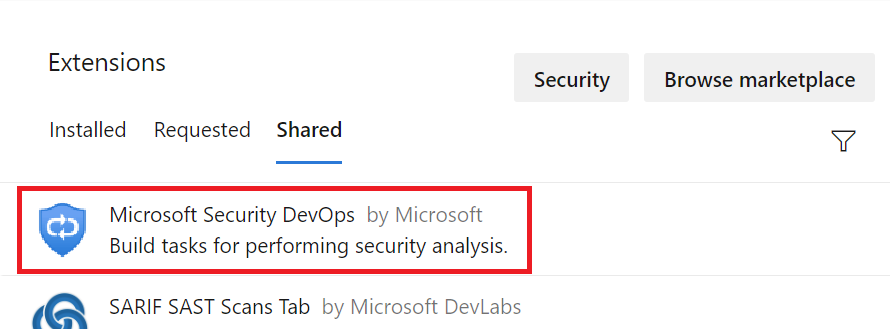

Microsoft Security DevOps adalah aplikasi baris perintah yang mengintegrasikan alat analisis statis ke dalam siklus hidup pengembangan. Microsoft Security DevOps menginstal, mengonfigurasi, dan menjalankan versi terbaru alat analisis statis (termasuk, tetapi tidak terbatas pada, alat SDL/keamanan dan kepatuhan). Microsoft Security DevOps digerakkan oleh data dengan konfigurasi portabel yang memungkinkan eksekusi deterministik di beberapa lingkungan.

Microsoft Security DevOps menggunakan alat Sumber Terbuka berikut:

| Nama | Bahasa | Lisensi |

|---|---|---|

| Antimalware | Perlindungan AntiMalware di Windows dari Microsoft Defender untuk Titik Akhir, yang memindai malware dan merusak build jika malware telah ditemukan. Alat ini memindai secara default pada agen windows-terbaru. | Bukan Sumber Terbuka |

| Bandit | Python | Lisensi Apache 2.0 |

| BinSkim | Biner--Windows, ELF | Lisensi MIT |

| ESlint | JavaScript | Lisensi MIT |

| IaCFileScanner | Terraform, CloudFormation, Templat ARM, Bicep | Bukan Sumber Terbuka |

| Penganalisis Templat | Templat ARM, Bicep | Lisensi MIT |

| Terrascan | Terraform (HCL2), Kubernetes (JSON/YAML), Helm v3, Kustomize, Dockerfiles, CloudFormation | Lisensi Apache 2.0 |

| Trivy | gambar kontainer, Infrastruktur sebagai Kode (IaC) | Lisensi Apache 2.0 |

Catatan

Mulai 20 September 2023, alat pemindaian rahasia (CredScan) dalam Ekstensi Microsoft Security DevOps (MSDO) untuk Azure DevOps telah ditolak. Pemindaian rahasia MSDO akan diganti dengan GitHub Advanced Security untuk Azure DevOps.