Membuat standar dan rekomendasi keamanan kustom di Microsoft Defender untuk Cloud

Rekomendasi keamanan di Microsoft Defender untuk Cloud membantu Anda meningkatkan dan memperkuat postur keamanan Anda. Rekomendasi didasarkan pada penilaian terhadap standar keamanan yang ditentukan untuk langganan Azure, akun AWS, dan proyek GCP yang telah Defender untuk Cloud diaktifkan.

Artikel ini menjelaskan cara:

- Buat rekomendasi kustom untuk semua cloud (Azure, AWS, dan GCP) dengan kueri KQL.

- Tetapkan rekomendasi kustom ke standar keamanan kustom.

Sebelum memulai

- Anda memerlukan izin Pemilik pada langganan untuk membuat standar keamanan baru.

- Anda memerlukan izin Admin Keamanan untuk membuat rekomendasi kustom.

- Untuk membuat rekomendasi kustom berdasarkan KQL, Anda harus mengaktifkan paket Defender CSPM. Semua pelanggan dapat membuat rekomendasi kustom berdasarkan Azure Policy.

- Tinjau dukungan di cloud Azure untuk rekomendasi kustom.

Sebaiknya tonton episode Defender untuk Cloud ini di bidang untuk mempelajari lebih lanjut tentang fitur tersebut, dan menggali kueri KQL.

Membuat rekomendasi kustom

Buat rekomendasi kustom, termasuk langkah-langkah untuk remediasi, tingkat keparahan, dan standar tempat rekomendasi harus ditetapkan. Anda menambahkan logika rekomendasi dengan KQL. Anda bisa menggunakan editor kueri sederhana dengan templat kueri bawaan yang bisa Anda sesuaikan sesuai kebutuhan, atau Anda bisa menulis kueri KQL Anda dari awal.

Di pengaturan Lingkungan portal >Defender untuk Cloud, pilih cakupan yang relevan.

Pilih Kebijakan> keamanan+ Buat>Rekomendasi kustom.

Di Detail rekomendasi, isi detail rekomendasi (misalnya: nama, tingkat keparahan) dan pilih standar yang ingin Anda terapkan rekomendasinya.

Pilih Selanjutnya.

Di Kueri rekomendasi, tulis kueri KQL, atau pilih Buka editor kueri untuk menyusun kueri Anda. Jika Anda ingin menggunakan editor kueri, ikuti instruksi di bawah ini.

Setelah kueri siap, pilih Berikutnya.

Di Standar, pilih standar kustom yang ingin Anda tambahkan rekomendasi kustomnya.

dan di Tinjau dan buat, tinjau detail rekomendasi.

Menggunakan editor kueri

Sebaiknya gunakan editor kueri untuk membuat kueri rekomendasi.

- Menggunakan editor membantu Anda membuat dan menguji kueri sebelum Anda mulai menggunakannya.

- Pilih Cara mendapatkan bantuan dalam menyusun kueri, serta instruksi dan tautan tambahan.

- Editor berisi contoh kueri rekomendasi bawaan, yang bisa Anda gunakan untuk membantu membangun kueri Anda sendiri. Data muncul dalam struktur yang sama seperti di API.

di editor kueri, pilih Kueri baru untuk membuat kueri

Gunakan contoh templat kueri dengan instruksinya, atau pilih contoh kueri rekomendasi bawaan untuk memulai.

Pilih Jalankan kueri untuk menguji kueri yang Anda buat.

Saat kueri siap, potong dan tempelkan dari editor ke panel kueri Rekomendasi.

Membuat standar kustom

Rekomendasi kustom dapat ditetapkan ke satu atau beberapa standar kustom.

Masuk ke portal Azure.

Buka Microsoft Defender untuk Cloud>Pengaturan lingkungan.

Pilih cakupan yang relevan.

Pilih Kebijakan> keamanan+ Buat>Standar.

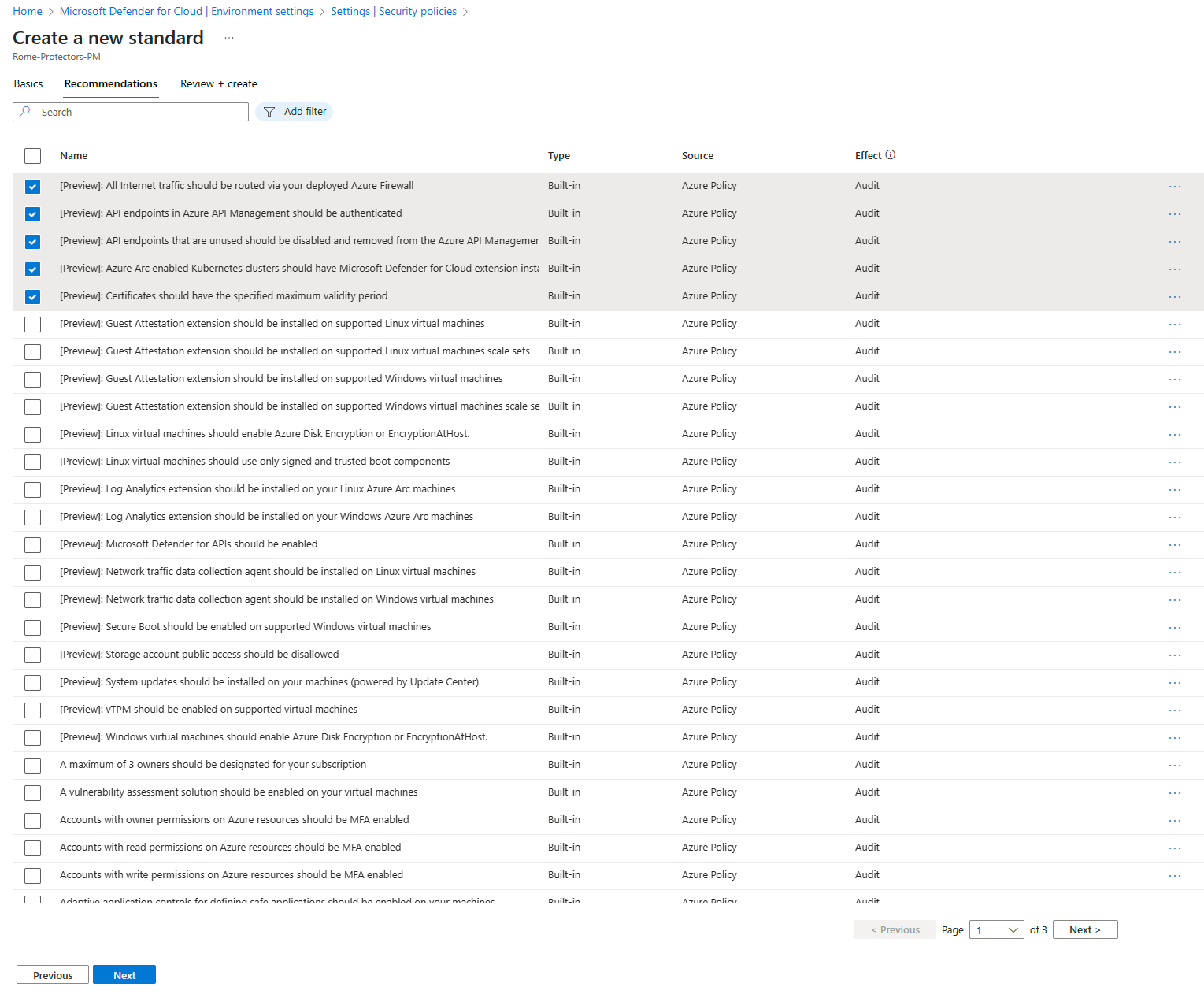

Di Rekomendasi, pilih rekomendasi yang ingin Anda tambahkan ke standar kustom. Untuk langganan Azure, Anda juga dapat melihat sumbernya.

Pilih Buat.

Membuat dan meningkatkan rekomendasi kustom dengan Azure Policy (warisan)

Untuk langganan Azure, Anda dapat membuat rekomendasi dan standar kustom, dan meningkatkannya, menggunakan Azure Policy. Ini adalah fitur warisan, dan sebaiknya gunakan fitur rekomendasi kustom baru.

Membuat rekomendasi/standar kustom (warisan)

Anda dapat membuat rekomendasi dan standar kustom di Defender untuk cloud dengan membuat definisi dan inisiatif kebijakan di Azure Policy, dan melakukan onboarding di Defender untuk Cloud.

Berikut adalah cara Anda melakukannya:

- Buat satu atau beberapa definisi kebijakan di portal Azure Policy, atau secara terprogram.

- Buat inisiatif kebijakan yang berisi definisi kebijakan kustom.

Onboarding inisiatif sebagai standar kustom (warisan)

Penetapan kebijakan digunakan oleh Azure Policy untuk menetapkan sumber daya Azure ke kebijakan atau inisiatif.

Untuk melakukan onboarding inisiatif ke standar keamanan kustom di Defender untuk Anda, Anda perlu menyertakan "ASC":"true" dalam isi permintaan seperti yang ditunjukkan di sini. Bidang ASC mengaktifkan inisiatif untuk Microsoft Defender untuk Cloud.

Berikut adalah contoh cara melakukannya.

Contoh untuk onboarding inisiatif kustom

PUT

PUT https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.Authorization/policySetDefinitions/{policySetDefinitionName}?api-version=2021-06-01

Request Body (JSON)

{

"properties": {

"displayName": "Cost Management",

"description": "Policies to enforce low cost storage SKUs",

"metadata": {

"category": "Cost Management"

"ASC":"true"

},

"parameters": {

"namePrefix": {

"type": "String",

"defaultValue": "myPrefix",

"metadata": {

"displayName": "Prefix to enforce on resource names"

}

}

},

"policyDefinitions": [

{

"policyDefinitionId": "/subscriptions/ae640e6b-ba3e-4256-9d62-2993eecfa6f2/providers/Microsoft.Authorization/policyDefinitions/7433c107-6db4-4ad1-b57a-a76dce0154a1",

"policyDefinitionReferenceId": "Limit_Skus",

"parameters": {

"listOfAllowedSKUs": {

"value": [

"Standard_GRS",

"Standard_LRS"

]

}

}

},

{

"policyDefinitionId": "/subscriptions/ae640e6b-ba3e-4256-9d62-2993eecfa6f2/providers/Microsoft.Authorization/policyDefinitions/ResourceNaming",

"policyDefinitionReferenceId": "Resource_Naming",

"parameters": {

"prefix": {

"value": "[parameters('namePrefix')]"

},

"suffix": {

"value": "-LC"

}

}

}

]

}

}

Contoh untuk menghapus penugasan

Contoh ini memperlihatkan kepada Anda cara menghapus tugas:

DELETE

https://management.azure.com/{scope}/providers/Microsoft.Authorization/policyAssignments/{policyAssignmentName}?api-version=2018-05-01

::: ujung zona

Meningkatkan rekomendasi kustom (warisan)

Rekomendasi bawaan yang disertakan dengan Microsoft Defender untuk Cloud mencakup detail seperti tingkat keparahan dan instruksi remediasi. Jika Anda ingin menambahkan jenis informasi ini ke rekomendasi kustom untuk Azure, gunakan REST API.

Dua tipe informasi yang bisa Anda tambahkan adalah:

- RemediationDescription – String

- Tingkat keparahan - Enum [Rendah, Sedang, Tinggi]

Metadata harus ditambahkan ke definisi kebijakan untuk kebijakan yang merupakan bagian dari inisiatif kustom. Ini harus berada di properti 'securityCenter', seperti yang ditunjukkan:

"metadata": {

"securityCenter": {

"RemediationDescription": "Custom description goes here",

"Severity": "High"

},

Berikut adalah contoh lain dari kebijakan kustom termasuk properti metadata/securityCenter:

{

"properties": {

"displayName": "Security - ERvNet - AuditRGLock",

"policyType": "Custom",

"mode": "All",

"description": "Audit required resource groups lock",

"metadata": {

"securityCenter": {

"RemediationDescription": "Resource Group locks can be set via Azure Portal -> Resource Group -> Locks",

"Severity": "High"

}

},

"parameters": {

"expressRouteLockLevel": {

"type": "String",

"metadata": {

"displayName": "Lock level",

"description": "Required lock level for ExpressRoute resource groups."

},

"allowedValues": [

"CanNotDelete",

"ReadOnly"

]

}

},

"policyRule": {

"if": {

"field": "type",

"equals": "Microsoft.Resources/subscriptions/resourceGroups"

},

"then": {

"effect": "auditIfNotExists",

"details": {

"type": "Microsoft.Authorization/locks",

"existenceCondition": {

"field": "Microsoft.Authorization/locks/level",

"equals": "[parameters('expressRouteLockLevel')]"

}

}

}

}

}

}

Untuk contoh lain untuk menggunakan properti securityCenter, lihat bagian dokumentasi REST API ini.

Konten terkait

Anda bisa menggunakan tautan berikut untuk mempelajari selengkapnya tentang kueri Kusto: