Pindai server SQL Anda untuk kerentanan

Microsoft Defender untuk server SQL pada mesin memperluas perlindungan untuk SQL Server asli Azure Anda untuk sepenuhnya mendukung lingkungan hibrida dan melindungi server SQL (semua versi yang didukung) yang dihosting di Azure, lingkungan cloud lainnya, dan bahkan di mesin lokal:

- SQL Server on Virtual Machines

- Server SQL lokal:

Pemindai penilaian kerentanan terintegrasi menemukan, melacak, dan membantu Anda memulihkan potensi kerentanan database. Temuan pemindaian penilaian memberikan gambaran umum tentang status keamanan mesin SQL Anda, dan detail temuan keamanan apa pun.

Catatan

Pemindaian ringan, aman, hanya membutuhkan beberapa detik per database untuk berjalan dan sepenuhnya baca-saja. Tindakan ini tidak membuat perubahan apa pun pada database Anda.

Jelajahi laporan penilaian kerentanan

Layanan penilaian kerentanan memindai database Anda setiap 12 jam.

Dasbor penilaian kerentanan memberikan gambaran umum tentang hasil penilaian Anda di semua database Anda, bersamaan dengan ringkasan database yang sehat dan tidak sehat, dan ringkasan keseluruhan pemeriksaan yang gagal sesuai dengan distribusi risiko.

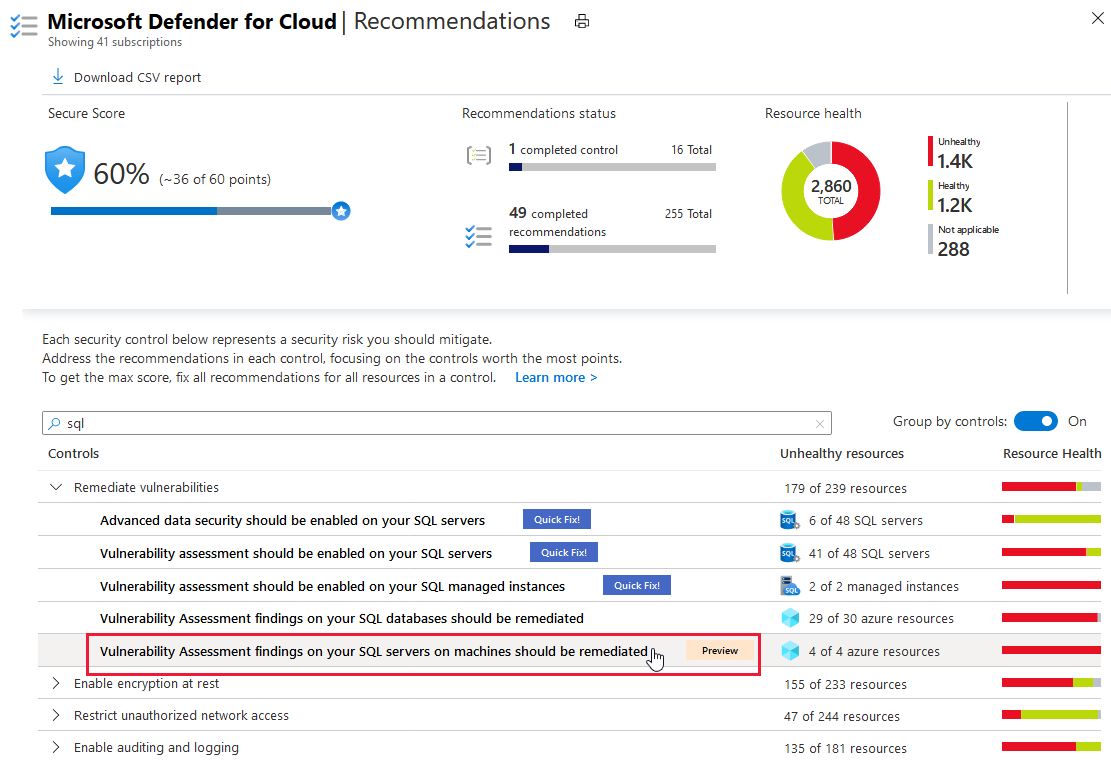

Anda dapat melihat hasil penilaian kerentanan langsung dari Defender untuk Cloud.

Dari bar samping Defender untuk Cloud, buka halaman Rekomendasi.

Pilih rekomendasi server SQL pada mesin harus memiliki temuan kerentanan yang diselesaikan. Untuk informasi selengkapnya, lihat halaman referensi rekomendasi Defender untuk Cloud.

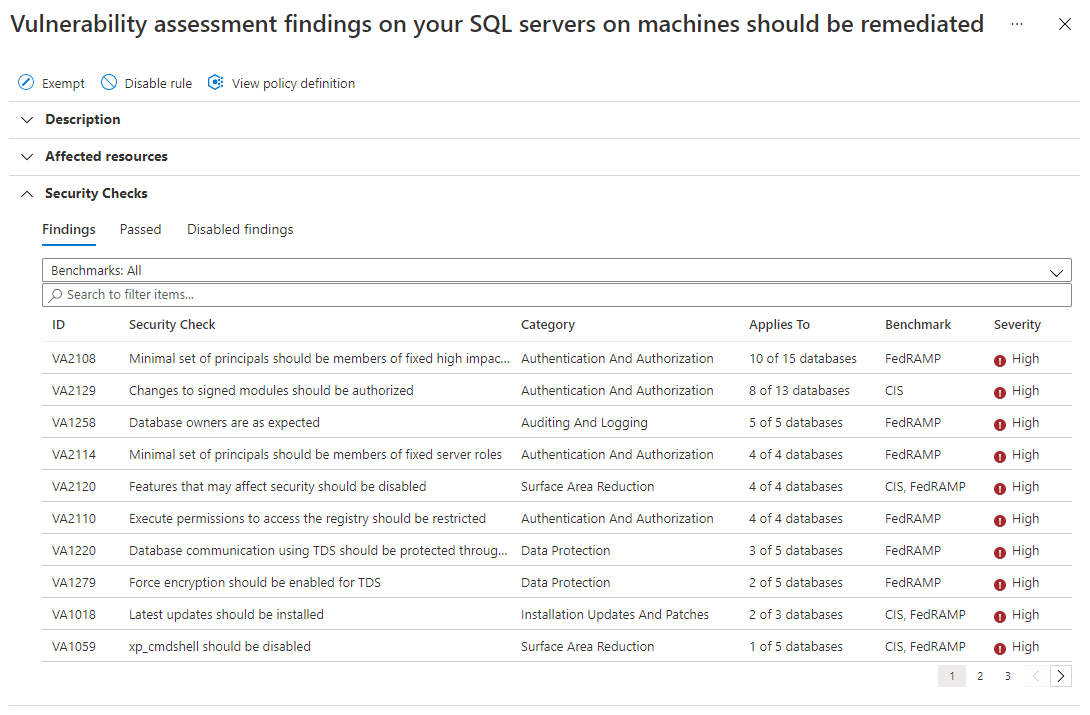

Tampilan terperinci untuk rekomendasi ini muncul.

Untuk detail selengkapnya, telusuri selengkapnya:

Untuk gambaran umum sumber daya yang dipindai (database) dan daftar pemeriksaan keamanan yang diuji, buka sumber daya yang terpengaruh dan pilih server yang menarik.

Untuk gambaran umum kerentanan yang dikelompokkan oleh database SQL tertentu, pilih database yang menarik.

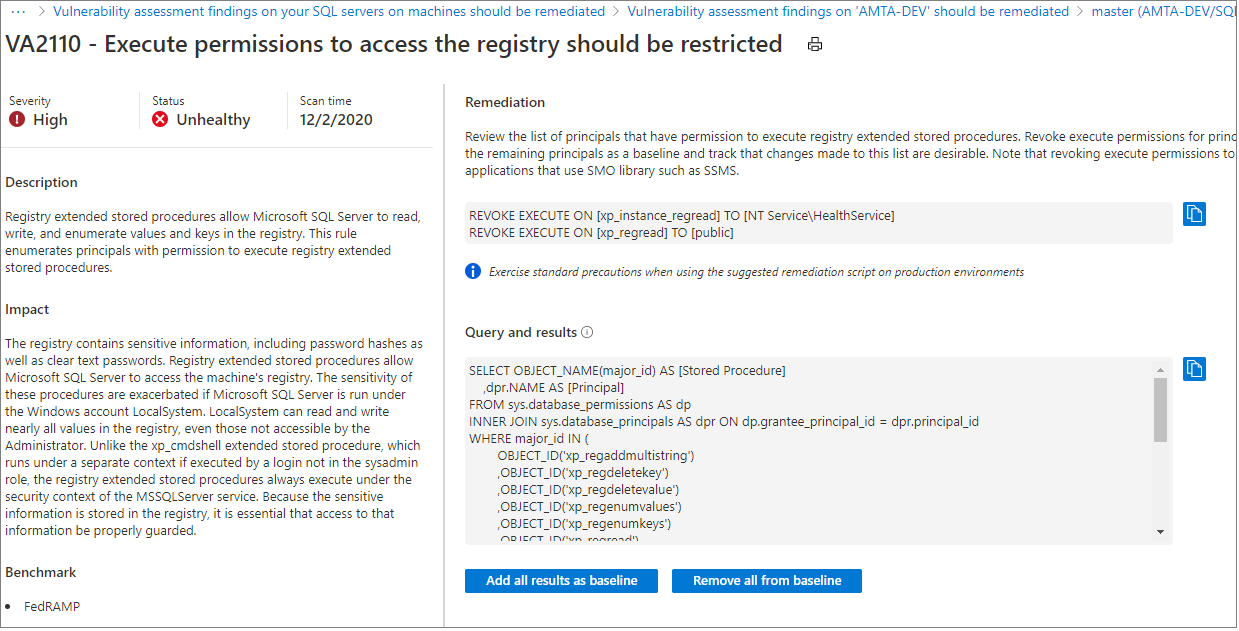

Dalam setiap tampilan, pemeriksaan keamanan diurutkan menurut Tingkat Keparahan. Pilih pemeriksaan keamanan tertentu untuk melihat panel detail dengan Deskripsi, cara Remediasinya, dan informasi terkait lainnya seperti Dampak atau Tolok Ukurnya.

Mengatur garis dasar

Saat meninjau hasil penilaian, Anda dapat menandai hasil sebagai garis besar yang dapat diterima di lingkungan Anda. Garis besar pada dasarnya adalah penyesuaian terkait cara pelaporan hasil penilaian. Hasil yang cocok dengan garis besar dianggap lolos dalam pemindaian berikutnya. Setelah menetapkan status keamanan garis dasar Anda, pemindai Penilaian Kerentanan hanya melaporkan penyimpangan dari garis dasar. Dengan cara ini, Anda dapat memfokuskan perhatian pada masalah yang relevan.

Mengekspor hasil

Gunakan fitur Ekspor berkelanjutan dari Microsoft Defender untuk Cloud untuk mengekspor temuan penilaian kerentanan ke Azure Event Hubs atau ke ruang kerja Analitik Log.

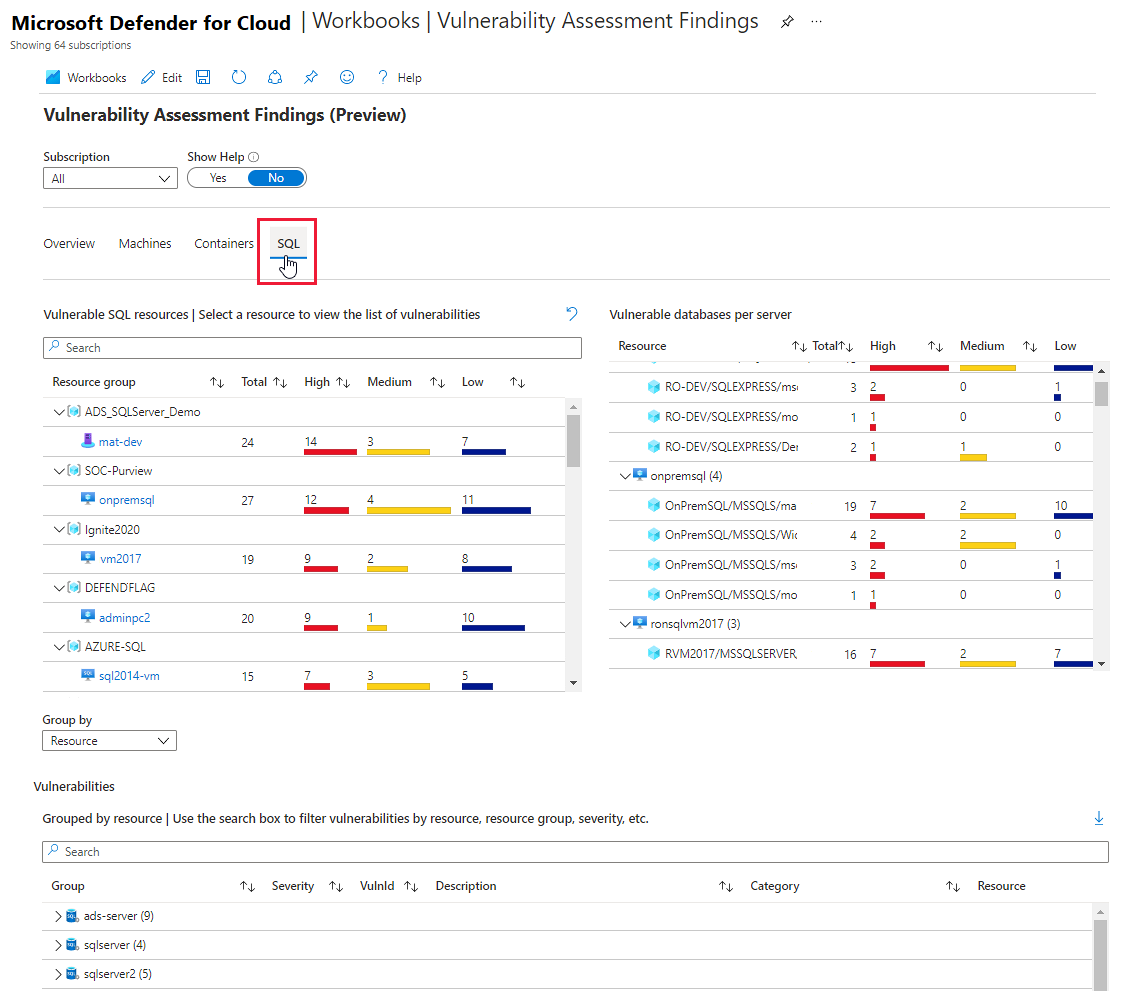

Melihat kerentanan dalam laporan grafis dan interaktif

Galeri Azure Monitor Workbooks terintegrasi Defender untuk Cloud mencakup laporan interaktif semua temuan dari pemindai kerentanan untuk komputer, kontainer dalam registri kontainer, dan server SQL.

Temuan untuk masing-masing pemindai ini dilaporkan dalam rekomendasi terpisah:

- Mesin harus menyelesaikan temuan kerentanan

- Gambar registri kontainer harus menyelesaikan temuan kerentanan (didukung oleh Qualys)

- Database SQL harus memiliki temuan kerentanan yang diselesaikan

- SQL Server pada komputer harus mengatasi temuan kerentanan

Laporan 'Temuan Penilaian Kerentanan' mengumpulkan semua temuan ini dan mengaturnya berdasarkan tingkat keparahan, jenis sumber daya, dan kategori. Anda bisa menemukan laporan di galeri buku kerja yang tersedia dari bar samping Defender untuk Cloud.

Menonaktifkan temuan tertentu

Jika Anda memiliki kebutuhan organisasi untuk mengabaikan temuan, daripada melakukan remediasi, Anda dapat menonaktifkannya secara opsional. Temuan yang dinonaktifkan tidak memengaruhi secure score Anda atau menghasilkan kebisingan yang tidak diinginkan.

Saat temuan cocok dengan kriteria yang telah Anda tentukan dalam aturan penonaktifan, temuan tersebut tidak akan muncul dalam daftar temuan. Skenario umum meliputi:

- Menonaktifkan temuan dengan tingkat keparahan di bawah sedang

- Menonaktifkan temuan yang tidak dapat di-patch

- Menonaktifkan temuan dari tolok ukur yang tidak menjadi fokus dari cakupan yang ditentukan

Penting

Untuk menonaktifkan temuan tertentu, Anda memerlukan izin akses untuk mengedit kebijakan di Azure Policy. Pelajari selengkapnya di Izin Azure RBAC di Azure Policy.

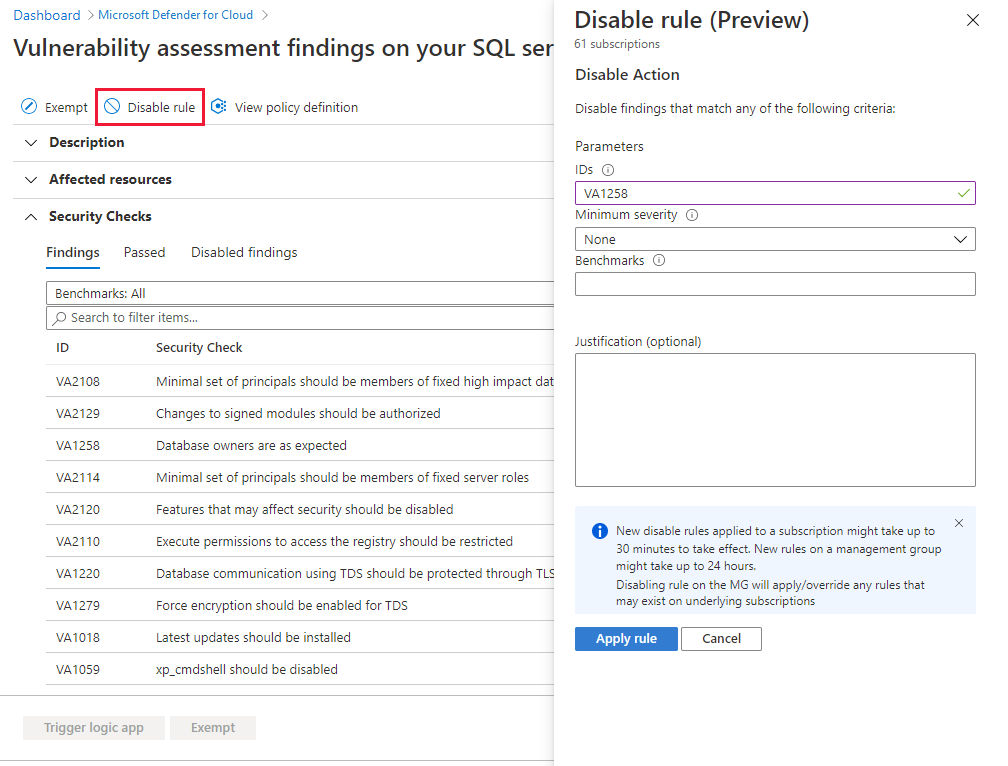

Untuk membuat aturan:

Dari halaman detail rekomendasi untuk server SQL pada mesin harus memiliki temuan kerentanan yang diselesaikan, pilih Nonaktifkan aturan.

Pilih cakupan yang relevan.

Tentukan kriteria Anda. Anda bisa menggunakan salah satu kriteria berikut:

- Menemukan ID

- Tingkat keparahan

- Tolak ukur

Pilih Terapkan aturan. Perubahan mungkin memakan waktu hingga 24 jam untuk diterapkan.

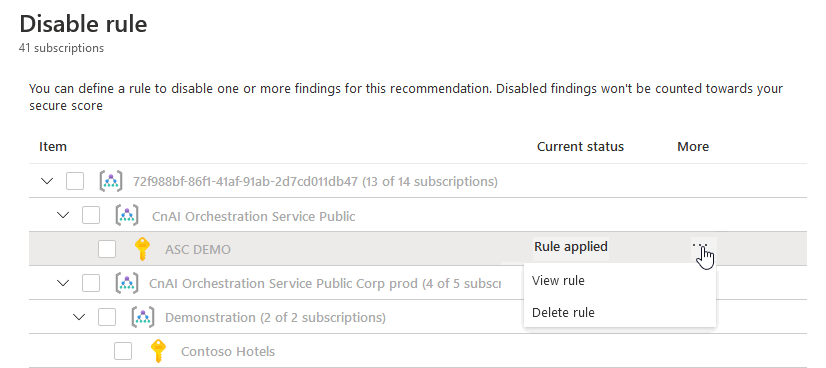

Untuk menampilkan, mengambil alih, atau menghapus aturan:

Pilih Nonaktifkan aturan.

Dari daftar cakupan, langganan dengan aturan aktif ditampilkan sebagai Aturan diterapkan.

Untuk menampilkan atau menghapus aturan, pilih menu elipsis ("...").

Mengelola penilaian kerentanan secara terprogram

Menggunakan Azure PowerShell

Anda dapat menggunakan cmdlet Azure PowerShell untuk mengelola penilaian kerentanan Anda secara terprogram. Cmdlet yang didukung adalah:

| Nama cmdlet sebagai tautan | Deskripsi |

|---|---|

| Add-AzSecuritySqlVulnerabilityAssessmentBaseline | Tambahkan garis dasar Penilaian Kerentanan SQL. |

| Get-AzSecuritySqlVulnerabilityAssessmentBaseline | Mendapatkan garis dasar Penilaian Kerentanan SQL. |

| Get-AzSecuritySqlVulnerabilityAssessmentScanResult | Mendapatkan hasil pemindaian Penilaian Kerentanan SQL. |

| Get-AzSecuritySqlVulnerabilityAssessmentScanRecord | Mendapatkan catatan pemindaian Penilaian Kerentanan SQL. |

| Get-AzSecuritySqlVulnerabilityAssessmentBaseline | Menghapus garis dasar Penilaian Kerentanan SQL. |

| Set-AzSecuritySqlVulnerabilityAssessmentBaseline | Menetapkan garis dasar Penilaian Kerentanan SQL baru pada database tertentu membuang garis dasare lama jika ada. |

Residensi data

Penilaian Kerentanan SQL mengkueri server SQL menggunakan kueri yang tersedia untuk umum sebagai rekomendasi Defender untuk Cloud bagi Penilaian Kerentanan SQL, dan menyimpan hasil kueri. Data Penilaian Kerentanan SQL disimpan di lokasi ruang kerja Analitik Log yang tersambung dengan komputer. Misalnya, jika pengguna menyambungkan Komputer Virtual SQL ke ruang kerja Analitik Log di Eropa Barat, hasilnya akan disimpan di Eropa Barat. Data ini akan dikumpulkan hanya jika solusi Penilaian Kerentanan SQL diaktifkan di ruang kerja Analitik Log.

Informasi metadata tentang komputer yang terhubung juga dikumpulkan. Khususnya:

- Nama, jenis, dan versi sistem operasi

- Nama domain yang sepenuhnya memenuhi syarat komputer (FQDN)

- Versi Azure Connected Machine Agent

- UUID (ID BIOS)

- Nama server SQL dan nama database yang mendasarinya

Anda dapat menentukan wilayah tempat data Penilaian Kerentanan SQL Anda akan disimpan dengan memilih lokasi ruang kerja Analisis Log. Microsoft mungkin mereplikasi ke wilayah lain untuk ketahanan data, tetapi Microsoft tidak mereplikasi data di luar geografi.

Langkah berikutnya

Pelajari selengkapnya tentang perlindungan Defender untuk Cloud untuk sumber daya SQL dalam Gambaran Umum Microsoft Defender untuk SQL.