Pemantauan Integritas File menggunakan agen Analitik Log

Untuk menyediakan Pemantauan Integritas File (FIM), agen Analitik Log mengunggah data ke ruang kerja Analitik Log. Dengan membandingkan status item ini saat ini dengan status selama pemindaian sebelumnya, FIM memberi tahu Anda jika ada modifikasi yang mencurigakan.

Catatan

Karena agen Analitik Log (juga dikenal sebagai MMA) diatur untuk dihentikan pada Agustus 2024, semua fitur Defender untuk Server yang saat ini bergantung padanya, termasuk yang dijelaskan di halaman ini, akan tersedia melalui integrasi Microsoft Defender untuk Titik Akhir atau pemindaian tanpa agen, sebelum tanggal pensiun. Untuk informasi selengkapnya tentang peta strategi untuk setiap fitur yang saat ini mengandalkan Agen Analitik Log, lihat pengumuman ini.

Dalam artikel ini, Anda akan mempelajari cara:

- Mengaktifkan Pemantauan Integritas File dengan agen Analitik Log

- Menonaktifkan Pemantauan Integritas File

- Memantau ruang kerja, entitas, dan file

- Membandingkan garis besar menggunakan Pemantauan Integritas File

Catatan

Pemantauan Integritas File mungkin membuat akun berikut di SQL Server yang dipantau: NT Service\HealthService

Jika Anda menghapus akun, akun tersebut akan dibuat ulang secara otomatis.

Ketersediaan

| Aspek | Detail |

|---|---|

| Status rilis: | Ketersediaan umum (GA) |

| Harga: | Memerlukan Microsoft Defender for Server Paket 2. Menggunakan agen Log Analytics, FIM mengunggah data ke ruang kerja Log Analytics. Biaya data berlaku, berdasarkan jumlah data yang Anda unggah. Lihat harga Analitik Log untuk mempelajari lebih lanjut. |

| Peran dan izin akses yang diperlukan: | Pemilik ruang kerja dapat mengaktifkan/menonaktifkan FIM (untuk informasi selengkapnya, lihat Peran Azure untuk Analitik Log). Pembaca dapat melihat hasil. |

| Cloud: | Hanya didukung di wilayah di mana solusi pelacakan perubahan Azure Automation tersedia. Lihat Wilayah yang didukung untuk ruang kerja Analitik Log tertaut. Pelajari lebih lanjut tentang pelacakan perubahan. |

Mengaktifkan Pemantauan Integritas File dengan agen Analitik Log

FIM hanya tersedia dari halaman Defender untuk Cloud di portal Microsoft Azure. Saat ini tidak ada REST API untuk bekerja dengan FIM.

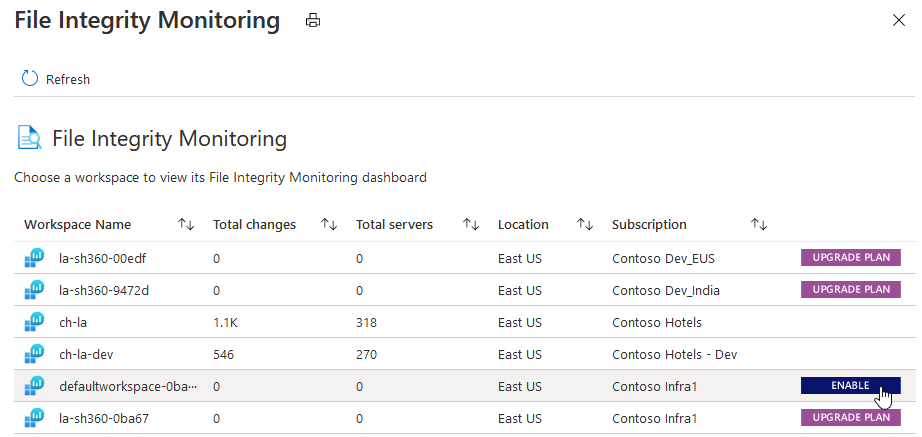

Dari area Perlindungan lanjutan dasbor Perlindungan beban kerja, pilih Pemantauan integritas file.

Informasi berikut disediakan untuk setiap ruang kerja:

- Jumlah total perubahan yang terjadi dalam seminggu terakhir (Anda mungkin melihat tanda hubung "-" jika FIM tidak diaktifkan di ruang kerja)

- Total jumlah komputer dan VM yang melapor ke ruang kerja

- Lokasi geografis ruang kerja

- Langganan Azure yang membawahi ruang kerja

Gunakan halaman ini untuk:

Mengakses dan melihat status dan pengaturan setiap ruang kerja

Tingkatkan ruang kerja untuk menggunakan fitur keamanan yang ditingkatkan. Ikon ini menunjukkan bahwa ruang kerja atau langganan tidak dilindungi dengan Microsoft Defender for Server. Untuk menggunakan fitur FIM, langganan Anda harus dilindungi dengan paket ini. Pelajari tentang cara mengaktifkan Defender untuk Server.

Tingkatkan ruang kerja untuk menggunakan fitur keamanan yang ditingkatkan. Ikon ini menunjukkan bahwa ruang kerja atau langganan tidak dilindungi dengan Microsoft Defender for Server. Untuk menggunakan fitur FIM, langganan Anda harus dilindungi dengan paket ini. Pelajari tentang cara mengaktifkan Defender untuk Server. Aktifkan FIM pada semua komputer di bawah ruang kerja dan konfigurasikan opsi FIM. Ikon ini menunjukkan bahwa FIM tidak diaktifkan untuk ruang kerja. Jika tidak ada tombol aktifkan atau tingkatkan, dan ruang kosong, itu berarti FIM sudah diaktifkan di ruang kerja.

Aktifkan FIM pada semua komputer di bawah ruang kerja dan konfigurasikan opsi FIM. Ikon ini menunjukkan bahwa FIM tidak diaktifkan untuk ruang kerja. Jika tidak ada tombol aktifkan atau tingkatkan, dan ruang kosong, itu berarti FIM sudah diaktifkan di ruang kerja.

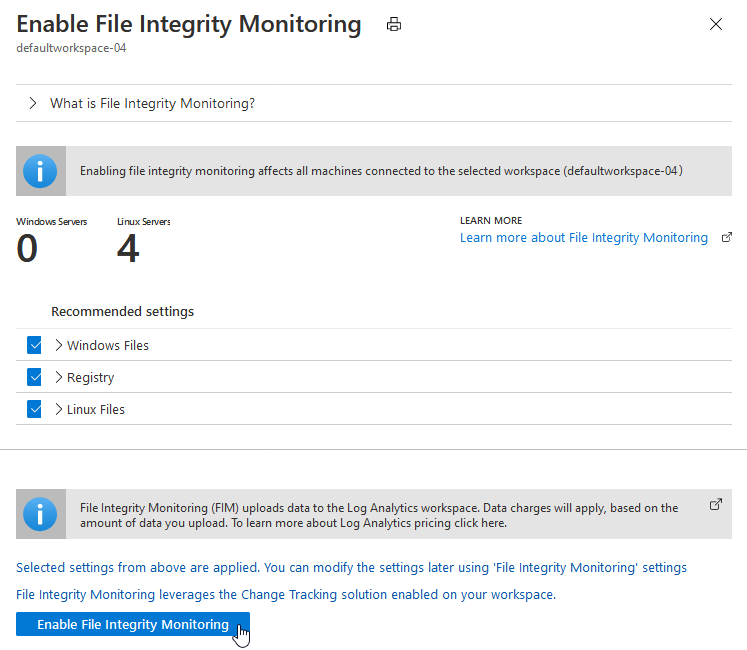

Pilih AKTIFKAN. Detail ruang kerja termasuk jumlah komputer Windows dan Linux di bawah ruang kerja ditunjukkan.

Pengaturan yang disarankan untuk Windows dan Linux juga dicantumkan. Luaskan file Windows, Registri, dan file Linux untuk melihat daftar lengkap item yang disarankan.

Kosongkan kotak centang untuk entitas yang direkomendasikan yang tidak ingin Anda pantau oleh FIM.

Pilih Terapkan pemantauan integritas file untuk mengaktifkan FIM.

Anda dapat mengubah pengaturan kapan saja. Pelajari selengkapnya pengeditan entitas yang dipantau.

Menonaktifkan Pemantauan Integritas File

FIM menggunakan solusi Pelacakan Perubahan Azure untuk melacak dan mengidentifikasi perubahan di lingkungan Anda. Dengan menonaktifkan FIM, Anda menghapus solusi Pelacakan Perubahan dari ruang kerja yang dipilih.

Untuk menonaktifkan FIM:

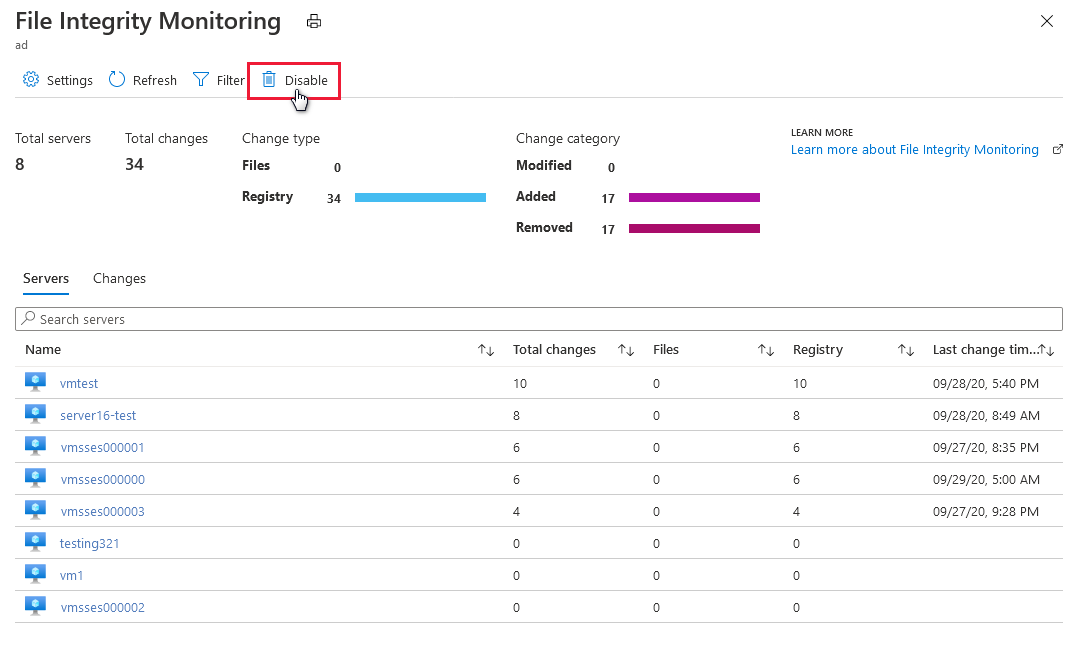

Dari dasbor Pemantauan Integritas File untuk ruang kerja, pilih Nonaktifkan.

Pilih Hapus.

Memantau ruang kerja, entitas, dan file

Mengaudit ruang kerja yang dipantau

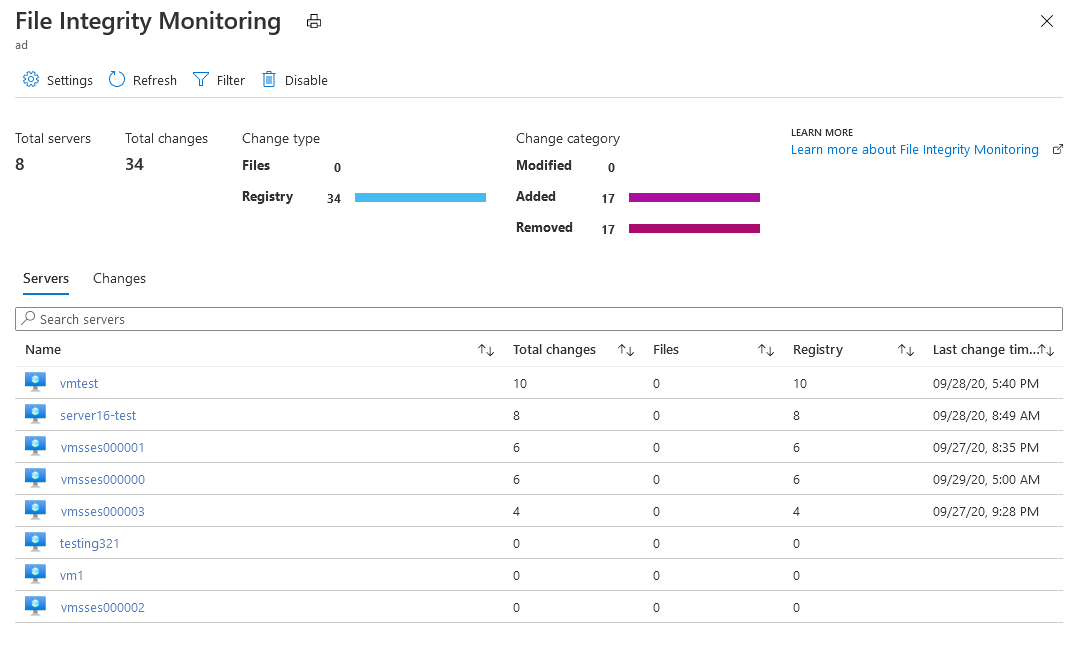

Dasbor Pemantauan integritas file ditampilkan untuk ruang kerja tempat FIM diaktifkan. Dasbor FIM terbuka setelah Anda mengaktifkan FIM di ruang kerja atau saat Anda memilih ruang kerja di jendela pemantauan integritas file yang sudah mengaktifkan FIM.

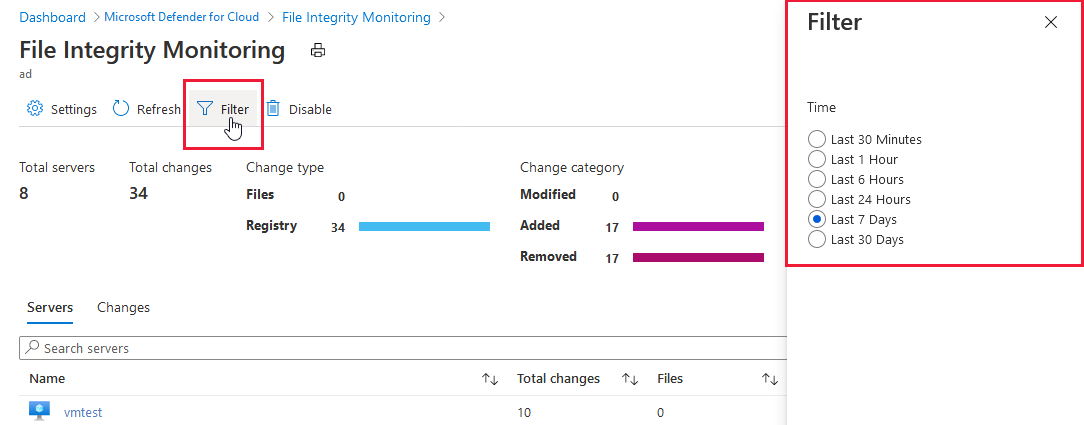

Dasbor FIM untuk ruang kerja menampilkan detail berikut:

- Jumlah total komputer yang tersambung ke ruang kerja

- Jumlah total perubahan yang terjadi selama periode waktu yang dipilih

- Perincian jenis perubahan (file, registri)

- Perincian kategori perubahan (diubah, ditambahkan, dihapus)

Pilih Filter di bagian atas dasbor untuk mengubah periode waktu di mana perubahan ditampilkan.

Tab Server mencantumkan komputer yang melapor ke ruang kerja ini. Untuk setiap komputer, dasbor mencantumkan:

- Perubahan total yang terjadi selama periode waktu yang dipilih

- Rincian perubahan total sebagai perubahan file atau perubahan registri

Saat Anda memilih komputer, kueri muncul bersama dengan hasil yang mengidentifikasi perubahan yang dibuat selama periode waktu yang dipilih untuk komputer. Anda dapat memperluas perubahan untuk informasi selengkapnya.

Tab Perubahan (ditampilkan di bawah) mencantumkan semua perubahan untuk ruang kerja selama jangka waktu yang dipilih. Untuk setiap entitas yang diubah, dasbor mencantumkan:

- Komputer tempat perubahan terjadi

- Jenis perubahan (registri atau file)

- Kategori perubahan (diubah, ditambahkan, dihapus)

- Tanggal dan waktu perubahan

Perubahan detail terbuka saat Anda memasukkan perubahan di bidang pencarian atau memilih entitas yang tercantum di bawah tab Perubahan.

Mengedit entitas yang dipantau

Dari dasbor Pemantauan Integritas File untuk ruang kerja, pilih Pengaturan dari toolbar.

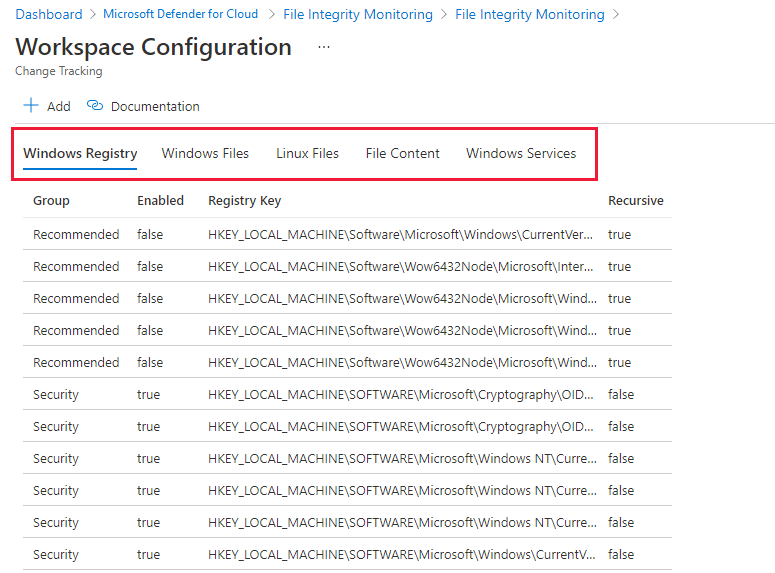

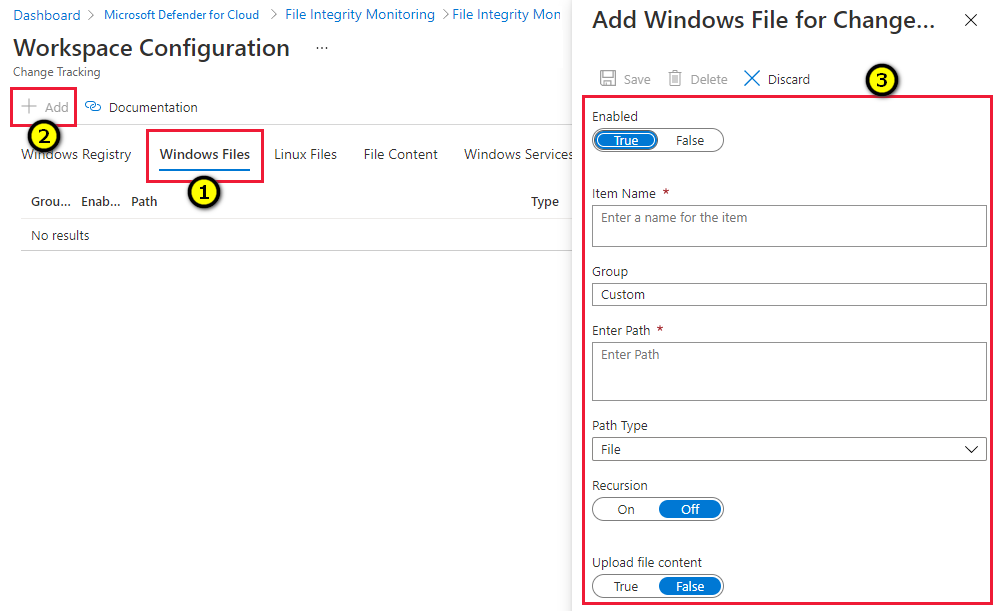

Konfigurasi Ruang Kerja terbuka dengan tab untuk setiap jenis elemen yang dapat dipantau:

- Registri Windows

- File Windows

- File Linux

- Konten file

- Layanan Windows

Setiap tab mencantumkan entitas yang dapat Anda edit dalam kategori tersebut. Untuk setiap entitas yang terdaftar, Defender untuk Cloud mengidentifikasi apakah FIM diaktifkan (benar) atau tidak diaktifkan (salah). Edit entitas untuk mengaktifkan atau menonaktifkan FIM.

Pilih entri dari salah satu tab dan edit salah satu bidang yang tersedia di panel Edit untuk Pelacakan Perubahan. Opsi meliputi:

- Aktifkan (Benar) atau nonaktifkan (Salah) pemantauan integritas file

- Berikan atau ubah nama entitas

- Berikan atau ubah nilai atau jalur

- Hapus entitas

Buang atau simpan perubahan Anda.

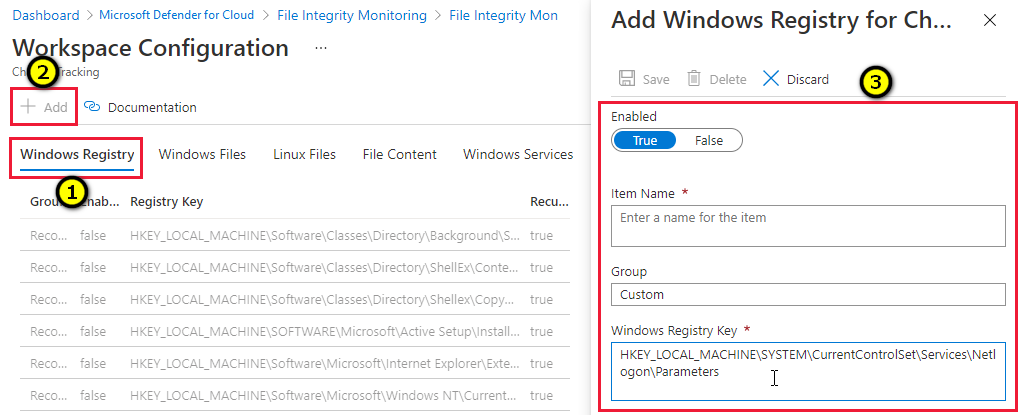

Menambahkan entitas baru untuk dipantau

Dari dasbor Pemantauan Integritas File untuk ruang kerja, pilih Pengaturan dari toolbar.

Konfigurasi Ruang Kerja terbuka.

Pada Konfigurasi Ruang Kerja:

Pilih Tambahkan. Tambahkan untuk Pelacakan Perubahan terbuka.

Masukkan informasi yang diperlukan dan pilih Simpan.

Pemantauan folder dan jalur menggunakan kartubebas

Gunakan kartubebas untuk menyederhanakan pelacakan di seluruh direktori. Aturan berikut berlaku saat Anda mengonfigurasi pemantauan folder menggunakan kartubebas:

- Kartubebas diperlukan untuk melacak beberapa file.

- Kartubebas hanya dapat digunakan di segmen terakhir jalur, seperti

C:\folder\fileatau/etc/*.conf - Jika variabel lingkungan menyertakan jalur yang tidak valid, validasi berhasil tetapi jalur gagal saat inventaris berjalan.

- Saat mengatur jalur, hindari jalur umum seperti

c:\*.*, yang mengakibatkan terlalu banyak folder dilalui.

Membandingkan tolok ukur menggunakan Pemantauan Integritas File

Pemantauan Integritas File (FIM) memberi tahu Anda saat terjadi perubahan pada area sensitif di sumber daya Anda, sehingga Anda dapat menyelidiki dan mengatasi aktivitas yang tidak sah. FIM memonitor file Windows, pendaftar Windows, dan file Linux.

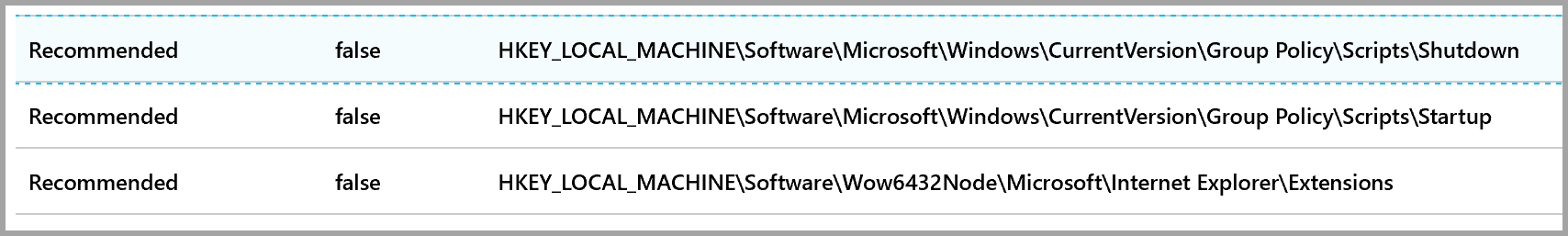

Mengaktifkan pemeriksaan registri rekursif bawaan

Default kumpulan registri FIM menyediakan cara mudah untuk memantau perubahan rekursif dalam area keamanan umum. Misalnya, adversary mungkin mengonfigurasi skrip untuk dijalankan dalam konteks LOCAL_SYSTEM dengan mengonfigurasi eksekusi saat startup atau shutdown. Untuk memantau perubahan jenis ini, aktifkan pemeriksaan bawaan.

Catatan

Pemeriksaan rekursif hanya berlaku untuk kumpulan keamanan yang direkomendasikan dan tidak untuk jalur registri khusus.

Menambahkan pemeriksaan registri kustom

Garis dasar FIM dimulai dengan mengidentifikasi karakteristik status yang diketahui baik untuk sistem operasi dan aplikasi pendukung. Untuk contoh ini, kita akan fokus pada konfigurasi kebijakan kata sandi untuk Windows Server 2008 dan yang lebih tinggi.

| Nama Kebijakan | Pengaturan Registri |

|---|---|

| Pengontrol domain: Menolak perubahan kata sandi akun mesin | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\RefusePasswordChange |

| Anggota domain: Mengenkripsi atau menandatangani data saluran aman secara digital (selalu) | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\RequireSignOrSeal |

| Anggota domain: Mengenkripsi data saluran aman secara digital (bila memungkinkan) | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\SealSecureChannel |

| Anggota domain: Menandatangani data saluran aman secara digital (bila memungkinkan) | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\SignSecureChannel |

| Anggota domain: Menonaktifkan perubahan kata sandi akun mesin | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\DisablePasswordChange |

| Anggota domain: Usia kata sandi akun mesin maksimum | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\MaximumPasswordAge |

| Anggota domain: Memerlukan kunci sesi yang kuat (Windows 2000 atau lebih baru) | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\RequireStrongKey |

| Keamanan jaringan: Membatasi NTLM: Autentikasi NTLM di domain ini | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\RestrictNTLMInDomain |

| Keamanan jaringan: Membatasi NTLM: Menambahkan pengecualian server di domain ini | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\DCAllowedNTLMServers |

| Keamanan jaringan: Membatasi NTLM: Mengaudit autentikasi NTLM di domain ini | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\AuditNTLMInDomain |

Catatan

Untuk mempelajari selengkapnya tentang pengaturan registri yang didukung oleh berbagai versi sistem operasi, lihat spreadsheet referensi Pengaturan Kebijakan Grup.

Untuk mengonfigurasi FIM untuk memantau garis besar registri:

Di jendela Tambahkan Registri Windows untuk Pelacakan Perubahan, pilih kotak teks Kunci Registri Windows.

Masukkan kunci registri berikut:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters

Melacak perubahan pada file Windows

Di jendela Tambahkan File Windows untuk Pelacakan Perubahan, di kotak teks Masukkan jalur, masukkan folder yang berisi file yang ingin Anda lacak. Pada contoh dalam gambar berikut, Aplikasi Web Contoso berada di drive D:\ dalam struktur folder ContosWebApp.

Buat entri file Windows kustom dengan memberikan nama kelas pengaturan, mengaktifkan rekursi, dan menentukan folder teratas dengan akhiran wildcard (*).

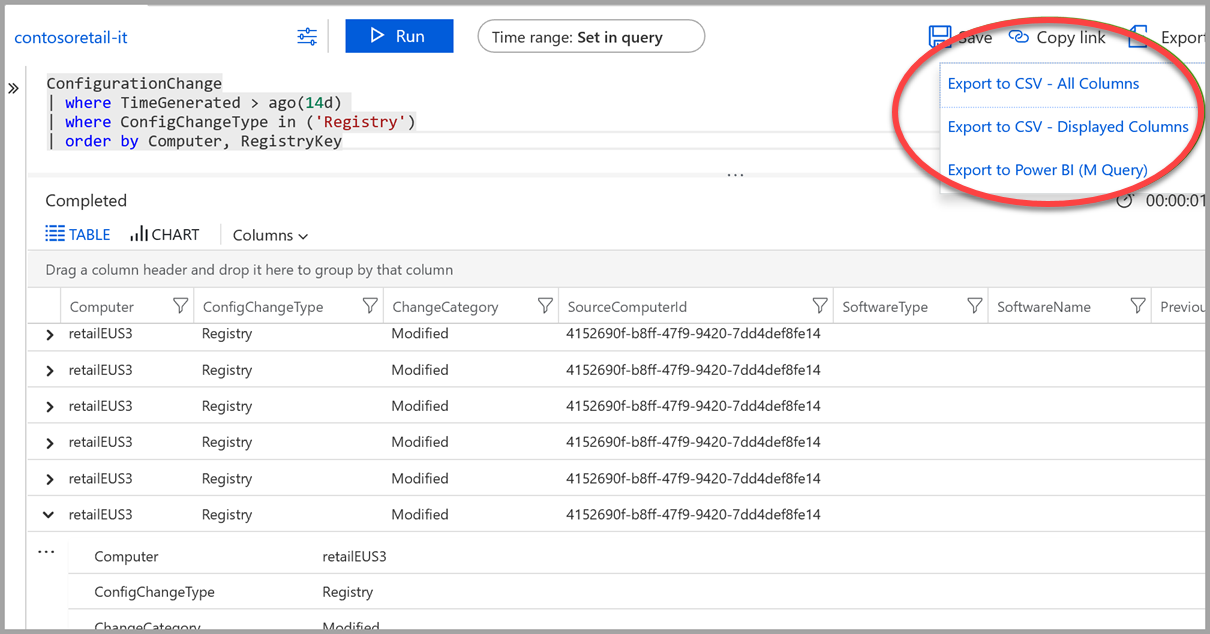

Mengambil data perubahan

Data Pemantauan Integritas File berada dalam kumpulan tabel Azure Log Analytics/ConfigurationChange.

Atur rentang waktu untuk mengambil ringkasan perubahan berdasarkan sumber daya.

Dalam contoh berikut, kami mengambil semua perubahan dalam 14 hari terakhir dalam kategori registri dan file:

ConfigurationChange | where TimeGenerated > ago(14d) | where ConfigChangeType in ('Registry', 'Files') | summarize count() by Computer, ConfigChangeTypeUntuk melihat detail perubahan registri:

- Hapus File dari klausa where .

- Hapus baris ringkasan dan ganti dengan klausa pemesanan:

ConfigurationChange | where TimeGenerated > ago(14d) | where ConfigChangeType in ('Registry') | order by Computer, RegistryKey

Laporan dapat diekspor ke CSV untuk diarsipkan dan/atau disalurkan ke laporan Power BI.

Langkah berikutnya

Pelajari lebih lanjut Defender untuk Cloud di:

- Mengatur kebijakan keamanan - Pelajari cara mengonfigurasi kebijakan keamanan untuk langganan dan grup sumber daya Azure Anda.

- Mengelola rekomendasi keamanan - Pelajari cara rekomendasi membantu melindungi sumber daya Azure Anda.

- Blog keamanan Azure - Dapatkan berita dan informasi keamanan Azure terbaru.