Komputer virtual Azure

Aktifkan JIT pada VM Anda dari komputer virtual Azure

Anda dapat mengaktifkan JIT pada VM dari halaman komputer virtual Portal Azure.

Tip

Jika VM sudah mengaktifkan JIT, halaman konfigurasi VM menunjukkan bahwa JIT diaktifkan. Anda dapat menggunakan tautan untuk membuka halaman akses JIT VM di Defender untuk Cloud untuk melihat dan mengubah pengaturan.

Dari Portal Azure, telusuri dan pilih Komputer virtual.

Pilih komputer virtual yang ingin Anda lindungi dengan JIT.

Di menu, pilih Konfigurasi.

Di bawah Akses tepat waktu, pilih Aktifkan tepat waktu.

Secara default, akses just-in-time untuk VM menggunakan pengaturan ini:

- Komputer Windows

- Port RDP: 3389

- Akses maksimum yang diizinkan: Tiga jam

- Alamat IP sumber yang diizinkan: Apa pun

- Komputer Linux

- Port SSH: 22

- Akses maksimum yang diizinkan: Tiga jam

- Alamat IP sumber yang diizinkan: Apa pun

Untuk mengedit salah satu nilai ini atau menambahkan lebih banyak port ke konfigurasi JIT Anda, gunakan halaman just-in-time Microsoft Defender untuk Cloud:

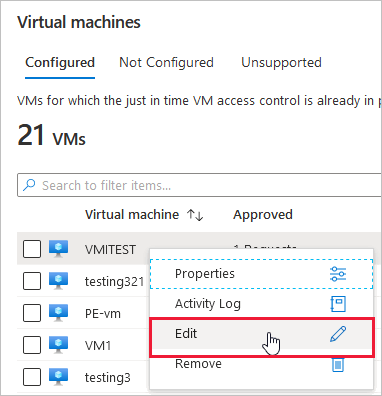

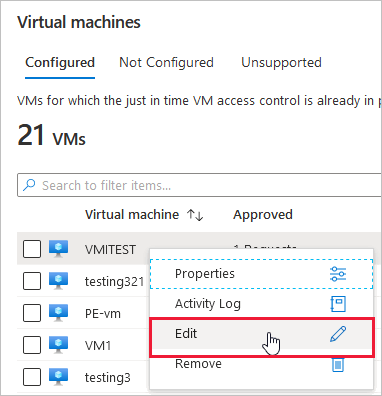

Dari menu Defender for Cloud, pilih Akses VM JIT.

Dari tab Dikonfigurasi , klik kanan pada VM tempat Anda ingin menambahkan port, dan pilih Edit.

Di bawah Konfigurasi akses JIT VM, Anda dapat mengedit setelan yang ada dari port yang sudah dilindungi atau menambahkan port kustom baru.

Setelah selesai mengedit port, pilih Simpan.

Meminta akses ke VM yang mendukung JIT dari halaman terhubung komputer virtual Azure

Ketika VM mengaktifkan JIT, Anda harus meminta akses untuk menyambungkannya. Anda dapat meminta akses dengan salah satu cara yang didukung, terlepas dari bagaimana Anda mengaktifkan JIT.

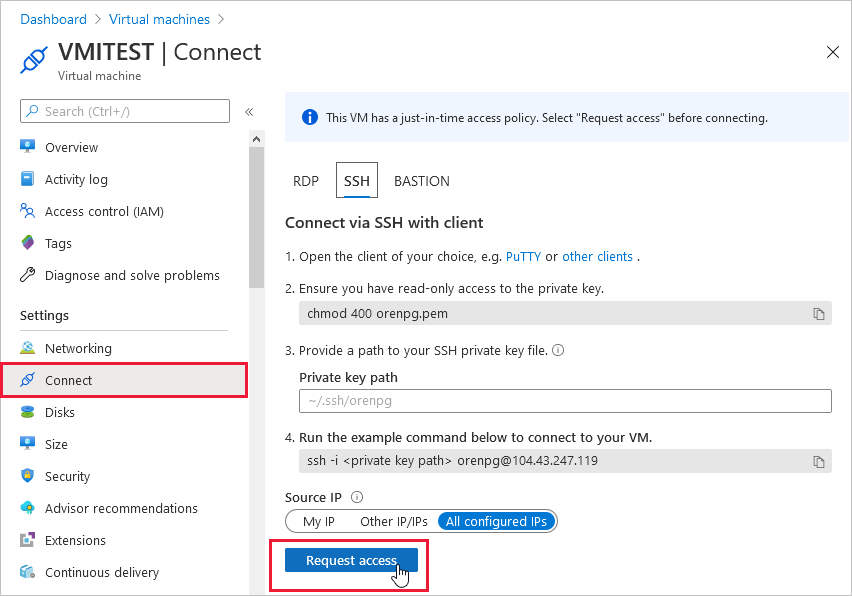

Untuk meminta akses dari komputer virtual Azure:

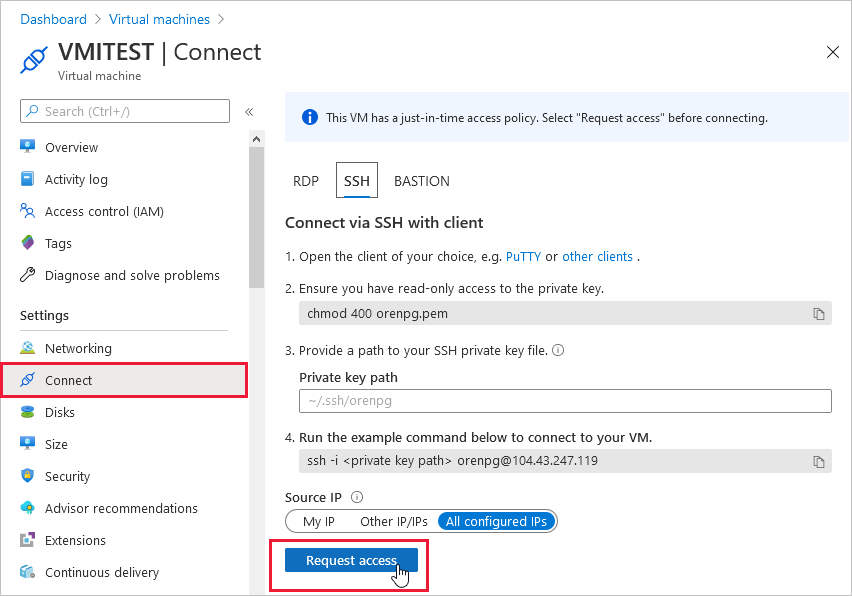

Di portal Azure, buka halaman komputer virtual.

Pilih VM yang ingin Anda sambungkan, dan buka laman Hubungkan.

Azure memeriksa apakah JIT diaktifkan pada VM tersebut.

Jika JIT tidak diaktifkan untuk VM, Anda akan diminta untuk mengaktifkannya.

Jika JIT diaktifkan, pilih Minta akses untuk meneruskan permintaan akses dengan IP yang meminta, rentang waktu, dan port yang dikonfigurasi untuk VM tersebut.

Catatan

Setelah permintaan disetujui untuk VM yang dilindungi oleh Azure Firewall, Defender for Cloud menyediakan pengguna detail koneksi yang tepat (pemetaan port dari tabel DNAT) agar digunakan untuk menyambungkan ke VM.

PowerShell

Mengaktifkan JIT pada VM Anda menggunakan PowerShell

Untuk mengaktifkan akses VM JIT dari PowerShell, gunakan cmdlet PowerShell Microsoft Defender for Cloud resmi Set-AzJitNetworkAccessPolicy.

Contoh - Aktifkan akses VM tepat waktu pada VM tertentu dengan aturan berikut:

- Tutup port 22 dan 3389

- Atur jendela waktu maksimum 3 jam untuk masing-masing sehingga dapat dibuka per permintaan yang disetujui

- Perbolehkan pengguna yang meminta akses untuk mengontrol alamat IP sumber

- Mengizinkan pengguna yang meminta akses untuk membuat sesi yang sukses berdasarkan permintaan akses tepat waktu yang disetujui

Perintah PowerShell berikut membuat konfigurasi JIT ini:

Tetapkan variabel yang memegang aturan akses VM tepat waktu untuk VM:

$JitPolicy = (@{

id="/subscriptions/SUBSCRIPTIONID/resourceGroups/RESOURCEGROUP/providers/Microsoft.Compute/virtualMachines/VMNAME";

ports=(@{

number=22;

protocol="*";

allowedSourceAddressPrefix=@("*");

maxRequestAccessDuration="PT3H"},

@{

number=3389;

protocol="*";

allowedSourceAddressPrefix=@("*");

maxRequestAccessDuration="PT3H"})})

Sisipkan aturan akses VM tepat waktu VM ke dalam array:

$JitPolicyArr=@($JitPolicy)

Mengonfigurasi aturan akses VM tepat waktu pada VM yang dipilih:

Set-AzJitNetworkAccessPolicy -Kind "Basic" -Location "LOCATION" -Name "default" -ResourceGroupName "RESOURCEGROUP" -VirtualMachine $JitPolicyArr

Gunakan parameter -Name untuk menentukan VM. Misalnya, untuk menetapkan konfigurasi JIT untuk dua VM yang berbeda, VM1 dan VM2, gunakan: Set-AzJitNetworkAccessPolicy -Name VM1 dan Set-AzJitNetworkAccessPolicy -Name VM2.

Meminta akses ke VM yang mendukung JIT menggunakan PowerShell

Dalam contoh berikut, Anda dapat melihat permintaan akses VM just-in-time ke VM tertentu untuk port 22, untuk alamat IP tertentu, dan untuk jumlah waktu tertentu:

Jalankan perintah berikut ini di PowerShell:

Mengonfigurasi properti akses permintaan VM:

$JitPolicyVm1 = (@{

id="/subscriptions/SUBSCRIPTIONID/resourceGroups/RESOURCEGROUP/providers/Microsoft.Compute/virtualMachines/VMNAME";

ports=(@{

number=22;

endTimeUtc="2020-07-15T17:00:00.3658798Z";

allowedSourceAddressPrefix=@("IPV4ADDRESS")})})

Masukkan parameter permintaan akses VM dalam array:

$JitPolicyArr=@($JitPolicyVm1)

Kirim akses permintaan (gunakan ID sumber daya dari langkah 1)

Start-AzJitNetworkAccessPolicy -ResourceId "/subscriptions/SUBSCRIPTIONID/resourceGroups/RESOURCEGROUP/providers/Microsoft.Security/locations/LOCATION/jitNetworkAccessPolicies/default" -VirtualMachine $JitPolicyArr

Pelajari lebih lanjut di dokumentasi cmdlet PowerShell.

REST API

Aktifkan JIT pada VM Anda menggunakan REST API

Fitur akses VM just-in-time dapat digunakan melalui Microsoft Defender for Cloud API. Gunakan API ini untuk mendapatkan informasi tentang VM yang dikonfigurasi, menambahkan yang baru, meminta akses ke VM, dan lainnya.

Pelajari lebih lanjut di kebijakan akses jaringan JIT.

Meminta akses ke VM yang mendukung JIT menggunakan REST API

Fitur akses VM just-in-time dapat digunakan melalui Microsoft Defender for Cloud API. Gunakan API ini untuk mendapatkan informasi tentang VM yang dikonfigurasi, menambahkan yang baru, meminta akses ke VM, dan lainnya.

Pelajari lebih lanjut di kebijakan akses jaringan JIT.

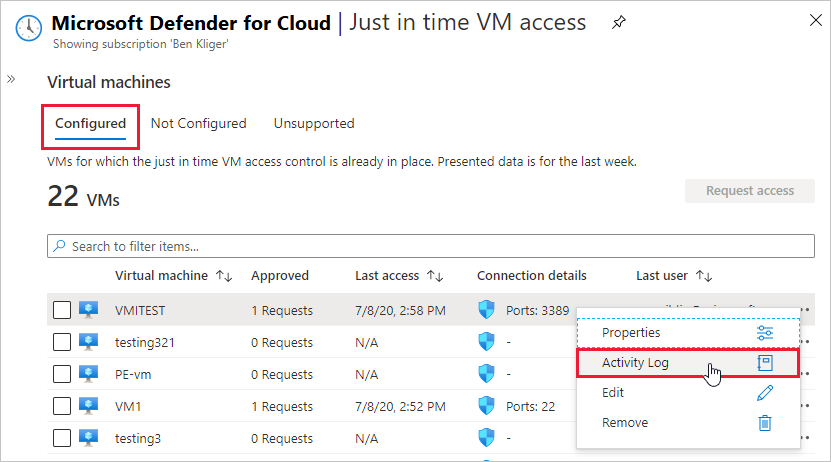

Mengaudit aktivitas akses JIT di Defender for Cloud

Anda dapat memperoleh wawasan tentang aktivitas VM menggunakan pencarian log. Untuk melihat log: