Pengalaman manajemen lintas penyewa

Sebagai penyedia layanan, Anda dapat menggunakan Azure Lighthouse untuk mengelola sumber daya Azure pelanggan Anda dari dalam penyewa Microsoft Entra Anda sendiri. Banyak tugas dan layanan umum dapat dilakukan di seluruh penyewa terkelola ini.

Tip

Azure Lighthouse juga dapat digunakan dalam perusahaan yang memiliki beberapa penyewa Microsoft Entra sendiri untuk menyederhanakan administrasi lintas penyewa.

Memahami penyewa dan delegasi

Penyewa Microsoft Entra adalah representasi organisasi. Ini adalah instans khusus ID Microsoft Entra yang diterima organisasi saat mereka membuat hubungan dengan Microsoft dengan mendaftar ke Azure, Microsoft 365, atau layanan lainnya. Setiap penyewa Microsoft Entra berbeda dan terpisah dari penyewa Microsoft Entra lainnya, dan memiliki ID penyewanya sendiri (GUID). Untuk informasi selengkapnya, lihat Apa itu ID Microsoft Entra?

Biasanya, untuk mengelola sumber daya Azure untuk pelanggan, penyedia layanan harus masuk ke portal Azure menggunakan akun yang terkait dengan penyewa pelanggan tersebut. Dalam skenario ini, administrator di penyewa pelanggan harus membuat dan mengelola akun pengguna untuk penyedia layanan.

Dengan Azure Lighthouse, proses onboarding menentukan pengguna di penyewa penyedia layanan yang diberi peran untuk langganan dan grup sumber daya yang didelegasikan di penyewa pelanggan. Pengguna ini kemudian dapat masuk ke portal Microsoft Azure, menggunakan kredensial mereka sendiri, dan mengerjakan sumber daya milik semua pelanggan yang dapat mereka akses. Pengguna di penyewa pengelola dapat melihat semua pelanggan ini dengan mengunjungi halaman Pelanggan saya di portal Microsoft Azure. Mereka juga dapat bekerja pada sumber daya langsung dalam konteks langganan pelanggan tersebut, baik di portal Microsoft Azure atau melalui API.

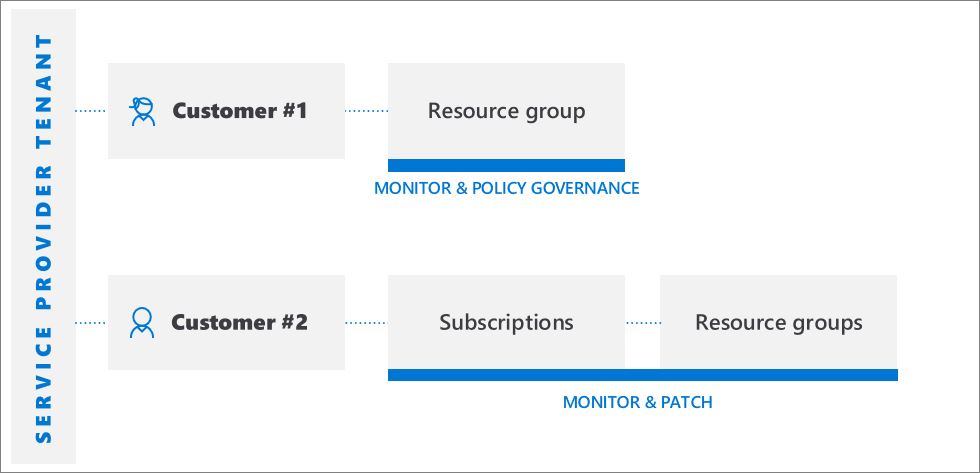

Azure Lighthouse memberikan fleksibilitas untuk mengelola sumber daya bagi beberapa pelanggan tanpa harus masuk ke akun yang berbeda di penyewa yang berbeda. Misalnya, penyedia layanan mungkin memiliki dua pelanggan dengan tanggung jawab dan tingkat akses yang berbeda. Menggunakan Azure Lighthouse, pengguna yang berwenang dapat masuk ke penyewa penyedia layanan dan mengakses semua sumber daya yang didelegasikan di seluruh pelanggan ini, sesuai dengan peran yang telah ditetapkan untuk setiap delegasi.

API dan dukungan alat manajemen

Anda dapat melakukan tugas manajemen pada sumber daya yang didelegasikan di portal Microsoft Azure, atau Anda dapat menggunakan API dan alat manajemen seperti Azure CLI dan Azure PowerShell. Semua API yang ada dapat digunakan pada sumber daya yang didelegasikan, selama fungsionalitasnya didukung untuk manajemen lintas penyewa dan pengguna memiliki izin yang sesuai.

Cmdlet Get-AzSubscription Azure PowerShell memperlihatkan TenantId untuk penyewa pengelola secara default. Atribut HomeTenantId dan ManagedByTenantIds untuk setiap langganan memungkinkan Anda mengidentifikasi apakah langganan yang dikembalikan milik penyewa terkelola atau penyewa pengelola Anda.

Demikian pula, perintah Azure CLI seperti daftar akun az menunjukkan atribut homeTenantId dan managedByTenants. Jika Anda tidak melihat nilai-nilai ini saat menggunakan Azure CLI, coba hapus cache Anda dengan menjalankan az account clear diikuti oleh az login --identity.

Di REST API Azure, perintah Langganan - Dapatkan dan Langganan - Daftar menyertakan ManagedByTenant.

Catatan

Selain informasi penyewa yang terkait dengan Azure Lighthouse, penyewa yang ditunjukkan oleh API ini juga dapat mencerminkan penyewa mitra untuk Aplikasi yang dikelola Azure Databricks atau Azure.

Kami juga menyediakan API yang khusus untuk melakukan tugas Azure Lighthouse. Untuk informasi selengkapnya, lihat bagian Referensi.

Layanan dan skenario yang disempurnakan

Sebagian besar tugas dan layanan Azure dapat digunakan dengan sumber daya yang didelegasikan di seluruh penyewa terkelola, dengan asumsi peran yang sesuai diberikan. Di bawah ini adalah beberapa skenario utama di mana manajemen lintas penyewa dapat sangat efektif.

- Mengelola server hibrid dalam skala besar - Server dengan dukungan Azure Arc:

- Onboard server ke langganan pelanggan dan/atau grup sumber daya yang didelegasikan di Azure

- Mengelola komputer Windows Server atau Linux di luar Azure yang tersambung ke langganan yang didelegasikan

- Mengelola komputer yang terhubung menggunakan konstruksi Azure, seperti Azure Policy dan pemberian tag

- Memastikan rangkaian kebijakan yang sama diterapkan di seluruh lingkungan hibrid pelanggan

- Gunakan Microsoft Defender untuk Cloud untuk memantau kepatuhan di seluruh lingkungan hibrid pelanggan

- Kelola kluster Kubernetes hibrid dalam skala besar - Kubernetes dengan dukungan Azure Arc:

- Koneksi kluster Kubernetes ke langganan dan/atau grup sumber daya yang didelegasikan

- Menggunakan GitOps untuk menyebarkan konfigurasi ke kluster yang terhubung

- Melakukan tugas manajemen seperti memberlakukan kebijakan di seluruh kluster yang terhubung

- Menggunakan akun Azure Automation untuk mengakses dan bekerja dengan sumber daya yang didelegasikan

- Mencadangkan dan memulihkan data pelanggan dari beban kerja lokal, Azure VM, berbagi file Azure, dan lainnya

- Menampilkan data untuk semua sumber daya pelanggan yang didelegasikan di Pusat Backup

- Gunakan Penjelajah Cadangan untuk membantu melihat informasi operasional item cadangan (termasuk sumber daya Azure yang belum dikonfigurasi untuk pencadangan) dan memantau informasi (pekerjaan dan pemberitahuan) untuk langganan yang didelegasikan. Penjelajah Cadangan saat ini hanya tersedia untuk data VM Azure.

- Gunakan Laporan Backup di seluruh langganan yang didelegasikan untuk melacak tren historis, menganalisis konsumsi penyimpanan cadangan, serta pencadangan dan pemulihan audit.

- Gunakan Azure Blueprints untuk mengatur penyebaran templat sumber daya dan artefak lainnya (memerlukan akses tambahan untuk menyiapkan langganan pelanggan)

Azure Cost Management + Billing:

- Dari penyewa pengelola, mitra CSP dapat melihat, mengelola, dan menganalisis biaya konsumsi sebelum pajak (tidak termasuk pembelian) untuk pelanggan yang berada di bagian paket Azure. Biaya didasarkan pada tarif ritel dan akses kontrol akses berbasis peran Azure (Azure RBAC) yang dimiliki mitra untuk langganan pelanggan. Saat ini, Anda dapat melihat biaya konsumsi dengan tarif ritel untuk setiap langganan pelanggan individu berdasarkan akses Azure RBAC.

- Membuat Key Vault di penyewa pelanggan

- Menggunakan identitas terkelola untuk membuat Key Vault di penyewa pelanggan

Azure Kubernetes Service (AKS):

- Mengelola lingkungan Kubernetes yang dihosting dan menyebarkan serta mengelola aplikasi kontainer dalam penyewa pelanggan

- Menyebarkan dan mengelola kluster di penyewa pelanggan

- Gunakan Azure Monitor untuk kontainer untuk memantau performa di seluruh penyewa pelanggan

- Membuat proyek migrasi di penyewa pelanggan dan memigrasikan VM

- Menampilkan pemberitahuan untuk langganan yang didelegasikan, dengan kemampuan untuk menampilkan dan me-refresh pemberitahuan di semua langganan

- Menampilkan detail log aktivitas untuk langganan yang didelegasikan

- Analisis log: Kueri data dari ruang kerja jarak jauh di beberapa penyewa (perhatikan bahwa akun otomatisasi yang digunakan untuk mengakses data dari ruang kerja di penyewa pelanggan harus dibuat di penyewa yang sama)

- Membuat, menampilkan, dan mengelola pemberitahuan di penyewa pelanggan

- Membuat pemberitahuan di penyewa pelanggan yang memicu otomatisasi, seperti runbook Otomatisasi Azure atau Azure Functions, dalam mengelola penyewa melalui webhook

- Membuat pengaturan diagnostik di ruang kerja yang dibuat di penyewa pelanggan, untuk mengirim log sumber daya ke ruang kerja di penyewa pengelola

- Untuk beban kerja SAP, pantau metrik SAP Solutions dengan tampilan agregat di seluruh penyewa pelanggan

- Untuk Azure AD B2C, rutekan log masuk dan audit ke berbagai solusi pemantauan

- Menerapkan dan mengelola Azure Virtual Network dan kartu antarmuka jaringan virtual (vNIC) dalam penyewa terkelola

- Menerapkan dan mengonfigurasi Azure Firewall untuk melindungi sumber daya Jaringan Virtual pelanggan

- Mengelola layanan konektivitas seperti Azure Virtual WAN, Azure ExpressRoute, dan VPN Gateway

- Menggunakan Azure Lighthouse untuk mendukung skenario utama untuk Program MSP Azure Networking

- Membuat dan mengedit definisi kebijakan dalam langganan yang didelegasikan

- Menerapkan definisi kebijakan dan penetapan kebijakan di beberapa penyewa

- Menetapkan definisi kebijakan yang ditentukan pelanggan dalam langganan yang didelegasikan

- Pelanggan melihat kebijakan yang ditulis oleh penyedia layanan di samping kebijakan apa pun yang telah mereka tulis sendiri

- Dapat memulihkan deployIfNotExists atau memodifikasi tugas dalam penyewa terkelola

- Perhatikan bahwa melihat detail kepatuhan untuk sumber daya yang tidak sesuai di penyewa pelanggan saat ini tidak didukung

- Lihat ID penyewa dalam hasil kueri yang dikembalikan, memungkinkan Anda mengidentifikasi apakah langganan milik penyewa terkelola

- Memantau kesehatan sumber daya pelanggan dengan Azure Resource Health

- Melacak kesehatan layanan Azure yang digunakan oleh pelanggan Anda

- Mengelola opsi pemulihan bencana untuk mesin virtual Azure di penyewa pelanggan (perhatikan bahwa Anda tidak dapat

RunAsmenggunakan akun untuk menyalin ekstensi VM)

- Gunakan ekstensi mesin virtual untuk menyediakan konfigurasi pasca-penyebaran dan tugas otomatisasi pada Azure VMs

- Menggunakan diagnostik boot untuk memecahkan masalah Azure VMs

- Mengakses VM dengan konsol serial

- Integrasikan VM dengan Azure Key Vault untuk kata sandi, rahasia, atau kunci kriptografi untuk enkripsi disk dengan menggunakan identitas terkelolamelalui kebijakan, memastikan bahwa rahasia disimpan dalam Vault Kunci di penyewa terkelola

- Perhatikan bahwa Anda tidak dapat menggunakan ID Microsoft Entra untuk masuk jarak jauh ke VM

Pertahanan Microsoft untuk Cloud:

- Visibilitas lintas penyewa

- Memantau kepatuhan terhadap kebijakan keamanan dan memastikan cakupan keamanan di semua sumber daya penyewa

- Pemantauan kepatuhan terhadap peraturan berkelanjutan di beberapa penyewa dalam satu tampilan

- Memantau, triase, dan memprioritaskan rekomendasi keamanan yang dapat ditinku dengan perhitungan skor yang aman

- Manajemen postur keamanan lintas penyewa

- Mengelola kebijakan keamanan

- Mengambil tindakan pada sumber daya yang tidak mematuhi rekomendasi keamanan yang dapat ditinku

- Mengumpulkan dan menyimpan data terkait keamanan

- Deteksi dan perlindungan ancaman lintas penyewa

- Mendeteksi ancaman di seluruh sumber daya penyewa

- Menerapkan kontrol perlindungan ancaman lanjutan seperti akses VM tepat waktu (JIT)

- Mengeraskan konfigurasi grup keamanan jaringan dengan Pengerasan Jaringan Adaptif

- Pastikan server hanya menjalankan aplikasi dan proses yang seharusnya dengan kontrol aplikasi adaptif

- Memantau perubahan pada file penting dan entri registri dengan Pemantauan Integritas File (FIM)

- Perhatikan bahwa seluruh langganan harus didelegasikan ke penyewa pengelola; Skenario Pertahanan Microsoft untuk Cloud tidak didukung dengan grup sumber daya yang didelegasikan

- Mengelola sumber daya Microsoft Azure Sentinel di penyewa pelanggan

- Melacak serangan dan melihat pemberitahuan keamanan di beberapa penyewa

- Melihat insiden di beberapa ruang kerja Microsoft Azure Sentinel yang tersebar di penyewa

Permintaan dukungan:

- Buka permintaan dukungan dari Bantuan + dukungan di portal Microsoft Azure untuk sumber daya yang didelegasikan (memilih paket dukungan yang tersedia untuk lingkup yang didelegasikan)

- Gunakan Azure Quota API untuk melihat dan mengelola kuota layanan Azure untuk sumber daya pelanggan yang didelegasikan

Batasan saat ini

Dengan semua skenario, ketahui batasan saat ini berikut:

- Permintaan yang ditangani oleh Azure Resource Manager dapat dilakukan menggunakan Azure Lighthouse. URI operasi untuk permintaan ini dimulai dengan

https://management.azure.com. Namun, permintaan yang ditangani oleh contoh jenis resource (seperti akses rahasia Key Vault atau akses data penyimpanan) tidak didukung dengan Azure Lighthouse. URI operasi untuk permintaan ini biasanya dimulai dengan alamat yang unik untuk instans Anda, sepertihttps://myaccount.blob.core.windows.netatauhttps://mykeyvault.vault.azure.net/. Yang terakhir juga biasanya merupakan operasi data daripada operasi manajemen. - Penetapan peran harus menggunakan peran bawaan Azure. Semua peran bawaan saat ini didukung dengan Azure Lighthouse, kecuali untuk Pemilik atau peran bawaan apa pun dengan izin

DataActions. Peran Administrator Akses Pengguna hanya didukung untuk penggunaan terbatas dalam menetapkan peran ke identitas terkelola. Peran kustom dan peran administrator langganan klasik tidak didukung. Untuk informasi selengkapnya, lihat Dukungan peran untuk Azure Lighthouse. - Untuk pengguna di penyewa terkelola, penetapan peran yang dibuat melalui Azure Lighthouse tidak ditampilkan di bawah Kontrol Akses (IAM) atau dengan alat CLI seperti

az role assignment list. Penugasan ini hanya terlihat di portal Azure di bagian Delegasi Azure Lighthouse, atau melalui Azure Lighthouse API. - Meskipun Anda dapat melakukan onboarding langganan yang menggunakan Azure Databricks, pengguna di penyewa pengelola tidak dapat meluncurkan ruang kerja Azure Databricks pada langganan yang didelegasikan.

- Meskipun Anda dapat melakukan onboarding langganan dan grup sumber daya yang memiliki kunci sumber daya, kunci tersebut tidak akan mencegah tindakan dilakukan oleh pengguna di penyewa pengelola. Tolak penugasan yang melindungi sumber daya yang dikelola sistem (penetapan penolakan yang ditetapkan sistem), seperti yang dibuat oleh aplikasi terkelola Azure atau Azure Blueprints, mencegah pengguna dalam mengelola penyewa bertindak pada sumber daya tersebut. Namun, pengguna di penyewa pelanggan tidak dapat membuat penetapan penolakan mereka sendiri.

- Delegasi langganan di seluruh cloud nasional dan cloud publik Azure, atau di dua awan nasional terpisah, tidak didukung.

Langkah berikutnya

- Orientasikan pelanggan Anda ke Azure Lighthouse, baik dengan menggunakan templat Azure Resource Manager atau dengan menerbitkan penawaran layanan pribadi atau publik yang dikelola ke Azure Marketplace.

- Menampilkan dan mengelola pelanggan dengan masuk ke Pelanggan aaya di portal Microsoft Azure.

- Pelajari selengkapnya tentang arsitektur Azure Lighthouse.