Mendelegasikan manajemen akses Azure kepada orang lain

Di kontrol akses berbasis peran Azure (Azure RBAC), untuk memberikan akses ke sumber daya Azure, Anda menetapkan peran Azure. Misalnya, jika pengguna perlu membuat dan mengelola situs web dalam langganan, Anda menetapkan peran Kontributor Situs Web.

Menetapkan peran Azure untuk memberikan akses ke sumber daya Azure adalah tugas umum. Sebagai administrator, Anda mungkin mendapatkan beberapa permintaan untuk memberikan akses yang ingin Anda delegasikan kepada orang lain. Namun, Anda ingin memastikan delegasi hanya memiliki izin yang mereka butuhkan untuk melakukan pekerjaan mereka. Artikel ini menjelaskan cara yang lebih aman untuk mendelegasikan manajemen penetapan peran kepada pengguna lain di organisasi Anda.

Mengapa mendelegasikan manajemen penetapan peran?

Berikut adalah beberapa alasan mengapa Anda mungkin ingin mendelegasikan manajemen penetapan peran kepada orang lain:

- Anda mendapatkan beberapa permintaan untuk menetapkan peran di organisasi Anda.

- Pengguna diblokir menunggu penetapan peran yang mereka butuhkan.

- Pengguna dalam departemen, tim, atau proyek masing-masing memiliki lebih banyak pengetahuan tentang siapa yang membutuhkan akses.

- Pengguna memiliki izin untuk membuat sumber daya Azure, tetapi memerlukan penetapan peran tambahan untuk sepenuhnya menggunakan sumber daya tersebut. Misalnya:

- Pengguna dengan izin untuk membuat komputer virtual tidak dapat segera masuk ke komputer virtual tanpa peran Masuk Administrator Komputer Virtual atau Login Pengguna Komputer Virtual. Alih-alih melacak administrator untuk menetapkan peran masuk kepada mereka, lebih efisien jika pengguna dapat menetapkan peran login untuk diri mereka sendiri.

- Pengembang memiliki izin untuk membuat kluster Azure Kubernetes Service (AKS) dan Azure Container Registry (ACR), tetapi perlu menetapkan peran AcrPull ke identitas terkelola sehingga dapat menarik gambar dari ACR. Alih-alih melacak administrator untuk menetapkan peran AcrPull, lebih efisien jika pengembang dapat menetapkan peran itu sendiri.

Bagaimana saat ini Anda dapat mendelegasikan manajemen penetapan peran

Peran Pemilik dan Administrator Akses Pengguna adalah peran bawaan yang memungkinkan pengguna membuat penetapan peran. Anggota peran ini dapat memutuskan siapa yang dapat memiliki izin tulis, baca, dan hapus untuk sumber daya apa pun dalam langganan. Untuk mendelegasikan manajemen penetapan peran ke pengguna lain, Anda bisa menetapkan peran Pemilik atau Administrator Akses Pengguna kepada pengguna.

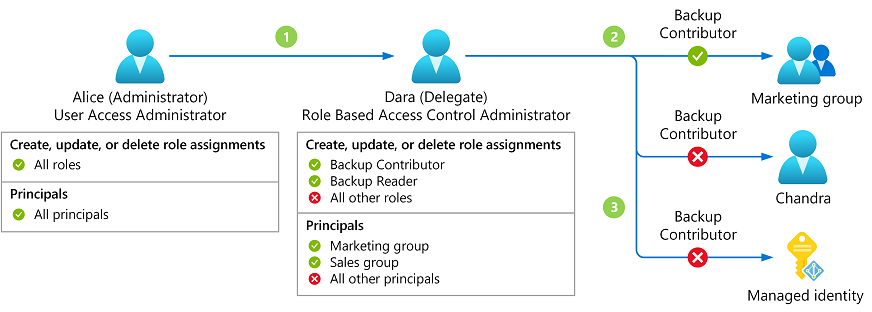

Diagram berikut menunjukkan bagaimana Alice dapat mendelegasikan tanggung jawab penetapan peran kepada Dara. Untuk langkah-langkah tertentu, lihat Menetapkan pengguna sebagai administrator langganan Azure.

- Alice menetapkan peran Administrator Akses Pengguna ke Dara.

- Dara sekarang dapat menetapkan peran apa pun untuk setiap pengguna, grup, atau perwakilan layanan pada cakupan yang sama.

Apa masalah dengan metode delegasi saat ini?

Berikut adalah masalah utama dengan metode saat ini untuk mendelegasikan manajemen penetapan peran kepada orang lain di organisasi Anda.

- Delegasi memiliki akses tidak terbatas pada cakupan penetapan peran. Ini melanggar prinsip hak istimewa paling sedikit, yang mengekspos Anda ke permukaan serangan yang lebih luas.

- Delegasi dapat menetapkan peran apa pun kepada pengguna mana pun dalam cakupan mereka, termasuk diri mereka sendiri.

- Delegasi dapat menetapkan peran Pemilik atau Administrator Akses Pengguna ke pengguna lain, yang kemudian dapat menetapkan peran kepada pengguna lain.

Alih-alih menetapkan peran Pemilik atau Administrator Akses Pengguna, metode yang lebih aman adalah membatasi kemampuan delegasi untuk membuat penetapan peran.

Metode yang lebih aman: Mendelegasikan manajemen penetapan peran dengan kondisi

Mendelegasikan manajemen penetapan peran dengan kondisi adalah cara untuk membatasi penetapan peran yang dapat dibuat pengguna. Dalam contoh sebelumnya, Alice dapat memungkinkan Dara untuk membuat beberapa penetapan peran atas namanya, tetapi tidak semua penetapan peran. Misalnya, Alice dapat membatasi peran yang dapat ditetapkan Dara dan membatasi prinsipal yang dapat ditetapkan Dara peran. Delegasi ini dengan kondisi terkadang disebut sebagai delegasi yang dibatasi dan diimplementasikan menggunakan kondisi kontrol akses berbasis atribut Azure (Azure ABAC).

Video ini memberikan gambaran umum tentang mendelegasikan manajemen penetapan peran dengan kondisi.

Mengapa mendelegasikan manajemen penetapan peran dengan kondisi?

Berikut adalah beberapa alasan mengapa mendelegasikan manajemen penetapan peran kepada orang lain dengan kondisi lebih aman:

- Anda dapat membatasi penetapan peran yang diizinkan untuk dibuat oleh delegasi.

- Anda dapat mencegah delegasi mengizinkan pengguna lain untuk menetapkan peran.

- Anda dapat memberlakukan kepatuhan terhadap kebijakan organisasi Anda dengan hak istimewa paling sedikit.

- Anda dapat mengotomatiskan manajemen sumber daya Azure tanpa harus memberikan izin penuh ke akun layanan.

Contoh kondisi

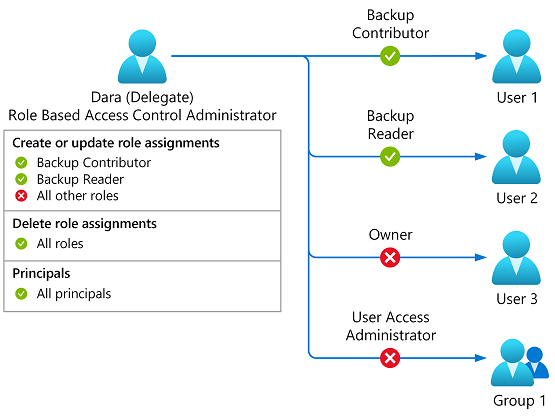

Pertimbangkan contoh di mana Alice adalah administrator dengan peran Administrator Akses Pengguna untuk langganan. Alice ingin memberi Dara kemampuan untuk menetapkan peran tertentu untuk grup tertentu. Alice tidak ingin Dara memiliki izin penetapan peran lainnya. Diagram berikut menunjukkan bagaimana Alice dapat mendelegasikan tanggung jawab penetapan peran kepada Dara dengan kondisi.

- Alice menetapkan peran Administrator Kontrol Akses Berbasis Peran ke Dara. Alice menambahkan kondisi sehingga Dara hanya dapat menetapkan peran Kontributor Cadangan atau Pembaca Cadangan ke grup Pemasaran dan Penjualan.

- Dara sekarang dapat menetapkan peran Kontributor Cadangan atau Pembaca Cadangan ke grup Pemasaran dan Penjualan.

- Jika Dara mencoba menetapkan peran lain atau menetapkan peran apa pun ke prinsipal yang berbeda (seperti pengguna atau identitas terkelola), penetapan peran gagal.

Peran Administrator Kontrol Akses Berbasis Peran

Peran Administrator Kontrol Akses Berbasis Peran adalah peran bawaan yang telah dirancang untuk mendelegasikan manajemen penetapan peran kepada orang lain. Ini memiliki lebih sedikit izin daripada Administrator Akses Pengguna, yang mengikuti praktik terbaik hak istimewa paling sedikit. Peran Administrator Kontrol Akses Berbasis Peran memiliki izin berikut:

- Membuat penetapan peran pada cakupan yang ditentukan

- Menghapus penetapan peran pada cakupan yang ditentukan

- Membaca sumber daya dari semua jenis, kecuali rahasia

- Membuat dan memperbarui tiket dukungan

Cara untuk membatasi penetapan peran

Berikut adalah cara agar penetapan peran dapat dibatasi dengan kondisi. Anda juga dapat menggabungkan kondisi ini agar sesuai dengan skenario Anda.

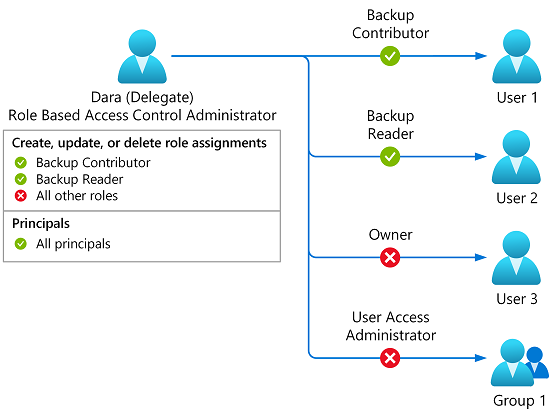

Membatasi peran yang dapat ditetapkan

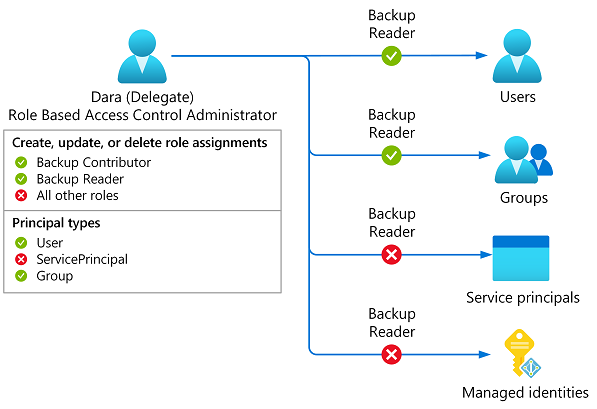

Batasi peran dan jenis prinsipal (pengguna, grup, atau perwakilan layanan) yang dapat ditetapkan perannya

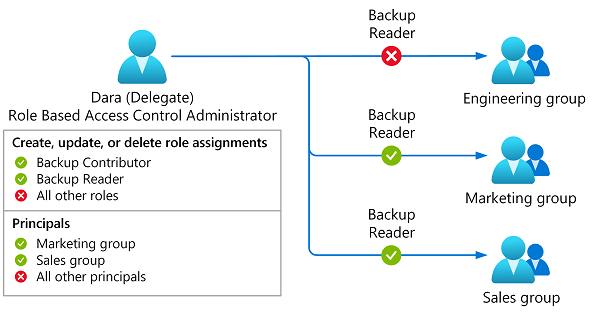

Membatasi peran dan prinsipal tertentu yang dapat ditetapkan peran

Tentukan kondisi yang berbeda untuk tindakan tambahkan dan hapus penetapan peran

Cara mendelegasikan manajemen penetapan peran dengan kondisi

Untuk mendelegasikan manajemen penetapan peran dengan kondisi, Anda menetapkan peran seperti yang saat ini Anda lakukan, tetapi Anda juga menambahkan kondisi ke penetapan peran.

Menentukan izin yang dibutuhkan delegasi

- Peran apa yang dapat ditetapkan delegasi?

- Jenis prinsipal apa yang dapat ditetapkan delegasi peran?

- Perwakilan mana yang dapat mendelegasikan peran?

- Dapatkah delegasi menghapus penetapan peran apa pun?

Memulai penetapan peran baru

Pilih peran Administrator Kontrol Akses Berbasis Peran

Anda dapat memilih peran apa pun yang menyertakan

Microsoft.Authorization/roleAssignments/writetindakan, tetapi Administrator Kontrol Akses Berbasis Peran memiliki lebih sedikit izin.Pilih delegasi

Pilih pengguna yang ingin Anda delegasikan manajemen penetapan perannya.

Menambahkan kondisi

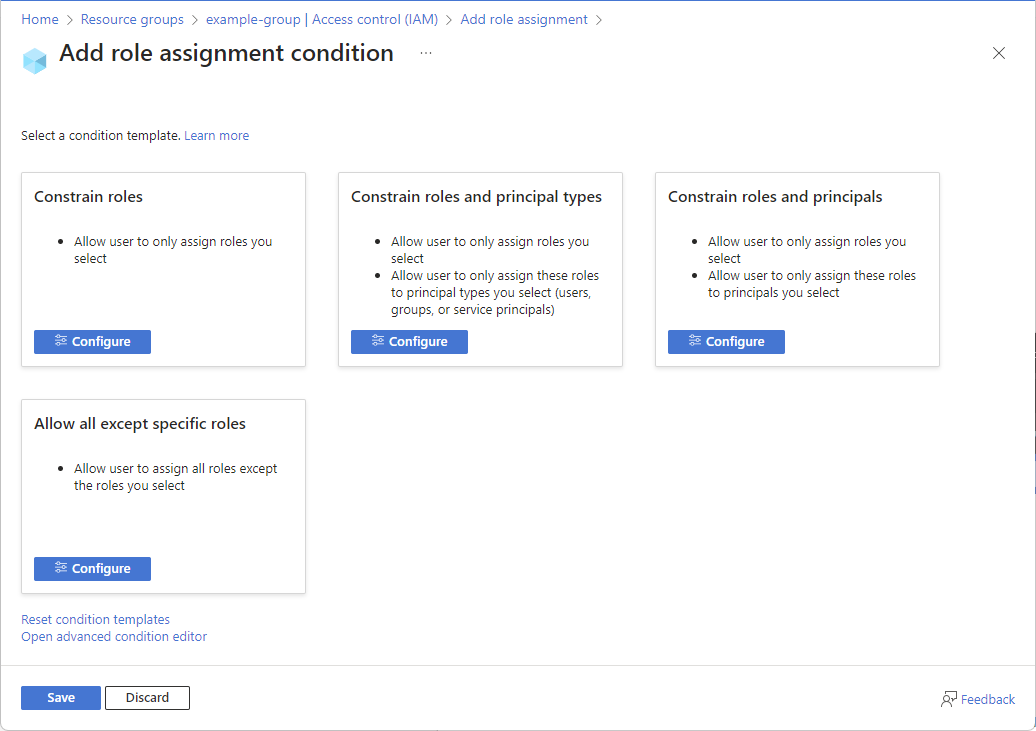

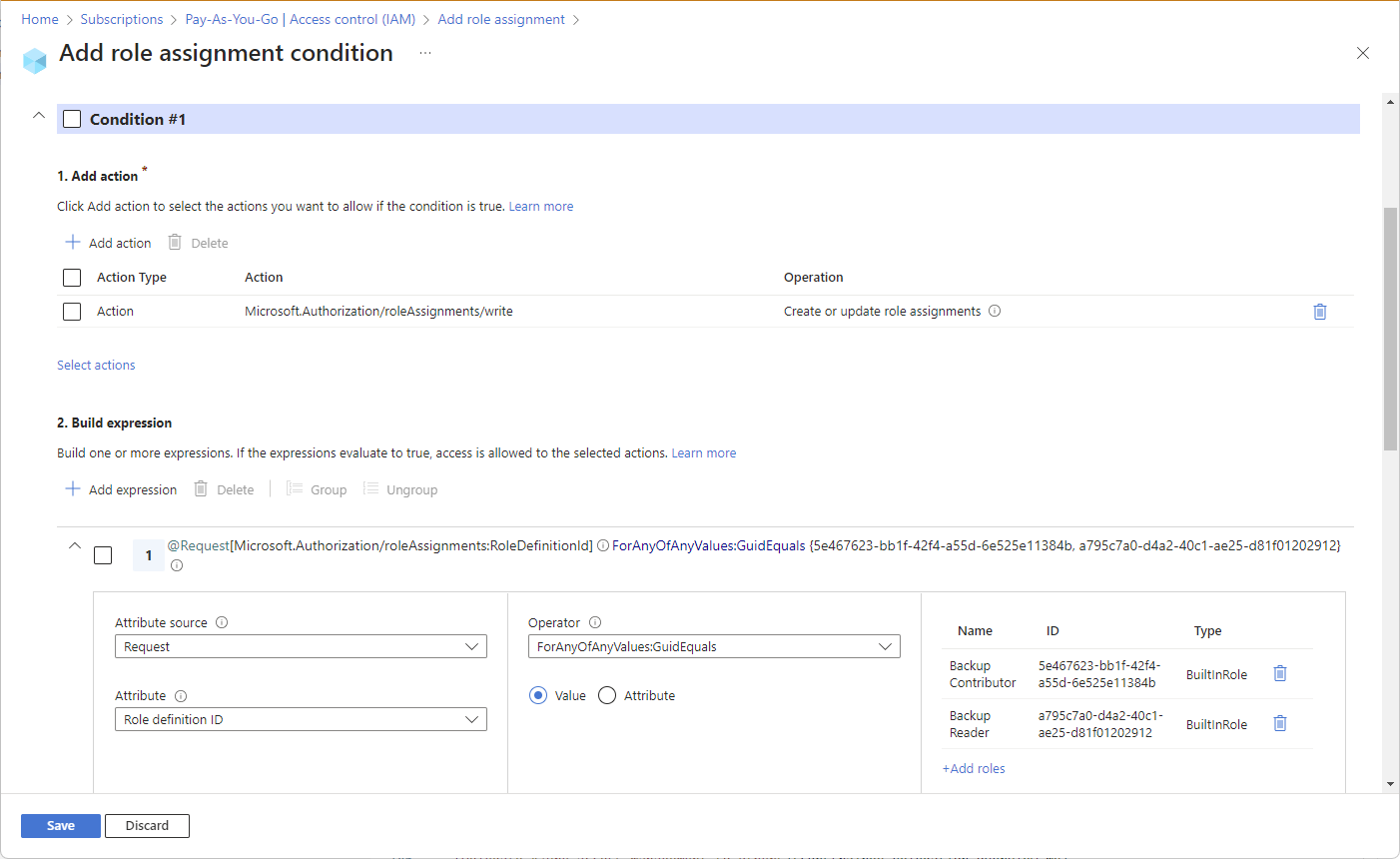

Ada beberapa cara untuk menambahkan kondisi. Misalnya, Anda dapat menggunakan templat kondisi di portal Azure, editor kondisi tingkat lanjut di portal Azure, Azure PowerShell, Azure CLI, Bicep, atau REST API.

Pilih dari daftar templat kondisi. Pilih Konfigurasikan untuk menentukan peran, jenis utama, atau prinsipal.

Untuk informasi selengkapnya, lihat Mendelegasikan manajemen penetapan peran Azure kepada orang lain dengan kondisi.

Menetapkan peran dengan kondisi untuk mendelegasikan

Setelah Anda menentukan kondisi Anda, selesaikan penetapan peran.

Hubungi delegasi

Beri tahu delegasi bahwa mereka sekarang dapat menetapkan peran dengan kondisi.

Peran bawaan dengan kondisi

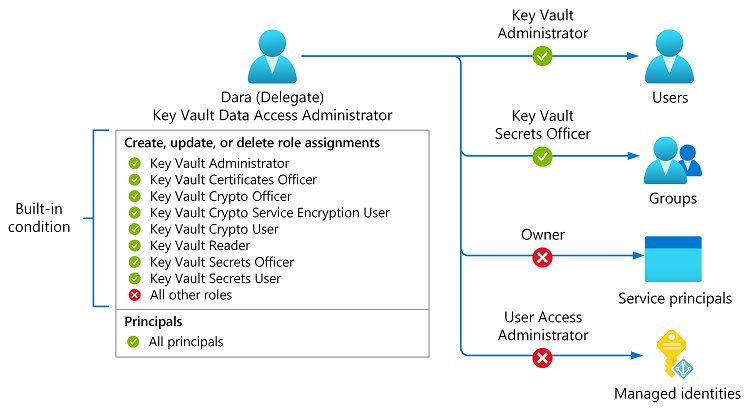

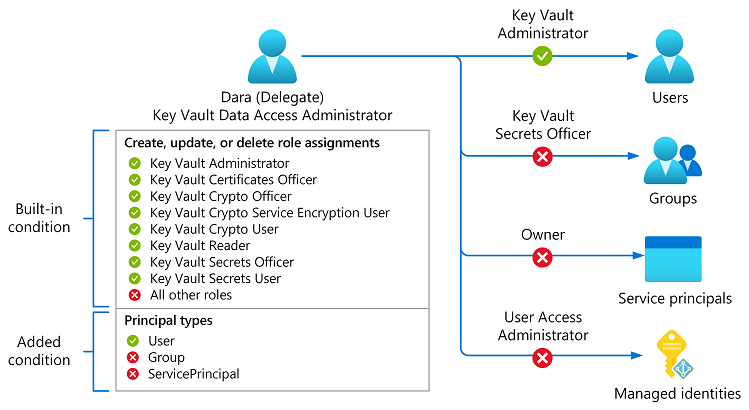

Peran Administrator Akses Data Key Vault dan Administrator Akses Data Komputer Virtual (pratinjau) sudah memiliki kondisi bawaan untuk membatasi penetapan peran.

Peran Administrator Akses Data Key Vault memungkinkan Anda mengelola akses ke rahasia, sertifikat, dan kunci Key Vault. Ini secara eksklusif berfokus pada kontrol akses tanpa kemampuan untuk menetapkan peran istimewa seperti peran Pemilik atau Administrator Akses Pengguna. Ini memungkinkan pemisahan tugas yang lebih baik untuk skenario seperti mengelola enkripsi saat tidak aktif di seluruh layanan data untuk lebih mematuhi prinsip hak istimewa paling sedikit. Kondisi ini membatasi penetapan peran ke peran Azure Key Vault berikut:

- Administrator Key Vault

- Petugas Sertifikat Key Vault

- Petugas Kripto Key Vault

- Pengguna Enkripsi Layanan Kripto Key Vault

- Pengguna Kripto Key Vault

- Pembaca Key Vault

- Petugas Rahasia Key Vault

- Pengguna Rahasia Key Vault

Jika Anda ingin lebih membatasi penetapan peran Administrator Akses Data Key Vault, Anda dapat menambahkan kondisi Anda sendiri untuk membatasi jenis prinsipal (pengguna, grup, atau perwakilan layanan) atau prinsipal tertentu yang dapat ditetapkan peran Key Vault.

Masalah yang diketahui

Berikut adalah masalah yang diketahui terkait dengan mendelegasikan manajemen penetapan peran dengan kondisi:

- Anda tidak dapat mendelegasikan manajemen penetapan peran dengan kondisi menggunakan Privileged Identity Management.

- Anda tidak dapat memiliki penetapan peran dengan tindakan data Microsoft.Storage dan kondisi ABAC yang menggunakan operator perbandingan GUID. Untuk informasi selengkapnya, lihat Memecahkan Masalah Azure RBAC.

Persyaratan lisensi

Menggunakan fitur ini gratis dan disertakan dalam langganan Azure Anda.