Lihat Mentransfer langganan Azure ke direktori Microsoft Entra yang berbeda

Organisasi mungkin memiliki beberapa langganan Azure. Setiap langganan dikaitkan dengan direktori Microsoft Entra tertentu. Untuk mempermudah pengelolaan, Anda mungkin ingin mentransfer langganan ke direktori Microsoft Entra yang berbeda. Saat Anda mentransfer langganan ke direktori Microsoft Entra yang berbeda, beberapa sumber daya tidak ditransfer ke direktori target. Misalnya, semua penetapan peran dan peran kustom dalam kontrol akses berbasis peran Azure (Azure RBAC) dihapus secara permanen dari direktori sumber dan tidak ditransfer ke direktori target.

Artikel ini menjelaskan langkah-langkah dasar yang dapat Anda ikuti untuk mentransfer langganan ke direktori Microsoft Entra yang berbeda dan membuat ulang beberapa sumber daya setelah transfer.

Jika Anda ingin memblokir transfer langganan ke direktori yang berbeda di organisasi Anda, Anda dapat mengonfigurasi kebijakan berlangganan. Untuk informasi selengkapnya, lihat Mengelola kebijakan langganan Azure.

Catatan

Untuk langganan Azure Cloud Solution Provider (CSP), mengubah direktori Microsoft Entra untuk langganan tidak didukung.

Gambaran Umum

Mentransfer langganan Azure ke direktori Microsoft Entra lain adalah proses kompleks yang harus direncanakan dan dijalankan dengan hati-hati. Banyak layanan Azure yang mengharuskan prinsip keamanan (identitas) beroperasi secara normal atau bahkan mengelola sumber daya Azure lainnya. Artikel ini mencoba untuk mencakup sebagian besar layanan Azure yang sangat bergantung pada prinsip keamanan, tetapi tidak komprehensif.

Penting

Dalam beberapa skenario, mentransfer langganan mungkin menyebabkan tidak berfungsi sementara saat menyelesaikan proses. Perencanaan yang cermat diperlukan untuk menilai apakah waktu tidak berfungsi akan terjadi pada transfer Anda.

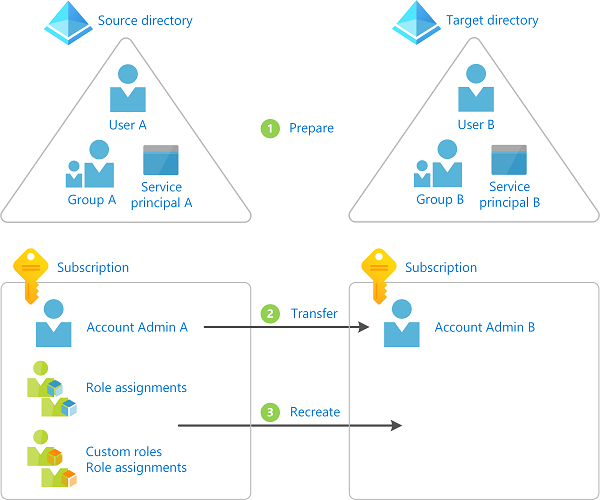

Diagram berikut ini memperlihatkan langkah-langkah dasar yang harus Anda ikuti saat mentransfer langganan ke direktori lain.

Bersiap untuk transfer

Mentransfer langganan Azure ke direktori lain

Membuat ulang sumber daya di direktori target seperti penetapan peran, peran kustom, dan identitas terkelola

Memutuskan apakah akan mentransfer langganan ke direktori lain

Berikut ini adalah beberapa alasan mengapa Anda mungkin ingin mentransfer langganan:

- Karena merger atau akuisisi perusahaan, Anda ingin mengelola langganan yang diperoleh di direktori utama Microsoft Entra Anda.

- Seseorang di organisasi Anda membuat langganan dan Anda ingin menggabungkan manajemen ke direktori Microsoft Entra tertentu.

- Anda memiliki aplikasi yang bergantung pada ID atau URL langganan tertentu dan tidak mudah untuk mengubah konfigurasi atau kode aplikasi.

- Sebagian bisnis Anda telah dipecah menjadi perusahaan terpisah dan Anda perlu memindahkan sebagian sumber daya Anda ke direktori Microsoft Entra yang berbeda.

- Anda ingin mengelola beberapa sumber daya di direktori Microsoft Entra yang berbeda untuk tujuan isolasi keamanan.

Pendekatan alternatif

Mentransfer langganan memerlukan waktu tidak berfungsi untuk menyelesaikan proses. Bergantung pada skenario, Anda dapat mempertimbangkan pendekatan alternatif berikut:

- Buat ulang sumber daya dan salin data ke direktori dan langganan target.

- Adopsi arsitektur multi-direktori dan biarkan langganan di direktori sumber. Gunakan Azure Lighthouse untuk mendelegasikan sumber daya sehingga pengguna di direktori target dapat mengakses langganan di direktori sumber. Untuk informasi selengkapnya, lihat Azure Lighthouse dalam skenario perusahaan.

Memahami dampak transfer langganan

Beberapa sumber daya Azure memiliki dependensi pada langganan atau direktori. Bergantung pada situasi Anda, tabel berikut ini mencantumkan dampak yang diketahui dari transfer langganan. Dengan melakukan langkah-langkah dalam artikel ini, Anda bisa membuat ulang beberapa sumber daya yang ada sebelum transfer langganan.

Penting

Bagian ini mencantumkan layanan atau sumber daya Azure yang diketahui bergantung pada langganan Anda. Karena jenis sumber daya di Azure terus berkembang, mungkin ada dependensi tambahan yang tidak tercantum di sini yang dapat menyebabkan perubahan yang melanggar pada lingkungan Anda.

| Layanan atau sumber daya | Terdampak | Dapat dipulihkan | Apakah Anda terpengaruh? | Apa yang dapat Anda lakukan |

|---|---|---|---|---|

| Penetapan peran | Ya | Ya | Mencantumkan penetapan peran | Semua penetapan peran dihapus secara permanen. Anda harus memetakan pengguna, grup, dan prinsipal layanan ke objek terkait di direktori target. Anda harus membuat ulang penetapan peran. |

| Peran kustom | Ya | Ya | Mencantumkan peran kustom | Semua peran kustom dihapus secara permanen. Anda harus membuat kembali peran kustom dan tugas peran apa pun. |

| Identitas terkelola yang ditetapkan sistem | Ya | Ya | Daftar identitas terkelola | Anda harus menonaktifkan dan mengaktifkan kembali identitas terkelola. Anda harus membuat ulang penetapan peran. |

| Identitas terkelola yang ditetapkan pengguna | Ya | Ya | Daftar identitas terkelola | Anda harus menghapus, membuat ulang, dan melampirkan identitas terkelola ke sumber daya yang sesuai. Anda harus membuat ulang penetapan peran. |

| Azure Key Vault | Ya | Ya | Mencantumkan kebijakan akses Key Vault | Anda harus memperbarui ID penyewa yang terkait dengan brankas kunci. Anda harus menghapus dan menambahkan kebijakan akses baru. |

| Database Azure SQL dengan integrasi autentikasi Microsoft Entra diaktifkan | Ya | Tidak | Periksa database Azure SQL dengan autentikasi Microsoft Entra | Anda tidak dapat mentransfer database Azure SQL dengan autentikasi Microsoft Entra diaktifkan ke direktori lain. Untuk informasi selengkapnya, lihat Menggunakan autentikasi Microsoft Entra. |

| Azure database for MySQL dengan integrasi autentikasi Microsoft Entra diaktifkan | Ya | Tidak | Anda tidak dapat mentransfer database Azure untuk MySQL (server Tunggal dan Fleksibel) dengan autentikasi Microsoft Entra diaktifkan ke direktori lain. | |

| Azure Storage dan Azure Data Lake Storage Gen2 | Ya | Ya | Anda harus membuat ulang ACL yang ada. | |

| Azure Data Lake Storage Gen1 | Ya | Ya | Anda harus membuat ulang ACL yang ada. | |

| Azure Files | Ya | Ya | Anda harus membuat ulang ACL yang ada. | |

| Azure File Sync | Ya | Ya | Layanan sinkronisasi penyimpanan dan/atau akun penyimpanan dapat dipindahkan ke direktori lain. Untuk informasi lebih lanjut, lihat Tanya jawab umum (FAQ) tentang Azure Files. | |

| Azure Managed Disks | Ya | Ya | Jika Anda menggunakan Disk Encryption Set untuk mengenkripsi Diska terkelola dengan kunci yang dikelola pelanggan, Anda harus menonaktifkan dan mengaktifkan kembali identitas yang ditetapkan sistem yang terkait dengan Disk Encryption Set. Dan Anda harus membuat ulang penetapan peran yaitu kembali memberikan izin yang diperlukan untuk Disk Encryption Set di Key Vault. | |

| Azure Kubernetes Service | Ya | Tidak | Anda tidak dapat mentransfer klaster AKS dan sumber daya terkait ke direktori lain. Untuk informasi lebih lanjut, lihat Tanya jawab umum tentang Azure Kubernetes Service (AKS) | |

| Kebijakan Azure | Ya | Tidak | Semua objek Azure Policy, termasuk data definisi kustom, tugas, pengecualian, dan kepatuhan. | Anda harus mengekspor, mengimpor, dan menetapkan ulang definisi. Kemudian, buat penetapan kebijakan baru dan setiap kebijakan pengecualian yang diperlukan. |

| Microsoft Entra Domain Services | Ya | Tidak | Anda tidak dapat mentransfer domain terkelola Microsoft Entra Domain Services ke direktori lain. Untuk informasi selengkapnya, lihat Tanya jawab umum (FAQ) tentang Microsoft Entra Domain Services | |

| Pendaftaran aplikasi | Ya | Ya | ||

| Microsoft Dev Box | Ya | Tidak | Anda tidak dapat mentransfer kotak dev dan sumber daya terkait ke direktori yang berbeda. Setelah langganan berpindah ke penyewa lain, Anda tidak akan dapat melakukan tindakan apa pun di kotak dev Anda | |

| Lingkungan Penyebaran Azure | Ya | Tidak | Anda tidak dapat mentransfer lingkungan dan sumber daya terkait ke direktori yang berbeda. Setelah langganan berpindah ke penyewa lain, Anda tidak akan dapat melakukan tindakan apa pun di lingkungan Anda | |

| Azure Service Fabric | Ya | Tidak | Anda harus membuat ulang kluster. Untuk informasi selengkapnya, lihat FAQ Kluster SF atau FAQ Kluster Terkelola SF | |

| Azure Service Bus | Ya | Ya | Anda harus menghapus, membuat ulang, dan melampirkan identitas terkelola ke sumber daya yang sesuai. Anda harus membuat ulang penetapan peran. | |

| Ruang kerja Azure Synapse Analytics | Ya | Ya | Anda harus memperbarui ID penyewa yang terkait dengan Ruang Kerja Synapse Analytics. Jika ruang kerja dikaitkan dengan repositori Git, Anda harus memperbarui konfigurasi Git ruang kerja. Untuk informasi selengkapnya, lihat Memulihkan ruang kerja Synapse Analytics setelah mentransfer langganan ke direktori Microsoft Entra (penyewa) yang berbeda. | |

| Azure Databricks | Ya | Tidak | Saat ini, Azure Databricks tidak mendukung pemindahan ruang kerja ke penyewa baru. Untuk informasi selengkapnya, lihat Mengelola akun Azure Databricks Anda. |

Peringatan

Jika Anda menggunakan enkripsi saat tidak aktif untuk sumber daya, seperti akun penyimpanan atau database SQL, yang memiliki dependensi pada brankas kunci yang sedang ditransfer, itu dapat menyebabkan skenario yang tidak dapat dipulihkan. Jika Anda menghadapi situasi ini, Anda harus mengambil langkah-langkah untuk menggunakan brankas kunci yang berbeda atau menonaktifkan sementara kunci yang dikelola pelanggan untuk menghindari skenario yang tidak dapat dipulihkan ini.

Untuk mendapatkan daftar beberapa sumber daya Azure yang terpengaruh saat Anda mentransfer langganan, Anda juga dapat menjalankan kueri di Azure Resource Graph. Untuk kueri contoh, lihat Mencantumkan sumber daya yang terpengaruh saat mentransfer langganan Azure.

Prasyarat

Untuk menyelesaikan langkah-langkah ini, Anda akan memerlukan:

- Bash di Azure Cloud Shell atau Azure CLI

- Pemilik akun penagihan langganan yang ingin Anda transfer di direktori sumber

- Akun pengguna di direktori sumber dan target untuk pengguna yang membuat direktori berubah

Langkah 1: Bersiaplah untuk transfer

Masuk ke direktori sumber

Masuk ke Azure sebagai admin

Dapatkan daftar langganan Anda dengan perintah daftar akun az.

az account list --output tableGunakan az account set untuk mengatur langganan aktif yang ingin Anda transfer.

az account set --subscription "Marketing"

Menginstal ekstensi Azure Resource Graph

Ekstensi Azure CLI untuk Azure Resource Graph, resource-graph, memungkinkan Anda menggunakan perintah az graph untuk meminta sumber daya yang dikelola oleh Azure Resource Manager. Anda akan menggunakan perintah ini di langkah-langkah selanjutnya.

Gunakan az extension list untuk melihat apakah Ekstensi resource-graph terinstal.

az extension listJika Anda menggunakan versi pratinjau atau versi ekstensi grafik sumber daya yang lebih lama, gunakan pembaruan ekstensi az untuk memperbarui ekstensi.

az extension update --name resource-graphJika ekstensi resource-graph tidak diinstal, gunakan az extension add untuk menginstal ekstensi.

az extension add --name resource-graph

Menyimpan semua tugas peran

Gunakan az role assignment list untuk mencantumkan semua penetapan peran (termasuk penetapan peran yang diwariskan).

Untuk mempermudah meninjau daftar, Anda dapat mengekspor output sebagai JSON, TSV, atau tabel. Untuk informasi selengkapnya, lihat Daftar penetapan peran menggunakan Azure RBAC dan Azure CLI.

az role assignment list --all --include-inherited --output json > roleassignments.json az role assignment list --all --include-inherited --output tsv > roleassignments.tsv az role assignment list --all --include-inherited --output table > roleassignments.txtSimpan daftar penetapan peran.

Saat Anda mentransfer langganan, semua penetapan peran dihapus secara permanen sehingga penting untuk menyimpan salinan.

Tinjau daftar penetapan peran. Mungkin ada tugas peran yang tidak akan Anda butuhkan di direktori target.

Menyimpan peran kustom

Gunakan az role definition list untuk mencantumkan peran kustom Anda. Untuk informasi selengkapnya, lihat Membuat atau memperbarui peran kustom Azure menggunakan Azure CLI.

az role definition list --custom-role-only true --output json --query '[].{roleName:roleName, roleType:roleType}'Simpan setiap peran kustom yang akan Anda butuhkan di direktori target sebagai file JSON terpisah.

az role definition list --name <custom_role_name> > customrolename.jsonMembuat salinan file peran kustom.

Ubah setiap salinan untuk menggunakan format berikut.

Anda akan menggunakan file-file ini nanti untuk membuat kembali peran kustom di direktori target.

{ "Name": "", "Description": "", "Actions": [], "NotActions": [], "DataActions": [], "NotDataActions": [], "AssignableScopes": [] }

Menentukan pemetaan utama pengguna, grup, dan layanan

Berdasarkan daftar tugas peran Anda, tentukan pengguna, grup, dan perwakilan layanan yang akan Anda petakan di direktori target.

Anda dapat mengidentifikasi jenis urutan yang utama dengan melihat properti

principalTypedi setiap penetapan peran.Jika perlu, dalam direktori target, buat pengguna, grup, atau perwakilan layanan yang Anda butuhkan.

Daftar penetapan peran untuk identitas terkelola

Identitas terkelola tidak akan diperbarui ketika langganan dipindahkan/ditransfer ke direktori lain. Akibatnya, identitas terkelola yang ditetapkan sistem atau yang ditetapkan pengguna akan rusak. Setelah transfer, Anda dapat mengaktifkan kembali identitas terkelola yang ditetapkan sistem. Untuk identitas terkelola yang ditetapkan pengguna, Anda harus membuat ulang dan melampirkannya di direktori target.

Tinjau daftar layanan Azure yang mendukung identitas terkelola untuk mencatat di mana Anda dapat menggunakan identitas terkelola.

Gunakan az ad sp list untuk mencantumkan identitas terkelola yang ditetapkan sistem dan ditetapkan pengguna.

az ad sp list --all --filter "servicePrincipalType eq 'ManagedIdentity'"Dalam daftar identitas terkelola, tentukan mana yang ditetapkan sistem dan mana yang ditetapkan pengguna. Anda bisa menggunakan kriteria berikut untuk menentukan jenis tersebut.

Kriteria Jenis identitas terkelola alternativeNamesproperti termasukisExplicit=FalseDitetapkan sistem alternativeNamesproperti tidak termasukisExplicitDitetapkan sistem alternativeNamesproperti termasukisExplicit=TrueDitetapkan pengguna Anda juga dapat menggunakan az identity list untuk hanya mencantumkan identitas terkelola yang ditetapkan pengguna. Untuk informasi selengkapnya, lihat Membuat, mencantumkan, atau menghapus identitas terkelola yang tetapkan pengguna menggunakan Azure CLI.

az identity listDapatkan daftar dari nilai

objectIduntuk identitas terkelola Anda.Cari daftar penetapan peran Anda untuk melihat apakah ada penetapan peran untuk identitas terkelola Anda.

Daftar brankas kunci

Saat Anda membuat brankas kunci, brankas kunci secara otomatis terkait dengan ID penyewa Microsoft Entra default untuk langganan tempatnya dibuat. Semua entri kebijakan akses juga terkait dengan ID penyewa ini. Untuk informasi selengkapnya, lihat Memindahkan Azure Key Vault ke langganan lain.

Peringatan

Jika Anda menggunakan enkripsi saat tidak aktif untuk sumber daya, seperti akun penyimpanan atau database SQL, yang memiliki dependensi pada brankas kunci yang sedang ditransfer, itu dapat menyebabkan skenario yang tidak dapat dipulihkan. Jika Anda menghadapi situasi ini, Anda harus mengambil langkah-langkah untuk menggunakan brankas kunci yang berbeda atau menonaktifkan sementara kunci yang dikelola pelanggan untuk menghindari skenario yang tidak dapat dipulihkan ini.

Jika Anda memiliki brankas kunci, gunakan az keyvault show untuk mencantumkan kebijakan akses. Untuk informasi selengkapnya, lihat Menetapkan kebijakan akses Key Vault.

az keyvault show --name MyKeyVault

Mencantumkan database Azure SQL dengan autentikasi Microsoft Entra

Gunakan az sql server ad-admin list dan ekstensi az graph untuk melihat apakah Anda menggunakan database Azure SQL dengan integrasi autentikasi Microsoft Entra diaktifkan. Untuk informasi selengkapnya, lihat Mengonfigurasi dan mengelola autentikasi Microsoft Entra dengan SQL.

az sql server ad-admin list --ids $(az graph query -q "resources | where type == 'microsoft.sql/servers' | project id" --query data[*].[id] -o tsv)

Daftar ACL

Jika Anda menggunakan Azure Data Lake Storage Gen1, cantumkan ACL yang diterapkan ke file apa pun dengan menggunakan portal Microsoft Azure atau PowerShell.

Jika Anda menggunakan Azure Data Lake Storage Gen2, cantumkan ACL yang diterapkan ke file apa pun dengan menggunakan portal Microsoft Azure atau PowerShell.

Jika Anda menggunakan Azure Files, cantumkan ACL yang diterapkan ke file apa pun.

Mencantumkan sumber daya lain yang diketahui

Gunakan az account show untuk mendapatkan ID langganan Anda (dalam

bash).subscriptionId=$(az account show --output tsv --query id)Gunakan ekstensi grafik az untuk mencantumkan sumber daya Azure lainnya dengan dependensi direktori Microsoft Entra yang diketahui (dalam

bash).az graph query -q 'resources | where type != "microsoft.azureactivedirectory/b2cdirectories" | where identity <> "" or properties.tenantId <> "" or properties.encryptionSettingsCollection.enabled == true | project name, type, kind, identity, tenantId, properties.tenantId' --subscriptions $subscriptionId --output yaml

Langkah 2: Transfer langganan

Dalam langkah ini, Anda mentransfer langganan dari direktori sumber ke direktori target. Langkah-langkahnya akan berbeda tergantung pada apakah Anda ingin juga mentransfer kepemilikan tagihan.

Peringatan

Saat Anda mentransfer langganan, semua penetapan peran di direktori sumber akan dihapus secara permanen dan tidak dapat dipulihkan. Anda tidak bisa kembali setelah mentransfer langganan. Pastikan Anda menyelesaikan langkah-langkah sebelumnya sebelum melakukan langkah ini.

Tentukan apakah Anda ingin juga mentransfer kepemilikan tagihan ke akun lain.

Transfer langganan ke direktori lain.

- Jika Anda ingin mempertahankan kepemilikan penagihan saat ini, ikuti langkah-langkah di Mengaitkan atau menambahkan langganan Azure ke tenant Microsoft Entra Anda.

- Jika Anda ingin juga mentransfer kepemilikan tagihan, ikuti langkah-langkah dalam Mentransfer kepemilikan tagihan langganan Azure ke akun lain. Untuk mentransfer langganan ke direktori lain, Anda harus mencentang kotak tenant Subscription Microsoft Entra.

Setelah Anda selesai mentransfer langganan, kembali ke artikel ini untuk membuat ulang sumber daya di direktori target.

Langkah 3: Membuat ulang sumber daya

Masuk ke direktori target

Di direktori target, masuk sebagai pengguna yang menerima permintaan transfer.

Hanya pengguna di akun baru yang menerima permintaan transfer yang akan memiliki akses untuk mengelola sumber daya.

Dapatkan daftar langganan Anda dengan perintah daftar akun az.

az account list --output tableGunakan az account set untuk mengatur langganan aktif yang ingin Anda gunakan.

az account set --subscription "Contoso"

Membuat peran kustom

Gunakan az role definition create untuk membuat setiap peran kustom dari file yang Anda buat sebelumnya. Untuk informasi selengkapnya, lihat Membuat atau memperbarui peran kustom Azure menggunakan Azure CLI.

az role definition create --role-definition <role_definition>

Menetapkan peran

Gunakan az role assignment create untuk menetapkan peran kepada pengguna, grup, dan perwakilan layanan. Untuk informasi selengkapnya, lihat Tetapkan peran Azure menggunakan Azure CLI.

az role assignment create --role <role_name_or_id> --assignee <assignee> --scope "/subscriptions/<subscriptionId>/resourceGroups/<resource_group>"

Perbarui identitas terkelola yang ditetapkan sistem

Nonaktifkan dan aktifkan kembali identitas terkelola yang ditetapkan sistem.

Layanan Azure Informasi selengkapnya Mesin virtual Mengonfigurasi identitas terkelola untuk sumber daya Azure di Azure VM menggunakan Azure CLI Kumpulan skala komputer virtual Mengonfigurasi identitas terkelola untuk sumber daya Azure pada set skala komputer virtual menggunakan Azure CLI Layanan lainnya Layanan yang mendukung identitas terkelola untuk sumber daya Azure Gunakan az role assignment create untuk menetapkan peran pada identitas terkelola yang ditetapkan sistem. Untuk informasi selengkapnya, lihat Menetapkan akses identitas terkelola ke sumber daya menggunakan Azure CLI.

az role assignment create --assignee <objectid> --role '<role_name_or_id>' --scope "/subscriptions/<subscriptionId>/resourceGroups/<resource_group>"

Memperbarui identitas terkelola yang ditetapkan pengguna

Menghapus, membuat ulang, dan melampirkan identitas terkelola yang ditetapkan pengguna.

Layanan Azure Informasi selengkapnya Mesin virtual Mengonfigurasi identitas terkelola untuk sumber daya Azure di Azure VM menggunakan Azure CLI Kumpulan skala komputer virtual Mengonfigurasi identitas terkelola untuk sumber daya Azure pada set skala komputer virtual menggunakan Azure CLI Layanan lainnya Layanan yang mendukung identitas terkelola untuk sumber daya Azure

Membuat, mencantumkan, atau menghapus identitas terkelola yang ditetapkan pengguna menggunakan Azure CLIGunakan az role assignment create untuk menetapkan peran pada identitas terkelola yang ditetapkan pengguna. Untuk informasi selengkapnya, lihat Menetapkan akses identitas terkelola ke sumber daya menggunakan Azure CLI.

az role assignment create --assignee <objectid> --role '<role_name_or_id>' --scope "/subscriptions/<subscriptionId>/resourceGroups/<resource_group>"

Perbarui brankas kunci

Bagian ini menjelaskan langkah-langkah dasar untuk memperbarui brankas kunci Anda. Untuk informasi selengkapnya, lihat Memindahkan Azure Key Vault ke langganan lain.

Mengubah ID penyewa yang terkait dengan semua brankas kunci yang ada dalam langganan ke direktori target.

Menghapus semua entri kebijakan akses yang ada.

Tambahkan entri kebijakan akses baru yang terkait dengan direktori target.

Perbarui ACL

Jika Anda menggunakan Azure Data Lake Storage Gen1, tetapkan ACL yang sesuai. Untuk informasi selengkapnya, lihat Mengamankan data yang disimpan di Azure Data Lake Storage Gen1.

Jika Anda menggunakan Azure Data Lake Storage Gen2, tetapkan ACL yang sesuai. Untuk informasi selengkapnya, lihat Kontrol akses di Azure Data Lake Storage Gen2.

Jika Anda menggunakan Azure Files, tetapkan ACL yang sesuai.

Tinjau metode keamanan lainnya

Meskipun penetapan peran dihapus selama transfer, pengguna di akun pemilik asli mungkin masih terus memiliki akses ke langganan melalui metode keamanan lain, termasuk:

- Akses kunci untuk layanan seperti Storage.

- Sertifikat manajemen yang memberi pengguna hak admin ke sumber daya langganan.

- Kredensial Akses Jarak Jauh untuk layanan seperti Azure Virtual Machines.

Jika Anda berniat menghapus akses dari pengguna di direktori sumber sehingga mereka tidak memiliki akses di direktori target, Anda harus mempertimbangkan untuk mengganti kredensial apa pun. Hingga kredensial diperbarui, pengguna akan terus memiliki akses setelah transfer.

Ganti kunci akses akun penyimpanan. Untuk informasi selengkapnya, lihat Mengelola kunci akses akun penyimpanan.

Jika Anda menggunakan kunci akses untuk layanan lain seperti Azure SQL Database atau Azure Service Bus Messaging, putar tombol akses.

Untuk sumber daya yang menggunakan rahasia, buka pengaturan untuk sumber daya dan perbarui rahasia.

Untuk sumber daya yang menggunakan sertifikat, perbarui sertifikat.