Enkripsi sisi server dari Azure Disk Storage

Berlaku untuk: ✔️ Mesin virtual Linux ✔️ Mesin virtual Windows ✔️ Set skala fleksibel ✔️ Set skala seragam

Sebagian besar disk terkelola Azure dienkripsi dengan enkripsi Azure Storage, yang menggunakan enkripsi sisi server (SSE) untuk melindungi data Anda dan untuk membantu Anda memenuhi komitmen keamanan dan kepatuhan organisasi Anda. Azure Storage secara otomatis mengenkripsi data Anda yang disimpan di disk terkelola Azure (disk data dan OS) secara default saat tidak aktif saat menyimpannya ke cloud. Namun, disk dengan enkripsi di host diaktifkan, tidak dienkripsi melalui Azure Storage. Untuk disk dengan enkripsi di host diaktifkan, server yang menghosting komputer virtual Anda menyediakan enkripsi untuk data Anda, dan data terenkripsi mengalir ke Azure Storage.

Data di disk yang dikelola Azure dienkripsi secara transparan menggunakan enkripsi AES 256-bit, salah satu cipher blok terkuat yang tersedia, dan sesuai dengan FIPS 140-2. Untuk informasi selengkapnya tentang modul kriptografi yang mendasari disk yang dikelola Azure, lihat API Kriptografi: Generasi Berikutnya

Enkripsi Azure Storage tidak memengaruhi performa disk terkelola dan tidak ada biaya tambahan. Untuk informasi selengkapnya tentang enkripsi Azure Storage, lihat Enkripsi Azure Storage.

Catatan

Disk sementara bukan disk yang dikelola dan tidak dienkripsi oleh SSE, kecuali jika Anda mengaktifkan enkripsi di host.

Tentang manajemen kunci enkripsi

Anda dapat mengandalkan kunci yang dikelola platform untuk enkripsi disk terkelola Anda atau Anda dapat mengelola enkripsi menggunakan kunci Anda sendiri. Jika Anda memilih untuk mengelola enkripsi dengan kunci Anda sendiri, Anda dapat menentukan kunci yang dikelola pelanggan untuk digunakan mengenkripsi dan mendekripsi semua data dalam disk terkelola.

Bagian berikut ini menjelaskan masing-masing opsi untuk manajemen kunci secara lebih rinci.

Kunci yang dikelola platform

Secara default, disk yang dikelola menggunakan kunci enkripsi yang dikelola platform. Semua disk terkelola, rekam jepret, gambar, dan data yang ditulis ke disk terkelola yang ada secara otomatis dienkripsi saat tidak aktif dengan kunci yang dikelola platform. Kunci yang dikelola platform dikelola oleh Microsoft.

Kunci yang dikelola pelanggan

Anda dapat memilih untuk mengelola enkripsi pada tingkat setiap disk terkelola, dengan kunci Anda sendiri. Saat Anda menentukan kunci yang dikelola pelanggan, kunci tersebut digunakan untuk melindungi dan mengontrol akses ke kunci yang mengenkripsi data Anda. Kunci yang dikelola pelanggan menawarkan fleksibilitas yang lebih besar untuk mengelola kontrol akses.

Anda harus menggunakan salah satu penyimpanan kunci Azure berikut ini untuk menyimpan kunci yang dikelola pelanggan Anda:

Anda dapat mengimpor kunci RSA ke Key Vault atau menghasilkan kunci RSA baru di Azure Key Vault. Disk yang dikelola Azure menangani enkripsi dan dekripsi dengan cara yang sepenuhnya transparan menggunakan enkripsi amplop. Ini mengenkripsi data menggunakan kunci enkripsi data (DEK) berbasis AES 256, yang dilindungi menggunakan kunci Anda. Layanan Penyimpanan menghasilkan kunci enkripsi data dan mengenkripsinya dengan kunci yang dikelola pelanggan menggunakan enkripsi RSA. Enkripsi amplop memungkinkan Anda memutar (mengubah) kunci secara berkala sesuai kebijakan kepatuhan tanpa memengaruhi VM Anda. Saat Anda memutar kunci, layanan Penyimpanan mengenkripsi ulang kunci enkripsi data dengan kunci baru yang dikelola pelanggan.

Disk terkelola dan Key Vault atau HSM terkelola harus berada di wilayah Azure yang sama, tetapi dapat berada di langganan yang berbeda. Mereka juga harus berada di penyewa Microsoft Entra yang sama, kecuali Anda menggunakan Enkripsi disk terkelola dengan kunci lintas penyewa yang dikelola pelanggan (pratinjau).

Kontrol penuh atas kunci Anda

Anda harus memberikan akses ke disk terkelola di Key Vault untuk menggunakan kunci Anda guna mengenkripsi dan mendekripsi DEK. Ini memungkinkan Anda memiliki kontrol penuh atas data dan kunci Anda. Anda dapat menonaktifkan kunci atau mencabut akses ke disk terkelola kapan saja. Anda juga dapat mengaudit penggunaan kunci enkripsi dengan pemantauan Azure Key Vault untuk memastikan bahwa hanya disk terkelola atau layanan Azure tepercaya lainnya yang mengakses kunci Anda.

Penting

Ketika kunci dinonaktifkan, dihapus, atau kedaluwarsa, VM apa pun dengan OS atau disk data menggunakan kunci tersebut akan dimatikan secara otomatis. Setelah dimatikan otomatis, VM tidak akan melakukan booting hingga kunci diaktifkan lagi, atau Anda menetapkan kunci baru.

Umumnya, I/O disk (operasi baca atau tulis) mulai gagal satu jam setelah kunci dinonaktifkan, dihapus, atau kedaluwarsa.

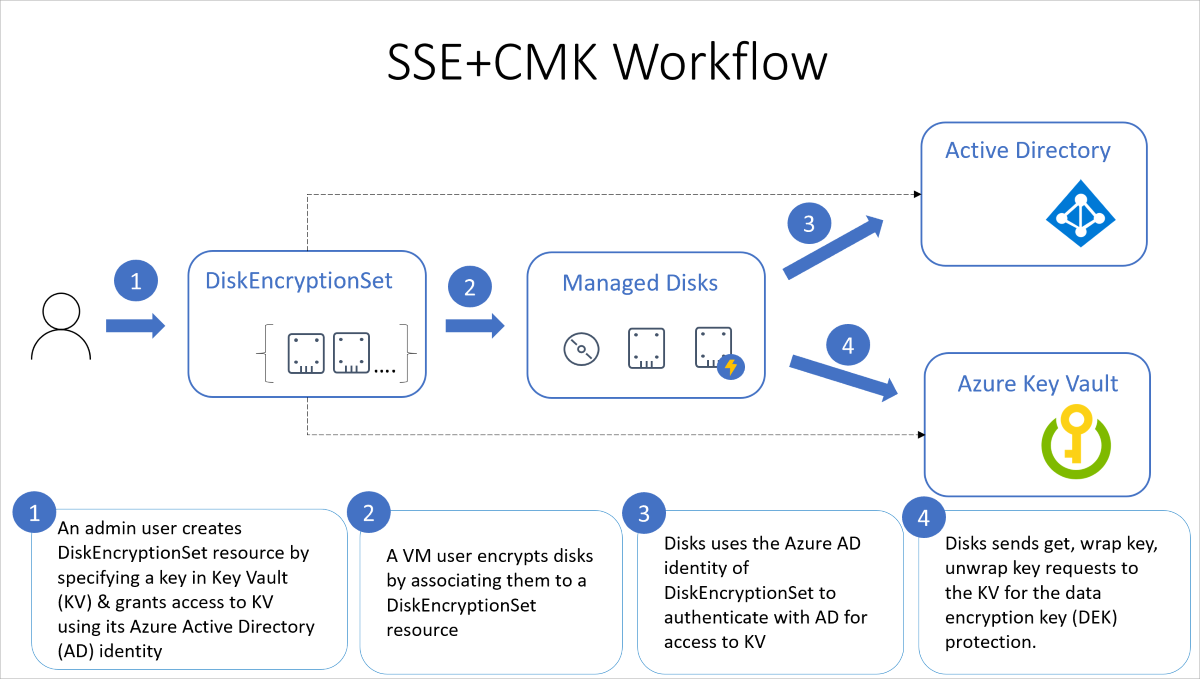

Diagram berikut menunjukkan bagaimana disk terkelola menggunakan MICROSOFT Entra ID dan Azure Key Vault untuk membuat permintaan menggunakan kunci yang dikelola pelanggan:

Daftar berikut ini menjelaskan diagram secara lebih rinci:

- Administrator Azure Key Vault membuat sumber daya brankas kunci.

- Admin brankas kunci mengimpor kunci RSA mereka ke Key Vault atau menghasilkan kunci RSA baru di Key Vault.

- Administrator tersebut membuat instans sumber daya Kumpulan Enkripsi Disk, yang menentukan ID Azure Key Vault dan URL kunci. Kumpulan Enkripsi Disk adalah sumber daya baru yang diperkenalkan untuk menyederhanakan manajemen kunci untuk disk terkelola.

- Saat set enkripsi disk dibuat, identitas terkelola yang ditetapkan sistem dibuat di ID Microsoft Entra dan terkait dengan set enkripsi disk.

- Administrator brankas kunci Azure kemudian memberikan izin identitas terkelola untuk melakukan operasi di brankas kunci.

- Pengguna VM membuat disk dengan mengaitkannya dengan kumpulan enkripsi disk. Pengguna VM juga dapat mengaktifkan enkripsi sisi server dengan kunci yang dikelola pelanggan untuk sumber daya yang ada dengan mengaitkannya ke kumpulan enkripsi disk.

- Disk terkelola menggunakan identitas terkelola untuk mengirim permintaan ke Azure Key Vault.

- Untuk membaca atau menulis data, disk terkelola mengirim permintaan ke Azure Key Vault untuk mengenkripsi (membungkus) dan mendekripsi (membuka bungkus) kunci enkripsi data untuk melakukan enkripsi dan dekripsi data.

Untuk mencabut akses ke kunci yang dikelola pelanggan, lihat Azure Key Vault PowerShell dan Azure Key Vault CLI. Mencabut akses secara efektif memblokir akses ke semua data di akun penyimpanan, karena kunci enkripsi tidak dapat diakses oleh Azure Storage.

Rotasi kunci otomatis dari kunci yang dikelola pelanggan

Umumnya, jika Anda menggunakan kunci yang dikelola pelanggan, Anda harus mengaktifkan rotasi kunci otomatis ke versi kunci terbaru. Rotasi kunci otomatis membantu memastikan kunci Anda aman. Disk mereferensikan kunci melalui kumpulan enkripsi disknya. Ketika Anda mengaktifkan rotasi otomatis untuk kumpulan enkripsi disk, sistem akan secara otomatis memperbarui semua disk, salinan bayangan, dan citra yang dikelola yang mereferensikan kumpulan enkripsi disk tersebut agar menggunakan versi baru kunci dalam waktu satu jam. Untuk mempelajari cara mengaktifkan kunci yang dikelola pelanggan dengan rotasi kunci otomatis, lihat Menyiapkan Azure Key Vault dan DiskEncryptionSet dengan rotasi kunci otomatis.

Catatan

Komputer Virtual tidak di-boot ulang selama rotasi kunci otomatis.

Jika Anda tidak dapat mengaktifkan rotasi kunci otomatis, Anda dapat menggunakan metode lain untuk memberi tahu Anda sebelum kunci kedaluwarsa. Dengan cara ini, Anda dapat memastikan untuk memutar kunci Anda sebelum kedaluwarsa dan menjaga kelangsungan bisnis. Anda dapat menggunakan Azure Policy atau Azure Event Grid untuk mengirim pemberitahuan saat kunci segera kedaluwarsa.

Batasan

Untuk saat ini, kunci yang dikelola pelanggan memiliki batasan berikut:

- Jika fitur ini diaktifkan untuk disk dengan rekam jepret bertahap, fitur ini tidak dapat dinonaktifkan pada disk tersebut atau rekam jepretnya. Untuk mengatasi hal ini, salin semua data ke disk terkelola yang sama sekali berbeda yang tidak menggunakan kunci yang dikelola pelanggan. Anda dapat melakukannya dengan Azure CLI atau modul Azure PowerShell.

- Hanya kunci RSA perangkat lunak dan HSM dengan ukuran 2.048-bit, 3.072-bit, dan 4.096-bit yang didukung, tidak ada kunci atau ukuran lain.

- Kunci HSM memerlukan tingkat premium Azure Key Vault.

- Hanya untuk Disk Ultra dan disk Premium SSD v2:

- Rekam jepret yang dibuat dari disk yang dienkripsi dengan enkripsi sisi server dan kunci yang dikelola pelanggan harus dienkripsi dengan kunci yang dikelola pelanggan yang sama.

- Identitas terkelola yang ditetapkan pengguna tidak didukung untuk disk Ultra Disk dan Premium SSD v2 yang dienkripsi dengan kunci yang dikelola pelanggan.

- Sebagian besar sumber daya yang terkait dengan kunci yang dikelola pelanggan (set enkripsi disk, Mesin Virtual, disk, dan snapshot) harus berada dalam langganan dan wilayah yang sama.

- Azure Key Vault dapat digunakan dari langganan yang berbeda tetapi harus berada di wilayah yang sama dengan set enkripsi disk Anda. Sebagai pratinjau, Anda dapat menggunakan Azure Key Vaults dari penyewa Microsoft Entra yang berbeda.

- Disk yang dienkripsi dengan kunci yang dikelola pelanggan hanya dapat berpindah ke grup sumber daya lain jika VM yang dilampirkan ke dibatalkan alokasinya.

- Disk, rekam jepret, dan gambar yang dienkripsi dengan kunci yang dikelola pelanggan tidak dapat dipindahkan di antara langganan.

- Disk terkelola saat ini atau yang sebelumnya dienkripsi menggunakan Azure Disk Encryption tidak dapat dienkripsi menggunakan kunci yang dikelola pelanggan.

- Hanya dapat membuat hingga 5000 set enkripsi disk per wilayah per langganan.

- Untuk informasi tentang menggunakan kunci yang dikelola pelanggan dengan galeri gambar bersama, lihat Pratinjau: Menggunakan kunci yang dikelola pelanggan untuk mengenkripsi gambar.

Wilayah yang didukung

Kunci yang dikelola pelanggan tersedia di semua wilayah yang tersedia disk terkelola.

Penting

Kunci yang dikelola pelanggan mengandalkan identitas terkelola untuk sumber daya Azure, fitur ID Microsoft Entra. Saat Anda mengonfigurasi kunci yang dikelola pelanggan, identitas terkelola secara otomatis ditetapkan ke sumber daya Anda di bawah perlindungan. Jika Anda kemudian memindahkan langganan, grup sumber daya, atau disk terkelola dari satu direktori Microsoft Entra ke direktori lain, identitas terkelola yang terkait dengan disk terkelola tidak ditransfer ke penyewa baru, sehingga kunci yang dikelola pelanggan mungkin tidak lagi berfungsi. Untuk informasi selengkapnya, lihat Mentransfer langganan antara direktori Microsoft Entra.

Untuk mengaktifkan kunci yang dikelola pelanggan untuk disk terkelola, lihat artikel kami yang membahas cara mengaktifkannya dengan modul Azure PowerShell, Azure CLI, atau Portal Azure.

Lihat Membuat disk terkelola dari rekam jepret dengan CLI untuk sampel kode.

Enkripsi di host - Enkripsi menyeluruh untuk data komputer virtual Anda

Saat Anda mengaktifkan enkripsi di host, enkripsi itu dimulai pada host komputer virtual itu sendiri, server Azure tempat komputer virtual Anda dialokasikan. Data untuk disk sementara dan cache disk data/OS disimpan di host komputer virtual tersebut. Setelah mengaktifkan enkripsi di host, semua data ini dienkripsi saat tidak aktif dan mengalir dienkripsi ke layanan Penyimpanan, tempat data disimpan. Pada dasarnya, enkripsi di host mengenkripsi data Anda secara menyeluruh. Enkripsi di host tidak menggunakan CPU VM Anda dan tidak memengaruhi performa VM Anda.

Disk sementara dan disk OS sementara dienkripsi saat tidak aktif dengan kunci yang dikelola platform saat Anda mengaktifkan enkripsi menyeluruh. Cache disk data/OS dienkripsi saat tidak digunakan dengan kunci yang dikelola pelanggan atau dikelola platform, tergantung pada jenis enkripsi yang dipilih pada disk. Misalnya, jika disk dienkripsi dengan kunci yang dikelola pelanggan, maka cache untuk disk dienkripsi dengan kunci yang dikelola pelanggan, dan jika disk dienkripsi dengan kunci yang dikelola platform maka cache untuk disk dienkripsi dengan kunci yang dikelola platform.

Batasan

- Didukung untuk ukuran sektor 4k Ultra Disk dan Premium SSD v2.

- Hanya didukung pada ukuran sektor 512e Ultra Disk dan Premium SSD v2 jika dibuat setelah 13/5/2023.

- Untuk disk yang dibuat sebelum tanggal ini, rekam jepret disk Anda dan buat disk baru menggunakan rekam jepret.

- Tidak dapat diaktifkan pada komputer virtual (VM) atau set skala komputer virtual yang saat ini atau pernah mengaktifkan Azure Disk Encryption.

- Azure Disk Encryption tidak dapat diaktifkan pada disk yang mengaktifkan enkripsi di host.

- Enkripsi dapat diaktifkan pada set skala komputer virtual yang ada. Namun, hanya VM baru yang dibuat setelah mengaktifkan enkripsi yang dienkripsi secara otomatis.

- VM yang ada harus dibatalkan alokasinya dan dialokasikan kembali untuk dienkripsi.

Ketersediaan regional

Enkripsi di host tersedia di semua wilayah untuk semua jenis disk.

Ukuran komputer virtual yang didukung

Daftar lengkap ukuran Komputer Virtual yang didukung dapat ditarik secara terprogram. Untuk mempelajari cara mengambilnya secara terprogram, lihat bagian ukuran komputer virtual yang didukung dari modul Azure PowerShell atau artikel Azure CLI.

Untuk mengaktifkan enkripsi menyeluruh menggunakan enkripsi di host, lihat artikel kami yang membahas cara mengaktifkannya dengan modul Azure PowerShell, Azure CLI, atau Portal Azure.

Enkripsi ganda saat tidak aktif

Pelanggan sensitif keamanan tinggi yang khawatir dengan risiko yang terkait dengan algoritma enkripsi, implementasi, atau kunci tertentu yang disusupi sekarang dapat memilih lapisan enkripsi tambahan menggunakan algoritma/mode enkripsi yang berbeda di lapisan infrastruktur menggunakan kunci enkripsi terkelola platform. Lapisan baru ini dapat diterapkan ke OS dan disk data, rekam jepret, dan gambar yang bertahan, yang semuanya akan dienkripsi saat tidak aktif dengan enkripsi ganda.

Batasan

Enkripsi ganda saat tidak aktif saat ini tidak didukung dengan disk Ultra Disk atau Premium SSD v2.

Wilayah yang didukung

Enkripsi ganda tersedia di semua wilayah tempat disk terkelola tersedia.

Untuk mengaktifkan kunci yang dikelola pelanggan untuk disk terkelola, lihat artikel kami yang membahas cara mengaktifkannya dengan modul Azure PowerShell, Azure CLI, atau Portal Azure.

Enkripsi sisi server versus enkripsi disk Azure

Azure Disk Encryption memanfaatkan fitur DM-Crypt Linux atau fitur BitLocker Windows untuk mengenkripsi disk terkelola dengan kunci yang dikelola pelanggan dalam komputer virtual tamu. Enkripsi sisi server dengan kunci yang dikelola pelanggan meningkat pada ADE dengan memungkinkan Anda menggunakan jenis OS dan gambar apa pun untuk komputer virtual Anda dengan mengenkripsi data di layanan Penyimpanan.

Penting

Kunci yang dikelola pelanggan mengandalkan identitas terkelola untuk sumber daya Azure, fitur ID Microsoft Entra. Saat Anda mengonfigurasi kunci yang dikelola pelanggan, identitas terkelola secara otomatis ditetapkan ke sumber daya Anda di bawah perlindungan. Jika Anda kemudian memindahkan langganan, grup sumber daya, atau disk terkelola dari satu direktori Microsoft Entra ke direktori lain, identitas terkelola yang terkait dengan disk terkelola tidak ditransfer ke penyewa baru, sehingga kunci yang dikelola pelanggan mungkin tidak lagi berfungsi. Untuk informasi selengkapnya, lihat Mentransfer langganan antara direktori Microsoft Entra.

Langkah berikutnya

- Aktifkan enkripsi menyeluruh menggunakan enkripsi di host dengan modul Azure PowerShell, Azure CLI, atau Portal Azure.

- Aktifkan enkripsi ganda saat aktif untuk disk terkelola dengan modul Azure PowerShell, Azure CLI, atau Portal Azure.

- Aktifkan kunci yang dikelola pelanggan untuk disk terkelola dengan modul Azure PowerShell, Azure CLI, atau Portal Azure.

- Jelajahi template Azure Resource Manager untuk membuat disk terenkripsi dengan kunci yang dikelola pelanggan

- Apa itu Azure Key Vault?