Azure Disk Encryption for Windows VM

Berlaku untuk: ✔️ VM Windows ✔️ Set skala fleksibel

Azure Disk Encryption membantu melindungi dan mengamankan data Anda untuk memenuhi komitmen keamanan dan kepatuhan organisasi Anda. Ini menggunakan fitur BitLocker Windows untuk menyediakan enkripsi volume untuk OS dan disk data komputer virtual (VM) Azure, dan terintegrasi dengan Azure Key Vault untuk membantu Anda mengontrol dan mengelola kunci enkripsi dan rahasia disk.

Azure Disk Encryption tahan zona, sama seperti Virtual Machines. Untuk detailnya, lihat Layanan Azure yang mendukung Zona Ketersediaan.

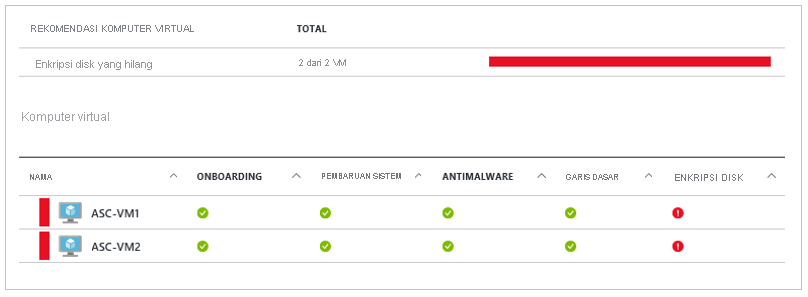

Jika Anda menggunakan Pertahanan Microsoft untuk Cloud, Anda akan diberi tahu jika Anda memiliki VM yang tidak terenkripsi. Pemberitahuan tersebut muncul sebagai Keparahan tingkat Tinggi dan direkomendasikan untuk mengenkripsi mesin virtual ini.

Peringatan

- Jika sebelumnya Anda telah menggunakan Azure Disk Encryption dengan MICROSOFT Entra ID untuk mengenkripsi VM, Anda harus terus menggunakan opsi ini untuk mengenkripsi VM Anda. Lihat Azure Disk Encryption dengan ID Microsoft Entra (rilis sebelumnya) untuk detailnya.

- Rekomendasi tertentu mungkin meningkatkan penggunaan sumber daya data, jaringan, atau komputasi, yang menyebabkan biaya lisensi atau biaya langganan tambahan. Anda harus memiliki langganan Azure aktif yang valid untuk membuat sumber daya di Azure di wilayah yang didukung.

- Jangan gunakan BitLocker untuk mendekripsi VM atau disk yang dienkripsi melalui Azure Disk Encryption secara manual.

Anda dapat mempelajari dasar-dasar Azure Disk Encryption untuk Windows hanya dalam beberapa menit dengan Membuat dan mengenkripsi VM Windows dengan mulai cepat Azure CLI atau Membuat dan mengenkripsi VM Windows dengan mulai cepat Azure PowerShell.

Mesin virtual dan sistem operasi yang didukung

Mesin virtual yang didukung

VM Windows tersedia dalam berbagai ukuran. Azure Disk Encryption didukung pada mesin virtual Generasi 1 dan Generasi 2. Azure Disk Encryption juga tersedia untuk mesin virtual dengan penyimpanan premium.

Azure Disk Encryption tidak tersedia di VM Dasar, seri A, atau di komputer virtual dengan memori kurang dari 2 GB. Untuk pengecualian lainnya, lihat Azure Disk Encryption: Pembatasan.

Sistem operasi yang didukung

- Klien Windows: Windows 8 dan yang lebih baru.

- Server Windows: Windows Server 2008 R2 dan yang lebih baru.

- Multi-sesi Windows 10 Enterprise dan yang lebih baru.

Catatan

Windows Server 2022 dan Windows 11 tidak mendukung kunci RSA 2048 bit. Untuk informasi selengkapnya, lihat FAQ: Ukuran apa yang harus saya gunakan untuk kunci enkripsi kunci saya?

Windows Server 2008 R2 memerlukan .NET Framework 4.5 untuk diinstal untuk enkripsi; instal dari Windows Update dengan pembaruan opsional Microsoft .NET Framework 4.5.2 untuk sistem berbasis Windows Server 2008 R2 x64 (KB2901983).

Windows Server 2012 R2 Core dan Windows Server 2016 Core memerlukan komponen bdehdcfg untuk diinstal pada VM untuk enkripsi.

Persyaratan jaringan

Untuk mengaktifkan Azure Disk Encryption, mesin virtual harus memenuhi persyaratan konfigurasi titik akhir jaringan berikut:

- Untuk mendapatkan token agar tersambung ke brankas kunci Anda, VM Windows harus dapat tersambung ke titik akhir Microsoft Entra, [login.microsoftonline.com].

- Untuk menulis kunci enkripsi ke brankas kunci, Windows VM harus dapat tersambung ke titik akhir Azure AD.

- Mesin virtual Windows harus dapat tersambung ke titik akhir penyimpanan Azure yang menghosting penyimpanan ekstensi Azure dan akun penyimpanan Azure yang menghosting file VHD.

- Jika kebijakan keamanan membatasi akses dari Azure VM ke Internet, Anda dapat mengatasi URI sebelumnya dan mengonfigurasi aturan tertentu untuk mengizinkan konektivitas keluar ke IP. Untuk mengetahui informasi selengkapnya, lihat Azure Key Vault di balik firewall.

Persyaratan Kebijakan Grup

Azure Disk Encryption menggunakan pelindung kunci eksternal BitLocker untuk Windows VM. Untuk mesin virtual gabungan domain, jangan dorong kebijakan grup apa pun yang memberlakukan pelindung TPM. Untuk mengetahui informasi tentang kebijakan grup untuk “Izinkan BitLocker tanpa TPM yang kompatibel”, lihat Referensi Kebijakan Grup BitLocker.

Kebijakan BitLocker pada mesin virtual yang bergabung dengan domain dengan kebijakan grup kustom harus mencakup pengaturan berikut: Konfigurasikan penyimpanan pengguna informasi pemulihan BitLocker -> Izinkan kunci pemulihan 256 bit. Azure Disk Encryption akan gagal ketika pengaturan kebijakan grup kustom untuk BitLocker tidak kompatibel. Pada mesin yang tidak memiliki pengaturan kebijakan yang benar, terapkan kebijakan baru, terapkan secara paksa kebijakan baru untuk diperbarui (gpupdate.exe /force). Anda mungkin perlu menghidupkan ulang.

Fitur kebijakan grup Microsoft BitLocker Administration and Monitoring (MBAM) tidak kompatibel dengan Azure Disk Encryption.

Peringatan

Azure Disk Encryption tidak menyimpan kunci pemulihan. Jika pengaturan keamananMasuk interaktif: Ambang penguncian akun komputer diaktifkan, komputer hanya dapat dipulihkan dengan menyediakan kunci pemulihan melalui konsol serial. Petunjuk untuk memastikan kebijakan pemulihan yang sesuai diaktifkan dapat ditemukan dalam paket panduan pemulihan Bitlocker.

Azure Disk Encryption akan gagal jika kebijakan grup tingkat domain memblokir algoritma AES-CBC, yang digunakan oleh BitLocker.

Persyaratan penyimpanan kunci enkripsi

Azure Disk Encryption memerlukan Azure Key Vault untuk mengontrol dan mengelola kunci enkripsi disk dan rahasia. Brankas kunci dan mesin virtual Anda harus berada di wilayah Azure dan langganan yang sama.

Untuk detailnya, lihat Membuat dan mengonfigurasi brankas kunci untuk Azure Disk Encryption.

Terminologi

Tabel berikut mendefinisikan beberapa istilah umum yang digunakan di dokumentasi enkripsi disk Azure:

| Terminologi | Definisi |

|---|---|

| Azure Key Vault | Key Vault adalah layanan manajemen kunci kriptografi yang didasarkan pada modul keamanan perangkat keras yang divalidasi Federal Information Processing Standards (FIPS). Standar ini membantu melindungi kunci kriptografi dan rahasia sensitif Anda. Untuk mengetahui informasi selengkapnya, lihat dokumentasi Azure Key Vault dan Membuat dan mengonfigurasi brankas kunci untuk Azure Disk Encryption. |

| Azure CLI | Azure CLI dioptimalkan untuk mengelola dan menjalankan sumber daya Azure dari baris perintah. |

| BitLocker | BitLocker adalah teknologi enkripsi volume Windows yang diakui industri yang digunakan untuk mengaktifkan enkripsi disk pada VM Windows. |

| Kunci enkripsi kunci (KEK) | Kunci asimetris (RSA 2048) yang dapat Anda gunakan untuk melindungi atau membungkus rahasia. Anda dapat menyediakan kunci yang dilindungi modul keamanan perangkat keras (HSM) atau kunci yang dilindungi perangkat lunak. Untuk mengetahui informasi selengkapnya, lihat dokumentasi Azure Key Vault dan Membuat dan mengonfigurasi brankas kunci untuk Azure Disk Encryption. |

| Cmdlet PowerShell | Untuk mengetahui informasi selengkapnya, lihat cmdlet Azure PowerShell. |

Langkah berikutnya

- Mulai Cepat: Membuat dan mengenkripsi VM Windows dengan Azure CLI

- Mulai Cepat: Membuat dan mengenkripsi VM Windows dengan Azure PowerShell

- Skenario Azure Disk Encryption pada Windows VM

- Skrip CLI prasyarat Azure Disk Encryption

- Prasyarat Azure Disk Encryption skrip PowerShell

- Membuat dan mengonfigurasi key vault untuk Azure Disk Encryption