Kebijakan titik akhir layanan jaringan virtual untuk Microsoft Azure Storage

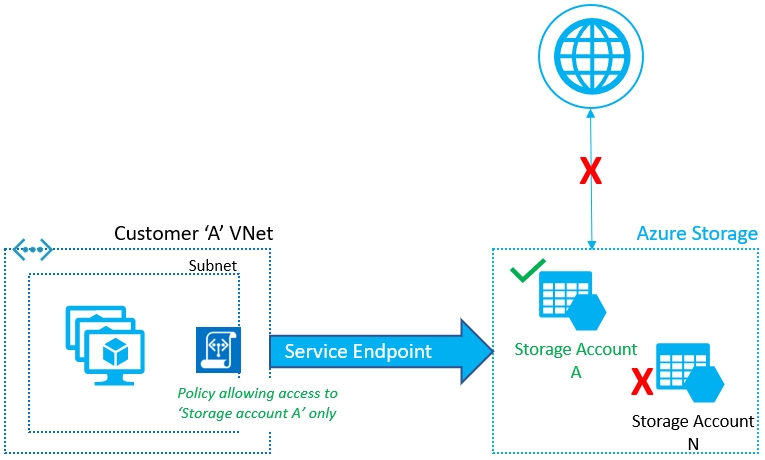

Kebijakan titik akhir layanan Virtual Network memungkinkan Anda memfilter lalu lintas jaringan virtual keluar ke akun Azure Storage melalui titik akhir layanan, dan memungkinkan penyelundupan data hanya ke akun Azure Storage tertentu. Kebijakan titik akhir layanan menyediakan kontrol akses terperinci untuk lalu lintas jaringan virtual ke Microsoft Azure Storage saat tersambung ke titik akhir layanan.

Fitur ini umumnya tersedia untuk Microsoft Azure Storage di semua wilayah Azure global.

Manfaat utama

Kebijakan titik akhir layanan jaringan virtual memberikan manfaat berikut:

Meningkatkan keamanan untuk lalu lintas Jaringan Virtual Anda ke Microsoft Azure Storage

Tag layanan Azure untuk grup keamanan jaringan memungkinkan Anda membatasi lalu lintas keluar jaringan virtual ke wilayah Microsoft Azure Storage tertentu. Namun, proses ini memungkinkan lalu lintas ke akun apa pun dalam wilayah Azure Storage yang dipilih.

Kebijakan titik akhir memungkinkan Anda menentukan akun Microsoft Azure Storage yang diizinkan mengakses keluar jaringan virtual dan membatasi akses ke semua akun penyimpanan lainnya. Proses ini memberikan kontrol keamanan yang jauh lebih terperinci untuk melindungi eksfiltrasi data dari jaringan virtual Anda.

Kebijakan yang dapat diskalakan dan sangat tersedia untuk memfilter lalu lintas layanan Azure

Kebijakan titik akhir menyediakan solusi yang dapat diskalakan secara horizontal dan sangat tersedia untuk memfilter lalu lintas layanan Azure dari jaringan virtual, melalui titik akhir layanan. Tidak ada overhead tambahan yang diperlukan untuk mempertahankan appliance jaringan pusat untuk lalu lintas ini di jaringan virtual Anda.

Objek JSON untuk kebijakan Titik Akhir Layanan

Mari kita lihat sekilas objek Kebijakan Titik Akhir Layanan.

"serviceEndpointPolicyDefinitions": [

{

"description": null,

"name": "MySEP-Definition",

"resourceGroup": "MySEPDeployment",

"service": "Microsoft.Storage",

"serviceResources": [

"/subscriptions/subscriptionID/resourceGroups/MySEPDeployment/providers/Microsoft.Storage/storageAccounts/mystgacc"

],

"type": "Microsoft.Network/serviceEndpointPolicies/serviceEndpointPolicyDefinitions"

}

]

Konfigurasi

Anda dapat mengonfigurasi kebijakan titik akhir untuk membatasi lalu lintas jaringan virtual ke akun Microsoft Azure Storage tertentu.

Kebijakan titik akhir dikonfigurasi pada subnet di jaringan virtual. Titik akhir layanan untuk Microsoft Azure Storage harus diaktifkan pada subnet untuk menerapkan kebijakan.

Kebijakan titik akhir memungkinkan Anda menambahkan akun Azure Storage tertentu ke daftar yang diizinkan, menggunakan format resourceID. Anda dapat membatasi akses ke:

Semua akun penyimpanan dalam langganan

E.g. /subscriptions/subscriptionIdSemua akun penyimpanan dalam grup sumber daya

E.g. subscriptions/subscriptionId/resourceGroups/resourceGroupNameAkun penyimpanan individual dengan mencantumkan resourceId Azure Resource Manager yang sesuai. Ini mencakup lalu lintas ke blob, tabel, antrean, file, dan Azure Data Lake Storage Gen2.

E.g. /subscriptions/subscriptionId/resourceGroups/resourceGroupName/providers/Microsoft.Storage/storageAccounts/storageAccountName

Secara default, jika tidak ada kebijakan yang dilampirkan ke subnet dengan titik akhir, Anda dapat mengakses semua akun penyimpanan dalam layanan. Setelah kebijakan dikonfigurasi pada subnet tersebut, hanya sumber daya yang ditentukan dalam kebijakan yang dapat diakses dari instans komputasi di subnet tersebut. Akses ke semua akun penyimpanan lainnya ditolak.

Saat kebijakan Titik Akhir Layanan diterapkan pada subnet, cakupan Titik Akhir Layanan Azure Storage akan ditingkatkan dari regional ke global. Proses ini berarti bahwa semua lalu lintas ke Azure Storage diamankan melalui titik akhir layanan setelahnya. Kebijakan titik akhir Layanan juga berlaku secara global. Setiap akun penyimpanan yang tidak diizinkan secara eksplisit ditolak aksesnya.

Anda dapat menerapkan beberapa kebijakan ke subnet. Ketika beberapa kebijakan dikaitkan dengan subnet, lalu lintas jaringan virtual ke sumber daya yang ditentukan di salah satu kebijakan ini diizinkan. Akses ke semua sumber daya layanan lainnya, tidak ditentukan dalam salah satu kebijakan, ditolak.

Catatan

Kebijakan titik akhir layanan adalah kebijakan izin. Jadi, terlepas dari sumber daya yang ditentukan, semua sumber daya lainnya dibatasi. Pastikan semua dependensi sumber daya layanan untuk aplikasi Anda teridentifikasi dan terdaftar dalam kebijakan.

Hanya akun penyimpanan yang menggunakan Azure Resource Model yang dapat ditentukan dalam kebijakan titik akhir. Akun Azure Storage klasik tidak mendukung Kebijakan Titik Akhir Layanan Azure.

Akses sekunder RA-GRS secara otomatis diizinkan jika akun utama tercantum.

Akun penyimpanan dapat berada di langganan yang sama atau berbeda atau penyewa Microsoft Entra sebagai jaringan virtual.

Skenario

Jaringan virtual yang di-peering, terhubung, atau multipel: Untuk memfilter lalu lintas di jaringan virtual yang di-peering, kebijakan titik akhir harus diterapkan secara individu ke jaringan virtual ini.

Memfilter lalu lintas Internet dengan Appliance Jaringan atau Azure Firewall: Memfilter lalu lintas layanan Azure dengan kebijakan, melalui titik akhir layanan, dan memfilter lalu lintas Internet atau Azure melalui appliance atau Azure Firewall.

Memfilter lalu lintas pada layanan Azure yang disebarkan ke Virtual Networks: Saat ini, Kebijakan Titik Akhir Layanan Azure tidak didukung untuk layanan Azure terkelola apa pun yang disebarkan ke jaringan virtual Anda.

Memfilter lalu lintas ke layanan Azure dari lokal: Kebijakan titik akhir layanan hanya berlaku untuk lalu lintas dari subnet yang terkait dengan kebijakan. Untuk mengizinkan akses ke sumber daya layanan Azure tertentu dari lokal, lalu lintas harus difilter menggunakan appliance virtual jaringan atau firewall.

Pengelogan dan pemecahan masalah

Tidak ada pengelogan terpusat yang tersedia untuk kebijakan titik akhir layanan. Untuk log sumber daya layanan, lihat Pengelogan titik akhir layanan.

Skenario pemecahan masalah

Akses ditolak ke akun penyimpanan yang bekerja dalam pratinjau (bukan di wilayah pasangan geografis)

Dengan pemutakhiran Microsoft Azure Storage untuk menggunakan Tag Layanan Global, cakupan Titik Akhir Layanan dan juga kebijakan Titik Akhir Layanan sekarang menjadi Global. Maka, setiap lalu lintas ke Microsoft Azure Storage dienkripsi melalui Titik Akhir Layanan dan hanya akun Penyimpanan yang secara eksplisit terdaftar dalam kebijakan yang diizinkan mengakses.

Izinkan semua akun Penyimpanan yang diperlukan secara eksplisit untuk memulihkan akses.

Hubungi Dukungan Azure.

Akses untuk akun yang tercantum dalam kebijakan titik akhir ditolak

Grup keamanan jaringan atau pemfilteran firewall dapat memblokir akses

Jika menghapus/menerapkan kembali kebijakan mengakibatkan koneksi hilang:

Pastikan apakah layanan Azure dikonfigurasi untuk mengizinkan akses dari jaringan virtual melalui titik akhir, atau apakah kebijakan default untuk sumber daya diatur ke Izinkan Semua.

Pastikan diagnostik layanan menunjukkan lalu lintas melalui titik akhir.

Periksa apakah log alur grup keamanan jaringan memperlihatkan akses dan apakah log penyimpanan menampilkan akses seperti yang diharapkan, melalui titik akhir layanan.

Hubungi Dukungan Azure.

Akses untuk akun yang terdaftar dalam kebijakan titik akhir ditolak

Pastikan apakah Microsoft Azure Storage dikonfigurasi untuk mengizinkan akses dari jaringan virtual melalui titik akhir, atau apakah kebijakan default untuk sumber daya diatur ke Izinkan Semua.

Pastikan akun bukan akun penyimpanan klasik dengan kebijakan titik akhir layanan pada subnet.

Layanan Azure terkelola berhenti berfungsi setelah menerapkan Kebijakan Titik Akhir Layanan melalui subnet

- Layanan terkelola selain Azure SQL Managed Instance saat ini tidak didukung dengan titik akhir layanan.

Akses ke Akun Penyimpanan Terkelola berhenti berfungsi setelah menerapkan Kebijakan Titik Akhir Layanan melalui subnet

- Akun Penyimpanan Terkelola tidak didukung dengan kebijakan titik akhir layanan. Jika dikonfigurasi, kebijakan menolak akses ke semua Akun Penyimpanan Terkelola, secara default. Jika aplikasi Anda memerlukan akses ke Akun Penyimpanan Terkelola, kebijakan titik akhir tidak boleh digunakan untuk lalu lintas ini.

Penyediaan

Pengguna dengan akses tulis ke jaringan virtual mengonfigurasi kebijakan titik akhir layanan pada subnet. Pelajari selengkapnya tentang peran bawaan Azure dan menetapkan izin tertentu ke peran kustom.

Jaringan virtual dan akun Azure Storage dapat berada di langganan yang sama atau berbeda, atau penyewa Microsoft Entra.

Batasan

Anda hanya dapat menerapkan kebijakan titik akhir layanan pada jaringan virtual yang diterapkan melalui model penyebaran Azure Resource Manager.

Jaringan virtual harus berada di wilayah yang sama dengan kebijakan titik akhir layanan.

Anda hanya bisa menerapkan kebijakan titik akhir layanan pada subnet jika titik akhir layanan dikonfigurasi untuk layanan Azure yang terdaftar di dalam kebijakan.

Anda tidak dapat menggunakan kebijakan titik akhir layanan untuk lalu lintas dari jaringan lokal Anda ke layanan Azure.

Layanan terkelola Azure selain Azure SQL Managed Instance saat ini tidak mendukung kebijakan titik akhir. Batasan ini mencakup layanan terkelola yang disebarkan ke subnet bersama (seperti Azure Batch, Microsoft Entra Domain Services, Azure Application Gateway, Azure VPN Gateway, Azure Firewall) atau ke subnet khusus (seperti Azure App Service Environment, Azure Redis Cache, Azure API Management, layanan terkelola klasik).

Peringatan

Layanan Azure yang diterapkan ke jaringan virtual Anda, seperti Azure HDInsight, mengakses layanan Azure lainnya, seperti Microsoft Azure Storage, untuk persyaratan infrastruktur. Membatasi kebijakan titik akhir untuk sumber daya tertentu dapat memutus akses ke sumber daya infrastruktur ini untuk layanan Azure yang diterapkan di jaringan virtual Anda.

- Akun penyimpanan klasik tidak didukung dalam kebijakan titik akhir. Kebijakan menolak akses ke semua akun penyimpanan klasik, secara default. Jika aplikasi Anda memerlukan akses ke Azure Resource Manager dan akun penyimpanan klasik, kebijakan titik akhir tidak boleh digunakan untuk lalu lintas ini.

Harga dan batas

Tidak ada biaya tambahan untuk menggunakan kebijakan titik akhir layanan. Model harga saat ini untuk layanan Azure (seperti, Microsoft Azure Storage) berlaku seperti saat ini, termasuk titik akhir layanan.

Batas berikut diberlakukan pada kebijakan titik akhir layanan:

| Sumber daya | Batas default |

|---|---|

| ServiceEndpointPoliciesPerSubscription | 500 |

| ServiceEndpointPoliciesPerSubnet | 100 |

| ServiceEndpointPoliciesPerVirtualNetwork | 100 |

| ServiceResourcesPerServiceEndpointPolicyDefinition | 200 |

Langkah berikutnya

Pelajari cara mengonfigurasi kebijakan titik akhir layanan jaringan virtual

Pelajari lebih lanjut tentang Titik Akhir Layanan jaringan Virtual