Koneksi gateway VPN ke beberapa perangkat VPN berbasis kebijakan lokal

Artikel ini membantu Anda mengonfigurasi Azure VPN gateway berbasis rute untuk menyambungkan ke beberapa perangkat VPN berbasis kebijakan lokal yang memanfaatkan kebijakan IPsec/IKE kustom pada koneksi S2S VPN. Langkah-langkah dalam artikel ini menggunakan Azure PowerShell.

Tentang VPN gateway berbasis kebijakan dan berbasis rute

Perangkat VPN berbasis kebijakan vs. berbasis rute berbeda dalam cara mengeset pemilih lalu lintas IPsec pada koneksi:

- Perangkat VPN berbasis kebijakan menggunakan kombinasi prefiks dari kedua jaringan untuk menentukan cara lalu lintas dienkripsi/dideskripsi melalui terowongan IPsec. Ini biasanya dibangun pada perangkat firewall yang melakukan pemfilteran paket. Enkripsi dan dekripsi terowongan IPsec ditambahkan ke komputer filter dan pemrosesan paket.

- Perangkat VPN berbasis rute menggunakan pemilih lalu lintas semua-ke-semua (kartubebas), dan membiarkan tabel perutean/pengalihan mengarahkan lalu lintas ke terowongan IPsec yang berbeda. Ini biasanya dibangun pada platform router di mana setiap terowongan IPsec dimodelkan sebagai antarmuka jaringan atau VTI (antarmuka terowongan virtual).

Diagram berikut menyoroti dua model tersebut:

Contoh VPN berbasis kebijakan

Contoh VPN berbasis rute

Dukungan Azure untuk VPN berbasis kebijakan

Saat ini, Azure mendukung kedua mode VPN gateway: VPN gateway berbasis rute dan VPN gateway berbasis kebijakan. Mereka dibangun di atas platform internal yang berbeda, yang menghasilkan spesifikasi yang berbeda. Untuk informasi selengkapnya tentang gateway, throughput, dan koneksi, lihat Tentang pengaturan VPN Gateway.

| Jenis VPN Gateway | SKU Gateway | Versi IKE didukung |

|---|---|---|

| Gateway berbasis kebijakan | Dasar | IKEv1 |

| Gateway berbasis rute | Dasar | IKEv2 |

| Gateway berbasis rute | VpnGw1, VpnGw2, VpnGw3, VpnGw4, VpnGw5 | IKEv1 dan IKEv2 |

| Gateway berbasis rute | VpnGw1AZ, VpnGw2AZ, VpnGw3AZ, VpnGw4AZ, VpnGw5AZ | IKEv1 dan IKEv2 |

Sebelumnya, saat bekerja dengan VPN berbasis kebijakan, Anda dibatasi untuk menggunakan VPN gateway berbasis kebijakan SKU Dasar dan hanya dapat tersambung ke 1 perangkat VPN/firewall lokal. Sekarang, dengan kebijakan IPsec/IKE kustom, Anda dapat menggunakan VPN gateway berbasis rute dan tersambung ke beberapa perangkat VPN/firewall berbasis kebijakan. Untuk membuat koneksi VPN berbasis kebijakan menggunakan gateway VPN berbasis rute, konfigurasikan gateway VPN berbasis rute untuk menggunakan pemilih lalu lintas berbasis awalan dengan opsi "PolicyBasedTrafficSelectors".

Pertimbangan

Untuk mengaktifkan konektivitas ini, perangkat VPN berbasis kebijakan lokal Anda harus mendukung IKEv2 untuk menyambungkan ke Azure VPN gateway berbasis rute. Periksa spesifikasi perangkat VPN Anda.

Jaringan lokal yang terhubung melalui perangkat VPN berbasis kebijakan dengan mekanisme ini hanya dapat terhubung ke Microsoft Azure Virtual Network; jaringan tersebut tidak dapat transit ke jaringan lokal atau jaringan virtual lainnya melalui Azure VPN gateway yang sama.

Opsi konfigurasi adalah bagian dari kebijakan koneksi IPsec/IKE kustom. Jika Anda mengaktifkan opsi pemilih lalu lintas berbasis kebijakan, tentukan kebijakan penuh (Enkripsi IPsec/ IKE dan algoritma integritas, kekuatan kunci, dan masa pakai SA).

Diagram berikut menunjukkan mengapa perutean transit melalui gateway VPN tidak berfungsi dengan opsi berbasis kebijakan:

Seperti yang ditunjukkan dalam diagram, Azure VPN gateway memiliki pemilih lalu lintas dari jaringan virtual ke masing-masing prefiks jaringan lokal, tetapi bukan prefiks lintas koneksi. Misalnya, situs lokal 2, situs 3, dan situs 4 masing-masing dapat berkomunikasi ke VNet1, tetapi tidak dapat terhubung melalui gateway Azure VPN satu sama lain. Diagram menunjukkan pemilih lalu lintas koneksi silang yang tidak tersedia di gateway Azure VPN di bawah konfigurasi ini.

Alur kerja

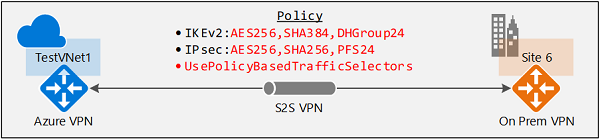

Instruksi dalam artikel ini mengikuti contoh yang sama seperti yang dijelaskan dalam Mengonfigurasi kebijakan IPsec/IKE untuk koneksi S2S atau VNet-ke-VNet untuk membuat koneksi S2S VPN. Hal ini diperlihatkan dalam diagram berikut:

Untuk mengaktifkan konektivitas, gunakan alur kerja berikut:

- Buat jaringan virtual, VPN gateway, dan gateway jaringan lokal untuk koneksi lintas lokal Anda.

- Membuat kebijakan IPsec/IKE.

- Terapkan kebijakan saat Anda membuat koneksi S2S atau VNet-ke-VNet, dan mengaktifkan pemilih lalu lintas berbasis kebijakan pada koneksi.

- Jika koneksi sudah dibuat, Anda dapat menerapkan atau memperbarui kebijakan ke koneksi yang sudah ada.

Mengaktifkan pemilih lalu lintas berbasis kebijakan

Bagian ini menampilkan cara mengaktifkan pemilih lalu lintas berbasis kebijakan pada koneksi. Pastikan Anda telah menyelesaikan Bagian 3 dari artikel Konfigurasi kebijakan IPsec / IKE. Langkah-langkah dalam artikel ini menggunakan parameter yang sama.

Buat jaringan virtual, VPN gateway, dan gateway jaringan lokal

Hubungkan ke langganan Anda. Jika Anda menjalankan PowerShell secara lokal di komputer Anda, masuk menggunakan cmdlet Koneksi-AzAccount. Atau, sebagai gantinya, gunakan Azure Cloud Shell di browser Anda.

Deklarasikan variabel Anda. Untuk latihan ini, kita menggunakan contoh variabel berikut:

$Sub1 = "<YourSubscriptionName>" $RG1 = "TestPolicyRG1" $Location1 = "East US 2" $VNetName1 = "TestVNet1" $FESubName1 = "FrontEnd" $BESubName1 = "Backend" $GWSubName1 = "GatewaySubnet" $VNetPrefix11 = "10.11.0.0/16" $VNetPrefix12 = "10.12.0.0/16" $FESubPrefix1 = "10.11.0.0/24" $BESubPrefix1 = "10.12.0.0/24" $GWSubPrefix1 = "10.12.255.0/27" $DNS1 = "8.8.8.8" $GWName1 = "VNet1GW" $GW1IPName1 = "VNet1GWIP1" $GW1IPconf1 = "gw1ipconf1" $Connection16 = "VNet1toSite6" $LNGName6 = "Site6" $LNGPrefix61 = "10.61.0.0/16" $LNGPrefix62 = "10.62.0.0/16" $LNGIP6 = "131.107.72.22"Buat grup sumber daya.

New-AzResourceGroup -Name $RG1 -Location $Location1Gunakan contoh berikut untuk membuat jaringan virtual TestVNet1 dengan tiga subnet dan VPN gateway. Jika Anda ingin menggganti nilai, penting untuk selalu memberi nama subnet gateway secara khusus 'GatewaySubnet'. Penamaan selain itu akan membuat gateway Anda gagal.

$fesub1 = New-AzVirtualNetworkSubnetConfig -Name $FESubName1 -AddressPrefix $FESubPrefix1 $besub1 = New-AzVirtualNetworkSubnetConfig -Name $BESubName1 -AddressPrefix $BESubPrefix1 $gwsub1 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName1 -AddressPrefix $GWSubPrefix1 New-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 -Location $Location1 -AddressPrefix $VNetPrefix11,$VNetPrefix12 -Subnet $fesub1,$besub1,$gwsub1 $gw1pip1 = New-AzPublicIpAddress -Name $GW1IPName1 -ResourceGroupName $RG1 -Location $Location1 -AllocationMethod Dynamic $vnet1 = Get-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 $subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1 $gw1ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW1IPconf1 -Subnet $subnet1 -PublicIpAddress $gw1pip1 New-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 -Location $Location1 -IpConfigurations $gw1ipconf1 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw1 New-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1 -Location $Location1 -GatewayIpAddress $LNGIP6 -AddressPrefix $LNGPrefix61,$LNGPrefix62

Membuat koneksi VPN S2S dengan kebijakan IPsec/IKE

Membuat kebijakan IPsec/IKE.

Penting

Anda perlu membuat kebijakan IPsec/IKE untuk mengaktifkan opsi "UsePolicyBasedTrafficSelectors" pada koneksi.

Contoh berikut membuat kebijakan IPsec/IKE dengan algoritma dan parameter berikut:

- IKEv2: AES256, SHA384, DHGroup24

- IPsec: AES256, SHA256, Tanpa PFS, Masa pakai SA 14400 detik & 102400000KB

$ipsecpolicy6 = New-AzIpsecPolicy -IkeEncryption AES256 -IkeIntegrity SHA384 -DhGroup DHGroup24 -IpsecEncryption AES256 -IpsecIntegrity SHA256 -PfsGroup None -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000Buat koneksi S2S VPN dengan pemilih lalu lintas berbasis kebijakan dan kebijakan IPsec/IKE dan terapkan kebijakan IPsec/IKE yang telah dibuat pada langkah sebelumnya. Waspadai parameter tambahan "-UsePolicyBasedTrafficSelectors $True", yang akan mengaktifkan pemilih lalu lintas berbasis kebijakan pada koneksi.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 $lng6 = Get-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1 New-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng6 -Location $Location1 -ConnectionType IPsec -UsePolicyBasedTrafficSelectors $True -IpsecPolicies $ipsecpolicy6 -SharedKey 'AzureA1b2C3'Setelah menyelesaikan langkah-langkah, koneksi S2S VPN akan menggunakan kebijakan IPsec/IKE yang ditentukan, dan mengaktifkan pemilih lalu lintas berbasis kebijakan pada koneksi. Anda dapat mengulangi langkah yang sama untuk menambahkan lebih banyak koneksi ke perangkat VPN berbasis kebijakan lokal tambahan dari Azure VPN gateway yang sama.

Untuk memperbarui pemilih lalu lintas berbasis kebijakan

Bagian ini memperlihatkan kepada Anda cara memperbarui opsi pemilih lalu lintas berbasis kebijakan untuk koneksi S2S VPN yang ada.

Buka sumber daya koneksi.

$RG1 = "TestPolicyRG1" $Connection16 = "VNet1toSite6" $connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1Lihat opsi pemilih lalu lintas berbasis kebijakan. Baris berikut menunjukkan apakah pemilih lalu lintas berbasis kebijakan digunakan untuk koneksi:

$connection6.UsePolicyBasedTrafficSelectorsJika baris bernilai "True", maka pemilih lalu lintas berbasis kebijakan dikonfigurasi pada koneksi; namun jika tidak, baris akan bernilai "False."

Setelah mendapatkan sumber daya koneksi, Anda dapat mengaktifkan atau menonaktifkan pemilih lalu lintas berbasis kebijakan pada koneksi.

Untuk Mengaktifkan

Contoh berikut mengaktifkan opsi pemilih lalu lintas berbasis kebijakan, tetapi membiarkan kebijakan IPsec/IKE tidak berubah:

$RG1 = "TestPolicyRG1" $Connection16 = "VNet1toSite6" $connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1 Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -UsePolicyBasedTrafficSelectors $TrueUntuk Menonaktifkan

Contoh berikut menonaktifkan opsi pemilih lalu lintas berbasis kebijakan, tetapi membiarkan kebijakan IPsec/IKE tidak berubah:

$RG1 = "TestPolicyRG1" $Connection16 = "VNet1toSite6" $connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1 Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -UsePolicyBasedTrafficSelectors $False

Langkah berikutnya

Setelah koneksi selesai, Anda dapat menambahkan komputer virtual ke jaringan virtual Anda. Lihat langkah-langkah Membuat Komputer Virtual.

Tinjau juga Konfigurasikan kebijakan IPsec/IKE untuk koneksi S2S VPN atau VNet-ke-VNet untuk detail selengkapnya tentang kebijakan IPsec/IKE kustom.