Menggunakan Microsoft Azure Sentinel dengan Azure Web Application Firewall

Azure Web Application Firewall (WAF) yang dikombinasikan dengan Microsoft Azure Sentinel dapat menyediakan manajemen kejadian informasi keamanan untuk sumber daya WAF. Microsoft Azure Sentinel menyediakan analitik keamanan menggunakan Log Analytics, yang memungkinkan Anda untuk dengan mudah memecah dan melihat data WAF Anda. Menggunakan Microsoft Azure Sentinel, Anda bisa mengakses buku kerja siap pakai dan memodifikasinya agar sesuai dengan kebutuhan organisasi Anda. Buku kerja bisa memperlihatkan analitik untuk WAF di Azure Content Delivery Network (CDN), WAF di Azure Front Door, dan WAF di Application Gateway di beberapa langganan dan ruang kerja.

Kategori analitik log WAF

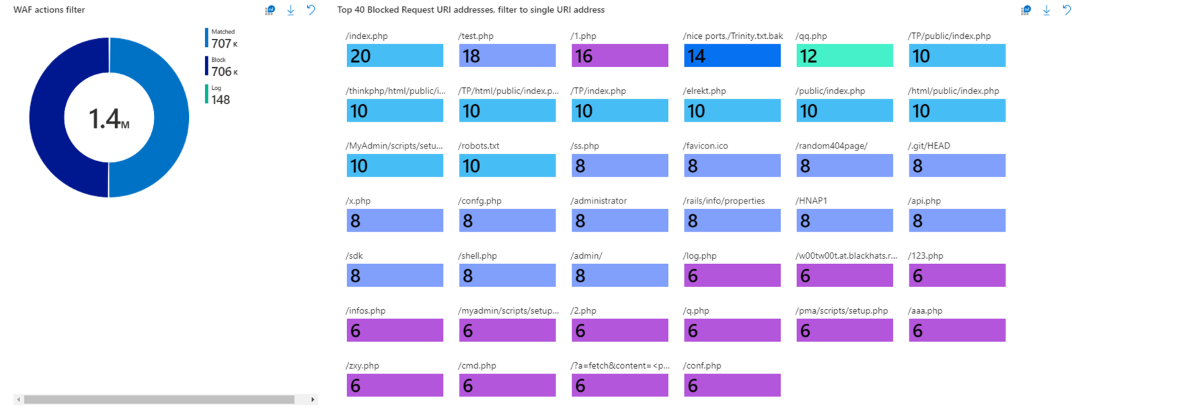

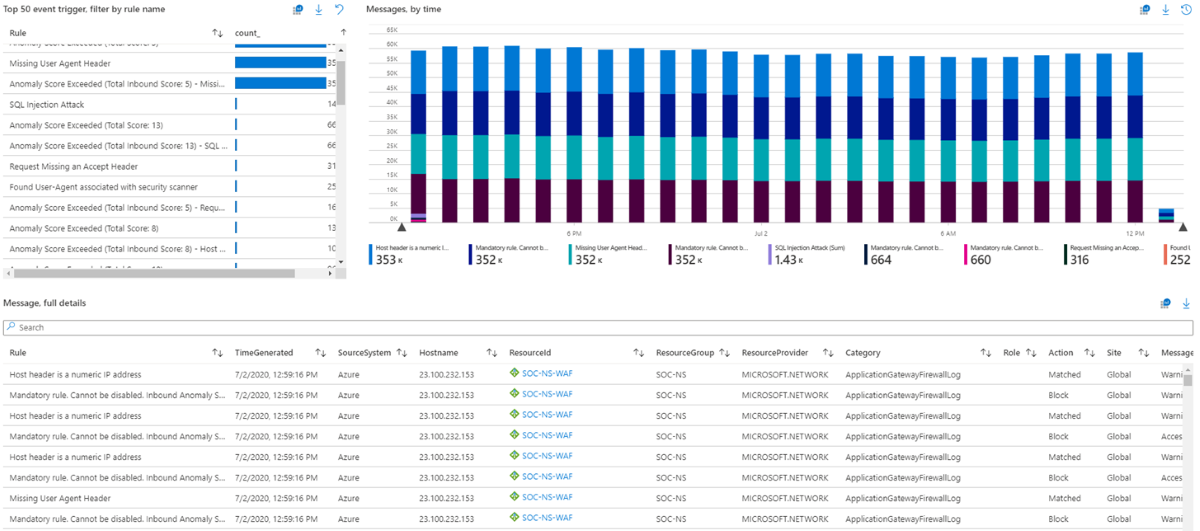

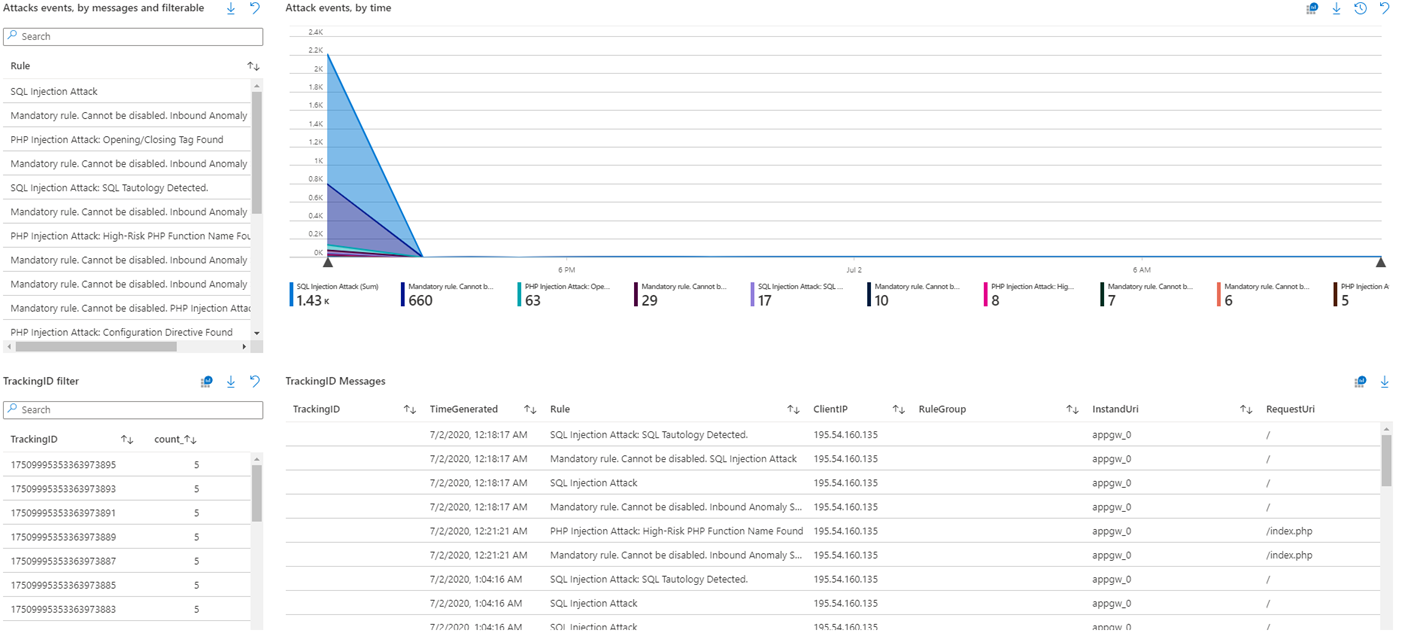

Analitik log WAF dibagi menjadi kategori berikut:

- Semua tindakan WAF diambil

- 40 alamat URI permintaan yang diblokir teratas

- 50 pemicu kejadian teratas,

- Pesan dari waktu ke waktu

- Detail pesan kesalahan

- Kejadian serangan menurut pesan

- Kejadian serangan dari waktu ke waktu

- Filter ID pelacakan

- Pesan ID pelacakan

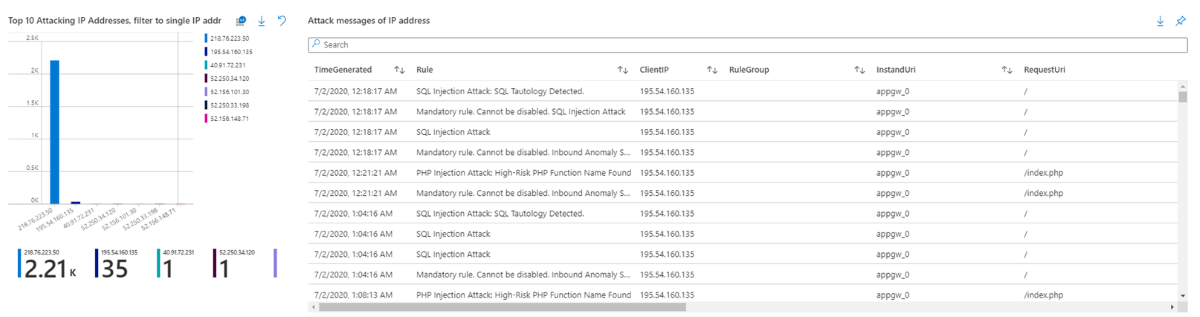

- 10 alamat IP penyerang teratas

- Pesan serangan alamat IP

Contoh buku kerja WAF

Contoh buku kerja WAF berikut ini memperlihatkan contoh data:

Meluncurkan buku kerja WAF

Buku kerja WAF berfungsi untuk semua Azure Front Door, Application Gateway, dan CDN WAF. Sebelum menyambungkan data dari sumber daya ini, analitik log harus diaktifkan di sumber daya Anda.

Untuk mengaktifkan analitik log untuk setiap sumber daya, buka masing-masing sumber daya Anda di Azure Front Door, Application Gateway, atau CDN:

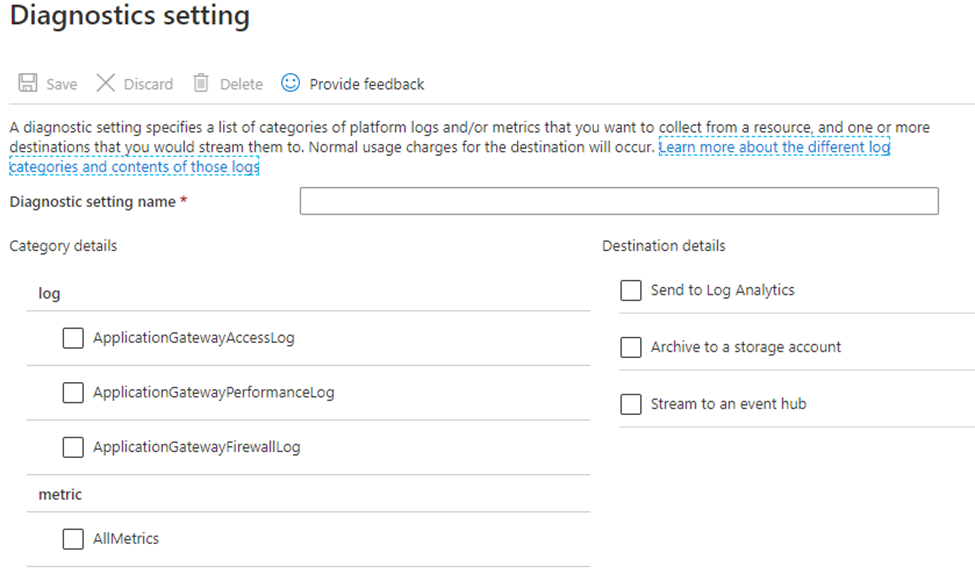

Pilih Pengaturan diagnostik.

Pilih + Tambah pengaturan diagnostik.

Di halaman pengaturan Diagnostik:

- Ketikkan nama.

- Pilih Kirim ke Log Analytics.

- Pilih ruang kerja tujuan log.

- Pilih jenis log yang ingin Anda analisis:

- Application Gateway: 'ApplicationGatewayAccessLog' dan 'ApplicationGatewayFirewallLog'

- Azure Front Door Standar/Premium: ‘FrontDoorAccessLog’ dan ‘FrontDoorFirewallLog’

- Azure Front Door klasik: ‘FrontdoorAccessLog’ dan ‘FrontdoorFirewallLog’

- CDN: ‘AzureCdnAccessLog’

- Pilih Simpan.

Pada halaman beranda Azure, ketik Microsoft Azure Sentinel di bilah pencarian dan pilih sumber daya Microsoft Azure Sentinel.

Pilih ruang kerja yang sudah aktif atau buat ruang kerja baru.

Di Microsoft Azure Sentinel, di bawah Manajemen konten, pilih Hub konten.

Temukan dan pilih solusi Azure Web Application Firewall.

Pada toolbar di bagian atas halaman, pilih Instal/Perbarui.

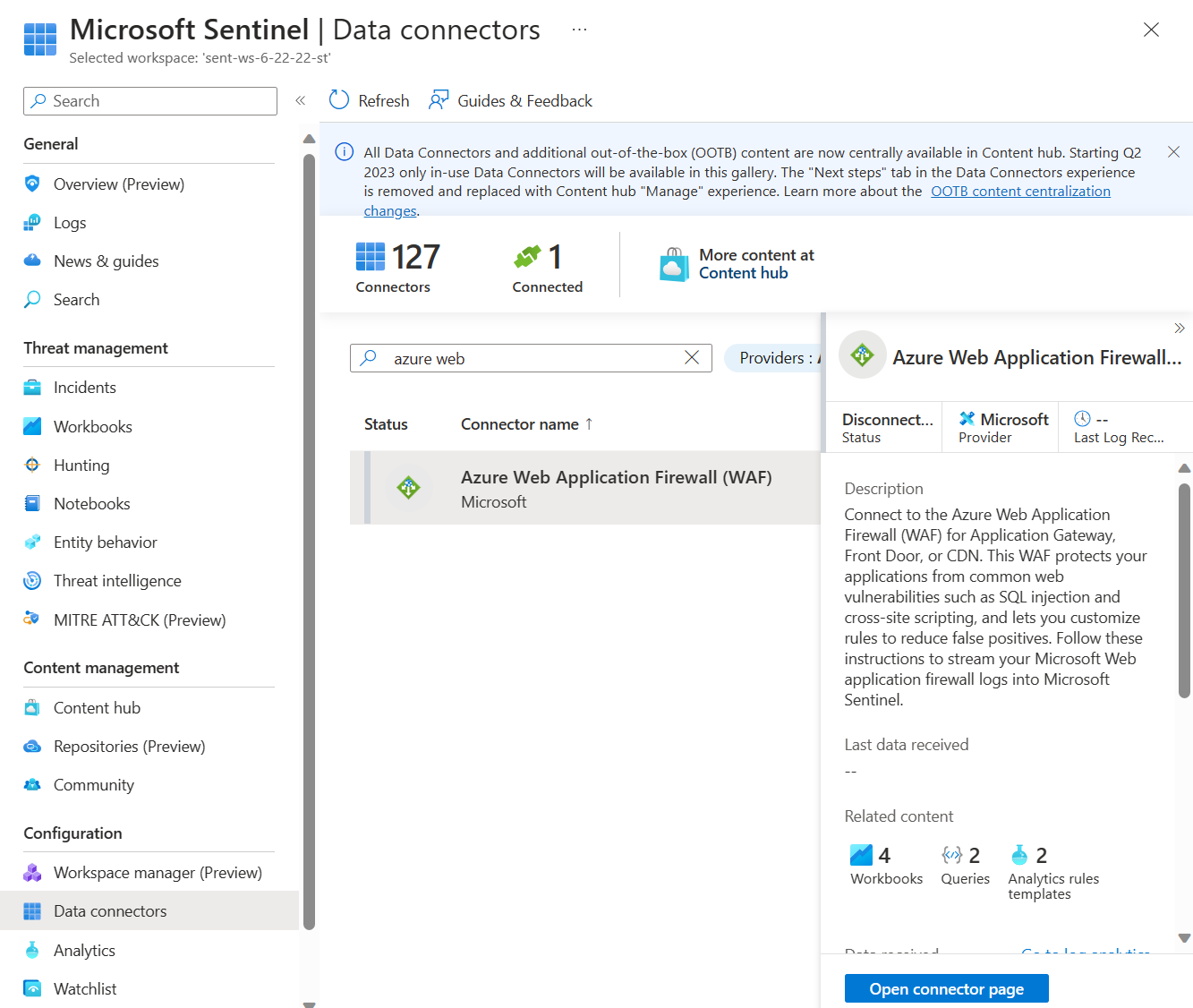

Di Microsoft Azure Sentinel, di sisi kiri di bawah Konfigurasi, pilih Konektor Data.

Cari dan pilih Azure Web Application Firewall (WAF). Pilih Buka halaman konektor di kanan bawah.

Ikuti petunjuk di bagian Konfigurasi untuk setiap sumber daya WAF yang ingin Anda miliki data analitik lognya jika Anda belum melakukannya sebelumnya.

Setelah selesai mengonfigurasi sumber daya WAF individual, pilih tab Langkah berikutnya. Pilih salah satu buku kerja yang direkomendasikan. Buku kerja ini akan menggunakan semua data analitik log yang diaktifkan sebelumnya. Buku kerja WAF yang berfungsi sekarang harus ada untuk sumber daya WAF Anda.

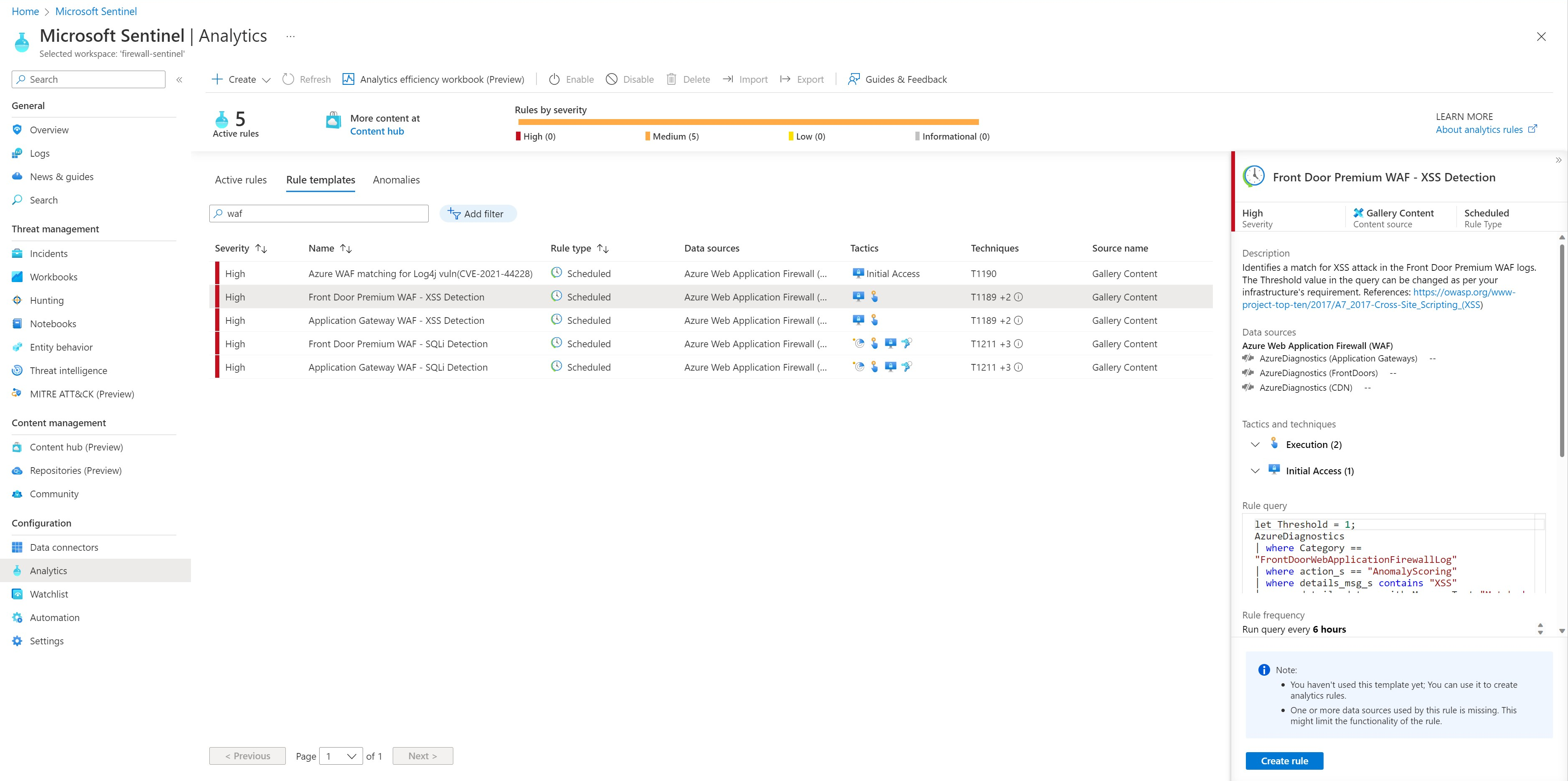

Mendeteksi dan merespons ancaman secara otomatis

Dengan menggunakan log WAF yang diserap Sentinel, Anda dapat menggunakan aturan analitik Sentinel untuk mendeteksi serangan keamanan secara otomatis, membuat insiden keamanan, dan secara otomatis menanggapi insiden keamanan menggunakan playbook. Pelajari selengkapnya Gunakan playbook dengan aturan otomatisasi di Microsoft Azure Sentinel.

Azure WAF juga dilengkapi dengan templat aturan deteksi Sentinel bawaan untuk serangan SQLi, XSS, dan Log4J. Templat ini dapat ditemukan di bawah tab Analitik di bagian 'Templat Aturan' di Sentinel. Anda dapat menggunakan templat ini atau menentukan templat Anda sendiri berdasarkan log WAF.

Bagian otomatisasi aturan ini dapat membantu Anda merespons insiden secara otomatis dengan menjalankan playbook. Contoh playbook seperti itu untuk merespons serangan dapat ditemukan di repositori GitHub keamanan jaringan di sini. Playbook ini secara otomatis membuat aturan kustom kebijakan WAF untuk memblokir IP sumber penyerang seperti yang terdeteksi oleh aturan deteksi analitik WAF.