Menyesuaikan pengaturan komunikasi untuk gateway data lokal

Artikel ini menjelaskan beberapa pengaturan komunikasi yang terkait dengan gateway data lokal. Pengaturan ini perlu disesuaikan untuk mendukung koneksi sumber data dan akses tujuan output.

Mengaktifkan koneksi Azure keluar

Gateway bergantung pada Azure Relay untuk konektivitas cloud. Gateway secara sesuai membuat koneksi keluar ke wilayah Azure terkait.

Jika Anda mendaftar untuk penyewa Power BI atau penyewa Office 365, wilayah Azure Anda default ke wilayah layanan tersebut. Jika tidak, wilayah Azure Anda mungkin yang paling dekat dengan Anda.

Jika firewall memblokir koneksi keluar, konfigurasikan firewall untuk mengizinkan koneksi keluar dari gateway ke wilayah Azure terkait. Aturan firewall di server gateway dan/atau server proksi pelanggan perlu diperbarui untuk mengizinkan lalu lintas keluar dari server gateway ke titik akhir di bawah ini. Jika firewall Anda tidak mendukung wildcard, gunakan alamat IP dari Rentang IP Azure dan Tag Layanan. Perhatikan bahwa mereka harus tetap sinkron setiap bulan.

Port

Gateway berkomunikasi pada port keluar berikut: TCP 443, 5671, 5672, dan dari 9350 hingga 9354. Gateway tidak memerlukan port masuk.

Kami menyarankan agar Anda mengizinkan Sistem Nama Domain (DNS) "*.servicebus.windows.net". Untuk panduan tentang cara menyiapkan firewall dan/atau proksi lokal Anda menggunakan nama domain yang sepenuhnya memenuhi syarat (FQDN) alih-alih menggunakan alamat IP yang dapat berubah, ikuti langkah-langkah di Dukungan DNS Azure WCF Relay.

Atau, Anda mengizinkan alamat IP untuk wilayah data Anda di firewall Anda. Gunakan file JSON yang tercantum di bawah ini, yang diperbarui setiap minggu.

Atau, Anda bisa mendapatkan daftar port yang diperlukan dengan melakukan pengujian port jaringan secara berkala di aplikasi gateway.

Gateway berkomunikasi dengan Azure Relay dengan menggunakan FQDN. Jika Anda memaksa gateway untuk berkomunikasi melalui HTTPS, gateway akan secara ketat hanya menggunakan FQDN dan tidak akan berkomunikasi dengan menggunakan alamat IP.

Catatan

Daftar IP pusat data Azure memperlihatkan alamat IP dalam notasi Classless Inter-Domain Routing (CIDR). Contoh notasi ini adalah 10.0.0.0/24, yang tidak berarti dari 10.0.0.0 hingga 10.0.0.24. Pelajari selengkapnya tentang notasi CIDR.

Daftar berikut ini menjelaskan FQDN yang digunakan oleh gateway. Titik akhir ini diperlukan agar gateway berfungsi.

| Nama Domain Cloud Publik | Port keluar | Deskripsi |

|---|---|---|

| *.download.microsoft.com | 80 | Digunakan untuk mengunduh alat penginstal. Aplikasi gateway juga menggunakan domain ini untuk memeriksa versi dan wilayah gateway. |

| *.powerbi.com | 443 | Digunakan untuk mengidentifikasi kluster Power BI yang relevan. |

| *.analysis.windows.net | 443 | Digunakan untuk mengidentifikasi kluster Power BI yang relevan. |

| *.login.windows.net, login.live.com, aadcdn.msauth.net, login.microsoftonline.com, *.microsoftonline-p.com | 443 | Digunakan untuk mengautentikasi aplikasi gateway untuk MICROSOFT Entra ID dan OAuth2. Perhatikan bahwa URL tambahan dapat diperlukan sebagai bagian dari proses masuk ID Microsoft Entra yang dapat unik untuk penyewa. |

| *.servicebus.windows.net | 5671-5672 | Digunakan untuk Advanced Message Queuing Protocol (AMQP). |

| *.servicebus.windows.net | 443 dan 9350-9354 | Mendengarkan di Azure Relay melalui TCP. Port 443 diperlukan untuk mendapatkan token Azure Access Control. |

| *.msftncsi.com | 80 | Digunakan untuk menguji konektivitas internet jika layanan Power BI tidak dapat menjangkau gateway. |

| *.dc.services.visualstudio.com | 443 | Digunakan oleh Application Insights untuk mengumpulkan telemetri. |

| *.frontend.clouddatahub.net | 443 | Diperlukan untuk eksekusi Fabric Pipeline. |

Untuk GCC, GCC tinggi, dan DoD, FQDN berikut digunakan oleh gateway.

| Port | GCC | GCC High | DoD |

|---|---|---|---|

| 80 | *.download.microsoft.com | *.download.microsoft.com | *.download.microsoft.com |

| 443 | *.powerbigov.us, *.powerbi.com | *.high.powerbigov.us | *.mil.powerbigov.us |

| 443 | *.analysis.usgovcloudapi.net | *.high.analysis.usgovcloudapi.net | *.mil.analysis.usgovcloudapi.net |

| 443 | *.login.windows.net, *.login.live.com, *.aadcdn.msauth.net | Dokumentasi Go Go | Buka dokumentasi |

| 5671-5672 | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net |

| 443 dan 9350-9354 | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net |

| 443 | *.core.usgovcloudapi.net | *.core.usgovcloudapi.net | *.core.usgovcloudapi.net |

| 443 | *.login.microsoftonline.com | *.login.microsoftonline.us | *.login.microsoftonline.us |

| 443 | *.msftncsi.com | *.msftncsi.com | *.msftncsi.com |

| 443 | *.microsoftonline-p.com | *.microsoftonline-p.com | *.microsoftonline-p.com |

| 443 | *.dc.applicationinsights.us | *.dc.applicationinsights.us | *.dc.applicationinsights.us |

Untuk China Cloud (Mooncake), FQDN berikut digunakan oleh gateway.

| Port | Cloud Tiongkok (Mooncake) |

|---|---|

| 80 | *.download.microsoft.com |

| 443 | *.powerbi.cn |

| 443 | *.asazure.chinacloudapi.cn |

| 443 | *.login.chinacloudapi.cn |

| 5671-5672 | *.servicebus.chinacloudapi.cn |

| 443 dan 9350-9354 | *.servicebus.chinacloudapi.cn |

| 443 | *.chinacloudapi.cn |

| 443 | login.partner.microsoftonline.cn |

| 443 | Tidak setara Mooncake—tidak diperlukan untuk menjalankan gateway—hanya digunakan untuk memeriksa jaringan selama kondisi kegagalan |

| 443 | Tidak ada yang setara dengan Mooncake—yang digunakan selama masuk ID Microsoft Entra. Untuk informasi selengkapnya tentang titik akhir ID Microsoft Entra, buka Memeriksa titik akhir di Azure |

| 443 | applicationinsights.azure.cn |

| 433 | clientconfig.passport.net |

| 433 | aadcdn.msftauth.cn |

| 433 | aadcdn.msauth.cn |

Catatan

Setelah gateway diinstal dan didaftarkan, satu-satunya port dan alamat IP yang diperlukan adalah yang diperlukan oleh Azure Relay, seperti yang dijelaskan untuk servicebus.windows.net dalam tabel sebelumnya. Anda bisa mendapatkan daftar port yang diperlukan dengan melakukan pengujian port Jaringan secara berkala di aplikasi gateway. Anda juga dapat memaksa gateway untuk berkomunikasi menggunakan HTTPS.

Membuka port untuk Fabric Dataflow Gen1 dan Gen2 menggunakan gateway

Saat beban kerja berbasis mashup (misalnya, model Semantik, aliran data Fabric, dan sebagainya) berisi kueri yang tersambung ke kedua sumber data lokal (menggunakan gateway data lokal) dan sumber data cloud, seluruh kueri dijalankan pada mesin mashup gateway data lokal. Oleh karena itu, titik akhir harus terbuka untuk memungkinkan gateway data lokal di semua beban kerja berbasis mashup memiliki akses garis pandang ke sumber data cloud untuk sumber data dan tujuan output.

Khusus untuk Fabric Dataflow Gen1 dan Gen2, titik akhir berikut juga harus terbuka untuk memungkinkan akses gateway data lokal ke Azure Data Lake dan sumber data cloud lakehouse penahapan Fabric.

| Nama domain cloud publik | Port keluar | Deskripsi |

|---|---|---|

| *.core.windows.net | 443 | Digunakan oleh Dataflow Gen1 untuk menulis data ke Azure Data Lake. |

| *.dfs.fabric.microsoft.com | 1433 | Titik akhir yang digunakan oleh Dataflow Gen1 dan Gen2 untuk menyambungkan ke OneLake. Pelajari lebih lanjut |

| *.datawarehouse.pbidedicated.windows.net | 1433 | Titik akhir lama yang digunakan oleh Dataflow Gen2 untuk terhubung ke lakehouse penahapan. Pelajari lebih lanjut |

| *.datawarehouse.fabric.microsoft.com | 1433 | Titik akhir baru yang digunakan oleh Dataflow Gen2 untuk menyambungkan ke lakehouse penahapan. Pelajari lebih lanjut |

Catatan

*.datawarehouse.pbidedicated.windows.net sedang digantikan oleh *.datawarehouse.fabric.microsoft.com. Selama proses transisi ini, pastikan kedua titik akhir terbuka untuk memastikan refresh Dataflow Gen2.

Pengujian port jaringan

Untuk menguji apakah gateway memiliki akses ke semua port yang diperlukan:

Pada komputer yang menjalankan gateway, masukkan "gateway" di pencarian Windows, lalu pilih aplikasi gateway data lokal.

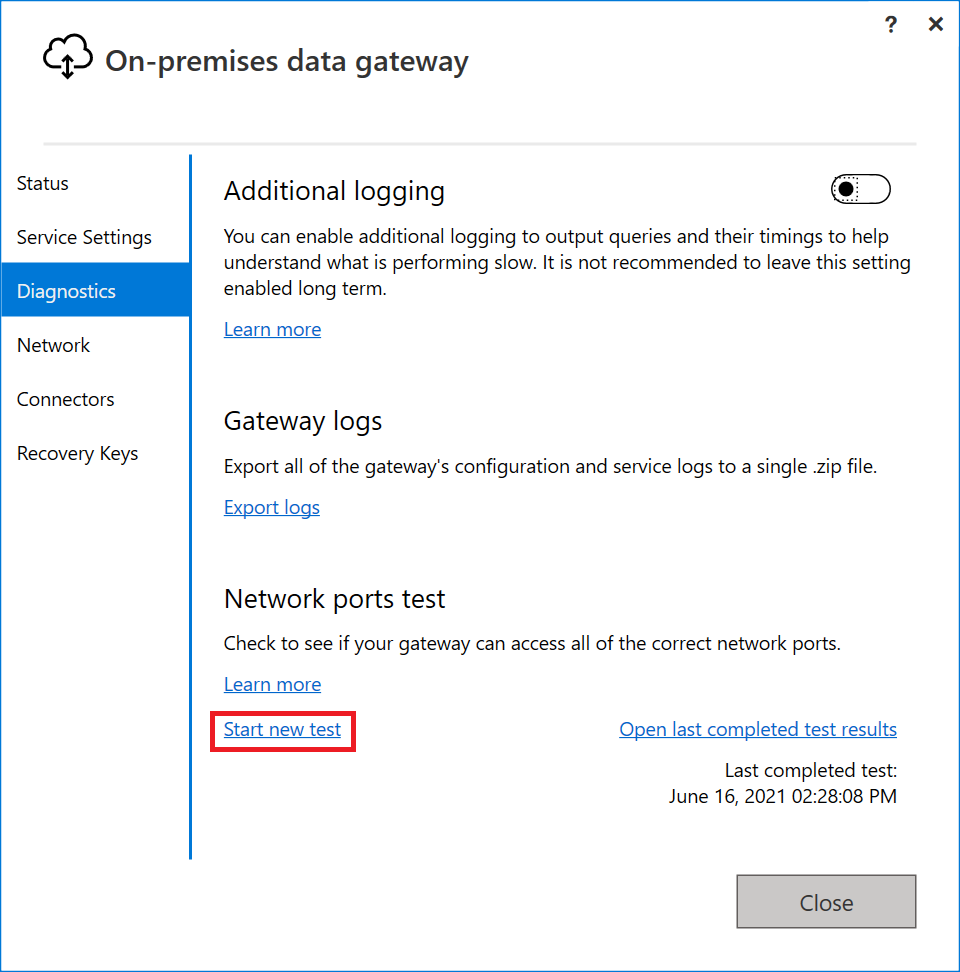

Pilih Diagnostik. Di bawah Pengujian port jaringan, pilih Mulai pengujian baru.

Saat gateway Anda menjalankan pengujian port jaringan, gateway mengambil daftar port dan server dari Azure Relay lalu mencoba menyambungkan ke semuanya. Ketika tautan Mulai pengujian baru muncul kembali, pengujian port jaringan telah selesai.

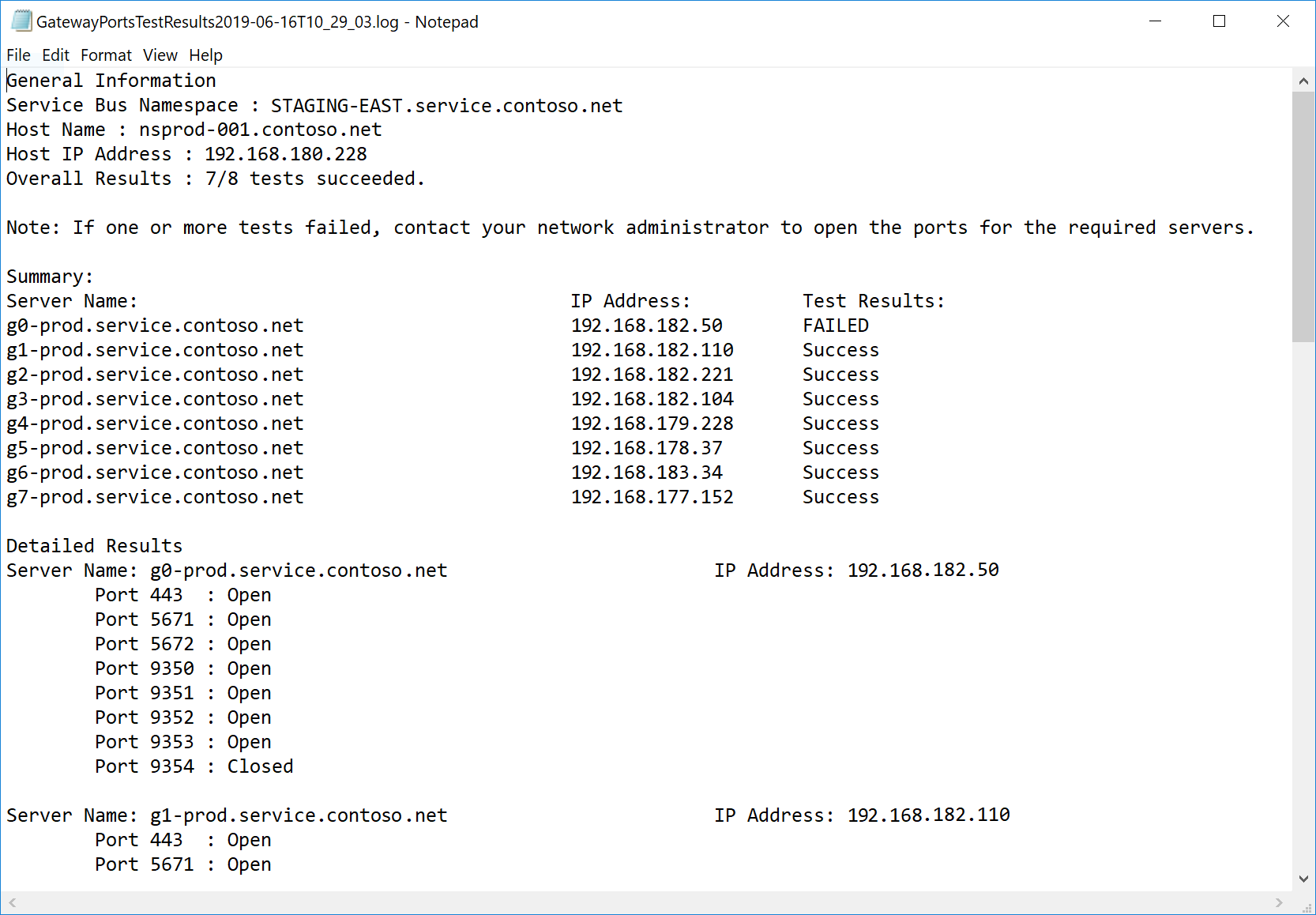

Hasil ringkasan pengujian adalah "Selesai (Berhasil)" atau "Selesai (Gagal, lihat hasil pengujian terakhir)". Jika pengujian berhasil, gateway Anda tersambung ke semua port yang diperlukan. Jika pengujian gagal, lingkungan jaringan Anda mungkin telah memblokir port dan server yang diperlukan.

Catatan

Firewall sering kali secara terputus-putus mengizinkan lalu lintas pada situs yang diblokir. Bahkan jika pengujian berhasil, Anda mungkin masih perlu mengizinkan daftar server tersebut di firewall Anda.

Untuk melihat hasil pengujian terakhir yang selesai, pilih tautan Buka hasil pengujian terakhir yang diselesaikan. Hasil pengujian terbuka di editor teks default Anda.

Hasil pengujian mencantumkan semua server, port, dan alamat IP yang diperlukan gateway Anda. Jika hasil pengujian menampilkan "Tertutup" untuk port apa pun seperti yang ditunjukkan pada cuplikan layar berikut, pastikan bahwa lingkungan jaringan Anda tidak memblokir koneksi tersebut. Anda mungkin perlu menghubungi admin jaringan Anda untuk membuka port yang diperlukan.

Memaksa komunikasi HTTPS dengan Azure Relay

Anda dapat memaksa gateway untuk berkomunikasi dengan Azure Relay dengan menggunakan HTTPS alih-alih TCP langsung.

Catatan

Dimulai dengan rilis gateway Juni 2019 dan berdasarkan rekomendasi dari Relay, penginstalan baru default ke HTTPS alih-alih TCP. Perilaku default ini tidak berlaku untuk penginstalan yang diperbarui.

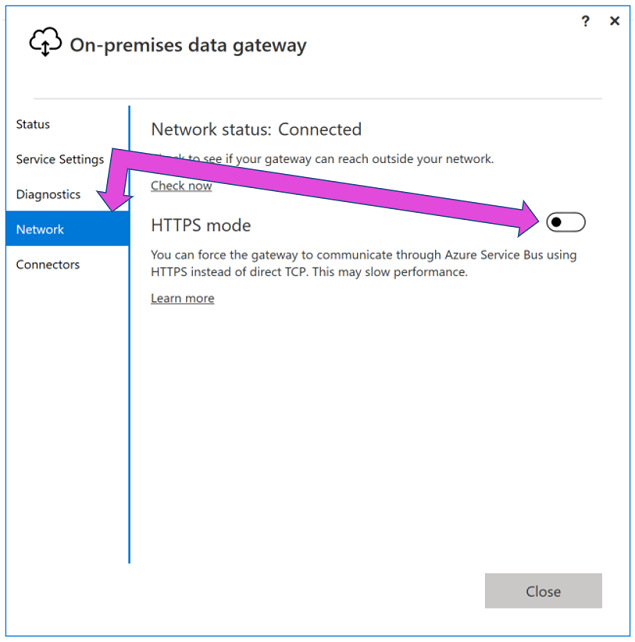

Anda dapat menggunakan aplikasi gateway untuk memaksa gateway mengadopsi perilaku ini. Di aplikasi gateway, pilih Jaringan, lalu aktifkan mode HTTPS.

Setelah Anda membuat perubahan ini lalu memilih Terapkan, layanan Windows gateway dimulai ulang secara otomatis sehingga perubahan dapat berlaku. Tombol Terapkan hanya muncul saat Anda membuat perubahan.

Untuk memulai ulang layanan Windows gateway dari aplikasi gateway, buka Memulai ulang gateway.

Catatan

Jika gateway tidak dapat berkomunikasi dengan menggunakan TCP, gateway secara otomatis menggunakan HTTPS. Pilihan di aplikasi gateway selalu mencerminkan nilai protokol saat ini.

TLS 1.3 untuk lalu lintas gateway

Secara default, gateway menggunakan Transport Layer Security (TLS) 1.3 untuk berkomunikasi dengan layanan Power BI. Untuk memastikan semua lalu lintas gateway menggunakan TLS 1.3, Anda mungkin perlu menambahkan atau mengubah kunci registri berikut pada komputer yang menjalankan layanan gateway.

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319]"SchUseStrongCrypto"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v4.0.30319]"SchUseStrongCrypto"=dword:00000001

Catatan

Menambahkan atau memodifikasi kunci registri ini menerapkan perubahan ke semua aplikasi .NET. Untuk informasi tentang perubahan registri yang memengaruhi TLS untuk aplikasi lain, buka pengaturan registri Transport Layer Security (TLS).

Tag layanan

Tag layanan mewakili sekelompok awalan alamat IP dari layanan Azure tertentu. Microsoft mengelola awalan alamat yang di mencakup tag layanan dan secara otomatis memperbarui tag layanan saat alamat berubah, meminimalkan kompleksitas pembaruan yang sering diterapkan pada aturan keamanan jaringan. Gateway data memiliki dependensi pada tag layanan berikut:

- PowerBI

- ServiceBus

- AzureActiveDirectory

- AzureCloud

Gateway data lokal menggunakan Azure Relay untuk beberapa komunikasi. Namun, tidak ada tag layanan untuk layanan Azure Relay. Namun, tag layanan ServiceBus masih diperlukan karena masih berkaitan dengan antrean layanan dan fitur topik, meskipun tidak untuk Azure Relay.

Tag layanan AzureCloud mewakili semua alamat IP Azure Data Center global. Karena layanan Azure Relay dibangun di atas Azure Compute, IP publik Azure Relay adalah subset IP AzureCloud. Informasi selengkapnya: Gambaran umum tag layanan Azure