Membuat kebijakan akses Microsoft Defender untuk Cloud Apps

Microsoft Defender untuk Cloud Kebijakan akses Aplikasi menggunakan kontrol aplikasi Akses Bersyar untuk menyediakan pemantauan dan kontrol real time atas akses ke aplikasi cloud. Kebijakan akses mengontrol akses berdasarkan pengguna, lokasi, perangkat, dan aplikasi, dan didukung untuk perangkat apa pun.

Kebijakan yang dibuat untuk aplikasi host tidak terhubung ke aplikasi sumber daya terkait. Misalnya, kebijakan akses yang Anda buat untuk Teams, Exchange, atau Gmail tidak tersambung ke SharePoint, OneDrive, atau Google Drive. Jika Anda memerlukan kebijakan untuk aplikasi sumber daya selain aplikasi host, buat kebijakan terpisah.

Tip

Jika Anda lebih suka mengizinkan akses secara umum saat memantau sesi atau membatasi aktivitas sesi tertentu, buat kebijakan sesi sebagai gantinya. Untuk informasi selengkapnya, lihat Kebijakan sesi.

Prasyarat

Sebelum memulai, pastikan Anda memiliki prasyarat berikut:

Lisensi Defender untuk Cloud Apps, baik sebagai lisensi yang berdiri sendiri atau sebagai bagian dari lisensi lain.

Lisensi untuk Microsoft Entra ID P1, baik sebagai lisensi mandiri atau sebagai bagian dari lisensi lain.

Jika Anda menggunakan IdP non-Microsoft, lisensi yang diperlukan oleh solusi Penyedia Identitas (IdP) Anda.

Aplikasi yang relevan yang di-onboard ke kontrol aplikasi Akses Bersyar. Aplikasi ID Microsoft Entra secara otomatis di-onboarding, sementara aplikasi IdP non-Microsoft harus di-onboarding secara manual.

Jika Anda bekerja dengan IdP non-Microsoft, pastikan Anda juga telah mengonfigurasi IdP untuk bekerja dengan aplikasi Microsoft Defender untuk Cloud. Untuk informasi selengkapnya, lihat:

Agar kebijakan akses berfungsi, Anda juga harus memiliki kebijakan Akses Bersyar ID Microsoft Entra, yang membuat izin untuk mengontrol lalu lintas.

Sampel: Membuat kebijakan Akses Bersyar microsoft Entra ID untuk digunakan dengan aplikasi Defender untuk Cloud

Prosedur ini memberikan contoh tingkat tinggi tentang cara membuat kebijakan Akses Bersyar untuk digunakan dengan aplikasi Defender untuk Cloud.

Di Microsoft Entra ID Conditional Access, pilih Buat kebijakan baru.

Masukkan nama yang bermakna untuk kebijakan Anda, lalu pilih tautan di bawah Sesi untuk menambahkan kontrol ke kebijakan Anda.

Di area Sesi, pilih Gunakan Kontrol Aplikasi Akses Bersyar.

Di area Pengguna, pilih untuk menyertakan semua pengguna, atau pengguna dan grup tertentu saja.

Di area Kondisi dan aplikasi Klien, pilih kondisi dan aplikasi klien yang ingin Anda sertakan dalam kebijakan Anda.

Simpan kebijakan dengan mengalihkan Laporan-saja ke Aktif, lalu pilih Buat.

MICROSOFT Entra ID mendukung kebijakan berbasis browser dan non-browser. Kami menyarankan agar Anda membuat kedua jenis untuk meningkatkan cakupan keamanan.

Ulangi prosedur ini untuk membuat kebijakan Akses Bersyarah berbasis non-pemisah. Di area Aplikasi klien, alihkan opsi Konfigurasi ke Ya. Kemudian, di bawah Klien autentikasi modern, hapus opsi Browser . Biarkan semua pilihan default lainnya dipilih.

Untuk informasi selengkapnya, lihat Kebijakan Akses Bersyarah dan Membangun kebijakan Akses Bersyar.

Membuat kebijakan akses Defender untuk Cloud Apps

Prosedur ini menjelaskan cara membuat kebijakan akses baru di Defender untuk Cloud Apps.

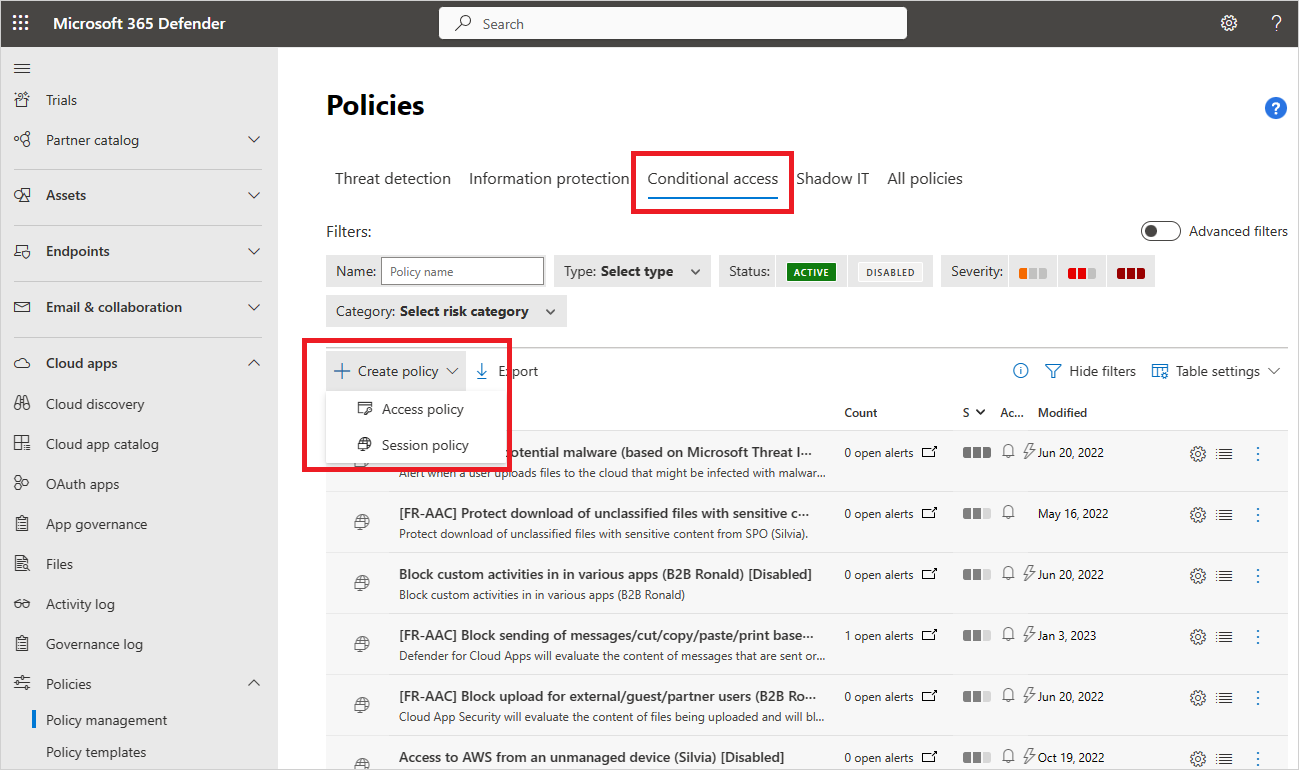

Di Microsoft Defender XDR, pilih tab Akses Bersyar manajemen > Kebijakan Kebijakan > Aplikasi > Cloud.

Pilih Buat kebijakan Akses kebijakan>. Contohnya:

Pada halaman Buat kebijakan akses, masukkan informasi dasar berikut ini:

Nama Deskripsi Nama kebijakan Nama yang bermakna untuk kebijakan Anda, seperti Blokir akses dari perangkat yang tidak dikelola Tingkat keparahan kebijakan Pilih tingkat keparahan yang ingin Anda terapkan ke kebijakan Anda. Golongan Pertahankan nilai default kontrol Access Keterangan Masukkan deskripsi opsional dan bermakna untuk kebijakan Anda untuk membantu tim Anda memahami tujuannya. Di Aktivitas yang cocok dengan semua area berikut , pilih filter aktivitas tambahan untuk diterapkan ke kebijakan. Filter menyertakan opsi berikut:

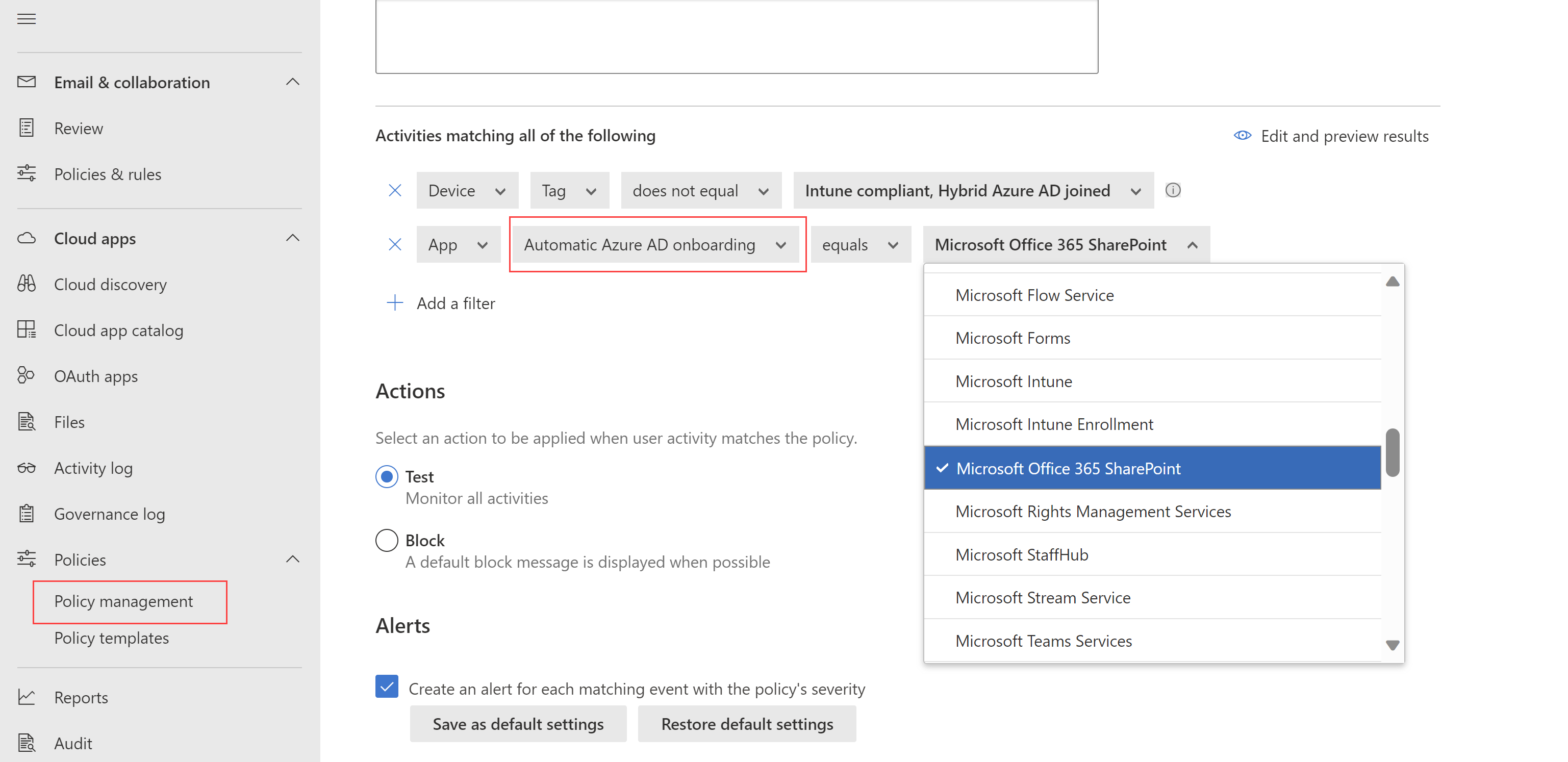

Nama Deskripsi App Filter untuk aplikasi tertentu untuk disertakan dalam kebijakan. Pilih aplikasi dengan terlebih dahulu memilih apakah mereka menggunakan onboarding Azure AD Otomatis, untuk aplikasi ID Microsoft Entra, atau Orientasi manual, untuk aplikasi IdP non-Microsoft. Kemudian, pilih aplikasi yang ingin Anda sertakan dalam filter Anda dari daftar.

Jika aplikasi IdP non-Microsoft Anda hilang dari daftar, pastikan Anda telah melakukan onboarding sepenuhnya. Untuk mengetahui informasi selengkapnya, silakan lihat:

- Onboard aplikasi katalog IdP non-Microsoft untuk kontrol aplikasi Akses Bersyar

- Onboard aplikasi kustom IdP non-Microsoft untuk kontrol aplikasi Akses Bersyar

Jika Anda memilih untuk tidak menggunakan filter Aplikasi, kebijakan berlaku untuk semua aplikasi yang ditandai sebagai Diaktifkan di halaman Pengaturan > aplikasi Kontrol Aplikasi Akses Bersyarkat Aplikasi >> yang Terhubung.

Catatan: Anda mungkin melihat beberapa tumpang tindih antara aplikasi yang di-onboarding dan aplikasi yang memerlukan onboarding manual. Jika terjadi konflik di filter Anda di antara aplikasi, aplikasi yang di-onboarding secara manual lebih diutamakan.Aplikasi klien Filter untuk browser atau aplikasi seluler/desktop. Perangkat Filter untuk tag perangkat, seperti untuk metode manajemen perangkat tertentu, atau jenis perangkat, seperti PC, seluler, atau tablet. Alamat IP Filter per alamat IP atau gunakan tag alamat IP yang ditetapkan sebelumnya. Location Filter menurut lokasi geografis. Tidak adanya lokasi yang jelas dapat mengidentifikasi aktivitas berisiko. ISP terdaftar Filter untuk aktivitas yang berasal dari ISP tertentu. Pengguna Filter untuk pengguna atau grup pengguna tertentu. String agen pengguna Filter untuk string agen pengguna tertentu. Tag agen pengguna Filter untuk tag agen pengguna, seperti untuk browser atau sistem operasi yang sudah kedaluarsa. Contohnya:

Pilih Edit dan pratinjau hasil untuk mendapatkan pratinjau jenis aktivitas yang akan dikembalikan dengan pilihan Anda saat ini.

Di area Tindakan, pilih salah satu opsi berikut ini:

Audit: Atur tindakan ini untuk mengizinkan akses sesuai dengan filter kebijakan yang Anda tetapkan secara eksplisit.

Blokir: Atur tindakan ini untuk memblokir akses sesuai dengan filter kebijakan yang Anda tetapkan secara eksplisit.

Di area Pemberitahuan, konfigurasikan salah satu tindakan berikut sesuai kebutuhan:

- Membuat pemberitahuan untuk setiap peristiwa yang cocok dengan tingkat keparahan kebijakan

- Mengirim pemberitahuan sebagai email

- Batas pemberitahuan harian per kebijakan

- Mengirim pemberitahuan ke Power Automate

Jika sudah selesai, pilih Buat.

Menguji kebijakan Anda

Setelah Membuat kebijakan akses, uji dengan mengautentikasi ulang ke setiap aplikasi yang dikonfigurasi dalam kebijakan. Verifikasi bahwa pengalaman aplikasi Anda seperti yang diharapkan, lalu periksa log aktivitas Anda.

Kami menyarankan Anda:

- Buat kebijakan untuk pengguna yang telah Anda buat khusus untuk pengujian.

- Keluar dari semua sesi yang ada sebelum mengautentikasi ulang ke aplikasi Anda.

- Masuk ke aplikasi seluler dan desktop dari perangkat terkelola dan tidak terkelola untuk memastikan bahwa aktivitas sepenuhnya ditangkap di log aktivitas.

Pastikan untuk masuk dengan pengguna yang cocok dengan kebijakan Anda.

Untuk menguji kebijakan Anda di aplikasi Anda:

- Kunjungi semua halaman dalam aplikasi yang merupakan bagian dari proses kerja pengguna dan verifikasi bahwa halaman dirender dengan benar.

- Verifikasi bahwa perilaku dan fungsionalitas aplikasi tidak terpengaruh secara merugikan dengan melakukan tindakan umum seperti mengunduh dan mengunggah file.

- Jika Anda bekerja dengan aplikasi IdP kustom non-Microsoft, periksa setiap domain yang telah Anda tambahkan secara manual untuk aplikasi Anda.

Untuk memeriksa log aktivitas:

Di Microsoft Defender XDR, pilih Log aktivitas aplikasi > cloud, dan periksa aktivitas masuk yang diambil untuk setiap langkah. Anda mungkin ingin memfilter dengan memilih Filter tingkat lanjut dan pemfilteran untuk Sumber sama dengan kontrol Akses.

Aktivitas masuk tunggal adalah peristiwa kontrol aplikasi Akses Bersyarat.

Pilih aktivitas yang akan diperluas untuk detail selengkapnya. Periksa untuk melihat bahwa tag Agen pengguna mencerminkan dengan benar apakah perangkat adalah klien bawaan, baik aplikasi seluler atau desktop, atau perangkat adalah perangkat terkelola yang sesuai dan bergabung dengan domain.

Jika Anda mengalami kesalahan atau masalah, gunakan toolbar Tampilan Admin untuk mengumpulkan sumber daya seperti .Har file dan sesi yang direkam, lalu ajukan tiket dukungan.

Membuat kebijakan akses untuk perangkat yang dikelola identitas

Gunakan sertifikat klien untuk mengontrol akses untuk perangkat yang tidak bergabung dengan Microsoft Entra-hybrid dan tidak dikelola oleh Microsoft Intune. Luncurkan sertifikat baru ke perangkat terkelola, atau gunakan sertifikat yang ada, seperti sertifikat MDM pihak ketiga. Misalnya, Anda mungkin ingin menyebarkan sertifikat klien ke perangkat terkelola lalu memblokir akses dari perangkat tanpa sertifikat.

Untuk informasi selengkapnya, lihat Identitas perangkat terkelola dengan kontrol aplikasi Akses Bersyar.

Konten terkait

Untuk informasi selengkapnya, lihat:

- Pemecahan masalah akses dan kontrol sesi

- Tutorial: Memblokir pengunduhan informasi sensitif dengan Kontrol Aplikasi Akses Bersyarah

- Memblokir unduhan pada perangkat yang tidak dikelola menggunakan kontrol sesi

- Webinar Kontrol Aplikasi Akses Bersyar

Jika Anda mengalami masalah, kami di sini untuk membantu. Untuk mendapatkan bantuan atau dukungan untuk masalah produk Anda, buka tiket dukungan.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk