Memfilter dan mengkueri aktivitas Aplikasi Defender untuk Cloud

Artikel ini menyediakan deskripsi dan instruksi untuk filter dan kueri aktivitas aplikasi Defender untuk Cloud.

Filter aktivitas

Di bawah ini adalah daftar filter aktivitas yang dapat diterapkan. Sebagian besar filter mendukung beberapa nilai serta TIDAK untuk memberi Anda alat yang kuat untuk pembuatan kebijakan.

ID Aktivitas - Hanya cari aktivitas tertentu dengan ID mereka. Filter ini berguna saat Anda menyambungkan aplikasi Microsoft Defender untuk Cloud ke SIEM Anda (menggunakan agen SIEM) dan Anda ingin menyelidiki pemberitahuan lebih lanjut dalam portal aplikasi Defender untuk Cloud.

Objek aktivitas – Cari objek tempat aktivitas dilakukan. Filter ini berlaku untuk file, folder, pengguna, atau objek aplikasi.

ID objek aktivitas - ID objek (file, folder, pengguna, atau ID aplikasi).

Item - Memungkinkan Anda mencari berdasarkan nama atau ID objek aktivitas apa pun (misalnya, nama pengguna, file, parameter, situs). Untuk filter Item objek Aktivitas, Anda dapat memilih apakah akan memfilter item yang Berisi, Sama, atau Dimulai dengan item tertentu.

Jenis tindakan - Cari tindakan yang lebih spesifik yang dilakukan di aplikasi.

Jenis aktivitas - Cari aktivitas aplikasi.

Catatan

Aplikasi ditambahkan ke filter hanya jika ada aktivitas untuk aplikasi tersebut.

Aktivitas administratif – Cari hanya aktivitas administratif.

Catatan

Defender untuk Cloud Apps tidak dapat menandai aktivitas administratif Google Cloud Platform (GCP) sebagai aktivitas administratif.

ID Pemberitahuan - Cari berdasarkan ID pemberitahuan.

Aplikasi – Hanya cari aktivitas dalam aplikasi tertentu.

Tindakan yang diterapkan - Tindakan pencarian menurut tata kelola diterapkan: Diblokir, Lewati proksi, Didekripsi, Terenkripsi, Enkripsi gagal, Tidak ada tindakan.

Tanggal – Tanggal ketika aktivitas terjadi. Filter mendukung tanggal sebelum/sesudah dan rentang tanggal.

Tag perangkat - Cari sesuai intune, gabungan hibrid Microsoft Entra, atau Sertifikat klien yang valid.

Jenis perangkat - Cari hanya aktivitas yang dilakukan menggunakan jenis perangkat tertentu. Misalnya, cari semua aktivitas dari perangkat seluler, PC, atau Tablet.

File dan folder - Cari file dan folder tempat aktivitas dilakukan.

- ID File - Memungkinkan Anda mencari berdasarkan ID File tempat aktivitas dilakukan.

- Nama - Filter pada nama file atau folder. Anda dapat memilih apakah nama berakhir dengan, sama dengan, atau dimulai dengan nilai pencarian Anda.

- File atau folder tertentu - Anda dapat menyertakan atau mengecualikan file atau folder tertentu. Anda dapat memfilter daftar menurut Aplikasi, Pemilik, atau NamaFile parsial saat memilih file atau folder.

Alamat IP – Alamat IP mentah, kategori, atau tag tempat aktivitas dilakukan.

- Alamat IP mentah - Memungkinkan Anda mencari aktivitas yang dilakukan pada atau dengan alamat IP mentah. IP mentah dapat sama, tidak sama dengan, dimulai dengan, atau tidak dimulai dengan urutan tertentu.

- Kategori IP - Kategori alamat IP tempat aktivitas dilakukan, misalnya, semua aktivitas dari rentang alamat IP administratif. Kategori perlu dikonfigurasi untuk menyertakan alamat IP yang relevan. Beberapa IP dapat dikategorikan secara default. misalnya, ada alamat IP yang dipertimbangkan oleh sumber inteligensi ancaman Microsoft akan dikategorikan berisiko. Untuk mempelajari cara mengonfigurasi kategori IP, lihat Mengatur data sesuai dengan kebutuhan Anda.

- Tag IP - Tag alamat IP tempat aktivitas dilakukan, misalnya, semua aktivitas dari alamat IP proksi anonim. Defender untuk Cloud Apps membuat sekumpulan tag IP bawaan yang tidak dapat dikonfigurasi. Selain itu, Anda dapat mengonfigurasi tag IP Anda. Untuk informasi selengkapnya tentang mengonfigurasi tag IP Anda, lihat Mengatur data sesuai dengan kebutuhan Anda.

Tag IP bawaan mencakup yang berikut ini:

- Aplikasi Microsoft (14 di antaranya)

- Proksi anonim

- Botnet (Anda akan melihat bahwa aktivitas dilakukan oleh botnet dengan tautan untuk mempelajari selengkapnya tentang botnet tertentu)

- IP pemindaian Darknet

- Server C&C Malware

- Penganalisis Konektivitas Jarak Jauh

- Penyedia satelit

- Proksi cerdas dan proksi akses (ditinggalkan dengan sengaja)

- Node keluar tor

- Zscaler

Aktivitas yang ditiru - Cari hanya aktivitas yang dilakukan atas nama pengguna lain.

Instans - Instans aplikasi tempat aktivitas berada atau tidak dilakukan.

Lokasi – Negara/wilayah tempat aktivitas dilakukan.

Kebijakan yang Cocok – Cari aktivitas yang cocok dengan kebijakan tertentu yang ditetapkan di portal.

ISP Terdaftar – ISP tempat aktivitas dilakukan.

Sumber - Cari oleh sumber tempat aktivitas terdeteksi. Sumbernya dapat berupa salah satu hal berikut:

- Konektor aplikasi - log yang berasal langsung dari konektor API aplikasi.

- analisis Konektor aplikasi - pengayaan aplikasi Defender untuk Cloud berdasarkan informasi yang dipindai oleh konektor API.

Pengguna – Pengguna yang melakukan aktivitas, yang dapat difilter ke dalam domain, grup, nama, atau organisasi. Untuk memfilter aktivitas tanpa pengguna tertentu, Anda dapat menggunakan operator 'tidak diatur'.

- Domain pengguna - Cari domain pengguna tertentu.

- Organisasi pengguna – Unit organisasi pengguna yang melakukan aktivitas, misalnya, semua aktivitas yang dilakukan oleh EMEA_marketing pengguna. Ini hanya relevan untuk instans Google Workspace yang terhubung menggunakan unit organisasi.

- Grup pengguna – Grup pengguna tertentu yang dapat Anda impor dari aplikasi yang tersambung, misalnya, administrator Microsoft 365.

- Nama pengguna - Cari nama pengguna tertentu. Untuk melihat daftar pengguna dalam grup pengguna tertentu, di laci Aktivitas, pilih nama grup pengguna. Mengklik akan membawa Anda ke halaman Akun, yang mencantumkan semua pengguna dalam grup. Dari sana, Anda dapat menelusuri detail akun pengguna tertentu dalam grup.

- Grup Pengguna dan filter Nama pengguna dapat difilter lebih lanjut dengan menggunakan filter Sebagai dan memilih peran pengguna, yang bisa menjadi salah satu dari berikut ini:

- Objek aktivitas saja - yang berarti bahwa pengguna atau grup pengguna yang dipilih tidak melakukan aktivitas yang dimaksud; mereka adalah objek aktivitas.

- Aktor saja - yang berarti bahwa pengguna atau grup pengguna melakukan aktivitas.

- Peran apa pun - Artinya pengguna atau grup pengguna terlibat dalam aktivitas, baik sebagai orang yang melakukan aktivitas atau sebagai objek aktivitas.

Agen pengguna – Agen pengguna dari dengan aktivitas dilakukan.

Tag agen pengguna – Tag agen pengguna bawaan, misalnya, semua aktivitas dari sistem operasi yang kedaluarsa atau browser yang sudah kedaluarsa.

Kueri aktivitas

Untuk membuat penyelidikan lebih sederhana, Anda sekarang dapat membuat kueri kustom dan menyimpannya untuk digunakan nanti.

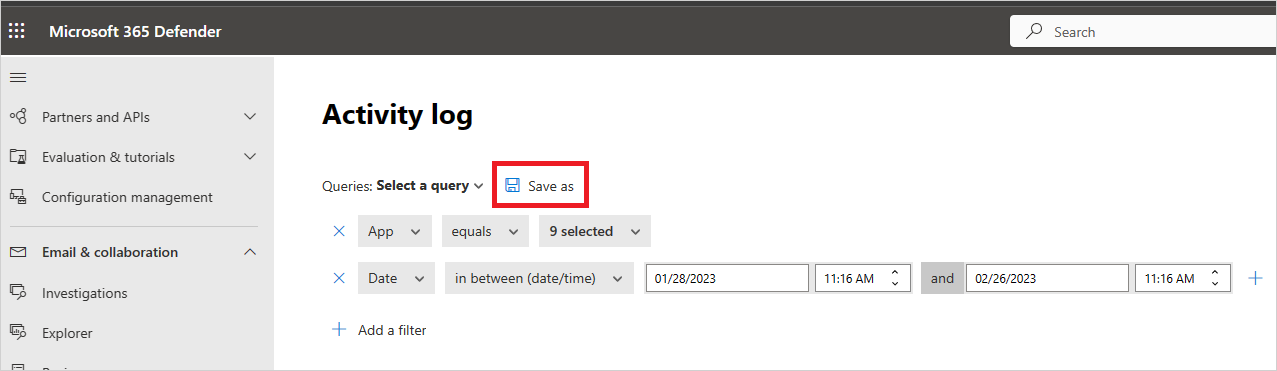

- Di halaman Log aktivitas , gunakan filter seperti yang dijelaskan di atas untuk menelusuri aplikasi Anda seperlunya.

Setelah Anda selesai membuat kueri, pilih tombol Simpan sebagai .

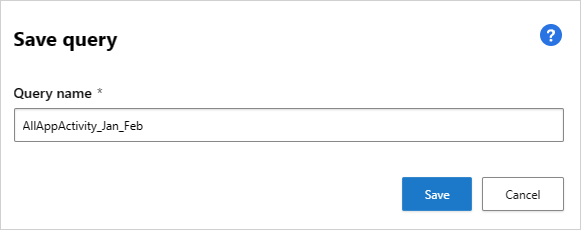

Di pop-up Simpan kueri, beri nama kueri Anda.

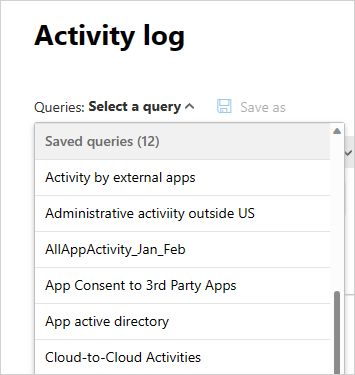

Untuk menggunakan kueri ini lagi di masa mendatang, di bawah Kueri, gulir ke bawah ke Kueri tersimpan dan pilih kueri Anda.

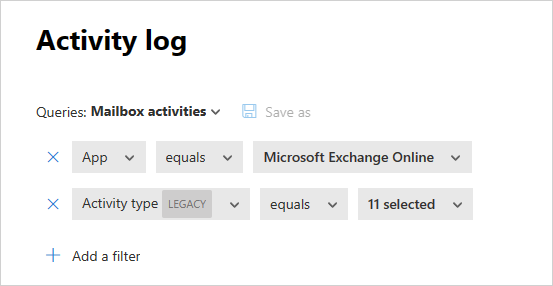

Defender untuk Cloud Apps juga memberi Anda Kueri yang disarankan. Kueri yang disarankan memberi Anda jalan penyelidikan yang direkomendasikan yang memfilter aktivitas Anda. Anda dapat mengedit kueri ini dan menyimpannya sebagai kueri kustom. Berikut ini adalah kueri opsional yang disarankan:

Aktivitas admin - memfilter semua aktivitas Anda untuk menampilkan hanya aktivitas yang melibatkan admin.

Mengunduh aktivitas - memfilter semua aktivitas Anda untuk menampilkan hanya aktivitas yang mengunduh aktivitas, termasuk mengunduh daftar pengguna sebagai file .csv, mengunduh konten bersama, dan mengunduh folder.

Gagal masuk - memfilter semua aktivitas Anda untuk menampilkan hanya proses masuk yang gagal dan gagal melalui SSO

Aktivitas file dan folder - memfilter semua aktivitas Anda untuk menampilkan hanya yang melibatkan file dan folder. Filter ini mencakup mengunggah, mengunduh, dan mengakses folder, bersama dengan membuat, menghapus, mengunggah, mengunduh, mengkarantina, dan mengakses file dan mentransfer konten.

Aktivitas peniruan identitas - memfilter semua aktivitas Anda untuk hanya menampilkan aktivitas peniruan identitas.

Perubahan kata sandi dan permintaan reset - memfilter semua aktivitas Anda untuk menampilkan hanya aktivitas yang melibatkan pengaturan ulang kata sandi, mengubah kata sandi, dan memaksa pengguna untuk mengubah kata sandi pada masuk berikutnya.

Aktivitas berbagi - memfilter semua aktivitas Anda untuk menampilkan hanya aktivitas yang melibatkan berbagi folder dan file, termasuk membuat tautan perusahaan, membuat tautan anonim, dan memberikan izin baca/tulis.

Berhasil masuk - memfilter semua aktivitas Anda untuk menampilkan hanya aktivitas yang melibatkan proses masuk yang berhasil, termasuk meniru tindakan, meniru masuk, masuk dengan akses menyeluruh, dan masuk dari perangkat baru.

Selain itu, Anda bisa menggunakan kueri yang disarankan sebagai titik awal untuk kueri baru. Pertama, pilih salah satu kueri yang disarankan. Kemudian, buat perubahan sesuai kebutuhan dan akhirnya pilih Simpan sebagai untuk membuat kueri Tersimpan baru.

Aktivitas kueri enam bulan yang lalu

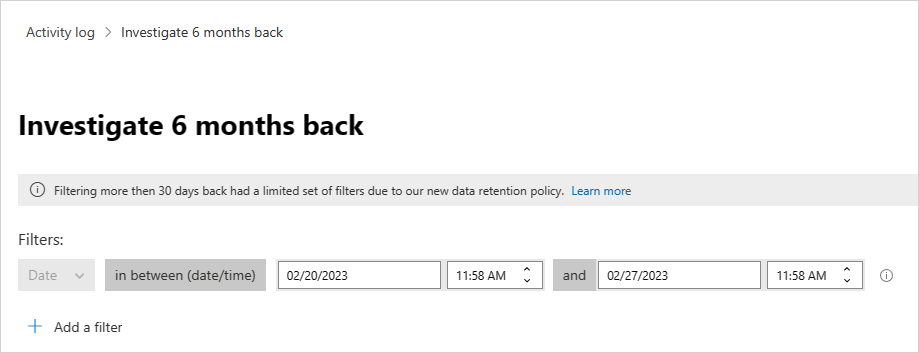

Untuk menyelidiki aktivitas yang lebih lama dari 30 hari, Anda dapat menavigasi ke log Aktivitas dan memilih Selidiki 6 bulan lalu di sudut kanan atas layar:

Dari sana Anda dapat menentukan filter seperti yang biasanya dilakukan dengan Log Aktivitas, dengan perbedaan berikut:

Filter tanggal wajib dan dibatasi hingga rentang satu minggu. Ini berarti bahwa meskipun Anda dapat mengkueri aktivitas hingga enam bulan yang lalu, Anda hanya dapat melakukannya untuk periode satu minggu sekaligus.

Mengkueri lebih dari 30 hari ke belakang hanya didukung untuk bidang berikut:

- ID Aktivitas

- Jenis aktivitas

- Jenis tindakan

- Aplikasi

- Alamat IP

- Lokasi

- Nama pengguna

Contohnya:

Aktivitas ekspor enam bulan ke belakang (Pratinjau)

Anda dapat mengekspor semua aktivitas hingga enam bulan dengan mengklik tombol Ekspor di sudut kiri atas

Saat mengekspor data, Anda dapat memilih rentang tanggal hingga enam bulan, dan memiliki kemampuan untuk mengecualikan aktivitas privat.

File yang diekspor dibatasi hingga 100.000 rekaman dan akan dalam format CSV.

File hasil akan dapat diakses di bawah laporan Yang diekspor. Pengguna dapat menavigasi ke Laporan -> Aplikasi Cloud di portal Pertahanan Microsoft 365 untuk melihat status proses ekspor dan mengakses ekspor sebelumnya.

Laporan yang menyertakan aktivitas privat akan ditandai dengan ikon Mata di halaman laporan.

![]()