Membuat kebijakan aplikasi dalam tata kelola aplikasi

Bersama dengan serangkaian kemampuan bawaan untuk mendeteksi perilaku aplikasi anomali dan menghasilkan pemberitahuan berdasarkan algoritma pembelajaran mesin, kebijakan dalam tata kelola aplikasi memungkinkan Anda untuk:

Tentukan kondisi di mana tata kelola aplikasi memberi tahu Anda tentang perilaku aplikasi untuk remediasi otomatis atau manual.

Menerapkan kebijakan kepatuhan aplikasi untuk organisasi Anda.

Gunakan tata kelola aplikasi untuk membuat kebijakan OAuth untuk aplikasi yang terhubung ke Microsoft 365, Google Workspace, dan Salesforce.

Membuat kebijakan aplikasi OAuth untuk ID Microsoft Entra

Untuk aplikasi yang terhubung ke ID Microsoft Entra, buat kebijakan aplikasi dari templat yang disediakan yang dapat disesuaikan, atau buat kebijakan aplikasi kustom Anda sendiri.

Untuk membuat kebijakan aplikasi baru untuk aplikasi Azure AD, buka Kebijakan tata kelola > Aplikasi Microsoft Defender XDR > Azure AD>.

Contohnya:

Pilih opsi Buat Kebijakan Baru, lalu lakukan salah satu langkah berikut:

- Untuk membuat kebijakan aplikasi baru dari templat, pilih kategori templat yang relevan diikuti oleh templat dalam kategori tersebut.

- Untuk membuat kebijakan kustom, pilih Kategori kustom .

Contohnya:

Templat kebijakan aplikasi

Untuk membuat kebijakan aplikasi baru berdasarkan templat kebijakan aplikasi, pada halaman Pilih templat kebijakan Aplikasi, pilih kategori templat aplikasi, pilih nama templat, lalu pilih Berikutnya.

Bagian berikut menjelaskan kategori templat kebijakan aplikasi.

Penggunaan

Tabel berikut mencantumkan templat tata kelola aplikasi yang didukung untuk menghasilkan pemberitahuan untuk penggunaan aplikasi.

| Nama templat | Deskripsi |

|---|---|

| Aplikasi baru dengan penggunaan data tinggi | Temukan aplikasi yang baru terdaftar yang telah mengunggah atau mengunduh data dalam jumlah besar menggunakan Microsoft Graph dan API EWS. Kebijakan ini memeriksa kondisi berikut: |

| Peningkatan pengguna | Temukan aplikasi dengan peningkatan yang cukup besar dalam jumlah pengguna. Kebijakan ini memeriksa kondisi berikut: |

Izin

Tabel berikut mencantumkan templat tata kelola aplikasi yang didukung untuk menghasilkan pemberitahuan untuk izin aplikasi.

| Nama templat | Deskripsi |

|---|---|

| Aplikasi dengan hak istimewa berlebihan | Temukan aplikasi yang memiliki izin Microsoft Graph API yang tidak digunakan. Aplikasi ini telah diberikan izin yang mungkin tidak perlu untuk digunakan secara teratur. |

| Aplikasi baru yang sangat istimewa | Temukan aplikasi yang baru terdaftar yang telah diberikan akses tulis dan izin canggih lainnya ke Microsoft Graph dan API pihak pertama Microsoft umum lainnya. Kebijakan ini memeriksa kondisi berikut: |

| Aplikasi baru dengan izin API non-Graph | Temukan aplikasi yang baru terdaftar yang memiliki izin ke API non-Grafik. Aplikasi ini dapat mengekspos Anda terhadap risiko jika API yang mereka akses menerima dukungan dan pembaruan terbatas. Kebijakan ini memeriksa kondisi berikut: |

Sertifikasi

Tabel berikut mencantumkan templat tata kelola aplikasi yang didukung untuk menghasilkan pemberitahuan untuk sertifikasi Microsoft 365.

| Nama templat | Deskripsi |

|---|---|

| Aplikasi baru yang tidak bersertifikat | Temukan aplikasi yang baru terdaftar yang tidak memiliki pengesahan penerbit atau sertifikasi Microsoft 365. Kebijakan ini memeriksa kondisi berikut: |

Kebijakan kustom

Gunakan kebijakan aplikasi kustom saat Anda perlu melakukan sesuatu yang belum dilakukan oleh salah satu templat bawaan.

- Untuk membuat kebijakan aplikasi kustom baru, pertama-tama pilih Buat kebijakan baru di halaman Kebijakan . Pada halaman Pilih templat kebijakan Aplikasi, pilih kategori Kustom, templat Kebijakan kustom, lalu pilih Berikutnya.

Pada halaman Nama dan deskripsi , konfigurasikan yang berikut ini:

- Nama Kebijakan

- Deskripsi Kebijakan

- Pilih tingkat keparahan kebijakan, yang menetapkan tingkat keparahan pemberitahuan yang dihasilkan oleh kebijakan ini.

- Sangat Penting

- Medium

- Kurang Penting

Pada halaman Pilih Pengaturan dan ketentuan kebijakan, untuk Pilih aplikasi mana yang berlaku untuk kebijakan ini, pilih:

- Semua Aplikasi

- Pilih aplikasi tertentu

- Semua aplikasi kecuali

Jika Anda memilih aplikasi tertentu, atau semua aplikasi kecuali untuk kebijakan ini, pilih Tambahkan aplikasi dan pilih aplikasi yang diinginkan dari daftar. Di panel Pilih aplikasi , Anda dapat memilih beberapa aplikasi yang kebijakan ini berlaku, lalu pilih Tambahkan. Pilih Berikutnya saat Anda puas dengan daftar.

Pilih Edit kondisi. Pilih Tambahkan kondisi dan pilih kondisi dari daftar. Atur ambang yang diinginkan untuk kondisi yang Anda pilih. Ulangi untuk menambahkan lebih banyak kondisi. Pilih Simpan untuk menyimpan aturan, dan saat Anda selesai menambahkan aturan, pilih Berikutnya.

Catatan

Beberapa kondisi kebijakan hanya berlaku untuk aplikasi yang mengakses izin Graph API. Saat mengevaluasi aplikasi yang hanya mengakses API non-Grafik, tata kelola aplikasi akan melewati kondisi kebijakan ini dan melanjutkan untuk memeriksa hanya kondisi kebijakan lainnya.

Berikut adalah kondisi yang tersedia untuk kebijakan aplikasi kustom:

Kondisi Nilai kondisi diterima Deskripsi Informasi selengkapnya Usia pendaftaran Dalam X hari terakhir Aplikasi yang didaftarkan ke ID Microsoft Entra dalam periode tertentu dari tanggal saat ini Sertifikasi Tidak ada sertifikasi, Penerbit dibuktikan, Bersertifikat Microsoft 365 Aplikasi yang bersertifikat Microsoft 365, memiliki laporan pengesahan penerbit, atau tidak Sertifikasi Microsoft 365 Publisher diverifikasi Ya atau Tidak Aplikasi yang memiliki penerbit terverifikasi Verifikasi Penerbit Izin aplikasi (hanya Grafik) Pilih satu atau beberapa izin API dari daftar Aplikasi dengan izin Graph API tertentu yang telah diberikan secara langsung Referensi izin Microsoft Graph Izin yang didelegasikan (hanya Grafik) Pilih satu atau beberapa izin API dari daftar Aplikasi dengan izin Graph API tertentu yang diberikan oleh pengguna Referensi izin Microsoft Graph Sangat istimewa Ya atau Tidak Aplikasi dengan izin yang relatif kuat ke Microsoft Graph dan API pihak pertama Microsoft umum lainnya Pentunjukan internal berdasarkan logika yang sama yang digunakan oleh Defender untuk Cloud Apps. Overprivileged (Hanya grafik) Ya atau Tidak Aplikasi dengan izin Graph API yang tidak digunakan Aplikasi dengan izin yang lebih diberikan daripada yang digunakan oleh aplikasi tersebut. Izin API Non-Grafik Ya atau Tidak Aplikasi dengan izin ke API non-Grafik. Aplikasi ini dapat mengekspos Anda terhadap risiko jika API yang mereka akses menerima dukungan dan pembaruan terbatas. Penggunaan data Lebih besar dari X GB data yang diunduh dan diunggah per hari Aplikasi yang telah membaca dan menulis lebih dari jumlah data tertentu menggunakan Microsoft Graph dan API EWS Tren penggunaan data Peningkatan X % dalam penggunaan data dibandingkan dengan hari sebelumnya Aplikasi yang datanya dibaca dan ditulis menggunakan Microsoft Graph dan EWS API telah meningkat berdasarkan persentase tertentu dibandingkan dengan hari sebelumnya Akses API (Hanya grafik) Lebih besar dari panggilan X API per hari Aplikasi yang telah melakukan lebih dari jumlah panggilan Graph API tertentu dalam sehari Tren akses API (hanya Grafik) Peningkatan X % dalam panggilan API dibandingkan dengan hari sebelumnya Aplikasi yang jumlah panggilan Graph API-nya telah meningkat berdasarkan persentase tertentu dibandingkan dengan hari sebelumnya Jumlah pengguna yang menyetujui (Lebih besar dari atau Kurang dari) Pengguna yang disetujui X Aplikasi yang telah diberikan persetujuan oleh jumlah pengguna yang lebih besar atau lebih sedikit dari yang ditentukan Peningkatan persetujuan pengguna X % peningkatan pengguna dalam 90 hari terakhir Aplikasi yang jumlah pengguna persetujuannya telah meningkat lebih dari persentase tertentu dalam 90 hari terakhir Persetujuan akun prioritas yang diberikan Ya atau Tidak Aplikasi yang telah diberikan persetujuan oleh pengguna prioritas Pengguna dengan akun prioritas. Nama pengguna yang menyetujui Pilih pengguna dari daftar Aplikasi yang telah diberikan persetujuan oleh pengguna tertentu Peran menyetujui pengguna Pilih peran dari daftar Aplikasi yang telah diberikan persetujuan oleh pengguna dengan peran tertentu Beberapa pilihan diperbolehkan. Setiap peran Microsoft Entra dengan anggota yang ditetapkan harus tersedia dalam daftar ini.

Label sensitivitas diakses Pilih satu atau beberapa label sensitivitas dari daftar Aplikasi yang mengakses data dengan label sensitivitas tertentu dalam 30 hari terakhir. Layanan diakses (hanya Grafik) Exchange dan/atau OneDrive dan/atau SharePoint dan/atau Teams Aplikasi yang telah mengakses OneDrive, SharePoint, atau Exchange Online menggunakan Microsoft Graph dan EWS API Beberapa pilihan diperbolehkan. Tingkat kesalahan (Hanya grafik) Tingkat kesalahan lebih besar dari X% dalam tujuh hari terakhir Aplikasi yang tingkat kesalahan Graph API-nya dalam tujuh hari terakhir lebih besar dari persentase yang ditentukan Asal aplikasi (Pratinjau) Eksternal atau Internal Aplikasi yang berasal dari penyewa atau terdaftar di penyewa eksternal Semua kondisi yang ditentukan harus dipenuhi agar kebijakan aplikasi ini menghasilkan pemberitahuan.

Setelah selesai menentukan kondisi, pilih Simpan, lalu pilih Berikutnya.

Pada halaman Tentukan Tindakan Kebijakan, pilih Nonaktifkan aplikasi jika Anda ingin tata kelola aplikasi menonaktifkan aplikasi saat pemberitahuan berdasarkan kebijakan ini dibuat, lalu pilih Berikutnya. Berhati-hatilah saat menerapkan tindakan karena kebijakan dapat memengaruhi pengguna dan penggunaan aplikasi yang sah.

Pada halaman Tentukan Status Kebijakan, pilih salah satu opsi ini:

- Mode audit: Kebijakan dievaluasi tetapi tindakan yang dikonfigurasi tidak akan terjadi. Kebijakan mode audit muncul dengan status Audit dalam daftar kebijakan. Anda harus menggunakan mode Audit untuk menguji kebijakan baru.

- Aktif: Kebijakan dievaluasi dan tindakan yang dikonfigurasi akan terjadi.

- Tidak aktif: Kebijakan tidak dievaluasi dan tindakan yang dikonfigurasi tidak akan terjadi.

Tinjau semua parameter kebijakan kustom Anda dengan cermat. Pilih Kirim saat Anda puas. Anda juga dapat kembali dan mengubah pengaturan dengan memilih Edit di bawah salah satu pengaturan.

Menguji dan memantau kebijakan aplikasi baru Anda

Setelah kebijakan aplikasi dibuat, Anda harus memantaunya di halaman Kebijakan untuk memastikan kebijakan mendaftarkan jumlah pemberitahuan aktif dan total pemberitahuan yang diharapkan selama pengujian.

Jika jumlah pemberitahuan adalah nilai yang tidak terduga rendah, edit pengaturan kebijakan aplikasi untuk memastikan Anda telah mengonfigurasinya dengan benar sebelum mengatur statusnya.

Berikut adalah contoh proses untuk membuat kebijakan baru, mengujinya, lalu membuatnya aktif:

- Buat kebijakan baru dengan tingkat keparahan, aplikasi, kondisi, dan tindakan yang diatur ke nilai awal dan status diatur ke mode Audit.

- Periksa perilaku yang diharapkan, seperti pemberitahuan yang dihasilkan.

- Jika perilaku tidak diharapkan, edit aplikasi kebijakan, kondisi, dan pengaturan tindakan sesuai kebutuhan dan kembali ke langkah 2.

- Jika perilaku diharapkan, edit kebijakan dan ubah statusnya menjadi Aktif.

Misalnya, bagan alur berikut menunjukkan langkah-langkah yang terlibat:

Membuat kebijakan baru untuk aplikasi OAuth yang terhubung ke Salesforce dan Google Workspace

Kebijakan untuk aplikasi OAuth hanya memicu pemberitahuan tentang kebijakan yang diotorisasi oleh pengguna di penyewa.

Untuk membuat kebijakan aplikasi baru untuk Salesforce, Google, dan aplikasi lainnya:

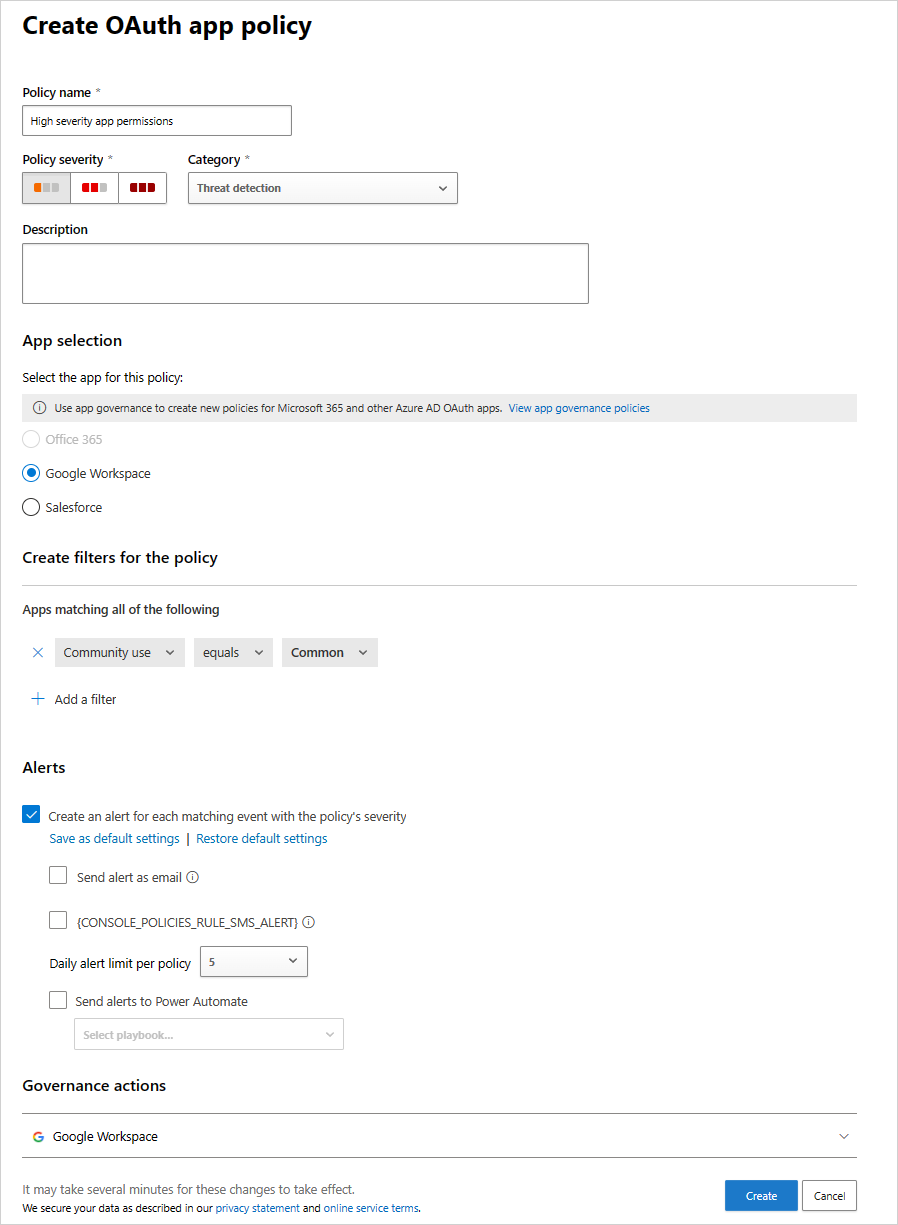

Buka Kebijakan tata kelola > Aplikasi Pertahanan Microsoft XDR > Aplikasi > aplikasi lain. Contohnya:

Filter aplikasi sesuai dengan kebutuhan Anda. Misalnya, Anda mungkin ingin menampilkan semua aplikasi yang meminta Izin untuk Mengubah kalender di kotak surat Anda.

Tip

Gunakan filter Penggunaan komunitas untuk mendapatkan informasi tentang apakah mengizinkan izin ke aplikasi ini umum, jarang, atau langka. Filter ini dapat membantu jika Anda memiliki aplikasi yang langka dan meminta izin yang memiliki tingkat keparahan tinggi atau meminta izin dari banyak pengguna.

Anda mungkin ingin mengatur kebijakan berdasarkan keanggotaan grup pengguna yang mengotorisasi aplikasi. Misalnya, admin dapat memutuskan untuk menetapkan kebijakan yang mencabut aplikasi yang tidak umum jika mereka meminta izin tinggi, hanya jika pengguna yang memberi izin adalah anggota grup Administrator.

Contohnya:

Kebijakan deteksi anomali untuk aplikasi OAuth yang terhubung ke Salesforce dan Google Workspace

Selain kebijakan aplikasi Oauth yang dapat Anda buat, Defender untuk Cloud aplikasi menyediakan kebijakan deteksi anomali di luar kotak yang membuat metadata profil aplikasi OAuth untuk mengidentifikasi yang berpotensi berbahaya.

Bagian ini hanya relevan untuk aplikasi Salesforce dan Google Workspace.

Catatan

Kebijakan deteksi anomali hanya tersedia untuk aplikasi OAuth yang diotorisasi di ID Microsoft Entra Anda. Tingkat keparahan kebijakan deteksi anomali aplikasi OAuth tidak dapat dimodifikasi.

Tabel berikut ini menjelaskan kebijakan deteksi anomali siap pakai yang disediakan oleh Defender untuk Cloud Apps:

| Kebijakan | Deskripsi |

|---|---|

| Nama aplikasi OAuth menyesatkan | Memindai aplikasi OAuth yang terhubung ke lingkungan Anda dan memicu pemberitahuan saat aplikasi dengan nama yang menyesatkan terdeteksi. Nama yang menyesatkan, seperti huruf asing yang menyerupai huruf Latin, dapat menunjukkan upaya untuk menyamarkan aplikasi berbahaya sebagai aplikasi yang dikenal dan tepercaya. |

| Nama penerbit untuk aplikasi OAuth menyesatkan | Memindai aplikasi OAuth yang terhubung ke lingkungan Anda dan memicu pemberitahuan saat aplikasi dengan nama penerbit yang menyesatkan terdeteksi. Nama penerbit yang menyesatkan, seperti huruf asing yang menyerupai huruf Latin, dapat menunjukkan upaya untuk menyamarkan aplikasi berbahaya sebagai aplikasi yang berasal dari penerbit yang dikenal dan tepercaya. |

| Persetujuan aplikasi OAuth berbahaya | Memindai aplikasi OAuth yang terhubung ke lingkungan Anda dan memicu pemberitahuan saat aplikasi yang berpotensi berbahaya diotorisasi. Aplikasi OAuth berbahaya dapat digunakan sebagai bagian dari kampanye phishing dalam upaya untuk membahayakan pengguna. Deteksi ini menggunakan penelitian keamanan Microsoft dan keahlian inteligensi ancaman untuk mengidentifikasi aplikasi berbahaya. |

| Aktivitas pengunduhan file aplikasi OAuth yang mencurigakan | Untuk informasi selengkapnya, lihat Kebijakan deteksi anomali. |