Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Artikel ini menjelaskan cara mengonfigurasi pengaturan konektivitas di Azure Synapse Analytics, termasuk kumpulan SQL khusus dan kumpulan SQL tanpa server jika berlaku.

Untuk string koneksi ke kumpulan Azure Synapse Analytics, lihat Menyambungkan ke Synapse SQL.

Pengaturan konektivitas dan pengalaman portal Microsoft Azure untuk kumpulan SQL khusus berbeda tergantung pada apakah kumpulan disebarkan di kumpulan SQL khusus mandiri (sebelumnya SQL DW) atau di ruang kerja Azure Synapse Analytics. Sebaliknya, kumpulan SQL tanpa server hanya tersedia di ruang kerja Synapse dan mengikuti pengaturan konektivitas yang sama dengan kumpulan SQL khusus yang dibuat di ruang kerja.

Akses jaringan publik

Nota

Pengaturan ini berlaku untuk kumpulan SQL khusus dan kumpulan SQL tanpa server yang dibuat di ruang kerja Azure Synapse. Instruksi ini tidak berlaku untuk kumpulan SQL khusus yang terkait dengan kumpulan SQL khusus mandiri (sebelumnya SQL DW).

Anda dapat menggunakan fitur akses jaringan publik untuk mengizinkan konektivitas jaringan publik yang masuk ke ruang kerja Azure Synapse Anda.

- Ketika akses jaringan publik dinonaktifkan, Anda dapat terhubung ke ruang kerja Anda hanya dengan menggunakan titik akhir privat.

- Ketika akses jaringan publik diaktifkan, Anda dapat terhubung ke ruang kerja Anda juga dengan menggunakan jaringan publik. Anda dapat mengelola fitur ini baik selama dan setelah pembuatan ruang kerja Anda.

Penting

Fitur ini hanya tersedia untuk ruang kerja Azure Synapse yang terkait dengan Jaringan Virtual Terkelola Azure Synapse Analytics. Namun, Anda masih dapat membuka ruang kerja Synapse Anda ke jaringan publik terlepas dari hubungannya dengan VNet terkelola.

Saat akses jaringan publik dinonaktifkan, akses ke mode GIT di Synapse Studio dan perubahan penerapan tidak akan diblokir selama pengguna memiliki izin yang cukup untuk mengakses repositori Git terintegrasi atau cabang Git yang sesuai. Namun, tombol terbitkan tidak akan berfungsi karena akses ke mode Langsung diblokir oleh pengaturan firewall. Ketika akses jaringan publik dinonaktifkan, runtime integrasi yang dihost sendiri masih dapat berkomunikasi dengan Synapse. Saat ini kami tidak mendukung pembentukan tautan privat antara runtime integrasi yang dihost sendiri dan sarana kontrol Synapse.

Memilih opsi Nonaktifkan tidak akan menerapkan aturan firewall apa pun yang mungkin Anda konfigurasi. Selain itu, aturan firewall Anda akan muncul berwarna abu-abu di pengaturan Jaringan di portal Synapse. Konfigurasi firewall Anda diterapkan kembali saat Anda mengaktifkan akses jaringan publik lagi.

Petunjuk / Saran

Ketika Anda kembali untuk mengaktifkan, tunggu beberapa saat sebelum mengedit aturan firewall.

Mengonfigurasi akses jaringan publik saat membuat ruang kerja Anda

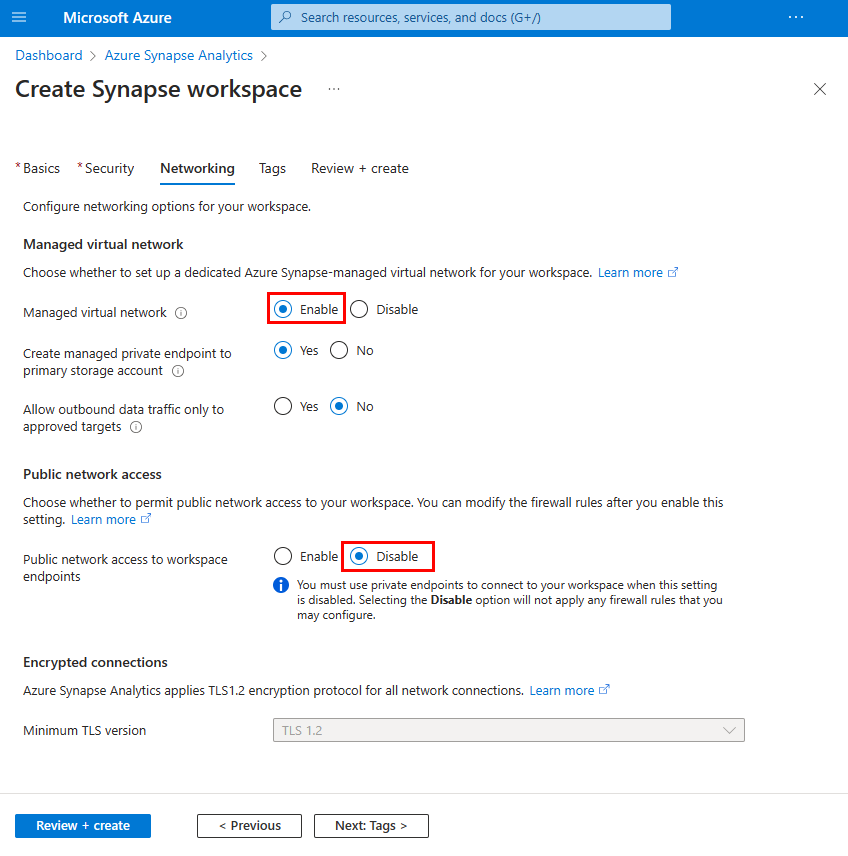

Pilih tab Jaringan saat Anda membuat ruang kerja di portal Microsoft Azure.

Di bagian Jaringan virtual terkelola, pilih Aktifkan untuk mengaitkan ruang kerja Anda dengan jaringan virtual terkelola dan mengizinkan akses jaringan publik.

Di bawah Akses jaringan publik, pilih Nonaktifkan untuk menolak akses publik ke ruang kerja Anda. Pilih Aktifkan jika Anda ingin mengizinkan akses publik ke ruang kerja Anda.

Selesaikan sisa alur pembuatan ruang kerja.

Mengonfigurasi akses jaringan publik setelah membuat ruang kerja Anda

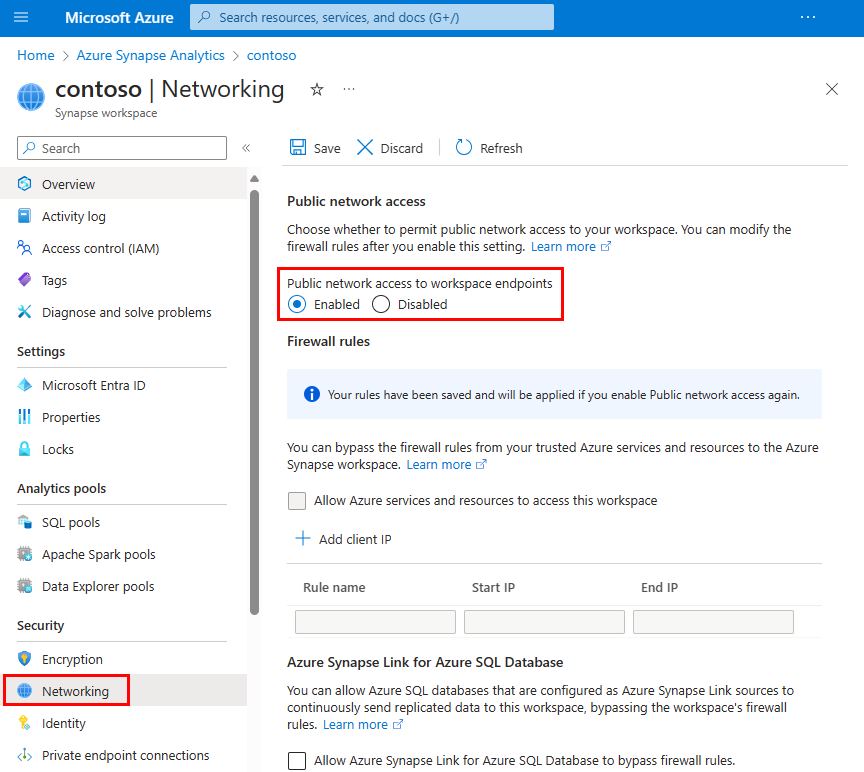

Pilih ruang kerja Synapse Anda di portal Microsoft Azure.

Pilih Jaringan dari panel navigasi kiri.

Pilih Dinonaktifkan untuk menolak akses publik ke ruang kerja Anda. Pilih Diaktifkan jika Anda ingin mengizinkan akses publik ke ruang kerja Anda.

Ketika dinonaktifkan, Aturan firewall menjadi abu-abu untuk mengindikasikan bahwa aturan firewall belum diberlakukan. Konfigurasi aturan firewall akan dipertahankan.

Pilih Simpan untuk menyimpan perubahan. Pemberitahuan akan mengonfirmasi bahwa pengaturan jaringan telah berhasil disimpan.

Versi TLS minimal

Titik akhir SQL tanpa server dan titik akhir pengembangan hanya menerima TLS 1.2 ke atas.

Sejak Desember 2021, tingkat minimum TLS 1.2 diperlukan untuk kumpulan SQL khusus yang dikelola ruang kerja di ruang kerja Synapse baru. Anda dapat menaikkan atau menurunkan persyaratan ini menggunakan TLS REST API minimal untuk ruang kerja Synapse baru atau ruang kerja yang ada, sehingga pengguna yang tidak dapat menggunakan versi klien TLS yang lebih tinggi di ruang kerja dapat terhubung. Pelanggan juga dapat meningkatkan versi TLS minimum untuk memenuhi kebutuhan keamanan mereka.

Penting

Azure akan mulai menghentikan versi TLS yang lebih lama (TLS 1.0 dan 1.1) mulai November 2024. Gunakan TLS 1.2 atau yang lebih tinggi. Setelah 31 Maret 2025, Anda tidak akan lagi dapat mengatur versi TLS minimal untuk koneksi klien Azure Synapse Analytics di bawah TLS 1.2. Setelah tanggal ini, upaya masuk dari koneksi menggunakan versi TLS yang lebih rendah dari 1.2 akan gagal. Untuk informasi selengkapnya, lihat Pengumuman: Dukungan Azure untuk TLS 1.0 dan TLS 1.1 akan berakhir.

Azure Policy

Kebijakan Azure untuk mencegah modifikasi pada pengaturan jaringan di Ruang Kerja Synapse saat ini tidak tersedia.

Kebijakan sambungan

Kebijakan koneksi untuk Synapse SQL di Azure Synapse Analytics diatur ke Default. Anda tidak dapat mengubah kebijakan koneksi untuk kumpulan SQL khusus atau tanpa server di Azure Synapse Analytics.

Login untuk kumpulan SQL di Azure Synapse Analytics dapat masuk ke salah satu alamat IP Gateway individual atau subnet alamat IP Gateway di suatu wilayah. Untuk konektivitas yang konsisten, izinkan lalu lintas jaringan ke dan dari semua alamat IP Gateway individual dan subnet alamat IP Gateway di suatu wilayah. Lihat Rentang IP Azure dan Tag Layanan - Cloud Publik untuk daftar alamat IP di wilayah Anda yang perlu diizinkan aksesnya.

-

Default: Ini adalah kebijakan koneksi yang berlaku pada semua server setelah pembuatan kecuali Anda secara eksplisit mengubah kebijakan koneksi menjadi

ProxyatauRedirect. Kebijakan defaultnya adalah:-

Redirectuntuk semua koneksi klien yang berasal dari dalam Azure (misalnya, dari Azure Virtual Machine). -

Proxyuntuk semua koneksi klien yang berasal dari luar (misalnya, koneksi dari stasiun kerja lokal Anda).

-

-

Mengarahkan: Klien membuat koneksi langsung ke node yang menghosting database, yang mengarah ke pengurangan latensi dan throughput yang ditingkatkan. Agar koneksi menggunakan mode ini, klien perlu:

- Izinkan komunikasi keluar dari klien ke semua alamat IP Azure SQL di wilayah pada port dalam rentang 11000 hingga 11999. Gunakan Tag Layanan untuk SQL untuk mempermudah pengelolaan ini. Jika Anda menggunakan Private Link, lihat Gunakan kebijakan koneksi pengalihan dengan titik akhir privat untuk rentang port yang harus diizinkan.

- Izinkan komunikasi keluar dari klien ke alamat IP gateway Azure SQL Database pada port 1433.

- Saat menggunakan kebijakan koneksi Redirect, rujuklah pada Rentang IP Azure dan Tag Layanan – Cloud Publik untuk mendapatkan daftar alamat IP di wilayah Anda yang perlu diizinkan.

-

Proxy: Dalam mode ini, semua koneksi diproksi melalui gateway Azure SQL Database, yang mengarah ke peningkatan latensi dan throughput yang berkurang. Agar koneksi menggunakan mode ini, klien perlu mengizinkan komunikasi keluar dari klien ke alamat IP gateway Azure SQL Database pada port 1433.

- Saat menggunakan kebijakan koneksi Proksi, izinkan alamat IP wilayah Anda dari daftar alamat IP Gateway.