Penyebaran Application Gateway Privat (pratinjau)

Pendahuluan

Secara historis, SKU Application Gateway v2, dan hingga batas tertentu v1, telah memerlukan alamat IP publik untuk mengaktifkan manajemen layanan. Persyaratan ini telah memberlakukan beberapa batasan dalam menggunakan kontrol halus dalam Kelompok Keamanan Jaringan dan Tabel Rute. Secara khusus, tantangan berikut telah diamati:

- Semua penyebaran Application Gateway v2 harus berisi konfigurasi IP frontend yang menghadap publik untuk mengaktifkan komunikasi ke tag layanan Gateway Manager .

- Asosiasi Kelompok Keamanan Jaringan memerlukan aturan untuk mengizinkan akses masuk dari GatewayManager dan Akses keluar ke Internet.

- Saat memperkenalkan rute default (0.0.0.0/0) untuk meneruskan lalu lintas di mana saja selain Internet, metrik, pemantauan, dan pembaruan gateway menghasilkan status gagal.

Application Gateway v2 sekarang dapat mengatasi masing-masing item ini untuk lebih menghilangkan risiko eksfiltrasi data dan mengontrol privasi komunikasi dari dalam jaringan virtual. Perubahan ini mencakup kemampuan berikut:

- Alamat IP privat hanya konfigurasi IP frontend

- Tidak diperlukan sumber daya alamat IP publik

- Penghapusan lalu lintas masuk dari tag layanan GatewayManager melalui Kelompok Keamanan Jaringan

- Kemampuan untuk menentukan aturan Tolak Semua Kelompok Keamanan Jaringan keluar (NSG) untuk membatasi lalu lintas keluar ke Internet

- Kemampuan untuk mengambil alih rute default ke Internet (0.0.0.0/0)

- Resolusi DNS melalui pemecah masalah yang ditentukan di jaringan virtual Pelajari selengkapnya, termasuk zona DNS privat tautan privat.

Masing-masing fitur ini dapat dikonfigurasi secara independen. Misalnya, alamat IP publik dapat digunakan untuk mengizinkan lalu lintas masuk dari Internet dan Anda dapat menentukan aturan Tolak Semua keluar dalam konfigurasi grup keamanan jaringan untuk mencegah penyelundupan data.

Onboard ke pratinjau publik

Fungsionalitas kontrol baru konfigurasi frontend IP privat, kontrol atas aturan NSG, dan kontrol atas tabel rute, saat ini berada dalam pratinjau publik. Untuk bergabung dengan pratinjau publik, Anda dapat ikut serta dalam pengalaman menggunakan portal Azure, PowerShell, CLI, atau REST API.

Saat Anda bergabung dengan pratinjau, semua Application Gateway baru menyediakan dengan kemampuan untuk menentukan kombinasi apa pun dari fitur konfigurasi NSG, Tabel Rute, atau IP privat. Jika Anda ingin menolak fungsionalitas baru dan kembali ke fungsionalitas Application Gateway yang tersedia secara umum saat ini, Anda dapat melakukannya dengan membatalkan pendaftaran dari pratinjau.

Untuk informasi selengkapnya tentang fitur pratinjau, lihat Menyiapkan fitur pratinjau di langganan Azure

Daftar ke pratinjau

Gunakan langkah-langkah berikut untuk mendaftar ke pratinjau publik untuk kontrol jaringan Application Gateway yang disempurnakan melalui portal Azure:

Masuk ke portal Azure.

Di kotak pencarian, masukkan langganan dan pilih Subscriptions.

Pilih tautan untuk nama langganan Anda.

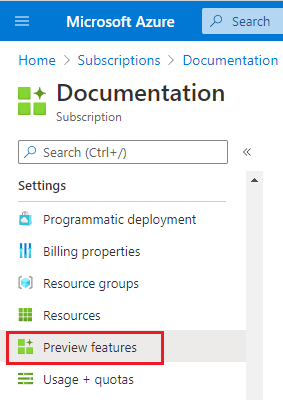

Di menu sebelah kiri di bawah Settings,pilih Preview features.

Anda melihat daftar fitur pratinjau yang tersedia dan status pendaftaran Anda saat ini.

Dari Pratinjau fitur ketik ke dalam kotak filter EnableApplicationGatewayNetworkIsolation, periksa fitur, dan klik Daftar.

Catatan

Pendaftaran fitur mungkin memakan waktu hingga 30 menit untuk beralih dari Mendaftar ke status Terdaftar.

Untuk informasi selengkapnya tentang fitur pratinjau, lihat Menyiapkan fitur pratinjau di langganan Azure

Membatalkan pendaftaran dari pratinjau

Untuk memilih keluar dari pratinjau publik untuk kontrol jaringan Application Gateway yang disempurnakan melalui Portal, gunakan langkah-langkah berikut:

Masuk ke portal Azure.

Di kotak pencarian, masukkan langganan dan pilih Subscriptions.

Pilih tautan untuk nama langganan Anda.

Di menu sebelah kiri di bawah Settings,pilih Preview features.

Anda melihat daftar fitur pratinjau yang tersedia dan status pendaftaran Anda saat ini.

Dari Pratinjau fitur ketik ke dalam kotak filter EnableApplicationGatewayNetworkIsolation, periksa fitur, dan klik Batalkan pendaftaran.

Wilayah dan ketersediaan

Pratinjau Gateway Aplikasi Privat tersedia untuk semua wilayah cloud publik tempat sku Application Gateway v2 didukung.

Konfigurasi kontrol jaringan

Setelah pendaftaran ke pratinjau publik, konfigurasi NSG, Tabel Rute, dan konfigurasi frontend alamat IP privat dapat dilakukan menggunakan metode apa pun. Misalnya: REST API, Templat ARM, penyebaran Bicep, Terraform, PowerShell, CLI, atau Portal. Tidak ada PERUBAHAN API atau perintah yang diperkenalkan dengan pratinjau publik ini.

Perubahan Sumber Daya

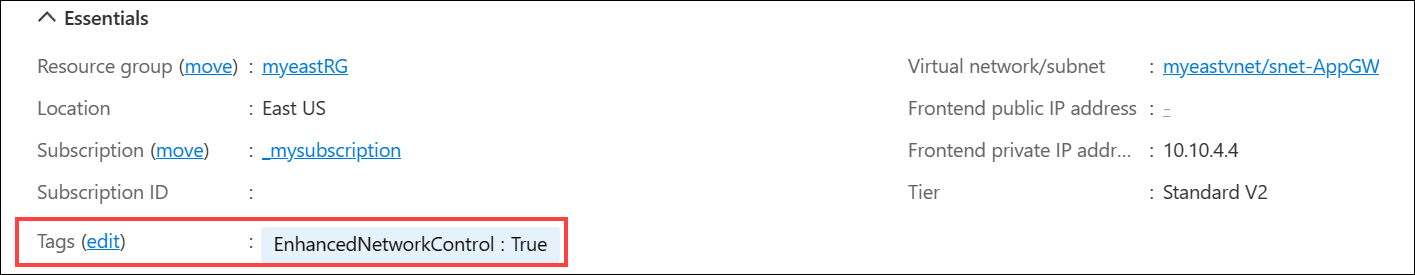

Setelah gateway Anda disediakan, tag sumber daya secara otomatis ditetapkan dengan nama EnhancedNetworkControl dan nilai True. Lihat contoh berikut:

Tag sumber daya bersifat kosmetik, dan berfungsi untuk mengonfirmasi bahwa gateway telah disediakan dengan kemampuan untuk mengonfigurasi kombinasi fitur gateway privat saja. Modifikasi atau penghapusan tag atau nilai tidak mengubah pekerjaan fungsional gateway.

Tip

Tag EnhancedNetworkControl dapat membantu ketika Application Gateway yang ada disebarkan dalam langganan sebelum pengaktifan fitur dan Anda ingin membedakan gateway mana yang dapat menggunakan fungsionalitas baru.

Subnet Application Gateway

Subnet Application Gateway adalah subnet dalam Virtual Network tempat Sumber Daya Application Gateway akan disebarkan. Dalam konfigurasi Ip Privat Frontend, penting bahwa subnet ini dapat menjangkau secara privat sumber daya yang ingin terhubung ke aplikasi atau situs Anda yang terekspos.

Konektivitas Internet Keluar

Penyebaran Application Gateway yang hanya berisi konfigurasi IP frontend privat (tidak memiliki konfigurasi frontend IP publik yang terkait dengan aturan perutean permintaan) tidak dapat mengeluarkan lalu lintas yang ditujukan ke Internet. Konfigurasi ini memengaruhi komunikasi ke target backend yang dapat diakses secara publik melalui Internet.

Untuk mengaktifkan konektivitas keluar dari Application Gateway Anda ke target backend yang menghadap Internet, Anda dapat menggunakan NAT Virtual Network atau meneruskan lalu lintas ke appliance virtual yang memiliki akses ke Internet.

NAT Virtual Network menawarkan kontrol atas alamat IP atau awalan apa yang harus digunakan serta batas waktu diam yang dapat dikonfigurasi. Untuk mengonfigurasi, buat NAT Gateway baru dengan alamat IP publik atau awalan publik dan kaitkan dengan subnet yang berisi Application Gateway.

Jika appliance virtual diperlukan untuk keluarnya Internet, lihat bagian kontrol tabel rute dalam dokumen ini.

Skenario umum di mana penggunaan IP publik diperlukan:

- Komunikasi ke brankas kunci tanpa menggunakan titik akhir privat atau titik akhir layanan

- Komunikasi keluar tidak diperlukan untuk file pfx yang diunggah ke Application Gateway secara langsung

- Komunikasi ke target backend melalui Internet

- Komunikasi ke titik akhir CRL atau OCSP yang menghadap internet

Kontrol Kelompok Keamanan Jaringan

Grup keamanan jaringan yang terkait dengan subnet Application Gateway tidak lagi memerlukan aturan masuk untuk GatewayManager, dan mereka tidak memerlukan akses keluar ke Internet. Satu-satunya aturan yang diperlukan adalah Izinkan masuk dari AzureLoadBalancer untuk memastikan pemeriksaan kesehatan dapat mencapai gateway.

Konfigurasi berikut adalah contoh sekumpulan aturan masuk yang paling ketat, menolak semua lalu lintas tetapi pemeriksaan kesehatan Azure. Selain aturan yang ditentukan, aturan eksplisit didefinisikan untuk memungkinkan lalu lintas klien mencapai pendengar gateway.

Catatan

Application Gateway akan menampilkan pemberitahuan yang meminta untuk memastikan Izinkan LoadBalanceRule ditentukan jika aturan DenyAll secara tidak sengaja membatasi akses ke pemeriksaan kesehatan.

Contoh skenario

Contoh ini menjelaskan pembuatan NSG menggunakan portal Azure dengan aturan berikut:

- Izinkan lalu lintas masuk ke port 80 dan 8080 ke Application Gateway dari permintaan klien yang berasal dari Internet

- Tolak semua lalu lintas masuk lainnya

- Mengizinkan lalu lintas keluar ke target backend di jaringan virtual lain

- Izinkan lalu lintas keluar ke target backend yang dapat diakses Internet

- Tolak semua lalu lintas keluar lainnya

Pertama, buat kelompok keamanan jaringan. Grup keamanan ini berisi aturan masuk dan keluar Anda.

Aturan masuk

Tiga aturan default masuk sudah disediakan dalam grup keamanan. Lihat contoh berikut:

Selanjutnya, buat empat aturan keamanan masuk baru berikut ini:

- Izinkan port masuk 80, tcp, dari Internet (apa pun)

- Izinkan port masuk 8080, tcp, dari Internet (apa pun)

- Izinkan masuk dari AzureLoadBalancer

- Tolak Masuk Apa Pun

Untuk membuat aturan ini:

- Pilih Aturan keamanan masuk

- Pilih Tambahkan

- Masukkan informasi berikut untuk setiap aturan ke panel Tambahkan aturan keamanan masuk.

- Setelah Anda memasukkan informasi, pilih Tambahkan untuk membuat aturan.

- Pembuatan setiap aturan membutuhkan waktu sejenak.

| Peraturan # | Sumber | Tag layanan sumber | Source port ranges | Tujuan | Layanan | Rentang port dest | Protokol | Perbuatan | Prioritas | Nama |

|---|---|---|---|---|---|---|---|---|---|---|

| 1 | Apa pun | * | Apa pun | HTTP | 80 | TCP | Izinkan | 1028 | IzinkanWeb | |

| 2 | Apa pun | * | Apa pun | Adat | 8080 | TCP | Izinkan | 1029 | AllowWeb8080 | |

| 3 | Tag Layanan | AzureLoadBalancer | * | Mana pun | Adat | * | Mana pun | Izinkan | 1045 | AllowLB |

| 4 | Apa pun | * | Apa pun | Adat | * | Apa pun | Tolak | 4095 | DenyAllInbound |

Pilih Refresh untuk meninjau semua aturan saat provisi selesai.

Aturan keluar

Tiga aturan keluar default dengan prioritas 65000, 65001, dan 65500 sudah disediakan.

Buat tiga aturan keamanan keluar baru berikut ini:

- Izinkan TCP 443 dari 10.10.4.0/24 ke target backend 203.0.113.1

- Izinkan TCP 80 dari sumber 10.10.4.0/24 ke tujuan 10.13.0.4

- TolakSemua aturan lalu lintas

Aturan ini masing-masing diberi prioritas 400, 401, dan 4096.

Catatan

- 10.10.4.0/24 adalah ruang alamat subnet Application Gateway.

- 10.13.0.4 adalah komputer virtual di VNet yang di-peering.

- 203.0.113.1 adalah VM target backend.

Untuk membuat aturan ini:

- Pilih Aturan keamanan keluar

- Pilih Tambahkan

- Masukkan informasi berikut untuk setiap aturan ke panel Tambahkan aturan keamanan keluar.

- Setelah Anda memasukkan informasi, pilih Tambahkan untuk membuat aturan.

- Pembuatan setiap aturan membutuhkan waktu sejenak.

| Peraturan # | Sumber | Alamat IP sumber/rentang CIDR | Source port ranges | Tujuan | Alamat IP tujuan/rentang CIDR | Layanan | Rentang port dest | Protokol | Perbuatan | Prioritas | Nama |

|---|---|---|---|---|---|---|---|---|---|---|---|

| 1 | Alamat IP | 10.10.4.0/24 | * | Alamat IP | 203.0.113.1 | HTTPS | 443 | TCP | Izinkan | 400 | AllowToBackendTarget |

| 2 | Alamat IP | 10.10.4.0/24 | * | Alamat IP | 10.13.0.4 | HTTP | 80 | TCP | Izinkan | 401 | AllowToPeeredVnetVM |

| 3 | Apa pun | * | Apa pun | Adat | * | Apa pun | Tolak | 4096 | DenyAll |

Pilih Refresh untuk meninjau semua aturan saat provisi selesai.

Mengaitkan NSG ke subnet

Langkah terakhir adalah mengaitkan grup keamanan jaringan ke subnet yang berisi Application Gateway Anda.

Hasil:

Penting

Berhati-hatilah saat Anda menentukan aturan DenyAll , karena Anda mungkin secara tidak sengaja menolak lalu lintas masuk dari klien yang ingin Anda izinkan aksesnya. Anda mungkin juga secara tidak sengaja menolak lalu lintas keluar ke target backend, menyebabkan kesehatan backend gagal dan menghasilkan respons 5XX.

Kontrol Tabel Rute

Dalam penawaran Application Gateway saat ini, asosiasi tabel rute dengan aturan (atau pembuatan aturan) yang didefinisikan sebagai 0.0.0.0/0 dengan hop berikutnya karena appliance virtual tidak didukung untuk memastikan manajemen Application Gateway yang tepat.

Setelah pendaftaran fitur pratinjau publik, kemampuan untuk meneruskan lalu lintas ke appliance virtual sekarang dimungkinkan melalui definisi aturan tabel rute yang menentukan 0.0.0.0/0 dengan lompatan berikutnya ke Virtual Appliance.

Penerowongan paksa atau pembelajaran rute 0.0.0.0/0 melalui iklan BGP tidak memengaruhi kesehatan Application Gateway, dan dihormati untuk arus lalu lintas. Skenario ini dapat berlaku saat menggunakan VPN, ExpressRoute, Route Server, atau Virtual WAN.

Contoh skenario

Dalam contoh berikut, kami membuat tabel rute dan mengaitkannya ke subnet Application Gateway untuk memastikan akses Internet keluar dari subnet akan keluar dari appliance virtual. Pada tingkat tinggi, desain berikut dirangkum dalam Gambar 1:

- Application Gateway berada dalam jaringan virtual spoke

- Ada appliance virtual jaringan (komputer virtual) di jaringan hub

- Tabel rute dengan rute default (0.0.0.0/0) ke appliance virtual dikaitkan dengan subnet Application Gateway

Gambar 1: Keluarnya akses internet melalui appliance virtual

Untuk membuat tabel rute dan mengaitkannya ke subnet Application Gateway:

- Buat tabel rute:

- Pilih Rute dan buat aturan hop berikutnya untuk 0.0.0.0/0 dan konfigurasikan tujuan untuk menjadi alamat IP VM Anda:

- Pilih Subnet dan kaitkan tabel rute ke subnet Application Gateway:

- Validasi bahwa lalu lintas melewati appliance virtual.

Batasan / Masalah yang Diketahui

Saat berada di pratinjau publik, batasan berikut diketahui.

Konfigurasi tautan pribadi

Dukungan konfigurasi tautan privat untuk penerowongan lalu lintas melalui titik akhir privat ke Application Gateway tidak didukung dengan gateway privat saja.

Pembatasan Laju WAF

Aturan kustom pembatasan tarif untuk Application Gateway WAF v2 saat ini tidak didukung.

Konfigurasi frontend IP privat hanya dengan AGIC

AGIC v1.7 harus digunakan untuk memperkenalkan dukungan hanya untuk IP frontend privat.

Konektivitas Titik Akhir Privat melalui Peering VNet Global

Jika Application Gateway memiliki target backend atau referensi brankas kunci ke titik akhir privat yang terletak di VNet yang dapat diakses melalui peering VNet global, lalu lintas dihilangkan, yang mengakibatkan status tidak sehat.

Integrasi Network Watcher

Pemecahan masalah koneksi dan diagnostik NSG mengembalikan kesalahan saat menjalankan pengujian pemeriksaan dan diagnostik.

Application Gateway v2 yang berdampingan dibuat sebelum pengaktifan kontrol jaringan yang ditingkatkan

Jika subnet berbagi penyebaran Application Gateway v2 yang dibuat sebelum dan sesudah diaktifkannya fungsionalitas kontrol jaringan yang disempurnakan, fungsionalitas Grup Keamanan Jaringan (NSG) dan Tabel Rute terbatas pada penyebaran gateway sebelumnya. Gateway aplikasi yang disediakan sebelum pengaktifan fungsionalitas baru harus diprovisikan ulang, atau gateway yang baru dibuat harus menggunakan subnet yang berbeda untuk mengaktifkan grup keamanan jaringan yang ditingkatkan dan fitur tabel rute.

- Jika gateway yang disebarkan sebelum pengaktifan fungsionalitas baru ada di subnet, Anda mungkin melihat kesalahan seperti:

For routes associated to subnet containing Application Gateway V2, please ensure '0.0.0.0/0' uses Next Hop Type as 'Internet'saat menambahkan entri tabel rute. - Saat menambahkan aturan grup keamanan jaringan ke subnet, Anda mungkin melihat:

Failed to create security rule 'DenyAnyCustomAnyOutbound'. Error: Network security group \<NSG-name\> blocks outgoing Internet traffic on subnet \<AppGWSubnetId\>, associated with Application Gateway \<AppGWResourceId\>. This isn't permitted for Application Gateways that have fast update enabled or have V2 Sku.

Status Kesehatan Backend Tidak Diketahui

Jika kesehatan backend Tidak Diketahui, Anda mungkin melihat kesalahan berikut:

- Status kesehatan backend tidak dapat diambil. Ini terjadi ketika NSG/UDR/Firewall pada subnet gateway aplikasi memblokir lalu lintas pada port 65503-65534 jika ada V1 SKU, dan port 65200-65535 jika ada V2 SKU atau jika FQDN yang dikonfigurasi di kumpulan backend tidak dapat diselesaikan ke alamat IP. Untuk mempelajari lebih lanjut kunjungi - https://aka.ms/UnknownBackendHealth.

Kesalahan ini dapat diabaikan dan akan diklarifikasi dalam rilis mendatang.

Langkah berikutnya

- Lihat Garis besar keamanan Azure untuk Application Gateway untuk praktik terbaik keamanan lainnya.