Mengonfigurasi VPN situs ke situs melalui peering Microsoft ExpressRoute

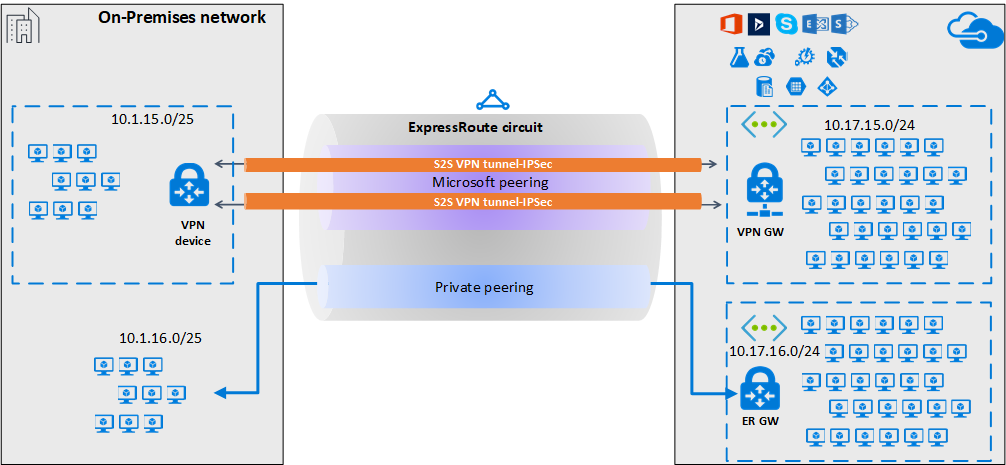

Artikel ini membantu Anda mengonfigurasi konektivitas terenkripsi yang aman antara jaringan lokal Anda dan jaringan virtual Azure (VNets) Melalui koneksi privat ExpressRoute. Anda dapat menggunakan peering Microsoft untuk membuat terowongan IPsec/IKE VPN situs-ke-situs antara jaringan lokal yang Anda pilih dan Azure VNets. Mengonfigurasi terowongan aman melalui ExpressRoute memungkinkan pertukaran data dengan kerahasiaan, anti-replay, keaslian, dan integritas.

Catatan

Saat Anda menyiapkan VPN situs ke situs melalui peering Microsoft, Anda dikenakan biaya untuk gateway VPN dan keluar VPN. Untuk informasi selengkapnya, lihat Harga VPN Gateway.

Langkah-langkah dan contoh dalam artikel ini menggunakan modul Az Azure PowerShell. Untuk memasang modul Az secara lokal di komputer Anda, lihat Memasang Azure PowerShell. Untuk mempelajari selengkapnya tentang modul Az baru, lihat Memperkenalkan modul Az Azure PowerShell baru. Cmdlet PowerShell sering diperbarui. Jika Anda tidak menjalankan versi terbaru, nilai yang ditetapkan dalam instruksi mungkin gagal. Untuk menemukan versi PowerShell yang diinstal di sistem Anda, gunakan cmdlet Get-Module -ListAvailable Az.

Sistem

Untuk ketersediaan tinggi dan redundansi, Anda dapat mengonfigurasi beberapa terowongan di atas dua pasangan MSEE-PE dari sirkuit ExpressRoute dan memungkinkan penyeimbangan muatan di antara terowongan.

Terowongan VPN melalui peering Microsoft dapat dihentikan baik menggunakan gateway VPN atau menggunakan Network Virtual Appliance (NVA) yang sesuai yang tersedia melalui Azure Marketplace. Anda dapat bertukar rute secara statis atau dinamis melalui terowongan terenkripsi tanpa mengekspos pertukaran rute ke peering Microsoft yang mendasarinya. Dalam contoh artikel ini, BGP (berbeda dari sesi BGP yang digunakan untuk membuat peering Microsoft) digunakan untuk bertukar awalan melalui terowongan terenkripsi secara dinamis.

Penting

Untuk sisi lokal, biasanya, peering Microsoft dihentikan di DMZ dan peering pribadi dihentikan pada zona jaringan inti. Dua zona akan dipisahkan menggunakan firewall. Jika Anda mengonfigurasi peering Microsoft secara eksklusif untuk mengaktifkan penerowongan aman melalui ExpressRoute, ingatlah untuk memfilter hanya IP publik yang diiklankan melalui peering Microsoft.

Alur kerja

- Mengonfigurasi peering Microsoft untuk sirkuit ExpressRoute.

- Mengiklankan awalan publik regional Azure yang dipilih ke jaringan lokal Anda melalui peering Microsoft.

- Mengonfigurasi gateway VPN dan membuat terowongan IPsec

- Mengonfigurasi perangkat VPN lokal.

- Membuat koneksi IPsec/IKE situs-ke-situs.

- (Opsional) Mengonfigurasi firewall/pemfilteran pada perangkat VPN lokal.

- Menguji dan memvalidasi komunikasi IPsec melalui sirkuit ExpressRoute.

1. Konfigurasikan peering Microsoft

Untuk mengonfigurasi koneksi VPN situs-ke-situs melalui ExpressRoute, Anda harus menggunakan peering Microsoft ExpressRoute.

Untuk mengonfigurasi sirkuit ExpressRoute baru, mulailah denganartikel prasyarat ExpressRoute, lalu Buatlah dan ubah sirkuit ExpressRoute.

Jika Anda sudah memiliki sirkuit ExpressRoute, tetapi tidak mengonfigurasi peering Microsoft, konfigurasikan peering Microsoft menggunakan artikel Membuat dan memodifikasi peering untuk sirkuit ExpressRoute.

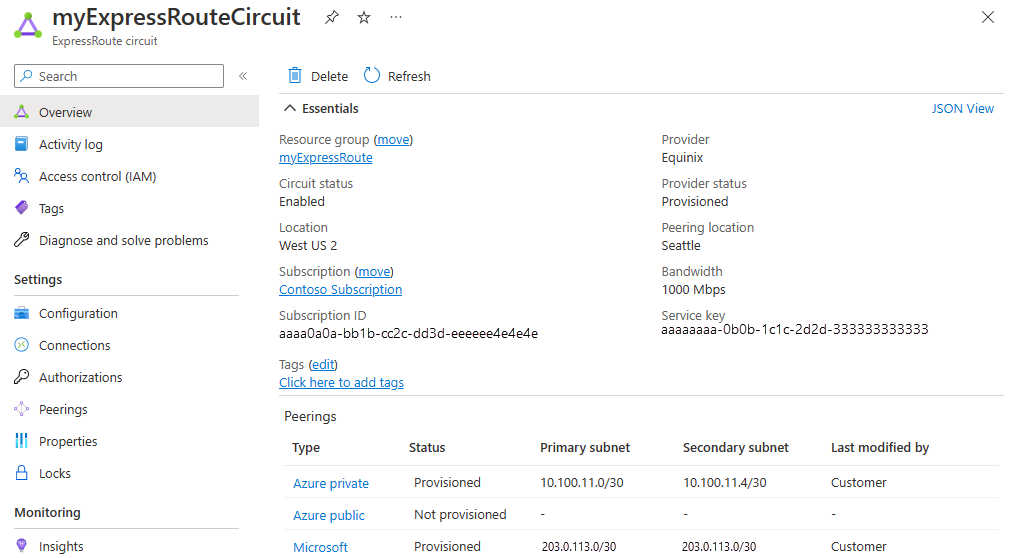

Setelah mengonfigurasi sirkuit dan peering Microsoft, Anda dapat dengan mudah melihatnya menggunakan halaman Gambaran Umum di portal Azure.

2. Konfigurasikan filter rute

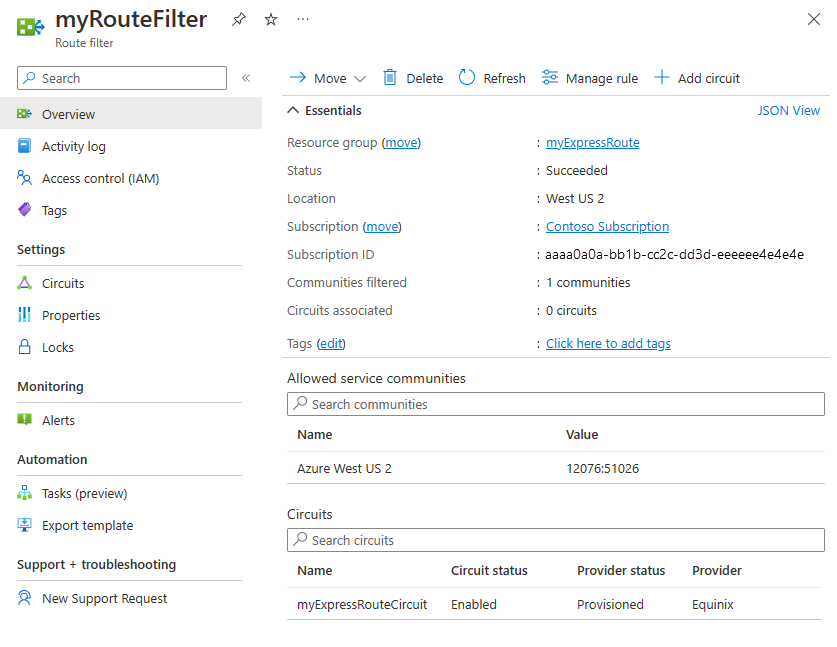

Filter rute memungkinkan Anda mengidentifikasi layanan yang ingin Anda konsumsi melalui peering Microsoft sirkuit ExpressRoute Anda. Ini pada dasarnya adalah daftar yang diizinkan dari semua nilai komunitas BGP.

Dalam contoh ini, penyebaran hanya di wilayah Azure Barat AS 2. Aturan filter rute ditambahkan agar hanya ada iklan awalan regional Azure Barat AS 2 yang memiliki nilai komunitas BGP 12076:51026. Anda menentukan awalan wilayah yang ingin Anda perbolehkan dengan memilih Kelola aturan.

Dalam filter rute, Anda juga perlu memilih sirkuit ExpressRoute yang diterapkan filter rute. Anda dapat memilih sirkuit ExpressRoute dengan memilih Tambahkan sirkuit. Pada gambar sebelumnya, filter rute dikaitkan dengan contoh sirkuit ExpressRoute.

2.1 Konfigurasikan filter rute

Mengonfigurasi filter rute. Untuk langkah-langkahnya, lihat Mengonfigurasi filter rute untuk Peering Microsoft.

2.2 Verifikasi rute BGP

Setelah Berhasil membuat peering Microsoft melalui sirkuit ExpressRoute dan mengaitkan filter rute dengan sirkuit, Anda dapat memverifikasi rute BGP yang diterima dari Microsoft Enterprise Edge (MSEEs) pada perangkat PE yang melakukan peering dengan MSEEs. Perintah verifikasi bervariasi, bergantung pada sistem operasi perangkat PE Anda.

Contoh Cisco

Contoh ini menggunakan perintah Cisco IOS-XE. Dalam contoh, instans perutean dan penerusan virtual (VRF) digunakan untuk mengisolasi lalu lintas peering.

show ip bgp vpnv4 vrf 10 summary

Output parsial berikut menunjukkan bahwa 68 awalan diterima dari tetangga *.243.229.34 dengan Nomor Sistem Otonom (ASN) 12076 (MSEE):

...

Neighbor V AS MsgRcvd MsgSent TblVer InQ OutQ Up/Down State/PfxRcd

X.243.229.34 4 12076 17671 17650 25228 0 0 1w4d 68

Untuk melihat daftar awalan yang diterima dari tetangga, gunakan contoh berikut:

sh ip bgp vpnv4 vrf 10 neighbors X.243.229.34 received-routes

Untuk mengonfirmasi bahwa Anda menerima serangkaian prefiks yang benar, Anda dapat memverifikasi silang. Output perintah Microsoft Azure PowerShell berikut ini mencantumkan awalan yang diiklankan melalui peering Microsoft untuk setiap layanan dan untuk setiap wilayah Azure:

Get-AzBgpServiceCommunity

3. Konfigurasikan gateway VPN dan terowongan IPsec

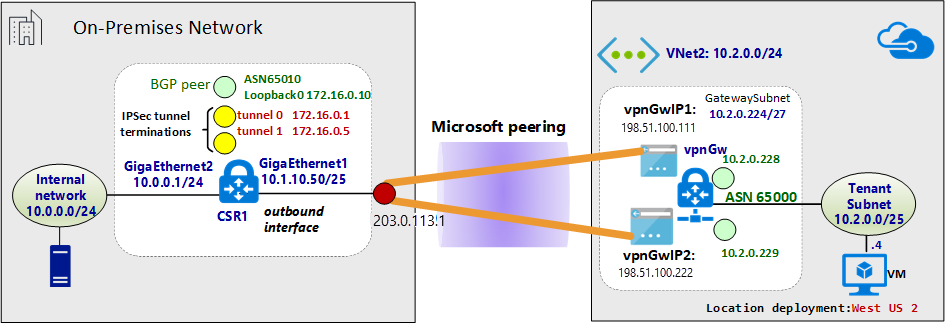

Di bagian ini, terowongan IPsec VPN dibuat antara Azure VPN gateway dan perangkat VPN lokal. Contohnya menggunakan perangkat VPN Cisco Cloud Service Router (CSR1000).

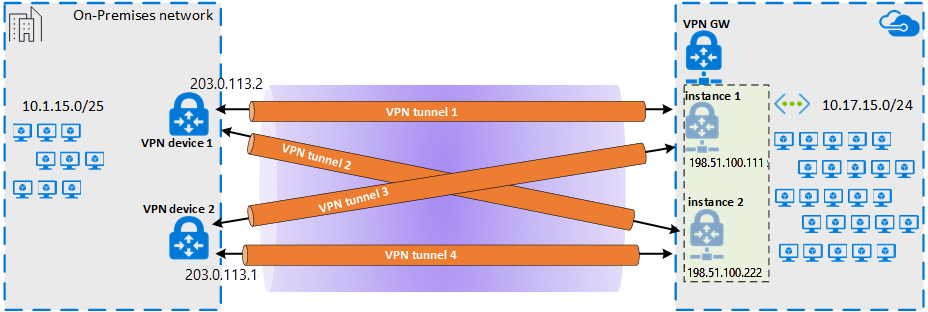

Diagram berikut menunjukkan terowongan IPsec VPN yang didirikan antara perangkat VPN lokal 1, dan pasangan instans gateway Azure VPN. Dua terowongan VPN IPsec yang didirikan antara perangkat VPN lokal 2 dan pasangan instans gateway VPN Azure tidak diilustrasikan dalam diagram. Detail konfigurasi tidak tercantum. Namun, memiliki lebih banyak terowongan VPN meningkatkan ketersediaan tinggi.

Melalui pasangan terowongan IPsec, sesi eBGP disambungkan untuk bertukar rute jaringan privat. Diagram berikut menunjukkan sesi eBGP yang disambungkan melalui pasangan terowongan IPsec:

Diagram berikut menunjukkan gambaran umum abstrak dari jaringan contoh:

Tentang contoh templat Azure Resource Manager

Dalam contoh, gateway VPN dan penghentian terowongan IPsec dikonfigurasi menggunakan templat Azure Resource Manager. Jika Anda baru menggunakan templat Resource Manager, atau untuk memahami dasar-dasar templat Resource Manager, lihat Memahami struktur dan sintaks templat Azure Resource Manager. Templat di bagian ini membuat bidang hijau lingkungan Azure (jaringan virtual). Namun, jika Anda memiliki jaringan virtual yang ada, Anda dapat mereferensikannya dalam templat. Jika Anda tidak terbiasa dengan konfigurasi situs-ke-situs VPN gateway IPsec/IKE, lihat Membuat koneksi situs-ke-situs.

Catatan

Anda tidak perlu menggunakan templat Azure Resource Manager untuk membuat konfigurasi ini. Anda dapat membuat konfigurasi ini menggunakan portal Microsoft Azure, atau PowerShell.

3.1 Deklarasikan variabel

Dalam contoh ini, deklarasi variabel sesuai dengan jaringan contoh. Saat mendeklarasikan variabel, ubah bagian ini untuk mencerminkan lingkungan Anda.

- Variabel lokalAddressPrefix adalah array alamat IP lokal untuk mengakhiri terowongan IPsec.

- GatewaySku menentukan throughput VPN. Untuk informasi selengkapnya tentang gatewaySku dan vpnType, lihat Pengaturan konfigurasi VPN Gateway. Untuk harga, lihat Harga VPN Gateway.

- Atur vpnType ke RouteBased.

"variables": {

"virtualNetworkName": "SecureVNet", // Name of the Azure VNet

"azureVNetAddressPrefix": "10.2.0.0/24", // Address space assigned to the VNet

"subnetName": "Tenant", // subnet name in which tenants exists

"subnetPrefix": "10.2.0.0/25", // address space of the tenant subnet

"gatewaySubnetPrefix": "10.2.0.224/27", // address space of the gateway subnet

"localGatewayName": "localGW1", // name of remote gateway (on-premises)

"localGatewayIpAddress": "X.243.229.110", // public IP address of the on-premises VPN device

"localAddressPrefix": [

"172.16.0.1/32", // termination of IPsec tunnel-1 on-premises

"172.16.0.2/32" // termination of IPsec tunnel-2 on-premises

],

"gatewayPublicIPName1": "vpnGwVIP1", // Public address name of the first VPN gateway instance

"gatewayPublicIPName2": "vpnGwVIP2", // Public address name of the second VPN gateway instance

"gatewayName": "vpnGw", // Name of the Azure VPN gateway

"gatewaySku": "VpnGw1", // Azure VPN gateway SKU

"vpnType": "RouteBased", // type of VPN gateway

"sharedKey": "string", // shared secret needs to match with on-premises configuration

"asnVpnGateway": 65000, // BGP Autonomous System number assigned to the VPN Gateway

"asnRemote": 65010, // BGP Autonmous Syste number assigned to the on-premises device

"bgpPeeringAddress": "172.16.0.3", // IP address of the remote BGP peer on-premises

"connectionName": "vpn2local1",

"vnetID": "[resourceId('Microsoft.Network/virtualNetworks', variables('virtualNetworkName'))]",

"gatewaySubnetRef": "[concat(variables('vnetID'),'/subnets/','GatewaySubnet')]",

"subnetRef": "[concat(variables('vnetID'),'/subnets/',variables('subnetName'))]",

"api-version": "2017-06-01"

},

3.2 Membuat jaringan virtual (jaringan virtual)

Jika Anda mengaitkan jaringan virtual yang ada dengan terowongan VPN, Anda dapat melewati langkah ini.

{

"apiVersion": "[variables('api-version')]",

"type": "Microsoft.Network/virtualNetworks",

"name": "[variables('virtualNetworkName')]",

"location": "[resourceGroup().location]",

"properties": {

"addressSpace": {

"addressPrefixes": [

"[variables('azureVNetAddressPrefix')]"

]

},

"subnets": [

{

"name": "[variables('subnetName')]",

"properties": {

"addressPrefix": "[variables('subnetPrefix')]"

}

},

{

"name": "GatewaySubnet",

"properties": {

"addressPrefix": "[variables('gatewaySubnetPrefix')]"

}

}

]

},

"comments": "Create a Virtual Network with Subnet1 and Gatewaysubnet"

},

3.3 Tetapkan alamat IP publik ke instans gateway VPN

Menetapkan alamat IP publik untuk setiap contoh gateway VPN.

{

"apiVersion": "[variables('api-version')]",

"type": "Microsoft.Network/publicIPAddresses",

"name": "[variables('gatewayPublicIPName1')]",

"location": "[resourceGroup().location]",

"properties": {

"publicIPAllocationMethod": "Static"

},

"comments": "Public IP for the first instance of the VPN gateway"

},

{

"apiVersion": "[variables('api-version')]",

"type": "Microsoft.Network/publicIPAddresses",

"name": "[variables('gatewayPublicIPName2')]",

"location": "[resourceGroup().location]",

"properties": {

"publicIPAllocationMethod": "Static"

},

"comments": "Public IP for the second instance of the VPN gateway"

},

3.4 Tentukan penghentian terowongan VPN lokal (gateway jaringan lokal)

Perangkat VPN di lokal disebut sebagai gateway jaringan lokal. Cuplikan konten json berikut ini juga menentukan detail peer BGP jarak jauh:

{

"apiVersion": "[variables('api-version')]",

"type": "Microsoft.Network/localNetworkGateways",

"name": "[variables('localGatewayName')]",

"location": "[resourceGroup().location]",

"properties": {

"localNetworkAddressSpace": {

"addressPrefixes": "[variables('localAddressPrefix')]"

},

"gatewayIpAddress": "[variables('localGatewayIpAddress')]",

"bgpSettings": {

"asn": "[variables('asnRemote')]",

"bgpPeeringAddress": "[variables('bgpPeeringAddress')]",

"peerWeight": 0

}

},

"comments": "Local Network Gateway (referred to your on-premises location) with IP address of remote tunnel peering and IP address of remote BGP peer"

},

3.5. Buat VPN gateway

Bagian templat ini mengonfigurasi gateway VPN dengan pengaturan yang diperlukan untuk konfigurasi aktif-aktif. Perlu diingat persyaratan berikut:

- Buat gateway VPN dengan VpnType "RouteBased". Pengaturan ini bersifat wajib jika Anda ingin mengaktifkan perutean BGP antara gateway VPN, dan VPN lokal.

- Untuk membuat terowongan VPN antara dua contoh gateway VPN dan perangkat lokal tertentu dalam mode aktif-aktif, parameter "activeActive" diatur ke true di templat Resource Manager. Untuk pemahaman lebih lanjut tentang gateway VPN yang sangat tersedia, lihat Konektivitas gateway VPN yang sangat tersedia.

- Untuk mengonfigurasi sesi eBGP antara terowongan VPN, Anda harus menentukan dua ASN yang berbeda di kedua sisi. Lebih baik menentukan nomor ASN privat. Untuk informasi selengkapnya, lihat Gambaran Umum gateway BGP dan Azure VPN.

{

"apiVersion": "[variables('api-version')]",

"type": "Microsoft.Network/virtualNetworkGateways",

"name": "[variables('gatewayName')]",

"location": "[resourceGroup().location]",

"dependsOn": [

"[concat('Microsoft.Network/publicIPAddresses/', variables('gatewayPublicIPName1'))]",

"[concat('Microsoft.Network/publicIPAddresses/', variables('gatewayPublicIPName2'))]",

"[concat('Microsoft.Network/virtualNetworks/', variables('virtualNetworkName'))]"

],

"properties": {

"ipConfigurations": [

{

"properties": {

"privateIPAllocationMethod": "Static",

"subnet": {

"id": "[variables('gatewaySubnetRef')]"

},

"publicIPAddress": {

"id": "[resourceId('Microsoft.Network/publicIPAddresses',variables('gatewayPublicIPName1'))]"

}

},

"name": "vnetGtwConfig1"

},

{

"properties": {

"privateIPAllocationMethod": "Static",

"subnet": {

"id": "[variables('gatewaySubnetRef')]"

},

"publicIPAddress": {

"id": "[resourceId('Microsoft.Network/publicIPAddresses',variables('gatewayPublicIPName2'))]"

}

},

"name": "vnetGtwConfig2"

}

],

"sku": {

"name": "[variables('gatewaySku')]",

"tier": "[variables('gatewaySku')]"

},

"gatewayType": "Vpn",

"vpnType": "[variables('vpnType')]",

"enableBgp": true,

"activeActive": true,

"bgpSettings": {

"asn": "[variables('asnVpnGateway')]"

}

},

"comments": "VPN Gateway in active-active configuration with BGP support"

},

3.6 Buat terowongan IPsec

Tindakan akhir skrip membuat terowongan IPsec antara gateway Azure VPN dan perangkat VPN lokal.

{

"apiVersion": "[variables('api-version')]",

"name": "[variables('connectionName')]",

"type": "Microsoft.Network/connections",

"location": "[resourceGroup().location]",

"dependsOn": [

"[concat('Microsoft.Network/virtualNetworkGateways/', variables('gatewayName'))]",

"[concat('Microsoft.Network/localNetworkGateways/', variables('localGatewayName'))]"

],

"properties": {

"virtualNetworkGateway1": {

"id": "[resourceId('Microsoft.Network/virtualNetworkGateways', variables('gatewayName'))]"

},

"localNetworkGateway2": {

"id": "[resourceId('Microsoft.Network/localNetworkGateways', variables('localGatewayName'))]"

},

"connectionType": "IPsec",

"routingWeight": 0,

"sharedKey": "[variables('sharedKey')]",

"enableBGP": "true"

},

"comments": "Create a Connection type site-to-site (IPsec) between the Azure VPN Gateway and the VPN device on-premises"

}

4. Konfigurasikan perangkat VPN lokal

Gateway Azure VPN kompatibel dengan banyak perangkat VPN dari vendor yang berbeda. Untuk informasi konfigurasi dan perangkat yang divalidasi agar berfungsi dengan gateway VPN, lihat Tentang perangkat VPN.

Saat mengonfigurasi perangkat VPN Anda, Anda memerlukan item berikut:

- Kunci bersama. Nilai ini adalah kunci bersama yang sama dengan yang Anda tentukan saat membuat koneksi VPN situs-ke-situs Anda. Contoh menggunakan kunci bersama dasar. Kami menyarankan Anda membuat kunci yang lebih kompleks untuk digunakan.

- Alamat IP Publik gateway VPN Anda. Anda bisa menampilkan alamat IP publik dengan menggunakan portal Microsoft Azure, PowerShell, atau CLI. Untuk menemukan alamat IP Publik gateway VPN Anda menggunakan portal Microsoft Azure, navigasikan ke Gateway jaringan virtual, lalu pilih nama gateway Anda.

Biasanya serekan eBGP terhubung langsung (seringkali melalui koneksi WAN). Namun, saat Anda mengonfigurasi eBGP melalui terowongan VPN IPsec melalui peering Microsoft ExpressRoute, ada beberapa domain perutean antara rekan eBGP. Gunakan perintah ebgp-multihop untuk menjalin hubungan tetangga eBGP antara kedua rekan yang tidak terhubung langsung. Bilangan bulat yang mengikuti perintah ebgp-multihop menentukan nilai time to live (TTL) dalam paket BGP. Perintah eibgp 2 jalur maksimum memungkinkan penyeimbangan muatan lalu lintas antara dua jalur BGP.

Contoh Cisco CSR1000

Contoh berikut menunjukkan konfigurasi untuk Cisco CSR1000 dalam mesin virtual Hyper-V sebagai perangkat VPN lokal:

!

crypto ikev2 proposal az-PROPOSAL

encryption aes-cbc-256 aes-cbc-128 3des

integrity sha1

group 2

!

crypto ikev2 policy az-POLICY

proposal az-PROPOSAL

!

crypto ikev2 keyring key-peer1

peer azvpn1

address 52.175.253.112

pre-shared-key secret*1234

!

!

crypto ikev2 keyring key-peer2

peer azvpn2

address 52.175.250.191

pre-shared-key secret*1234

!

!

!

crypto ikev2 profile az-PROFILE1

match address local interface GigabitEthernet1

match identity remote address 52.175.253.112 255.255.255.255

authentication remote pre-share

authentication local pre-share

keyring local key-peer1

!

crypto ikev2 profile az-PROFILE2

match address local interface GigabitEthernet1

match identity remote address 52.175.250.191 255.255.255.255

authentication remote pre-share

authentication local pre-share

keyring local key-peer2

!

crypto ikev2 dpd 10 2 on-demand

!

!

crypto ipsec transform-set az-IPSEC-PROPOSAL-SET esp-aes 256 esp-sha-hmac

mode tunnel

!

crypto ipsec profile az-VTI1

set transform-set az-IPSEC-PROPOSAL-SET

set ikev2-profile az-PROFILE1

!

crypto ipsec profile az-VTI2

set transform-set az-IPSEC-PROPOSAL-SET

set ikev2-profile az-PROFILE2

!

!

interface Loopback0

ip address 172.16.0.3 255.255.255.255

!

interface Tunnel0

ip address 172.16.0.1 255.255.255.255

ip tcp adjust-mss 1350

tunnel source GigabitEthernet1

tunnel mode ipsec ipv4

tunnel destination 52.175.253.112

tunnel protection ipsec profile az-VTI1

!

interface Tunnel1

ip address 172.16.0.2 255.255.255.255

ip tcp adjust-mss 1350

tunnel source GigabitEthernet1

tunnel mode ipsec ipv4

tunnel destination 52.175.250.191

tunnel protection ipsec profile az-VTI2

!

interface GigabitEthernet1

description External interface

ip address x.243.229.110 255.255.255.252

negotiation auto

no mop enabled

no mop sysid

!

interface GigabitEthernet2

ip address 10.0.0.1 255.255.255.0

negotiation auto

no mop enabled

no mop sysid

!

router bgp 65010

bgp router-id interface Loopback0

bgp log-neighbor-changes

network 10.0.0.0 mask 255.255.255.0

network 10.1.10.0 mask 255.255.255.128

neighbor 10.2.0.228 remote-as 65000

neighbor 10.2.0.228 ebgp-multihop 5

neighbor 10.2.0.228 update-source Loopback0

neighbor 10.2.0.228 soft-reconfiguration inbound

neighbor 10.2.0.228 filter-list 10 out

neighbor 10.2.0.229 remote-as 65000

neighbor 10.2.0.229 ebgp-multihop 5

neighbor 10.2.0.229 update-source Loopback0

neighbor 10.2.0.229 soft-reconfiguration inbound

maximum-paths eibgp 2

!

ip route 0.0.0.0 0.0.0.0 10.1.10.1

ip route 10.2.0.228 255.255.255.255 Tunnel0

ip route 10.2.0.229 255.255.255.255 Tunnel1

!

5. Konfigurasikan pemfilteran perangkat VPN dan firewall (opsional)

Mengonfigurasi firewall dan pemfilteran sesuai dengan kebutuhan Anda.

6. Uji dan validasi terowongan IPsec

Status terowongan IPsec dapat diverifikasi pada gateway Azure VPN dengan perintah PowerShell:

Get-AzVirtualNetworkGatewayConnection -Name vpn2local1 -ResourceGroupName myRG | Select-Object ConnectionStatus,EgressBytesTransferred,IngressBytesTransferred | fl

Contoh output:

ConnectionStatus : Connected

EgressBytesTransferred : 17734660

IngressBytesTransferred : 10538211

Untuk memeriksa status terowongan pada instans gateway Azure VPN secara independen, gunakan contoh berikut:

Get-AzVirtualNetworkGatewayConnection -Name vpn2local1 -ResourceGroupName myRG | Select-Object -ExpandProperty TunnelConnectionStatus

Contoh output:

Tunnel : vpn2local1_52.175.250.191

ConnectionStatus : Connected

IngressBytesTransferred : 4877438

EgressBytesTransferred : 8754071

LastConnectionEstablishedUtcTime : 11/04/2017 17:03:30

Tunnel : vpn2local1_52.175.253.112

ConnectionStatus : Connected

IngressBytesTransferred : 5660773

EgressBytesTransferred : 8980589

LastConnectionEstablishedUtcTime : 11/04/2017 17:03:13

Anda juga dapat memeriksa status terowongan di perangkat VPN lokal Anda.

Contoh Cisco CSR1000:

show crypto session detail

show crypto ikev2 sa

show crypto ikev2 session detail

show crypto ipsec sa

Contoh output:

csr1#show crypto session detail

Crypto session current status

Code: C - IKE Configuration mode, D - Dead Peer Detection

K - Keepalives, N - NAT-traversal, T - cTCP encapsulation

X - IKE Extended Authentication, F - IKE Fragmentation

R - IKE Auto Reconnect

Interface: Tunnel1

Profile: az-PROFILE2

Uptime: 00:52:46

Session status: UP-ACTIVE

Peer: 52.175.250.191 port 4500 fvrf: (none) ivrf: (none)

Phase1_id: 52.175.250.191

Desc: (none)

Session ID: 3

IKEv2 SA: local 10.1.10.50/4500 remote 52.175.250.191/4500 Active

Capabilities:DN connid:3 lifetime:23:07:14

IPSEC FLOW: permit ip 0.0.0.0/0.0.0.0 0.0.0.0/0.0.0.0

Active SAs: 2, origin: crypto map

Inbound: #pkts dec'ed 279 drop 0 life (KB/Sec) 4607976/433

Outbound: #pkts enc'ed 164 drop 0 life (KB/Sec) 4607992/433

Interface: Tunnel0

Profile: az-PROFILE1

Uptime: 00:52:43

Session status: UP-ACTIVE

Peer: 52.175.253.112 port 4500 fvrf: (none) ivrf: (none)

Phase1_id: 52.175.253.112

Desc: (none)

Session ID: 2

IKEv2 SA: local 10.1.10.50/4500 remote 52.175.253.112/4500 Active

Capabilities:DN connid:2 lifetime:23:07:17

IPSEC FLOW: permit ip 0.0.0.0/0.0.0.0 0.0.0.0/0.0.0.0

Active SAs: 2, origin: crypto map

Inbound: #pkts dec'ed 668 drop 0 life (KB/Sec) 4607926/437

Outbound: #pkts enc'ed 477 drop 0 life (KB/Sec) 4607953/437

Protokol baris pada Antarmuka Terowongan Virtual (VTI) tidak berubah menjadi "naik" hingga fase IKE 2 selesai. Perintah berikut memverifikasi asosiasi keamanan:

csr1#show crypto ikev2 sa

IPv4 Crypto IKEv2 SA

Tunnel-id Local Remote fvrf/ivrf Status

2 10.1.10.50/4500 52.175.253.112/4500 none/none READY

Encr: AES-CBC, keysize: 256, PRF: SHA1, Hash: SHA96, DH Grp:2, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/3277 sec

Tunnel-id Local Remote fvrf/ivrf Status

3 10.1.10.50/4500 52.175.250.191/4500 none/none READY

Encr: AES-CBC, keysize: 256, PRF: SHA1, Hash: SHA96, DH Grp:2, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/3280 sec

IPv6 Crypto IKEv2 SA

csr1#show crypto ipsec sa | inc encaps|decaps

#pkts encaps: 177, #pkts encrypt: 177, #pkts digest: 177

#pkts decaps: 296, #pkts decrypt: 296, #pkts verify: 296

#pkts encaps: 554, #pkts encrypt: 554, #pkts digest: 554

#pkts decaps: 746, #pkts decrypt: 746, #pkts verify: 746

Memverifikasi konektivitas end-to-end antara jaringan dalam lokal dan jaringan virtual Azure

Jika terowongan IPsec sudah siap dan rute statis diatur dengan benar, Anda harus dapat mem-ping alamat IP dari rekan BGP jarak jauh:

csr1#ping 10.2.0.228

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.2.0.228, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 5/5/5 ms

#ping 10.2.0.229

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.2.0.229, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 4/5/6 ms

Verifikasi sesi BGP melalui IPsec

Pada gateway Azure VPN, verifikasi status serekan BGP:

Get-AzVirtualNetworkGatewayBGPPeerStatus -VirtualNetworkGatewayName vpnGtw -ResourceGroupName SEA-C1-VPN-ER | ft

Contoh output:

Asn ConnectedDuration LocalAddress MessagesReceived MessagesSent Neighbor RoutesReceived State

--- ----------------- ------------ ---------------- ------------ -------- -------------- -----

65010 00:57:19.9003584 10.2.0.228 68 72 172.16.0.10 2 Connected

65000 10.2.0.228 0 0 10.2.0.228 0 Unknown

65000 07:13:51.0109601 10.2.0.228 507 500 10.2.0.229 6 Connected

Untuk memverifikasi daftar awalan jaringan yang diterima melalui eBGP dari konsentrator VPN lokal, Anda dapat memfilter berdasarkan atribut "Origin":

Get-AzVirtualNetworkGatewayLearnedRoute -VirtualNetworkGatewayName vpnGtw -ResourceGroupName myRG | Where-Object Origin -eq "EBgp" |ft

Dalam contoh output, ASN 65010 adalah nomor sistem otonom BGP di VPN lokal.

AsPath LocalAddress Network NextHop Origin SourcePeer Weight

------ ------------ ------- ------- ------ ---------- ------

65010 10.2.0.228 10.1.10.0/25 172.16.0.10 EBgp 172.16.0.10 32768

65010 10.2.0.228 10.0.0.0/24 172.16.0.10 EBgp 172.16.0.10 32768

Untuk melihat daftar rute yang diiklankan:

Get-AzVirtualNetworkGatewayAdvertisedRoute -VirtualNetworkGatewayName vpnGtw -ResourceGroupName myRG -Peer 10.2.0.228 | ft

Contoh output:

AsPath LocalAddress Network NextHop Origin SourcePeer Weight

------ ------------ ------- ------- ------ ---------- ------

10.2.0.229 10.2.0.0/24 10.2.0.229 Igp 0

10.2.0.229 172.16.0.10/32 10.2.0.229 Igp 0

10.2.0.229 172.16.0.5/32 10.2.0.229 Igp 0

10.2.0.229 172.16.0.1/32 10.2.0.229 Igp 0

65010 10.2.0.229 10.1.10.0/25 10.2.0.229 Igp 0

65010 10.2.0.229 10.0.0.0/24 10.2.0.229 Igp 0

Contoh Cisco CSR1000 lokal:

csr1#show ip bgp neighbors 10.2.0.228 routes

BGP table version is 7, local router ID is 172.16.0.10

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath, b backup-path, f RT-Filter,

x best-external, a additional-path, c RIB-compressed,

t secondary path,

Origin codes: i - IGP, e - EGP, ? - incomplete

RPKI validation codes: V valid, I invalid, N Not found

Network Next Hop Metric LocPrf Weight Path

*> 10.2.0.0/24 10.2.0.228 0 65000 i

r> 172.16.0.1/32 10.2.0.228 0 65000 i

r> 172.16.0.2/32 10.2.0.228 0 65000 i

r> 172.16.0.3/32 10.2.0.228 0 65000 i

Total number of prefixes 4

Daftar jaringan yang diiklankan dari Cisco CSR1000 lokal ke gateway Azure VPN dapat dicantumkan menggunakan perintah berikut:

csr1#show ip bgp neighbors 10.2.0.228 advertised-routes

BGP table version is 7, local router ID is 172.16.0.10

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath, b backup-path, f RT-Filter,

x best-external, a additional-path, c RIB-compressed,

t secondary path,

Origin codes: i - IGP, e - EGP, ? - incomplete

RPKI validation codes: V valid, I invalid, N Not found

Network Next Hop Metric LocPrf Weight Path

*> 10.0.0.0/24 0.0.0.0 0 32768 i

*> 10.1.10.0/25 0.0.0.0 0 32768 i

Total number of prefixes 2