Tingkatkan akses untuk mengelola semua langganan Azure dan grup manajemen

Sebagai Administrator Global di Microsoft Entra ID, Anda mungkin tidak memiliki akses ke semua langganan dan grup manajemen di direktori Anda. Artikel ini menjelaskan cara-cara untuk meningkatkan akses Anda ke semua langganan dan grup manajemen.

Catatan

Untuk informasi tentang melihat atau menghapus data pribadi, lihat Permintaan Subjek Data Umum untuk GDPR, Permintaan Subjek Data Azure untuk GDPR, atau Permintaan Subjek Data Windows untuk GDPR, tergantung pada area dan kebutuhan spesifik Anda. Untuk informasi selengkapnya tentang GDPR, lihat bagian GDPR di Microsoft Trust Center dan bagian GDPR dari portal Service Trust.

Mengapa Anda perlu meningkatkan akses Anda?

Jika Anda adalah Administrator Global, mungkin ada kalanya Anda ingin melakukan tindakan berikut:

- Mendapatkan kembali akses ke grup langganan atau manajemen Azure saat pengguna kehilangan akses

- Memberi pengguna lain atau diri Anda akses ke langganan atau grup manajemen Azure

- Melihat semua langganan atau grup manajemen Azure dalam organisasi

- Mengizinkan aplikasi otomatisasi (seperti aplikasi faktur atau audit) untuk mengakses semua langganan atau grup manajemen Azure

Bagaimana cara kerja akses yang ditingkatkan?

Sumber daya Microsoft Entra ID dan Azure diamankan secara independen satu sama lain. Artinya, penetapan peran Microsoft Entra tidak memberikan akses ke sumber daya Azure, dan penetapan peran Azure tidak memberikan akses ke Microsoft Entra ID. Namun, jika Anda adalah Administrator Global di Microsoft Entra ID, Anda dapat menetapkan sendiri akses ke semua langganan dan grup manajemen Azure di direktori Anda. Gunakan kemampuan ini jika Anda tidak memiliki akses ke sumber daya langganan Azure, seperti komputer virtual atau akun penyimpanan, dan Anda ingin menggunakan hak istimewa Administrator Global Anda untuk mendapatkan akses ke sumber daya tersebut.

Setelah Anda meningkatkan akses, Anda akan ditetapkan peran Administrator Akses Pengguna di Azure pada lingkup root (/). Ini memungkinkan Anda untuk melihat semua sumber daya dan menetapkan akses di setiap grup langganan atau manajemen di direktori. Penetapan peran Administrator Akses Pengguna dapat dihapus menggunakan Azure PowerShell, Azure CLI, atau REST API.

Anda harus menghapus akses yang ditingkatkan ini setelah Anda membuat perubahan yang perlu Anda lakukan pada lingkup root.

Lakukan langkah-langkah pada cakupan root

Langkah 1: Meningkatkan akses untuk Administrator Global

Ikuti langkah-langkah ini untuk meningkatkan akses untuk Administrator Global menggunakan portal Microsoft Azure.

Masuk ke portal Azure sebagai Administrator Global.

Jika Anda menggunakan Microsoft Entra Privileged Identity Management, aktifkan penetapan peran Administrator Global Anda.

Buka Microsoft Entra ID.

Di bawah Kelola, pilih Properti.

Di bawah Manajemen akses untuk sumber daya Azure, atur tombol ke Ya.

Saat Anda mengatur pengalih ke Ya, Anda diberi peran Administrator Akses Pengguna di Azure RBAC pada lingkup root (/). Ini memberi Anda izin untuk menetapkan peran di semua langganan Azure dan grup manajemen yang terkait dengan direktori Microsoft Entra ini. Tombol ini hanya tersedia untuk pengguna yang diberi peran Administrator Global di ID Microsoft Entra.

Saat Anda mengatur pengalih ke Tidak, peran Administrator Akses Pengguna di Azure RBAC dihapus dari akun pengguna Anda. Anda tidak dapat lagi menetapkan peran di semua langganan Azure dan grup manajemen yang terkait dengan direktori Microsoft Entra ini. Anda hanya bisa menampilkan dan mengelola langganan Azure dan grup manajemen yang telah Anda akses.

Catatan

Jika Anda menggunakan Manajemen Identitas Istimewa, menonaktifkan penetapan peran Anda tidak mengubah pengalih Manajemen akses untuk sumber daya Azure ke Tidak. Untuk mempertahankan akses yang paling tidak istimewa, sebaiknya Anda mengatur pengalih ini keTidak sebelum Anda menonaktifkan penetapan peran Anda.

Klik Simpan untuk menyimpan pengaturan Anda.

Setelan ini bukan properti global dan hanya berlaku untuk pengguna yang saat ini masuk. Anda tidak dapat meningkatkan akses untuk semua anggota peran Administrator Global.

Keluar dan masuk kembali untuk menyegarkan akses Anda.

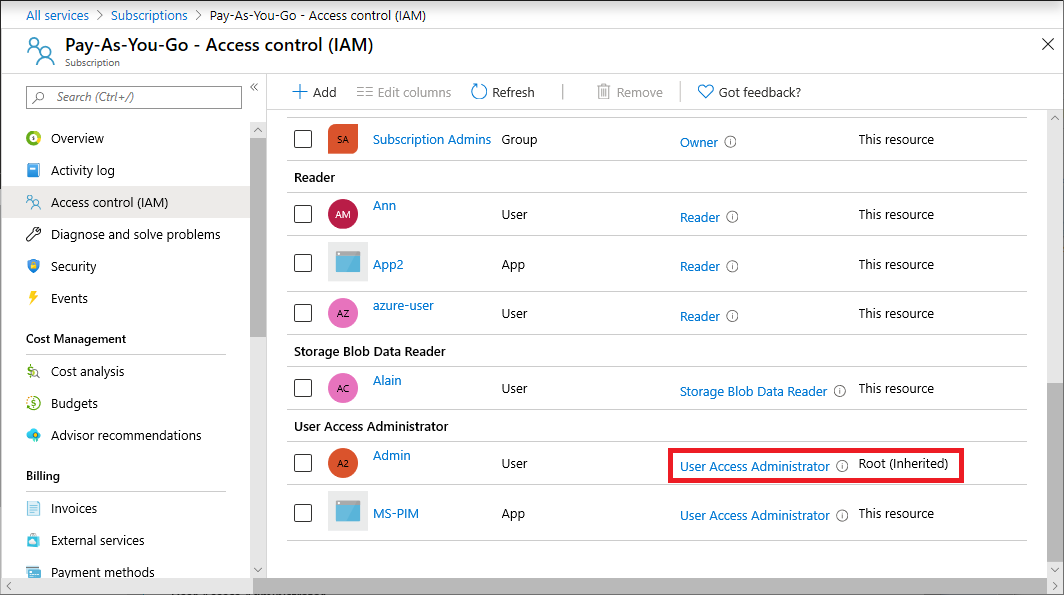

Sekarang Anda harus memiliki akses ke semua langganan dan grup manajemen di direktori Anda. Saat Anda melihat panel Kontrol akses (IAM), Anda akan melihat bahwa Anda telah diberi peran Administrator Akses Pengguna di lingkup root.

Buat perubahan yang perlu Anda lakukan pada akses yang ditingkatkan.

Untuk informasi tentang menetapkan peran, lihat Menetapkan peran Azure menggunakan portal Microsoft Azure. Jika Anda menggunakan Manajemen Identitas Istimewa, lihat Menemukan sumber daya Azure untuk mengelola atau Menetapkan peran sumber daya Azure.

Lakukan langkah-langkah di bagian berikut untuk menghapus akses yang ditingkatkan.

Langkah 2: Hapus akses yang ditingkatkan

Untuk menghapus penetapan peran Administrator Akses Pengguna di lingkup root (/), ikuti langkah-langkah ini.

Masuk sebagai pengguna yang sama yang digunakan untuk meningkatkan akses.

Di daftar navigasi, klik ID Microsoft Entra lalu klik Properti.

Atur kembali Manajemen akses untuk sumber daya Azure ke Tidak. Karena ini adalah pengaturan per pengguna, Anda harus masuk sebagai pengguna yang sama seperti yang digunakan untuk meningkatkan akses.

Jika Anda mencoba menghapus penetapan peran Administrator Akses Pengguna di panel Kontrol akses (IAM), Anda akan melihat pesan berikut ini. Untuk menghapus penetapan peran, Anda harus mengembalikan pengalih kembali ke Tidak atau menggunakan Azure PowerShell, Azure CLI, atau REST API.

Keluar sebagai Administrator Global.

Jika Anda menggunakan Azure Active Directory Privileged Identity Management, nonaktifkan tugas peran Administrator Global Anda.

Catatan

Jika Anda menggunakan Manajemen Identitas Istimewa, menonaktifkan penetapan peran Anda tidak mengubah pengalih Manajemen akses untuk sumber daya Azure ke Tidak. Untuk mempertahankan akses yang paling tidak istimewa, sebaiknya Anda mengatur pengalih ini keTidak sebelum Anda menonaktifkan penetapan peran Anda.

Menampilkan entri log akses yang ditingkatkan di log Aktivitas Direktori

Ketika akses ditinggikan, entri ditambahkan ke log. Sebagai Administrator Global di ID Microsoft Entra, Anda mungkin ingin memeriksa kapan akses ditinggikan dan siapa yang melakukannya. Meningkatkan entri log akses tidak muncul di log aktivitas standar, tetapi sebaliknya muncul di log Aktivitas Direktori. Bagian ini menjelaskan berbagai cara agar Anda dapat melihat entri log akses yang ditingkatkan.

Menampilkan entri log akses yang ditingkatkan menggunakan portal Azure

Masuk ke portal Azure sebagai Administrator Global.

Pilih Pantau>log Aktivitas.

Mengubah daftar Aktivitas menjadi Aktivitas Direktori.

Cari operasi berikut, yang menandakan peningkatan tindakan akses.

Assigns the caller to User Access Administrator role

Menampilkan entri log akses yang ditinggikan menggunakan Azure CLI

Gunakan perintah login az untuk masuk sebagai Administrator Global.

Gunakan perintah az rest untuk membuat panggilan berikut di mana Anda harus memfilter berdasarkan tanggal seperti yang ditunjukkan dengan contoh tanda waktu dan tentukan nama file tempat Anda ingin log disimpan.

urlPanggilan API untuk mengambil log di Microsoft.Insights. Output akan disimpan ke file Anda.az rest --url "https://management.azure.com/providers/Microsoft.Insights/eventtypes/management/values?api-version=2015-04-01&$filter=eventTimestamp ge '2021-09-10T20:00:00Z'" > output.txtDalam file output, cari

elevateAccess.Log akan menyerupai berikut di mana Anda dapat melihat tanda waktu ketika tindakan terjadi dan siapa yang menyebutnya.

"submissionTimestamp": "2021-08-27T15:42:00.1527942Z", "subscriptionId": "", "tenantId": "33333333-3333-3333-3333-333333333333" }, { "authorization": { "action": "Microsoft.Authorization/elevateAccess/action", "scope": "/providers/Microsoft.Authorization" }, "caller": "user@example.com", "category": { "localizedValue": "Administrative", "value": "Administrative" },

Mendelegasikan akses ke grup untuk melihat entri log akses yang ditinggikan menggunakan Azure CLI

Jika Anda ingin dapat secara berkala mendapatkan entri log akses yang ditinggikan, Anda dapat mendelegasikan akses ke grup lalu menggunakan Azure CLI.

Buka Grup ID>Microsoft Entra.

Buat grup keamanan baru dan catat ID objek grup.

Gunakan perintah login az untuk masuk sebagai Administrator Global.

Gunakan perintah pembuatan tugas peran az untuk menetapkan peran Pembaca ke grup yang hanya dapat membaca log di tingkat direktori, yang ditemukan di

Microsoft/Insights.az role assignment create --assignee "{groupId}" --role "Reader" --scope "/providers/Microsoft.Insights"Tambahkan pengguna yang akan membaca log ke grup yang dibuat sebelumnya.

Pengguna dalam grup sekarang dapat secara berkala menjalankan perintah az rest untuk melihat entri log akses yang lebih tinggi.

az rest --url "https://management.azure.com/providers/Microsoft.Insights/eventtypes/management/values?api-version=2015-04-01&$filter=eventTimestamp ge '2021-09-10T20:00:00Z'" > output.txt