Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Microsoft Azure menyertakan alat untuk melindungi data sesuai dengan kebutuhan keamanan dan kepatuhan perusahaan Anda. Artikel ini berfokus pada:

- Bagaimana data dilindungi saat tidak aktif di Seluruh Microsoft Azure.

- Berbagai komponen yang mengambil bagian dalam implementasi perlindungan data.

- Pro dan kontra dari berbagai pendekatan perlindungan manajemen kunci.

Enkripsi saat tidak aktif adalah persyaratan keamanan umum. Di Azure, data dienkripsi saat tidak aktif secara default dengan menggunakan kunci yang dikelola platform. Pendekatan ini memberi organisasi enkripsi otomatis tanpa risiko atau biaya solusi manajemen kunci kustom. Organisasi dapat mengandalkan Azure untuk sepenuhnya mengelola enkripsi saat tidak aktif dengan menggunakan kunci yang dikelola platform, atau mereka dapat menggunakan kunci yang dikelola pelanggan ketika mereka membutuhkan kontrol ekstra atas kunci enkripsi dan kebijakan manajemen kunci.

Apa itu enkripsi saat istirahat?

Enkripsi adalah pengodean data yang aman yang digunakan untuk melindungi kerahasiaan data. Enkripsi saat tidak aktif desain di Azure menggunakan enkripsi simetris untuk mengenkripsi dan mendekripsi data dalam jumlah besar dengan cepat sesuai dengan model konseptual sederhana:

- Kunci enkripsi simetris mengenkripsi data saat ditulis ke penyimpanan.

- Kunci enkripsi yang sama mendekripsi data tersebut saat siap digunakan dalam memori.

- Data dapat dipartisi, dan kunci yang berbeda dapat digunakan untuk setiap partisi.

- Kunci harus disimpan di lokasi yang aman dengan kontrol akses berbasis identitas dan kebijakan audit. Jika kunci enkripsi data disimpan di luar lokasi aman, kunci tersebut dienkripsi dengan menggunakan kunci enkripsi kunci yang disimpan di lokasi yang aman.

Dalam praktiknya, manajemen utama dan skenario kontrol, serta jaminan skala dan ketersediaan, memerlukan konstruksi tambahan. Bagian berikut menjelaskan konsep dan komponen enkripsi Microsoft Azure saat tidak aktif.

Tujuan enkripsi saat tidak aktif

Enkripsi saat tidak aktif melindungi data yang disimpan (saat tidak aktif). Serangan terhadap data tidak aktif mencakup upaya untuk mendapatkan akses fisik ke perangkat keras tempat data disimpan, lalu membahayakan data yang terkandung. Dalam serangan seperti itu, hard drive server mungkin salah ditangani selama pemeliharaan, yang memungkinkan penyerang untuk menghapus hard drive. Penyerang kemudian menempatkan hard drive ke komputer di bawah kendali mereka untuk mencoba mengakses data.

Enkripsi saat istirahat dirancang untuk mencegah penyerang mengakses data yang tidak terenkripsi dengan memastikan data dienkripsi ketika di disk. Jika penyerang mendapatkan hard drive dengan data terenkripsi tetapi bukan kunci enkripsi, penyerang harus mengalahkan enkripsi untuk membaca data. Serangan ini jauh lebih kompleks dan memakan sumber daripada mengakses data yang tidak terenkripsi pada hard drive. Untuk alasan ini, enkripsi saat istirahat sangat dianjurkan dan merupakan persyaratan prioritas tinggi bagi banyak organisasi.

Kebutuhan organisasi akan tata kelola data dan upaya kepatuhan mungkin juga memerlukan enkripsi saat tidak aktif. Peraturan industri dan pemerintah seperti HIPAA, PCI, dan FedRAMP, menjabarkan perlindungan khusus mengenai persyaratan perlindungan dan enkripsi data. Enkripsi saat istirahat adalah ukuran wajib yang diperlukan untuk mematuhi beberapa peraturan tersebut. Untuk informasi selengkapnya tentang pendekatan Microsoft terhadap validasi FIPS 140-2, lihat Publikasi Standar Pemrosesan Informasi Federal (FIPS) 140-2.

Selain memenuhi persyaratan kepatuhan dan peraturan, enkripsi saat istirahat memberikan perlindungan mendalam pada pertahanan. Microsoft Azure menyediakan platform yang sesuai untuk layanan, aplikasi, dan data. Ini juga menyediakan fasilitas komprehensif dan keamanan fisik, kontrol akses data, dan audit. Namun, penting untuk memberikan langkah-langkah keamanan "tumpang tindih" tambahan jika salah satu langkah keamanan lainnya gagal. Enkripsi saat tidak aktif menyediakan langkah-langkah keamanan seperti itu.

Microsoft berkomitmen pada opsi enkripsi saat istirahat di seluruh layanan cloud dan memberi pelanggan kontrol kunci enkripsi dan log penggunaan kunci. Selain itu, Microsoft berupaya mengenkripsi semua data pelanggan yang tersimpan secara default.

Opsi manajemen kunci

Azure menyediakan dua pendekatan utama untuk mengelola kunci enkripsi:

Kunci yang dikelola platform (Default) (juga terkadang disebut kunci yang dikelola layanan): Azure secara otomatis menangani semua aspek manajemen kunci enkripsi, termasuk pembuatan kunci, penyimpanan, rotasi, dan pencadangan. Pendekatan ini menyediakan enkripsi saat tidak aktif dengan konfigurasi nol yang diperlukan dari pelanggan dan diaktifkan secara default di seluruh layanan Azure. Kunci yang dikelola platform menawarkan tingkat kenyamanan tertinggi dan tidak memerlukan biaya tambahan atau overhead manajemen.

Kunci yang dikelola pelanggan (Opsional): Pelanggan yang memerlukan kontrol lebih besar atas kunci enkripsi mereka dapat memilih untuk mengelola kunci mereka sendiri dengan menggunakan Azure Key Vault atau Azure Managed HSM. Pendekatan ini memungkinkan pelanggan untuk mengontrol siklus hidup utama, kebijakan akses, dan operasi kriptografi. Kunci yang dikelola pelanggan memberikan kontrol tambahan dengan biaya peningkatan tanggung jawab dan kompleksitas manajemen.

Pilihan antara pendekatan ini tergantung pada persyaratan keamanan, kebutuhan kepatuhan, dan preferensi operasional organisasi Anda. Sebagian besar organisasi dapat mengandalkan kunci yang dikelola platform untuk perlindungan enkripsi yang kuat, sementara organisasi dengan persyaratan peraturan atau keamanan tertentu mungkin memilih kunci yang dikelola pelanggan.

Komponen enkripsi Azure saat tidak aktif

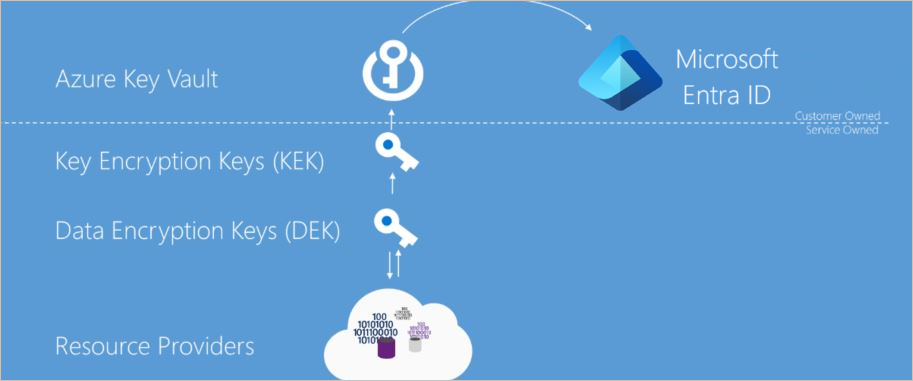

Seperti yang dijelaskan sebelumnya, tujuan enkripsi tidak aktif adalah bahwa data yang bertahan pada disk dienkripsi dengan kunci enkripsi rahasia. Untuk mencapai tujuan tersebut, pembuatan kunci aman, penyimpanan, kontrol akses, dan manajemen kunci enkripsi harus disediakan. Meskipun detailnya mungkin bervariasi, enkripsi layanan Azure saat tidak aktif implementasi dapat dijelaskan dalam istilah yang diilustrasikan dalam diagram berikut.

Azure Key Vault

Lokasi penyimpanan kunci enkripsi dan kontrol akses ke kunci tersebut adalah pusat bagi model enkripsi saat istirahat. Anda perlu sangat mengamankan kunci tetapi membuatnya dapat dikelola oleh pengguna tertentu dan tersedia untuk layanan tertentu. Untuk layanan Azure, Azure Key Vault adalah solusi penyimpanan utama yang direkomendasikan dan memberikan pengalaman manajemen umum di seluruh layanan. Anda menyimpan dan mengelola kunci di brankas kunci, dan Anda dapat memberi pengguna atau layanan akses ke brankas kunci. Azure Key Vault mendukung pembuatan kunci pelanggan atau impor kunci pelanggan untuk digunakan dalam skenario kunci enkripsi yang dikelola pelanggan.

Microsoft Entra ID

Anda dapat memberikan izin akun Microsoft Entra untuk menggunakan kunci yang disimpan di Azure Key Vault, baik untuk mengelola atau mengaksesnya untuk enkripsi dan dekripsi Enkripsi saat Istirahat.

Enkripsi amplop dengan hierarki kunci

Anda menggunakan lebih dari satu kunci enkripsi dalam implementasi enkripsi saat tidak aktif. Menyimpan kunci enkripsi di Azure Key Vault memastikan akses kunci yang aman dan manajemen kunci terpusat. Namun, akses lokal layanan ke kunci enkripsi lebih efisien untuk enkripsi dan dekripsi massal daripada berinteraksi dengan Key Vault untuk setiap operasi data, memungkinkan enkripsi yang lebih kuat dan kinerja yang lebih baik. Membatasi penggunaan kunci enkripsi tunggal mengurangi risiko kunci disusupi dan biaya enkripsi ulang ketika kunci harus diganti. Model enkripsi Azure yang tidak aktif menggunakan enkripsi amplop, di mana kunci enkripsi kunci mengenkripsi kunci enkripsi data. Model ini membentuk hierarki kunci yang lebih mampu memenuhi persyaratan performa dan keamanan:

- Kunci Enkripsi Data (DEK) – Kunci AES256 yang simetris digunakan untuk mengenkripsi partisi atau blok data, terkadang juga disebut sebagai Kunci Data. Satu sumber daya dapat memiliki banyak partisi dan banyak Kunci Enkripsi Data. Mengenkripsi setiap blok data dengan berbagai kunci membuat serangan analisis kripto lebih sulit. Memastikan DEK tetap berada di layanan yang melakukan enkripsi dan dekripsi data dapat memaksimalkan kinerja.

- Kunci Enkripsi Kunci (KEK) – Kunci enkripsi yang digunakan untuk mengenkripsi Kunci Enkripsi Data dengan menggunakan enkripsi amplop, juga disebut sebagai pembungkusan. Dengan menggunakan Kunci Enkripsi Utama yang tetap berada di Key Vault, Anda dapat mengenkripsi dan mengontrol kunci untuk mengenkripsi data. Entitas yang memiliki akses ke KEK dapat berbeda dari entitas yang memerlukan DEK. Entitas dapat memperantara akses ke DEK untuk membatasi akses setiap DEK ke partisi tertentu. Karena KEK diperlukan untuk mendekripsi DEK, pelanggan dapat menghapus DEK dan data secara kriptografis dengan menonaktifkan KEK.

Penyedia sumber daya dan instans aplikasi menyimpan Kunci Enkripsi Data terenkripsi sebagai metadata. Hanya entitas dengan akses ke Kunci Enkripsi Utama yang dapat mendekripsi Kunci Enkripsi Data. Berbagai model penyimpanan kunci didukung. Untuk informasi selengkapnya, lihat model enkripsi data.

Enkripsi saat istirahat di layanan Microsoft Cloud

Anda menggunakan layanan Microsoft Cloud di ketiga model cloud: IaaS, PaaS, dan SaaS. Contoh berikut menunjukkan bagaimana mereka cocok di setiap model:

- Layanan perangkat lunak, disebut sebagai Software as a Service atau SaaS, yang memiliki aplikasi yang disediakan oleh cloud seperti Microsoft 365.

- Layanan platform tempat pelanggan menggunakan cloud untuk hal-hal seperti penyimpanan, analitik, dan fungsionalitas bus layanan dalam aplikasi mereka.

- Layanan infrastruktur, atau Infrastructure as a Service (IaaS) di mana pelanggan menggunakan sistem operasi dan aplikasi yang dihosting di cloud dan mungkin memanfaatkan layanan cloud lainnya.

Enkripsi saat istirahat untuk pelanggan SaaS

Pelanggan Software as a Service (SaaS) biasanya mengaktifkan atau menyediakan enkripsi saat istirahat di setiap layanan. Microsoft 365 memiliki beberapa opsi bagi pelanggan untuk memverifikasi atau mengaktifkan enkripsi saat istirahat. Untuk informasi tentang layanan Microsoft 365, lihat Enkripsi di Microsoft 365.

Enkripsi saat istirahat untuk pelanggan PaaS

Pelanggan Platform as a Service (PaaS) biasanya menyimpan data mereka dalam layanan penyimpanan seperti Blob Storage. Namun, data mungkin juga di-cache atau disimpan di lingkungan eksekusi aplikasi, seperti komputer virtual. Untuk melihat opsi enkripsi saat tidak aktif yang tersedia untuk Anda, periksa model Enkripsi data untuk platform penyimpanan dan aplikasi yang Anda gunakan.

Enkripsi saat istirahat untuk pelanggan IaaS

Pelanggan Infrastructure as a Service (IaaS) dapat menggunakan berbagai layanan dan aplikasi. Layanan IaaS dapat mengaktifkan enkripsi saat tidak aktif di komputer virtual yang dihosting Azure mereka dengan menggunakan enkripsi di host.

Penyimpanan terenkripsi

Seperti PaaS, solusi IaaS dapat memanfaatkan layanan Azure lainnya yang menyimpan data yang dienkripsi saat istirahat. Dalam kasus ini, Anda dapat mengaktifkan dukungan enkripsi saat tidak aktif seperti yang disediakan oleh setiap layanan Azure yang digunakan. Model Enkripsi data menghitung platform penyimpanan, layanan, dan aplikasi utama dan model enkripsi tidak aktif yang didukung.

Pengolahan terenkripsi

Semua Disk Terkelola, Rekam Jepret, dan Gambar dienkripsi secara default dengan menggunakan Enkripsi Layanan Penyimpanan dengan kunci yang dikelola platform. Enkripsi default ini tidak memerlukan konfigurasi pelanggan atau biaya tambahan. Solusi enkripsi yang lebih komprehensif memastikan bahwa semua data tidak pernah bertahan dalam bentuk yang tidak terenkripsi. Saat memproses data pada komputer virtual, sistem dapat menyimpan data ke file halaman Windows atau file pertukaran Linux, crash dump, atau ke log aplikasi. Untuk memastikan data ini juga dienkripsi saat tidak aktif, aplikasi IaaS dapat menggunakan enkripsi di host pada komputer virtual Azure IaaS, yang secara default menggunakan kunci yang dikelola platform tetapi dapat secara opsional dikonfigurasi dengan kunci yang dikelola pelanggan untuk kontrol tambahan.

Enkripsi kustom saat istirahat

Jika memungkinkan, aplikasi IaaS harus memanfaatkan enkripsi di host dan opsi enkripsi saat tidak aktif yang disediakan oleh layanan Azure apa pun yang digunakan. Dalam beberapa kasus, seperti persyaratan enkripsi yang tidak teratur atau penyimpanan berbasis non-Azure, pengembang aplikasi IaaS mungkin perlu menerapkan enkripsi saat istirahat sendiri. Pengembang solusi IaaS dapat berintegrasi secara lebih baik dengan manajemen Azure dan harapan pelanggan dengan memanfaatkan komponen Azure tertentu. Secara khusus, pengembang harus menggunakan layanan Azure Key Vault untuk menyediakan penyimpanan kunci yang aman serta memberi pelanggan mereka opsi manajemen utama yang konsisten dengan layanan platform Azure. Selain itu, solusi kustom harus menggunakan identitas layanan terkelola Azure untuk memungkinkan akun layanan mengakses kunci enkripsi. Untuk informasi pengembang tentang Azure Key Vault dan Identitas Layanan Terkelola, lihat SDK masing-masing.

Dukungan model enkripsi penyedia sumber Azure

Layanan Microsoft Azure masing-masing mendukung satu atau beberapa model enkripsi saat istirahat. Namun, untuk beberapa layanan, satu atau beberapa model enkripsi mungkin tidak berlaku. Untuk layanan yang mendukung skenario kunci yang dikelola pelanggan, mereka mungkin hanya mendukung subset jenis kunci yang didukung Azure Key Vault untuk kunci enkripsi kunci. Selain itu, layanan mungkin merilis dukungan untuk skenario dan jenis kunci ini pada jadwal yang berbeda. Bagian ini menjelaskan dukungan enkripsi saat istirahat pada saat penulisan ini untuk setiap layanan penyimpanan data Azure utama.

Enkripsi disk pada Azure VM

Setiap pelanggan yang menggunakan fitur Azure Infrastructure as a Service (IaaS) dapat mengenkripsi disk IaaS VM mereka saat tidak aktif melalui enkripsi di host. Untuk informasi selengkapnya, lihat Enkripsi di host - Enkripsi menyeluruh untuk VM Anda.

Penyimpanan Azure

Semua layanan Azure Storage (penyimpanan Blob, penyimpanan Antrean, penyimpanan Tabel, dan Azure Files) mendukung enkripsi sisi server saat tidak aktif dan beberapa layanan juga mendukung enkripsi sisi klien.

- Sisi server (Default): Semua Layanan Azure Storage secara otomatis mengaktifkan enkripsi sisi server secara default menggunakan kunci yang dikelola platform. Enkripsi ini transparan untuk aplikasi dan tidak memerlukan konfigurasi. Untuk informasi lebih lanjut, lihat Enkripsi Layanan Penyimpanan Azure untuk Data yang Diam. Pelanggan dapat secara opsional memilih untuk menggunakan kunci yang dikelola pelanggan di Azure Key Vault untuk kontrol tambahan. Untuk informasi lebih lanjut, lihat Enkripsi Layanan Penyimpanan menggunakan kunci yang dikelola pelanggan di Azure Key Vault.

- Sisi klien (Opsional): Azure Blobs, Tables, dan Queues mendukung enkripsi sisi klien bagi pelanggan yang perlu mengenkripsi data sebelum mencapai Azure. Saat menggunakan enkripsi sisi klien, pelanggan mengenkripsi data dan mengunggah data sebagai blob terenkripsi. Manajemen kunci dilakukan oleh pelanggan. Untuk informasi lebih lanjut, lihat Enkripsi Sisi Klien dan Azure Key Vault untuk Microsoft Azure Storage.

Azure SQL Database

Azure SQL Database saat ini mendukung enkripsi saat tidak aktif untuk skenario enkripsi sisi layanan yang dikelola platform dan sisi klien.

Dukungan untuk enkripsi server saat ini disediakan melalui fitur SQL yang disebut Enkripsi Data Transparan. Setelah pelanggan Azure SQL Database mengaktifkan TDE, kunci secara otomatis dibuat dan dikelola untuk mereka. Anda dapat mengaktifkan enkripsi saat tidak aktif di tingkat database dan server. Pada Juni 2017, Enkripsi Data Transparan (TDE) diaktifkan secara default pada database yang baru dibuat. Azure SQL Database mendukung kunci yang dikelola pelanggan RSA 2048-bit di Azure Key Vault. Untuk informasi selengkapnya, lihat Enkripsi Data Transparan dengan dukungan Bring Your Own Key untuk Azure SQL Database dan Gudang Data.

Enkripsi sisi klien dari data Azure SQL Database didukung melalui fitur Always Encrypted. Always Encrypted menggunakan kunci yang dibuat dan disimpan klien. Pelanggan dapat menyimpan kunci master di penyimpanan sertifikat Windows, Azure Key Vault, atau Modul Keamanan Perangkat Keras lokal. Dengan menggunakan SQL Server Management Studio, pengguna SQL memilih kunci apa yang ingin mereka gunakan untuk mengenkripsi kolom mana.

Kesimpulan

Perlindungan data pelanggan yang disimpan dalam Layanan Azure sangat penting bagi Microsoft. Semua layanan yang dihosting Azure berkomitmen untuk menyediakan opsi enkripsi saat tidak aktif. Layanan Azure mendukung kunci yang dikelola platform, kunci yang dikelola pelanggan, atau enkripsi sisi klien. Layanan Azure secara luas meningkatkan enkripsi saat tidak aktif dan opsi baru direncanakan untuk pratinjau dan ketersediaan umum pada bulan-bulan mendatang.

Langkah berikutnya

- Lihat model enkripsi data untuk mempelajari selengkapnya tentang kunci yang dikelola platform dan kunci yang dikelola pelanggan.

- Pelajari cara Azure menggunakan enkripsi ganda untuk mengurangi ancaman yang datang dengan data enkripsi.

- Pelajari apa yang dilakukan Microsoft untuk memastikan integritas dan keamanan platform host yang melalui pembangunan perangkat keras dan firmware, integrasi, pengoperasian, dan alur perbaikan.