Mengintegrasikan autentikasi RADIUS gateway Azure VPN dengan server NPS untuk autentikasi multifaktor

Artikel ini menjelaskan cara mengintegrasikan Network Policy Server (NPS) dengan autentikasi RADIUS gateway Azure VPN untuk mengirimkan autentikasi multifaktor (MFA) untuk koneksi VPN titik-ke-situs.

Prasyarat

Untuk mengaktifkan MFA, pengguna harus berada di ID Microsoft Entra, yang harus disinkronkan dari lingkungan lokal atau cloud. Selain itu, pengguna harus telah melengkapi proses pendaftaran otomatis untuk MFA. Jika MFA Anda berbasis teks (SMS, kode verifikasi aplikasi seluler dll) dan mengharuskan pengguna untuk memasukkan kode atau teks di UI klien VPN, autentikasi tidak akan berhasil dan bukan skenario yang didukung. Untuk informasi selengkapnya, lihat Menyiapkan akun saya untuk verifikasi dua langkah

Langkah terperinci

Langkah 1: Membuat gateway jaringan virtual

Masuk ke portal Microsoft Azure.

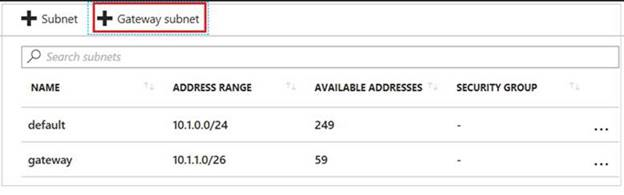

Di jaringan virtual yang akan menghosting gateway jaringan virtual, pilih Subnets, lalu pilih Subnet gateway untuk membuat subnet.

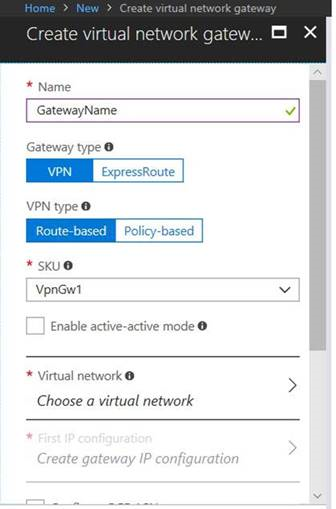

Buat gateway jaringan virtual dengan menentukan pengaturan berikut:

Jenis gateway: Pilih VPN.

Jenis VPN: Pilih Berbasis rute.

SKU: Pilih jenis SKU berdasarkan kebutuhan Anda.

Jaringan virtual: Pilih jaringan virtual tempat Anda membuat subnet gateway.

Langkah 2: Mengonfigurasi NPS untuk autentikasi multifaktor Microsoft Entra

Di server NPS, instal ekstensi NPS untuk autentikasi multifaktor Microsoft Entra.

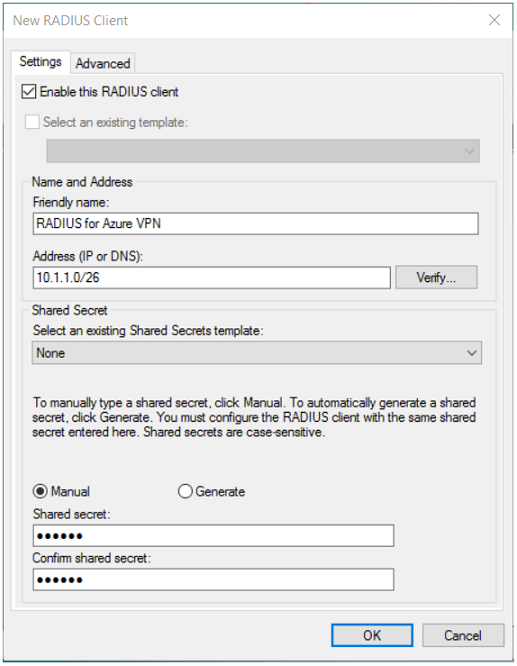

Buka konsol NPS, klik kanan Klien RADIUS, lalu pilih Baru. Buat klien RADIUS dengan menentukan pengaturan berikut ini:

Nama yang Mudah Diingat: Ketik nama apa pun.

Alamat (IP atau DNS): Ketik subnet gateway yang Anda buat di Langkah 1.

Rahasia bersama: ketik kunci rahasia apa pun, dan ingatlah untuk digunakan nanti.

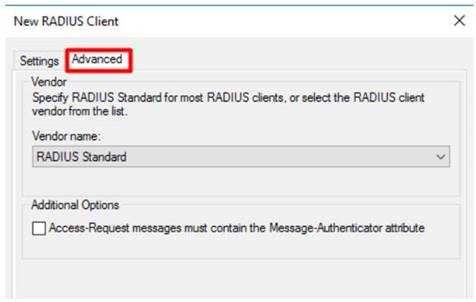

Di tab Tingkat Lanjut, atur nama vendor menjadi RADIUS Standar dan pastikan bahwa kotak centang Opsi Tambahan tidak dipilih.

Buka Kebijakan>Kebijakan Jaringan, klik dua kali Koneksi ke server Perutean Microsoft dan Akses Jarak Jauh, pilih Beri akses, lalu klik OK.

Langkah 3: Mengonfigurasi gateway jaringan virtual

Masuk ke portal Microsoft Azure.

Buka gateway jaringan virtual yang Anda buat. Pastikan bahwa jenis gateway diatur ke VPN dan bahwa jenis VPN itu berbasis rute.

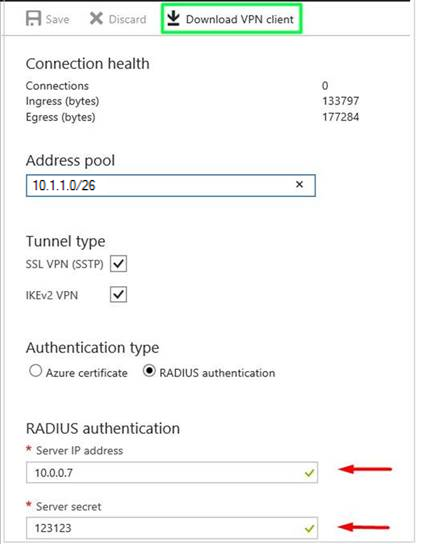

Klik Konfigurasi titik-ke-situs>Konfigurasikan sekarang, lalu tentukan pengaturan berikut ini:

Kumpulan alamat: Ketik subnet gateway yang Anda buat di langkah 1.

Jenis autentikasi: Pilih Autentikasi RADIUS.

Alamat IP server: Ketik alamat IP server NPS.

Langkah berikutnya

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk