Memahami dan menyelidiki Jalur Gerakan Lateral (LMP) dengan Microsoft Defender untuk Identitas

Gerakan lateral adalah ketika penyerang menggunakan akun yang tidak sensitif untuk mendapatkan akses ke akun sensitif di seluruh jaringan Anda. Gerakan lateral digunakan oleh penyerang untuk mengidentifikasi dan mendapatkan akses ke akun dan mesin sensitif di jaringan Anda yang berbagi kredensial masuk yang disimpan di akun, grup, dan mesin. Setelah penyerang membuat gerakan lateral yang berhasil menuju target utama Anda, penyerang juga dapat memanfaatkan dan mendapatkan akses ke pengontrol domain Anda. Serangan gerakan lateral dilakukan menggunakan banyak metode yang dijelaskan dalam Pemberitahuan Keamanan Microsoft Defender untuk Identitas.

Komponen utama dari wawasan keamanan Microsoft Defender untuk Identitas adalah Jalur Gerakan Lateral atau LMP. Defender for Identity LMPs adalah panduan visual yang membantu Anda memahami dan mengidentifikasi dengan tepat bagaimana penyerang dapat bergerak secara lateral di dalam jaringan Anda. Tujuan gerakan lateral dalam rantai pembunuhan serangan cyber adalah agar penyerang mendapatkan dan membahayakan akun sensitif Anda menggunakan akun yang tidak sensitif. Mengorbankan akun sensitif Anda membuat mereka selangkah lebih dekat dengan tujuan akhir mereka, dominasi domain. Untuk menghentikan keberhasilan serangan ini, Defender for Identity LMPs memberi Anda panduan visual langsung yang mudah ditafsirkan pada akun sensitif Anda yang paling rentan. IP membantu Anda mengurangi dan mencegah risiko tersebut di masa depan, dan menutup akses penyerang sebelum mencapai dominasi domain.

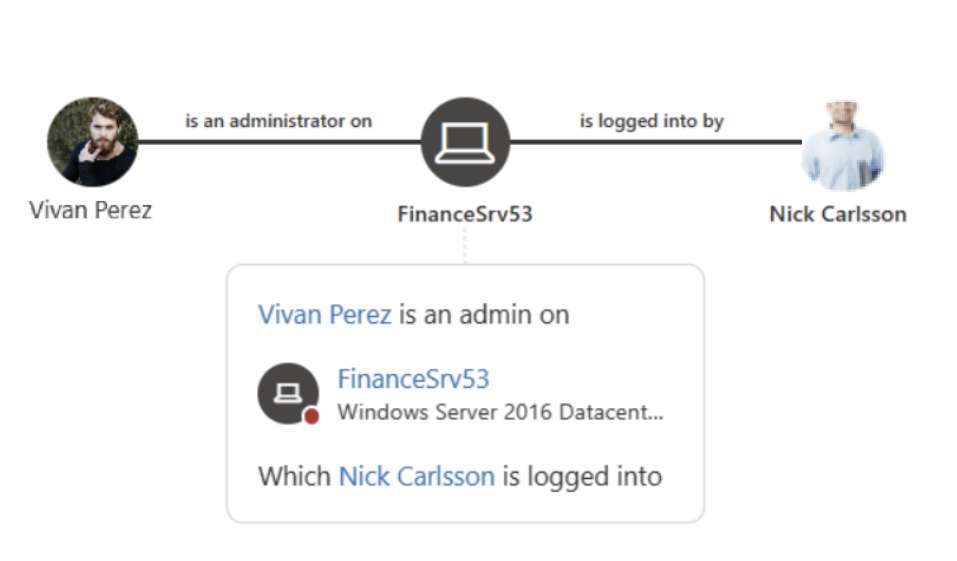

Misalnya:

Serangan gerakan lateral biasanya dicapai menggunakan sejumlah teknik yang berbeda. Beberapa metode paling populer yang digunakan oleh penyerang adalah pencurian kredensial dan Pass the Ticket. Dalam kedua metode, akun non-sensitif Anda digunakan oleh penyerang untuk gerakan lateral dengan mengeksploitasi komputer yang tidak sensitif yang berbagi kredensial masuk yang disimpan di akun, grup, dan mesin dengan akun sensitif.

Tonton video berikut untuk mempelajari selengkapnya tentang mengurangi jalur gerakan lateral dengan Defender for Identity:

Di mana saya dapat menemukan Defender for Identity LMP?

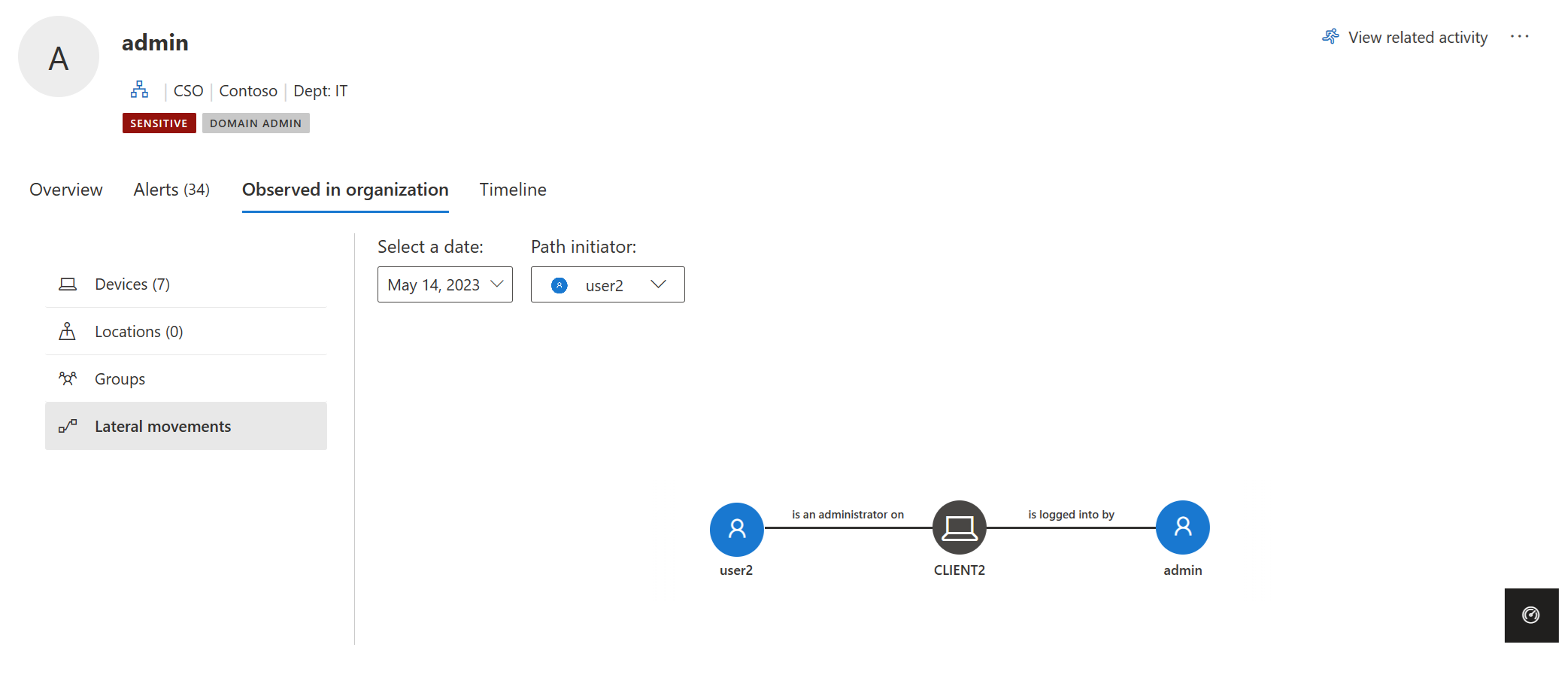

Setiap identitas yang ditemukan oleh Defender for Identity untuk berada di LMP memiliki informasi jalur gerakan Lateral di bawah tab Diamati di organisasi . Misalnya:

LMP untuk setiap entitas memberikan informasi yang berbeda tergantung pada sensitivitas entitas:

- Pengguna sensitif - potensi LMP yang mengarah ke pengguna ini ditampilkan.

- Pengguna dan komputer yang tidak sensitif – potensi LMP yang terkait dengan entitas ditampilkan.

Setiap kali tab dipilih, Defender untuk Identitas menampilkan LMP yang terakhir ditemukan. Setiap potensi LMP disimpan selama 48 jam setelah penemuan. Riwayat LMP tersedia. Lihat IP lama yang ditemukan di masa lalu dengan memilih Pilih tanggal. Anda juga dapat memilih pengguna lain yang memulai LMP dengan memilih Inisiator jalur.

Penemuan LMP menggunakan perburuan tingkat lanjut

Untuk menemukan aktivitas jalur gerakan lateral secara proaktif, Anda dapat menjalankan kueri perburuan tingkat lanjut.

Berikut adalah contoh kueri seperti itu:

Untuk petunjuk tentang cara menjalankan kueri perburuan tingkat lanjut, lihat Secara proaktif berburu ancaman dengan perburuan tingkat lanjut di Microsoft Defender XDR.

Entitas terkait LMP

LMP sekarang dapat langsung membantu proses penyelidikan Anda. Daftar bukti pemberitahuan keamanan Defender for Identity menyediakan entitas terkait yang terlibat dalam setiap jalur pergerakan lateral potensial. Daftar bukti secara langsung membantu tim respons keamanan Anda meningkatkan atau mengurangi pentingnya pemberitahuan keamanan dan/atau penyelidikan entitas terkait. Misalnya, ketika pemberitahuan Pass the Ticket dikeluarkan, komputer sumber, pengguna yang disusupi, dan komputer tujuan tempat tiket yang dicuri digunakan, semuanya merupakan bagian dari jalur pergerakan lateral potensial yang mengarah ke pengguna sensitif. Keberadaan LMP yang terdeteksi membuat penyelidikan pemberitahuan dan menonton pengguna yang dicurigai bahkan lebih penting untuk mencegah iklan Anda dari gerakan lateral tambahan. Bukti yang dapat dilacak disediakan di IP untuk mempermudah dan mempercepat Bagi Anda untuk mencegah penyerang bergerak maju di jaringan Anda.

Penilaian keamanan jalur Gerakan Lateral

Microsoft Defender untuk Identitas terus memantau lingkungan Anda untuk mengidentifikasi akun sensitif dengan jalur gerakan lateral paling berisiko yang mengekspos risiko keamanan, dan melaporkan akun-akun ini untuk membantu Anda mengelola lingkungan Anda. Jalur dianggap berisiko jika mereka memiliki tiga atau lebih akun yang tidak sensitif yang dapat mengekspos akun sensitif ke pencurian kredensial oleh aktor jahat. Untuk menemukan akun sensitif mana yang memiliki jalur gerakan lateral berisiko, tinjau penilaian keamanan jalur pergerakan lateral (LMP) paling berisiko. Berdasarkan rekomendasi, Anda dapat menghapus entitas dari grup, atau menghapus izin administrator lokal untuk entitas dari perangkat yang ditentukan.

Untuk informasi selengkapnya, lihat Penilaian keamanan: Jalur pergerakan lateral (LMP) paling berisiko.

Praktik terbaik pencegahan

Wawasan keamanan tidak pernah terlambat untuk mencegah serangan berikutnya dan memulihkan kerusakan. Untuk alasan ini, menyelidiki serangan bahkan selama fase dominasi domain memberikan contoh yang berbeda, tetapi penting. Biasanya, saat menyelidiki pemberitahuan keamanan seperti Eksekusi Kode Jarak Jauh, jika pemberitahuan tersebut benar-benar positif, pengendali domain Anda mungkin sudah disusupi. Tetapi IP menginformasikan di mana penyerang mendapatkan hak istimewa, dan jalur apa yang mereka gunakan ke dalam jaringan Anda. Menggunakan cara ini, IP juga dapat menawarkan wawasan utama tentang cara memulihkan.

Cara terbaik untuk mencegah paparan gerakan lateral dalam organisasi Anda adalah dengan memastikan bahwa pengguna sensitif hanya menggunakan kredensial administrator mereka saat masuk ke komputer yang diperkeras. Dalam contoh, periksa apakah admin di jalur benar-benar memerlukan akses ke komputer bersama. Jika mereka memerlukan akses, pastikan mereka masuk ke komputer bersama dengan nama pengguna dan kata sandi selain kredensial admin mereka.

Verifikasi bahwa pengguna Anda tidak memiliki izin administratif yang tidak perlu. Dalam contoh, periksa apakah semua orang di grup bersama benar-benar memerlukan hak admin di komputer yang diekspos.

Pastikan orang hanya memiliki akses ke sumber daya yang diperlukan. Dalam contoh, Ron Harper secara signifikan melebarkan paparan Nick Cowley. Apakah perlu bagi Ron Harper untuk dimasukkan dalam grup? Apakah ada subgrup yang dapat dibuat untuk meminimalkan paparan gerakan lateral?

Tip

Ketika tidak ada potensi aktivitas jalur gerakan lateral yang terdeteksi untuk entitas dalam 48 jam terakhir, pilih Pilih tanggal dan periksa potensi jalur gerakan lateral sebelumnya.

Penting

Untuk petunjuk tentang cara mengatur klien dan server Anda untuk memungkinkan Defender for Identity melakukan operasi SAM-R yang diperlukan untuk deteksi jalur gerakan lateral, lihat Mengonfigurasi Microsoft Defender untuk Identitas untuk melakukan panggilan jarak jauh ke SAM.

Menyelidiki jalur gerakan lateral

Ada beberapa cara untuk menggunakan dan menyelidiki IP. Di portal Pertahanan Microsoft, cari berdasarkan entitas lalu jelajahi menurut jalur atau aktivitas.

Dari portal, cari pengguna. Di bawah Diamati di organisasi (di tab Gambaran Umum dan Diamati ) Anda dapat melihat apakah pengguna ditemukan di LMP potensial.

Jika pengguna ditemukan, pilih tab Diamati di organisasi dan pilih Jalur gerakan lateral.

Grafik yang ditampilkan menyediakan peta jalur yang mungkin untuk pengguna sensitif selama periode waktu 48 jam. Gunakan opsi Pilih tanggal untuk menampilkan grafik untuk deteksi jalur gerakan lateral sebelumnya untuk entitas.

Tinjau grafik untuk melihat apa yang dapat Anda pelajari tentang paparan kredensial pengguna sensitif Anda. Misalnya, di jalur, ikuti Masuk dengan panah untuk melihat tempat Nick masuk dengan kredensial istimewa mereka. Dalam hal ini, kredensial sensitif Nick disimpan di komputer yang ditampilkan. Sekarang, perhatikan pengguna lain mana yang masuk ke komputer mana yang menciptakan eksposur dan kerentanan terbanyak. Dalam contoh ini, Elizabeth King memiliki kemampuan untuk mengakses kredensial pengguna dari sumber daya tersebut.