Mengelola default keamanan untuk Azure Stack HCI, versi 23H2

Berlaku untuk: Azure Stack HCI, versi 23H2

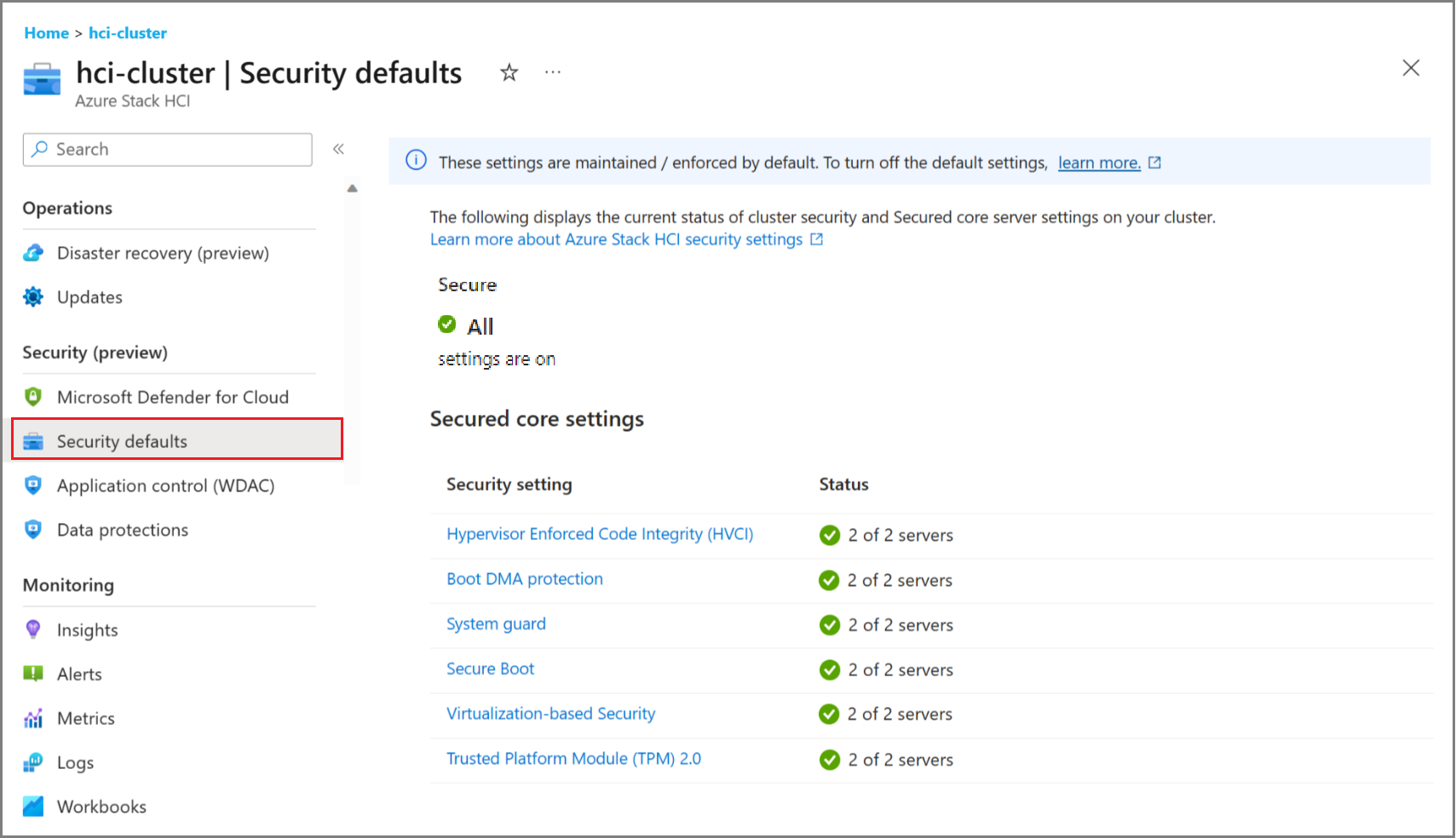

Artikel ini menjelaskan cara mengelola pengaturan keamanan default untuk kluster Azure Stack HCI Anda. Anda juga dapat memodifikasi kontrol penyimpangan dan pengaturan keamanan terlindungi yang ditentukan selama penyebaran sehingga perangkat Anda dimulai dalam keadaan baik yang diketahui.

Prasyarat

Sebelum memulai, pastikan Anda memiliki akses ke Azure Stack HCI, sistem versi 23H2 yang disebarkan, didaftarkan, dan terhubung ke Azure.

Menampilkan pengaturan default keamanan di portal Azure

Untuk melihat pengaturan default keamanan di portal Azure, pastikan Anda telah menerapkan inisiatif MCSB. Untuk informasi selengkapnya, lihat Menerapkan inisiatif Microsoft Cloud Security Benchmark.

Anda dapat menggunakan pengaturan default keamanan untuk mengelola keamanan kluster, kontrol penyimpangan, dan pengaturan server inti aman pada kluster Anda.

Lihat status penandatanganan SMB di bawah tab Perlindungan jaringan perlindungan>data. Penandatanganan SMB memungkinkan Anda menandatangani lalu lintas SMB secara digital antara sistem Azure Stack HCI dan sistem lainnya.

Melihat kepatuhan garis besar keamanan di portal Azure

Setelah Anda mendaftarkan sistem Azure Stack HCI anda dengan Microsoft Defender untuk Cloud atau menetapkan kebijakan bawaan komputer Windows harus memenuhi persyaratan garis besar keamanan komputasi Azure, laporan kepatuhan dibuat. Untuk daftar lengkap aturan yang dibandingkan dengan server Azure Stack HCI Anda, lihat Garis besar keamanan Windows.

Untuk server Azure Stack HCI, ketika semua persyaratan perangkat keras untuk Secured-core terpenuhi, skor kepatuhan adalah 281 dari 288 aturan - artinya, 281 dari 288 aturan sesuai.

Tabel berikut menjelaskan aturan yang tidak sesuai dan alasan kesenjangan saat ini:

| Nama aturan | Diperkirakan | Aktual | Logika | Komentar |

|---|---|---|---|---|

| Masuk interaktif: Teks pesan untuk pengguna yang mencoba masuk | Diharapkan: | Aktual: | Operator: NOTEQUALS |

Kami berharap Anda menentukan nilai ini tanpa kontrol penyimpangan di tempat. |

| Masuk interaktif: Judul pesan untuk pengguna yang mencoba masuk | Diharapkan: | Aktual: | Operator: NOTEQUALS |

Kami berharap Anda menentukan nilai ini tanpa kontrol penyimpangan di tempat. |

| Panjang kata sandi minimum | Diharapkan: 14 | Aktual: 0 | Operator: GREATEROREQUAL |

Kami berharap Anda menentukan nilai ini tanpa kontrol penyimpangan yang selaras dengan kebijakan organisasi Anda. |

| Mencegah pengambilan metadata perangkat dari Internet | Diharapkan: 1 | Aktual: (null) | Operator: EQUALS |

Kontrol ini tidak berlaku untuk Azure Stack HCI. |

| Mencegah pengguna dan aplikasi mengakses situs berbahaya | Diharapkan: 1 | Aktual: (null) | Operator: EQUALS |

Kontrol ini adalah bagian dari perlindungan Pertahanan Windows, tidak diaktifkan secara default. Anda dapat mengevaluasi apakah Anda ingin mengaktifkan. |

| Jalur UNC yang Diperketat - NETLOGON | Diharapkan: RequireMutualAuthentication=1 RequireIntegrity=1 |

Aktual: RequireMutualAuthentication=1 RequireIntegrity=1 RequirePrivacy=1 |

Operator: EQUALS |

Azure Stack HCI lebih ketat. Aturan ini dapat diabaikan dengan aman. |

| Jalur UNC yang Diperketat - SYSVOL | Diharapkan: RequireMutualAuthentication=1 RequireIntegrity=1 |

Aktual: RequireMutualAuthentication=1 RequireIntegrity=1 RequirePrivacy=1 |

Operator: EQUALS |

Azure Stack HCI lebih ketat. Aturan ini dapat diabaikan dengan aman. |

Mengelola default keamanan dengan PowerShell

Dengan perlindungan penyimpangan diaktifkan, Anda hanya dapat mengubah pengaturan keamanan yang tidak terlindungi. Untuk mengubah pengaturan keamanan terproteksi yang membentuk garis besar, Anda harus terlebih dahulu menonaktifkan perlindungan penyimpangan. Untuk melihat dan mengunduh daftar lengkap pengaturan keamanan, lihat Garis Besar Keamanan.

Mengubah default keamanan

Mulailah dengan garis besar keamanan awal lalu ubah kontrol penyimpangan dan pengaturan keamanan terlindungi yang ditentukan selama penyebaran.

Aktifkan kontrol penyimpangan

Gunakan langkah-langkah berikut untuk mengaktifkan kontrol penyimpangan:

Sambungkan ke simpul Azure Stack HCI Anda.

Jalankan cmdlet berikut:

Enable-AzsSecurity -FeatureName DriftControl -Scope <Local | Cluster>- Lokal - Hanya memengaruhi simpul lokal.

- Kluster - Memengaruhi semua simpul dalam kluster menggunakan orkestrator.

Menonaktifkan kontrol penyimpangan

Gunakan langkah-langkah berikut untuk menonaktifkan kontrol penyimpangan:

Sambungkan ke simpul Azure Stack HCI Anda.

Jalankan cmdlet berikut:

Disable-AzsSecurity -FeatureName DriftControl -Scope <Local | Cluster>- Lokal - Hanya memengaruhi simpul lokal.

- Kluster - Memengaruhi semua simpul dalam kluster menggunakan orkestrator.

Penting

Jika Anda menonaktifkan kontrol penyimpangan, pengaturan yang dilindungi dapat dimodifikasi. Jika Anda mengaktifkan kontrol penyimpangan lagi, setiap perubahan yang Anda lakukan pada pengaturan yang dilindungi akan ditimpa.

Mengonfigurasi pengaturan keamanan selama penyebaran

Sebagai bagian dari penyebaran, Anda dapat memodifikasi kontrol penyimpangan dan pengaturan keamanan lainnya yang merupakan garis besar keamanan pada kluster Anda.

Tabel berikut menjelaskan pengaturan keamanan yang dapat dikonfigurasi pada kluster Azure Stack HCI Anda selama penyebaran.

| Area fitur | Fitur | Deskripsi | Mendukung kontrol penyimpangan? |

|---|---|---|---|

| Pemerintahan | Dasar keamanan | Mempertahankan default keamanan di setiap server. Membantu melindungi dari perubahan. | Ya |

| Perlindungan info masuk | Windows Defender Credential Guard | Menggunakan keamanan berbasis virtualisasi untuk mengisolasi rahasia dari serangan pencurian info masuk. | Ya |

| Kontrol aplikasi | Kontrol Aplikasi Pertahanan Windows | Mengontrol driver dan aplikasi mana yang diizinkan untuk berjalan langsung di setiap server. | No |

| Enkripsi data tidak aktif | BitLocker untuk volume boot OS | Mengenkripsi volume startup OS di setiap server. | No |

| Enkripsi data tidak aktif | BitLocker untuk volume data | Mengenkripsi volume bersama kluster (CSV) pada kluster ini | No |

| Perlindungan data dalam transit | Penandatanganan untuk lalu lintas SMB eksternal | Menandatangani lalu lintas SMB antara sistem ini dan lainnya untuk membantu mencegah serangan relai. | Ya |

| Perlindungan data dalam transit | Enkripsi SMB untuk lalu lintas dalam kluster | Mengenkripsi lalu lintas antar server di kluster (di jaringan penyimpanan Anda). | No |

Mengubah pengaturan keamanan setelah penyebaran

Setelah penyebaran selesai, Anda dapat menggunakan PowerShell untuk mengubah pengaturan keamanan sambil mempertahankan kontrol penyimpangan. Beberapa fitur memerlukan boot ulang untuk diterapkan.

Properti cmdlet PowerShell

Properti cmdlet berikut adalah untuk modul AzureStackOSConfigAgent . Modul diinstal selama penyebaran.

Get-AzsSecurity-Cakupan: <Lokal | PerNode | AllNodes | Kelompok>- Lokal - Menyediakan nilai boolean (true/False) pada simpul lokal. Dapat dijalankan dari sesi PowerShell jarak jauh biasa.

- PerNode - Menyediakan nilai boolean (true/False) per simpul.

- Laporan - Memerlukan CredSSP atau server Azure Stack HCI menggunakan koneksi protokol desktop jarak jauh (RDP).

- AllNodes – Menyediakan nilai boolean (true/False) yang dihitung di seluruh simpul.

- Kluster – Menyediakan nilai boolean dari penyimpanan ECE. Berinteraksi dengan orkestrator dan bertindak ke semua simpul dalam kluster.

Enable-AzsSecurity-Cakupan <Lokal | Kelompok>Disable-AzsSecurity-Cakupan <Lokal | Kelompok>- FeatureName - <CredentialGuard | DriftControl | DRTM | HVCI | SideChannelMitigation | SMBEncryption | SMBSigning | VBS>

- Kontrol Penyimpangan

- Penjaga Kredensial

- VBS (Keamanan Berbasis Virtualisasi)- Kami hanya mendukung perintah aktifkan.

- DRTM (Akar Kepercayaan Dinamis untuk Pengukuran)

- HVCI (Hypervisor Diberlakukan jika Integritas Kode)

- Mitigasi Saluran Samping

- SMB Signing

- Enkripsi Kluster SMB

- FeatureName - <CredentialGuard | DriftControl | DRTM | HVCI | SideChannelMitigation | SMBEncryption | SMBSigning | VBS>

Tabel berikut dokumen fitur keamanan yang didukung, apakah mereka mendukung kontrol drift, dan apakah reboot diperlukan untuk mengimplementasikan fitur.

| Nama | Fitur | Mendukung kontrol penyimpangan | Memulai ulang diperlukan |

|---|---|---|---|

| Aktifkan |

Keamanan Berbasis Virtualisasi (VBS) | Ya | Ya |

| Aktifkan |

Penjaga Kredensial | Ya | Ya |

| Aktifkan Nonaktifkan |

Akar Kepercayaan Dinamis untuk Pengukuran (DRTM) | Ya | Ya |

| Aktifkan Nonaktifkan |

Integritas Kode yang dilindungi Hypervisor (HVCI) | Ya | Ya |

| Aktifkan Nonaktifkan |

Mitigasi saluran samping | Ya | Ya |

| Aktifkan Nonaktifkan |

Penandatanganan SMB | Ya | Ya |

| Aktifkan Nonaktifkan |

Enkripsi kluster SMB | Tidak, pengaturan kluster | No |

Langkah berikutnya

- Pahami enkripsi BitLocker.