Tinjau pola referensi jaringan penyebaran switchless penyimpanan dua simpul untuk Azure Stack HCI

Berlaku untuk: Azure Stack HCI, versi 23H2 dan 22H2

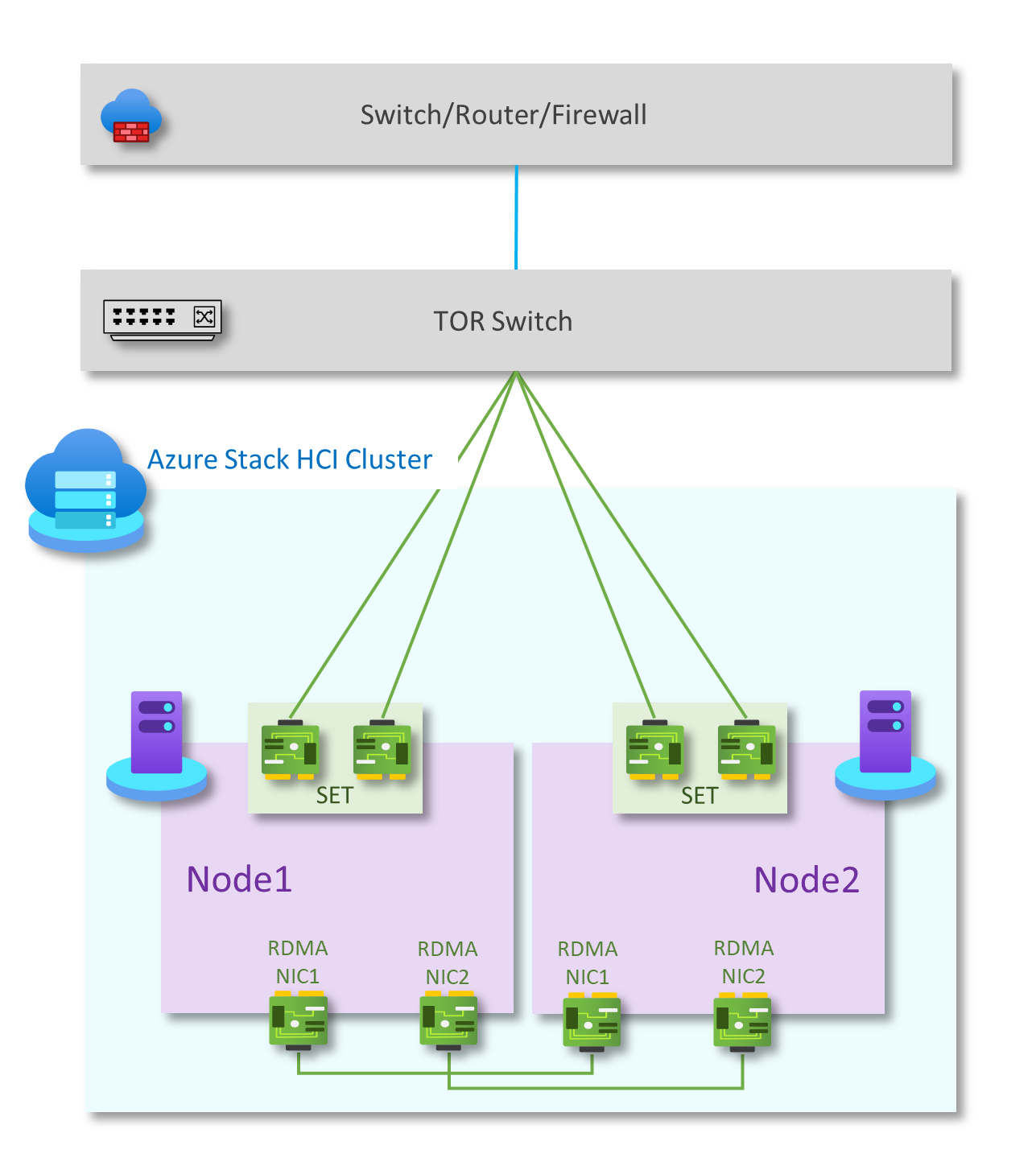

Artikel ini menjelaskan penyimpanan dua simpul tanpa sakelar dengan pola referensi jaringan sakelar TOR tunggal yang dapat Anda gunakan untuk menyebarkan solusi Azure Stack HCI Anda. Informasi dalam artikel ini juga membantu Anda menentukan apakah konfigurasi ini layak untuk kebutuhan perencanaan penyebaran Anda. Artikel ini menargetkan administrator TI yang menyebarkan dan mengelola Azure Stack HCI di pusat data mereka.

Untuk informasi tentang pola jaringan lainnya, lihat Pola penyebaran jaringan Azure Stack HCI.

Skenario

Skenario untuk pola jaringan ini termasuk laboratorium, pabrik, toko ritel, dan fasilitas pemerintah.

Pertimbangkan pola ini untuk solusi hemat biaya yang mencakup toleransi kesalahan di tingkat kluster, tetapi dapat mentolerir gangguan konektivitas utara jika sakelar fisik tunggal gagal atau memerlukan pemeliharaan.

Anda dapat menskalakan pola ini, tetapi memerlukan waktu henti beban kerja untuk mengonfigurasi ulang konektivitas fisik penyimpanan dan konfigurasi ulang jaringan penyimpanan. Meskipun layanan SDN L3 didukung penuh untuk pola ini, layanan perutean seperti BGP harus dikonfigurasi pada perangkat firewall di atas sakelar TOR jika tidak mendukung layanan L3. Fitur keamanan jaringan seperti mikrosegmentasi dan QoS tidak memerlukan konfigurasi tambahan pada perangkat firewall, karena diimplementasikan pada sakelar virtual.

Komponen konektivitas fisik

Seperti yang ditunjukkan pada diagram berikut, pola ini memiliki komponen jaringan fisik berikut:

Sakelar TOR tunggal untuk komunikasi lalu lintas utara-selatan.

Dua port jaringan tim untuk menangani manajemen dan lalu lintas komputasi, terhubung ke sakelar L2 pada setiap host

Dua NIC RDMA dalam konfigurasi full-mesh untuk lalu lintas timur-barat untuk penyimpanan. Setiap node dalam kluster memiliki koneksi redundan ke node lain dalam kluster.

Sebagai opsi, beberapa solusi mungkin menggunakan konfigurasi tanpa kepala tanpa kartu BMC untuk tujuan keamanan.

| Jaringan | Manajemen dan komputasi | Penyimpanan | BMC |

|---|---|---|---|

| Kecepatan link | Setidaknya 1 Gbps. Direkomendasikan 10 Gbps | Setidaknya 10 Gbps | Tanyakan kepada produsen perangkat keras |

| Jenis antarmuka | RJ45, SFP+ atau SFP28 | SFP+ atau SFP28 | RJ45 |

| Port dan agregasi | Dua port beregu | Dua port mandiri | Satu port |

Niat ATC jaringan

Untuk pola switchless penyimpanan dua simpul, dua niat ATC Jaringan dibuat. Yang pertama untuk lalu lintas jaringan manajemen dan komputasi, dan yang kedua untuk lalu lintas penyimpanan.

Niat manajemen dan perhitungan

- Jenis Niat: Manajemen dan komputasi

- Mode Niat: Mode kluster

- Teaming: Ya. pNIC01 dan pNIC02 bekerja sama

- VLAN Manajemen Default: VLAN yang dikonfigurasi untuk adaptor manajemen tidak dimodifikasi

- PA & Compute VLAN dan vNIC: ATC Jaringan transparan untuk PA vNIC dan VLAN atau VM komputasi vNIC dan VLAN

Niat penyimpanan

- Jenis niat: Penyimpanan

- Mode niat: Mode kluster

- Teaming: pNIC03 dan pNIC04 menggunakan SMB Multichannel untuk memberikan ketahanan dan agregasi bandwidth

- VLAN Default:

- 711 untuk jaringan penyimpanan 1

- 712 untuk jaringan penyimpanan 2

- Subnet default:

- 10.71.1.0/24 untuk jaringan penyimpanan 1

- 10.71.2.0/24 untuk jaringan penyimpanan 2

Untuk informasi selengkapnya, lihat Menyebarkan jaringan host.

Ikuti langkah-langkah ini untuk membuat niat jaringan untuk pola referensi ini:

Jalankan PowerShell sebagai admin.

Jalankan perintah berikut:

Add-NetIntent -Name <Management_Compute> -Management -Compute -ClusterName <HCI01> -AdapterName <pNIC01, pNIC02> Add-NetIntent -Name <Storage> -Storage -ClusterName <HCI01> -AdapterName <pNIC03, pNIC04>

Komponen konektivitas logis

Seperti yang diilustrasikan dalam diagram di bawah ini, pola ini memiliki komponen jaringan logis berikut:

VLAN Jaringan Penyimpanan

Lalu lintas berbasis niat penyimpanan terdiri dari dua jaringan individu yang mendukung lalu lintas RDMA. Setiap antarmuka akan didedikasikan untuk jaringan penyimpanan terpisah, dan keduanya dapat menggunakan tag VLAN yang sama. Lalu lintas ini hanya dimaksudkan untuk melakukan perjalanan di antara dua simpul. Lalu lintas penyimpanan adalah jaringan privat tanpa konektivitas ke sumber daya lain.

Adaptor penyimpanan beroperasi pada subnet IP yang berbeda. Untuk mengaktifkan konfigurasi tanpa switch, setiap simpul yang terhubung mendukung subnet yang cocok dari tetangganya. Setiap jaringan penyimpanan menggunakan VLAN Jaringan ATC yang telah ditentukan sebelumnya secara default (711 dan 712). Namun, VLAN ini dapat disesuaikan jika perlu. Selain itu, jika subnet default yang ditentukan oleh Network ATC (10.71.1.0/24 dan 10.71.2.0/24) tidak dapat digunakan, Anda bertanggung jawab untuk menetapkan semua alamat IP penyimpanan di kluster.

Untuk informasi selengkapnya, lihat Gambaran umum ATC Jaringan.

Jaringan OOB

Jaringan Out of Band (OOB) didedikasikan untuk mendukung antarmuka manajemen server "lights-out" yang juga dikenal sebagai pengontrol manajemen baseboard (BMC). Setiap antarmuka BMC terhubung ke sakelar yang disediakan pelanggan. BMC digunakan untuk mengotomatiskan skenario boot PXE.

Jaringan manajemen memerlukan akses ke antarmuka BMC menggunakan port Protokol Datagram Pengguna (UDP) Intelligent Platform Management Interface (IPMI) 623.

Jaringan OOB diisolasi dari beban kerja komputasi dan bersifat opsional untuk penyebaran berbasis non-solusi.

Manajemen VLAN

Semua host komputasi fisik memerlukan akses ke jaringan logis manajemen. Untuk perencanaan alamat IP, setiap host komputasi fisik harus memiliki setidaknya satu alamat IP yang ditetapkan dari jaringan logis manajemen.

Server DHCP dapat secara otomatis menetapkan alamat IP untuk jaringan manajemen, atau Anda dapat menetapkan alamat IP statik secara manual. Ketika DHCP adalah metode penetapan IP pilihan, kami sarankan Anda menggunakan reservasi DHCP tanpa kedaluwarsa.

Jaringan manajemen mendukung konfigurasi VLAN berikut:

VLAN asli - Anda tidak diharuskan untuk menyediakan ID VLAN. Ini diperlukan untuk penginstalan berbasis solusi.

VLAN yang ditandai - Anda menyediakan ID VLAN pada saat penyebaran.

Jaringan manajemen mendukung semua lalu lintas yang digunakan untuk manajemen kluster, termasuk Desktop Jauh, Windows Admin Center, dan Direktori Aktif.

Untuk informasi selengkapnya, lihat Merencanakan infrastruktur SDN: Manajemen dan Penyedia HNV.

VLAN Komputasi

Dalam beberapa skenario, Anda tidak perlu menggunakan SDN Virtual Networks dengan enkaplasi Virtual Extensible LAN (VXLAN). Sebagai gantinya, Anda dapat menggunakan VLAN tradisional untuk mengisolasi beban kerja penyewa Anda. VLAN tersebut dikonfigurasi pada port sakelar TOR dalam mode batang. Saat menyambungkan VM baru ke VLAN ini, tag VLAN yang sesuai ditentukan pada adaptor jaringan virtual.

Jaringan Alamat Penyedia (PA) HNV

Jaringan Alamat Penyedia (PA) Hyper-V Network Virtualization (HNV), berfungsi sebagai jaringan fisik dasar untuk lalu lintas penyewa Timur/Barat (internal-internal), lalu lintas penyewa Utara/Selatan (eksternal-internal), dan untuk bertukar informasi peering BGP dengan jaringan fisik. Jaringan ini hanya diperlukan ketika ada kebutuhan untuk menyebarkan jaringan virtual menggunakan enkapulasi VXLAN untuk lapisan isolasi lain dan untuk multipenyewa jaringan.

Untuk informasi selengkapnya, lihat Merencanakan infrastruktur SDN: Manajemen dan Penyedia HNV.

Opsi isolasi jaringan

Opsi isolasi jaringan berikut didukung:

VLAN (IEEE 802.1Q)

VLAN memungkinkan perangkat yang harus dipisahkan untuk berbagi kabel jaringan fisik dan belum dicegah untuk berinteraksi langsung satu sama lain. Berbagi yang dikelola ini menghasilkan keuntungan dalam kesederhanaan, keamanan, manajemen lalu lintas, dan ekonomi. Misalnya, VLAN dapat digunakan untuk memisahkan lalu lintas dalam bisnis berdasarkan pengguna individu atau grup pengguna atau peran mereka, atau berdasarkan karakteristik lalu lintas. Banyak layanan hosting internet menggunakan VLAN untuk memisahkan zona privat satu sama lain, memungkinkan setiap server pelanggan dikelompokkan dalam satu segmen jaringan di mana pun server individual berada di pusat data. Beberapa tindakan pencegahan diperlukan untuk mencegah lalu lintas "melarikan diri" dari VLAN tertentu, eksploitasi yang dikenal sebagai lompatan VLAN.

Untuk informasi selengkapnya, lihat Memahami penggunaan jaringan virtual dan VLAN.

Kebijakan akses jaringan default dan mikrosegmentasi

Kebijakan akses jaringan default memastikan bahwa semua komputer virtual (VM) di kluster Azure Stack HCI Anda aman secara default dari ancaman eksternal. Dengan kebijakan ini, kita akan memblokir akses masuk ke VM secara default, sambil memberikan opsi untuk mengaktifkan port masuk selektif dan dengan demikian mengamankan VM dari serangan eksternal. Penerapan ini tersedia melalui alat manajemen seperti Windows Admin Center.

Mikrosegmentasi melibatkan pembuatan kebijakan jaringan terperinci antara aplikasi dan layanan. Ini pada dasarnya mengurangi perimeter keamanan ke pagar di sekitar setiap aplikasi atau VM. Pagar ini hanya memungkinkan komunikasi yang diperlukan antara tingkat aplikasi atau batas logis lainnya, sehingga membuatnya sangat sulit bagi ancaman cyber untuk menyebar secara lateral dari satu sistem ke sistem lainnya. Mikrosegmentasi mengisolasi jaringan satu sama lain dengan aman dan mengurangi permukaan serangan total insiden keamanan jaringan.

Kebijakan akses jaringan default dan mikrosegmentasi diwujudkan sebagai stateful lima tuple (awalan alamat sumber, port sumber, awalan alamat tujuan, port tujuan, dan protokol) aturan firewall pada kluster Azure Stack HCI. Aturan firewall juga dikenal sebagai Network Security Grup (NSG). Kebijakan ini diberlakukan di port vSwitch dari setiap VM. Kebijakan didorong melalui lapisan manajemen, dan Pengontrol Jaringan SDN mendistribusikannya ke semua host yang berlaku. Kebijakan ini tersedia untuk VM pada jaringan VLAN tradisional dan pada jaringan overlay SDN.

Untuk informasi selengkapnya, lihat Apa itu Firewall Pusat Data?.

QoS untuk adaptor jaringan VM

Anda dapat mengonfigurasi Quality of Service (QoS) untuk adaptor jaringan VM untuk membatasi bandwidth pada antarmuka virtual untuk mencegah VM lalu lintas tinggi bersaing dengan lalu lintas jaringan VM lainnya. Anda juga dapat mengonfigurasi QoS untuk memesan sejumlah bandwidth tertentu untuk VM untuk memastikan bahwa VM dapat mengirim lalu lintas terlepas dari lalu lintas lain di jaringan. Ini dapat diterapkan ke VM yang melekat pada jaringan VLAN tradisional serta VM yang melekat pada jaringan overlay SDN.

Untuk informasi selengkapnya, lihat Mengonfigurasi QoS untuk adaptor jaringan VM.

Jaringan virtual

Virtualisasi jaringan menyediakan jaringan virtual ke VM yang mirip dengan bagaimana virtualisasi server (hypervisor) menyediakan VM ke sistem operasi. Virtualisasi jaringan memisahkan jaringan virtual dari infrastruktur jaringan fisik dan menghapus batasan VLAN dan penetapan alamat IP hierarkis dari provisi VM. Fleksibilitas tersebut memudahkan Anda untuk pindah ke cloud IaaS (Infrastructure-as-a-Service) dan efisien bagi hoster dan administrator pusat data untuk mengelola infrastruktur mereka, dan mempertahankan isolasi multi-penyewa yang diperlukan, persyaratan keamanan, dan alamat IP VM yang tumpang tindih.

Untuk informasi selengkapnya, lihat Virtualisasi Jaringan Hyper-V.

Opsi layanan jaringan L3

Opsi layanan jaringan L3 berikut ini tersedia:

Peering jaringan virtual

Peering jaringan virtual memungkinkan Anda menghubungkan dua jaringan virtual dengan mulus. Setelah di-peering, untuk tujuan konektivitas, jaringan virtual muncul sebagai satu. Keuntungan menggunakan peering jaringan virtual meliputi:

- Lalu lintas antara VM di jaringan virtual yang di-peering dirutekan melalui infrastruktur backbone melalui alamat IP privat saja. Komunikasi antara jaringan virtual tidak memerlukan Internet atau gateway publik.

- Latensi rendah, koneksi bandwidth-tinggi antara sumber daya di jaringan virtual yang berbeda.

- Kemampuan untuk sumber daya dalam satu jaringan virtual untuk berkomunikasi dengan sumber daya dalam jaringan virtual yang berbeda.

- Tidak ada waktu henti ke sumber daya di salah satu jaringan virtual saat membuat peering.

Untuk informasi selengkapnya, lihat Penyandingan jaringan virtual.

Load balancer perangkat lunak SDN

Penyedia Layanan Cloud (CSP) dan perusahaan yang menyebarkan Software Defined Networking (SDN) dapat menggunakan Software Load Balancer (SLB) untuk mendistribusikan lalu lintas jaringan pelanggan secara merata di antara sumber daya jaringan virtual. SLB memungkinkan beberapa server untuk menghosting beban kerja yang sama, memberikan ketersediaan dan skalabilitas yang tinggi. Ini juga digunakan untuk menyediakan layanan Network Address Translation (NAT) masuk untuk akses masuk ke VM, dan layanan NAT keluar untuk konektivitas keluar.

Dengan menggunakan SLB, Anda dapat meluaskan skala kemampuan penyeimbangan beban menggunakan VM SLB pada server komputasi Hyper-V yang sama dengan yang Anda gunakan untuk beban kerja VM Anda yang lain. SLB mendukung pembuatan dan penghapusan titik akhir penyeimbangan beban yang cepat sebagaimana diperlukan untuk operasi CSP. Selain itu, SLB mendukung puluhan gigabyte per kluster, menyediakan model provisi sederhana, dan mudah diskalakan dan masuk. SLB menggunakan Protokol Gateway Batas untuk mengiklankan alamat IP virtual ke jaringan fisik.

Untuk informasi selengkapnya, lihat Apa itu SLB untuk SDN?

Gateway VPN SDN

Gateway SDN adalah router berkemampuan Border Gateway Protocol (BGP) berbasis perangkat lunak yang dirancang untuk CSP dan perusahaan yang menghosting jaringan virtual multi-penyewa menggunakan Hyper-V Network Virtualization (HNV). Anda dapat menggunakan RAS Gateway untuk merutekan lalu lintas antara jaringan virtual dan jaringan lain, baik lokal atau jarak jauh.

Gateway SDN dapat digunakan untuk:

Membuat koneksi IPsec situs-ke-situs yang aman antara jaringan virtual SDN dan jaringan pelanggan eksternal melalui internet.

Membuat koneksi Generic Routing Encapsulation (GRE) antara jaringan virtual SDN dan jaringan eksternal. Perbedaan antara koneksi situs-ke-situs dan koneksi GRE adalah bahwa yang terakhir bukan koneksi terenkripsi.

Untuk informasi selengkapnya tentang skenario konektivitas GRE, lihat Penerowongan GRE di Windows Server.

Create koneksi Layer 3 (L3) antara jaringan virtual SDN dan jaringan eksternal. Dalam hal ini, gateway SDN hanya berfungsi sebagai router antara jaringan virtual Anda dan jaringan eksternal.

Gateway SDN memerlukan Pengontrol Jaringan SDN. Pengontrol Jaringan melakukan penyebaran kumpulan gateway, mengonfigurasi koneksi penyewa di setiap gateway, dan mengalihkan arus lalu lintas jaringan ke gateway siaga jika gateway gagal.

Gateway menggunakan Protokol Gateway Batas untuk mengiklankan titik akhir GRE dan membuat koneksi titik-ke-titik. Penyebaran SDN membuat kumpulan gateway default yang mendukung semua jenis koneksi. Di dalam kumpulan ini, Anda dapat menentukan berapa banyak gateway yang dicadangkan dalam siaga jika gateway aktif gagal.

Untuk informasi selengkapnya, lihat Apa itu RAS Gateway untuk SDN?

Langkah berikutnya

Pelajari tentang penyimpanan dua simpul tanpa sakelar, dua pengalihan pola jaringan