Bagaimana objek dan kredensial disinkronkan di domain terkelola Microsoft Entra Domain Services

Objek dan kredensial dalam domain terkelola Microsoft Entra Domain Services dapat dibuat secara lokal dalam domain tersebut, atau disinkronkan dari penyewa Microsoft Entra. Saat Anda pertama kali menyebarkan Layanan Domain, sinkronisasi satu arah otomatis dikonfigurasi dan mulai mereplikasi objek dari ID Microsoft Entra. Sinkronisasi satu arah ini terus berjalan di latar belakang untuk menjaga domain terkelola Domain Services tetap terbarui dengan perubahan apa pun dari ID Microsoft Entra. Tidak ada sinkronisasi yang terjadi dari Layanan Domain kembali ke ID Microsoft Entra.

Di lingkungan hibrid, objek dan kredensial dari domain AD DS lokal dapat disinkronkan ke ID Microsoft Entra menggunakan Microsoft Entra Koneksi. Setelah objek tersebut berhasil disinkronkan ke ID Microsoft Entra, sinkronisasi latar belakang otomatis kemudian membuat objek dan kredensial tersebut tersedia untuk aplikasi menggunakan domain terkelola.

Diagram berikut mengilustrasikan cara kerja sinkronisasi antara Layanan Domain, ID Microsoft Entra, dan lingkungan AD DS lokal opsional:

Sinkronisasi dari ID Microsoft Entra ke Layanan Domain

Akun pengguna, keanggotaan grup, dan hash kredensial disinkronkan satu arah dari ID Microsoft Entra ke Layanan Domain. Proses sinkronisasi ini otomatis. Anda tidak perlu mengonfigurasi, memantau, atau mengelola proses sinkronisasi ini. Sinkronisasi awal mungkin memakan waktu beberapa jam hingga beberapa hari, tergantung pada jumlah objek di direktori Microsoft Entra. Setelah sinkronisasi awal selesai, perubahan yang dilakukan di ID Microsoft Entra, seperti perubahan kata sandi atau atribut, kemudian secara otomatis disinkronkan ke Layanan Domain.

Saat pengguna dibuat di ID Microsoft Entra, mereka tidak disinkronkan ke Layanan Domain hingga mereka mengubah kata sandi mereka di ID Microsoft Entra. Proses perubahan kata sandi ini menyebabkan hash kata sandi untuk autentikasi Kerberos dan NTLM dihasilkan dan disimpan di ID Microsoft Entra. Hash kata sandi diperlukan untuk berhasil mengautentikasi pengguna di Domain Services.

Proses sinkronisasi adalah satu arah berdasarkan desain. Tidak ada sinkronisasi terbalik perubahan dari Layanan Domain kembali ke ID Microsoft Entra. Domain terkelola sebagian besar baca-saja kecuali untuk OU kustom yang bisa Anda buat. Anda tidak dapat membuat perubahan pada atribut pengguna, kata sandi pengguna, atau keanggotaan grup dalam domain terkelola.

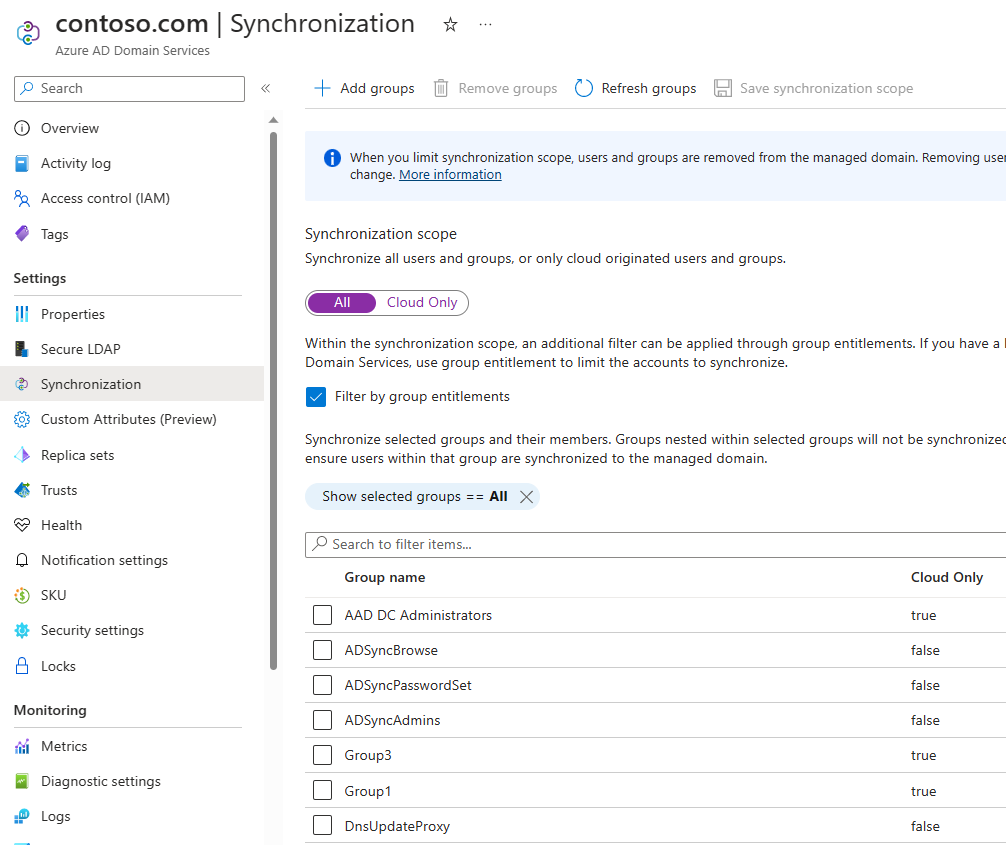

Sinkronisasi tercakup dan filter grup

Anda dapat mencakup sinkronisasi hanya ke akun pengguna yang berasal dari cloud. Dalam cakupan sinkronisasi tersebut, Anda dapat memfilter grup atau pengguna tertentu. Anda dapat memilih antara grup khusus cloud, grup lokal, atau keduanya. Untuk informasi selengkapnya tentang cara mengonfigurasi sinkronisasi tercakup, lihat Mengonfigurasi sinkronisasi tercakup.

Sinkronisasi dan pemetaan atribut ke Domain Services

Tabel berikut mencantumkan beberapa atribut umum dan bagaimana atribut tersebut disinkronkan ke Domain Services.

| Atribut di Layanan Domain | Sumber | Catatan |

|---|---|---|

| UPN | Atribut UPN pengguna di penyewa Microsoft Entra | Atribut UPN dari penyewa Microsoft Entra disinkronkan apa adanya ke Domain Services. Cara paling dapat diandalkan untuk masuk ke domain terkelola adalah menggunakan UPN. |

| SAMAccountName | Atribut mailNickname pengguna di penyewa Microsoft Entra atau dibuat secara otomatis | Atribut SAMAccountName bersumber dari atribut mailNickname di penyewa Microsoft Entra. Jika beberapa akun pengguna memiliki atribut mailNickname yang sama, SAMAccountName akan diregenerasi secara otomatis. Jika awalan mailNickname atau UPN pengguna lebih panjang dari 20 karakter, SAMAccountName diregenerasi untuk memenuhi batas 20 karakter pada atribut SAMAccountName. |

| Kata Sandi | Kata sandi pengguna dari penyewa Microsoft Entra | Hash kata sandi warisan yang diperlukan untuk autentikasi NTLM atau Kerberos disinkronkan dari penyewa Microsoft Entra. Jika penyewa Microsoft Entra dikonfigurasi untuk sinkronisasi hibrid menggunakan Microsoft Entra Koneksi, hash kata sandi ini bersumber dari lingkungan AD DS lokal. |

| Pengguna utama/SID grup | Beregenerasi otomatis | SID utama untuk akun pengguna/grup dibuat secara otomatis di Layanan Domain. Atribut ini tidak cocok dengan SID pengguna/grup utama objek dalam lingkungan AD DS lokal. Ketidakcocokan ini karena domain terkelola memiliki ruang nama SID yang berbeda dari domain AD DS lokal. |

| Riwayat SID untuk pengguna dan grup | SID pengguna dan grup utama lokal | Atribut SidHistory untuk pengguna dan grup di Domain Services diatur agar sesuai dengan pengguna utama atau SID grup yang sesuai di lingkungan AD DS lokal. Fitur ini membantu mempermudah lift-and-shift aplikasi lokal ke Domain Services karena Anda tidak perlu melakukan ACL ulang sumber daya. |

Tip

Masuk ke domain terkelola menggunakan format UPN. Atribut SAMAccountName, seperti AADDSCONTOSO\driley, dapat dibuat secara otomatis untuk beberapa akun pengguna di domain terkelola. SAMAccountName yang dibuat secara otomatis oleh pengguna mungkin berbeda dari awalan UPN mereka, jadi tidak selalu merupakan cara yang dapat diandalkan untuk masuk.

Misalnya, jika beberapa pengguna memiliki atribut mailNickname yang sama atau pengguna memiliki awalan UPN yang terlalu panjang, SAMAccountName untuk pengguna ini mungkin dibuat secara otomatis. Gunakan format UPN, seperti driley@aaddscontoso.com, untuk masuk ke domain terkelola dengan andal.

Pemetaan atribut untuk akun pengguna

Tabel berikut ini menggambarkan bagaimana atribut khusus untuk objek pengguna di ID Microsoft Entra disinkronkan ke atribut yang sesuai di Layanan Domain.

| Atribut pengguna di ID Microsoft Entra | Atribut pengguna di Domain Services |

|---|---|

| accountEnabled | userAccountControl (mengatur atau menghapus ACCOUNT_DISABLED bit) |

| kota | l |

| companyName | companyName |

| negara | co |

| departemen | departemen |

| displayName | displayName |

| employeeId | employeeId |

| facsimileTelephoneNumber | facsimileTelephoneNumber |

| givenName | givenName |

| jobTitle | title |

| mailNickname | msDS-AzureADMailNickname |

| mailNickname | SAMAccountName (terkadang dapat dibuat secara otomatis) |

| manajer | manajer |

| mobile | mobile |

| objectId | msDS-aadObjectId |

| onPremiseSecurityIdentifier | sidHistory |

| passwordPolicies | userAccountControl (mengatur atau menghapus DONT_EXPIRE_PASSWORD bit) |

| physicalDeliveryOfficeName | physicalDeliveryOfficeName |

| Kode Pos | Kode Pos |

| preferredLanguage | preferredLanguage |

| proxyAddresses | proxyAddresses |

| state | st |

| streetAddress | streetAddress |

| surname | sn |

| telephoneNumber | telephoneNumber |

| userPrincipalName | userPrincipalName |

Pemetaan atribut untuk grup

Tabel berikut mengilustrasikan bagaimana atribut khusus untuk objek grup di ID Microsoft Entra disinkronkan ke atribut yang sesuai di Layanan Domain.

| Atribut grup di ID Microsoft Entra | Atribut grup di Domain Services |

|---|---|

| displayName | displayName |

| displayName | SAMAccountName (terkadang dapat dibuat secara otomatis) |

| mailNickname | msDS-AzureADMailNickname |

| objectId | msDS-AzureADObjectId |

| onPremiseSecurityIdentifier | sidHistory |

| proxyAddresses | proxyAddresses |

| securityEnabled | groupType |

Sinkronisasi dari AD DS lokal ke ID Microsoft Entra dan Layanan Domain

Microsoft Entra Koneksi digunakan untuk menyinkronkan akun pengguna, keanggotaan grup, dan hash kredensial dari lingkungan AD DS lokal ke ID Microsoft Entra. Atribut akun pengguna seperti UPN dan pengidentifikasi keamanan lokal (SID) disinkronkan. Untuk masuk menggunakan Domain Services, hash kata sandi warisan yang diperlukan untuk autentikasi NTLM dan Kerberos juga disinkronkan ke ID Microsoft Entra.

Penting

Microsoft Entra Koneksi hanya boleh diinstal dan dikonfigurasi untuk sinkronisasi dengan lingkungan AD DS lokal. Tidak didukung untuk menginstal Microsoft Entra Koneksi di domain terkelola untuk menyinkronkan objek kembali ke ID Microsoft Entra.

Jika Anda mengonfigurasi writeback, perubahan dari ID Microsoft Entra disinkronkan kembali ke lingkungan AD DS lokal. Misalnya, jika pengguna mengubah kata sandi mereka menggunakan manajemen kata sandi layanan mandiri Microsoft Entra, kata sandi diperbarui kembali di lingkungan AD DS lokal.

Catatan

Selalu gunakan versi terbaru Microsoft Entra Koneksi untuk memastikan Anda memiliki perbaikan untuk semua bug yang diketahui.

Sinkronisasi dari lingkungan multi-hutan lokal

Banyak organisasi memiliki lingkungan AD DS lokal yang cukup kompleks yang mencakup beberapa hutan. Microsoft Entra Koneksi mendukung sinkronisasi pengguna, grup, dan hash info masuk dari lingkungan multi-forest ke ID Microsoft Entra.

ID Microsoft Entra memiliki namespace layanan yang jauh lebih sederhana dan datar. Untuk memungkinkan pengguna mengakses aplikasi dengan andal yang diamankan oleh ID Microsoft Entra, atasi konflik UPN di seluruh akun pengguna di forest yang berbeda. Domain terkelola menggunakan struktur unit organisasi datar, mirip dengan ID Microsoft Entra. Semua akun dan grup pengguna disimpan dalam kontainer Pengguna AADDC, meskipun disinkronkan dari domain atau hutan lokal yang berbeda, bahkan jika Anda telah mengonfigurasi struktur unit organisasi hierarkis secara lokal. Domain yang dikelola meratakan struktur unit organisasi hierarkis apa pun.

Seperti yang dirinci sebelumnya, tidak ada sinkronisasi dari Layanan Domain kembali ke ID Microsoft Entra. Anda dapat membuat Unit Organisasi (OU) kustom di Layanan Domain lalu pengguna, grup, atau akun layanan dalam OU kustom tersebut. Tidak ada objek yang dibuat dalam OU kustom yang disinkronkan kembali ke ID Microsoft Entra. Objek ini hanya tersedia dalam domain terkelola, dan tidak terlihat menggunakan cmdlet Microsoft Graph PowerShell, Microsoft Graph API, atau menggunakan pusat admin Microsoft Entra.

Apa yang tidak disinkronkan ke Domain Services

Objek atau atribut berikut tidak disinkronkan dari lingkungan AD DS lokal ke ID Microsoft Entra atau Layanan Domain:

- Atribut yang dikecualikan: Anda dapat memilih untuk mengecualikan atribut tertentu agar tidak disinkronkan ke ID Microsoft Entra dari lingkungan AD DS lokal menggunakan Microsoft Entra Koneksi. Atribut yang dikecualikan ini kemudian tidak tersedia di Domain Services.

- Kebijakan Grup: Kebijakan Grup yang dikonfigurasi di lingkungan AD DS lokal tidak disinkronkan ke Layanan Domain.

- Folder Sysvol: Konten folder Sysvol di lingkungan AD DS lokal tidak disinkronkan ke Layanan Domain.

- Objek komputer: Objek komputer untuk komputer yang bergabung ke lingkungan AD DS lokal tidak disinkronkan ke Layanan Domain. Komputer ini tidak memiliki hubungan kepercayaan dengan domain terkelola dan hanya milik lingkungan AD DS lokal. Di Layanan Domain, hanya objek komputer untuk komputer yang secara eksplisit bergabung dengan domain ke domain terkelola yang ditampilkan.

- Atribut SidHistory untuk pengguna dan grup: SID pengguna utama dan grup utama dari lingkungan AD DS lokal disinkronkan ke Layanan Domain. Namun, atribut SidHistory yang ada untuk pengguna dan grup tidak disinkronkan dari lingkungan AD DS lokal ke Layanan Domain.

- Struktur Unit Organisasi (OU): Unit Organisasi yang ditentukan dalam lingkungan AD DS lokal tidak disinkronkan ke Layanan Domain. Ada dua OU bawaan di Layanan Domain - satu untuk pengguna, dan satu untuk komputer. Domain terkelola memiliki struktur unit organisasi datar. Anda dapat memilih untuk membuat unit organisasi kustom di domain terkelola Anda.

Sinkronisasi hash kata sandi dan pertimbangan keamanan

Saat Anda mengaktifkan Layanan Domain, hash kata sandi warisan untuk autentikasi NTLM dan Kerberos diperlukan. ID Microsoft Entra tidak menyimpan kata sandi teks yang jelas, sehingga hash ini tidak dapat dibuat secara otomatis untuk akun pengguna yang ada. Hash kata sandi yang kompatibel dengan NTLM dan Kerberos selalu disimpan dengan cara terenkripsi dalam ID Microsoft Entra.

Kunci enkripsi unik untuk setiap penyewa Microsoft Entra. Hash ini dienkripsi sehingga hanya Layanan Domain yang memiliki akses ke kunci dekripsi. Tidak ada layanan atau komponen lain di ID Microsoft Entra yang memiliki akses ke kunci dekripsi.

Hash kata sandi warisan kemudian disinkronkan dari ID Microsoft Entra ke pengontrol domain untuk domain terkelola. Disk untuk pengontrol domain terkelola ini di Layanan Domain dienkripsi saat tidak aktif. Hash kata sandi ini disimpan dan diamankan pada pengontrol domain ini mirip dengan bagaimana kata sandi disimpan dan diamankan di lingkungan AD DS lokal.

Untuk lingkungan Microsoft Entra khusus cloud, pengguna harus mengatur ulang/mengubah kata sandi mereka agar hash kata sandi yang diperlukan dihasilkan dan disimpan di ID Microsoft Entra. Untuk akun pengguna cloud apa pun yang dibuat di ID Microsoft Entra setelah mengaktifkan Microsoft Entra Domain Services, hash kata sandi dihasilkan dan disimpan dalam format yang kompatibel dengan NTLM dan Kerberos. Semua akun pengguna cloud harus mengubah kata sandi mereka sebelum disinkronkan ke Layanan Domain.

Untuk akun pengguna hibrid yang disinkronkan dari lingkungan AD DS lokal menggunakan Microsoft Entra Koneksi, Anda harus mengonfigurasi Microsoft Entra Koneksi untuk menyinkronkan hash kata sandi dalam format yang kompatibel dengan NTLM dan Kerberos.

Langkah berikutnya

Untuk informasi selengkapnya tentang spesifikasi sinkronisasi kata sandi, lihat Cara kerja sinkronisasi hash kata sandi dengan Microsoft Entra Koneksi.

Untuk mulai menggunakan Domain Services, buat domain terkelola.