Tutorial: Membuat kepercayaan hutan dua arah di Microsoft Entra Domain Services dengan domain lokal

Anda dapat membuat kepercayaan hutan antara Microsoft Entra Domain Services dan lingkungan AD DS lokal. Hubungan kepercayaan hutan memungkinkan pengguna, aplikasi, dan komputer mengautentikasi terhadap domain lokal dari domain terkelola Domain Services. Kepercayaan forest dapat membantu pengguna mengakses sumber daya dalam skenario seperti:

- Di lingkungan tempat Anda tidak dapat menyinkronkan hash kata sandi, atau di mana pengguna secara eksklusif masuk menggunakan kartu pintar dan tidak mengetahui kata sandi mereka.

- Skenario hibrid yang memerlukan akses ke domain lokal.

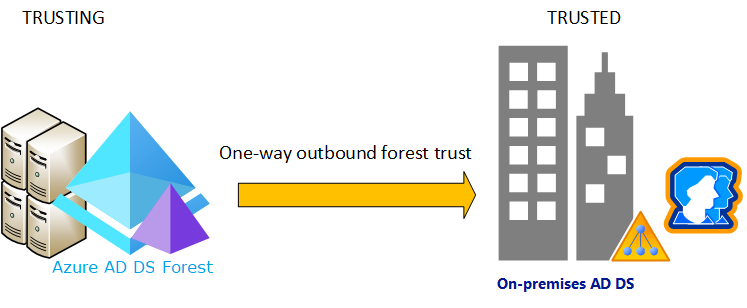

Anda dapat memilih dari tiga kemungkinan arah saat membuat kepercayaan hutan, tergantung pada bagaimana pengguna perlu mengakses sumber daya. Layanan Domain hanya mendukung kepercayaan hutan. Kepercayaan eksternal kepada domian anak lokal tidak didukung.

| Arah kepercayaan | Akses pengguna |

|---|---|

| Dua-Arah | Memungkinkan pengguna di domain terkelola dan domain lokal untuk mengakses sumber daya di salah satu domain. |

| Keluar satu arah | Memungkinkan pengguna di domain lokal mengakses sumber daya di domain terkelola, tetapi bukan sebaliknya. |

| Masuk satu arah | Memungkinkan pengguna di domain terkelola mengakses sumber daya di domain lokal. |

Dalam tutorial ini, Anda akan mempelajari cara:

- Mengonfigurasi DNS di domain AD DS lokal untuk mendukung konektivitas Layanan Domain

- Membuat kepercayaan hutan dua arah antara domain terkelola dan domain lokal

- Menguji dan memvalidasi hubungan kepercayaan hutan untuk autentikasi dan akses sumber daya

Jika Anda tidak memiliki langganan Azure, buat sebuah akun sebelum Anda memulai.

Prasyarat

Untuk menyelesaikan tutorial ini, Anda memerlukan sumber daya dan hak istimewa berikut:

- Langganan Azure aktif.

- Jika Anda tidak memiliki langganan Azure, buat akun.

- Penyewa Microsoft Entra yang terkait dengan langganan Anda, baik disinkronkan dengan direktori lokal atau direktori khusus cloud.

- Jika diperlukan, buat penyewa Microsoft Entra atau kaitkan langganan Azure dengan akun Anda.

- Domain terkelola Domain Services yang dikonfigurasi dengan nama domain DNS kustom dan sertifikat SSL yang valid.

- Jika diperlukan, buat dan konfigurasikan domain terkelola Microsoft Entra Domain Services.

- Domain Active Directory lokal yang dapat dijangkau dari domain terkelola melalui koneksi VPN atau ExpressRoute.

- Peran Microsoft Entra Administrator Aplikasi dan Administrator Grup di penyewa Anda untuk memodifikasi instans Layanan Domain.

- Akun Admin Domain di domain lokal yang memiliki izin untuk membuat dan memverifikasi hubungan kepercayaan.

Penting

Anda juga harus menggunakan minimal SKU Enterprise untuk domain terkelola Anda. Jika diperlukan, ubah SKU untuk domain terkelola.

Masuk ke pusat admin Microsoft Entra

Dalam tutorial ini, Anda membuat dan mengonfigurasi kepercayaan forest keluar dari Layanan Domain menggunakan pusat admin Microsoft Entra. Untuk memulai, pertama-tama masuk ke pusat admin Microsoft Entra.

Pertimbangan jaringan

Jaringan virtual yang menghosting forest Layanan Domain memerlukan koneksi VPN atau ExpressRoute ke Active Directory lokal Anda. Aplikasi dan layanan juga memerlukan konektivitas jaringan ke jaringan virtual yang menghosting forest Layanan Domain. Konektivitas jaringan ke forest Layanan Domain harus selalu aktif dan stabil jika tidak, pengguna mungkin gagal mengautentikasi atau mengakses sumber daya.

Sebelum Anda mengonfigurasi kepercayaan hutan di Layanan Domain, pastikan jaringan Anda antara Azure dan lingkungan lokal memenuhi persyaratan berikut:

- Pastikan port firewall memungkinkan lalu lintas yang diperlukan untuk membuat dan menggunakan kepercayaan. Untuk informasi selengkapnya tentang port mana yang perlu dibuka untuk menggunakan kepercayaan, lihat Mengonfigurasi pengaturan firewall untuk kepercayaan AD DS.

- Menggunakan alamat IP pribadi. Jangan Azurean mengandalkan DHCP dengan penugasan alamat IP dinamis.

- Hindari ruang alamat IP yang tumpang tindih untuk memungkinkan peering dan perutean jaringan virtual agar berhasil berkomunikasi antara Azure dan lokal.

- Jaringan virtual Azure memerlukan subnet gateway untuk mengonfigurasi VPN situs ke situs (S2S) Azure atau koneksi ExpressRoute.

- Buat subnet dengan alamat IP yang cukup untuk mendukung skenario Anda.

- Pastikan Domain Services memiliki subnetnya sendiri, jangan bagikan subnet jaringan virtual ini dengan VM dan layanan aplikasi.

- Jaringan virtual yang di-peering TIDAK transitif.

- Peering jaringan virtual Azure harus dibuat di antara semua jaringan virtual yang ingin Anda gunakan kepercayaan forest Layanan Domain ke lingkungan AD DS lokal.

- Sediakan konektivitas jaringan berkelanjutan ke forest Active Directory lokal Anda. Jangan gunakan koneksi sesuai permintaan.

- Pastikan ada resolusi nama DNS berkelanjutan antara nama forest Domain Services Anda dan nama forest Active Directory lokal Anda.

Mengonfigurasi DNS di domain lokal

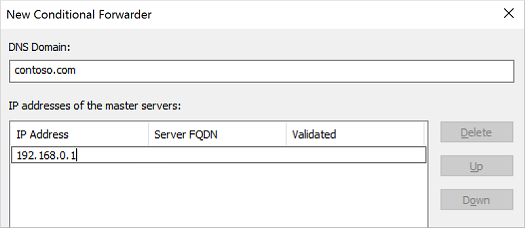

Untuk mengatasi domain terkelola dengan benar dari lingkungan lokal, Anda mungkin perlu menambahkan penerus ke server DNS yang ada. Untuk mengonfigurasi lingkungan lokal untuk berkomunikasi dengan domain terkelola, selesaikan langkah-langkah berikut dari stasiun kerja manajemen untuk domain AD DS lokal:

Pilih Mulai>Alat Administratif>DNS.

Pilih zona DNS Anda, seperti aaddscontoso.com.

Pilih Penerusan Kondisional, lalu pilih kanan dan pilih Penerusan Kondisional Baru...

Masukkan Domain DNS Anda yang lain, seperti contoso.com, lalu masukkan alamat IP server DNS untuk namespace tersebut, seperti yang diperlihatkan dalam contoh berikut ini:

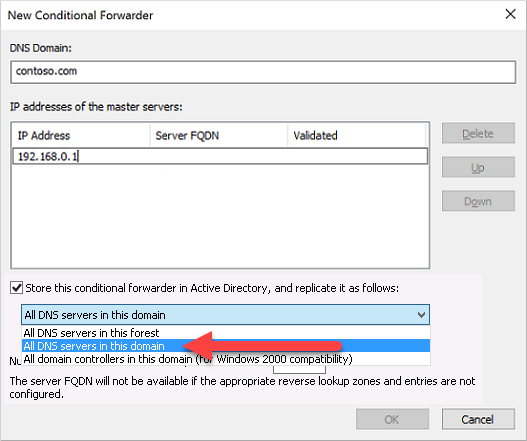

Centang kotak untuk Menyimpan penerusan bersyarat ini di Direktori Aktif, dan replikasi sebagai berikut, lalu pilih opsi untuk Semua server DNS di domain ini, seperti yang diperlihatkan dalam contoh berikut ini:

Penting

Jika penerusan kondisional disimpan di hutan alih-alih di domain, penerusan kondisional gagal.

Untuk membuat penerusan kondisional, pilih OK.

Membuat kepercayaan hutan dua arah di domain lokal

Domain AD DS lokal memerlukan kepercayaan forest dua arah untuk domain terkelola. Kepercayaan ini harus dibuat secara manual di domain AD DS lokal; tidak dapat dibuat dari pusat admin Microsoft Entra.

Untuk mengonfigurasi kepercayaan dua arah di domain AD DS lokal, selesaikan langkah-langkah berikut sebagai Admin Domain dari stasiun kerja manajemen untuk domain AD DS lokal:

- Pilih Mulai>Alat Administratif>Kepercayaan dan Domain Direktori Aktif.

- Klik kanan domain, seperti onprem.contoso.com, lalu pilih Properti.

- Pilih tabKepercayaan, lalu Kepercayaan Baru.

- Masukkan nama untuk nama domain Domain Services, seperti aaddscontoso.com, lalu pilih Berikutnya.

- Pilih opsi untuk membuat kepercayaan Forest, lalu untuk membuat kepercayaan Dua arah .

- Pilih untuk membuat kepercayaan untuk Hanya domain ini. Pada langkah berikutnya, Anda membuat kepercayaan di pusat admin Microsoft Entra untuk domain terkelola.

- Pilih untuk menggunakan Autentikasi di seluruh forest, lalu masukkan dan konfirmasi kata sandi kepercayaan. Kata sandi yang sama ini juga dimasukkan di pusat admin Microsoft Entra di bagian berikutnya.

- Telusuri beberapa jendela dengan opsi default berikutnya, lalu pilih opsi untuk Tidak, jangan konfirmasi kepercayaan keluar.

- Pilih Selesai.

Jika kepercayaan forest tidak lagi diperlukan untuk lingkungan, selesaikan langkah-langkah berikut sebagai Admin Domain untuk menghapusnya dari domain lokal:

- Pilih Mulai>Alat Administratif>Kepercayaan dan Domain Direktori Aktif.

- Klik kanan domain, seperti onprem.contoso.com, lalu pilih Properti.

- Pilih tab Kepercayaan, lalu Domain yang mempercayai domain ini (kepercayaan masuk), klik kepercayaan yang akan dihapus, lalu klik Hapus.

- Pilih tab Kepercayaan, lalu Domain yang mempercayai domain ini (kepercayaan masuk), klik kepercayaan yang akan dihapus, lalu klik Hapus.

- Klik Tidak, hapus kepercayaan dari domain lokal saja.

Membuat kepercayaan hutan dua arah di Domain Services

Untuk membuat kepercayaan dua arah untuk domain terkelola di pusat admin Microsoft Entra, selesaikan langkah-langkah berikut:

Di pusat admin Microsoft Entra, cari dan pilih Microsoft Entra Domain Services, lalu pilih domain terkelola Anda, seperti aaddscontoso.com.

Dari menu di sebelah kiri domain terkelola, pilih Kepercayaan, lalu pilih + Tambahkan kepercayaan.

Pilih Dua arah sebagai arah kepercayaan.

Masukkan nama tampilan yang mengidentifikasi kepercayaan Anda, lalu nama DNS forest lokal tepercaya, seperti onprem.contoso.com.

Berikan kata sandi kepercayaan yang sama yang digunakan untuk mengonfigurasi kepercayaan forest masuk untuk domain AD DS lokal di bagian sebelumnya.

Sediakan setidaknya dua server DNS untuk domain AD DS lokal, seperti 10.1.1.4 dan 10.1.1.5.

Saat sudah siap, Simpan kepercayaan forest keluar.

Jika kepercayaan hutan tidak lagi diperlukan untuk lingkungan, selesaikan langkah-langkah berikut untuk menghapusnya dari Layanan Domain:

- Di pusat admin Microsoft Entra, cari dan pilih Microsoft Entra Domain Services, lalu pilih domain terkelola Anda, seperti aaddscontoso.com.

- Dari menu di sebelah kiri domain terkelola, pilih Kepercayaan, lalu pilih kepercayaan, dan klik Hapus.

- Berikan kata sandi kepercayaan yang sama dengan yang digunakan untuk mengonfigurasi kepercayaan forest dan klik OK.

Memvalidasi autentikasi sumber daya

Skenario umum berikut memungkinkan Anda memvalidasi kepercayaan forest mengautentikasi pengguna dan akses dengan benar ke sumber daya:

- Autentikasi pengguna lokal dari forest Layanan Domain

- Mengakses sumber daya di forest Layanan Domain menggunakan pengguna lokal

Autentikasi pengguna lokal dari forest Layanan Domain

Anda harus memiliki komputer virtual Windows Server yang bergabung ke domain terkelola. Gunakan komputer virtual ini untuk menguji apakah pengguna lokal Anda dapat melakukan autentikasi pada komputer virtual. Jika diperlukan, buat Windows VM dan menggabungkannya dengan domain terkelola.

Koneksi ke VM Windows Server yang bergabung ke forest Layanan Domain menggunakan Azure Bastion dan info masuk administrator Layanan Domain Anda.

Buka perintah dan gunakan perintah

whoamiuntuk memperlihatkan nama khusus pengguna yang saat ini diautentikasi:whoami /fqdnGunakan perintah

runasuntuk mengautentikasi sebagai pengguna dari domain lokal. Dalam perintah berikut, gantiuserUpn@trusteddomain.comdengan UPN pengguna dari domain lokal tepercaya. Perintah tersebut meminta Anda memasukkan kata sandi pengguna:Runas /u:userUpn@trusteddomain.com cmd.exeJika autentikasi berhasil, perintah baru akan terbuka. Judul perintah baru mencakup

running as userUpn@trusteddomain.com.Gunakan

whoami /fqdndi perintah baru untuk melihat nama khusus pengguna yang diautentikasi dari Active Directory lokal.

Mengakses sumber daya di forest Layanan Domain menggunakan pengguna lokal

Dari VM Windows Server yang bergabung ke forest Layanan Domain, Anda dapat menguji skenario. Misalnya, Anda dapat menguji apakah pengguna yang masuk ke domain lokal dapat mengakses sumber daya di domain terkelola. Contoh berikut mencakup skenario pengujian umum.

Mengaktifkan berbagi file dan printer

Koneksi ke VM Windows Server yang bergabung ke forest Layanan Domain menggunakan Azure Bastion dan info masuk administrator Layanan Domain Anda.

Buka windows Pengaturan.

Cari dan pilih Jaringan dan Pusat Berbagi.

Pilih opsi untuk pengaturan Ubah berbagi lanjutan.

Di bawah Profil Domain, pilih Aktifkan berbagi file dan printer lalu Simpan perubahan.

Tutup Pusat Jaringan dan Berbagi.

Membuat kelompok keamanan dan menambahkan anggota

Buka Pengguna Active Directory dan Komputer.

Klik kanan pada nama domain, pilih Baru, lalu pilih Unit Organisasi.

Dalam kotak nama, ketik LocalObjects, lalu pilih OK.

Pilih dan klik kanan LocalObjects di panel navigasi. Pilih Baru lalu Grup.

Ketik FileServerAccess dalam kotak Nama grup. Untuk Cakupan Grup, pilih Lokal domain, lalu pilih OK.

Di panel konten, klik dua kali FileServerAccess. Pilih Anggota, pilih Tambahkan, lalu pilih Lokasi.

Pilih Active Directory lokal Anda dari tampilan Lokasi, lalu pilih OK.

Ketik Pengguna Domain dalam kotak Masukkan nama objek untuk dipilih. Pilih Cek Nama, berikan informasi masuk untuk Active Directory lokal, lalu pilih OK.

Catatan

Anda harus memberikan informasi masuk karena hubungan kepercayaan hanya satu cara. Ini berarti pengguna dari domain terkelola Domain Services tidak dapat mengakses sumber daya atau mencari pengguna atau grup di domain tepercaya (lokal).

Grup Pengguna Domain dari Active Directory lokal Anda harus menjadi anggota grup FileServerAccess. Pilih OK untuk menyimpan grup dan menutup jendela.

Membuat berbagi file untuk akses lintas forest

- Pada VM Windows Server yang bergabung ke forest Layanan Domain, buat folder dan berikan nama seperti CrossForestShare.

- Klik kanan folder dan pilih Properti.

- Pilih tab Keamanan, lalu pilih Edit.

- Dalam kotak dialog Izin untuk CrossForestShare, pilih Tambahkan.

- Ketik FileServerAccess di Masukkan nama objek untuk dipilih, lalu pilih OK.

- Pilih FileServerAccess dari daftar Grup atau nama pengguna. Pada daftar Izin untuk FileServerAccess, pilih Izinkan untuk izin Ubah dan Tulis, lalu pilih OK.

- Pilih tab Berbagi, lalu pilih Berbagi Tingkat Lanjut.

- Pilih Bagikan folder ini, lalu masukkan nama yang mudah diingat untuk berbagi file di Bagikan nama seperti CrossForestShare.

- Pilih Izin. Pada daftar Izin untuk Semua Orang, pilih Izinkan untuk izin Ubah.

- Pilih OK dua kali, lalu Tutup.

Memvalidasi autentikasi lintas forest ke sumber daya

Masuk ke komputer Windows yang bergabung dengan Active Directory lokal Anda menggunakan akun pengguna dari Direktori Aktif lokal Anda.

Menggunakan Windows Explorer, sambungkan ke berbagi yang Anda buat menggunakan nama host yang sepenuhnya memenuhi syarat dan berbagi seperti

\\fs1.aaddscontoso.com\CrossforestShare.Untuk memvalidasi izin tulis, klik kanan di folder, pilih Baru, lalu pilih Dokumen Teks. Gunakan nama default Dokumen Teks Baru.

Jika izin tulis diatur dengan benar, dokumen teks baru dibuat. Selesaikan langkah-langkah berikut untuk membuka, mengedit, dan menghapus file yang sesuai.

Untuk memvalidasi izin baca, buka Dokumen Teks Baru.

Untuk memvalidasi izin ubah, tambahkan teks ke file dan tutup Notepad. Saat diminta untuk menyimpan perubahan, pilih Simpan.

Untuk memvalidasi izin hapus, klik kanan Dokumen Teks Baru dan pilih Hapus. Pilih Ya untuk mengonfirmasi penghapusan file.

Langkah berikutnya

Dalam tutorial ini, Anda mempelajari cara:

- Mengonfigurasi DNS di lingkungan AD DS lokal untuk mendukung konektivitas Layanan Domain

- Membuat kepercayaan forest masuk satu arah di lingkungan AD DS lokal

- Membuat kepercayaan forest keluar satu arah di Domain Services

- Menguji dan memvalidasi hubungan kepercayaan untuk autentikasi dan akses sumber daya

Untuk informasi konseptual selengkapnya tentang forest di Layanan Domain, lihat Bagaimana cara kerja kepercayaan hutan di Domain Services?.