Mengaktifkan akses jarak jauh ke SharePoint dengan proksi aplikasi Microsoft Entra

Panduan langkah demi langkah ini menjelaskan cara mengintegrasikan farm SharePoint lokal dengan proksi aplikasi Microsoft Entra.

Prasyarat

Untuk melakukan konfigurasi, Anda memerlukan sumber daya berikut:

- SharePoint 2013 lama atau yang lebih baru. Farm SharePoint harus diintegrasikan dengan ID Microsoft Entra.

- Penyewa Microsoft Entra dengan paket yang menyertakan proksi aplikasi. Pelajari selengkapnya tentang paket dan harga ID Microsoft Entra.

- Farm Microsoft Office Web Apps Server untuk meluncurkan file Office dengan benar dari farm SharePoint lokal.

- Domain kustom dan terverifikasi di penyewa Microsoft Entra.

- Active Directory lokal disinkronkan dengan Microsoft Entra Koneksi, di mana pengguna dapat masuk ke Azure.

- konektor jaringan privat diinstal dan berjalan pada komputer dalam domain perusahaan.

Mengonfigurasi SharePoint dengan proksi aplikasi memerlukan dua URL:

- URL eksternal, terlihat oleh pengguna akhir dan ditentukan dalam ID Microsoft Entra. URL ini dapat menggunakan domain kustom. Pelajari selengkapnya tentang bekerja dengan domain kustom di proksi aplikasi Microsoft Entra.

- URL internal, yang hanya diketahui dalam domain perusahaan dan tidak pernah digunakan secara langsung.

Penting

Untuk memastikan tautan dipetakan dengan benar, ikuti rekomendasi berikut untuk URL internal:

- Gunakan HTTPS.

- Jangan gunakan porta kustom.

- Di Sistem Nama Domain (DNS) perusahaan, buat host (A) untuk mengarah ke SharePoint WFE (atau penyeimbang beban), dan bukan alias (CName).

Artikel ini menggunakan nilai-nilai berikut:

- URL Internal:

https://sharepoint. - URL Eksternal:

https://spsites-demo1984.msappproxy.net/. - Akun kumpulan aplikasi untuk aplikasi web SharePoint:

Contoso\spapppool.

Langkah 1: Mengonfigurasi aplikasi di ID Microsoft Entra yang menggunakan proksi aplikasi

Dalam langkah ini, Anda membuat aplikasi di penyewa Microsoft Entra yang menggunakan proksi aplikasi. Anda mengatur URL eksternal dan menentukan URL internal, yang nanti keduanya akan digunakan di SharePoint.

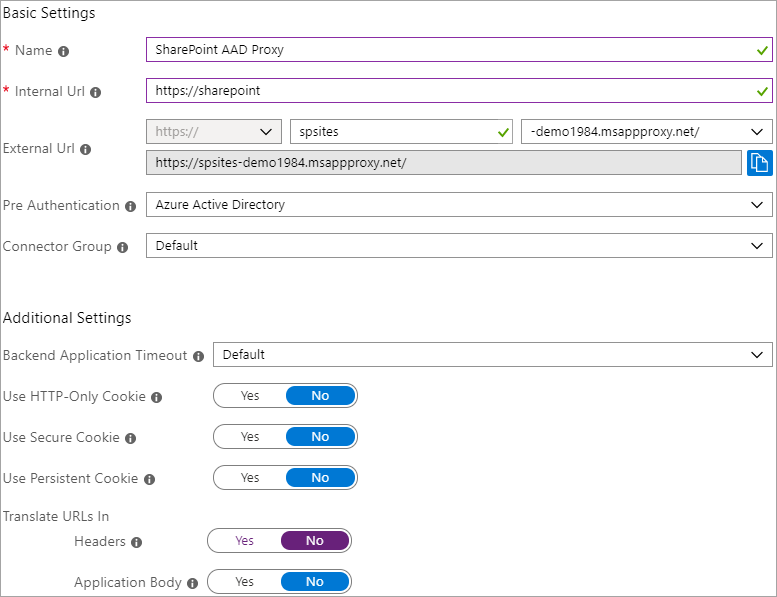

Buat aplikasi seperti yang dijelaskan dengan pengaturan berikut. Untuk instruksi langkah demi langkah, lihat Menerbitkan aplikasi menggunakan proksi aplikasi Microsoft Entra.

- URL internal: URL internal SharePoint yang diatur nanti di SharePoint, seperti

https://sharepoint. - Pra-Autentikasi:

Microsoft Entra ID. - Terjemahkan URL di Header:

No. - Terjemahkan URL dalam Isi Aplikasi:

No.

- URL internal: URL internal SharePoint yang diatur nanti di SharePoint, seperti

Setelah aplikasi Anda diterbitkan, ikuti langkah-langkah ini untuk mengonfigurasi pengaturan akses menyeluruh.

- Pada halaman aplikasi di portal, pilih Akses menyeluruh.

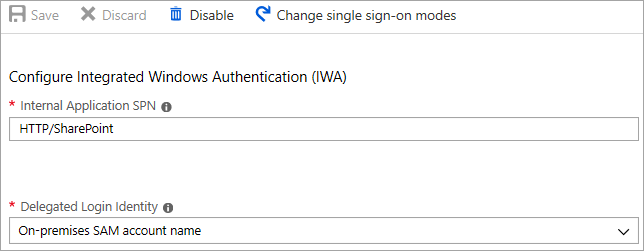

- Untuk Mode Akses menyeluruh, pilih Autentikasi Windows Terpadu.

- Atur Nama Prinsipal Layanan Aplikasi Internal (SPN) ke nilai yang Anda tetapkan sebelumnya. Untuk contoh ini, nilainya adalah

HTTP/sharepoint. - Di bawah Identitas Masuk Terdelegasi, pilih opsi yang paling sesuai untuk konfigurasi forest Direktori Aktif Anda. Misalnya jika Anda memiliki satu domain Direktori Aktif di forest, pilih Nama akun SAM lokal (seperti yang ditunjukkan pada cuplikan layar berikut). Tetapi jika pengguna Anda tidak berada di domain yang sama dengan SharePoint dan server konektor jaringan privat, pilih Nama prinsipal pengguna lokal (tidak diperlihatkan dalam cuplikan layar).

Selesaikan menyiapkan aplikasi Anda, buka bagian Pengguna dan grup dan tetapkan pengguna untuk mengakses aplikasi ini.

Langkah 2: Konfigurasikan aplikasi web SharePoint

Aplikasi web SharePoint harus dikonfigurasi dengan Kerberos dan pemetaan akses alternatif yang sesuai untuk bekerja dengan benar dengan proksi aplikasi Microsoft Entra. Ada dua opsi yang memungkinkan:

- Buat aplikasi web baru dan gunakan hanya zona default . Menggunakan zona default adalah opsi pilihan, ini menawarkan pengalaman terbaik dengan SharePoint. Misalnya, tautan dalam pemberitahuan email yang dihasilkan SharePoint menunjuk ke zona default .

- Perluas aplikasi web yang ada untuk mengonfigurasi Kerberos di zona non default.

Penting

Terlepas dari zona yang digunakan, akun kelompok aplikasi dari aplikasi web SharePoint harus merupakan akun domain agar Kerberos berfungsi dengan benar.

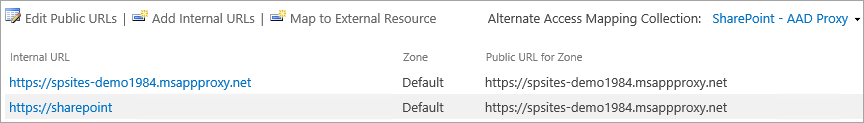

Membuat aplikasi web SharePoint

Skrip menunjukkan contoh pembuatan aplikasi web baru menggunakan zona default . menggunakan zona default adalah opsi pilihan.

Mulai SharePoint Management Shell dan jalankan skrip.

# This script creates a web application and configures the Default zone with the internal/external URL needed to work with Azure AD application proxy # Edit variables below to fit your environment. Note that the managed account must exist and it must be a domain account $internalUrl = "https://sharepoint" $externalUrl = "https://spsites-demo1984.msappproxy.net/" $applicationPoolManagedAccount = "Contoso\spapppool" $winAp = New-SPAuthenticationProvider -UseWindowsIntegratedAuthentication -DisableKerberos:$false $wa = New-SPWebApplication -Name "SharePoint - AAD Proxy" -Port 443 -SecureSocketsLayer -URL $externalUrl -ApplicationPool "SharePoint - AAD Proxy" -ApplicationPoolAccount (Get-SPManagedAccount $applicationPoolManagedAccount) -AuthenticationProvider $winAp New-SPAlternateURL -Url $internalUrl -WebApplication $wa -Zone Default -InternalBuka situs web Administrasi Pusat SharePoint.

Di bawah Pengaturan Sistem, pilih Konfigurasikan Pemetaan Akses Alternatif. Kotak Koleksi Pemetaan Akses Alternatif akan terbuka.

Filter tampilan dengan aplikasi web baru.

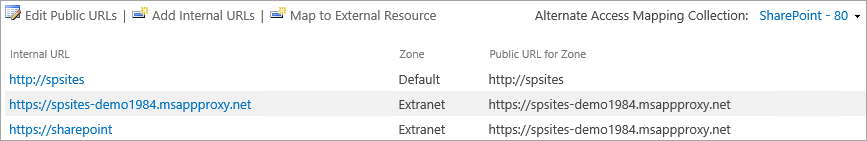

Jika Anda memperluas aplikasi web yang ada ke zona baru.

Mulai SharePoint Management Shell dan jalankan skrip berikut ini.

# This script extends an existing web application to Internet zone with the internal/external URL needed to work with Azure AD application proxy # Edit variables below to fit your environment $webAppUrl = "http://spsites/" $internalUrl = "https://sharepoint" $externalUrl = "https://spsites-demo1984.msappproxy.net/" $winAp = New-SPAuthenticationProvider -UseWindowsIntegratedAuthentication -DisableKerberos:$false $wa = Get-SPWebApplication $webAppUrl New-SPWebApplicationExtension -Name "SharePoint - AAD Proxy" -Identity $wa -SecureSocketsLayer -Zone Extranet -Url $externalUrl -AuthenticationProvider $winAp New-SPAlternateURL -Url $internalUrl -WebApplication $wa -Zone Extranet -Internal

'. Buka situs web Administrasi Pusat SharePoint.

Di bawah Pengaturan Sistem, pilih Konfigurasikan Pemetaan Akses Alternatif. Kotak Koleksi Pemetaan Akses Alternatif akan terbuka.

Filter tampilan dengan aplikasi web yang diperluas.

Memastikan aplikasi web SharePoint berjalan di bawah akun domain

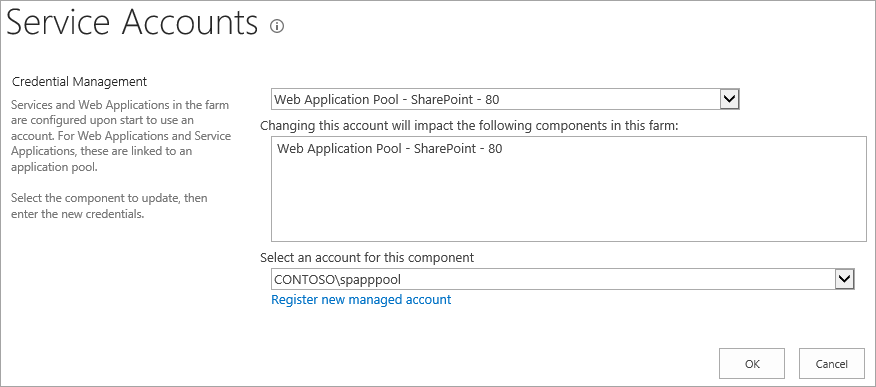

Untuk mengidentifikasi akun yang menjalankan kelompok aplikasi dari aplikasi web SharePoint dan untuk memastikan akun tersebut adalah domain akun, ikuti langkah-langkah berikut:

Buka situs web Administrasi Pusat SharePoint.

Buka Keamanan dan pilih Konfigurasi akun layanan.

Pilih Web Application Pool - YourWebApplicationName.

Konfirmasikan bahwa Pilih akun untuk komponen ini mengembalikan akun domain, dan ingatlah, karena Anda menggunakannya di langkah berikutnya.

Pastikan bahwa sertifikat HTTPS dikonfigurasi untuk situs IIS zona ekstranet

Karena URL Internal menggunakan protokol HTTPS (https://SharePoint/), sertifikat harus diatur di situs web Layanan Informasi Internet (IIS).

Buka konsol Windows PowerShell.

Jalankan skrip berikut untuk menghasilkan sertifikat yang ditandatangani sendiri dan tambahkan ke komputer

MY store.# Replace "SharePoint" with the actual hostname of the Internal URL of your Azure AD proxy application New-SelfSignedCertificate -DnsName "SharePoint" -CertStoreLocation "cert:\LocalMachine\My"Penting

Sertifikat yang ditandatangani sendiri hanya cocok untuk tujuan pengujian. Di lingkungan produksi, sebaiknya Anda menggunakan sertifikat yang diterbitkan oleh otoritas sertifikat sebagai gantinya.

Buka konsol Manajer Layanan Informasi Internet.

Perluas server dalam tampilan pohon, perluas Situs, pilih situs Proksi SharePoint - MICROSOFT Entra ID, dan pilih Pengikatan.

Pilih pengikatan https, lalu pilih Edit.

Di bidang sertifikat TLS/SSL, pilih sertifikat SharePoint, lalu pilih OK.

Sekarang Anda dapat mengakses situs SharePoint secara eksternal melalui proksi aplikasi Microsoft Entra.

Langkah 3: Mengonfigurasi Delegasi yang Dibatasi Kerberos

Pengguna awalnya mengautentikasi di ID Microsoft Entra lalu ke SharePoint dengan menggunakan Kerberos melalui konektor jaringan privat Microsoft Entra. Untuk mengizinkan konektor mendapatkan token Kerberos atas nama pengguna Microsoft Entra, Anda harus mengonfigurasi Kerberos Constrained Delegation (KCD) dengan transisi protokol. Untuk mempelajari selengkapnya tentang KCD, lihat Gambaran umum Delegasi yang Dibatasi Kerberos.

Mengatur Nama Perwakilan Layanan (SPN) untuk akun layanan SharePoint

Dalam artikel ini, URL internalnya adalah https://sharepoint, sehingga nama prinsipal penggunanya (SPN) adalah HTTP/sharepoint. Anda harus mengganti nilai tersebut dengan nilai yang sesuai dengan lingkungan Anda.

Untuk mendaftarkan nama prinsipal layanan HTTP/sharepoint untuk akun kelompok aplikasi SharePoint Contoso\spapppool, jalankan perintah berikut dari prompt perintah, sebagai administrator domain:

setspn -S HTTP/sharepoint Contoso\spapppool

Perintah Setspn akan mencari nama prinsipal layanan sebelum menambahkannya. Jika SPN sudah ada, Anda akan melihat kesalahan Duplikat Nilai SPN. Hapus SPN yang ada. Verifikasi bahwa SPN berhasil ditambahkan dengan menjalankan Setspn perintah dengan -L opsi . Untuk mempelajari selengkapnya tentang perintah, lihat Setspn.

Pastikan konektor dipercaya untuk delegasi ke SPN yang ditambahkan ke akun kelompok aplikasi SharePoint

Konfigurasikan KCD sehingga layanan proksi aplikasi Microsoft Entra dapat mendelegasikan identitas pengguna ke akun kumpulan aplikasi SharePoint. Konfigurasikan KCD dengan mengaktifkan konektor jaringan privat untuk mengambil tiket Kerberos untuk pengguna Anda yang diautentikasi di ID Microsoft Entra. Kemudian, server tersebut akan meneruskan konteks ke aplikasi target (SharePoint dalam kasus ini).

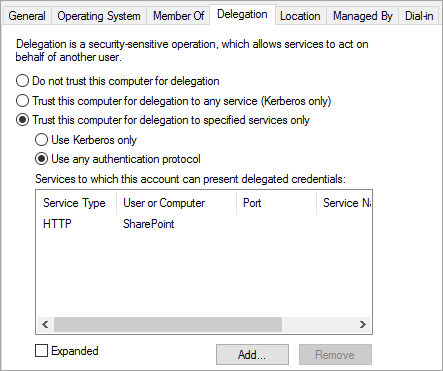

Untuk mengonfigurasi KCD, ikuti langkah-langkah berikut untuk setiap komputer konektor:

Masuk ke pengendali domain sebagai administrator domain, lalu buka Pengguna dan Komputer Direktori Aktif.

Temukan komputer yang menjalankan konektor jaringan privat Microsoft Entra. Dalam contoh ini, komputer akan menjalankan SharePoint Server.

Klik dua kali komputer, lalu pilih tab Delegasi.

Pastikan opsi delegasi diatur ke Percayai komputer ini untuk delegasi ke layanan tertentu saja. Kemudian, pilih Gunakan protokol autentikasi apa saja.

Pilih tombol Tambah, pilih Pengguna atau Komputer, lalu cari akun kelompok aplikasi SharePoint. Misalnya:

Contoso\spapppool.Di daftar SPN, pilih yang Anda buat sebelumnya untuk akun layanan.

Pilih OK dan kemudian pilih OK lagi untuk menyimpan perubahan Anda.

Sekarang Anda siap untuk masuk ke SharePoint dengan menggunakan URL eksternal dan mengautentikasi dengan Azure.

Memecahkan masalah kesalahan rincian masuk

Jika masuk ke situs tidak berfungsi, Anda bisa mendapatkan informasi selengkapnya tentang masalah di log Koneksi or: Dari komputer yang menjalankan konektor, buka penampil peristiwa, buka Aplikasi dan Layanan Log>jaringan> privat Microsoft Microsoft>Entra Koneksi or, dan periksa log Admin.

Langkah berikutnya

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk