Cara mengonfigurasi autentikasi berbasis sertifikat Microsoft Entra

Autentikasi berbasis sertifikat (CBA) Microsoft Entra memungkinkan organisasi mengonfigurasi penyewa Microsoft Entra mereka untuk mengizinkan atau mengharuskan pengguna mengautentikasi dengan sertifikat X.509 yang dibuat oleh Enterprise Public Key Infrastructure (PKI) mereka untuk masuk aplikasi dan browser. Fitur ini memungkinkan organisasi untuk mengadopsi autentikasi tanpa kata sandi modern yang tahan pengelabuan dengan menggunakan sertifikat x.509.

Selama masuk, pengguna akan melihat juga opsi untuk mengautentikasi dengan sertifikat alih-alih memasukkan kata sandi. Jika beberapa sertifikat yang cocok ada di perangkat, pengguna dapat memilih mana yang akan digunakan. Sertifikat divalidasi terhadap akun pengguna dan jika berhasil, mereka masuk.

Ikuti instruksi ini untuk mengonfigurasi dan menggunakan Microsoft Entra CBA untuk penyewa dalam paket Office 365 Enterprise dan Pemerintah AS. Anda harus sudah memiliki infrastruktur kunci umum (PKI) yang dikonfigurasi.

Prasyarat

Pastikan prasyarat berikut ini sudah ada:

- Konfigurasikan setidaknya satu otoritas sertifikasi (CA) dan CA perantara apa pun di ID Microsoft Entra.

- Pengguna harus memiliki akses ke sertifikat pengguna (dikeluarkan dari Infrastruktur Kunci Umum tepercaya yang dikonfigurasi pada penyewa) yang ditujukan untuk autentikasi klien untuk mengautentikasi terhadap ID Microsoft Entra.

- Setiap OS harus memiliki daftar pencabutan sertifikat (CRL) yang dapat dirujuk dari URL yang menghadap ke internet. Jika CA tepercaya tidak memiliki CRL yang dikonfigurasi, ID Microsoft Entra tidak akan melakukan pemeriksaan CRL apa pun, pencabutan sertifikat pengguna tidak akan berfungsi, dan autentikasi tidak akan diblokir.

Penting

Pastikan PKI aman dan tidak dapat dengan mudah disusupi. Jika terjadi kompromi, penyerang dapat membuat dan menandatangani sertifikat klien dan membahayakan pengguna mana pun di penyewa, baik pengguna yang disinkronkan dari pengguna lokal dan khusus cloud. Namun, strategi perlindungan kunci yang kuat, bersama dengan kontrol fisik dan logis lainnya, seperti kartu aktivasi HSM atau token untuk penyimpanan artefak yang aman, dapat memberikan pertahanan mendalam untuk mencegah penyerang eksternal atau ancaman orang dalam membahayakan integritas PKI. Untuk informasi selengkapnya, lihat Mengamankan PKI.

Penting

Silakan kunjungi rekomendasi Microsoft untuk praktik terbaik untuk Microsoft Cryptographic yang melibatkan pilihan algoritma, panjang kunci, dan perlindungan data. Pastikan untuk menggunakan salah satu algoritma yang direkomendasikan, panjang kunci, dan kurva yang disetujui NIST.

Penting

Sebagai bagian dari peningkatan keamanan yang sedang berlangsung, titik akhir Azure/M365 menambahkan dukungan untuk TLS1.3 dan proses ini diperkirakan akan memakan waktu beberapa bulan untuk mencakup ribuan titik akhir layanan di Azure/M365. Ini termasuk titik akhir Microsoft Entra yang digunakan oleh autentikasi berbasis sertifikat (CBA) *.certauth.login.microsoftonline.com Microsoft Entra dan *.certauth.login.microsoftonline.us. TLS 1.3 adalah versi terbaru dari protokol keamanan internet yang paling banyak disebarkan, yang mengenkripsi data untuk menyediakan saluran komunikasi yang aman di antara dua titik akhir. TLS 1.3 menghilangkan algoritma kriptografi usang, meningkatkan keamanan atas versi yang lebih lama, dan bertujuan untuk mengenkripsi jabat tangan sebanyak mungkin. Kami sangat menyarankan pengembang untuk mulai menguji TLS 1.3 dalam aplikasi dan layanan mereka.

Catatan

Saat mengevaluasi PKI, penting untuk meninjau kebijakan dan penegakan penerbitan sertifikat. Seperti disebutkan, menambahkan otoritas sertifikat (CA) ke konfigurasi Microsoft Entra memungkinkan sertifikat yang dikeluarkan oleh CA tersebut untuk mengautentikasi pengguna apa pun di ID Microsoft Entra. Untuk alasan ini, penting untuk mempertimbangkan bagaimana dan kapan CA diizinkan untuk menerbitkan sertifikat, dan bagaimana mereka menerapkan pengidentifikasi yang dapat digunakan kembali. Di mana administrator perlu memastikan hanya sertifikat tertentu yang dapat digunakan untuk mengautentikasi pengguna, admin harus secara eksklusif menggunakan pengikatan afinitas tinggi untuk mencapai tingkat jaminan yang lebih tinggi bahwa hanya sertifikat tertentu yang dapat mengautentikasi pengguna. Untuk informasi selengkapnya, lihat pengikatan afinitas tinggi.

Langkah-langkah untuk mengonfigurasi dan menguji Microsoft Entra CBA

Beberapa langkah konfigurasi yang harus dilakukan sebelum Anda mengaktifkan Microsoft Entra CBA. Pertama, admin harus mengonfigurasi OS tepercaya yang mengeluarkan sertifikat pengguna. Seperti yang terlihat dalam diagram berikut, kami menggunakan kontrol akses berbasis peran untuk memastikan hanya administrator dengan hak istimewa paling sedikit yang diperlukan untuk membuat perubahan.

Administrator Global diperlukan untuk mengelola fitur ini.

Secara opsional, Anda juga dapat mengonfigurasi pengikatan autentikasi untuk memetakan sertifikat ke autentikasi faktor tunggal atau multifaktor, dan mengonfigurasi pengikatan nama pengguna untuk memetakan bidang sertifikat ke atribut objek pengguna. Administrator Kebijakan Autentikasi dapat mengonfigurasi pengaturan terkait pengguna. Setelah semua konfigurasi selesai, aktifkan Microsoft Entra CBA pada penyewa.

Langkah 1: Mengonfigurasi otoritas sertifikat

Anda dapat mengonfigurasi otoritas sertifikat (CA) dengan menggunakan pusat admin Microsoft Entra atau MICROSOFT Graph REST API dan SDK yang didukung, seperti Microsoft Graph PowerShell. Infrastruktur PKI atau admin PKI harus dapat memberikan daftar CA penerbitan. Untuk memastikan Anda telah mengonfigurasi semua CA, buka sertifikat pengguna dan klik tab 'jalur sertifikasi' dan pastikan setiap CA hingga akar diunggah ke penyimpanan kepercayaan ID Microsoft Entra. Autentikasi CBA akan gagal jika ada CA yang hilang.

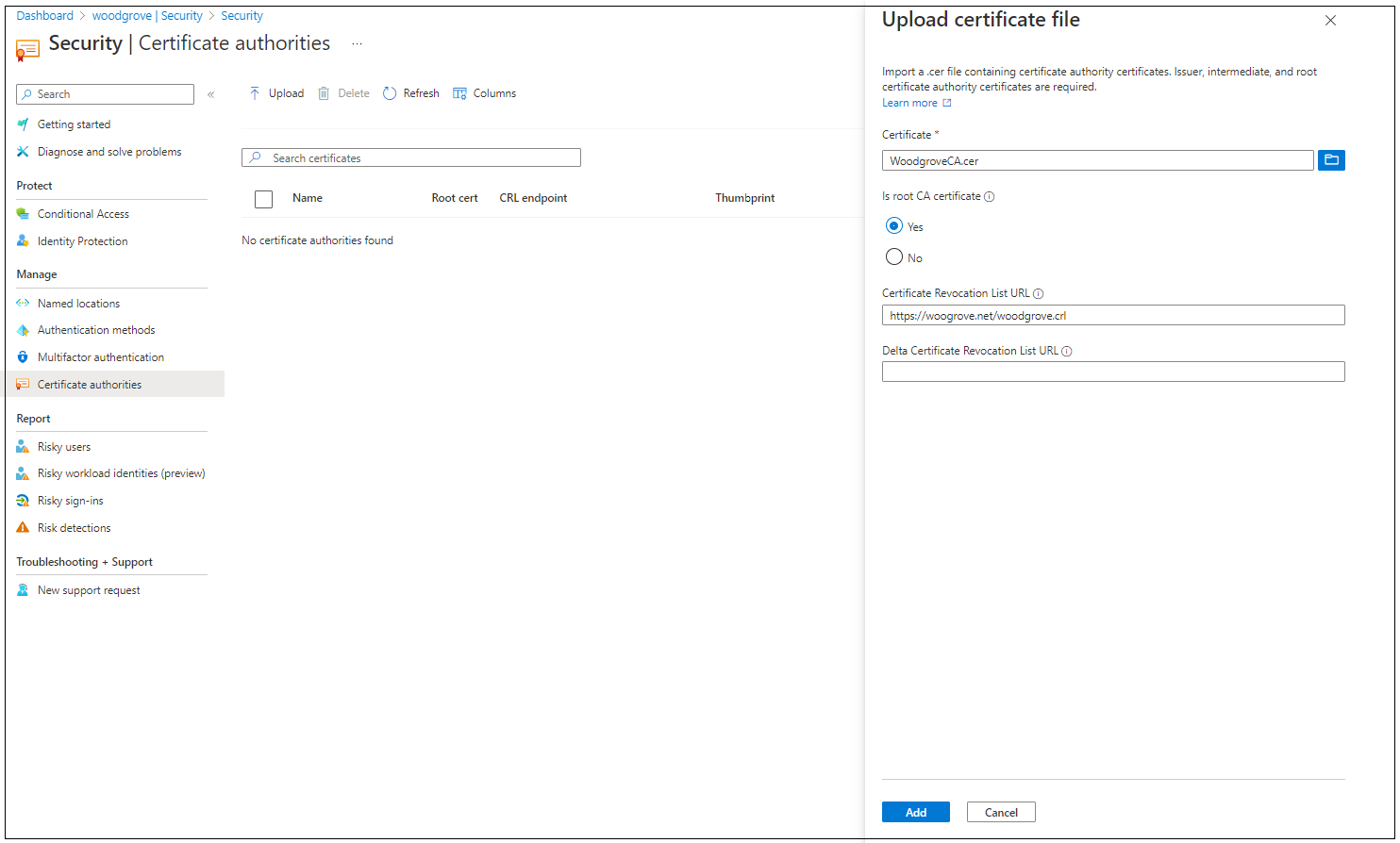

Mengonfigurasi otoritas sertifikasi menggunakan pusat admin Microsoft Entra

Untuk mengaktifkan autentikasi berbasis sertifikat dan mengonfigurasi pengikatan pengguna di pusat admin Microsoft Entra, selesaikan langkah-langkah berikut:

-

Masuk ke pusat admin Microsoft Entra sebagai Administrator Global.

Telusuri perlindungan >memperlihatkan lebih banyak>otoritas Sertifikat Security Center (atau Skor Aman Identitas). >

Untuk mengunggah CA, pilih Unggah:

Pilih file CA.

Pilih Ya jika CA adalah sertifikat akar, jika tidak pilih Tidak.

Untuk URL Daftar Pencabutan Sertifikat, atur URL yang menghadap internet untuk CRL dasar CA yang berisi semua sertifikat yang dicabut. Jika URL tidak diatur, autentikasi dengan sertifikat yang dicabut tidak akan gagal.

Untuk URL Daftar Pencabutan Sertifikat Delta, atur URL yang menghadap internet untuk CRL yang berisi semua sertifikat yang dicabut sejak CRL dasar terakhir diterbitkan.

Pilih Tambahkan.

Untuk menghapus sertifikat CA, pilih sertifikat dan pilih Hapus.

Pilih Kolom untuk menambahkan atau menghapus kolom.

Catatan

Unggahan CA baru gagal jika ada CA yang sudah kedaluwarsa. Anda harus menghapus CA yang kedaluwarsa, dan mencoba kembali untuk mengunggah CA baru.

Administrator Global diperlukan untuk mengelola fitur ini.

Mengonfigurasi otoritas sertifikat (CA) menggunakan PowerShell

Hanya satu CRL Distribution Point (CDP) untuk CA tepercaya yang didukung. CDP hanya bisa menjadi URL HTTP. URL Protokol Status Sertifikat Online (OCSP) atau Lightweight Directory Access Protocol (LDAP) tidak didukung.

Untuk mengonfigurasi otoritas sertifikat Anda di ID Microsoft Entra, untuk setiap otoritas sertifikat, unggah hal berikut:

- Bagian publik sertifikat, dalam format .cer

- URL yang mengarah ke internet tempat Daftar Pencabutan Sertifikat (CRL) berada

Skema untuk otoritas sertifikat tampak sebagai berikut:

class TrustedCAsForPasswordlessAuth

{

CertificateAuthorityInformation[] certificateAuthorities;

}

class CertificateAuthorityInformation

{

CertAuthorityType authorityType;

X509Certificate trustedCertificate;

string crlDistributionPoint;

string deltaCrlDistributionPoint;

string trustedIssuer;

string trustedIssuerSKI;

}

enum CertAuthorityType

{

RootAuthority = 0,

IntermediateAuthority = 1

}

Untuk konfigurasi, Anda dapat menggunakan Microsoft Graph PowerShell:

Mulai Windows PowerShell dengan hak administrator.

Instal Microsoft Graph PowerShell:

Install-Module Microsoft.Graph

Sebagai langkah awal konfigurasi, Anda perlu membangun koneksi dengan penyewa Anda. Segera setelah koneksi dengan penyewa terbentuk, Anda dapat meninjau, menambahkan, menghapus, dan mengubah otoritas sertifikat yang terpercaya yang ditentukan dalam direktori Anda.

Sambungkan

Untuk membuat koneksi dengan penyewa Anda, gunakan Connect-MgGraph:

Connect-MgGraph

Mengambil

Untuk mengambil otoritas sertifikat tepercaya yang ditentukan di direktori Anda, gunakan Get-MgOrganizationCertificateBasedAuthConfiguration.

Get-MgOrganizationCertificateBasedAuthConfiguration

Menambahkan

Catatan

Pengunggahan CA baru akan gagal ketika salah satu CA yang ada kedaluwarsa. Admin Penyewa harus menghapus CA yang kedaluwarsa lalu mengunggah CA baru.

Ikuti langkah-langkah sebelumnya untuk menambahkan CA di pusat admin Microsoft Entra.

AuthorityType

- Gunakan 0 untuk menunjukkan otoritas sertifikasi Root

- Gunakan 1 untuk menunjukkan otoritas sertifikasi Menengah atau Penerbitan

crlDistributionPoint

Anda dapat mengunduh CRL dan membandingkan sertifikat CA dan informasi CRL untuk memvalidasi nilai crlDistributionPoint dalam contoh PowerShell sebelumnya valid untuk CA yang ingin Anda tambahkan.

Tabel dan grafik berikut menunjukkan cara memetakan informasi dari sertifikat CA ke atribut CRL yang diunduh.

| Info Sertifikat CA | = | Info CRL yang diunduh |

|---|---|---|

| Subjek | = | Penerbit |

| Pengidentifikasi Kunci Subjek | = | Pengidentifikasi Kunci Otoritas (KeyID) |

Tip

Nilai untuk crlDistributionPoint dalam contoh sebelumnya adalah lokasi http untuk Daftar Pencabutan Sertifikat (CRL) CA. Nilai ini dapat ditemukan di beberapa tempat:

- Dalam atribut CRL Distribution Point (CDP) sertifikat yang dikeluarkan dari CA.

Jika CA penerbit menjalankan Windows Server:

- Pada Properti CA di otoritas sertifikasi Microsoft Management Console (MMC).

- Pada CA dengan menjalankan

certutil -cainfo cdp. Untuk informasi selengkapnya, lihat certutil.

Untuk informasi selengkapnya, lihat Memahami proses pencabutan sertifikat.

Mengonfigurasi otoritas sertifikasi menggunakan API Microsoft Graph

MS Graph API dapat digunakan untuk mengonfigurasi otoritas sertifikat. Ikuti langkah-langkah di perintah certificatebasedauthconfiguration MSGraph untuk memperbarui penyimpanan kepercayaan Microsoft Entra Certificate Authority.

Memvalidasi konfigurasi Otoritas Sertifikat

Penting untuk memastikan bahwa hasil langkah-langkah konfigurasi di atas adalah kemampuan Microsoft Entra untuk memvalidasi rantai kepercayaan otoritas sertifikat dan memperoleh daftar pencabutan sertifikat (CRL) dari titik distribusi CRL otoritas sertifikat (CDP) yang dikonfigurasi. Untuk membantu tugas ini, disarankan untuk menginstal modul MSIdentity Tools PowerShell dan menjalankan Test-MsIdCBATrustoreConfiguration. Cmdlet PowerShell ini akan meninjau konfigurasi otoritas sertifikat penyewa Microsoft Entra dan kesalahan/peringatan permukaan untuk masalah kesalahan konfigurasi umum.

Langkah 2: Aktifkan CBA pada penyewa

Penting

Pengguna dianggap mampu untuk MFA ketika pengguna berada dalam cakupan untuk autentikasi berbasis Sertifikat dalam kebijakan Metode autentikasi. Persyaratan kebijakan ini berarti pengguna tidak dapat menggunakan bukti sebagai bagian dari autentikasi mereka untuk mendaftarkan metode lain yang tersedia. Jika pengguna tidak memiliki akses ke sertifikat, mereka akan dikunci dan tidak dapat mendaftarkan metode lain untuk MFA. Jadi admin perlu mengaktifkan pengguna yang memiliki sertifikat yang valid ke dalam cakupan CBA. Jangan gunakan semua pengguna untuk target CBA dan gunakan grup pengguna yang memiliki sertifikat valid yang tersedia. Untuk informasi selengkapnya, lihat Autentikasi multifaktor Microsoft Entra.

Untuk mengaktifkan autentikasi berbasis sertifikat di pusat admin Microsoft Entra, selesaikan langkah-langkah berikut:

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Kebijakan Autentikasi.

Telusuri ke Grup>Semua grup> pilih Grup baru dan buat grup untuk pengguna CBA

Telusuri ke Autentikasi Metode>Autentikasi Perlindungan>Berbasis Sertifikat.

Di bawah Aktifkan dan Target, pilih Aktifkan.

Pilih Semua pengguna, atau pilih Tambahkan grup untuk memilih grup tertentu seperti yang dibuat di atas. Disarankan untuk menggunakan grup tertentu daripada Semua pengguna.

Setelah autentikasi berbasis sertifikat diaktifkan pada penyewa, semua pengguna di penyewa akan melihat opsi untuk masuk dengan sertifikat. Hanya pengguna yang diaktifkan untuk autentikasi berbasis sertifikat yang dapat mengautentikasi menggunakan sertifikat X.509.

Catatan

Administrator jaringan harus mengizinkan akses ke titik akhir certauth untuk lingkungan cloud pelanggan selain login.microsoftonline.com. Nonaktifkan inspeksi TLS pada titik akhir certauth untuk memastikan permintaan sertifikat klien berhasil sebagai bagian dari jabat tangan TLS.

Langkah 3: Mengonfigurasi kebijakan pengikatan autentikasi

Kebijakan pengikatan autentikasi membantu menentukan kekuatan autentikasi ke satu faktor atau multifaktor. Tingkat perlindungan default untuk sertifikat pada penyewa adalah autentikasi faktor tunggal.

Administrator Kebijakan Autentikasi dapat mengubah nilai default dari faktor tunggal ke multifaktor dan mengonfigurasi aturan kebijakan kustom. Aturan pengikatan autentikasi memetakan atribut sertifikat, seperti Penerbit, atau OID Kebijakan, atau Penerbit dan OID Kebijakan, ke nilai dan pilih tingkat perlindungan default untuk aturan tersebut. Anda dapat membuat beberapa aturan.

Untuk mengubah pengaturan default penyewa di pusat admin Microsoft Entra, selesaikan langkah-langkah berikut:

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Kebijakan Autentikasi.

Telusuri kebijakan metode>Autentikasi Perlindungan.>

Di bawah Kelola, pilih Metode autentikasi>Autentikasi berbasis Sertifikat.

Pilih Konfigurasikan untuk menyiapkan pengikatan autentikasi dan pengikatan nama pengguna.

Atribut tingkat perlindungan memiliki nilai default Autentikasi Faktor tunggal. Pilih Autentikasi multifaktor untuk mengubah nilai default ke MFA.

Catatan

Nilai tingkat perlindungan default berlaku jika tidak ada aturan kustom yang ditambahkan. Jika aturan kustom ditambahkan, tingkat perlindungan yang ditentukan pada tingkat aturan akan dihormati sebagai gantinya.

Anda juga dapat menyiapkan aturan pengikatan autentikasi kustom untuk membantu menentukan tingkat perlindungan untuk sertifikat klien. Ini dapat dikonfigurasi menggunakan bidang Subjek pengeluar sertifikat atau OID Kebijakan dalam sertifikat.

Aturan pengikatan autentikasi akan memetakan atribut sertifikat (pengeluar sertifikat atau OID Kebijakan) ke nilai, dan memilih tingkat perlindungan default untuk aturan tersebut. Beberapa aturan dapat dibuat.

Untuk menambahkan aturan kustom, pilih Tambahkan aturan.

Untuk membuat aturan menurut penerbit sertifikat, pilih Penerbit sertifikat.

Pilih Pengidentifikasi penerbit sertifikat dari kotak daftar.

Pilih Autentikasi multifaktor, Pengikatan afinitas rendah , lalu klik Tambahkan. Saat diminta, klik Saya mengakui untuk menyelesaikan penambahan aturan.

Untuk membuat aturan menurut OID Kebijakan, pilih OID Kebijakan.

Masukkan nilai untuk OID Kebijakan.

Pilih Autentikasi multifaktor, Pengikatan afinitas rendah , lalu klik Tambahkan. Saat diminta, klik Saya mengakui untuk menyelesaikan penambahan aturan. .

Untuk membuat aturan menurut Penerbit dan OID Kebijakan:

Pilih Penerbit Sertifikat dan OID Kebijakan.

Pilih pengeluar sertifikat dan masukkan OID kebijakan.

Untuk Kekuatan autentikasi, pilih Autentikasi faktor tunggal atau Autentikasi multifaktor.

Untuk Pengikatan afinitas, pilih Rendah.

Pilih Tambahkan.

Autentikasi dengan sertifikat yang memiliki OID kebijakan 3.4.5.6 dan Dikeluarkan oleh CN=CBATestRootProd. Autentikasi harus lulus dan mendapatkan klaim multifaktor.

Penting

Ada masalah yang diketahui di mana admin penyewa Microsoft Entra mengonfigurasi aturan kebijakan autentikasi CBA menggunakan Pengeluar Sertifikat dan OID Kebijakan memengaruhi beberapa skenario pendaftaran perangkat termasuk:

- Pendaftaran Windows Hello For Business

- Pendaftaran Kunci Keamanan Fido2

- Masuk Windows Passwordless Phone

Pendaftaran perangkat dengan Workplace Join, ID Microsoft Entra, dan skenario gabungan perangkat Microsoft Entra Hibrid tidak terpengaruh. Aturan kebijakan autentikasi CBA yang menggunakan Penerbit ATAU OID Kebijakan tidak terpengaruh. Untuk mengurangi, admin harus :

- Edit aturan kebijakan autentikasi berbasis sertifikat yang saat ini menggunakan opsi Pengeluar Sertifikat dan OID Kebijakan dan hapus persyaratan Penerbit atau OID dan simpan. ATAU

- Hapus aturan kebijakan autentikasi yang saat ini menggunakan Penerbit dan OID Kebijakan dan buat aturan hanya menggunakan pengeluar sertifikat atau OID kebijakan

Kami berupaya memperbaiki masalah ini.

Untuk membuat aturan menurut Penerbit dan Nomor Seri:

Tambahkan kebijakan pengikatan autentikasi yang memerlukan sertifikasi apa pun yang dikeluarkan oleh CN=CBATestRootProd dengan policyOID 1.2.3.4.6 hanya memerlukan pengikatan afinitas tinggi (yaitu, Penerbit dan nomor seri yang digunakan).

Pilih bidang sertifikat. Dalam contoh ini, kita akan memilih Penerbit dan Nomor seri.

Satu-satunya atribut pengguna yang didukung adalah CertificateUserIds. Pilih Tambahkan.

Pilih Simpan.

Log masuk menunjukkan pengikatan mana yang digunakan dan detail dari sertifikat.

- Pilih Ok untuk menyimpan aturan kustom apa pun.

Penting

Masukkan PolicyOID dengan menggunakan format pengidentifikasi objek. Misalnya, jika kebijakan sertifikat mengatakan Semua Kebijakan Penerbitan, masukkan OID sebagai 2.5.29.32.0 saat Anda menambahkan aturan. String Semua Kebijakan Penerbitan tidak valid untuk editor aturan dan tidak akan berlaku.

Langkah 4: Mengonfigurasi kebijakan pengikatan nama pengguna

Kebijakan pengikatan nama pengguna membantu memvalidasi sertifikat pengguna. Secara default, kami memetakan Nama Utama dalam sertifikat ke UserPrincipalName di objek pengguna untuk menentukan pengguna.

Administrator Kebijakan Autentikasi dapat mengambil alih default dan membuat pemetaan kustom. Untuk menentukan cara mengonfigurasi pengikatan nama pengguna, lihat Cara kerja pengikatan nama pengguna.

Untuk informasi selengkapnya tentang skenario menggunakan atribut certificateUserIds lihat ID pengguna sertifikat.

Penting

Jika kebijakan pengikatan nama pengguna menggunakan atribut yang disinkronkan, seperti atribut certificateUserIds, onPremisesUserPrincipalName, dan userPrincipalName dari objek pengguna, ketahuilah bahwa akun dengan hak administratif di Direktori Aktif (seperti yang memiliki hak yang didelegasikan pada objek pengguna atau hak administratif pada Microsoft Entra Connect Server) dapat membuat perubahan yang memengaruhi atribut ini di ID Microsoft Entra.

Buat pengikatan nama pengguna dengan memilih salah satu bidang sertifikat X.509 untuk mengikat dengan salah satu atribut pengguna. Urutan pengikatan nama pengguna mewakili tingkat prioritas pengikatan. Yang pertama memiliki prioritas tertinggi, dan sebagainya.

Jika bidang sertifikat X.509 yang ditentukan ditemukan pada sertifikat, tetapi ID Microsoft Entra tidak menemukan objek pengguna menggunakan nilai tersebut, autentikasi gagal. MICROSOFT Entra ID mencoba pengikatan berikutnya dalam daftar.

Pilih Simpan untuk menyimpan perubahan.

Konfigurasi akhir akan terlihat seperti gambar ini:

Langkah 5: Uji konfigurasi Anda

Bagian ini mencakup cara menguji sertifikat dan aturan pengikatan autentikasi kustom Anda.

Menguji sertifikat Anda

Sebagai uji konfigurasi pertama, Anda harus mencoba masuk ke portal MyApps menggunakan browser di perangkat Anda.

Masukkan Nama Prinsipal Pengguna (UPN) Anda.

Pilih Selanjutnya.

Jika Anda mengaktifkan metode autentikasi lain seperti Masuk melalui telepon atau FIDO2, pengguna mungkin melihat layar masuk yang berbeda.

Pilih Masuk dengan sertifikat.

Pilih sertifikat pengguna yang benar di UI pemilih sertifikat klien dan pilih OK.

Pengguna harus masuk ke portal MyApps.

Jika berhasil masuk, maka Anda mengetahui bahwa:

- Sertifikat pengguna telah diprovisi ke perangkat pengujian Anda.

- ID Microsoft Entra dikonfigurasi dengan benar dengan CA tepercaya.

- Pengikatan nama pengguna dikonfigurasi dengan benar, dan pengguna ditemukan dan diautentikasi.

Menguji aturan pengikatan autentikasi kustom

Mari kita telusuri skenario di mana kita memvalidasi autentikasi yang kuat. Kami akan membuat dua aturan kebijakan autentikasi, satu dengan menggunakan penerbit tunduk pada memenuhi autentikasi faktor tunggal, dan satu lagi dengan menggunakan OID kebijakan untuk memenuhi autentikasi multifaktor.

Buat aturan Subjek penerbit dengan tingkat perlindungan sebagai autentikasi faktor tunggal dan nilai yang diatur ke nilai Subjek CA Anda. Contohnya:

CN = WoodgroveCABuat aturan OID kebijakan, dengan tingkat perlindungan sebagai autentikasi dan nilai multifaktor yang diatur ke salah satu OID kebijakan dalam sertifikat Anda. Misalnya, 1.2.3.4.

Buat kebijakan Akses Bersyarat bagi pengguna untuk mewajibkan autentikasi multifaktor dengan mengikuti langkah-langkah di Akses Bersyarat - Memerlukan MFA.

Arahkan ke portal MyApps. Masukkan UPN Anda dan pilih Berikutnya.

Pilih Masuk dengan sertifikat.

Jika Anda mengaktifkan metode autentikasi lain seperti Masuk telepon atau kunci keamanan, pengguna mungkin melihat layar masuk yang berbeda.

Pilih sertifikat klien dan pilih Informasi Sertifikat.

Sertifikat muncul, dan Anda dapat memverifikasi nilai penerbit dan OID kebijakan.

Untuk melihat nilai OID Kebijakan, pilih Detail.

Pilih sertifikat klien dan pilih OK.

OID kebijakan dalam sertifikat cocok dengan nilai yang dikonfigurasi 1.2.3.4, dan memenuhi autentikasi multifaktor. Demikian pula, penerbit dalam sertifikat cocok dengan nilai CN=WoodgroveCA yang dikonfigurasi, dan memenuhi autentikasi faktor tunggal.

Karena aturan OID kebijakan lebih diutamakan daripada aturan pengeluar sertifikat, sertifikat memenuhi autentikasi multifaktor.

Kebijakan Akses Bersyarat untuk pengguna memerlukan MFA dan sertifikat memenuhi multifaktor, sehingga pengguna dapat masuk ke aplikasi.

Menguji kebijakan pengikatan nama pengguna

Kebijakan pengikatan nama pengguna membantu memvalidasi sertifikat pengguna. Ada tiga pengikatan yang didukung untuk kebijakan pengikatan nama pengguna:

- IssuerAndSerialNumber > CertificateUserIds

- IssuerAndSubject > CertificateUserIds

- Subject > CertificateUserIds

Secara default, MICROSOFT Entra ID memetakan Nama Utama dalam sertifikat ke UserPrincipalName di objek pengguna untuk menentukan pengguna. Administrator Kebijakan Autentikasi dapat mengambil alih default dan membuat pemetaan kustom, seperti yang dijelaskan sebelumnya di Langkah 4.

Sebelum mengaktifkan pengikatan baru, Administrator Kebijakan Autentikasi harus memastikan nilai yang benar untuk pengikatan diperbarui dalam atribut objek pengguna UserIds untuk pengikatan nama pengguna yang sesuai.

- Untuk pengguna khusus cloud, gunakan pusat admin Microsoft Entra atau MICROSOFT Graph API untuk memperbarui nilai di CertificateUserIds.

- Untuk pengguna lokal yang disinkronkan, gunakan Microsoft Entra Connect untuk menyinkronkan nilai dari lokal dengan mengikuti Aturan Microsoft Entra Connect atau menyinkronkan nilai AltSecId.

Penting

Format nilai Penerbit, Subjek, dan SerialNumber harus dalam urutan terbalik formatnya dalam sertifikat. Jangan tambahkan ruang apa pun di Penerbit atau Subjek.

Pemetaan manual Pengeluar Sertifikat dan Nomor Seri

Berikut adalah contoh untuk pemetaan manual Penerbit dan Nomor Seri. Nilai Penerbit yang akan ditambahkan adalah:

C=US,O=U.SGovernment,OU=DoD,OU=PKI,OU=CONTRACTOR,CN=CRL.BALA.SelfSignedCertificate

Untuk mendapatkan nilai yang benar untuk nomor seri, jalankan perintah berikut, dan simpan nilai yang diperlihatkan di CertificateUserIds. Sintaks perintahnya adalah:

Certutil –dump –v [~certificate path~] >> [~dumpFile path~]

Contohnya:

certutil -dump -v firstusercert.cer >> firstCertDump.txt

Berikut adalah contoh untuk perintah certutil:

certutil -dump -v C:\save\CBA\certs\CBATestRootProd\mfausercer.cer

X509 Certificate:

Version: 3

Serial Number: 48efa06ba8127299499b069f133441b2

b2 41 34 13 9f 06 9b 49 99 72 12 a8 6b a0 ef 48

Nilai SerialNumber yang akan ditambahkan di CertificateUserId adalah:

b24134139f069b49997212a86ba0ef48

CertificateUserId:

X509:<I>C=US,O=U.SGovernment,OU=DoD,OU=PKI,OU=CONTRACTOR,CN=CRL.BALA.SelfSignedCertificate<SR> b24134139f069b49997212a86ba0ef48

Pemetaan manual Masalah dan Subjek

Berikut adalah contoh untuk pemetaan manual Masalah dan Subjek. Nilai Pengeluar Sertifikat adalah:

Nilai Subjek adalah:

CertificateUserId:

X509:<I>C=US,O=U.SGovernment,OU=DoD,OU=PKI,OU=CONTRACTOR,CN=CRL.BALA.SelfSignedCertificate<S> DC=com,DC=contoso,DC=corp,OU=UserAccounts,CN=FirstUserATCSession

Pemetaan manual subjek

Berikut adalah contoh untuk Pemetaan manual Subjek. Nilai Subjek adalah:

CertificateUserId:

X509:<S>DC=com,DC=contoso,DC=corp,OU=UserAccounts,CN=FirstUserATCSession

Menguji pengikatan afinitas

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Kebijakan Autentikasi.

Telusuri kebijakan metode>Autentikasi Perlindungan.>

Di bawah Kelola, pilih Metode autentikasi>Autentikasi berbasis Sertifikat.

Pilih Konfigurasikan.

Atur Pengikatan Afinitas yang Diperlukan di tingkat penyewa.

Penting

Berhati-hatilah dengan pengaturan afinitas di seluruh penyewa. Anda dapat mengunci seluruh penyewa jika Anda mengubah Pengikatan Afinitas yang Diperlukan untuk penyewa dan Anda tidak memiliki nilai yang tepat di objek pengguna. Demikian pula, jika Anda membuat aturan kustom yang berlaku untuk semua pengguna dan memerlukan pengikatan afinitas tinggi, pengguna di penyewa bisa dikunci.

Untuk menguji, pilih Pengikatan Afinitas yang Diperlukan menjadi Rendah.

Tambahkan pengikatan afinitas tinggi seperti SKI. Pilih Tambahkan aturan di bawah Pengikatan Nama pengguna.

Pilih SKI dan pilih Tambahkan.

Setelah selesai, aturan terlihat seperti cuplikan layar ini:

Perbarui semua objek pengguna atribut CertificateUserIds agar memiliki nilai SKI yang benar dari sertifikat pengguna. Untuk informasi selengkapnya, lihat Pola yang didukung untuk CertificateUserIDs.

Buat aturan kustom untuk pengikatan Autentikasi.

Pilih Tambahkan.

Setelah selesai, aturan terlihat seperti cuplikan layar ini:

Perbarui CertificateUserIds pengguna dengan nilai SKI yang benar dari sertifikat dengan kebijakan OID 9.8.7.5.

Uji dengan sertifikat dengan kebijakan OID 9.8.7.5 dan pengguna harus diautentikasi dengan pengikatan SKI dan mendapatkan MFA hanya dengan sertifikat.

Mengaktifkan CBA menggunakan Microsoft Graph API

Untuk mengaktifkan CBA dan mengonfigurasi pengikatan nama pengguna menggunakan Graph API, selesaikan langkah-langkah berikut.

Buka Microsoft Graph Explorer.

Pilih Masuk ke Graph Explorer dan masuk ke penyewa Anda.

Ikuti langkah-langkah untuk menyetujui izin delegasi Policy.ReadWrite.AuthenticationMethod.

DAPATKAN semua metode autentikasi:

GET https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicyDAPATKAN konfigurasi untuk metode autentikasi Sertifikat x509:

GET https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicy/authenticationMethodConfigurations/X509CertificateSecara default, metode autentikasi Sertifikat x509 dinonaktifkan. Untuk mengizinkan pengguna masuk dengan sertifikat, Anda harus mengaktifkan metode autentikasi dan mengonfigurasi kebijakan autentikasi dan pengikatan nama pengguna melalui operasi pembaruan. Untuk memperbarui kebijakan, jalankan permintaan PATCH.

Isi permintaan:

PATCH https: //graph.microsoft.com/v1.0/policies/authenticationMethodsPolicy/authenticationMethodConfigurations/x509Certificate Content-Type: application/json { "@odata.type": "#microsoft.graph.x509CertificateAuthenticationMethodConfiguration", "id": "X509Certificate", "state": "enabled", "certificateUserBindings": [ { "x509CertificateField": "PrincipalName", "userProperty": "onPremisesUserPrincipalName", "priority": 1 }, { "x509CertificateField": "RFC822Name", "userProperty": "userPrincipalName", "priority": 2 }, { "x509CertificateField": "PrincipalName", "userProperty": "certificateUserIds", "priority": 3 } ], "authenticationModeConfiguration": { "x509CertificateAuthenticationDefaultMode": "x509CertificateSingleFactor", "rules": [ { "x509CertificateRuleType": "issuerSubject", "identifier": "CN=WoodgroveCA ", "x509CertificateAuthenticationMode": "x509CertificateMultiFactor" }, { "x509CertificateRuleType": "policyOID", "identifier": "1.2.3.4", "x509CertificateAuthenticationMode": "x509CertificateMultiFactor" } ] }, "includeTargets": [ { "targetType": "group", "id": "all_users", "isRegistrationRequired": false } ] }Anda mendapatkan

204 No contentkode respons. Jalankan ulang permintaan GET untuk memastikan kebijakan diperbarui dengan benar.Uji konfigurasi dengan masuk dengan sertifikat yang memenuhi kebijakan.

Mengaktifkan CBA menggunakan Microsoft Power Shell

- Membuka jendela perintah power shell

- Menyambungkan ke Microsoft Graph

Connect-MgGraph -Scopes "Policy.ReadWrite.AuthenticationMethod" - Membuat variabel untuk menentukan grup untuk pengguna CBA

$group = Get-MgGroup -Filter "displayName eq 'CBATestGroup'" - Tentukan isi permintaan

$body = @{ "@odata.type" = "#microsoft.graph.x509CertificateAuthenticationMethodConfiguration" "id" = "X509Certificate" "state" = "enabled" "certificateUserBindings" = @( @{ "@odata.type" = "#microsoft.graph.x509CertificateUserBinding" "x509CertificateField" = "SubjectKeyIdentifier" "userProperty" = "certificateUserIds" "priority" = 1 }, @{ "@odata.type" = "#microsoft.graph.x509CertificateUserBinding" "x509CertificateField" = "PrincipalName" "userProperty" = "UserPrincipalName" "priority" = 2 }, @{ "@odata.type" = "#microsoft.graph.x509CertificateUserBinding" "x509CertificateField" = "RFC822Name" "userProperty" = "userPrincipalName" "priority" = 3 } ) "authenticationModeConfiguration" = @{ "@odata.type" = "#microsoft.graph.x509CertificateAuthenticationModeConfiguration" "x509CertificateAuthenticationDefaultMode" = "x509CertificateMultiFactor" "rules" = @( @{ "@odata.type" = "#microsoft.graph.x509CertificateRule" "x509CertificateRuleType" = "policyOID" "identifier" = "1.3.6.1.4.1.311.21.1" "x509CertificateAuthenticationMode" = "x509CertificateMultiFactor" } ) } "includeTargets" = @( @{ "targetType" = "group" "id" = $group.Id "isRegistrationRequired" = $false } ) } | ConvertTo-Json -Depth 5 - Jalankan permintaan PATCH

Invoke-MgGraphRequest -Method PATCH -Uri "https://graph.microsoft.com/v1.0/policies/authenticationMethodsPolicy/authenticationMethodConfigurations/x509Certificate" -Body $body -ContentType "application/json"

Langkah berikutnya

- Gambaran umum Microsoft Entra CBA

- Penyelaman teknis mendalam untuk Microsoft Entra CBA

- Batasan dengan Microsoft Entra CBA

- Log masuk Windows SmartCard menggunakan Microsoft Entra CBA

- Microsoft Entra CBA di perangkat seluler (Android dan iOS)

- ID pengguna sertifikat

- Cara memigrasikan pengguna federasi

- FAQ