Akses Bersyarat untuk pratinjau identitas beban kerja

Kebijakan Akses Bersyarat secara historis hanya diterapkan kepada pengguna saat mereka mengakses aplikasi dan layanan seperti SharePoint Online. Kini kami memperluas dukungan terhadap kebijakan Akses Bersyarat agar diterapkan pada prinsipal layanan yang dimiliki oleh organisasi. Kami menyebut kemampuan ini Akses Bersyarat untuk identitas beban kerja.

Identitas beban kerja adalah identitas yang memungkinkan aplikasi atau perwakilan layanan mengakses sumber daya, terkadang dalam konteks pengguna. Identitas beban kerja ini berbeda dari akun pengguna tradisional karena:

- Tidak dapat melakukan autentikasi multifaktor.

- Sering kali tidak memiliki proses siklus hidup formal.

- Perlu menyimpan info masuk atau rahasia mereka di suatu tempat.

Perbedaan-perbedaan ini membuat identitas beban kerja lebih sulit untuk dikelola dan menempatkan mereka pada risiko kompromi yang lebih tinggi.

Penting

Lisensi Premium Identitas Beban Kerja diperlukan untuk membuat atau mengubah kebijakan Akses Bersyarat yang mencakup prinsipal layanan. Di direktori tanpa lisensi yang sesuai, kebijakan Akses Bersyarat yang ada untuk identitas beban kerja akan terus berfungsi, tetapi tidak dapat diubah. Untuk informasi selengkapnya, lihat Microsoft Entra Workload ID.

Catatan

Kebijakan dapat diterapkan pada perwakilan layanan penyewa tunggal yang telah terdaftar di penyewa Anda. SaaS pihak ketiga dan aplikasi multi-penyewa berada di luar cakupan. Identitas terkelola tidak tercakup dalam kebijakan.

Akses Bersyarah untuk identitas beban kerja memungkinkan pemblokiran perwakilan layanan:

- Dari luar rentang IP publik yang diketahui.

- Berdasarkan risiko yang terdeteksi oleh Microsoft Entra ID Protection.

- Dalam kombinasi dengan konteks autentikasi.

implementasi

Membuat kebijakan Akses Bersyarat berbasis lokasi

Buat kebijakan Akses Bersyarat berbasis lokasi yang berlaku untuk perwakilan layanan.

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Akses Bersyarat.

- Telusuri Kebijakan Akses>Bersyar perlindungan.>

- Pilih Kebijakan baru.

- Beri nama pada kebijakan Anda. Sebaiknya organisasi membuat standar yang bermakna untuk nama kebijakannya.

- Di bawah Tugas, pilih Pengguna atau identitas beban kerja.

- Di bawah Apa kebijakan ini berlaku untuk?, pilih Identitas beban kerja.

- Di bawah Sertakan, pilih Pilih perwakilan layanan, dan pilih perwakilan layanan yang sesuai dari daftar.

- Di bawah Sumber Daya sumber daya>target (sebelumnya aplikasi cloud)>Sertakan, pilih Semua sumber daya (sebelumnya 'Semua aplikasi cloud'). Kebijakan hanya berlaku ketika perwakilan layanan meminta token.

- Di bawah Ketentuan>Lokasi, sertakan Lokasi mana pun dan kecualikan Lokasi yang dipilih tempat Anda ingin mengizinkan akses.

- Di bawah Berikan, Blokir akses adalah satu-satunya opsi yang tersedia. Akses diblokir ketika permintaan token dibuat dari luar rentang yang diizinkan.

- Kebijakan Anda dapat disimpan dalam mode Hanya laporan, mengizinkan administrator memperkirakan efeknya, atau kebijakan diterapkan dengan mengaktifkan kebijakan.

- Pilih Buat untuk melengkapi kebijakan Anda.

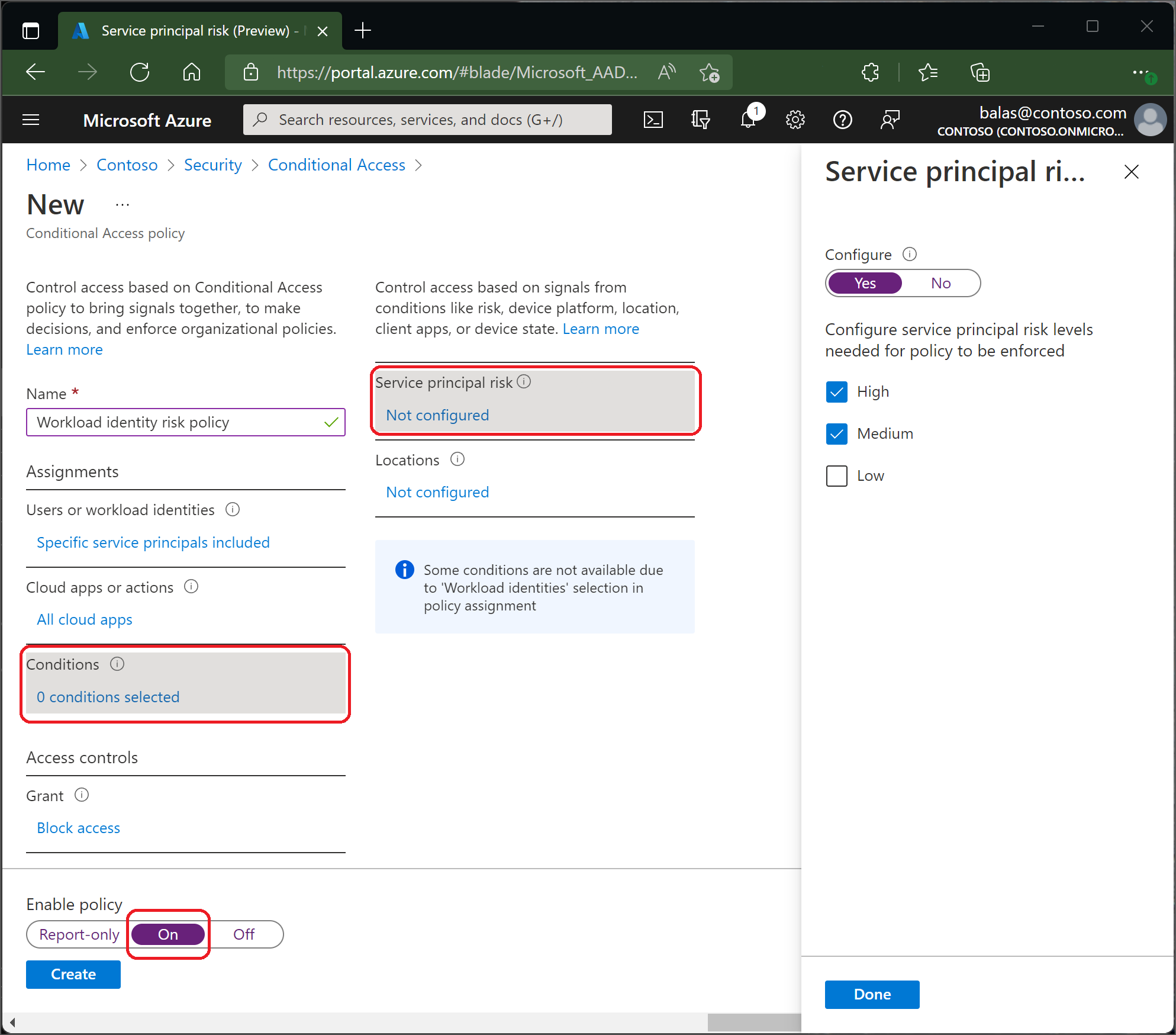

Membuat kebijakan Akses Bersyarat berbasis risiko

Buat kebijakan Akses Bersyarah berbasis risiko yang berlaku untuk perwakilan layanan.

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Akses Bersyarat.

- Telusuri Kebijakan Akses>Bersyar perlindungan.>

- Pilih Kebijakan baru.

- Beri nama pada kebijakan Anda. Sebaiknya organisasi membuat standar yang bermakna untuk nama kebijakannya.

- Di bawah Tugas, pilih Pengguna atau identitas beban kerja.

- Di bawah Apa kebijakan ini berlaku untuk?, pilih Identitas beban kerja.

- Di bawah Sertakan, pilih Pilih perwakilan layanan, dan pilih perwakilan layanan yang sesuai dari daftar.

- Di bawah Sumber Daya sumber daya>target (sebelumnya aplikasi cloud)>Sertakan, pilih Semua sumber daya (sebelumnya 'Semua aplikasi cloud'). Kebijakan hanya berlaku ketika perwakilan layanan meminta token.

- Dalam Kondisi>Risiko perwakilan layanan

- Atur tombol Konfigurasi ke Ya.

- Pilih tingkat risiko yang diinginkan yang memicu kebijakan ini.

- Pilih Selesai.

- Di bawah Berikan, Blokir akses adalah satu-satunya opsi yang tersedia. Akses diblokir ketika tingkat risiko yang ditentukan terlihat.

- Kebijakan Anda dapat disimpan dalam mode Hanya laporan, mengizinkan administrator memperkirakan efeknya, atau kebijakan diterapkan dengan mengaktifkan kebijakan.

- Pilih Buat untuk melengkapi kebijakan Anda.

Gulung balik

Jika Anda ingin mengembalikan fitur ini, Anda dapat menghapus atau menonaktifkan semua kebijakan yang dibuat.

Log rincian masuk

Log masuk digunakan untuk meninjau bagaimana kebijakan diterapkan untuk perwakilan layanan atau pengaruh kebijakan yang diharapkan saat menggunakan mode hanya laporan.

- Telusuri ke Pemantauan Identitas>& rincian masuk kesehatan>>Rincian masuk perwakilan layanan.

- Pilih entri log dan pilih tab Akses Bersyarat untuk melihat informasi evaluasi.

Alasan kegagalan ketika Akses Bersyar memblokir Perwakilan Layanan: "Akses telah diblokir karena kebijakan Akses Bersyar."

Mode khusus laporan

Untuk menampilkan hasil kebijakan berbasis lokasi, lihat tab kejadian Hanya laporan dalam Laporan kredensial masuk, atau gunakan buku kerja Insights dan Pelaporan Akses Bersyarat.

Untuk melihat hasil kebijakan berbasis risiko, lihat tab kejadian Hanya laporan di Laporan kredensial masuk.

Referensi

Menemukan objectID

Anda bisa mendapatkan objectID dari perwakilan layanan dari Aplikasi Microsoft Entra Enterprise. ID Objek di Microsoft Entra Pendaftaran aplikasi tidak dapat digunakan. Pengidentifikasi ini adalah ID Objek pendaftaran aplikasi, bukan perwakilan layanan.

- Telusuri Aplikasi Perusahaan Aplikasi>Identitas>, temukan aplikasi yang Anda daftarkan.

- Dari tab Ringkasan, salin ID Objek aplikasi. Pengidentifikasi ini unik untuk perwakilan layanan, yang digunakan oleh kebijakan Akses Bersyarat untuk menemukan aplikasi panggilan.

Microsoft Graph

Contoh JSON untuk konfigurasi berbasis lokasi menggunakan titik akhir beta Microsoft Graph.

{

"displayName": "Name",

"state": "enabled OR disabled OR enabledForReportingButNotEnforced",

"conditions": {

"applications": {

"includeApplications": [

"All"

]

},

"clientApplications": {

"includeServicePrincipals": [

"[Service principal Object ID] OR ServicePrincipalsInMyTenant"

],

"excludeServicePrincipals": [

"[Service principal Object ID]"

]

},

"locations": {

"includeLocations": [

"All"

],

"excludeLocations": [

"[Named location ID] OR AllTrusted"

]

}

},

"grantControls": {

"operator": "and",

"builtInControls": [

"block"

]

}

}