Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Kontrol akses berbasis peran (RBAC) adalah mekanisme populer untuk memberlakukan otorisasi dalam aplikasi. RBAC memungkinkan administrator memberikan izin ke peran, bukan ke pengguna atau grup tertentu. Administrator kemudian dapat menetapkan peran ke pengguna dan grup yang berbeda untuk mengontrol siapa yang memiliki akses ke konten dan fungsi.

Dengan menggunakan RBAC dengan peran aplikasi dan klaim peran, pengembang dapat dengan aman memberlakukan otorisasi di aplikasi dengan mudah.

Pendekatan lain adalah menggunakan grup Microsoft Entra dan klaim grup seperti yang ditunjukkan dalam sampel kode active-directory-aspnetcore-webapp-openidconnect-v2 di GitHub. Grup Microsoft Entra dan peran aplikasi tidak saling eksklusif; mereka dapat digunakan bersama-sama untuk memberikan kontrol akses yang lebih halus.

Menetapkan peran untuk aplikasi

Anda menentukan peran aplikasi dengan menggunakan pusat admin Microsoft Entra selama proses pendaftaran aplikasi. Peran aplikasi ditentukan pada pendaftaran aplikasi yang mewakili layanan, aplikasi, ataupun API. Saat pengguna masuk ke aplikasi, ID Microsoft Entra memancarkan roles klaim untuk setiap peran yang diberikan pengguna atau perwakilan layanan, yang dapat digunakan untuk menerapkan otorisasi berbasis klaim. Peran aplikasi dapat ditetapkan ke pengguna atau sekelompok pengguna. Peran aplikasi juga dapat ditetapkan ke perwakilan layanan untuk aplikasi lain, atau ke perwakilan layanan untuk identitas terkelola.

Saat ini, jika Anda menambahkan principal layanan ke grup, lalu menetapkan peran aplikasi ke grup tersebut, ID Microsoft Entra tidak menambahkan klaim roles ke token yang dikeluarkannya.

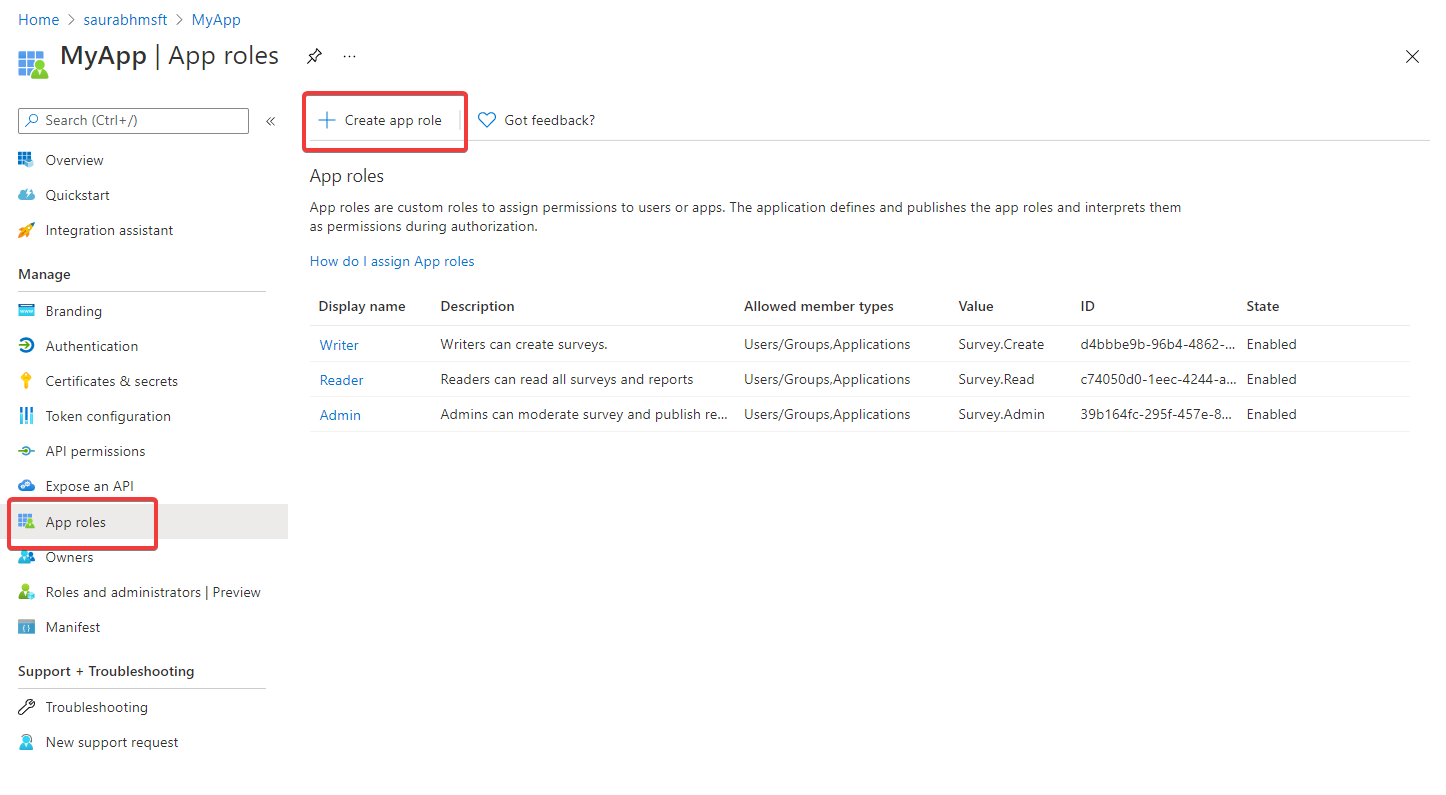

Peran aplikasi dinyatakan menggunakan UI Peran aplikasi di pusat administrasi Microsoft Entra.

Jumlah peran yang Anda tambahkan dihitung terhadap batas manifes aplikasi yang diterapkan oleh Microsoft Entra ID. Untuk informasi tentang batas ini, lihat bagian Batas Manifes dari Referensi Manifes Aplikasi Microsoft Entra.

Antarmuka pengguna peran aplikasi

Untuk membuat peran aplikasi dengan menggunakan antarmuka pengguna dari pusat administrasi Microsoft Entra:

Masuk ke Pusat Admin Microsoft Entra dengan peran minimal administrator aplikasi cloud.

Jika Anda memiliki akses ke beberapa penyewa, gunakan ikon Pengaturan di menu atas untuk beralih ke penyewa yang berisi pendaftaran aplikasi dari menu Direktori + langganan.

Kunjungi Entra ID>pendaftaran Aplikasi dan kemudian pilih aplikasi tempat Anda ingin menentukan peran aplikasi.

Di bawah kelola pilih Peran aplikasi, lalu pilih Buat peran aplikasi.

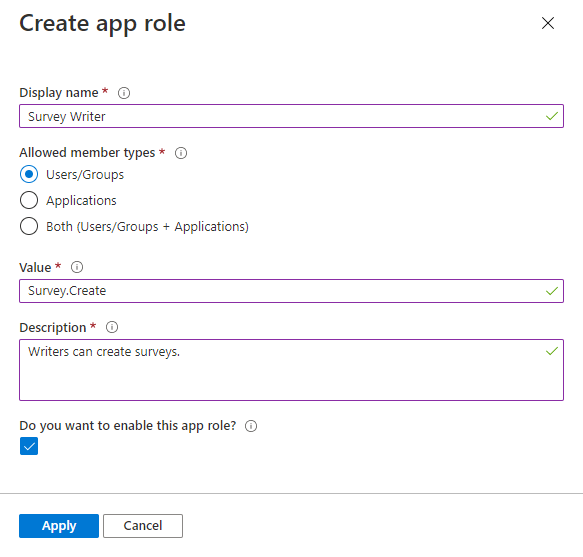

Di panel buat peran aplikasi, masukkan pengaturan untuk peran tersebut. Tabel yang mengikuti gambar menjelaskan setiap pengaturan dan parameternya.

Bidang Deskripsi Contoh Nama tampilan Nama tampilan untuk peran aplikasi yang muncul dalam pengalaman izin admin dan penetapan aplikasi. Nilai ini mungkin berisi spasi. Survey WriterTipe anggota yang diperbolehkan Tentukan apakah peran aplikasi ini dapat ditetapkan ke pengguna, aplikasi, atau keduanya.

Jika tersedia untukapplications, peran aplikasi akan muncul sebagai izin aplikasi di bagian Kelola pendaftaran aplikasi > izin API > Tambahkan izin > API Saya > Pilih API > Izin aplikasi.Users/GroupsNilai Menetapkan nilai klaim peran yang seharusnya diharapkan oleh aplikasi dalam token. Nilai harus sama persis dengan untai (karakter) yang dirujukkan dalam kode aplikasi. Nilai tidak boleh berisi spasi. Survey.CreateKeterangan Deskripsi yang lebih rinci tentang peran aplikasi yang ditampilkan selama proses penugasan aplikasi oleh admin dan saat proses persetujuan. Writers can create surveys.Apakah Anda ingin mengaktifkan peran aplikasi ini? Tentukan apakah peran aplikasi diaktifkan. Untuk menghapus peran aplikasi, batal pilih kotak centang ini dan terapkan perubahan sebelum mencoba operasi penghapusan. Pengaturan ini mengontrol penggunaan dan ketersediaan peran aplikasi sambil dapat menonaktifkannya sementara atau secara permanen tanpa menghapusnya sepenuhnya. Dicentang Pilih Terapkan untuk menyimpan perubahan.

Saat peran aplikasi diatur ke Diaktifkan, setiap pengguna, aplikasi, atau grup yang ditetapkan memiliki peran aplikasi yang disertakan dalam token mereka. Ini dapat menjadi token akses ketika aplikasi Anda adalah API yang dipanggil oleh sebuah aplikasi, atau token ID ketika aplikasi Anda sedang masuk ke pengguna.

Saat peran aplikasi diatur ke Disabled, peran tersebut menjadi tidak aktif dan tidak lagi dapat ditetapkan. Namun, penetapan peran aplikasi saat ini kepada pengguna, grup, dan aplikasi akan tetap seperti semula, dan peran aplikasi akan terus disertakan dalam token. Hapus peran aplikasi dari pengguna, grup, atau aplikasi untuk memastikan peran aplikasi juga dihapus dari token.

Menetapkan pemilik aplikasi

Sebelum dapat menetapkan peran aplikasi ke aplikasi, Anda perlu menetapkan diri Anda sebagai pemilik aplikasi.

- Di pendaftaran aplikasi Anda, di bawah Kelola, pilih Pemilik, dan Tambahkan pemilik.

- Di jendela baru, temukan dan pilih pemilik yang ingin Anda tetapkan ke aplikasi. Pemilik yang dipilih muncul di panel kanan. Setelah selesai, konfirmasikan dengan Pilih dan pemilik aplikasi muncul dalam daftar pemilik.

Catatan

Pastikan bahwa aplikasi API dan aplikasi yang ingin Anda tambahkan izinnya ke keduanya memiliki pemilik, jika tidak, API tidak akan dicantumkan saat meminta izin API.

Menetapkan peran aplikasi ke aplikasi

Setelah menambahkan peran aplikasi di aplikasi, Anda dapat menetapkan peran aplikasi ke aplikasi klien dengan menggunakan pusat admin Microsoft Entra atau secara terprogram dengan menggunakan Microsoft Graph. Menetapkan peran aplikasi ke aplikasi tidak boleh dikacaukan dengan menetapkan peran kepada pengguna.

Ketika menetapkan peran aplikasi ke aplikasi, Anda membuat izin aplikasi. Izin aplikasi biasanya digunakan oleh aplikasi daemon atau layanan backend yang perlu mengautentikasi dan melakukan panggilan API resmi sendiri, tanpa interaksi pengguna.

Untuk menetapkan peran aplikasi ke aplikasi dengan menggunakan pusat admin Microsoft Entra:

- Masuk ke Pusat Admin Microsoft Entra dengan peran minimal administrator aplikasi cloud.

- Telusuripendaftaran Aplikasi> lalu pilih Semua aplikasi.

- Pilih Semua aplikasi untuk melihat daftar semua aplikasi Anda. Jika aplikasi Anda tidak muncul dalam daftar, gunakan filter di bagian atas daftar Semua aplikasi untuk membatasi daftar, atau gulir daftar ke bawah untuk menemukan aplikasi Anda.

- Pilih aplikasi yang ingin Anda tetapkan peran aplikasinya.

- Pilih Izin API>Tambahkan izin.

- Pilih tab API Saya, lalu pilih aplikasi tempat Anda menentukan peran aplikasi.

- Di bawah Izin, pilih peran yang ingin Anda tetapkan.

- Pilih tombol Tambahkan izin selesaikan penambahan peran.

Peran yang baru ditambahkan akan muncul di panel izin API pendaftaran aplikasi.

Memberikan izin admin

Karena ini adalah izin aplikasi, bukan izin yang didelegasikan, admin harus memberikan izin untuk menggunakan peran aplikasi yang ditetapkan ke aplikasi.

- Di panel Izin API pendaftaran aplikasi, pilih Berikan izin admin untuk <nama penyewa>.

- Pilih Ya ketika diminta memberikan persetujuan untuk izin yang diminta.

Kolom Status harus mencerminkan bahwa persetujuan telah Diberikan untuk <nama penyewa>.

Skenario penggunaan peran aplikasi

Jika Anda menerapkan logika bisnis peran aplikasi yang membuat pengguna masuk dalam skenario aplikasi, pertama-tama tentukan peran aplikasi dalam Pendaftaran aplikasi. Kemudian, admin menetapkannya ke pengguna dan grup di panel Aplikasi Enterprise. Bergantung pada skenarionya, peran aplikasi yang ditetapkan ini disertakan dalam token berbeda yang dikeluarkan untuk aplikasi Anda. Misalnya, untuk aplikasi yang memungkinkan pengguna untuk masuk, klaim peran disertakan dalam token identitas. Saat aplikasi Anda memanggil API, klaim peran disertakan dalam token akses.

Jika Anda menerapkan logika bisnis peran aplikasi dalam skenario API panggilan aplikasi, Anda memiliki dua pendaftaran aplikasi. Satu pendaftaran aplikasi adalah untuk aplikasi, dan pendaftaran aplikasi kedua adalah untuk API. Dalam hal ini, tentukan peran aplikasi dan tetapkan ke pengguna atau grup dalam pendaftaran aplikasi API. Ketika pengguna mengautentikasi dengan aplikasi dan meminta token akses untuk memanggil API, klaim peran disertakan dalam token. Langkah selanjutnya adalah menambahkan kode ke API web Anda untuk memeriksa peran tersebut saat API dipanggil.

Untuk mempelajari cara menambahkan otorisasi ke API web Anda, lihat API web terlindungi: Memverifikasi cakupan dan peran aplikasi.

Peran aplikasi vs. grup

Meskipun Anda dapat menggunakan peran aplikasi atau grup untuk otorisasi, perbedaan utama di antara keduanya dapat memengaruhi keputusan Anda dalam penggunaan untuk skenario.

| Peran aplikasi | Grup |

|---|---|

| Itu khusus untuk aplikasi dan ditentukan dalam pendaftaran aplikasi. Mereka bergerak menggunakan aplikasi. | Mereka tidak spesifik untuk aplikasi, tetapi untuk tenant Microsoft Entra. |

| Peran aplikasi dihapus saat pendaftaran aplikasi dihapus. | Grup tetap utuh meskipun aplikasi dihapus. |

Tersedia dalam klaim roles. |

Tersedia dalam klaim groups. |

Pengembang dapat menggunakan peran aplikasi untuk mengontrol jika pengguna dapat masuk ke aplikasi atau aplikasi dapat memperoleh token akses untuk API web. Untuk memperluas kontrol keamanan ini ke grup, pengembang dan admin juga dapat menetapkan grup keamanan ke peran aplikasi.

Pengembang lebih suka menggunakan peran aplikasi ketika mereka ingin menjelaskan dan mengontrol parameter otorisasi di aplikasi mereka sendiri. Contohnya, aplikasi yang menggunakan grup untuk otorisasi akan mengalami kegagalan di tenant berikutnya karena ID dan nama grup mungkin berbeda. Aplikasi yang menggunakan peran aplikasi tetap aman. Sebenarnya, aplikasi SaaS sering menetapkan grup ke peran aplikasi karena alasan yang sama, karena memungkinkan aplikasi SaaS untuk disediakan di berbagai penyewa.

Menetapkan pengguna dan grup ke peran Microsoft Entra

Setelah menambahkan peran aplikasi di aplikasi, Anda dapat menetapkan pengguna dan grup ke peran Microsoft Entra. Penugasan pengguna dan grup ke peran dapat dilakukan melalui UI portal, atau secara terprogram menggunakan Microsoft Graph. Ketika pengguna yang ditetapkan ke berbagai peran masuk ke aplikasi, token mereka memiliki peran yang ditetapkan dalam roles klaim.

Untuk menetapkan pengguna dan grup ke peran dengan menggunakan pusat admin Microsoft Entra:

- Masuk ke Pusat Admin Microsoft Entra dengan peran minimal administrator aplikasi cloud.

- Jika Anda memiliki akses ke beberapa penyewa, gunakan ikon Pengaturan di menu atas untuk beralih ke penyewa yang berisi pendaftaran aplikasi dari menu Direktori + langganan.

- Telusuri ke Entra ID>Aplikasi Perusahaan.

- Pilih Semua aplikasi untuk melihat daftar semua aplikasi Anda. Jika aplikasi Anda tidak muncul dalam daftar, gunakan filter di bagian atas daftar Semua aplikasi untuk membatasi daftar, atau gulir daftar ke bawah untuk menemukan aplikasi Anda.

- Pilih aplikasi tempat Anda ingin menetapkan peran pengguna atau grup keamanan.

- Di bawah Kelola, pilih Pengguna dan grup.

- Pilih Tambahkan pengguna untuk membuka panel Tambahkan Penugasan.

- Pilih pemilih Pengguna dan grup dari panel Tambahkan penugasan. Daftar pengguna dan grup keamanan ditampilkan. Anda dapat mencari pengguna atau grup tertentu serta memilih beberapa pengguna dan grup yang muncul dalam daftar. Pilih tombol Pilih untuk melanjutkan.

- Pilih Pilih peran di panel Tambahkan penugasan. Semua peran yang Anda tentukan untuk aplikasi ditampilkan.

- Pilih peran dan pilih tombol Pilih.

- Pilih tombol Tetapkan untuk menyelesaikan penugasan pengguna dan grup ke aplikasi.

Konfirmasikan bahwa pengguna dan grup yang Anda tambahkan muncul di daftar Pengguna dan grup.

Langkah berikutnya

Pelajari lebih lanjut tentang peran aplikai dengan sumber daya berikut.

- Sampel kode di GitHub

- Dokumentasi referensi

- Video: Menerapkan otorisasi dalam aplikasi dengan platform identitas Microsoft (1:01:15)