Tutorial: Menerapkan autentikasi multifaktor untuk pengguna tamu B2B

Saat berkolaborasi dengan pengguna tamu B2B eksternal, ada baiknya melindungi aplikasi Anda dengan kebijakan autentikasi multifaktor. Maka pengguna eksternal akan membutuhkan lebih dari sekadar nama pengguna dan kata sandi untuk mengakses sumber daya Anda. Di MICROSOFT Entra ID, Anda dapat mencapai tujuan ini dengan kebijakan Akses Bersyarat yang memerlukan MFA untuk akses. Kebijakan MFA dapat diberlakukan di tingkat penyewa, aplikasi, atau pengguna tamu individual, dengan cara yang sama seperti kebijakan tersebut diaktifkan untuk anggota organisasi Anda sendiri. Penyewa sumber daya selalu bertanggung jawab atas autentikasi multifaktor Microsoft Entra untuk pengguna, bahkan jika organisasi pengguna tamu memiliki kemampuan autentikasi multifaktor.

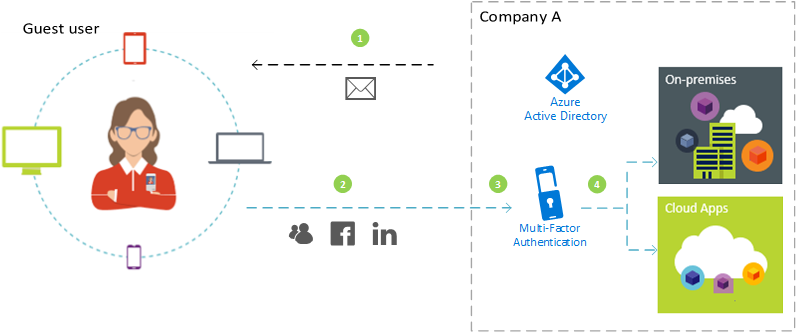

Contoh:

- Admin atau karyawan di Perusahaan A mengundang pengguna tamu untuk menggunakan aplikasi cloud atau lokal yang dikonfigurasikan untuk memerlukan MFA untuk akses.

- Pengguna tamu dapat masuk dengan identitas kantor, sekolah, atau sosial mereka sendiri.

- Pengguna diminta untuk menyelesaikan verifikasi masuk MFA.

- Pengguna menyiapkan MFA dengan Perusahaan A dan memilih opsi MFA mereka. Pengguna diperbolehkan mengakses aplikasi.

Catatan

Autentikasi multifaktor Microsoft Entra dilakukan pada penyewaan sumber daya untuk memastikan prediksi. Saat pengguna tamu masuk, mereka akan melihat halaman masuk penyewa sumber daya yang ditampilkan di latar belakang, dan halaman masuk penyewa rumah dan logo perusahaan mereka sendiri di latar depan.

Dalam tutorial ini, Anda akan:

- Menguji pengalaman rincian masuk sebelum penyiapan MFA.

- Membuat kebijakan Akses Bersyarat yang memerlukan MFA untuk akses ke aplikasi cloud di lingkungan Anda. Dalam tutorial ini, kita akan menggunakan aplikasi Windows Azure Service Management API untuk mengilustrasikan prosesnya.

- Menggunakan alat Bagaimana Jika untuk mensimulasikan rincian masuk MFA.

- Menguji kebijakan Akses Bersyarat Anda.

- Membersihkan pengguna dan kebijakan pengujian.

Jika Anda tidak memiliki langganan Azure, buat akun gratis sebelum memulai.

Prasyarat

Untuk menyelesaikan skenario dalam tutorial ini, Anda perlu:

- Akses ke edisi Microsoft Entra ID P1 atau P2, yang mencakup kemampuan kebijakan Akses Bersyar. Untuk menerapkan MFA, Anda perlu membuat kebijakan Microsoft Entra Conditional Access. Kebijakan MFA selalu diberlakukan di organisasi Anda, terlepas dari apakah mitra memiliki kemampuan MFA.

- Akun email eksternal yang valid yang bisa Anda tambahkan ke direktori penyewa sebagai pengguna tamu dan gunakan untuk masuk. Jika Anda tidak tahu cara membuat akun tamu, lihat Menambahkan pengguna tamu B2B di pusat admin Microsoft Entra.

Membuat pengguna tamu uji di ID Microsoft Entra

Tip

Langkah-langkah dalam artikel ini mungkin sedikit berbeda berdasarkan portal tempat Anda memulai.

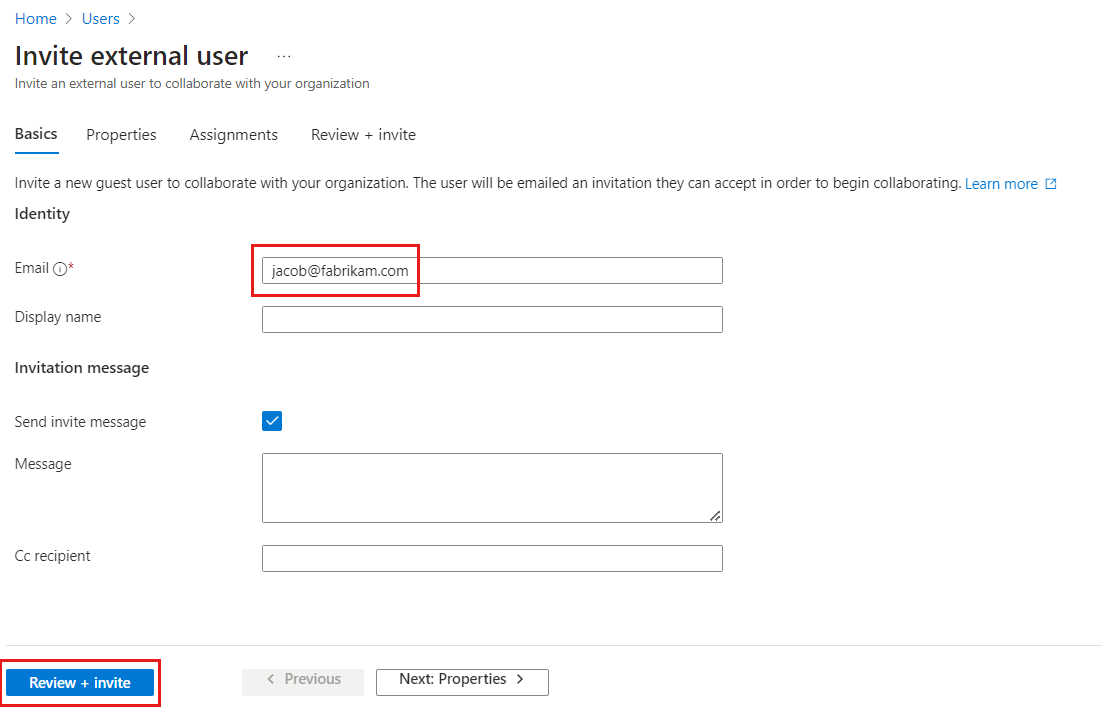

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Pengguna.

Telusuri ke Pengguna>Identitas>Semua pengguna.

Pilih Pengguna baru , lalu pilih Undang pengguna eksternal .

Di bawah Identitas pada tab Dasar , masukkan alamat email pengguna eksternal. Secara opsional, sertakan nama tampilan dan pesan selamat datang.

Secara opsional, Anda dapat menambahkan detail lebih lanjut kepada pengguna di bawah tab Properti dan Penugasan .

Pilih Tinjau + undangan untuk mengirim undangan secara otomatis ke pengguna tamu. Pesan Pengguna yang berhasil diundang muncul.

Setelah Anda mengirim undangan, akun pengguna ditambahkan secara otomatis ke direktori sebagai tamu.

Menguji pengalaman rincian masuk sebelum penyiapan MFA

- Gunakan nama pengguna dan kata sandi pengujian Anda untuk masuk ke pusat admin Microsoft Entra.

- Anda seharusnya dapat mengakses pusat admin Microsoft Entra hanya menggunakan kredensial masuk Anda. Tidak diperlukan autentikasi lain.

- Keluar.

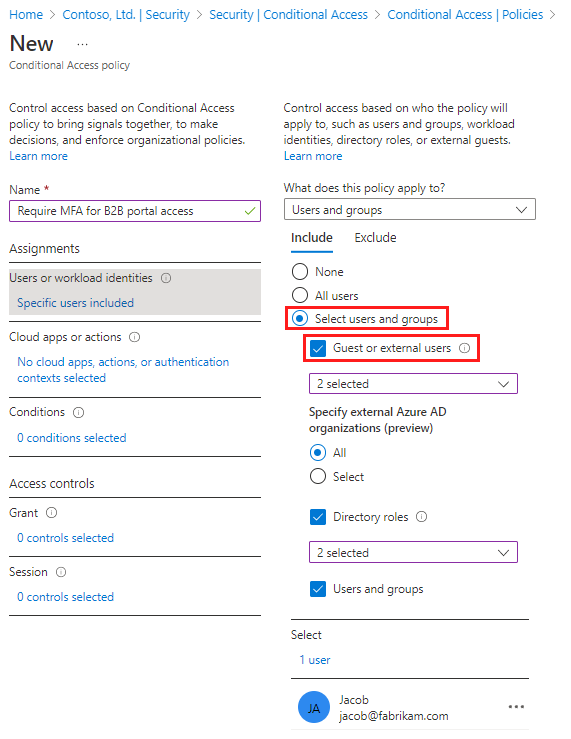

Membuat kebijakan Akses Bersyarat yang memerlukan MFA

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Akses Bersyarat.

Telusuri Pusat Keamanan Perlindungan>Identitas.>

Pada Lindungi, pilih Akses Bersyarat.

Pada halaman Akses Bersyar, di toolbar di bagian atas, pilih Buat kebijakan baru.

Pada halaman Baru, di kotak teks Nama, ketik Perlu MFA untuk akses portal B2B.

Di bagian Tugas, pilih tautan di bawah Pengguna dan grup.

Pada halaman Pengguna dan grup , pilih Pilih pengguna dan grup, lalu pilih Pengguna tamu atau eksternal. Anda dapat menetapkan kebijakan ke berbagai jenis pengguna eksternal, peran direktori bawaan, atau pengguna dan grup.

Di bagian Tugas, pilih tautan di bawah aplikasi atau tindakan Cloud.

Pilih Pilih Aplikasi, kemudian pilih tautan di bawah Pilih.

Pada halaman Pilih , pilih Windows Azure Service Management API, lalu pilih Pilih.

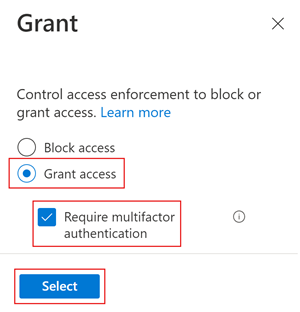

Pada halaman Baru, di bagian kontrol Access, pilih tautan di bawah Grant.

Pada halaman Beri , pilih Berikan akses, pilih kotak centang Perlu autentikasi multifaktor, lalu pilih Pilih.

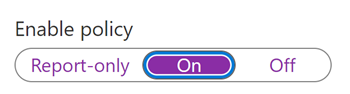

Di bawah Aktifkan kebijakan, pilih Aktif.

Pilih Buat.

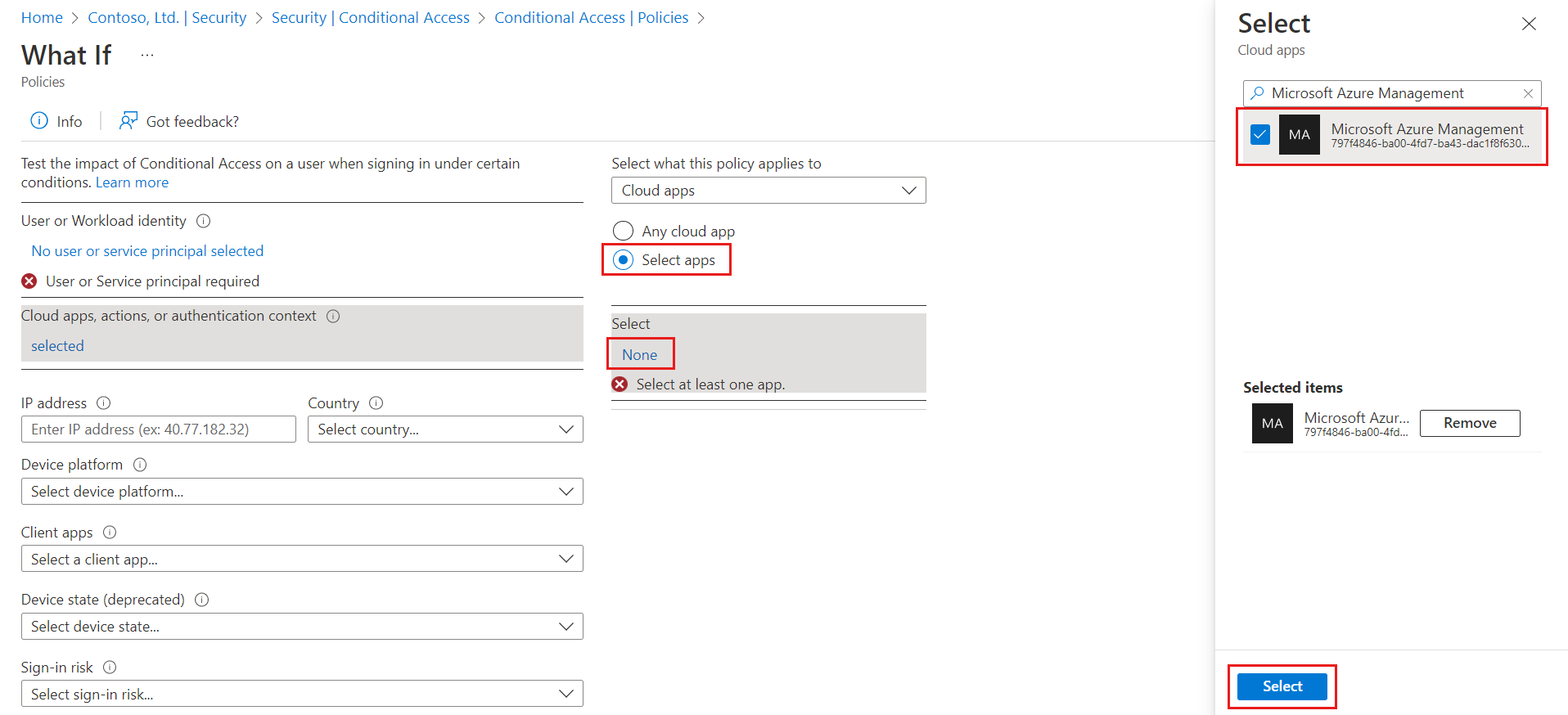

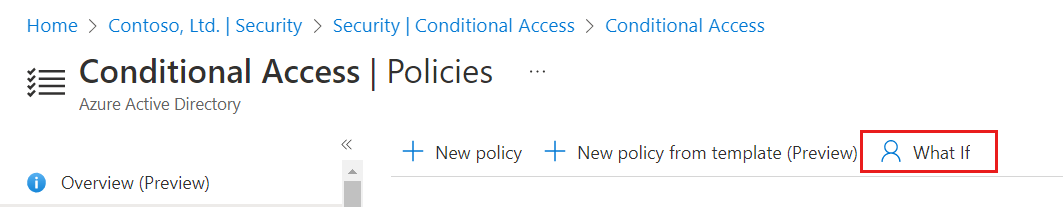

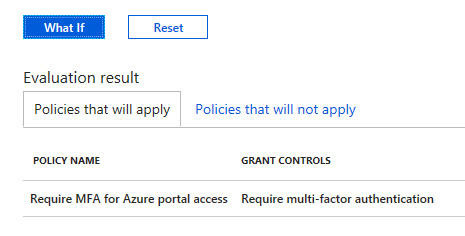

Gunakan opsi Bagaimana Jika untuk mensimulasikan rincian masuk

Pada | Akses Bersyarat Halaman Kebijakan, pilih Bagaimana Jika.

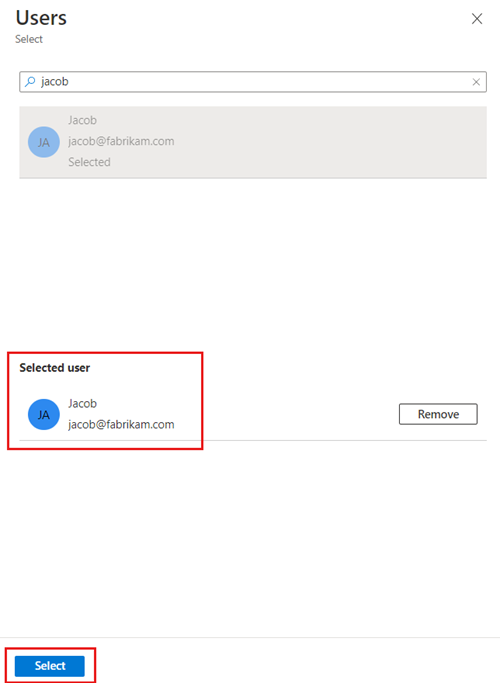

Pilih link di bawah Pengguna.

Dalam kotak pencarian, ketik nama pengguna tamu uji Anda. Pilih pengguna di hasil pencarian, kemudian pilih Pilih.

Pilih tautan di bawah aplikasi Cloud, tindakan, atau konten autentikasi. Pilih Pilih Aplikasi, kemudian pilih tautan di bawah Pilih.

Pada halaman Aplikasi cloud, dalam daftar aplikasi, pilih Windows Azure Service Management API, lalu pilih Pilih.

Pilih Apa Jika, dan verifikasi bahwa kebijakan baru Anda muncul di bawah Hasil Evaluasi pada tab Kebijakan yang akan berlaku.

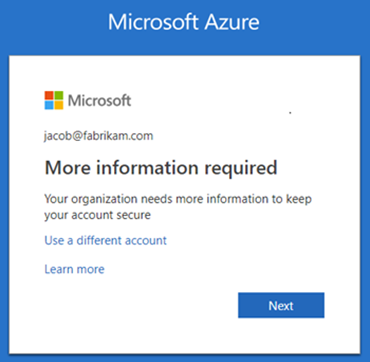

Uji kebijakan Akses Bersyarat Anda

Gunakan nama pengguna dan kata sandi pengujian Anda untuk masuk ke pusat admin Microsoft Entra.

Anda akan melihat permintaan untuk metode autentikasi lainnya. Diperlukan beberapa waktu agar kebijakan diterapkan.

Catatan

Anda juga dapat mengonfigurasi pengaturan akses lintas penyewa untuk mempercayai MFA dari penyewa beranda Microsoft Entra. Ini memungkinkan pengguna Microsoft Entra eksternal untuk menggunakan MFA yang terdaftar di penyewa mereka sendiri daripada mendaftar di penyewa sumber daya.

Keluar.

Membersihkan sumber daya

Jika tidak lagi diperlukan, hapus pengguna uji dan kebijakan Akses Bersyarat.

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Pengguna.

- Telusuri ke Pengguna>Identitas>Semua pengguna.

- Pilih pengguna uji, lalu pilih Hapus pengguna.

- Telusuri Pusat Keamanan Perlindungan>Identitas.>

- Pada Lindungi, pilih Akses Bersyarat.

- Di daftar Nama Kebijakan, pilih menu konteks (...) untuk kebijakan pengujian Anda, lalu pilih Hapus. Pilih Ya untuk mengonfirmasi.

Langkah berikutnya

Dalam tutorial ini, Anda telah membuat kebijakan Akses Bersyarat yang mengharuskan pengguna tamu untuk menggunakan MFA saat masuk ke salah satu aplikasi cloud Anda. Untuk mempelajari selengkapnya tentang menambahkan pengguna tamu untuk kolaborasi, lihat Menambahkan pengguna kolaborasi Microsoft Entra B2B di portal Azure.