Pemecahan masalah kolaborasi Microsoft Entra B2B

Berikut adalah beberapa solusi untuk masalah umum dengan kolaborasi Microsoft Entra B2B.

Kredensial masuk tamu gagal dengan kode galat AADSTS50020

Saat pengguna tamu dari Penyedia Identitas (IdP) tidak dapat masuk ke penyewa sumber daya di ID Microsoft Entra dan menerima kode kesalahan AADSTS50020, ada beberapa kemungkinan penyebabnya. Lihat artikel pemecahan masalah untuk kesalahan AADSTS50020.

Pengguna koneksi langsung B2B tidak dapat mengakses saluran bersama (kesalahan AADSTS90071)

Saat koneksi langsung B2B melihat pesan kesalahan berikut saat mencoba mengakses saluran bersama Tim organisasi lain, pengaturan kepercayaan autentikasi multifaktor belum dikonfigurasi oleh organisasi eksternal:

Organisasi yang Anda coba jangkau perlu memperbarui pengaturan mereka untuk mengizinkan Anda masuk.

AADSTS90071: Admin dari <organisasi> harus memperbarui pengaturan akses mereka untuk menerima autentikasi multifaktor masuk.

Organisasi yang menghosting saluran bersama Tim harus mengaktifkan pengaturan kepercayaan untuk autentikasi multifaktor guna mengizinkan akses ke pengguna koneksi langsung B2B. Pengaturan kepercayaan dapat dikonfigurasi dalam pengaturan akses lintas penyewa organisasi.

Kesalahan yang mirip dengan "Kegagalan memperbarui kebijakan karena batas objek" muncul saat mengonfigurasi pengaturan akses lintas penyewa

Saat mengonfigurasi pengaturan akses lintas penyewa, jika Anda menerima kesalahan yang menyatakan "Kegagalan memperbarui kebijakan akibat batas objek," Anda telah mencapai batas objek kebijakan sebesar 25 KB. Kami bekerja untuk meningkatkan batas ini. Jika Anda harus dapat menghitung seberapa dekat kebijakan saat ini dengan batas ini, lakukan hal berikut:

Buka Microsoft Graph Explorer, lalu lakukan hal berikut:

GET https://graph.microsoft.com/beta/policies/crosstenantaccesspolicySalin seluruh respons JSON dan simpan sebagai file txt, misalnya

policyobject.txt.Buka PowerShell dan jalankan skrip berikut, ganti lokasi file di baris pertama dengan file teks Anda:

$policy = Get-Content “C:\policyobject.txt”

$maxSize = 1024*25

$size = [System.Text.Encoding]::UTF8.GetByteCount($policy)

write-host "Remaining Bytes available in policy object"

$maxSize - $size

write-host "Is current policy within limits?"

if ($size -le $maxSize) { return “valid” }; else { return “invalid” }

Pengguna tidak dapat lagi membaca email yang dienkripsi dengan Microsoft Rights Management Service (OME))

Saat mengonfigurasi pengaturan akses lintas penyewa, jika Anda memblokir akses ke semua aplikasi secara default, pengguna tidak akan dapat membaca email yang dienkripsi dengan Microsoft Rights Management Service (juga dikenal sebagai OME). Untuk menghindari masalah ini, kami sarankan untuk mengonfigurasi pengaturan keluar Anda guna memungkinkan pengguna Anda mengakses ID aplikasi ini: 00000012-0000-0000-c000-000000000000. Jika ini adalah satu-satunya aplikasi yang Anda izinkan, akses ke semua aplikasi lain akan diblokir secara default.

Saya telah menambahkan pengguna eksternal tetapi tidak melihat mereka di Buku Alamat Global saya atau di pemilih orang

Dalam kasus di mana pengguna eksternal tidak dimasukkan ke dalam daftar, objek mungkin perlu beberapa menit untuk mereplikasi.

Pengguna tamu B2B tidak muncul di pemilih orang SharePoint Online/OneDrive

Kemampuan untuk mencari pengguna tamu yang sudah ada di pemilih orang SharePoint Online (SPO) nonaktif secara default untuk mencocokkan perilaku warisan.

Anda dapat mengaktifkan fitur ini dengan menggunakan pengaturan 'ShowPeoplePickerSuggestionsForGuestUsers' di tingkat penyewa dan kumpulan situs. Anda dapat mengatur fitur menggunakan cmdlet Set-SPOTenant dan Set-SPOSite, yang memungkinkan anggota untuk mencari semua pengguna tamu yang ada di direktori. Perubahan pada cakupan penyewa tidak memengaruhi situs SPO yang sudah diprovisi.

Pengaturan undangan tamu saya dan pembatasan domain tidak dipatuhi oleh SharePoint Online/OneDrive

Secara default, SharePoint Online dan OneDrive memiliki sekumpulan opsi pengguna eksternal mereka sendiri dan tidak menggunakan pengaturan dari ID Microsoft Entra. Anda perlu mengaktifkan integrasi SharePoint dan OneDrive dengan Microsoft Entra B2B untuk memastikan opsi konsisten di antara aplikasi tersebut.

Undangan telah dinon-aktifkan untuk direktori

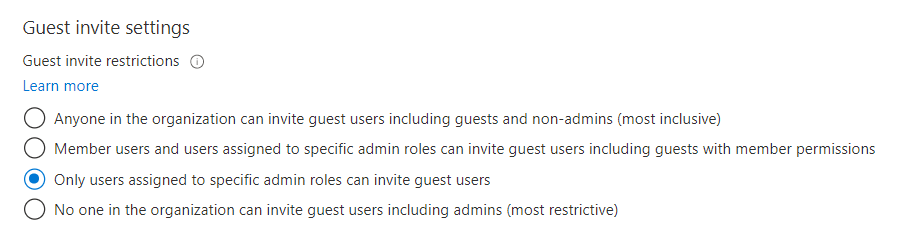

Jika Anda diberi tahu bahwa Anda tidak memiliki izin untuk mengundang pengguna, verifikasi bahwa akun pengguna Anda berwenang untuk mengundang pengguna eksternal di bawah pengaturan > Pengguna Microsoft Entra ID > Pengguna > eksternal > Kelola pengaturan kolaborasi eksternal:

Jika Anda baru saja mengubah pengaturan ini atau menetapkan peran Pengundang Tamu kepada pengguna, mungkin ada penundaan 15-60 menit sebelum perubahan diterapkan.

Pengguna yang saya undang menerima kesalahan selama proses penukaran

Kesalahan umum meliputi:

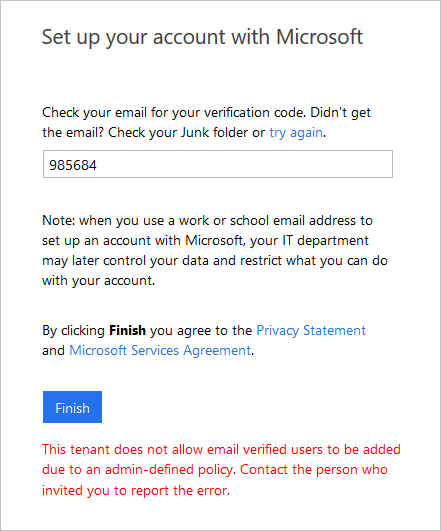

Admin Undangan telah tidak diizinkan EmailVerified Users agar tidak dibuat di penyewa mereka

Saat mengundang pengguna yang organisasinya menggunakan ID Microsoft Entra, tetapi di mana akun pengguna tertentu tidak ada (misalnya, pengguna tidak ada di Microsoft Entra contoso.com). Admin contoso.com anda mungkin memiliki kebijakan yang mencegah pengguna dibuat. Pengguna harus memeriksa dengan admin mereka untuk menentukan apakah pengguna eksternal diizinkan. Admin pengguna eksternal mungkin perlu memperbolehkan pengguna Email Terverifikasi di domain mereka (lihat artikel ini tentang mengizinkan Pengguna Terverifikasi Email).

Pengguna eksternal belum ada di domain terfederasi

Jika Anda menggunakan autentikasi federasi dan pengguna belum ada di ID Microsoft Entra, pengguna tidak dapat diundang.

Untuk mengatasi masalah ini, admin pengguna eksternal harus menyinkronkan akun pengguna ke ID Microsoft Entra.

Pengguna eksternal memiliki proxyAddress yang bertentangan dengan proxyAddress dari pengguna lokal yang ada

Saat memeriksa apakah pengguna dapat diundang ke penyewa Anda, salah satu hal yang kami periksa adalah tabrakan di proxyAddress. Proses ini termasuk proxyAddresses untuk pengguna di penyewa rumah mereka dan proxyAddress untuk pengguna lokal di penyewa Anda. Untuk pengguna eksternal, kita akan menambahkan email ke proxyAddress dari pengguna B2B yang ada. Untuk pengguna lokal, Anda dapat meminta mereka untuk masuk menggunakan akun yang sudah mereka miliki.

Saya tidak dapat mengundang alamat email karena konflik di proxyAddresses

Ini terjadi ketika objek lain di direktori memiliki alamat email yang diundang yang sama dengan salah satu proxyAddresses-nya. Untuk memperbaiki konflik ini, hapus email dari objek pengguna, dan hapus juga objek kontak terkait sebelum mencoba mengundang email ini lagi.

Objek pengguna tamu tidak memiliki proxyAddress

Terkadang, pengguna tamu eksternal yang Anda undang berkonflik dengan Objek kontak yang ada. Ketika ini terjadi, pengguna tamu dibuat tanpa proxyAddress. Ini artinya pengguna tidak akan dapat menukarkan akun ini menggunakan penukaran just-in-time atau autentikasi kode sandi sekali pakai email. Selain itu, jika objek kontak yang Anda sinkronkan dari AD lokal bertentangan dengan pengguna tamu yang sudah ada, proxyAddress yang bertentangan akan dihapus dari pengguna tamu yang ada.

Bagaimana '#', yang biasanya bukan karakter yang valid, disinkronkan dengan ID Microsoft Entra?

"#" adalah karakter khusus dalam UPN untuk kolaborasi Microsoft Entra B2B atau pengguna eksternal, karena akun user@contoso.com yang diundang menjadi user_contoso.com#EXT#@fabrikam.onmicrosoft.com. Oleh karena itu, # di UPN yang berasal dari lokal tidak diizinkan untuk masuk ke pusat admin Microsoft Entra.

Saya menerima kesalahan saat menambahkan pengguna eksternal ke grup yang disinkronkan

Pengguna eksternal hanya dapat ditambahkan ke grup "ditetapkan" atau "Keamanan" dan bukan ke grup yang dikuasai lokal.

Pengguna eksternal saya tidak menerima email untuk ditukarkan

Undangan harus memeriksa dengan ISP atau filter spam mereka untuk memastikan bahwa alamat berikut diizinkan: Invites@microsoft.com.

Catatan

- Untuk layanan Azure yang dioperasikan oleh 21Vianet di Tiongkok, alamat pengirimnya adalah Invites@oe.21vianet.com.

- Untuk cloud Microsoft Entra Government, alamat pengirim adalah invites@azuread.us.

Saya menyadari bahwa pesan kustom terkadang tidak disertakan dengan pesan undangan

Untuk mematuhi undang-undang privasi, API kami tidak menyertakan pesan kustom dalam undangan email saat:

- Pengundang tidak memiliki alamat email di penyewa yang mengundang

- Saat prinsipal appservice mengirimkan undangan

Jika skenario ini penting bagi Anda, Anda dapat menekan email undangan API kami, dan mengirimkannya melalui mekanisme email pilihan Anda. Konsultasikan dengan penasihat hukum organisasi Anda untuk memastikan email apa pun yang Anda kirim dengan cara ini juga mematuhi undang-undang privasi.

Anda menerima kesalahan "AADSTS65005" ketika Anda mencoba masuk ke sumber daya Azure

Pengguna yang memiliki akun tamu tidak dapat masuk, dan menerima pesan kesalahan berikut:

AADSTS65005: Using application 'AppName' is currently not supported for your organization contoso.com because it is in an unmanaged state. An administrator needs to claim ownership of the company by DNS validation of contoso.com before the application AppName can be provisioned.

Pengguna memiliki akun pengguna Azure dan merupakan penyewa viral yang telah ditinggalkan atau tidak dikelola. Selain itu, tidak ada administrator di penyewa.

Untuk mengatasi masalah ini, Anda harus mengambil alih penyewa yang ditinggalkan. Lihat Mengambil alih direktori yang tidak dikelola sebagai administrator di ID Microsoft Entra. Anda juga harus mengakses DNS yang menghadap internet untuk akhiran domain yang dimaksud untuk memberikan bukti langsung bahwa Anda mengendalikan namespace layanan. Setelah penyewa dikembalikan ke status terkelola, diskusikan dengan pelanggan apakah meninggalkan pengguna dan nama domain terverifikasi adalah opsi terbaik untuk organisasi mereka.

Pengguna tamu dengan penyewa yang tepat waktu atau "viral" tidak dapat mengatur ulang kata sandi mereka

Jika penyewa identitas hanya just-in-time (JIT) atau penyewa "viral" (artinya merupakan penyewa Azure terpisah dan tidak terkelola), hanya pengguna tamu yang dapat mereset kata sandinya. Terkadang organisasi akan mengambil alih pengelolaan oleh penyewa viral yang dibuat saat karyawan menggunakan alamat email kerjanya untuk mendaftar ke layanan. Setelah organisasi mengambil alih penyewa viral, hanya admin di organisasi tersebut yang dapat mengatur ulang kata sandi pengguna atau mengaktifkan SSPR. Jika perlu, sebagai organisasi yang mengundang, Anda dapat menghapus akun pengguna tamu dari direktori Anda dan mengirim ulang undangan.

Pengguna tamu tidak dapat menggunakan modul Azure AD PowerShell V1

Catatan

Modul Azure ACTIVE Directory dan MSOnline PowerShell tidak digunakan lagi per 30 Maret 2024. Untuk mempelajari lebih lanjut, baca pembaruan penghentian. Setelah tanggal ini, dukungan untuk modul ini terbatas pada bantuan migrasi ke Microsoft Graph PowerShell SDK dan perbaikan keamanan. Modul yang tidak digunakan lagi akan terus berfungsi hingga Maret, 30 2025.

Sebaiknya migrasi ke Microsoft Graph PowerShell untuk berinteraksi dengan ID Microsoft Entra (sebelumnya Microsoft Azure AD). Untuk pertanyaan umum tentang migrasi, lihat Tanya Jawab Umum Migrasi. Catatan: MSOnline versi 1.0.x mungkin mengalami gangguan setelah 30 Juni 2024.

Mulai 18 November 2019, pengguna tamu di direktori Anda (didefinisikan sebagai akun pengguna di mana properti userType sama dengan Tamu) diblokir agar tidak menggunakan modul Azure AD PowerShell V1. Ke depannya, pengguna harus menjadi pengguna anggota (di mana userType sama dengan Anggota) atau menggunakan modul Azure AD PowerShell V2.

Di penyewa Azure US Government, saya tidak bisa mengundang pengguna tamu kolaborasi B2B

Dalam cloud Azure US Government, kolaborasi B2B diaktifkan antara penyewa yang berada dalam cloud Azure US Government dan keduanya mendukung kolaborasi B2B. Jika Anda mengundang pengguna di penyewa yang belum mendukung kolaborasi B2B, Anda akan mendapatkan kesalahan. Untuk detail dan batasan, lihat Variasi Microsoft Entra ID P1 dan P2.

Jika Anda perlu berkolaborasi dengan organisasi Microsoft Entra yang berada di luar cloud Azure US Government, Anda dapat menggunakan pengaturan cloud Microsoft untuk mengaktifkan kolaborasi B2B.

Undangan diblokir karena kebijakan akses lintas penyewa

Saat mencoba mengundang pengguna kolaborasi B2B, Anda mungkin melihat pesan kesalahan ini: "Undangan ini diblokir oleh pengaturan akses lintas penyewa. Admin di organisasi Anda dan organisasi pengguna yang diundang harus mengonfigurasi pengaturan akses lintas penyewa untuk mengizinkan undangan." Pesan kesalahan ini akan muncul, jika kolaborasi B2B didukung, tetapi diblokir oleh pengaturan akses lintas penyewa. Periksa pengaturan akses lintas penyewa Anda, dan pastikan pengaturan Anda mengizinkan kolaborasi B2B dengan pengguna. Saat mencoba berkolaborasi dengan organisasi Microsoft Entra lain di cloud Microsoft Azure terpisah, Anda dapat menggunakan pengaturan cloud Microsoft untuk mengaktifkan kolaborasi Microsoft Entra B2B.

Undangan diblokir karena aplikasi Pekerja Lintas Cloud B2B Microsoft dinonaktifkan

Meskipun jarang terjadi, Anda mungkin melihat pesan ini: “Tindakan ini tidak dapat diselesaikan karena aplikasi Pekerja Lintas Cloud B2B Microsoft telah dinonaktifkan di penyewa pengguna yang diundang. Minta admin pengguna yang diundang untuk mengaktifkannya kembali, lalu coba lagi." Kesalahan ini berarti bahwa aplikasi Pekerja Lintas Cloud B2B Microsoft telah dinonaktifkan di penyewa beranda pengguna kolaborasi B2B. Aplikasi ini biasanya diaktifkan, tetapi mungkin telah dinonaktifkan oleh admin di penyewa rumah pengguna, baik melalui PowerShell atau pusat admin Microsoft Entra (lihat Menonaktifkan cara pengguna masuk). Admin di penyewa rumah pengguna dapat mengaktifkan kembali aplikasi melalui PowerShell atau pusat admin Microsoft Entra. Di pusat admin, cari "Microsoft B2B Cross Cloud Worker" untuk menemukan aplikasi, memilihnya, lalu pilih untuk mengaktifkannya kembali.

Saya menerima kesalahan bahwa ID Microsoft Entra tidak dapat menemukan aad-extensions-app di penyewa saya

Saat Anda menggunakan fitur pendaftaran layanan mandiri, seperti atribut pengguna kustom atau alur pengguna, aplikasi yang disebut aad-extensions-app. Do not modify. Used by AAD for storing user data. dibuat secara otomatis. Ini digunakan oleh MICROSOFT Entra External ID untuk menyimpan informasi tentang pengguna yang mendaftar dan atribut kustom yang dikumpulkan.

Jika Anda tidak sengaja menghapus aad-extensions-app, Anda memiliki 30 hari untuk memulihkannya. Anda dapat memulihkan aplikasi menggunakan modul Microsoft Graph PowerShell.

- Luncurkan modul Microsoft Graph PowerShell dan jalankan

Connect-MgGraph. - Masuk sebagai Administrator Global untuk penyewa Microsoft Entra yang ingin Anda pulihkan aplikasi yang dihapus.

- Jalankan perintah powershell

Get-MgDirectoryDeletedItem -DirectoryObjectId {id}. Sebagai contoh:

Get-MgDirectoryDeletedItem -DirectoryObjectId '00aa00aa-bb11-cc22-dd33-44ee44ee44ee'

Id DeletedDateTime

-- ---------------

d4142c52-179b-4d31-b5b9-08940873507b 8/30/2021 7:37:37 AM

- Jalankan perintah powershell

Restore-MgDirectoryDeletedItem -DirectoryObjectId {id}. Ganti{id}bagian perintah denganDirectoryObjectIdlangkah sebelumnya.

Sekarang Anda akan melihat aplikasi yang dipulihkan di pusat admin Microsoft Entra.

Pengguna tamu berhasil diundang tetapi atribut email tidak terisi

Katakanlah Anda secara tidak sengaja mengundang pengguna tamu dengan alamat email yang cocok dengan objek pengguna yang sudah ada di direktori Anda. Objek pengguna tamu dibuat, tetapi alamat email ditambahkan ke properti otherMail bukan ke properti mail atau proxyAddresses. Untuk menghindari masalah ini, Anda dapat mencari objek pengguna yang berkonflik di direktori Microsoft Entra Anda dengan menggunakan langkah-langkah PowerShell ini:

- Buka modul Microsoft Graph PowerShell dan jalankan

Connect-MgGraph. - Masuk sebagai Administrator Global untuk penyewa Microsoft Entra yang ingin Anda periksa objek kontak duplikatnya.

- Jalankan perintah powershell

Get-MgContact -All | ? {$_.Mail -match 'user@domain.com'}.

Akses eksternal diblokir oleh kesalahan kebijakan pada layar masuk

Saat mencoba masuk ke penyewa, Anda mungkin melihat pesan kesalahan ini: "Administrator jaringan Anda telah membatasi organisasi apa yang dapat diakses. Hubungi departemen IT Anda untuk membuka blokir akses." Kesalahan ini terkait dengan pengaturan pembatasan penyewa. Untuk mengatasi masalah ini, minta tim IT Anda untuk mengikuti instruksi dalam artikel ini.

Undangan diblokir karena pengaturan akses lintas penyewa hilang

Anda mungkin melihat pesan ini: "Undangan ini diblokir oleh pengaturan akses lintas penyewa di organisasi Anda. Administrator Anda harus mengonfigurasi pengaturan akses lintas penyewa untuk mengizinkan undangan ini." Dalam hal ini, minta administrator Anda untuk memeriksa pengaturan akses lintas penyewa.