Properti pengguna kolaborasi Microsoft Entra B2B

Berlaku untuk:  Penyewa Tenaga Kerja Penyewa

Penyewa Tenaga Kerja Penyewa  eksternal (pelajari lebih lanjut)

eksternal (pelajari lebih lanjut)

Kolaborasi B2B adalah kemampuan MICROSOFT Entra External ID yang memungkinkan Anda berkolaborasi dengan pengguna dan mitra di luar organisasi Anda. Dengan kolaborasi B2B, pengguna eksternal diundang untuk masuk ke organisasi Microsoft Entra Anda menggunakan kredensial mereka sendiri. Pengguna kolaborasi B2B ini kemudian dapat mengakses aplikasi dan sumber daya yang ingin Anda bagikan dengan mereka. Objek pengguna dibuat untuk pengguna kolaborasi B2B di direktori yang sama dengan karyawan Anda. Objek pengguna kolaborasi B2B memiliki hak istimewa terbatas di direktori Anda secara default, dan dapat dikelola seperti karyawan, ditambahkan ke grup, dan sebagainya. Artikel ini membahas properti objek pengguna ini dan cara untuk mengelolanya.

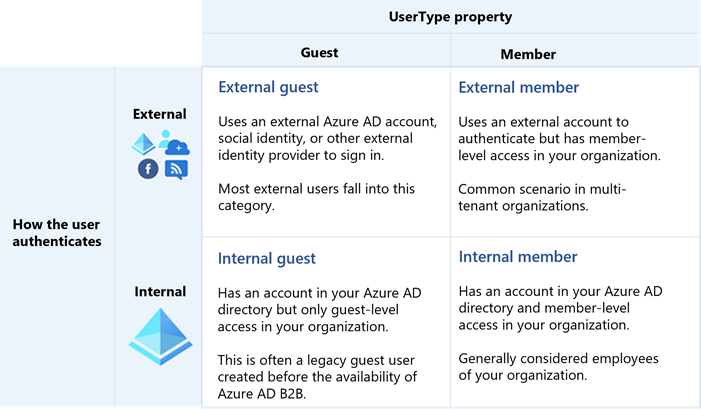

Tabel berikut ini menjelaskan pengguna kolaborasi B2B berdasarkan cara mereka mengautentikasi (secara internal atau eksternal) dan hubungan mereka dengan organisasi Anda (tamu atau anggota).

- Tamu eksternal: Sebagian besar pengguna yang umumnya dianggap sebagai pengguna eksternal atau tamu termasuk dalam kategori ini. Pengguna kolaborasi B2B ini memiliki akun di organisasi Microsoft Entra eksternal atau penyedia identitas eksternal (seperti identitas sosial), dan mereka memiliki izin tingkat tamu di organisasi sumber daya. Objek pengguna yang dibuat dalam sumber daya direktori Microsoft Entra memiliki UserType of Guest.

- Anggota eksternal: Pengguna kolaborasi B2B ini memiliki akun di organisasi Microsoft Entra eksternal atau penyedia identitas eksternal (seperti identitas sosial) dan akses tingkat anggota ke sumber daya di organisasi Anda. Skenario ini umum dalam organisasi yang terdiri dari beberapa penyewa, di mana pengguna dianggap sebagai bagian dari organisasi yang lebih besar dan memerlukan akses tingkat anggota ke sumber daya di penyewa lain organisasi. Objek pengguna yang dibuat di direktori Microsoft Entra sumber daya memiliki UserType anggota.

- Tamu internal: Sebelum kolaborasi Microsoft Entra B2B tersedia, biasanya berkolaborasi dengan distributor, pemasok, vendor, dan lainnya dengan menyiapkan kredensial internal untuk mereka dan menunjuk mereka sebagai tamu dengan mengatur objek pengguna UserType ke Tamu. Jika Anda memiliki pengguna tamu internal seperti ini, Anda dapat mengundang mereka untuk menggunakan kolaborasi B2B sebagai gantinya sehingga mereka dapat menggunakan kredensial mereka sendiri, memungkinkan penyedia identitas eksternal mereka mengelola autentikasi dan siklus hidup akun mereka.

- Anggota internal: Pengguna ini umumnya dianggap sebagai karyawan organisasi Anda. Pengguna mengautentikasi secara internal melalui ID Microsoft Entra, dan objek pengguna yang dibuat di direktori Microsoft Entra sumber daya memiliki UserType anggota.

Jenis pengguna yang Anda pilih memiliki batasan berikut untuk aplikasi atau layanan (tetapi tidak terbatas pada):

| Aplikasi atau layanan | Keterbatasan |

|---|---|

| Power BI | - Dukungan untuk Anggota UserType di Power BI saat ini dalam pratinjau. Untuk informasi selengkapnya, lihat Mendistribusikan konten Power BI ke pengguna tamu eksternal dengan Microsoft Entra B2B. |

| Azure Virtual Desktop | - Anggota eksternal dan tamu eksternal tidak didukung di Azure Virtual Desktop. |

Penting

Fitur kode akses satu kali email sekarang diaktifkan secara default untuk semua penyewa baru dan untuk penyewa yang ada di mana Anda belum secara eksplisit menonaktifkannya. Ketika fitur ini dinonaktifkan, metode autentikasi fallback adalah meminta undangan untuk membuat akun Microsoft.

Penukaran undangan

Sekarang, mari kita lihat seperti apa tampilan pengguna kolaborasi Microsoft Entra B2B di ID Eksternal Microsoft Entra.

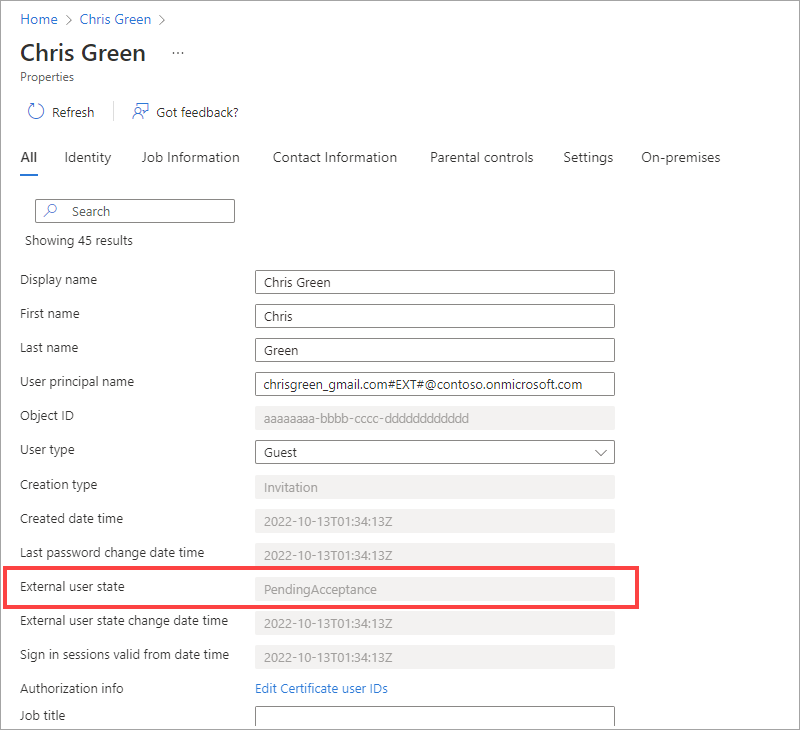

Sebelum penukaran undangan

Akun pengguna kolaborasi B2B adalah hasil dari mengundang pengguna tamu untuk berkolaborasi dengan menggunakan kredensial pengguna tamu sendiri. Saat undangan awalnya dikirim ke pengguna tamu, akun dibuat di penyewa Anda. Akun ini tidak memiliki kredensial apa pun yang terkait dengannya karena autentikasi dilakukan oleh idP pengguna tamu. Properti Identitas untuk akun pengguna tamu di direktori Anda diatur ke domain organisasi host hingga tamu menukarkan undangan mereka. Pengguna yang mengirim undangan ditambahkan sebagai nilai default untuk atribut Sponsor pada akun pengguna tamu. Di pusat admin, profil pengguna yang diundang akan menampilkan status Pengguna eksternal PendingAcceptance. Mengkueri untuk externalUserState menggunakan Microsoft Graph API akan mengembalikan Pending Acceptance.

Setelah penukaran undangan

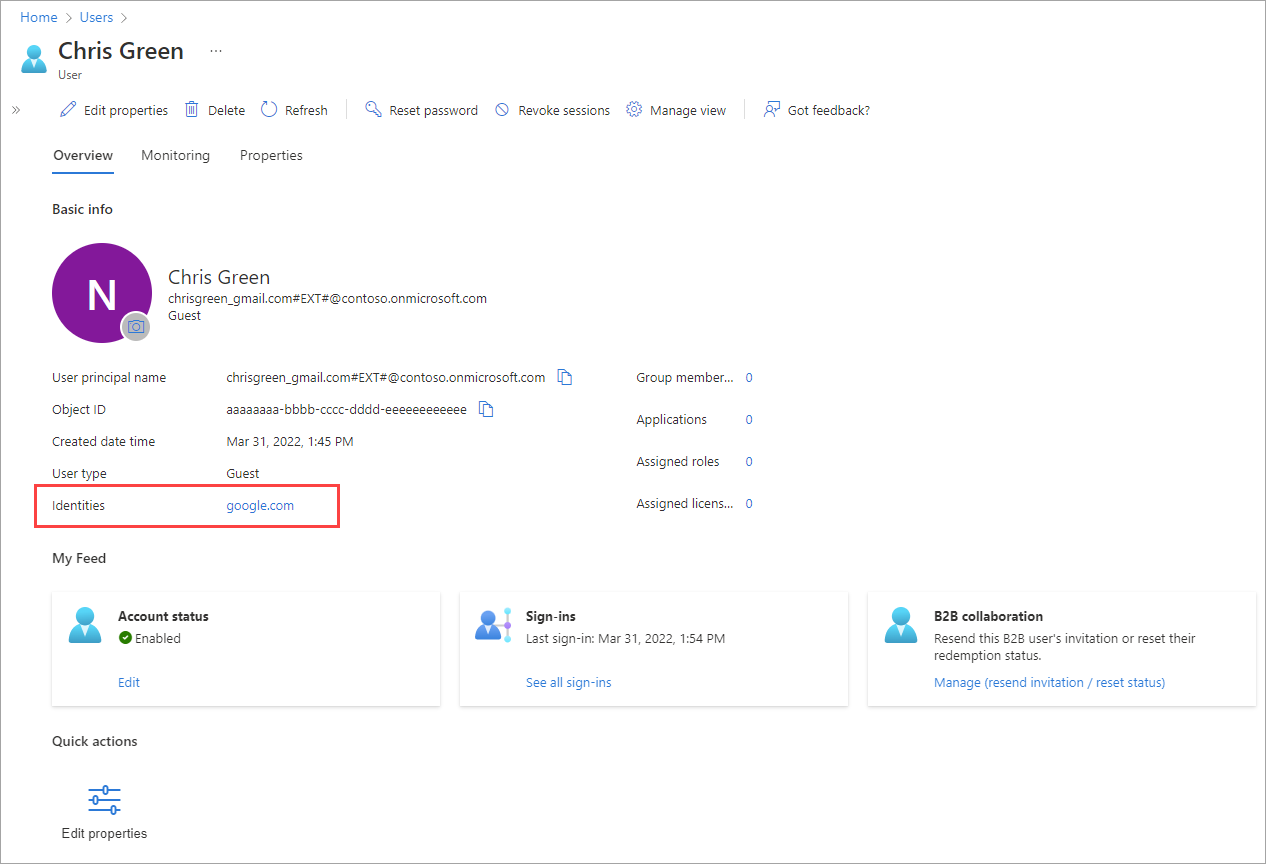

Setelah pengguna kolaborasi B2B menerima undangan, properti Identitas diperbarui berdasarkan idP pengguna.

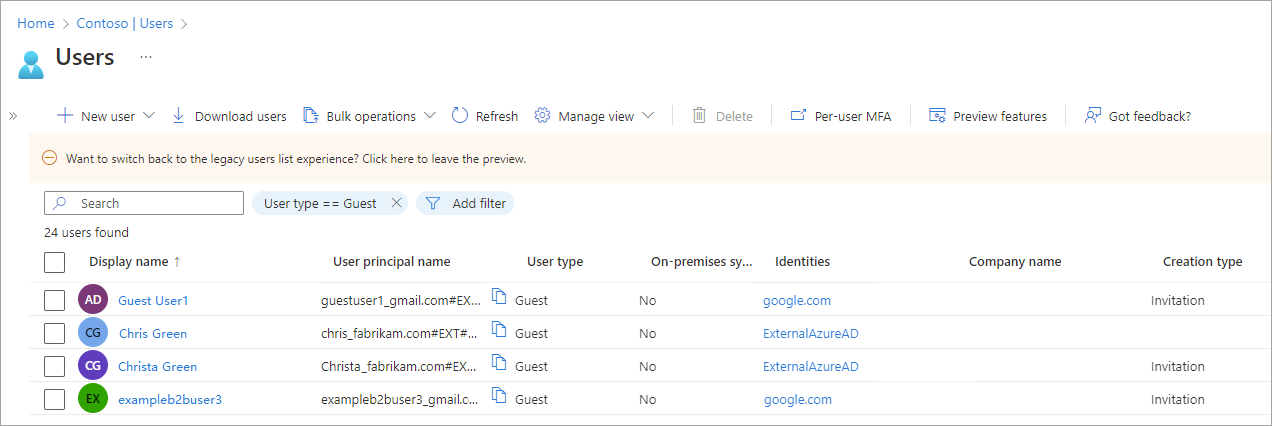

Jika pengguna kolaborasi B2B menggunakan akun Microsoft atau kredensial dari penyedia identitas eksternal lain, Identitas mencerminkan IdP, misalnya Akun Microsoft, google.com, atau facebook.com.

Jika pengguna kolaborasi B2B menggunakan kredensial dari organisasi Microsoft Entra lain, Identitas adalah ExternalAzureAD.

Untuk pengguna eksternal yang menggunakan kredensial internal, properti Identitas diatur ke domain organisasi host. Properti Direktori yang disinkronkan adalah Ya jika akun berada di Active Directory lokal organisasi dan disinkronkan dengan ID Microsoft Entra, atau Tidak jika akun tersebut adalah akun Microsoft Entra khusus cloud. Informasi sinkronisasi direktori juga tersedia melalui

onPremisesSyncEnabledproperti di Microsoft Graph.

Properti utama pengguna kolaborasi Microsoft Entra B2B

Nama Prinsipal Pengguna

UPN untuk objek pengguna kolaborasi B2B (yaitu pengguna tamu) berisi email pengguna tamu, diikuti oleh #EXT#, diikuti oleh tenantname.onmicrosoft.com. Misalnya, jika pengguna john@contoso.com ditambahkan sebagai pengguna eksternal di fabrikam direktori, maka UPN-nya akan john_contoso.com#EXT#@fabrikam.onmicrosoft.com.

Jenis pengguna

Properti ini menunjukkan hubungan pengguna dengan penyewaan host. Properti ini dapat memiliki dua nilai:

Anggota: Nilai ini menunjukkan karyawan organisasi host dan pengguna dalam penggajian organisasi. Misalnya, pengguna ini mengharapkan untuk memiliki akses ke situs internal saja. Pengguna ini tidak dianggap sebagai kolaborator eksternal.

Tamu: Nilai ini menunjukkan pengguna yang tidak dianggap internal perusahaan, seperti kolaborator eksternal, mitra, atau pelanggan. Pengguna seperti itu tidak diharapkan untuk menerima memo internal chief executive officer (CEO) atau menerima manfaat perusahaan, misalnya.

Nota

UserType tidak memiliki hubungan dengan cara pengguna masuk, peran direktori pengguna, dan sebagainya. Properti ini hanya menunjukkan hubungan pengguna dengan organisasi host dan memungkinkan organisasi untuk menerapkan kebijakan yang bergantung pada properti ini.

Identitas

Properti ini menunjukkan penyedia identitas utama pengguna. Pengguna dapat memiliki beberapa penyedia identitas, yang dapat dilihat dengan memilih tautan di samping Identitas di profil pengguna atau dengan mengkueri identities properti melalui Microsoft Graph API.

Nota

Identitas dan UserType adalah properti independen. Nilai Identitas tidak menyiratkan nilai tertentu untuk UserType.

| Nilai properti identitas | Status masuk |

|---|---|

| ExternalAzureAD | Pengguna ini berada di organisasi eksternal dan mengautentikasi dengan menggunakan akun Microsoft Entra milik organisasi lain. |

| Akun Microsoft | Pengguna ini berada di akun Microsoft dan mengautentikasi dengan menggunakan akun Microsoft. |

| {domain host} | Pengguna ini mengautentikasi dengan menggunakan akun Microsoft Entra milik organisasi ini. |

| google.com | Pengguna ini memiliki akun Gmail dan telah mendaftar dengan menggunakan layanan mandiri ke organisasi lain. |

| facebook.com | Pengguna ini memiliki akun Facebook dan telah mendaftar dengan menggunakan layanan mandiri ke organisasi lain. |

| pos | Pengguna ini telah mendaftar dengan menggunakan kode akses satu kali (OTP) email ID Eksternal Microsoft Entra. |

| {issuer URI} | Pengguna ini berada di organisasi eksternal yang tidak menggunakan ID Microsoft Entra sebagai penyedia identitas mereka, tetapi sebaliknya menggunakan IdP berbasis Security Assertion Markup Language (SAML)/WS-Fed. URI pengeluar sertifikat ditampilkan saat bidang Identitas diklik. |

Rincian masuk telepon tidak didukung untuk pengguna eksternal. Akun B2B tidak dapat menggunakan phone nilai sebagai penyedia identitas.

Direktori disinkronkan

Properti Direktori yang disinkronkan menunjukkan apakah pengguna sedang disinkronkan dengan Active Directory lokal dan diautentikasi secara lokal. Properti ini adalah Ya jika akun berada di Active Directory lokal organisasi dan disinkronkan dengan ID Microsoft Entra, atau Tidak jika akun tersebut adalah akun Microsoft Entra khusus cloud. Di Microsoft Graph, properti Direktori yang disinkronkan onPremisesSyncEnabledsesuai dengan .

Bisakah pengguna Microsoft Entra B2B ditambahkan sebagai anggota, bukan tamu?

Biasanya, pengguna dan pengguna tamu Microsoft Entra B2B identik. Oleh karena itu, pengguna kolaborasi Microsoft Entra B2B ditambahkan sebagai pengguna dengan UserType yang diatur ke Tamu secara default. Namun, dalam beberapa kasus, organisasi mitra adalah anggota organisasi yang lebih besar tempat organisasi host juga berada. Jika demikian, organisasi host mungkin ingin memperlakukan pengguna di organisasi mitra sebagai anggota, bukan tamu. Gunakan API Microsoft Entra B2B Invitation Manager untuk menambahkan atau mengundang pengguna dari organisasi mitra ke organisasi host sebagai anggota.

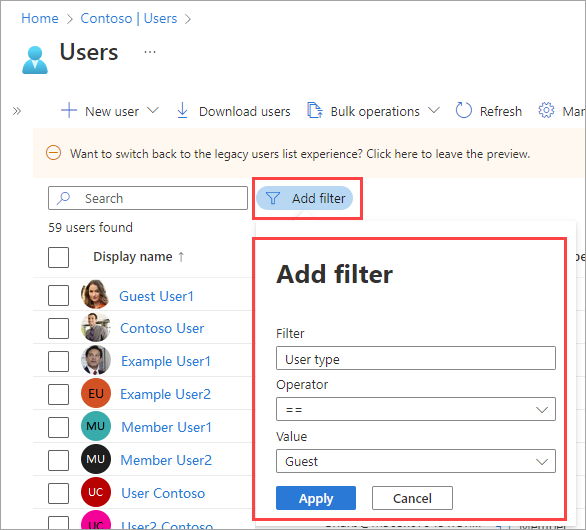

Memfilter pengguna tamu di direktori

Di daftar Pengguna, Anda bisa menggunakan Tambahkan filter untuk menampilkan hanya pengguna tamu di direktori Anda.

Mengonversi UserType

Dimungkinkan untuk mengonversi UserType dari Anggota ke Tamu dan sebaliknya dengan mengedit profil pengguna di pusat admin Microsoft Entra atau dengan menggunakan PowerShell. Namun, properti UserType mewakili hubungan pengguna dengan organisasi. Oleh karena itu, Anda harus mengubah properti ini hanya jika hubungan pengguna dengan organisasi berubah. Jika hubungan pengguna berubah, haruskah nama prinsipal pengguna (UPN) berubah? Haruskah pengguna terus memiliki akses ke sumber daya yang sama? Haruskah kotak surat ditetapkan?

Izin pengguna tamu

Pengguna tamu memiliki izin direktori terbatas default. Mereka dapat mengelola profil mereka sendiri, mengubah kata sandi mereka sendiri, dan mengambil beberapa informasi tentang pengguna, grup, dan aplikasi lain. Namun, mereka tidak dapat membaca semua informasi direktori.

Pengguna tamu B2B tidak didukung di saluran bersama Microsoft Teams. Untuk akses ke saluran bersama, lihat koneksi langsung B2B.

Mungkin ada kasus di mana Anda ingin memberi pengguna tamu Anda hak istimewa yang lebih tinggi. Anda dapat menambahkan pengguna tamu ke peran apa pun dan bahkan menghapus batasan pengguna tamu default di direktori untuk memberi pengguna hak istimewa yang sama dengan anggota. Dimungkinkan untuk menonaktifkan batasan default sehingga pengguna tamu di direktori perusahaan memiliki izin yang sama dengan pengguna anggota. Untuk informasi selengkapnya, lihat artikel Membatasi izin akses tamu di ID Eksternal Microsoft Entra.

Bisakah saya membuat pengguna tamu terlihat di Daftar Alamat Global Exchange?

Ya. Secara default, objek tamu tidak terlihat dalam daftar alamat global organisasi Anda, tetapi Anda bisa menggunakan Microsoft Graph PowerShell untuk membuatnya terlihat. Untuk detailnya, lihat "Menambahkan tamu ke daftar alamat global" di artikel Akses tamu per grup Microsoft 365.

Bisakah saya memperbarui alamat email pengguna tamu?

Jika pengguna tamu menerima undangan Anda dan mereka kemudian mengubah alamat email mereka, email baru tidak secara otomatis disinkronkan ke objek pengguna tamu di direktori Anda. Properti email dibuat melalui Microsoft Graph API. Anda bisa memperbarui properti email melalui Microsoft Graph API, pusat admin Exchange, atau Exchange Online PowerShell. Perubahan akan tercermin dalam objek pengguna tamu Microsoft Entra.