Mempersiapkan tinjauan akses pengguna ke aplikasi

Tata Kelola ID Microsoft Entra memungkinkan Anda menyeimbangkan kebutuhan organisasi akan keamanan dan produktivitas karyawan dengan proses dan visibilitas yang tepat. Fitur ini memberi Anda kemampuan untuk memastikan bahwa orang yang tepat memiliki akses yang tepat ke sumber daya yang tepat.

Organisasi dengan persyaratan kepatuhan atau rencana manajemen risiko memiliki aplikasi sensitif atau penting bagi bisnis. Sensitivitas aplikasi dapat didasarkan pada tujuannya atau data yang dikandungnya, seperti informasi keuangan atau informasi pribadi pelanggan organisasi. Untuk aplikasi tersebut, hanya sebagian dari semua pengguna di organisasi yang berwenang untuk memiliki akses, dan akses hanya boleh diizinkan berdasarkan persyaratan bisnis yang didokumentasikan. ID Microsoft Entra dapat diintegrasikan dengan banyak aplikasi SaaS populer, aplikasi lokal, dan aplikasi yang dikembangkan organisasi Anda, menggunakan protokol standar dan antarmuka API. Melalui antarmuka ini, ID Microsoft Entra dapat menjadi sumber otoritatif untuk mengontrol siapa yang memiliki akses ke aplikasi tersebut. Saat mengintegrasikan aplikasi dengan MICROSOFT Entra ID, Anda kemudian dapat menggunakan tinjauan akses untuk mensertifikasi ulang pengguna yang memiliki akses ke aplikasi tersebut, dan menghapus akses pengguna yang tidak lagi memerlukan akses. Anda juga dapat menggunakan fitur lain, termasuk ketentuan penggunaan, Akses Bersyarkat, dan pengelolaan pemberian hak, untuk mengatur akses ke aplikasi, seperti yang dijelaskan dalam cara mengatur akses ke aplikasi di lingkungan Anda.

Prasyarat untuk meninjau akses

Untuk menggunakan ID Microsoft Entra untuk tinjauan akses ke aplikasi, Anda harus memiliki salah satu lisensi berikut di penyewa Anda:

- Microsoft Entra ID P2 atau Tata Kelola ID Microsoft Entra

- Lisensi Enterprise Mobility + Keamanan (EMS) E5

Saat menggunakan fitur tinjauan akses tidak mengharuskan pengguna untuk menetapkan lisensi tersebut kepada mereka untuk menggunakan fitur ini, Anda harus memiliki lisensi yang memadai. Untuk informasi selengkapnya, lihat Contoh skenario lisensi untuk tinjauan akses.

Selain itu, meskipun tidak diperlukan untuk meninjau akses ke aplikasi, kami sarankan juga secara teratur meninjau keanggotaan peran direktori istimewa yang memiliki kemampuan untuk mengontrol akses pengguna lain ke semua aplikasi. Administrator di Global Administrator, Identity Governance Administrator, User Administrator, Application Administrator, Cloud Application Administrator dan Privileged Role Administrator dapat membuat perubahan pada pengguna dan penetapan peran aplikasi mereka, jadi pastikan bahwa tinjauan akses peran direktori ini telah dijadwalkan.

Menentukan bagaimana aplikasi terintegrasi dengan ID Microsoft Entra

Agar tinjauan akses digunakan untuk aplikasi, aplikasi harus terlebih dahulu diintegrasikan dengan MICROSOFT Entra ID dan diwakili dalam direktori Anda. Aplikasi yang terintegrasi dengan ID Microsoft Entra berarti salah satu dari dua persyaratan harus dipenuhi:

- Aplikasi ini bergantung pada ID Microsoft Entra untuk SSO federasi, dan ID Microsoft Entra mengontrol penerbitan token autentikasi. Jika ID Microsoft Entra adalah satu-satunya penyedia identitas untuk aplikasi, maka hanya pengguna yang ditetapkan ke salah satu peran aplikasi di ID Microsoft Entra yang dapat masuk ke aplikasi. Pengguna yang ditolak oleh ulasan kehilangan penetapan peran aplikasi mereka dan tidak bisa lagi mendapatkan token baru untuk masuk ke aplikasi.

- Aplikasi bergantung pada daftar pengguna atau grup yang disediakan untuk aplikasi oleh ID Microsoft Entra. Pemenuhan ini dapat dilakukan melalui protokol provisi seperti System for Cross-Domain Identity Management (SCIM), dengan aplikasi yang mengkueri ID Microsoft Entra melalui Microsoft Graph, Microsoft Entra memprovisikan pengguna ke dalam database atau grup aplikasi yang ditulis ke AD DS. Pengguna yang ditolak oleh ulasan kehilangan penetapan peran aplikasi atau keanggotaan grup mereka, dan ketika perubahan tersebut tersedia untuk aplikasi, maka pengguna yang ditolak tidak akan lagi memiliki akses.

Jika tidak satu pun dari kriteria tersebut terpenuhi untuk aplikasi, karena aplikasi tidak bergantung pada ID Microsoft Entra, maka tinjauan akses masih dapat digunakan, namun akan ada beberapa batasan. Pengguna yang tidak ada di ID Microsoft Entra Anda atau tidak ditetapkan ke peran aplikasi di ID Microsoft Entra, tidak akan disertakan dalam tinjauan. Selain itu, perubahan untuk menghapus ditolak tidak akan dapat dikirim secara otomatis ke aplikasi jika tidak ada protokol provisi yang didukung aplikasi. Organisasi harus memiliki proses untuk mengirim hasil ulasan yang telah selesai ke aplikasi.

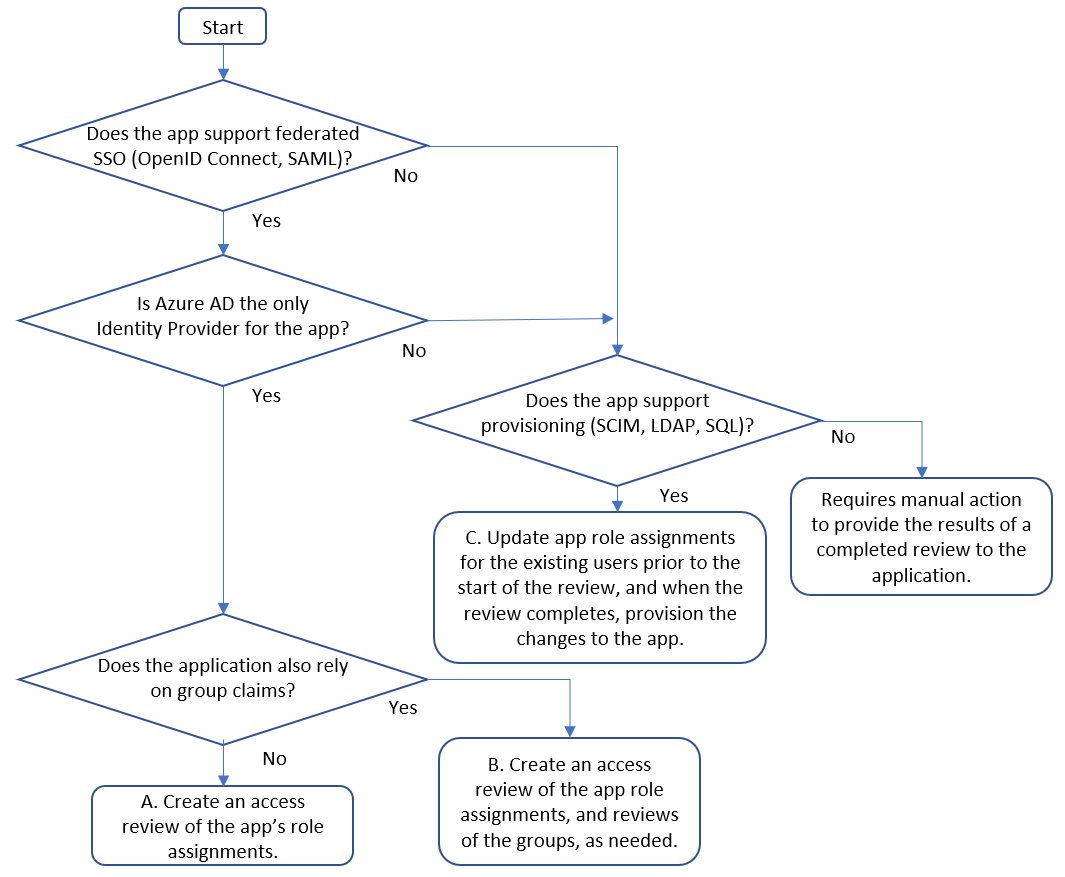

Untuk mengizinkan berbagai aplikasi dan persyaratan TI untuk ditangani dengan ID Microsoft Entra, ada beberapa pola tentang bagaimana aplikasi dapat diintegrasikan dengan ID Microsoft Entra. Setiap pola menggunakan artefak Microsoft Entra yang berbeda. Diagram alur berikut mengilustrasikan cara memilih dari tiga pola integrasi A, B, dan C yang sesuai untuk aplikasi untuk digunakan dengan tata kelola identitas. Mengetahui pola apa yang digunakan untuk aplikasi tertentu membantu Anda mengonfigurasi sumber daya yang sesuai di ID Microsoft Entra agar siap untuk tinjauan akses.

| Pola | Pola integrasi aplikasi | Langkah-langkah untuk mempersiapkan tinjauan akses |

|---|---|---|

| A | Aplikasi ini mendukung SSO federasi, ID Microsoft Entra adalah satu-satunya idP, dan aplikasi tidak bergantung pada klaim grup atau peran. | Dalam pola ini, Anda mengonfigurasi bahwa aplikasi memerlukan penetapan peran aplikasi individual, dan bahwa pengguna ditetapkan ke aplikasi. Kemudian untuk melakukan tinjauan, Anda membuat tinjauan akses tunggal untuk aplikasi, dari pengguna yang ditetapkan ke peran aplikasi ini. Ketika peninjauan selesai, jika pengguna ditolak, maka mereka akan dihapus dari peran aplikasi. ID Microsoft Entra kemudian tidak akan lagi mengeluarkan bahwa pengguna dengan token federasi dan pengguna tidak akan dapat masuk ke aplikasi tersebut. |

| B | Jika aplikasi menggunakan klaim grup selain penetapan peran aplikasi. | Aplikasi dapat menggunakan Active Directory atau keanggotaan grup Microsoft Entra, berbeda dari peran aplikasi untuk mengekspresikan akses yang lebih halus. Di sini, Anda dapat memilih berdasarkan persyaratan bisnis Anda baik agar pengguna yang memiliki penetapan peran aplikasi ditinjau, atau untuk meninjau pengguna yang memiliki keanggotaan grup. Jika grup tidak memberikan cakupan akses yang komprehensif, khususnya jika pengguna dapat memiliki akses ke aplikasi bahkan jika mereka bukan anggota grup tersebut, sebaiknya tinjau penetapan peran aplikasi, seperti pada pola A sebelumnya. |

| C | Jika aplikasi tidak hanya mengandalkan MICROSOFT Entra ID untuk SSO federasi, tetapi mendukung provisi melalui SCIM, melalui pembaruan untuk tabel pengguna SQL, memiliki direktori LDAP non-AD, atau mendukung protokol provisi SOAP atau REST. | Dalam pola ini, Anda mengonfigurasi ID Microsoft Entra untuk memprovisikan pengguna dengan penetapan peran aplikasi ke database atau direktori aplikasi, memperbarui penetapan peran aplikasi di ID Microsoft Entra dengan daftar pengguna yang saat ini memiliki akses, lalu membuat tinjauan akses tunggal dari penetapan peran aplikasi. Untuk informasi selengkapnya, lihat Mengatur pengguna aplikasi yang sudah ada untuk memperbarui penetapan peran aplikasi di ID Microsoft Entra. |

Opsi lain

Pola integrasi yang tercantum di bagian sebelumnya berlaku untuk aplikasi SaaS pihak ketiga, atau aplikasi yang telah dikembangkan oleh atau untuk organisasi Anda.

- Beberapa Microsoft Online Services, seperti Exchange Online, menggunakan lisensi. Meskipun lisensi pengguna tidak dapat ditinjau secara langsung, jika Anda menggunakan penetapan lisensi berbasis grup, dengan grup dengan pengguna yang ditetapkan, Anda dapat meninjau keanggotaan grup tersebut sebagai gantinya.

- Beberapa aplikasi menggunakan persetujuan pengguna yang didelegasikan untuk mengontrol akses ke Microsoft Graph atau sumber daya lainnya. Karena persetujuan oleh setiap pengguna tidak dikontrol oleh proses persetujuan, persetujuan tidak dapat ditinjau. Sebagai gantinya, Anda dapat meninjau siapa yang dapat terhubung ke aplikasi melalui kebijakan Akses Bersyar yang dapat didasarkan pada penetapan peran aplikasi atau keanggotaan grup.

- Jika aplikasi tidak mendukung protokol federasi atau provisi, maka Anda memerlukan proses untuk menerapkan hasil secara manual saat peninjauan selesai. Untuk aplikasi yang hanya mendukung integrasi SSO kata sandi, jika penetapan aplikasi dihapus saat peninjauan selesai, aplikasi tidak akan muncul di halaman myapps untuk pengguna, tetapi tidak akan mencegah pengguna yang sudah mengetahui kata sandi agar bisa terus masuk ke aplikasi. Untuk aplikasi lokal Anda, lihat mengatur pengguna aplikasi yang tidak mendukung provisi. Untuk aplikasi SaaS, minta vendor SaaS untuk onboarding ke galeri aplikasi untuk federasi atau provisi dengan memperbarui aplikasi mereka untuk mendukung protokol standar.

Periksa aplikasi siap untuk peninjauan

Sekarang setelah Anda mengidentifikasi pola integrasi untuk aplikasi, periksa aplikasi seperti yang diwakili dalam ID Microsoft Entra siap untuk ditinjau.

Masuk ke Pusat Admin Microsoft Entra sebagai setidaknya Administrator Tata Kelola Identitas.

Telusuri Aplikasi >Identitas>>Aplikasi Perusahaan.

Di sini Anda dapat memeriksa untuk melihat apakah aplikasi Anda ada dalam daftar aplikasi perusahaan di penyewa Anda.

Jika aplikasi belum tercantum, periksa apakah aplikasi tersedia galeri aplikasi untuk aplikasi yang dapat diintegrasikan untuk SSO federasi atau provisi. Jika ada di galeri, maka gunakan tutorial untuk mengonfigurasi aplikasi untuk federasi, dan jika mendukung provisi, konfigurasikan juga aplikasi untuk provisi.

Jika aplikasi belum tercantum, tetapi menggunakan grup keamanan AD dan merupakan aplikasi web, dan konfigurasi aplikasi dapat diubah untuk mencari grup keamanan yang berbeda di AD, lalu menambahkan aplikasi untuk akses jarak jauh melalui Proksi Aplikasi, memindahkan keanggotaan grup keamanan AD yang ada ke grup Microsoft Entra baru dan mengonfigurasi tulis balik grup ke AD. Kemudian, perbarui aplikasi untuk memeriksa grup AD baru yang dibuat oleh tulis balik grup, seperti yang dijelaskan dalam mengatur aplikasi berbasis Active Directory lokal (Kerberos).

Jika aplikasi belum tercantum, tetapi menggunakan grup keamanan AD dan merupakan aplikasi web, dan konfigurasi aplikasi tidak dapat diubah untuk mencari grup keamanan yang berbeda di AD, lalu menambahkan aplikasi untuk akses jarak jauh melalui Proksi Aplikasi, memindahkan keanggotaan grup keamanan AD yang ada ke grup Microsoft Entra baru dan mengonfigurasi tulis balik grup ke AD. Kemudian, perbarui grup keamanan AD yang ada yang diperiksa aplikasi untuk menyertakan grup baru sebagai anggota, seperti yang dijelaskan dalam mengatur aplikasi berbasis Active Directory lokal (Kerberos).

Jika aplikasi belum tercantum, menggunakan grup keamanan AD dan bukan aplikasi web, dan konfigurasi aplikasi dapat diubah untuk mencari grup keamanan yang berbeda di AD, lalu memindahkan keanggotaan grup keamanan AD yang ada ke grup Microsoft Entra baru dan mengonfigurasi tulis balik grup ke AD. Selanjutnya, perbarui aplikasi untuk memeriksa grup AD baru yang dibuat oleh tulis balik grup, seperti yang dijelaskan dalam mengatur aplikasi berbasis Active Directory lokal (Kerberos). Kemudian lanjutkan di bagian berikutnya.

Jika aplikasi belum tercantum, menggunakan grup keamanan AD dan bukan aplikasi web, dan konfigurasi aplikasi tidak dapat diubah untuk mencari grup keamanan yang berbeda di AD, lalu memindahkan keanggotaan grup keamanan AD yang ada ke grup Microsoft Entra baru dan mengonfigurasi tulis balik grup ke AD. Selanjutnya, perbarui grup keamanan AD yang ada yang diperiksa aplikasi untuk menyertakan grup baru sebagai anggota, seperti yang dijelaskan dalam mengatur aplikasi berbasis Active Directory lokal (Kerberos). Kemudian lanjutkan di bagian berikutnya.

Salah satu aplikasi ada dalam daftar aplikasi perusahaan di penyewa Anda, pilih aplikasi dari daftar.

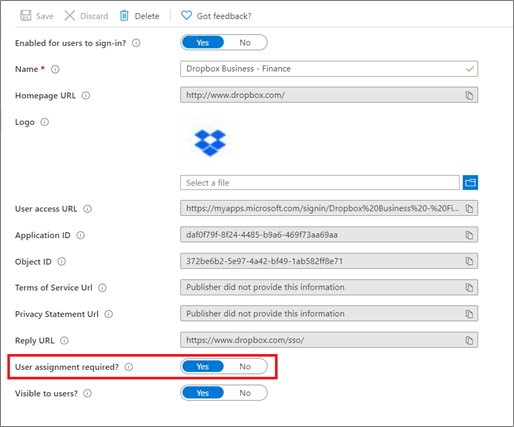

Ubah ke tab Properti. Verifikasi bahwa opsi Penetapan pengguna diperlukan? diatur ke Ya. Jika diatur ke Tidak, semua pengguna di direktori Anda, termasuk identitas eksternal, dapat mengakses aplikasi dan Anda tidak dapat meninjau akses ke aplikasi.

Ubah ke tab Peran dan administrator . Tab ini menampilkan peran administratif yang memberikan hak untuk mengontrol representasi aplikasi di ID Microsoft Entra, bukan hak akses dalam aplikasi. Untuk setiap peran administratif yang memiliki izin untuk memungkinkan perubahan integrasi atau penugasan aplikasi, dan memiliki penugasan untuk peran administratif tersebut, pastikan bahwa hanya pengguna yang berwenang yang berada dalam peran tersebut.

Ubah ke tab Provisi . Jika provisi otomatis tidak dikonfigurasi, dihentikan atau berada dalam karantina, maka ID Microsoft Entra tidak akan memiliki cara untuk memberi tahu aplikasi saat akses pengguna dihapus jika akses tersebut ditolak selama peninjauan. Provisi mungkin tidak diperlukan untuk beberapa pola integrasi, jika aplikasi digabungkan dan hanya bergantung pada ID Microsoft Entra sebagai penyedia identitasnya, atau aplikasi menggunakan grup AD DS. Namun, jika integrasi aplikasi Anda adalah pola C, dan aplikasi tidak mendukung SSO federasi dengan MICROSOFT Entra ID sebagai satu-satunya penyedia identitasnya, maka Anda perlu mengonfigurasi provisi dari ID Microsoft Entra ke aplikasi. Provisi diperlukan agar MICROSOFT Entra ID dapat secara otomatis menghapus pengguna yang ditinjau dari aplikasi ketika peninjauan selesai, dan langkah penghapusan ini dapat dilakukan melalui perubahan yang dikirim dari MICROSOFT Entra ID ke aplikasi melalui SCIM, LDAP, SQL, SOAP, atau REST.

- Jika aplikasi ini adalah aplikasi galeri yang mendukung provisi, konfigurasikan aplikasi untuk provisi.

- Jika aplikasi adalah aplikasi cloud dan mendukung SCIM, konfigurasikan provisi pengguna dengan SCIM.

- Jika aplikasi adalah aplikasi lokal dan mendukung SCIM, konfigurasikan aplikasi dengan agen provisi untuk aplikasi berbasis SCIM lokal.

- Jika aplikasi bergantung pada database SQL, konfigurasikan aplikasi dengan agen provisi untuk aplikasi berbasis SQL lokal.

- Jika aplikasi bergantung pada direktori LDAP lain, konfigurasikan aplikasi dengan agen provisi untuk aplikasi berbasis LDAP lokal.

- Jika aplikasi memiliki akun pengguna lokal, dikelola melalui SOAP atau REST API, konfigurasikan aplikasi dengan agen provisi dengan konektor layanan web.

- Jika aplikasi memiliki akun pengguna lokal, dikelola melalui konektor MIM, konfigurasikan aplikasi dengan agen provisi dengan konektor kustom.

- Jika aplikasi adalah SAP ECC dengan NetWeaver AS ABAP 7.0 atau yang lebih baru, konfigurasikan aplikasi dengan agen provisi dengan konektor layanan web yang dikonfigurasi SAP ECC.

Untuk informasi selengkapnya, lihat mengintegrasikan aplikasi dengan MICROSOFT Entra ID.

Jika provisi dikonfigurasi, lalu pilih Edit Pemetaan Atribut, perluas bagian Pemetaan dan pilih Provisikan pengguna Microsoft Entra. Periksa apakah dalam daftar pemetaan atribut, ada pemetaan untuk

isSoftDeletedatribut di penyimpanan data aplikasi bahwa Anda ingin ID Microsoft Entra diatur ke false ketika pengguna kehilangan akses. Jika pemetaan ini tidak ada, ID Microsoft Entra tidak akan memberi tahu aplikasi saat pengguna meninggalkan cakupan, seperti yang dijelaskan dalam cara kerja provisi.Jika aplikasi mendukung SSO federasi, ubah ke tab Akses Bersyarat. Periksa kebijakan yang diaktifkan untuk aplikasi ini. Jika ada kebijakan yang diaktifkan, blokir akses, minta pengguna yang ditetapkan ke kebijakan, tetapi tidak ada kondisi lain, maka pengguna tersebut mungkin sudah diblokir agar tidak dapat mendapatkan SSO federasi ke aplikasi.

Ubah ke tab Pengguna dan grup . Daftar ini berisi semua pengguna yang ditetapkan ke aplikasi di ID Microsoft Entra. Jika daftar kosong, maka tinjauan aplikasi segera selesai, karena tidak ada akses apa pun bagi peninjau untuk ditinjau.

Jika aplikasi Anda terintegrasi dengan pola C, maka Anda perlu mengonfirmasi bahwa pengguna dalam daftar ini sama dengan yang ada di penyimpanan data internal aplikasi, sebelum memulai tinjauan. ID Microsoft Entra tidak secara otomatis mengimpor pengguna atau hak akses mereka dari aplikasi, tetapi Anda dapat menetapkan pengguna ke peran aplikasi melalui PowerShell. Lihat Mengatur pengguna aplikasi yang sudah ada untuk cara memasukkan pengguna dari penyimpanan data aplikasi yang berbeda ke ID Microsoft Entra dan menetapkannya ke peran aplikasi.

Periksa apakah semua pengguna ditetapkan ke peran aplikasi yang sama, seperti Pengguna. Jika pengguna ditetapkan ke beberapa peran, maka jika Anda membuat tinjauan akses aplikasi, semua penugasan ke semua peran aplikasi akan ditinjau bersama.

Periksa daftar objek direktori yang ditetapkan ke peran untuk mengonfirmasi bahwa tidak ada grup yang ditetapkan ke peran aplikasi. Dimungkinkan untuk meninjau aplikasi ini jika ada grup yang ditetapkan untuk peran; namun, pengguna yang merupakan anggota grup yang ditetapkan untuk peran tersebut, dan yang aksesnya ditolak, tidak akan dihapus secara otomatis dari grup. Jika aplikasi tidak mengandalkan grup, sebaiknya terlebih dahulu mengonversi aplikasi agar memiliki penetapan pengguna langsung, bukan anggota grup, sehingga pengguna yang aksesnya ditolak selama tinjauan akses dapat menghapus penetapan peran aplikasi mereka secara otomatis. Jika aplikasi mengandalkan grup, dan semua grup aplikasi ditetapkan ke peran aplikasi yang sama, maka Anda meninjau keanggotaan grup alih-alih meninjau penetapan aplikasi.

Periksa grup siap untuk ditinjau

Jika aplikasi Anda tidak mengandalkan grup, lewati ke bagian berikutnya. Jika tidak, jika integrasi aplikasi juga mengharuskan satu atau beberapa grup untuk ditinjau, seperti yang dijelaskan dalam pola B, maka periksa setiap grup siap untuk ditinjau.

- Masuk ke Pusat Admin Microsoft Entra sebagai setidaknya Administrator Tata Kelola Identitas.

- Telusuri ke >Grup.

- Cari dan pilih setiap grup dari daftar.

- Pada tab Gambaran Umum, verifikasi bahwa jenis KeanggotaanDitetapkan, dan Sumbernya adalah Cloud. Jika aplikasi menggunakan grup dinamis, atau grup yang disinkronkan dari lokal, maka keanggotaan grup tersebut tidak dapat diubah di ID Microsoft Entra. Sebaiknya konversikan aplikasi ke grup yang dibuat di ID Microsoft Entra dengan keanggotaan yang ditetapkan, lalu salin pengguna anggota ke grup baru tersebut.

- Ubah ke tab Peran dan administrator . Tab ini menampilkan peran administratif yang memberikan hak untuk mengontrol representasi grup di ID Microsoft Entra, bukan hak akses dalam aplikasi. Untuk setiap peran administratif yang memungkinkan perubahan keanggotaan grup dan memiliki pengguna dalam peran administratif tersebut, pastikan bahwa hanya pengguna yang berwenang yang berada dalam peran tersebut.

- Ubah ke tab Anggota. Verifikasi bahwa anggota grup adalah pengguna, dan tidak ada anggota non-pengguna atau grup berlapis. Jika tidak ada anggota grup saat peninjauan dimulai, tinjauan grup tersebut segera selesai.

- Ubah ke tab Pemilik . Pastikan tidak ada pengguna yang tidak sah yang ditampilkan sebagai pemilik. Jika Anda meminta pemilik grup untuk melakukan tinjauan akses grup, konfirmasikan bahwa grup memiliki satu atau beberapa pemilik.

Pilih peninjau yang sesuai

Saat Anda membuat tinjauan akses, administrator dapat memilih satu atau beberapa peninjau. Semua peninjau dapat melakukan peninjauan dengan memilih pengguna untuk melanjutkan akses ke sumber daya atau menghapusnya.

Biasanya pemilik sumber daya bertanggung jawab untuk melakukan peninjauan. Jika Anda membuat tinjauan grup, sebagai bagian dari meninjau akses untuk aplikasi yang terintegrasi dalam pola B, maka Anda dapat memilih pemilik grup sebagai peninjau. Karena aplikasi di MICROSOFT Entra ID tidak selalu memiliki pemilik, opsi untuk memilih pemilik aplikasi sebagai peninjau tidak dimungkinkan. Sebagai gantinya, saat membuat tinjauan, Anda dapat menyediakan nama pemilik aplikasi untuk menjadi peninjau.

Anda juga dapat memilih, saat membuat tinjauan grup atau aplikasi, untuk memiliki tinjauan multi-tahap. Misalnya, Anda dapat memilih untuk meminta manajer setiap pengguna yang ditetapkan melakukan tahap pertama peninjauan, dan pemilik sumber daya tahap kedua. Dengan begitu pemilik sumber daya dapat fokus pada pengguna yang telah disetujui oleh manajer mereka.

Sebelum membuat ulasan, periksa apakah Anda memiliki kursi Microsoft Entra ID P2 atau Tata Kelola ID Microsoft Entra SKU yang memadai di penyewa Anda. Selain itu, periksa apakah semua peninjau adalah pengguna aktif dengan alamat email. Saat tinjauan akses dimulai, mereka masing-masing meninjau email dari ID Microsoft Entra. Jika peninjau tidak memiliki kotak surat, mereka tidak akan menerima email saat peninjauan dimulai atau pengingat email. Dan, jika mereka diblokir agar tidak dapat masuk ke ID Microsoft Entra, mereka tidak akan dapat melakukan peninjauan.

Membuat ulasan

Setelah Anda mengidentifikasi sumber daya, aplikasi dan secara opsional satu atau beberapa grup, berdasarkan pola integrasi, dan siapa peninjaunya, maka Anda dapat mengonfigurasi ID Microsoft Entra untuk memulai tinjauan.

Untuk langkah ini, Anda harus berada dalam

Global administratorperan atauIdentity Governance administrator.Dalam pola A dan C, Anda membuat satu tinjauan akses, memilih aplikasi. Ikuti instruksi dalam panduan untuk membuat tinjauan akses grup atau aplikasi, untuk membuat tinjauan penetapan peran aplikasi.

Jika aplikasi Anda terintegrasi dengan pola B, gunakan panduan yang sama untuk membuat tinjauan akses tambahan untuk setiap grup.

Catatan

Jika Anda membuat tinjauan akses dan mengaktifkan peninjauan pembantu keputusan, pembantu keputusan akan bervariasi tergantung pada sumber daya yang sedang ditinjau. Jika sumber daya adalah aplikasi, rekomendasi didasarkan pada periode interval 30 hari bergantung pada waktu terakhir pengguna masuk ke aplikasi. Jika sumber daya adalah grup, maka rekomendasi didasarkan pada interval ketika pengguna terakhir masuk ke aplikasi apa pun di penyewa, bukan hanya aplikasi yang menggunakan grup tersebut.

Ketika tinjauan akses dimulai, minta peninjau untuk memberikan masukan. Secara default, mereka masing-masing menerima email dari ID Microsoft Entra dengan tautan ke panel akses, tempat mereka meninjau keanggotaan di grup atau akses ke aplikasi.

Menampilkan tugas yang diperbarui saat peninjauan selesai

Setelah ulasan dimulai, Anda dapat memantau kemajuannya, dan memperbarui pemberi izin jika diperlukan, hingga peninjauan selesai. Anda kemudian dapat mengonfirmasi bahwa pengguna, yang aksesnya ditolak oleh peninjau, menghapus akses mereka dari aplikasi.

Pantau tinjauan akses, pastikan peninjau membuat pilihan untuk menyetujui atau menolak kebutuhan pengguna untuk akses berkelanjutan, hingga tinjauan akses selesai.

Jika penerapan otomatis tidak dipilih saat tinjauan dibuat, Maka Anda perlu menerapkan hasil tinjauan saat selesai.

Tunggu hingga status tinjauan berubah menjadi Hasil diterapkan. Anda akan berharap untuk melihat pengguna yang ditolak, jika ada, dihapus dari keanggotaan grup atau penugasan aplikasi dalam beberapa menit.

Jika sebelumnya Anda telah mengonfigurasi provisi pengguna ke aplikasi, maka ketika hasilnya diterapkan, MICROSOFT Entra ID mulai mendeprovisi pengguna yang ditolak dari aplikasi. Anda dapat memantau proses deprovisi pengguna. Jika provisi menunjukkan kesalahan dengan aplikasi, Anda dapat mengunduh log provisi untuk menyelidiki apakah ada masalah dengan aplikasi.

Jika Anda telah mengonfigurasi tulis balik grup untuk grup yang ditinjau, tunggu hingga tulis balik grup selesai di Microsoft Entra Cloud Sync dan perubahan disebarkan ke semua pengontrol domain.

Jika provisi tidak dikonfigurasi untuk aplikasi Anda, maka Anda perlu menyalin daftar pengguna yang ditolak secara terpisah ke aplikasi. Misalnya, untuk mengakses hasil untuk grup yang dikelola Windows Server AD, gunakan skrip contoh PowerShell ini. Skrip akan menguraikan panggilan Microsoft Graph yang diperlukan dan mengekspor perintah Windows Server AD-PowerShell untuk melakukan perubahan.

Jika mau, Anda juga dapat mengunduh laporan riwayat ulasan dari ulasan yang telah selesai.

Berapa lama pengguna yang telah ditolak akses berkelanjutan dapat terus menggunakan aplikasi federasi tergantung pada masa pakai sesi aplikasi sendiri, dan pada masa pakai token akses. Jika aplikasi yang digunakan Kerberos, karena Kerberos menyimpan keanggotaan grup pengguna saat mereka masuk ke domain, pengguna dapat terus memiliki akses hingga tiket Kerberos mereka kedaluwarsa. Untuk mempelajari selengkapnya tentang mengontrol masa pakai token akses, lihat masa pakai token yang dapat dikonfigurasi.