Menggunakan tinjauan akses untuk mengelola pengguna yang dikecualikan dari kebijakan Akses Bersyar

Idealnya, semua pengguna mengikuti kebijakan akses untuk mengamankan akses ke sumber daya organisasi Anda. Namun, terkadang ada kasus bisnis yang mengharuskan Anda membuat pengecualian. Artikel ini menjelaskan beberapa contoh situasi di mana pengecualian mungkin diperlukan. Anda, sebagai administrator TI, dapat mengelola tugas ini, menghindari pengawasan pengecualian kebijakan, dan memberikan bukti kepada auditor bahwa pengecualian ini ditinjau secara teratur menggunakan tinjauan akses Microsoft Entra.

Catatan

Lisensi Microsoft Entra ID P2 atau Tata Kelola ID Microsoft Entra, Enterprise Mobility + Security E5 berbayar, atau uji coba diperlukan untuk menggunakan tinjauan akses Microsoft Entra. Untuk informasi selengkapnya, lihat edisi Microsoft Entra.

Mengapa Anda mengecualikan pengguna dari kebijakan?

Katakanlah sebagai administrator, Anda memutuskan untuk menggunakan Akses Bersyarat Microsoft Entra untuk memerlukan autentikasi multifaktor (MFA) dan membatasi permintaan autentikasi ke jaringan atau perangkat tertentu. Selama perencanaan penerapan, Anda menyadari bahwa tidak semua pengguna dapat memenuhi persyaratan ini. Misalnya, Anda dapat memiliki pengguna yang bekerja dari kantor jarak jauh, bukan bagian dari jaringan internal Anda. Anda juga harus mengakomodasi pengguna yang terhubung menggunakan perangkat yang tidak didukung sambil menunggu perangkat tersebut diganti. Singkatnya, bisnis memerlukan pengguna ini untuk masuk dan melakukan pekerjaan mereka sehingga Anda mengecualikan mereka dari kebijakan Akses Bersyarat.

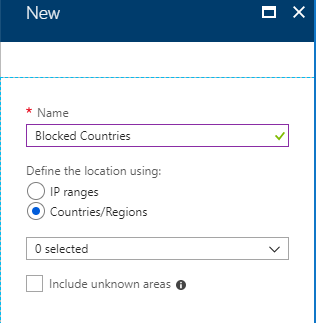

Sebagai contoh lain, Anda dapat menggunakan lokasi bernama di Akses Bersyarah untuk menentukan sekumpulan negara dan wilayah tempat Anda tidak ingin mengizinkan pengguna mengakses penyewa mereka.

Sayangnya, beberapa pengguna mungkin masih memiliki alasan yang valid untuk masuk dari negara/wilayah yang diblokir ini. Misalnya, pengguna dapat bepergian untuk bekerja dan perlu mengakses sumber daya perusahaan. Dalam hal ini, kebijakan Akses Bersyarat untuk memblokir negara/wilayah ini dapat menggunakan kelompok keamanan cloud untuk pengguna yang dikecualikan dari kebijakan. Pengguna yang memerlukan akses saat bepergian, dapat menambahkan diri mereka ke grup menggunakan manajemen Grup layanan mandiri Microsoft Entra.

Contoh lain mungkin adalah Anda memiliki kebijakan Akses Bersyarah yang memblokir autentikasi warisan untuk sebagian besar pengguna Anda. Namun, jika Anda memiliki beberapa pengguna yang perlu menggunakan metode autentikasi warisan untuk mengakses sumber daya Anda melalui Office 2010 atau klien berbasis IMAP/SMTP/POP, Anda bisa mengecualikan pengguna ini dari kebijakan yang memblokir metode autentikasi warisan.

Catatan

Microsoft sangat menganjurkan agar Anda memblokir penggunaan protokol warisan di penyewa Anda untuk meningkatkan postur keamanan Anda.

Mengapa pengecualian menantang?

Di MICROSOFT Entra ID, Anda dapat mencakup kebijakan Akses Bersyar ke sekumpulan pengguna. Anda juga dapat mengonfigurasi pengecualian dengan memilih peran Microsoft Entra, pengguna individual, atau tamu. Anda harus ingat bahwa ketika pengecualian dikonfigurasi, tujuan kebijakan tidak dapat diberlakukan pada pengguna yang dikecualikan. Jika pengecualian dikonfigurasi menggunakan daftar pengguna atau menggunakan grup keamanan lokal warisan, Anda memiliki visibilitas terbatas ke dalam pengecualian. Akibatnya:

Pengguna mungkin tidak tahu bahwa mereka dikecualikan.

Pengguna dapat bergabung dengan kelompok keamanan untuk melewati kebijakan.

Pengguna yang dikecualikan dapat memenuhi syarat untuk pengecualian sebelumnya tetapi tidak lagi memenuhi syarat untuk itu.

Seringkali, ketika Anda pertama kali mengonfigurasi pengecualian, ada daftar singkat pengguna yang melewati kebijakan. Seiring waktu, lebih banyak pengguna ditambahkan ke pengecualian, dan daftar bertambah. Pada titik tertentu, Anda perlu meninjau daftar dan mengonfirmasi bahwa masing-masing pengguna ini masih memenuhi syarat untuk pengecualian. Mengelola daftar pengecualian, dari sudut pandang teknis, bisa relatif mudah, tetapi siapa yang membuat keputusan bisnis, dan bagaimana Anda memastikan semuanya dapat diaudit? Namun, jika Mengonfigurasi pengecualian menggunakan grup Microsoft Entra, Anda dapat menggunakan tinjauan akses sebagai kontrol kompensasi, untuk mendorong visibilitas, dan mengurangi jumlah pengguna yang dikecualikan.

Cara membuat grup pengecualian dalam kebijakan Akses Bersyarat

Ikuti langkah-langkah ini untuk membuat grup Microsoft Entra baru dan kebijakan Akses Bersyar yang tidak berlaku untuk grup tersebut.

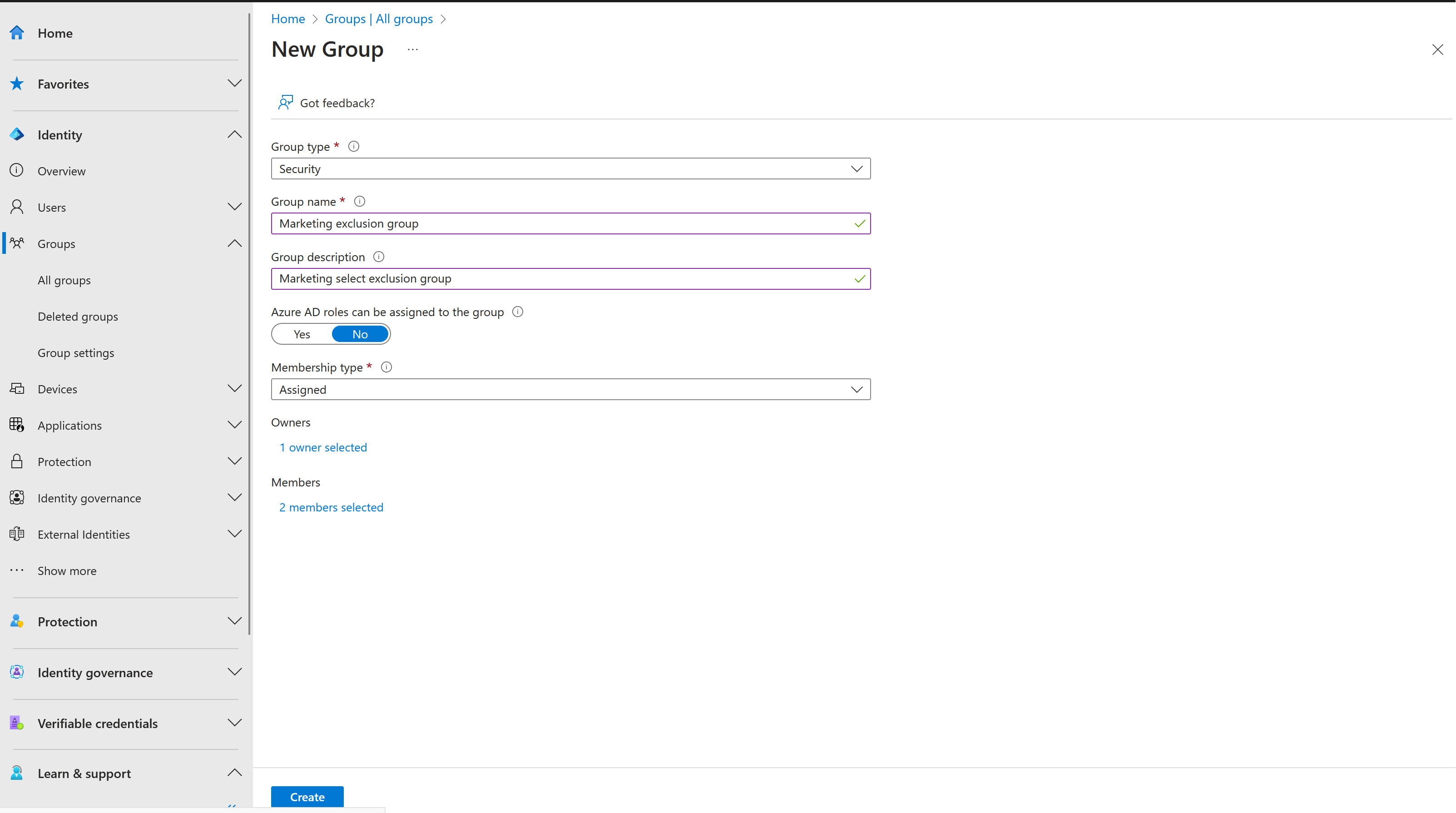

Membuat grup pengecualian

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Pengguna.

Telusuri ke Grup>Identitas>Semua grup.

Pilih Grup baru.

Di daftar Jenis grup, pilih Keamanan. Menentukan nama dan deskripsi.

Pastikan untuk mengatur jenis Keanggotaan ke Ditetapkan.

Pilih pengguna yang harus menjadi bagian dari grup pengecualian ini lalu pilih Buat.

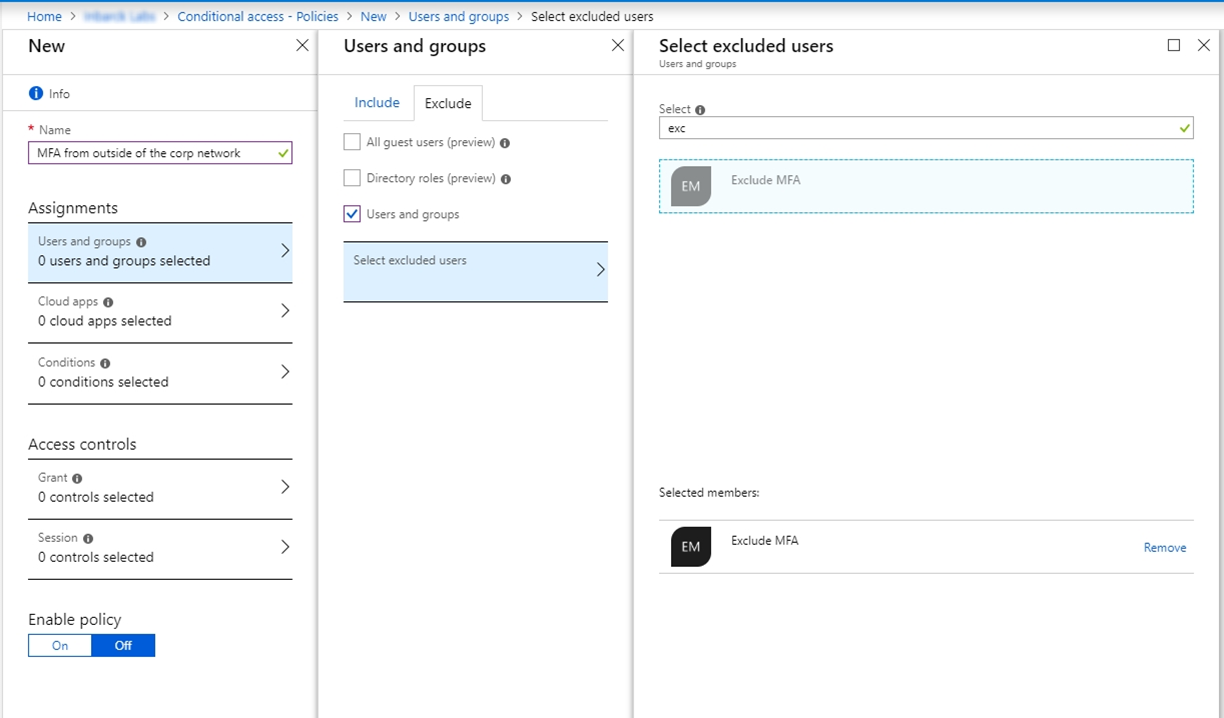

Membuat kebijakan Akses Bersyarat yang mengecualikan grup

Sekarang Anda bisa membuat kebijakan Akses Bersyarat yang menggunakan grup pengecualian ini.

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Akses Bersyarat.

Telusuri Ke Akses Bersyar perlindungan>.

Pilih Buat kebijakan baru.

Beri nama pada kebijakan Anda. Sebaiknya organisasi membuat standar yang bermakna untuk nama kebijakannya.

Di bawah Penugasan pilih Pengguna dan grup.

Pada tab Sertakan, pilih Semua Pengguna.

Di bawah Kecualikan, pilih Pengguna dan grup dan pilih grup pengecualian yang Anda buat.

Catatan

Sebagai praktik terbaik, sebaiknya mengecualikan setidaknya satu akun administrator dari kebijakan saat menguji untuk memastikan Anda tidak terkunci dari penyewa Anda.

Lanjutkan dengan menyiapkan kebijakan Akses Bersyarat berdasarkan persyaratan organisasi Anda.

Mari kita membahas dua contoh di mana Anda bisa menggunakan tinjauan akses untuk mengelola pengecualian dalam kebijakan Akses Bersyarat.

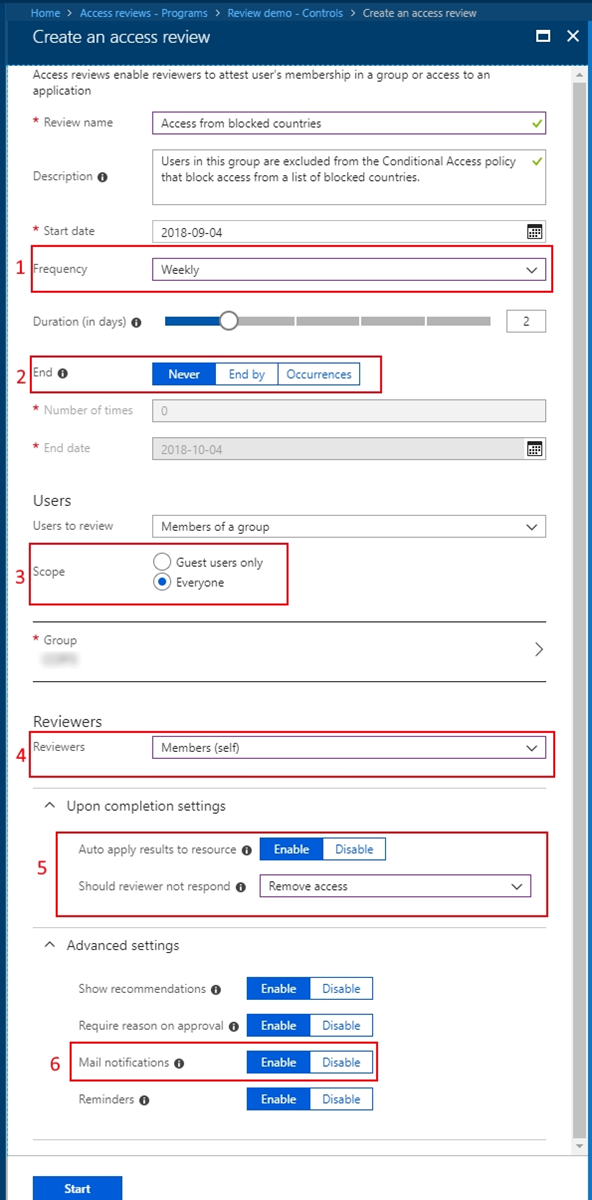

Contoh 1: Tinjauan akses untuk pengguna yang mengakses dari negara/wilayah yang diblokir

Katakanlah Anda memiliki kebijakan Akses Bersyarat yang memblokir akses dari negara/wilayah tertentu. Ini termasuk kelompok yang dikecualikan dari kebijakan. Berikut adalah tinjauan akses yang direkomendasikan tempat anggota grup ditinjau.

Catatan

Peran administrator Global atau administrator Pengguna diperlukan untuk membuat tinjauan akses. Untuk panduan langkah demi langkah tentang membuat tinjauan akses, lihat: Membuat tinjauan akses grup dan aplikasi.

Peninjauan terjadi setiap minggu.

Tinjauan tidak pernah berakhir untuk memastikan Anda selalu memperbarui grup pengecualian ini.

Semua anggota grup ini berada dalam cakupan untuk peninjauan.

Setiap pengguna perlu membuktikan sendiri bahwa mereka masih memerlukan akses dari negara/wilayah yang diblokir ini, oleh karena itu mereka masih perlu menjadi anggota grup.

Jika pengguna tidak menanggapi permintaan peninjauan, mereka secara otomatis dihapus dari grup, dan tidak lagi memiliki akses ke penyewa saat bepergian ke negara/wilayah ini.

Aktifkan pemberitahuan email untuk memberi tahu pengguna tentang awal dan penyelesaian tinjauan akses.

Contoh 2: Tinjauan akses untuk pengguna yang mengakses dengan autentikasi warisan

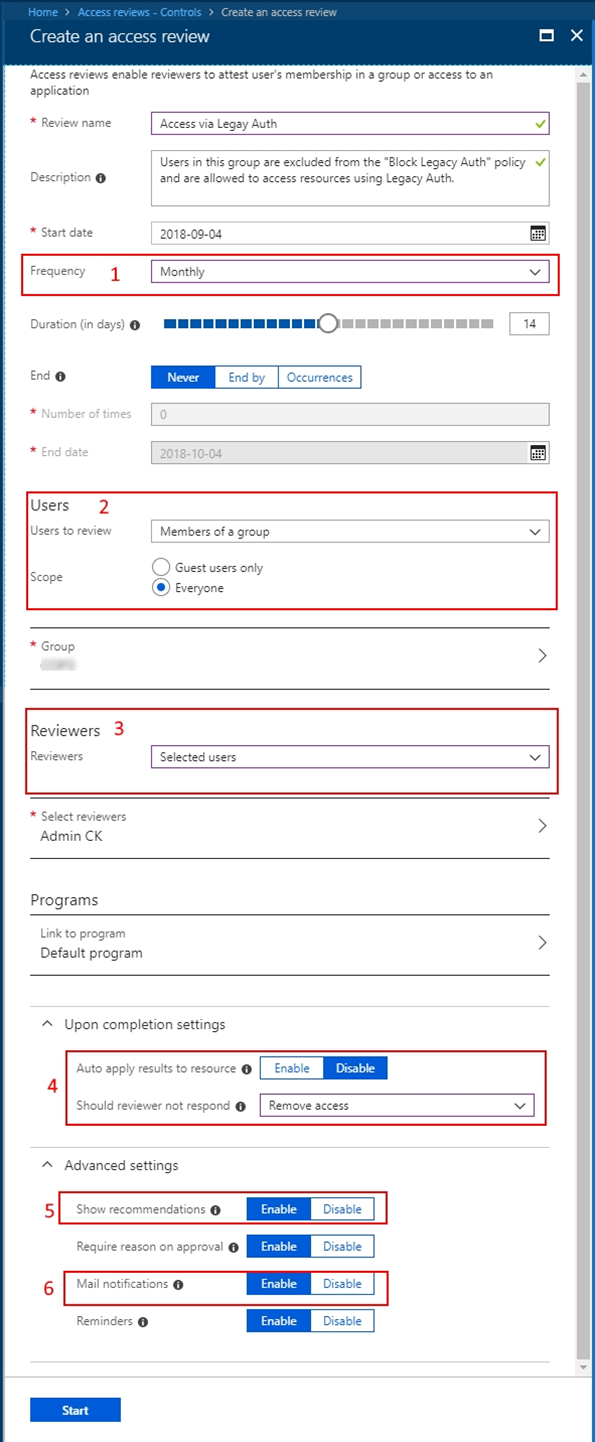

Katakanlah Anda memiliki kebijakan Akses Bersyarat yang memblokir akses untuk pengguna yang menggunakan autentikasi warisan dan versi klien yang lebih lama dan itu menyertakan grup yang dikecualikan dari kebijakan tersebut. Berikut adalah tinjauan akses yang direkomendasikan tempat anggota grup ditinjau.

Ulasan ini harus menjadi ulasan berulang.

Semua orang dalam grup perlu ditinjau.

Ini dapat dikonfigurasi untuk mencantumkan pemilik unit bisnis sebagai peninjau yang dipilih.

Terapkan hasil secara otomatis dan hapus pengguna yang tidak disetujui untuk terus menggunakan metode autentikasi lama.

Mungkin bermanfaat untuk mengaktifkan rekomendasi sehingga peninjau grup besar dapat dengan mudah membuat keputusan.

Aktifkan pemberitahuan email sehingga pengguna diberi tahu tentang awal dan penyelesaian tinjauan akses.

Penting

Jika Anda memiliki banyak grup pengecualian dan karenanya perlu membuat beberapa tinjauan akses, Microsoft Graph memungkinkan Anda membuat dan mengelolanya secara terprogram. Untuk memulai, lihat referensi dan tutorial API tinjauan akses menggunakan API tinjauan akses di Microsoft Graph.

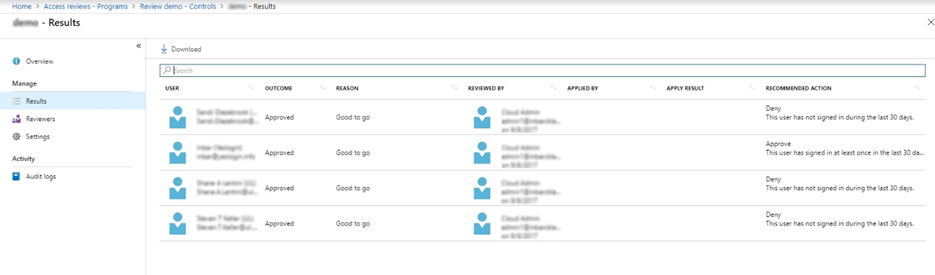

Mengakses hasil peninjauan dan log audit

Sekarang setelah Anda memiliki semuanya di tempat, grup, kebijakan Akses Bersyar, dan tinjauan akses, saatnya untuk memantau dan melacak hasil ulasan ini.

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Tata Kelola Identitas.

Telusuri tinjauan Akses tata kelola>identitas.

Pilih Tinjauan akses yang Anda gunakan dengan grup tempat Anda membuat kebijakan pengecualian.

Pilih Hasil untuk melihat siapa yang disetujui untuk tetap berada dalam daftar dan siapa yang dihapus.

Pilih Log audit untuk melihat tindakan yang diambil selama peninjauan ini.

Sebagai administrator TI, Anda tahu bahwa mengelola grup pengecualian untuk kebijakan Anda terkadang tidak dapat dihindari. Namun, mempertahankan grup ini, meninjaunya secara teratur oleh pemilik bisnis atau pengguna itu sendiri, dan mengaudit perubahan ini dapat menjadi lebih mudah dengan tinjauan akses.