Mulai cepat: Akses menyeluruh Tanpa Hambatan Microsoft Entra

Akses menyeluruh tanpa hambatan (Seamless SSO) Microsoft Entra secara otomatis memasukkan pengguna saat mereka menggunakan desktop perusahaan mereka yang terhubung ke jaringan perusahaan Anda. SSO Tanpa Hambatan memberi pengguna Anda akses mudah ke aplikasi berbasis cloud Anda tanpa menggunakan komponen lokal lainnya.

Untuk menyebarkan SSO Tanpa Hambatan untuk ID Microsoft Entra dengan menggunakan Microsoft Entra Koneksi, selesaikan langkah-langkah yang dijelaskan di bagian berikut.

Periksa prasyarat

Pastikan prasyarat berikut telah diberlakukan:

Siapkan server Microsoft Entra Koneksi Anda: Jika Anda menggunakan autentikasi pass-through sebagai metode masuk Anda, tidak diperlukan pemeriksaan prasyarat lainnya. Jika Anda menggunakan sinkronisasi hash kata sandi sebagai metode masuk Anda dan ada firewall antara Microsoft Entra Koneksi dan ID Microsoft Entra, pastikan bahwa:

Anda menggunakan Microsoft Entra Koneksi versi 1.1.644.0 atau yang lebih baru.

Jika firewall atau proksi Anda mengizinkan, tambahkan koneksi ke daftar izin Anda untuk

*.msappproxy.netURL melalui port 443. Jika Anda memerlukan URL tertentu alih-alih wildcard untuk konfigurasi proksi, Anda dapat mengonfigurasitenantid.registration.msappproxy.net, di manatenantidadalah GUID penyewa tempat Anda mengonfigurasi fitur tersebut. Jika pengecualian proksi berbasis URL tidak dimungkinkan di organisasi Anda, Anda dapat mengizinkan akses ke rentang IP pusat data Azure, yang diperbarui setiap minggu. Prasyarat ini hanya berlaku saat Anda mengaktifkan fitur SSO Tanpa Hambatan. Ini tidak diperlukan untuk masuk pengguna langsung.Catatan

- Microsoft Entra Koneksi versi 1.1.557.0, 1.1.558.0, 1.1.561.0, dan 1.1.614.0 memiliki masalah terkait sinkronisasi hash kata sandi. Jika Anda tidak berniat menggunakan sinkronisasi hash kata sandi bersama dengan autentikasi pass-through, tinjau catatan rilis Microsoft Entra Koneksi untuk mempelajari lebih lanjut.

Gunakan topologi Microsoft Entra Koneksi yang didukung: Pastikan Anda menggunakan salah satu topologi yang didukung Microsoft Entra Koneksi.

Catatan

SSO Tanpa Hambatan mendukung beberapa forest Windows Server Active Directory (Windows Server AD) lokal, apakah ada kepercayaan Windows Server AD di antara mereka atau tidak.

Menyiapkan kredensial administrator domain: Anda harus memiliki kredensial administrator domain untuk setiap forest Windows Server AD yang:

- Anda menyinkronkan ke ID Microsoft Entra melalui Microsoft Entra Koneksi.

- Berisi pengguna yang ingin Anda aktifkan SSO Tanpa Hambatannya.

Aktifkan autentikasi modern: Untuk menggunakan fitur ini, Anda harus mengaktifkan autentikasi modern pada penyewa Anda.

Gunakan versi terbaru klien Microsoft 365: Untuk mendapatkan pengalaman masuk senyap dengan klien Microsoft 365 (misalnya, dengan Outlook, Word, atau Excel), pengguna Anda harus menggunakan versi 16.0.8730.xxxx atau yang lebih baru.

Catatan

Jika Anda memiliki proksi HTTP keluar, pastikan URL autologon.microsoftazuread-sso.com ada di daftar izin Anda. Anda harus menentukan URL ini secara eksplisit karena kartubebas mungkin tidak diterima.

Aktifkan Fitur

Tip

Langkah-langkah dalam artikel ini mungkin sedikit berbeda berdasarkan portal tempat Anda memulai.

Aktifkan SSO Tanpa Hambatan melalui Microsoft Entra Koneksi.

Catatan

Jika Microsoft Entra Koneksi tidak memenuhi persyaratan Anda, Anda dapat mengaktifkan SSO Tanpa Hambatan dengan menggunakan PowerShell. Gunakan opsi ini jika Anda memiliki lebih dari satu domain per forest Windows Server AD, dan Anda ingin menargetkan domain untuk mengaktifkan SSO Tanpa Hambatan.

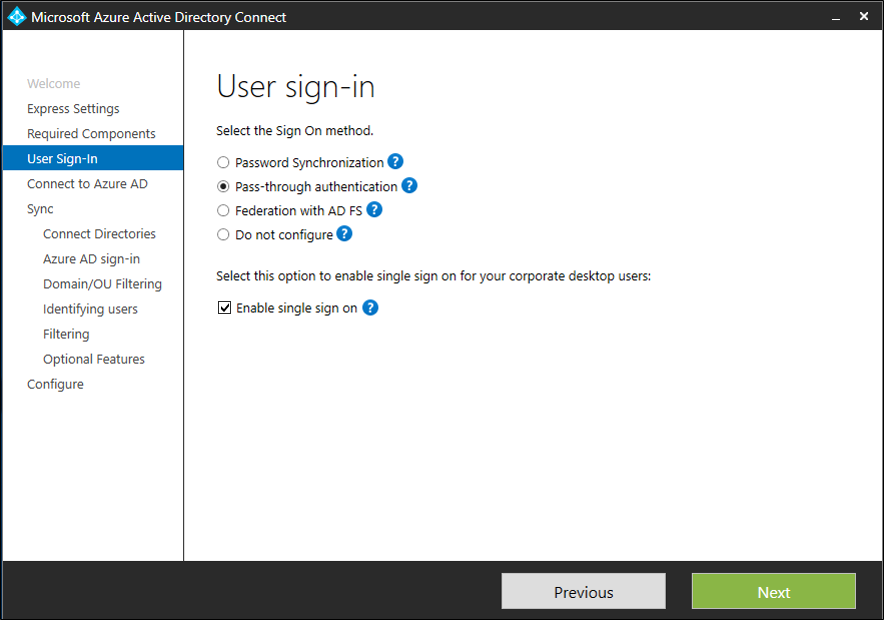

Jika Anda melakukan penginstalan baru Microsoft Entra Koneksi, pilih jalur penginstalan kustom. Pada halaman Masuk pengguna, pilih opsi Aktifkan akses menyeluruh .

Catatan

Opsi ini tersedia untuk dipilih hanya jika metode masuk yang dipilih adalah Sinkronisasi Hash Kata Sandi atau Autentikasi Pass-through.

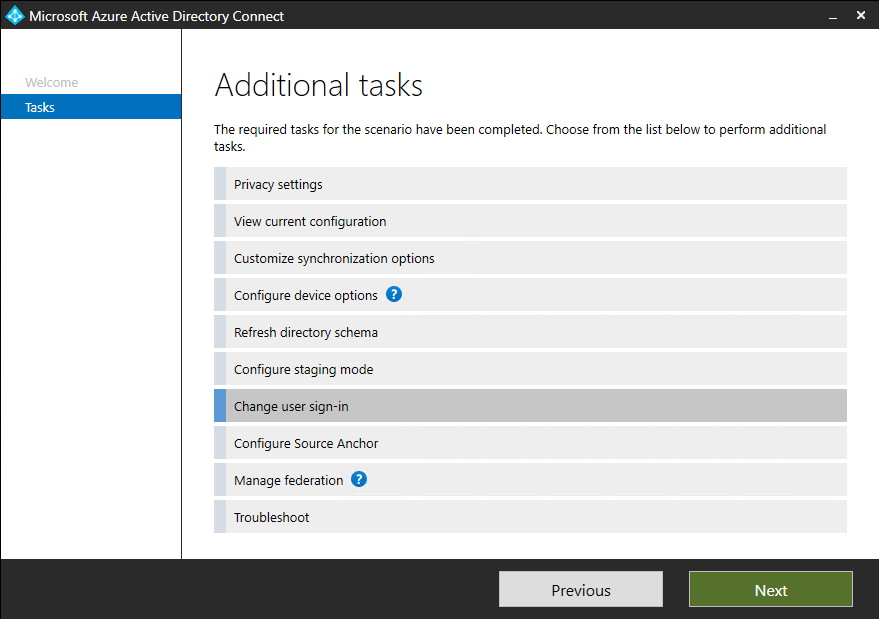

Jika Anda sudah memiliki penginstalan Microsoft Entra Koneksi, di Tugas tambahan, pilih Ubah masuk pengguna, lalu pilih Berikutnya. Jika Anda menggunakan Microsoft Entra Koneksi versi 1.1.880.0 atau yang lebih baru, opsi Aktifkan akses menyeluruh dipilih secara default. Jika Anda menggunakan versi Microsoft Entra Koneksi yang lebih lama, pilih opsi Aktifkan akses menyeluruh.

Lanjutkan melalui wizard ke halaman Aktifkan akses menyeluruh . Berikan info masuk Administrator Domain untuk setiap forest Windows Server AD yang:

- Anda menyinkronkan ke ID Microsoft Entra melalui Microsoft Entra Koneksi.

- Berisi pengguna yang ingin Anda aktifkan SSO Tanpa Hambatannya.

Saat Anda menyelesaikan wizard, SSO Tanpa Hambatan diaktifkan pada penyewa Anda.

Catatan

Kredensial Administrator Domain tidak disimpan di Microsoft Entra Koneksi atau di ID Microsoft Entra. Informasi masuk admin domain hanya digunakan untuk mengaktifkan fitur tersebut.

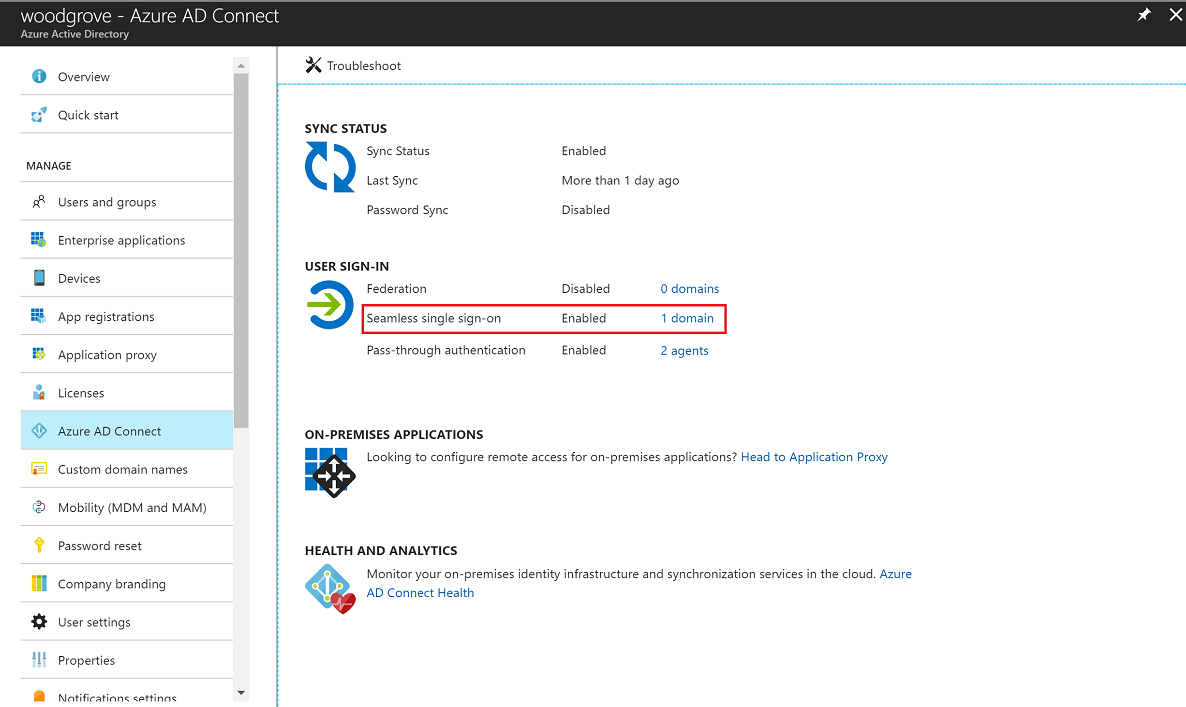

Untuk memverifikasi bahwa Anda telah mengaktifkan SSO Tanpa Hambatan dengan benar:

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Identitas Hibrid.

- Telusuri ke >Manajemen>Identitas Hibrid Microsoft Entra Koneksi> Koneksi sinkronisasi.

- Verifikasi bahwa Akses menyeluruh Tanpa Hambatan diatur ke Diaktifkan.

Penting

SSO Tanpa Hambatan membuat akun komputer bernama AZUREADSSOACC di setiap forest Windows Server AD di direktori Windows Server AD lokal Anda. Akun AZUREADSSOACC komputer harus sangat dilindungi karena alasan keamanan. Hanya akun Administrator Domain yang boleh diizinkan untuk mengelola akun komputer. Pastikan bahwa delegasi Kerberos pada akun komputer dinonaktifkan, dan tidak ada akun lain di Windows Server AD yang memiliki izin delegasi pada AZUREADSSOACC akun komputer. Simpan akun komputer di unit organisasi sehingga aman dari penghapusan yang tidak disengaja dan hanya Administrator Domain yang dapat mengaksesnya.

Catatan

Jika Anda menggunakan arsitektur Pass-the-Hash dan Credential Theft Mitigation di lingkungan lokal Anda, buat perubahan yang sesuai untuk memastikan bahwa AZUREADSSOACC akun komputer tidak berakhir di kontainer Karantina.

Meluncurkan fitur

Anda dapat secara bertahap meluncurkan SSO Tanpa Hambatan kepada pengguna Anda dengan menggunakan instruksi yang disediakan di bagian berikutnya. Anda mulai dengan menambahkan URL Microsoft Entra berikut ke semua atau pengaturan zona intranet pengguna yang dipilih melalui Kebijakan Grup di Windows Server AD:

https://autologon.microsoftazuread-sso.com

Anda juga harus mengaktifkan pengaturan kebijakan zona intranet yang disebut Izinkan pembaruan ke bilah status melalui skrip melalui Kebijakan Grup.

Catatan

Petunjuk berikut hanya berfungsi untuk Internet Explorer, Microsoft Edge, dan Google Chrome di Windows (jika Google Chrome berbagi serangkaian URL situs tepercaya dengan Internet Explorer). Pelajari cara menyiapkan Mozilla Firefox dan Google Chrome di macOS.

Mengapa Anda perlu mengubah pengaturan zona intranet pengguna

Secara default, browser secara otomatis menghitung zona yang benar, baik internet atau intranet, dari URL tertentu. Misalnya, http://contoso/ memetakan ke zona intranet , dan http://intranet.contoso.com/ memetakan ke zona internet (karena URL berisi titik). Browser tidak mengirim tiket Kerberos ke titik akhir cloud, seperti ke URL Microsoft Entra, kecuali Anda secara eksplisit menambahkan URL ke zona intranet browser.

Ada dua cara untuk mengubah pengaturan zona intranet pengguna:

| Opsi | Pertimbangan admin | Pengalaman pengguna |

|---|---|---|

| Kebijakan grup | Admin mengunci pengeditan pengaturan zona intranet | Pengguna tidak dapat mengubah pengaturan mereka sendiri |

| Preferensi kebijakan grup | Admin mengizinkan pengeditan pengaturan zona intranet | Pengguna dapat mengubah pengaturannya sendiri |

Langkah-langkah terperinci kebijakan grup

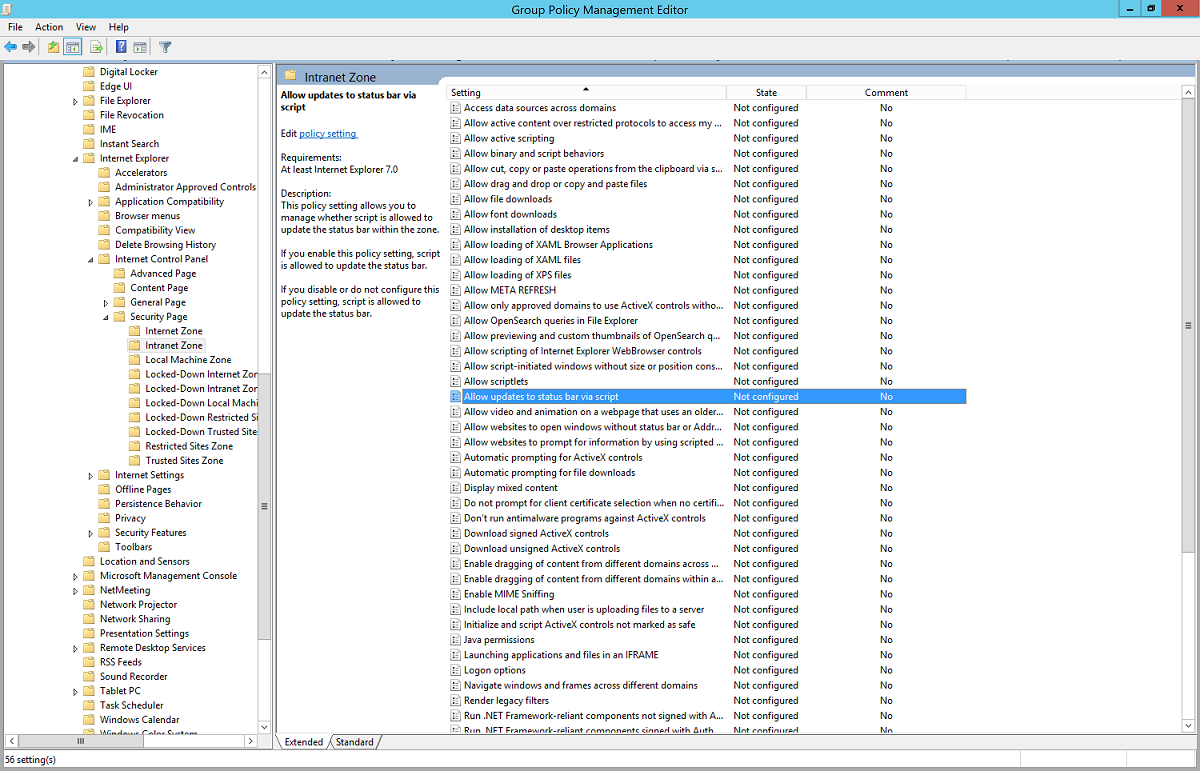

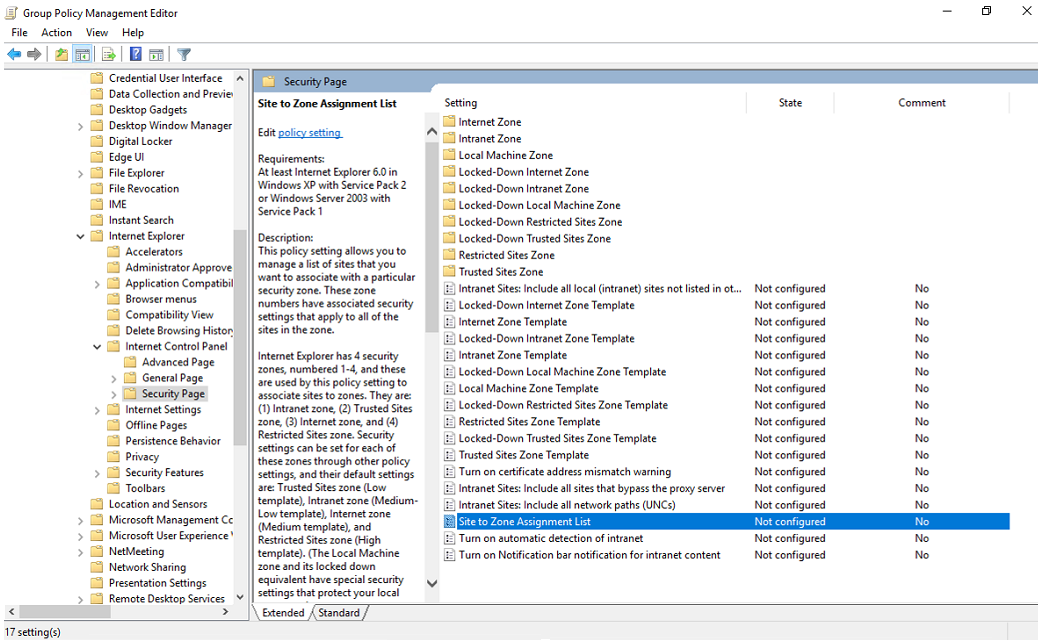

Buka alat Penyunting Manajemen Kebijakan Grup.

Edit kebijakan grup yang diterapkan ke beberapa atau semua pengguna Anda. Contoh ini menggunakan Kebijakan Domain Default.

Buka Templat>Administratif Kebijakan>Konfigurasi>Pengguna Windows Komponen>Internet Explorer>Internet Panel Kontrol> Halaman Keamanan. Pilih Daftar Penetapan Situs ke Zona.

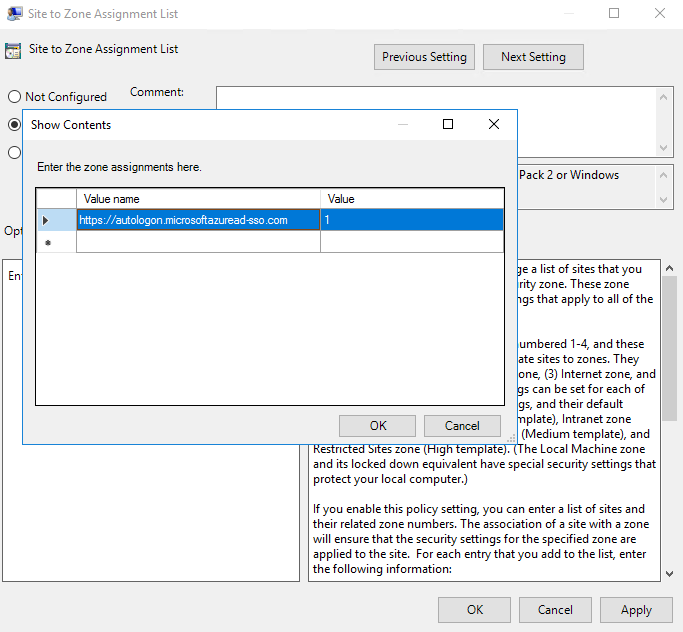

Aktifkan kebijakan, lalu masukkan nilai berikut dalam dialog:

Nama nilai: URL Microsoft Entra tempat tiket Kerberos diteruskan.

Nilai (Data): 1 menunjukkan zona intranet.

Hasilnya terlihat seperti contoh ini:

Nama nilai:

https://autologon.microsoftazuread-sso.comNilai (Data): 1

Catatan

Jika Anda ingin mencegah beberapa pengguna menggunakan SSO Tanpa Hambatan (misalnya, jika pengguna ini masuk di kios bersama), atur nilai sebelumnya ke 4. Tindakan ini menambahkan URL Microsoft Entra ke zona terbatas dan SSO Tanpa Hambatan gagal untuk pengguna sepanjang waktu.

Pilih OK, lalu pilih OK lagi.

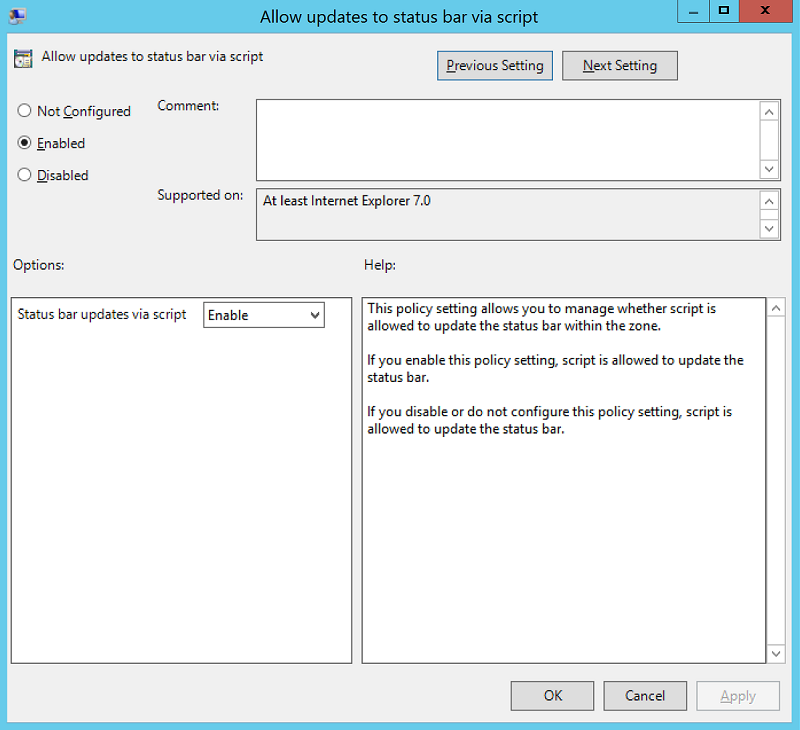

Buka Templat>Administratif Kebijakan>Konfigurasi>Pengguna Komponen>Windows Internet Explorer>Internet Panel Kontrol> Zona Intranet Halaman>Keamanan. Pilih Izinkan pembaruan ke bilah status melalui skrip.

Aktifkan pengaturan kebijakan, lalu pilih OK.

Langkah-langkah terperinci preferensi kebijakan grup

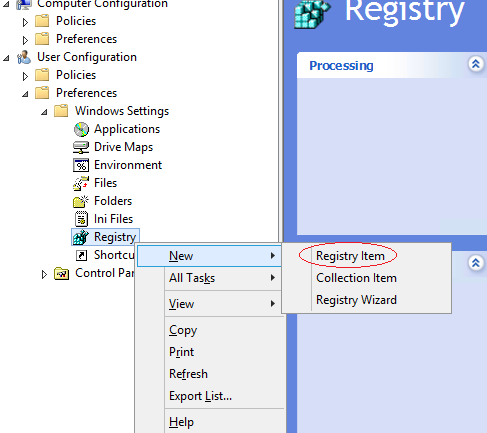

Buka alat Penyunting Manajemen Kebijakan Grup.

Edit kebijakan grup yang diterapkan ke beberapa atau semua pengguna Anda. Contoh ini menggunakan Kebijakan Domain Default.

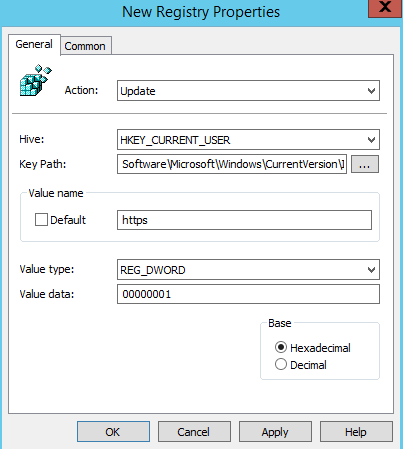

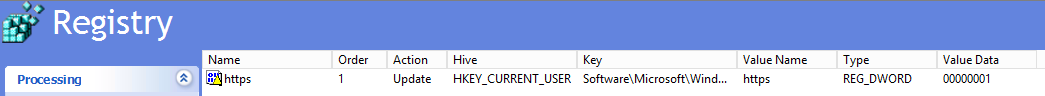

Buka Preferensi Konfigurasi>Pengguna Windows Pengaturan> Registri>Item Registri>Baru.>

Masukkan atau pilih nilai berikut seperti yang ditunjukkan, lalu pilih OK.

Jalur Kunci: Software\Microsoft\Windows\CurrentVersion\Internet Pengaturan\ZoneMap\Domains\microsoftazuread-sso.com\autologon

Nama nilai: https

Jenis nilai: REG_DWORD

Data nilai: 00000001

Pertimbangan browser

Bagian berikutnya memiliki informasi tentang SSO Tanpa Hambatan yang khusus untuk berbagai jenis browser.

Mozilla Firefox (semua platform)

Jika Anda menggunakan pengaturan kebijakan Autentikasi di lingkungan Anda, pastikan Anda menambahkan URL Microsoft Entra (https://autologon.microsoftazuread-sso.com) ke bagian SPNEGO . Anda juga dapat mengatur opsi PrivateBrowsing ke true untuk memungkinkan SSO Tanpa Hambatan dalam mode penjelajahan privat.

Safari (macOS)

Pastikan bahwa komputer yang menjalankan macOS bergabung ke Windows Server AD.

Petunjuk untuk bergabung dengan perangkat macOS Anda ke Windows Server AD berada di luar cakupan artikel ini.

Microsoft Edge berdasarkan Chromium (semua platform)

Jika Anda telah menimpa pengaturan kebijakan AuthNegotiateDelegateAllowlist atau AuthServerAllowlist di lingkungan Anda, pastikan Anda juga menambahkan URL Microsoft Entra (https://autologon.microsoftazuread-sso.com) ke pengaturan kebijakan ini.

Microsoft Edge berdasarkan Chromium (macOS dan platform non-Windows lainnya)

Untuk Microsoft Edge berdasarkan Chromium di macOS dan platform non-Windows lainnya, lihat Microsoft Edge berdasarkan Daftar Kebijakan Chromium untuk informasi tentang cara menambahkan URL Microsoft Entra untuk autentikasi terintegrasi ke daftar izin Anda.

Google Chrome (semua platform)

Jika Anda telah menimpa pengaturan kebijakan AuthNegotiateDelegateAllowlist atau AuthServerAllowlist di lingkungan Anda, pastikan Anda juga menambahkan URL Microsoft Entra (https://autologon.microsoftazuread-sso.com) ke pengaturan kebijakan ini.

macOS

Penggunaan ekstensi Kebijakan Grup Direktori Aktif pihak ketiga untuk meluncurkan URL Microsoft Entra ke Firefox dan Google Chrome untuk pengguna macOS berada di luar cakupan artikel ini.

Batasan browser yang diketahui

SSO tanpa hambatan tidak bekerja di Internet Explorer jika browser berjalan di mode Perlindungan yang Ditingkatkan. SSO Tanpa Hambatan mendukung versi Microsoft Edge berikutnya berdasarkan Chromium, dan berfungsi dalam mode InPrivate dan Tamu berdasarkan desain. Microsoft Edge (warisan) tidak lagi didukung.

Anda mungkin perlu mengonfigurasi AmbientAuthenticationInPrivateModesEnabled untuk InPrivate atau pengguna tamu berdasarkan dokumentasi yang sesuai:

Menguji SSO Tanpa Hambatan

Untuk menguji fitur untuk pengguna tertentu, pastikan bahwa semua kondisi berikut telah diberlakukan:

- Pengguna masuk di perangkat perusahaan.

- Perangkat digabungkan ke domain Windows Server AD Anda. Perangkat tidak perlu bergabung dengan Microsoft Entra.

- Perangkat ini memiliki koneksi langsung ke pengendali domain Anda, baik pada jaringan kabel atau nirkabel perusahaan atau melalui koneksi akses jarak jauh, seperti koneksi VPN.

- Anda telah meluncurkan fitur untuk pengguna ini melalui Kebijakan Grup.

Untuk menguji skenario di mana pengguna memasukkan nama pengguna, tetapi bukan kata sandi:

- Masuklah ke https://myapps.microsoft.com. Pastikan untuk menghapus cache browser atau menggunakan sesi browser privat baru dengan salah satu browser yang didukung dalam mode privat.

Untuk menguji skenario di mana pengguna tidak perlu memasukkan nama pengguna atau kata sandi, gunakan salah satu langkah berikut:

- Masuklah ke

https://myapps.microsoft.com/contoso.onmicrosoft.com. Pastikan untuk menghapus cache browser atau menggunakan sesi browser privat baru dengan salah satu browser yang didukung dalam mode privat. Ganticontosodengan nama penyewa Anda. - Masuk ke

https://myapps.microsoft.com/contoso.comdalam sesi browser privat baru. Ganticontoso.comdengan domain terverifikasi (bukan domain federasi) di penyewa Anda.

Menggulung kunci

Di Aktifkan fitur, Microsoft Entra Koneksi membuat akun komputer (mewakili ID Microsoft Entra) di semua forest Windows Server AD tempat Anda mengaktifkan SSO Tanpa Hambatan. Untuk mempelajari selengkapnya, lihat Akses menyeluruh tanpa hambatan Microsoft Entra: Penyelaman teknis yang mendalam.

Penting

Kunci dekripsi Kerberos di akun komputer, jika bocor, dapat digunakan untuk menghasilkan tiket Kerberos untuk setiap pengguna di forest Windows Server AD-nya. Aktor jahat kemudian dapat meniru masuk Microsoft Entra untuk pengguna yang disusupi. Kami sangat menyarankan Agar Anda secara berkala menggulirkan kunci dekripsi Kerberos ini, atau setidaknya sekali setiap 30 hari.

Untuk petunjuk tentang cara menggulirkan kunci, lihat Akses menyeluruh Tanpa Hambatan Microsoft Entra: Pertanyaan yang sering diajukan.

Penting

Anda tidak perlu melakukan langkah ini segera setelah mengaktifkan fitur tersebut. Putar kunci dekripsi Kerberos setidaknya sekali setiap 30 hari.

Langkah berikutnya

- Penyelaman teknis mendalam: Pahami cara kerja fitur akses menyeluruh Tanpa Hambatan.

- Tanya jawab umum: Dapatkan jawaban atas tanya jawab umum tentang akses menyeluruh Tanpa Hambatan.

- Pemecahan masalah: Pelajari cara mengatasi masalah umum dengan fitur Akses menyeluruh Tanpa Hambatan.

- UserVoice: Gunakan Forum Microsoft Entra untuk mengajukan permintaan fitur baru.