Empat langkah untuk fondasi identitas yang kuat dengan ID Microsoft Entra

Mengelola akses ke aplikasi dan data tidak dapat lagi mengandalkan strategi batas keamanan jaringan tradisional seperti jaringan sekitar dan firewall karena pergerakan aplikasi yang cepat ke cloud. Sekarang organisasi harus mempercayai solusi identitas mereka untuk mengontrol siapa dan apa yang memiliki akses ke aplikasi dan data organisasi. Lebih banyak organisasi memungkinkan karyawan untuk membawa perangkat mereka sendiri bekerja dan menggunakan perangkat mereka dari mana saja mereka dapat terhubung ke Internet. Memastikan perangkat tersebut sesuai dan aman telah menjadi pertimbangan penting dalam solusi identitas yang dipilih organisasi untuk diterapkan. Di tempat kerja digital saat ini, identitas merupakan bidang kontrol utama organisasi mana pun yang berpindah ke cloud.

Dalam mengadopsi solusi identitas hibrid Microsoft Entra, organisasi mendapatkan akses ke fitur premium yang membuka produktivitas melalui kemampuan otomatisasi, delegasi, layanan mandiri, dan akses menyeluruh. Ini memungkinkan karyawan untuk mengakses sumber daya perusahaan dari mana pun mereka perlu melakukan pekerjaan mereka sambil memungkinkan tim TI untuk mengatur akses tersebut dan memastikan bahwa orang yang tepat memiliki akses yang tepat ke sumber daya yang tepat untuk waktu yang tepat untuk membangun produktivitas yang aman.

Berdasarkan pembelajaran kami, daftar periksa praktik terbaik ini membantu Anda dengan cepat menyebarkan tindakan yang direkomendasikan untuk membangun fondasi identitas yang kuat di organisasi Anda:

- Terhubung ke aplikasi dengan mudah

- Menetapkan satu identitas untuk setiap pengguna secara otomatis

- Memberdayakan pengguna Anda dengan aman

- Mengoperasionalkan insight anda

Langkah 1 - Terhubung ke aplikasi dengan mudah

Dengan menyambungkan aplikasi dengan MICROSOFT Entra ID, Anda dapat meningkatkan produktivitas dan keamanan pengguna akhir dengan mengaktifkan akses menyeluruh (SSO) dan melakukan provisi pengguna otomatis. Dengan mengelola aplikasi di satu tempat, MICROSOFT Entra ID, Anda dapat meminimalkan overhead administratif dan mencapai satu titik kontrol untuk kebijakan keamanan dan kepatuhan Anda.

Bagian ini mencakup opsi Anda untuk mengelola akses pengguna ke aplikasi, memungkinkan akses jarak jauh yang aman ke aplikasi internal, dan manfaat memigrasikan aplikasi Anda ke ID Microsoft Entra.

Menyediakan aplikasi untuk pengguna Anda dengan lancar

ID Microsoft Entra memungkinkan administrator untuk menambahkan aplikasi ke galeri aplikasi Microsoft Entra di pusat admin Microsoft Entra . Menambahkan aplikasi ke galeri aplikasi Enterprise memudahkan Anda mengonfigurasi aplikasi untuk menggunakan ID Microsoft Entra sebagai penyedia identitas Anda. Ini juga memungkinkan Anda mengelola akses pengguna ke aplikasi dengan kebijakan Akses Bersyarat dan mengonfigurasi akses menyeluruh (SSO) ke aplikasi sehingga pengguna tidak perlu memasukkan kata sandi mereka berulang kali dan secara otomatis masuk ke aplikasi lokal dan berbasis cloud.

Setelah aplikasi diintegrasikan ke dalam galeri Microsoft Entra, pengguna dapat melihat aplikasi yang ditetapkan kepada mereka dan mencari dan meminta aplikasi lain sesuai kebutuhan. MICROSOFT Entra ID menyediakan beberapa metode bagi pengguna untuk mengakses aplikasi mereka:

- Portal Aplikasi Saya

- Peluncur aplikasi Microsoft 365

- Masuk langsung ke aplikasi federasi

- Tautan masuk langsung

Untuk mempelajari selengkapnya tentang akses pengguna ke aplikasi, lihat Langkah 3.

Memigrasikan aplikasi dari Layanan Federasi Direktori Aktif ke ID Microsoft Entra

Memigrasikan konfigurasi akses menyeluruh dari Active Directory Federation Services (ADFS) ke MICROSOFT Entra ID memungkinkan kemampuan tambahan pada keamanan, pengelolaan yang lebih konsisten, dan kolaborasi. Untuk hasil yang optimal, kami sarankan Anda memigrasikan aplikasi dari LAYANAN Federasi Direktori Aktif ke ID Microsoft Entra. Membawa autentikasi dan otorisasi aplikasi Anda ke MICROSOFT Entra ID memberi Anda manfaat berikut:

- Mengelola biaya

- Mengelola risiko

- Meningkatkan produktivitas

- Menangani kepatuhan dan tata kelola.

Mengaktifkan akses jarak jauh yang aman ke aplikasi

Proksi aplikasi Microsoft Entra menyediakan solusi sederhana bagi organisasi untuk menerbitkan aplikasi lokal ke cloud untuk pengguna jarak jauh yang membutuhkan akses ke aplikasi internal dengan cara yang aman. Setelah akses menyeluruh ke ID Microsoft Entra, pengguna dapat mengakses aplikasi cloud dan lokal melalui URL eksternal atau portal Aplikasi Saya.

Proksi aplikasi Microsoft Entra menawarkan manfaat berikut:

- Memperluas ID Microsoft Entra ke sumber daya lokal

- Keamanan dan perlindungan skala cloud

- Fitur-fitur seperti Akses Bersyarat dan Autentikasi Multifaktor mudah diaktifkan

- Tidak ada komponen yang diperlukan di jaringan perimeter seperti VPN dan solusi proksi terbalik tradisional

- Tidak memerlukan koneksi masuk

- Akses menyeluruh (SSO) di seluruh perangkat, sumber daya, dan aplikasi di cloud dan lokal

- Memberdayakan pengguna akhir agar produktif kapan saja dan di mana saja

Temukan Shadow IT dengan Microsoft Defender for Cloud Apps

Di perusahaan modern, departemen TI sering kali tidak menyadari semua aplikasi cloud yang digunakan oleh pengguna untuk melakukan pekerjaan mereka. Ketika admin IT ditanya berapa banyak aplikasi cloud yang menurut mereka digunakan karyawan mereka, rata-rata mereka mengatakan 30 atau 40. Pada kenyataannya, rata-rata lebih dari 1.000 aplikasi terpisah digunakan oleh karyawan di organisasi Anda. 80% karyawan menggunakan aplikasi tidak berizin yang belum diulas oleh siapa pun dan mungkin tidak mematuhi kebijakan keamanan dan kepatuhan Anda.

Microsoft Defender untuk Cloud Apps dapat membantu Anda mengidentifikasi aplikasi berguna yang populer di kalangan pengguna yang dapat memberi sanksi dan integrasi TI di ID Microsoft Entra sehingga pengguna mendapat manfaat dari kemampuan seperti SSO dan Akses Bersyar.

"Defender for Cloud Apps membantu kami memastikan bahwa orang-orang kami menggunakan aplikasi cloud dan SaaS kami dengan benar, dengan cara yang mendukung kebijakan keamanan dasar yang membantu melindungi Accenture." --- John Blasi, Direktur Manajemen, Keamanan Informasi, Accenture

Selain mendeteksi IT bayangan, Microsoft Defender untuk Cloud Apps juga dapat menentukan tingkat risiko aplikasi, mencegah akses tidak sah ke data perusahaan, kemungkinan kebocoran data, dan risiko keamanan lainnya yang melekat dalam aplikasi.

Langkah 2 - Menetapkan satu identitas untuk setiap pengguna secara otomatis

Menggabungkan direktori lokal dan berbasis cloud dalam solusi identitas hibrid Microsoft Entra memungkinkan Anda menggunakan kembali investasi Active Directory lokal yang ada dengan menyediakan identitas yang ada di cloud. Solusi ini menyinkronkan identitas lokal dengan ID Microsoft Entra, sementara IT menjaga Active Directory lokal berjalan dengan solusi tata kelola yang ada sebagai sumber utama kebenaran untuk identitas. Solusi identitas hibrid Microsoft Entra Microsoft mencakup kemampuan lokal dan berbasis cloud, menciptakan identitas pengguna umum untuk autentikasi dan otorisasi ke semua sumber daya terlepas dari lokasinya.

Integrasikan direktori lokal Anda dengan MICROSOFT Entra ID untuk membuat pengguna Anda lebih produktif. Mencegah pengguna menggunakan beberapa akun di seluruh aplikasi dan layanan dengan menyediakan identitas umum untuk mengakses sumber daya cloud dan lokal. Menggunakan beberapa akun adalah titik masalah bagi pengguna akhir dan IT. Dari perspektif pengguna akhir, memiliki beberapa akun berarti harus mengingat beberapa kata sandi. Untuk menghindari hal ini, banyak pengguna menggunakan kembali kata sandi yang sama untuk setiap akun, yang buruk dari perspektif keamanan. Dari perspektif IT, penggunaan kembali sering menyebabkan lebih banyak reset kata sandi dan biaya bantuan teknis bersama dengan keluhan pengguna akhir.

Microsoft Entra Koneksi adalah alat yang digunakan untuk menyinkronkan identitas lokal Anda ke ID Microsoft Entra, yang kemudian dapat digunakan untuk mengakses aplikasi terintegrasi. Setelah identitas berada di ID Microsoft Entra, identitas tersebut dapat diprovisikan ke aplikasi SaaS seperti Salesforce atau Concur.

Di bagian ini, kami mencantumkan rekomendasi untuk menyediakan ketersediaan tinggi, autentikasi modern untuk cloud, dan mengurangi jejak Anda di tempat.

Catatan

Jika Anda ingin mempelajari selengkapnya tentang Microsoft Entra Koneksi, lihat Apa itu Microsoft Entra Koneksi Sync?

Menyiapkan server penahapan untuk Microsoft Entra Koneksi dan selalu memperbaruinya

Microsoft Entra Koneksi memainkan peran utama dalam proses provisi. Jika Server yang menjalankan Microsoft Entra Koneksi offline karena alasan apa pun, perubahan pada lokal tidak akan diperbarui di cloud dan menyebabkan masalah akses kepada pengguna. Penting untuk menentukan strategi failover yang memungkinkan administrator untuk dengan cepat melanjutkan sinkronisasi setelah server Microsoft Entra Koneksi offline.

Untuk memberikan ketersediaan tinggi jika server Microsoft Entra Koneksi utama Anda offline, disarankan agar Anda menyebarkan server penahapan terpisah untuk Microsoft Entra Koneksi. Dengan server dalam mode penahapan, Anda dapat membuat perubahan pada konfigurasi dan mempratinjau perubahan sebelum Anda membuat server aktif. Ini juga memungkinkan Anda menjalankan impor penuh dan sinkronisasi penuh untuk memverifikasi bahwa semua perubahan benar-benar diharapkan sebelum Anda membuat perubahan ini ke lingkungan produksi Anda. Menyebarkan server penahapan memungkinkan administrator untuk "mempromosikan" ke produksi dengan sakelar konfigurasi sederhana. Memiliki server siaga yang dikonfigurasi dalam mode penahapan juga memungkinkan Anda memperkenalkan server baru jika menonaktifkan server lama.

Tip

Microsoft Entra Koneksi diperbarui secara berkala. Oleh karena itu, sangat disarankan agar Anda menjaga server penahapan tetap terkini untuk memanfaatkan peningkatan performa, perbaikan bug, dan kemampuan baru yang disediakan setiap versi baru.

Mengaktifkan autentikasi cloud

Organisasi dengan Active Directory lokal harus memperluas direktori mereka ke ID Microsoft Entra menggunakan Microsoft Entra Koneksi dan mengonfigurasi metode autentikasi yang sesuai. Memilih metode autentikasi yang benar untuk organisasi Anda merupakan langkah pertama dalam perjalanan Anda memindahkan aplikasi ke cloud. Ini adalah komponen penting karena langkah ini mengontrol akses ke semua data dan sumber daya cloud.

Metode yang paling sederhana dan direkomendasikan untuk mengaktifkan autentikasi cloud untuk objek direktori lokal di ID Microsoft Entra adalah Sinkronisasi Hash Kata Sandi (PHS). Atau, beberapa organisasi dapat mempertimbangkan untuk mengaktifkan Autentikasi Pass-through (PTA).

Baik Anda memilih PHS atau PTA, jangan lupa untuk mempertimbangkan SSO untuk memungkinkan pengguna mengakses aplikasi tanpa terus-menerus memasukkan nama pengguna dan kata sandi mereka. SSO dapat dicapai dengan menggunakan perangkat gabungan hibrid Microsoft Entra atau gabungan Microsoft Entra sambil menyimpan akses ke sumber daya lokal. Untuk perangkat yang tidak dapat bergabung dengan Microsoft Entra, Akses menyeluruh Tanpa Hambatan (Seamless SSO) membantu menyediakan kemampuan tersebut. Tanpa akses menyeluruh, pengguna harus mengingat kata sandi khusus aplikasi dan masuk ke setiap aplikasi. Demikian juga, staf IT perlu membuat dan memperbarui akun pengguna untuk setiap aplikasi seperti Microsoft 365, Box, dan Salesforce. Pengguna perlu mengingat kata sandi mereka, dan juga menghabiskan waktu untuk masuk ke setiap aplikasi. Menyediakan mekanisme akses menyeluruh standar ke seluruh perusahaan sangat penting untuk pengalaman pengguna terbaik, pengurangan risiko, kemampuan untuk melaporkan, dan tata kelola.

Untuk organisasi yang sudah menggunakan Layanan Federasi Direktori Aktif atau penyedia autentikasi lokal lainnya, pindah ke ID Microsoft Entra karena penyedia identitas Anda dapat mengurangi kompleksitas dan meningkatkan ketersediaan. Kecuali Anda memiliki kasus penggunaan khusus untuk menggunakan federasi, sebaiknya migrasi dari autentikasi gabungan ke PHS atau PTA. Melakukan ini, Anda dapat menikmati manfaat dari jejak lokal yang berkurang, dan fleksibilitas yang ditawarkan cloud dengan pengalaman pengguna yang ditingkatkan. Untuk informasi selengkapnya, lihat Migrasi dari federasi ke sinkronisasi hash kata sandi untuk ID Microsoft Entra.

Mengaktifkan deprovisi otomatis akun

Mengaktifkan provisi dan deprovisi otomatis ke aplikasi Anda adalah strategi terbaik untuk mengatur siklus hidup identitas di berbagai sistem. MICROSOFT Entra ID mendukung provisi dan deprovisi akun pengguna berbasis kebijakan otomatis ke berbagai aplikasi SaaS populer seperti ServiceNow dan Salesforce, dan lainnya yang menerapkan protokol SCIM 2.0. Tidak seperti solusi provisi tradisional, yang memerlukan kode kustom atau pengunggahan manual file CSV, layanan provisi dihosting di cloud, dan fitur konektor pra-terintegrasi yang dapat disiapkan dan dikelola menggunakan pusat admin Microsoft Entra. Manfaat utama dari deprovisi otomatis adalah membantu mengamankan organisasi Anda dengan langsung menghapus identitas pengguna dari aplikasi SaaS utama saat mereka meninggalkan organisasi.

Untuk mempelajari selengkapnya tentang provisi akun pengguna otomatis dan cara kerjanya, lihat Mengotomatiskan Provisi dan Deprovisi Pengguna ke Aplikasi SaaS dengan ID Microsoft Entra.

Langkah 3 - Memberdayakan pengguna Anda dengan aman

Di tempat kerja digital saat ini, penting untuk menyeimbangkan keamanan dengan produktivitas. Namun, pengguna akhir sering mendorong kembali langkah-langkah keamanan yang memperlambat produktivitas dan akses mereka ke aplikasi. Untuk membantu mengatasi hal ini, MICROSOFT Entra ID menyediakan kemampuan layanan mandiri yang memungkinkan pengguna untuk tetap produktif sambil meminimalkan overhead administratif.

Bagian ini mencantumkan rekomendasi untuk menghapus gesekan dari organisasi Anda dengan memberdayakan pengguna Anda sambil tetap waspada.

Mengaktifkan Pengaturan Ulang Kata Sandi Mandiri untuk semua pengguna

Reset kata sandi mandiri (SSPR) Azure menawarkan cara sederhana bagi administrator TI untuk memungkinkan pengguna me-reset dan membuka kunci kata sandi atau akun mereka tanpa intervensi administrator. Sistem ini mencakup pelaporan terperinci yang melacak kapan pengguna mengakses sistem, bersama dengan pemberitahuan untuk memperingatkan Anda terhadap salah pemakaian atau penyalahgunaan.

Secara default, ID Microsoft Entra membuka kunci akun saat melakukan reset kata sandi. Namun, saat mengaktifkan integrasi Microsoft Entra Koneksi lokal, Anda juga dapat memisahkan kedua operasi tersebut, yang memungkinkan pengguna membuka kunci akun mereka tanpa harus mengatur ulang kata sandi.

Memastikan semua pengguna terdaftar untuk MFA dan SSPR

Azure menyediakan laporan yang digunakan oleh organisasi untuk memastikan pengguna terdaftar untuk MFA dan SSPR. Pengguna yang belum mendaftar mungkin perlu diedukasi tentang proses tersebut.

Laporan masuk MFA mencakup informasi tentang penggunaan MFA dan memberi anda insight tentang cara kerja MFA di organisasi Anda. Memiliki akses ke aktivitas masuk (dan audit dan deteksi risiko) untuk ID Microsoft Entra sangat penting untuk pemecahan masalah, analitik penggunaan, dan investigasi forensik.

Demikian juga, laporan Manajemen Kata Sandi Mandiri dapat digunakan untuk menentukan siapa yang telah (atau belum) terdaftar untuk SSPR.

Pengelolaan aplikasi layanan mandiri

Sebelum pengguna Anda dapat menemukan sendiri aplikasi dari panel akses mereka, Anda perlu mengaktifkan akses aplikasi layanan mandiri ke aplikasi apa pun yang ingin Anda izinkan pengguna untuk menemukan sendiri dan meminta akses ke aplikasi tersebut. Permintaan dapat secara opsional memerlukan persetujuan sebelum akses diberikan.

Pengelolaan grup layanan mandiri

Menetapkan pengguna ke aplikasi paling baik dipetakan saat menggunakan grup, karena mereka memungkinkan fleksibilitas dan kemampuan hebat untuk mengelola dalam skala besar:

- Berbasis atribut menggunakan keanggotaan grup dinamis

- Delegasi untuk pemilik aplikasi

MICROSOFT Entra ID menyediakan kemampuan untuk mengelola akses ke sumber daya menggunakan grup keamanan dan grup Microsoft 365. Grup ini dikelola oleh pemilik grup yang dapat menyetujui atau menolak permintaan keanggotaan dan mendelegasikan kontrol keanggotaan grup. Fitur manajemen grup layanan mandiri, menghemat waktu dengan mengizinkan pemilik grup yang tidak diberi peran administratif untuk membuat dan mengelola grup tanpa harus mengandalkan administrator untuk menangani permintaan mereka.

Langkah 4 - Mengoperasionalkan insight anda

Mengaudit dan pengelogan peristiwa terkait keamanan dan pemberitahuan yang terkait adalah komponen penting dari strategi yang efisien guna memastikan pengguna tetap produktif dan organisasi Anda aman. Log dan laporan keamanan dapat membantu menjawab pertanyaan seperti:

- Apakah Anda menggunakan yang Anda bayar?

- Apakah ada sesuatu yang mencurigakan atau berbahaya terjadi di penyewa saya?

- Siapa yang terkena dampak selama insiden keamanan?

Log dan laporan keamanan memberi Anda catatan aktivitas elektronik dan membantu Anda mendeteksi pola yang mungkin menunjukkan upaya atau serangan yang berhasil. Anda dapat menggunakan audit untuk memantau aktivitas pengguna, mendokumentasikan kepatuhan terhadap peraturan, melakukan analisis forensik, dan banyak lagi. Pemberitahuan menyediakan pemberitahuan peristiwa keamanan.

Menetapkan peran admin yang paling tidak istimewa untuk operasi

Ketika Anda berpikir tentang pendekatan Anda untuk operasi, ada beberapa tingkat administrasi untuk dipertimbangkan. Tingkat pertama menempatkan beban administrasi pada Administrator Identitas Hibrid Anda. Selalu menggunakan peran Administrator Identitas Hibrid, mungkin sesuai untuk perusahaan yang lebih kecil. Tetapi untuk organisasi yang lebih besar dengan personel staf dan administrator staf staf bantuan yang bertanggung jawab atas tugas tertentu, menetapkan peran Administrator Identitas Hibrid dapat menjadi risiko keamanan karena memberi individu tersebut kemampuan untuk mengelola tugas yang berada di luar kemampuan mereka.

Dalam hal ini, Anda harus mempertimbangkan tingkat administrasi berikutnya. Dengan menggunakan MICROSOFT Entra ID, Anda dapat menunjuk pengguna akhir sebagai "administrator terbatas" yang dapat mengelola tugas dalam peran yang kurang istimewa. Misalnya, Anda dapat menugaskan personel bantuan teknis Anda peran pembaca keamanan agar memberi mereka kemampuan untuk mengelola fitur terkait keamanan dengan akses baca-saja. Atau mungkin wajar jika Anda menetapkan peran administrator autentikasi kepada individu agar memberi mereka kemampuan untuk mengatur ulang info masuk yang bukan kata sandi atau membaca dan mengonfigurasi Azure Service Health.

Untuk mempelajari selengkapnya, lihat Izin peran administrator di MICROSOFT Entra ID.

Memantau komponen hibrid (Microsoft Entra Koneksi Sync, AD FS) menggunakan Microsoft Entra Koneksi Health

Microsoft Entra Koneksi dan AD FS adalah komponen penting yang berpotensi merusak manajemen dan autentikasi siklus hidup dan pada akhirnya menyebabkan pemadaman. Oleh karena itu, Anda harus menyebarkan Microsoft Entra Koneksi Health untuk pemantauan dan pelaporan komponen-komponen ini.

Untuk mempelajari lebih lanjut, baca Memantau Layanan Federasi Direktori Aktif menggunakan Microsoft Entra Koneksi Health.

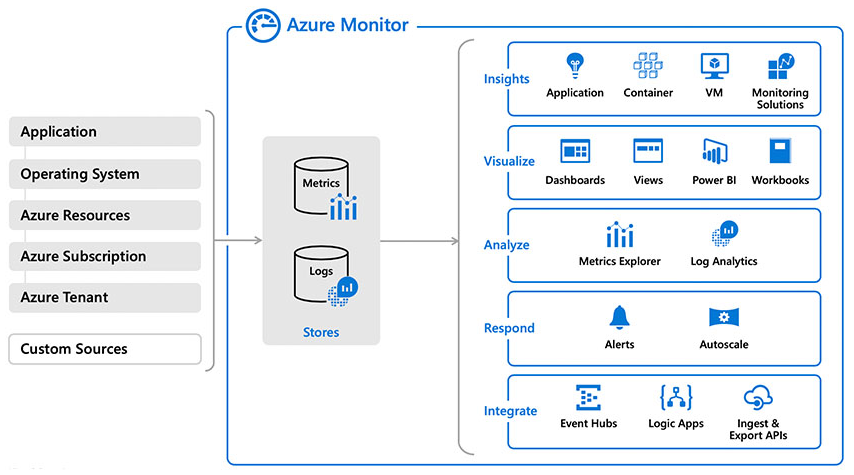

Menggunakan Azure Monitor untuk mengumpulkan log data untuk analitik

Azure Monitor adalah portal pemantauan terpadu untuk semua log Microsoft Entra, yang memberikan wawasan mendalam, analitik tingkat lanjut, dan pembelajaran mesin pintar. Dengan Azure Monitor, Anda dapat menggunakan metrik dan log dalam portal dan melalui API untuk mendapatkan lebih banyak visibilitas ke dalam status dan kinerja sumber daya Anda. Hal ini memungkinkan satu panel pengalaman kaca dalam portal sambil memungkinkan berbagai integrasi produk melalui API dan opsi ekspor data yang mendukung sistem SIEM pihak ketiga tradisional. Azure Monitor juga memberi Anda kemampuan untuk mengonfigurasi aturan peringatan untuk mendapatkan notifikasi atau melakukan tindakan otomatis pada masalah yang memengaruhi sumber daya Anda.

Membuat dasbor khusus untuk kepemimpinan Anda dan hari ke hari Anda

Organisasi yang tidak memiliki solusi SIEM dapat menggunakan buku kerja Azure Monitor untuk ID Microsoft Entra. Integrasi berisi buku kerja dan templat bawaan untuk membantu Anda memahami cara pengguna mengadopsi dan menggunakan fitur Microsoft Entra, yang memungkinkan Anda mendapatkan wawasan tentang semua aktivitas dalam direktori Anda. Anda juga dapat membuat buku kerja Anda sendiri dan berbagi dengan tim kepemimpinan Anda untuk melaporkan aktivitas sehari-hari. Buku kerja adalah cara yang bagus untuk memantau bisnis Anda dan melihat sekilas semua metrik terpenting Anda.

Memahami driver panggilan dukungan Anda

Saat Anda menerapkan solusi identitas hibrid seperti yang diuraikan dalam artikel ini, Anda pada akhirnya akan melihat pengurangan panggilan dukungan Anda. Masalah umum seperti kata sandi yang terlupakan dan penguncian akun dimitigasi dengan menerapkan reset kata sandi layanan mandiri Azure, sehingga akses aplikasi layanan mandiri dapat memungkinkan pengguna untuk menemukan sendiri dan meminta akses ke aplikasi tanpa mengandalkan staf IT Anda.

Jika Anda tidak mengamati pengurangan panggilan dukungan, kami sarankan Anda menganalisis driver panggilan dukungan Anda dalam upaya untuk mengonfirmasi apakah akses aplikasi SSPR, atau layanan mandiri telah dikonfigurasi dengan benar atau jika ada masalah baru lainnya yang dapat diatasi secara sistematis.

"Dalam perjalanan transformasi digital kami, kami membutuhkan penyedia manajemen identitas dan akses yang andal untuk memfasilitasi integrasi yang mulus namun aman antara kami, mitra, dan penyedia layanan cloud, untuk ekosistem yang efektif; ID Microsoft Entra adalah opsi terbaik yang menawarkan kemampuan dan visibilitas yang diperlukan yang memungkinkan kami mendeteksi dan menanggapi risiko." --- Yazan Almasri, Direktur Keamanan Informasi Global, Aramex

Memantau penggunaan aplikasi untuk mendorong insight

Selain menemukan Shadow IT, memantau penggunaan aplikasi di seluruh organisasi Anda menggunakan Microsoft Defender for Cloud Apps dapat membantu organisasi Anda saat Anda bergerak untuk mengambil keuntungan penuh dari janji aplikasi cloud. Hal ini dapat membantu Anda mengendalikan aset melalui visibilitas yang ditingkatkan ke dalam aktivitas dan meningkatkan perlindungan data penting di seluruh aplikasi cloud. Memantau penggunaan aplikasi di organisasi Anda menggunakan Defender for Cloud Apps dapat membantu Anda menjawab pertanyaan-pertanyaan berikut:

- Aplikasi apa yang tidak dikenai sanksi yang digunakan karyawan untuk menyimpan data?

- Di mana dan kapan data sensitif disimpan di cloud?

- Siapa yang mengakses data sensitif di cloud?

"With Defender for Cloud Apps, Kita dapat melihat anomali dengan cepat dan bertindak." --- Eric LePenske, Manajer Senior, Keamanan Informasi, Accenture

Ringkasan

Ada banyak aspek untuk menerapkan solusi Identitas hibrid, tetapi daftar periksa empat langkah ini membantu Anda menyelesaikan infrastruktur identitas dengan cepat yang memungkinkan pengguna menjadi lebih produktif dan aman.

- Terhubung ke aplikasi dengan mudah

- Menetapkan satu identitas untuk setiap pengguna secara otomatis

- Memberdayakan pengguna Anda dengan aman

- Mengoperasionalkan insight anda

Kami berharap dokumen ini adalah peta jalan yang berguna untuk membangun fondasi identitas yang kuat untuk organisasi Anda.

Daftar periksa identitas

Kami menyarankan agar Anda mencetak daftar periksa berikut untuk referensi saat Anda memulai perjalanan Anda ke fondasi identitas yang lebih solid di organisasi Anda.

Today

| Selesai? | Item |

|---|---|

| Membuat pilot Pengaturan Ulang Kata Sandi Mandiri (SSPR) untuk grup | |

| Memantau komponen hibrid menggunakan Microsoft Entra Koneksi Health | |

| Menetapkan peran admin yang paling tidak istimewa untuk operasi | |

| Temukan Shadow IT dengan Microsoft Defender for Cloud Apps | |

| Menggunakan Azure Monitor untuk mengumpulkan log data untuk analisis |

Dua minggu ke depan

| Selesai? | Item |

|---|---|

| Menyediakan aplikasi untuk pengguna Anda | |

| Provisi Microsoft Entra pilot untuk aplikasi SaaS pilihan | |

| Menyiapkan server penahapan untuk Microsoft Entra Koneksi dan selalu memperbaruinya | |

| Mulai memigrasikan aplikasi dari ADFS ke ID Microsoft Entra | |

| Membuat dasbor khusus untuk kepemimpinan Anda dan hari ke hari Anda |

Bulan berikutnya

| Selesai? | Item |

|---|---|

| Memantau penggunaan aplikasi untuk mendorong insight | |

| Membuat pilot akses jarak jauh yang aman ke aplikasi | |

| Memastikan semua pengguna terdaftar untuk MFA dan SSPR | |

| Mengaktifkan autentikasi cloud |

Tiga bulan ke depan

| Selesai? | Item |

|---|---|

| Mengaktifkan pengelolaan aplikasi layanan mandiri | |

| Mengaktifkan pengelolaan grup layanan mandiri | |

| Memantau penggunaan aplikasi untuk mendorong insight | |

| Memahami driver panggilan dukungan Anda |

Langkah berikutnya

Pelajari bagaimana Anda dapat meningkatkan postur aman menggunakan kemampuan ID Microsoft Entra dan daftar periksa lima langkah ini - Lima langkah untuk mengamankan infrastruktur identitas Anda.

Pelajari bagaimana fitur identitas di MICROSOFT Entra ID dapat membantu Anda mempercepat transisi ke manajemen yang diatur cloud dengan menyediakan solusi dan kemampuan yang memungkinkan organisasi untuk dengan cepat mengadopsi dan memindahkan lebih banyak manajemen identitas mereka dari sistem lokal tradisional ke ID Microsoft Entra - Cara MICROSOFT Entra ID Memberikan Manajemen yang Diatur Cloud untuk Beban Kerja lokal.