Penyelaman mendalam keamanan autentikasi pass-through Microsoft Entra

Artikel ini memberikan deskripsi yang lebih rinci tentang cara kerja autentikasi pass-through Microsoft Entra. Artikel ini berfokus pada aspek keamanan fitur. Artikel ini untuk administrator keamanan dan TI, kepala kepatuhan dan petugas keamanan, dan profesional TI lainnya yang bertanggung jawab atas keamanan dan kepatuhan TI di organisasi atau perusahaan dalam berbagai ukuran.

Topik yang dibahas meliputi:

- Informasi teknis terperinci tentang cara menginstal dan mendaftarkan agen autentikasi.

- Informasi teknis terperinci tentang enkripsi kata sandi selama masuk pengguna.

- Keamanan saluran antara agen autentikasi lokal dan ID Microsoft Entra.

- Informasi teknis terperinci tentang cara menjaga keamanan agen autentikasi secara operasional.

Kemampuan keamanan kunci autentikasi pass-through

Autentikasi pass-through memiliki kemampuan keamanan utama ini:

- Kemampuan ini dibangun pada arsitektur multi-tenant aman yang menyediakan isolasi permintaan masuk antara tenant.

- Kata sandi lokal tidak pernah disimpan di cloud dalam bentuk apa pun.

- Agen autentikasi lokal yang mendengarkan dan merespons permintaan validasi kata sandi hanya membuat koneksi keluar dari dalam jaringan Anda. Tidak ada persyaratan untuk menginstal agen autentikasi ini di jaringan perimeter (juga dikenal sebagai DMZ, zona demiliterisasi, dan subnet yang disaring). Sebagai praktik terbaik, perlakukan semua server yang menjalankan agen autentikasi sebagai sistem Tingkat 0 (lihat referensi).

- Hanya port standar (port 80 dan port 443) yang digunakan untuk komunikasi keluar dari agen autentikasi ke ID Microsoft Entra. Anda tidak perlu membuka port masuk pada firewall Anda.

- Port 443 digunakan untuk semua komunikasi keluar yang diautentikasi.

- Port 80 hanya digunakan untuk mengunduh daftar pencabutan sertifikat (CRL) untuk memastikan bahwa tidak ada sertifikat yang digunakan fitur ini yang telah dicabut.

- Untuk daftar lengkap persyaratan jaringan, lihat mulai cepat autentikasi pass-through Microsoft Entra.

- Kata sandi yang disediakan pengguna selama masuk dienkripsi di cloud sebelum agen autentikasi lokal menerimanya untuk validasi terhadap Windows Server Active Directory (Windows Server AD).

- Saluran HTTPS antara ID Microsoft Entra dan agen autentikasi lokal diamankan dengan menggunakan autentikasi bersama.

- Autentikasi pass-through melindungi akun pengguna Anda dengan bekerja tanpa hambatan dengan kebijakan Akses Bersyarat Microsoft Entra, termasuk autentikasi multifaktor (MFA), memblokir autentikasi warisan, dan dengan memfilter serangan kata sandi brute force.

Komponen yang terlibat dalam autentikasi pass-through

Untuk detail umum tentang keamanan operasional, layanan, dan data untuk ID Microsoft Entra, lihat Pusat Kepercayaan. Komponen berikut terlibat saat Anda menggunakan autentikasi pass-through untuk masuk pengguna:

- Microsoft Entra Security Token Service (Microsoft Entra STS): STS stateless yang memproses permintaan masuk dan mengeluarkan token keamanan ke browser, klien, atau layanan pengguna sesuai kebutuhan.

- Azure Service Bus: Menyediakan komunikasi berkemampuan cloud dengan olah pesan perusahaan dan komunikasi relai yang membantu Anda menyambungkan solusi lokal dengan cloud.

- Microsoft Entra Koneksi Authentication Agent: Komponen lokal yang mendengarkan dan merespons permintaan validasi kata sandi.

- Azure SQL Database: Menyimpan informasi tentang agen autentikasi penyewa Anda, termasuk metadata dan kunci enkripsi mereka.

- Windows Server AD: Active Directory lokal, tempat akun pengguna dan kata sandi mereka disimpan.

Penginstalan dan pendaftaran agen autentikasi

Agen autentikasi diinstal dan didaftarkan dengan MICROSOFT Entra ID saat Anda mengambil salah satu tindakan berikut:

- Mengaktifkan autentikasi pass-through melalui Microsoft Entra Koneksi

- Tambahkan lebih banyak agen autentikasi untuk memastikan ketersediaan permintaan masuk yang tinggi

Mendapatkan operasional agen autentikasi melibatkan tiga fase utama:

- Penginstalan

- Pendaftaran

- Inisialisasi

Bagian berikut membahas fase-fase ini secara rinci.

Penginstalan agen autentikasi

Hanya akun Administrator Identitas Hibrid yang dapat menginstal agen autentikasi (dengan menggunakan Microsoft Entra Koneksi atau instans mandiri) di server lokal.

Penginstalan menambahkan dua entri baru ke daftar dalam Program dan Fitur Panel Kontrol> Program:>

- Aplikasi agen autentikasi itu sendiri. Aplikasi ini berjalan dengan hak istimewa NetworkService.

- Aplikasi Updater yang digunakan untuk memperbarui agen autentikasi secara otomatis. Aplikasi ini berjalan dengan hak istimewa LocalSystem.

Penting

Dari sudut berdiri keamanan, administrator harus memperlakukan server yang menjalankan agen autentikasi pass-through seolah-olah itu adalah pengontrol domain. Server agen autentikasi pass-through harus diperkuat seperti yang diuraikan dalam Pengontrol domain aman terhadap serangan.

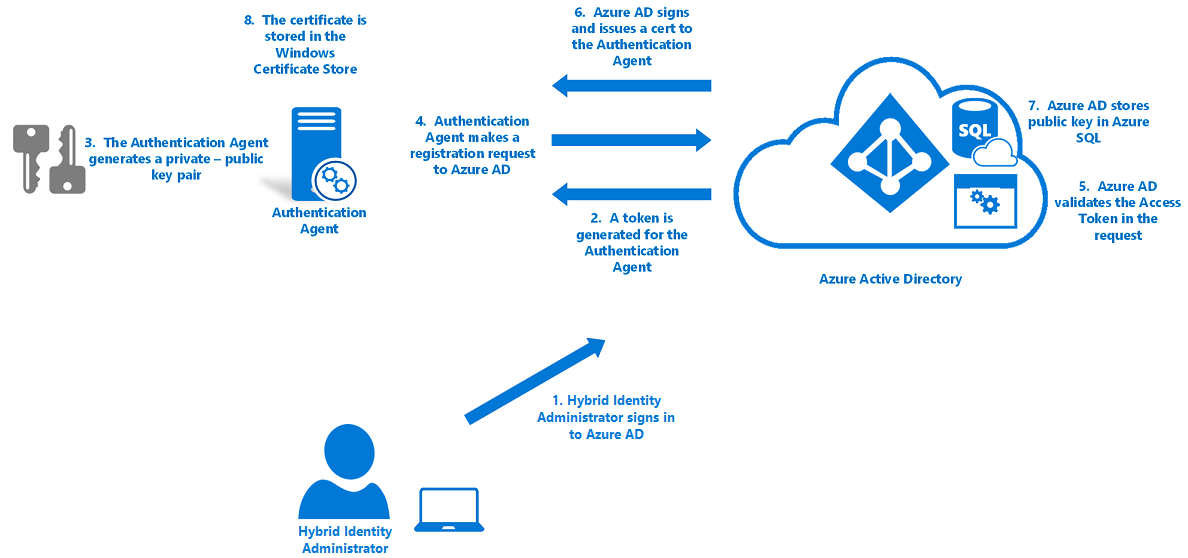

Pendaftaran agen autentikasi

Setelah Anda menginstal agen autentikasi, agen tersebut mendaftarkan dirinya dengan ID Microsoft Entra. ID Microsoft Entra menetapkan setiap agen autentikasi sertifikat identitas digital unik yang dapat digunakan untuk komunikasi yang aman dengan ID Microsoft Entra.

Prosedur pendaftaran juga mengikat agen autentikasi dengan penyewa Anda. Kemudian, MICROSOFT Entra ID tahu bahwa agen autentikasi khusus ini adalah satu-satunya yang berwenang untuk menangani permintaan validasi kata sandi untuk penyewa Anda. Prosedur ini diulang untuk setiap agen autentikasi baru yang Anda daftarkan.

Agen autentikasi menggunakan langkah-langkah berikut untuk mendaftarkan diri mereka dengan ID Microsoft Entra:

- Microsoft Entra terlebih dahulu meminta administrator identitas hibrid masuk ke ID Microsoft Entra dengan kredensial mereka. Selama masuk, agen autentikasi memperoleh token akses yang dapat digunakan atas nama pengguna.

- Agen autentikasi kemudian menghasilkan pasangan kunci: kunci publik dan kunci privat.

- Pasangan kunci dihasilkan melalui enkripsi RSA 2.048-bit standar.

- Kunci privat tetap berada di server lokal tempat agen autentikasi berada.

- Agen autentikasi membuat permintaan pendaftaran ke MICROSOFT Entra ID melalui HTTPS, dengan komponen berikut yang disertakan dalam permintaan:

- Token akses yang diperoleh agen.

- Kunci publik yang dihasilkan.

- Permintaan Penandatanganan Sertifikat (CSR atau Permintaan Sertifikat). Permintaan ini berlaku untuk sertifikat identitas digital, dengan MICROSOFT Entra ID sebagai otoritas sertifikat (CA).

- ID Microsoft Entra memvalidasi token akses dalam permintaan pendaftaran dan memverifikasi bahwa permintaan berasal dari administrator identitas hibrid.

- MICROSOFT Entra ID kemudian menandatangani sertifikat identitas digital dan mengirimkannya kembali ke agen autentikasi.

CA akar di ID Microsoft Entra digunakan untuk menandatangani sertifikat.

Catatan

OS ini tidak ada di penyimpanan Otoritas Sertifikat Akar Tepercaya Windows.

CA hanya digunakan oleh fitur autentikasi pass-through. CA hanya digunakan untuk menandatangani CSR selama pendaftaran agen autentikasi.

Tidak ada layanan Microsoft Entra lain yang menggunakan CA ini.

Subjek sertifikat (juga disebut Nama Khusus atau DN) diatur ke ID penyewa Anda. DN ini adalah GUID yang secara unik mengidentifikasi tenant Anda. DN ini mencakup sertifikat untuk digunakan hanya dengan tenant Anda.

- MICROSOFT Entra ID menyimpan kunci publik agen autentikasi dalam database di Azure SQL Database. Hanya ID Microsoft Entra yang dapat mengakses database.

- Sertifikat yang dikeluarkan disimpan di server lokal di penyimpanan sertifikat Windows (khususnya, dalam CERT_SYSTEM_STORE_LOCAL_MACHINE). Sertifikat digunakan oleh agen autentikasi dan aplikasi Updater.

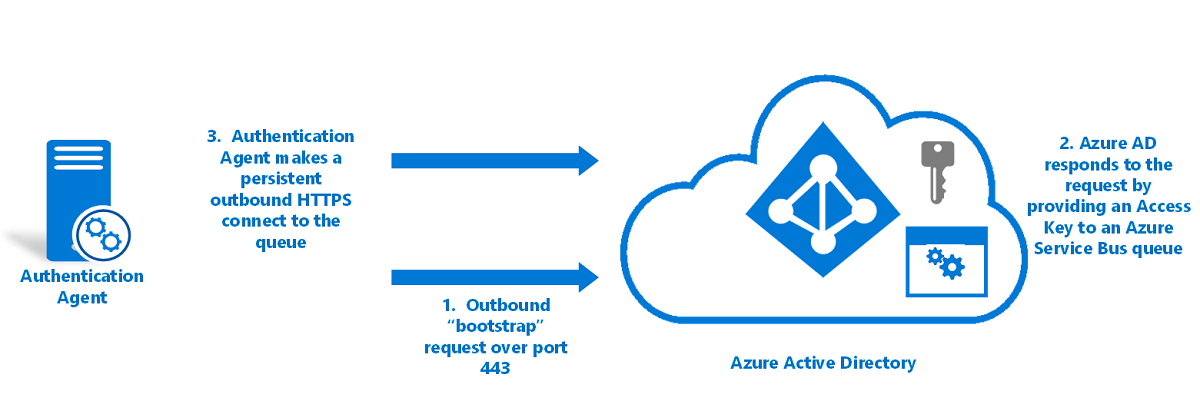

Inisialisasi agen autentikasi

Ketika agen autentikasi dimulai, baik untuk pertama kalinya setelah pendaftaran atau setelah menghidupkan ulang server, perlu cara untuk berkomunikasi dengan aman dengan layanan Microsoft Entra sehingga dapat mulai menerima permintaan validasi kata sandi.

Berikut cara agen autentikasi diinisialisasi:

Agen autentikasi membuat permintaan bootstrap keluar ke ID Microsoft Entra.

Permintaan ini dibuat melalui port 443 dan lebih dari saluran HTTPS yang saling diautentikasi. Permintaan menggunakan sertifikat yang sama yang dikeluarkan selama pendaftaran agen autentikasi.

MICROSOFT Entra ID merespons permintaan dengan menyediakan kunci akses ke antrean Bus Layanan yang unik untuk penyewa Anda, dan yang diidentifikasi oleh ID penyewa Anda.

Agen autentikasi membuat koneksi HTTPS keluar persisten (melalui port 443) ke antrean.

Agen autentikasi sekarang siap untuk mengambil dan menangani permintaan validasi kata sandi.

Jika Anda memiliki beberapa agen autentikasi yang terdaftar di penyewa Anda, prosedur inisialisasi memastikan bahwa setiap agen terhubung ke antrean Bus Layanan yang sama.

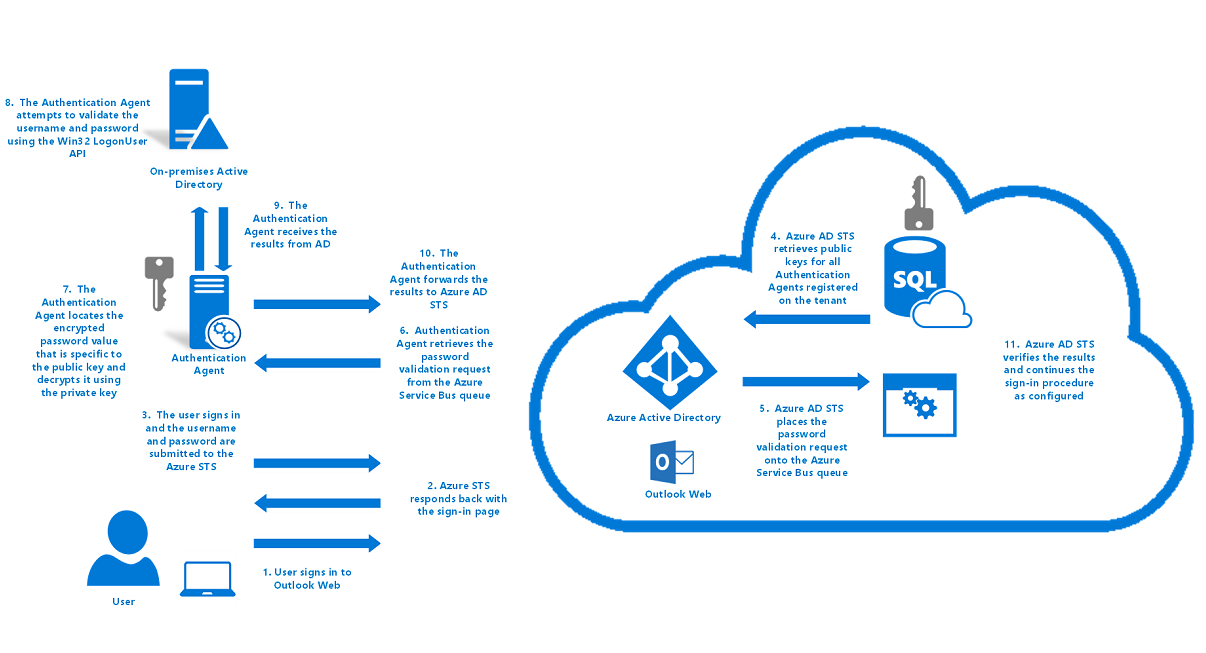

Cara autentikasi pass-through memproses permintaan masuk

Diagram berikut menunjukkan bagaimana autentikasi pass-through memproses permintaan masuk pengguna:

Cara autentikasi pass-through menangani permintaan masuk pengguna:

Pengguna mencoba mengakses aplikasi, misalnya Aplikasi Web Outlook.

Jika pengguna belum masuk, aplikasi mengalihkan browser ke halaman masuk Microsoft Entra.

Layanan Microsoft Entra STS merespons kembali dengan halaman Masuk pengguna.

Pengguna memasukkan nama pengguna mereka di halaman Masuk pengguna, lalu memilih tombol Berikutnya .

Pengguna memasukkan kata sandi mereka di halaman Masuk pengguna, lalu memilih tombol Masuk .

Nama pengguna dan kata sandi dikirimkan ke Microsoft Entra STS dalam permintaan HTTPS POST.

Microsoft Entra STS mengambil kunci publik untuk semua agen autentikasi yang terdaftar di penyewa Anda dari Azure SQL Database dan mengenkripsi kata sandi dengan menggunakan kunci.

Ini menghasilkan satu nilai kata sandi terenkripsi untuk setiap agen autentikasi yang terdaftar di penyewa Anda.

Microsoft Entra STS menempatkan permintaan validasi kata sandi, yang terdiri dari nama pengguna dan nilai kata sandi terenkripsi, dalam antrean Bus Layanan yang khusus untuk penyewa Anda.

Karena agen autentikasi yang diinisialisasi terus terhubung ke antrean Bus Layanan, salah satu agen autentikasi yang tersedia mengambil permintaan validasi kata sandi.

Agen autentikasi menggunakan pengidentifikasi untuk menemukan nilai kata sandi terenkripsi yang khusus untuk kunci publiknya. Ini mendekripsi kunci publik dengan menggunakan kunci privatnya.

Agen autentikasi mencoba memvalidasi nama pengguna dan kata sandi terhadap Windows Server AD dengan menggunakan Api LogonUser Win32 dengan parameter yang

dwLogonTypediatur keLOGON32_LOGON_NETWORK.- API ini adalah API yang sama yang digunakan oleh Layanan Federasi Direktori Aktif (AD FS) untuk memasukkan pengguna dalam skenario masuk gabungan.

- API ini bergantung pada proses resolusi standar di Windows Server untuk menemukan pengendali domain.

Agen autentikasi menerima hasil dari Windows Server AD, seperti keberhasilan, nama pengguna atau kata sandi salah, atau kata sandi kedaluwarsa.

Catatan

Jika agen autentikasi gagal selama proses masuk, seluruh permintaan masuk akan dihilangkan. Permintaan masuk tidak diserahkan dari satu agen autentikasi lokal ke agen autentikasi lokal lainnya. Agen-agen ini hanya berkomunikasi dengan cloud, dan tidak satu sama lain.

Agen autentikasi meneruskan hasilnya kembali ke Microsoft Entra STS melalui saluran HTTPS yang saling diautentikasi keluar melalui port 443. Autentikasi timah menggunakan sertifikat yang dikeluarkan untuk agen autentikasi selama pendaftaran.

Microsoft Entra STS memverifikasi bahwa hasil ini berkorelasi dengan permintaan masuk tertentu pada penyewa Anda.

Microsoft Entra STS berlanjut dengan prosedur masuk seperti yang dikonfigurasi. Misalnya, jika validasi kata sandi berhasil, pengguna mungkin ditantang untuk MFA atau dialihkan kembali ke aplikasi.

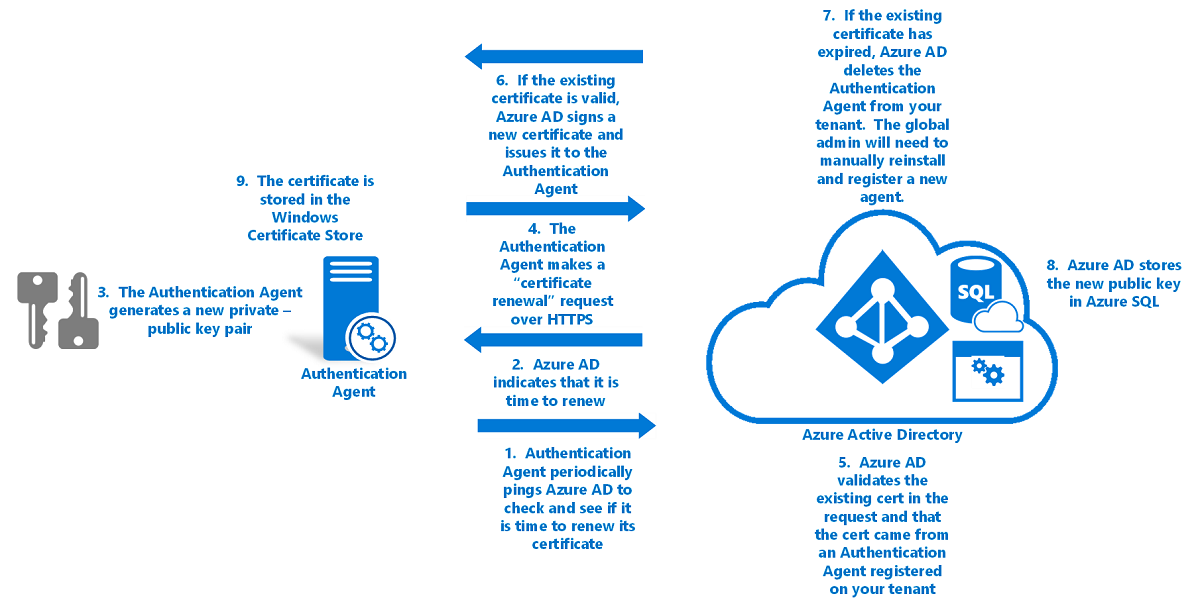

Keamanan operasional agen autentikasi

Untuk memastikan bahwa autentikasi pass-through tetap aman secara operasional, ID Microsoft Entra secara berkala memperbarui sertifikat agen autentikasi. ID Microsoft Entra memicu perpanjangan. Perpanjangan tidak diatur oleh agen autentikasi itu sendiri.

Untuk memperbarui kepercayaan agen autentikasi dengan ID Microsoft Entra:

Agen autentikasi mem-ping Microsoft Entra setiap beberapa jam untuk memeriksa apakah sudah waktunya untuk memperbarui sertifikatnya. Sertifikat diperbarui 30 hari sebelum kedaluwarsa.

Pemeriksaan ini dilakukan melalui saluran HTTPS yang saling diautentikasi dan menggunakan sertifikat yang sama yang dikeluarkan selama pendaftaran.

Jika layanan menunjukkan bahwa sudah waktunya untuk memperbarui, agen autentikasi menghasilkan pasangan kunci baru: kunci publik dan kunci privat.

- Kunci ini dihasilkan melalui enkripsi RSA 2.048-bit standar.

- Kunci pribadi tidak pernah meninggalkan server lokal.

Agen autentikasi kemudian membuat permintaan perpanjangan sertifikat ke ID Microsoft Entra melalui HTTPS. Komponen berikut disertakan dalam permintaan:

- Sertifikat yang ada yang diambil dari lokasi CERT_SYSTEM_STORE_LOCAL_MACHINE di penyimpanan sertifikat Windows. Tidak ada administrator global yang terlibat dalam prosedur ini, jadi tidak ada token akses yang diperlukan untuk administrator global.

- Kunci umum yang dihasilkan pada langkah 2.

- Sebuah CSR. Permintaan ini berlaku untuk sertifikat identitas digital baru, dengan ID Microsoft Entra sebagai CA-nya.

MICROSOFT Entra ID memvalidasi sertifikat yang ada dalam permintaan perpanjangan sertifikat. Kemudian memverifikasi bahwa permintaan berasal dari agen autentikasi yang terdaftar di penyewa Anda.

Jika sertifikat yang ada masih valid, MICROSOFT Entra ID menandatangani sertifikat identitas digital baru dan mengeluarkan sertifikat baru kembali ke agen autentikasi.

Jika sertifikat yang ada telah kedaluwarsa, ID Microsoft Entra akan menghapus agen autentikasi dari daftar agen autentikasi terdaftar penyewa Anda. Kemudian admin global atau administrator identitas hibrid harus menginstal dan mendaftarkan agen autentikasi baru secara manual.

- Gunakan CA akar ID Microsoft Entra untuk menandatangani sertifikat.

- Atur DN sertifikat ke ID penyewa Anda, GUID yang secara unik mengidentifikasi penyewa Anda. DN cakupan sertifikat untuk tenant Anda saja.

ID Microsoft Entra menyimpan kunci publik baru agen autentikasi dalam database di Azure SQL Database yang hanya dapat diakses olehnya. Ini juga membatalkan kunci publik lama yang terkait dengan agen autentikasi.

Sertifikat baru (dikeluarkan pada langkah 5) kemudian disimpan di server di penyimpanan sertifikat Windows (khususnya, di lokasi CERT_SYSTEM_STORE_CURRENT_USER ).

Karena prosedur perpanjangan kepercayaan terjadi secara non-interaktif (tanpa kehadiran administrator global atau administrator identitas hibrid), agen autentikasi tidak lagi memiliki akses untuk memperbarui sertifikat yang ada di lokasi CERT_SYSTEM_STORE_LOCAL_MACHINE.

Catatan

Prosedur ini tidak menghapus sertifikat itu sendiri dari lokasi CERT_SYSTEM_STORE_LOCAL_MACHINE.

Dari titik ini, sertifikat baru digunakan untuk autentikasi. Setiap perpanjangan sertifikat berikutnya menggantikan sertifikat di lokasi CERT_SYSTEM_STORE_LOCAL_MACHINE.

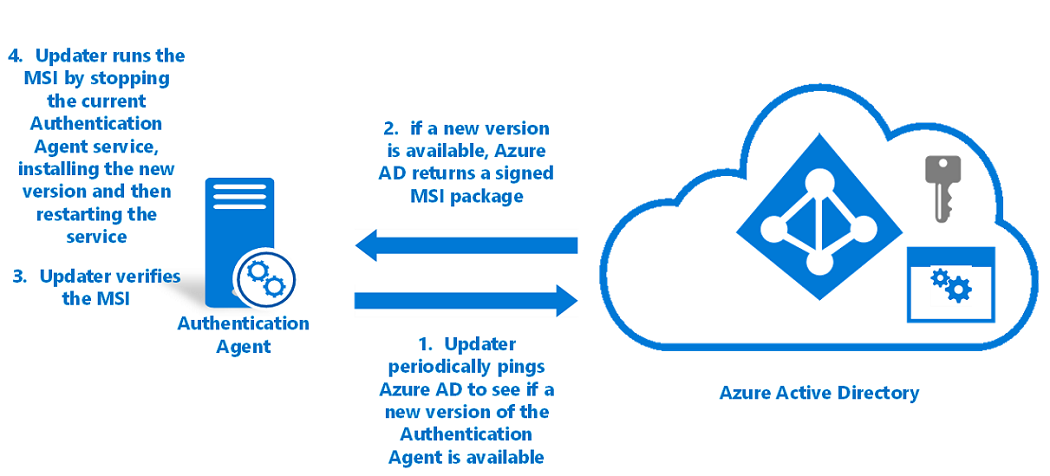

Pembaruan otomatis agen autentikasi

Aplikasi Updater secara otomatis memperbarui agen autentikasi saat versi baru (dengan perbaikan bug atau peningkatan performa) dirilis. Aplikasi Updater tidak menangani permintaan validasi kata sandi apa pun untuk penyewa Anda.

MICROSOFT Entra ID menghosting versi baru perangkat lunak sebagai paket Windows Installer (MSI) yang ditandatangani. MSI ditandatangani dengan menggunakan Microsoft Authenticode dengan SHA-256 sebagai algoritma hash.

Untuk memperbarui agen autentikasi secara otomatis:

Aplikasi Updater mem-ping Microsoft Entra setiap jam untuk memeriksa apakah versi baru agen autentikasi tersedia.

Pemeriksaan ini dilakukan melalui saluran HTTPS yang saling diautentikasi menggunakan sertifikat yang sama yang dikeluarkan selama pendaftaran. Agen autentikasi dan Updater berbagi sertifikat yang disimpan di server.

Jika versi baru tersedia, MICROSOFT Entra ID mengembalikan MSI yang ditandatangani kembali ke Updater.

Updater memverifikasi bahwa MSI ditandatangani oleh Microsoft.

Updater menjalankan MSI. Dalam proses ini, aplikasi Updater:

Catatan

Pembaruan berjalan dengan hak istimewa Sistem Lokal.

- Menghentikan layanan agen autentikasi.

- Menginstal versi baru agen autentikasi di server.

- Memulai ulang layanan agen autentikasi.

Catatan

Jika Anda memiliki beberapa agen autentikasi yang terdaftar di penyewa Anda, ID Microsoft Entra tidak memperbarui sertifikat mereka atau memperbaruinya secara bersamaan. Sebagai gantinya, MICROSOFT Entra ID memperbarui sertifikat satu per satu untuk memastikan ketersediaan tinggi untuk permintaan masuk.

Langkah berikutnya

- Batasan saat ini: Pelajari skenario apa yang didukung.

- Mulai cepat: Menyiapkan autentikasi pass-through Microsoft Entra.

- Migrasi dari Layanan Federasi Direktori Aktif ke autentikasi pass-through: Tinjau panduan terperinci ini yang membantu Anda bermigrasi dari Layanan Federasi Direktori Aktif atau teknologi federasi lainnya ke autentikasi pass-through.

- Penguncian Cerdas: Pelajari cara mengonfigurasi kemampuan Penguncian Cerdas pada tenant Anda untuk melindungi akun pengguna.

- Cara kerjanya: Pelajari dasar-dasar cara kerja autentikasi pass-through Microsoft Entra.

- Tanya jawab umum: Temukan jawaban atas pertanyaan umum.

- Pemecahan masalah: Pelajari cara mengatasi masalah umum dengan autentikasi pass-through.

- Microsoft Entra seamless SSO: Pelajari selengkapnya tentang fitur Microsoft Entra pelengkap Akses menyeluruh Tanpa Hambatan.