Microsoft Entra Koneksi Sync: Buat perubahan pada konfigurasi default

Tujuan dari artikel ini adalah untuk memanding Anda melalui cara membuat perubahan pada konfigurasi default di Microsoft Entra Koneksi Sync. Ini menyediakan langkah-langkah untuk beberapa skenario umum. Dengan pengetahuan ini, anda harus dapat membuat perubahan sederhana pada konfigurasi Anda sendiri berdasarkan aturan bisnis Anda sendiri.

Peringatan

Jika Anda membuat perubahan pada aturan sinkronisasi default di luar kotak, perubahan ini akan ditimpa saat Microsoft Entra Koneksi diperbarui, yang mengakibatkan hasil sinkronisasi yang tidak terduga dan kemungkinan tidak diinginkan.

Aturan sinkronisasi default siap pakai memiliki thumbprint. Jika Anda membuat perubahan pada aturan ini, thumbprint tidak lagi cocok. Anda mungkin mengalami masalah di masa mendatang saat mencoba menerapkan rilis baru Microsoft Entra Koneksi. Lakukan perubahan hanya dengan cara yang dijelaskan di artikel ini.

Editor Aturan Sinkronisasi

Sinkronisasi Aturan Editor digunakan untuk melihat dan mengubah konfigurasi default. Anda dapat menemukannya di menu Mulai di bawah grup Microsoft Entra Koneksi.

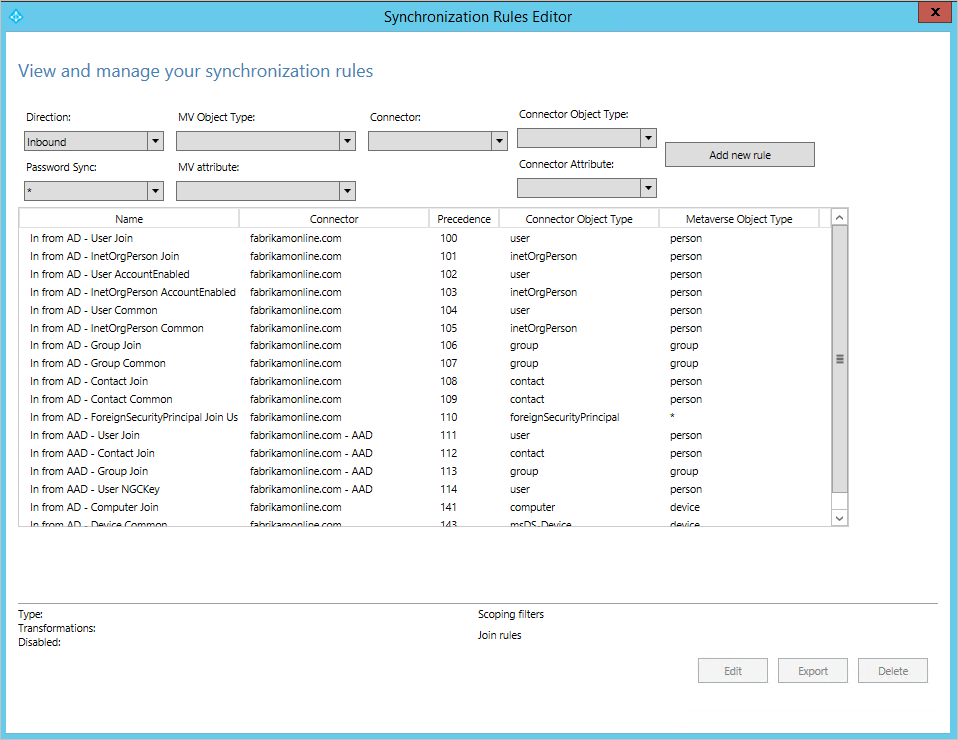

Saat Anda membuka editor, Anda akan melihat aturan default siap pakai.

Menavigasi di editor

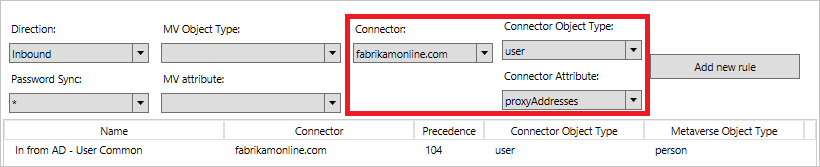

Dengan menggunakan drop-down di bagian atas editor, anda dapat dengan cepat menemukan aturan tertentu. Misalnya, jika Anda ingin melihat aturan di mana atribut proxyAddresses disertakan, Anda dapat mengubah drop-downs menjadi berikut:

Untuk mengatur ulang pemfilteran dan memuat konfigurasi baru, tekan F5 pada keyboard.

Di kanan atas adalah tombol Tambahkan aturan baru. Anda menggunakan tombol ini untuk membuat aturan kustom Anda sendiri.

Di bagian bawah ada tombol untuk bertindak pada aturan sinkronisasi yang dipilih. Edit dan Hapus lakukan apa yang Anda harapkan. Ekspor menghasilkan skrip PowerShell untuk membuat ulang aturan sinkronisasi. Dengan prosedur ini, Anda bisa memindahkan aturan sinkronisasi dari satu server ke server lainnya.

Membuat aturan kustom pertama Anda

Perubahan yang paling umum adalah alur atribut. Data di direktori sumber Anda mungkin tidak sama seperti di ID Microsoft Entra. Dalam contoh di bagian ini, pastikan nama pengguna yang diberikan selalu dalam huruf yang tepat.

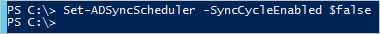

Menonaktifkan penjadwal

Penjadwal berjalan setiap 30 menit secara default. Pastikan agar tidak dimulai saat Anda membuat perubahan dan memecahkan masalah aturan baru Anda. Untuk menonaktifkan penjadwal untuk sementara waktu, mulai PowerShell dan jalankan Set-ADSyncScheduler -SyncCycleEnabled $false.

Membuat aturan

- Klik Tambahkan aturan baru.

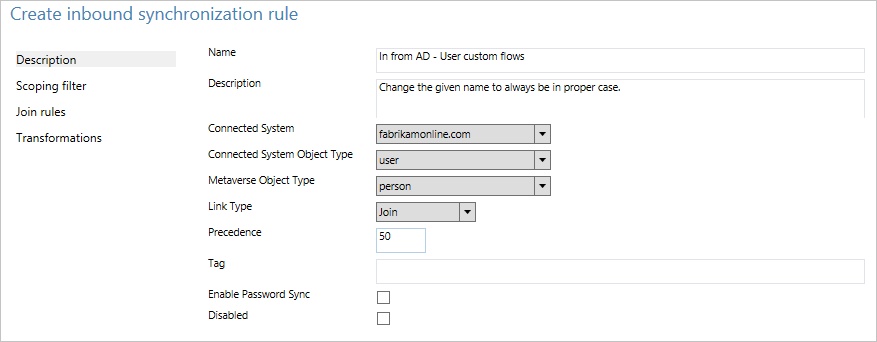

- Pada halaman Deskripsi, masukkan hal berikut ini:

- Nama: Berikan aturan nama deskriptif.

- Deskripsi: Berikan beberapa klarifikasi sehingga orang lain dapat memahami untuk apa aturan itu.

- Sistem Terhubung: Ini adalah sistem di mana objek dapat ditemukan. Dalam hal ini, pilih Konektor Direktori Aktif.

- Tipe Objek Sistem/Metaverse yang Terhubung: Pilih Pengguna dan Orang, secara berturut-turut.

- Jenis Tautan: Ubah nilai ini untuk Bergabung.

- Prioritas: Berikan nilai yang unik dalam sistem. Nilai numerik yang lebih rendah menunjukkan prioritas yang lebih tinggi.

- Tag: Biarkan bidang ini kosong. Hanya aturan siap pakai dari Microsoft yang harus diisi dengan nilai.

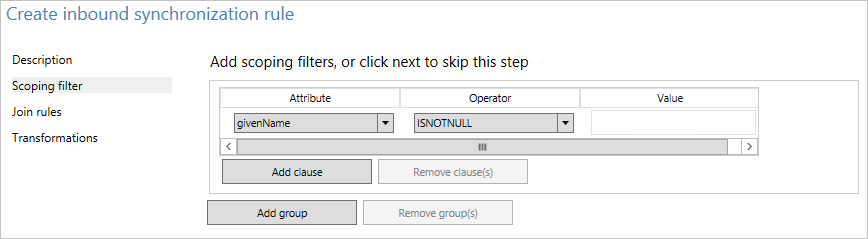

- Pada halaman Filter cakupan, masukkan givenName ISNOTNULL.

Bagian ini digunakan untuk menentukan objek mana yang harus diterapkan aturan. Jika dibiarkan kosong, aturan akan berlaku untuk semua objek pengguna. Namun, itu termasuk ruang konferensi, akun layanan, dan objek pengguna bukan orang lainnya. - Pada halaman Gabung aturan, biarkan bidang kosong.

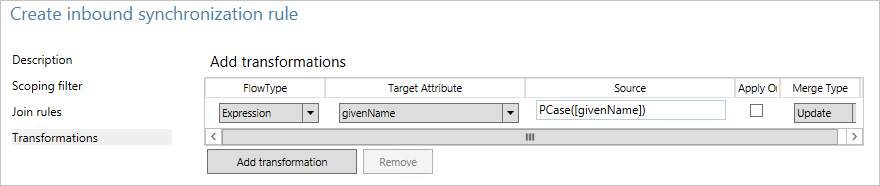

- Pada halaman Transformasi, ubah FlowType menjadi Ekspresi. Untuk Atribut Target, pilih givenName. Dan untuk Sumber, masukkan PCase([givenName]).

Mesin sinkronisasi peka huruf besar/kecil untuk nama fungsi dan nama atribut. Jika Anda mengetikkan sesuatu yang salah, Anda akan melihat peringatan saat menambahkan aturan. Anda dapat menyimpan dan melanjutkan, tetapi Anda perlu membuka kembali dan memperbaiki aturan. - Klik Tambahkan untuk menyimpan aturan.

Aturan kustom baru Anda harus terlihat dengan aturan sinkronisasi lainnya dalam sistem.

Memverifikasi perubahan

Dengan perubahan baru ini, Anda ingin memastikan aturan kustom baru bekerja seperti yang diharapkan dan tidak menyebabkan kesalahan apa pun. Bergantung pada jumlah objek yang Anda miliki, ada dua cara untuk melakukan langkah ini:

- Jalankan sinkronisasi penuh pada semua objek.

- Jalankan pratinjau dan sinkronisasi penuh pada satu objek.

Buka Layanan Sinkronisasi dari menu Mulai. Langkah-langkah di bagian ini semuanya ada di alat ini.

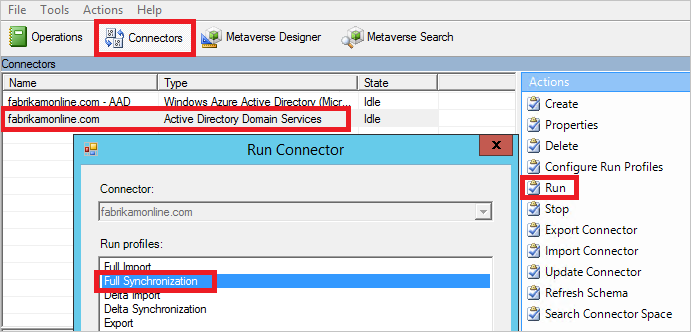

Sinkronisasi penuh pada semua objek

- Pilih Konektor di bagian atas. Identifikasi konektor yang Anda ubah di bagian sebelumnya (dalam hal ini, Direktori Aktif), dan pilih konektor tersebut.

- Untuk Tindakan, pilih Jalankan.

- Pilih Sinkronisasi Penuh, lalu pilih OK.

Objek sekarang diperbarui dalam metaverse. Verifikasi perubahan Anda dengan melihat objek dalam metaverse.

Jalankan pratinjau dan sinkronisasi penuh pada satu objek

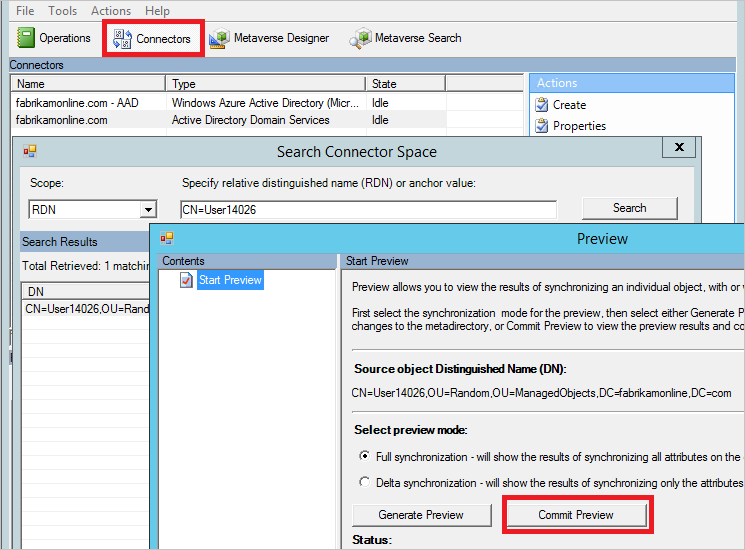

- Pilih Konektor di bagian atas. Identifikasi konektor yang Anda ubah di bagian sebelumnya (dalam hal ini, Direktori Aktif), dan pilih konektor tersebut.

- Pilih Cari Ruang Konektor.

- Gunakan Cakupan untuk menemukan objek yang ingin Anda gunakan untuk menguji perubahan. Pilih objek dan klik Pratinjau.

- Pada layar baru, pilih Pratinjau Penerapan.

Perubahan sekarang diterapkan pada metaversi.

Menampilkan objek dalam metaverse

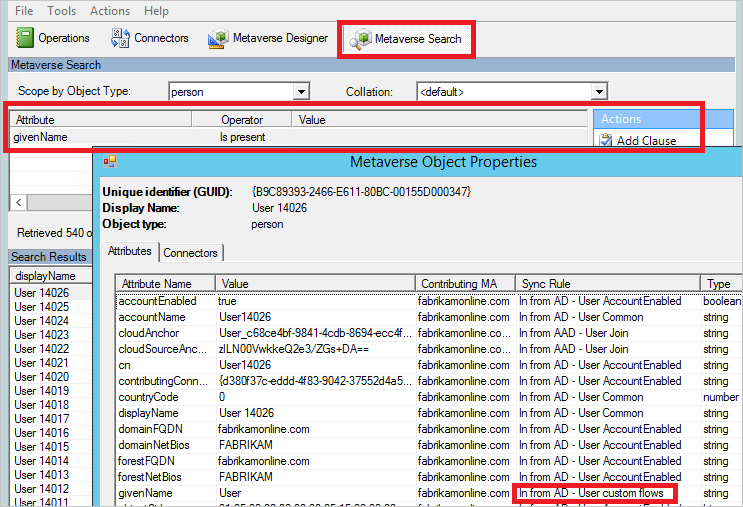

- Pilih beberapa objek sampel untuk memastikan bahwa nilai diharapkan dan aturan diterapkan.

- Pilih Pencarian Metaverse dari atas. Tambahkan filter apa pun yang Anda butuhkan untuk menemukan objek yang relevan.

- Dari hasil pencarian, buka objek. Lihat nilai atribut, dan juga verifikasi di kolom Aturan Sinkronisasi bahwa aturan diterapkan seperti yang diharapkan.

Mengaktifkan penjadwal

Jika semuanya sesuai harapan, Anda dapat mengaktifkan penjadwal lagi. Pada PowerShell, jalankan Set-ADSyncScheduler -SyncCycleEnabled $true.

Perubahan alur atribut umum lainnya

Bagian sebelumnya menjelaskan cara membuat perubahan pada alur atribut. Di bagian ini, beberapa contoh tambahan disediakan. Langkah-langkah untuk cara membuat aturan sinkronisasi disingkat, tetapi Anda bisa menemukan langkah-langkah lengkap di bagian sebelumnya.

Menggunakan atribut selain default

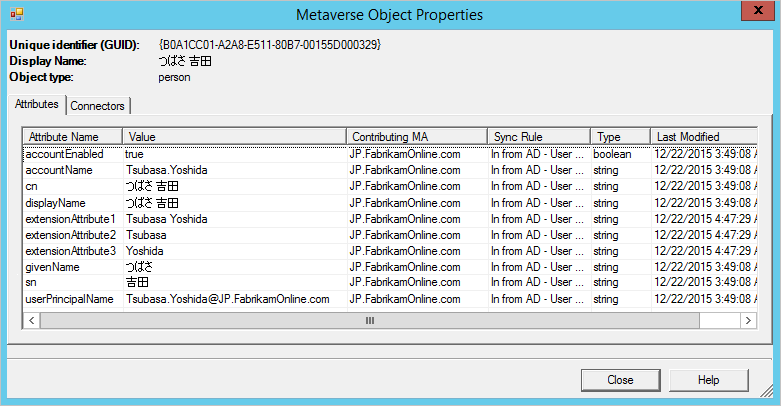

Dalam skenario Fabrikam ini, terdapat forest di mana alfabet lokal digunakan untuk nama, nama keluarga, dan nama tampilan tertentu. Representasi karakter Latin dari atribut ini dapat ditemukan di atribut ekstensi. Untuk membangun daftar alamat global di ID Microsoft Entra dan Microsoft 365, organisasi ingin menggunakan atribut ini sebagai gantinya.

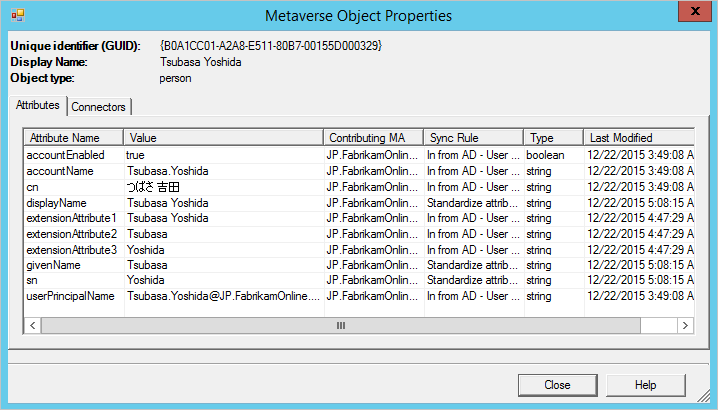

Dengan konfigurasi default, objek dari forest lokal terlihat seperti ini:

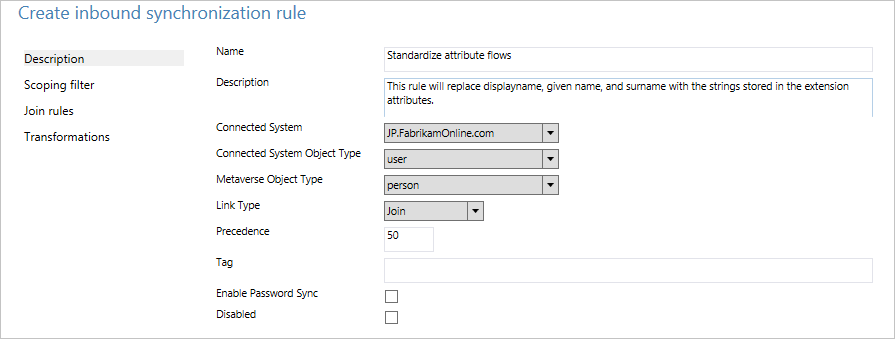

Untuk membuat aturan dengan alur atribut lainnya, lakukan hal berikut:

- Mulai Sinkronisasi Aturan Editor dari menu Mulai.

- Dengan Masuk masih dipilih ke kiri, klik tombol Tambahkan aturan baru.

- Beri nama dan deskripsi aturan. Pilih instans Layanan Domain Active Directory lokal dan jenis objek yang relevan. Di Tipe Tautan, pilih Gabung. Untuk Prioritas, pilih angka yang tidak digunakan oleh aturan lain. Aturan siap pakai dimulai dengan 100, sehingga nilai 50 dapat digunakan dalam contoh ini.

- Biarkan Filter cakupan kosong. (Artinya, filter cakupan harus berlaku untuk semua objek pengguna di forest.)

- Biarkan Aturan gabung kosong. (Artinya, biarkan aturan siap pakai menangani gabungan apa pun.)

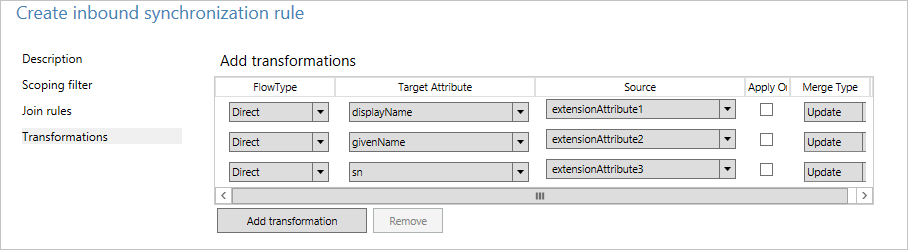

- Dalam Transformasi, buat alur berikut:

- Klik Tambahkan untuk menyimpan aturan.

- Mulai ke Synchronization Service Manager. Pada Konektor, pilih konektor tempat Anda menambahkan aturan. Pilih Jalankan, lalu pilih Sinkronisasi Penuh. Sinkronisasi penuh menghitung ulang semua objek dengan menggunakan aturan saat ini.

Ini adalah hasil untuk objek yang sama dengan aturan kustom ini:

Panjang atribut

Atribut string dapat diindeks secara default, dan panjang maksimum adalah 448 karakter. Jika Anda bekerja dengan atribut string yang mungkin berisi lebih banyak, pastikan untuk menyertakan yang berikut dalam alur atribut:

attributeName<- Left([attributeName],448)10 menit.

Mengubah userPrincipalSuffix

Atribut userPrincipalName di Layanan Domain Active Directory tidak selalu dikenal oleh pengguna dan mungkin tidak cocok sebagai ID masuk. Dengan wizard penginstalan sinkronisasi Microsoft Entra Koneksi, Anda dapat memilih atribut yang berbeda--misalnya, email. Tetapi dalam beberapa kasus, atribut harus dihitung.

Misalnya, perusahaan Contoso memiliki dua direktori Microsoft Entra, satu untuk produksi dan satu untuk pengujian. Mereka ingin pengguna di pengujian penyewa mereka menggunakan akhiran lain dalam ID masuk:

Word([userPrincipalName],1,"@") & "@contosotest.com".

Dalam ekspresi ini, ambil semua yang tersisa dari @-sign pertama (Kata) dan gabungkan dengan string tetap.

Mengonversi atribut multinilai menjadi nilai tunggal

Beberapa atribut dalam Direktori Aktif merupakan multinilai dalam skema, meskipun terlihat bernilai tunggal di Pengguna Direktori Aktif dan Komputer. Contohnya adalah atribut deskripsi:

description<- IIF(IsNullOrEmpty([description]),NULL,Left(Trim(Item([description],1)),448))10 menit.

Dalam ekspresi ini, jika atribut memiliki nilai, ambil item pertama (Item) di atribut, hapus spasi di jarak antar baris dan berikutnya (Pangkas), lalu pertahankan 448 karakter pertama (Kiri) dalam string.

Jangan mengalirkan atribut

Untuk latar belakang skenario untuk bagian ini, lihat Kontrol proses alur atribut.

Ada dua cara untuk tidak mengalirkan atribut. Yang pertama adalah dengan menggunakan penginstalan wizard untuk menghapus atribut terpilih. Opsi ini berfungsi jika Anda belum pernah menyinkronkan atribut sebelumnya. Namun, jika Anda telah mulai menyinkronkan atribut ini dan kemudian menghapusnya dengan fitur ini, mesin sinkronisasi berhenti mengelola atribut dan nilai yang ada ditinggalkan di ID Microsoft Entra.

Jika Anda ingin menghapus nilai atribut dan memastikan atribut tersebut tidak mengalir di masa mendatang, Anda perlu membuat aturan kustom.

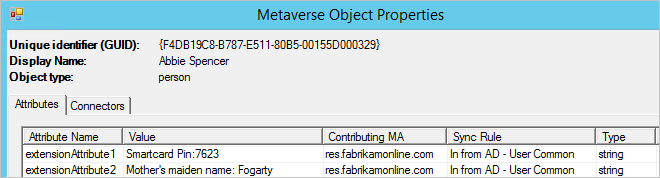

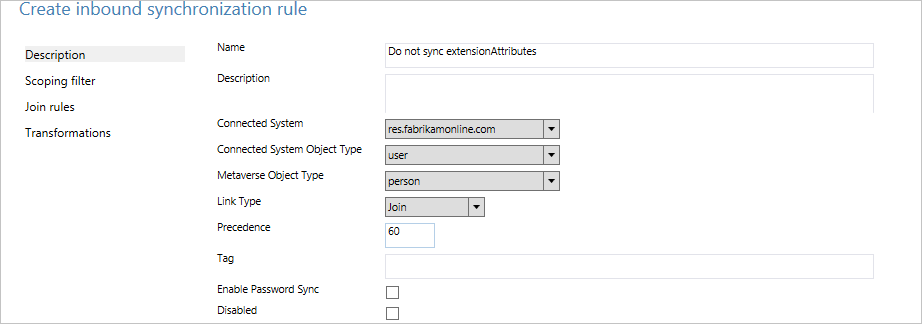

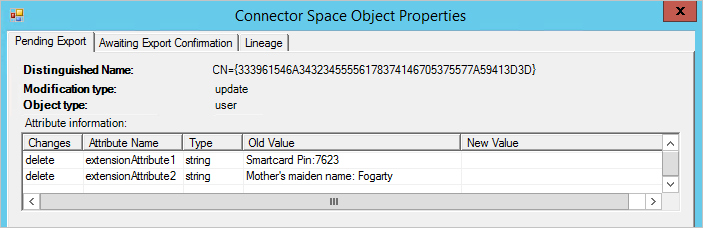

Dalam skenario Fabrikam ini, kami telah menyadari bahwa beberapa atribut yang kami sinkronkan ke cloud tidak seharusnya ada di sana. Kami ingin memastikan atribut ini dihapus dari ID Microsoft Entra.

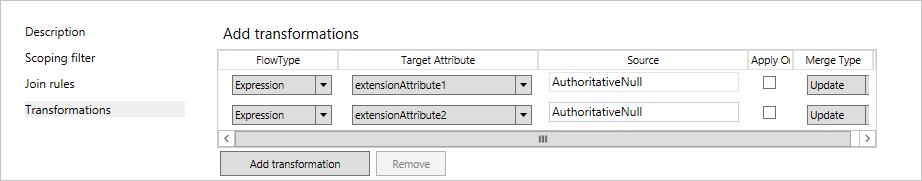

- Buat aturan sinkronisasi masuk baru dan isi deskripsi.

- Buat alur atribut dengan Ekspresi untuk FlowType dan dengan AuthoritativeNull untuk Sumber. Harfiah AuthoritativeNull menunjukkan bahwa nilai harus kosong dalam metaverse, bahkan jika aturan sinkronisasi yang lebih rendah mencoba untuk mengisi nilai.

- Simpan aturan sinkronisasi. Mulai Layanan Sinkronisasi, temukan konektor, pilih Jalankan, lalu pilih Sinkronisasi Penuh. Langkah ini menghitung ulang semua alur atribut.

- Verifikasi bahwa perubahan yang dimaksudkan akan diekspor dengan mencari Ruang Konektor.

Membuat aturan dengan PowerShell

Menggunakan sinkronisasi aturan editor berfungsi dengan baik saat Anda hanya memiliki beberapa perubahan yang harus dilakukan. Jika Anda perlu membuat banyak perubahan, PowerShell mungkin menjadi pilihan yang lebih baik. Beberapa fitur canggih hanya tersedia dengan PowerShell.

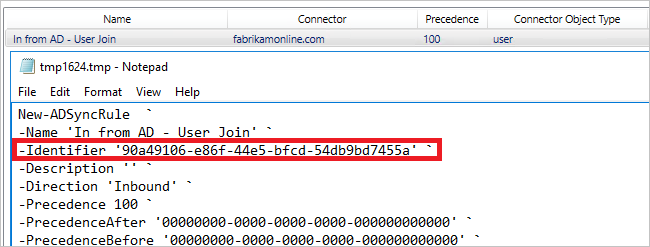

Mendapatkan skrip PowerShell untuk aturan di siap pakai

Untuk melihat skrip PowerShell yang membuat aturan siap pakai, pilih aturan di sinkronisasi aturan editor dan klik Ekspor. Tindakan ini memberi Anda skrip PowerShell yang membuat aturan.

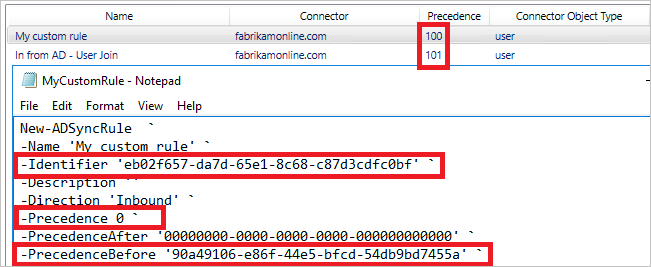

Prioritas tingkat lanjut

Aturan sinkronisasi siap pakai dimulai dengan nilai prioritas 100. Jika Anda memiliki banyak forest dan Anda perlu membuat banyak perubahan khusus, maka aturan sinkronisasi 99 mungkin tidak cukup.

Anda bisa menginstruksikan mesin sinkronisasi yang Anda inginkan untuk menyisipkan aturan tambahan sebelum aturan siap pakai. Untuk mendapatkan kebiasaan ini, ikuti langkah-langkah berikut ini:

- Menandai aturan sinkronisasi siap pakai pertama (In from AD-User Join)di editor aturan sinkronisasi dan pilih Ekspor. Salin nilai Pengidentifikasi SR.

- Buat aturan sinkronisasi baru. Anda dapat menggunakan sinkronisasi aturan editor untuk membuatnya. Ekspor aturan ke skrip PowerShell.

- Di properti PrecedenceBefore, sisipkan nilai Pengidentifikasi dari aturan siap pakai. Atur Prioritas ke 0. Pastikan atribut Pengidentifikasi unik dan Anda tidak menggunakan kembali GUID dari aturan lain. Pastikan juga bahwa properti ImmutableTag tidak diatur. Properti ini harus ditetapkan hanya untuk aturan siap pakai.

- Simpan skrip PowerShell dan jalankan. Hasilnya adalah bahwa aturan kustom Anda ditetapkan nilai prioritas 100 dan semua aturan siap pakai lainnya dihargai.

Anda dapat memiliki banyak aturan sinkronisasi kustom dengan menggunakan nilai PrecedenceBefore yang sama saat diperlukan.

Mengaktifkan sinkronisasi UserType

Microsoft Entra Koneksi mendukung sinkronisasi atribut UserType untuk objek Pengguna di versi 1.1.524.0 dan yang lebih baru. Lebih khusus lagi, perubahan berikut telah diperkenalkan:

- Skema jenis objek Pengguna di Microsoft Entra Koneksi or diperluas untuk menyertakan atribut UserType, yang merupakan jenis string dan bernilai tunggal.

- Skema tipe objek Orang di metaverse diperluas untuk menyertakan atribut UserType, yang merupakan string tipe dan bernilai tunggal.

Secara default, atribut UserType tidak diaktifkan untuk sinkronisasi karena tidak ada atribut UserType yang sesuai di Layanan Domain Active Directory lokal. Anda harus mengaktifkan sinkronisasi secara manual. Sebelum melakukan ini, Anda harus mencatat perilaku berikut yang diberlakukan oleh ID Microsoft Entra:

- Microsoft Entra-only menerima dua nilai untuk atribut UserType: Anggota dan Tamu.

- Jika atribut UserType tidak diaktifkan untuk sinkronisasi di Microsoft Entra Koneksi, pengguna Microsoft Entra yang dibuat melalui sinkronisasi direktori akan memiliki atribut UserType yang diatur ke Anggota.

- Sebelum versi 1.5.30.0, ID Microsoft Entra tidak mengizinkan atribut UserType pada pengguna Microsoft Entra yang ada untuk diubah oleh Microsoft Entra Koneksi. Dalam versi yang lebih lama, itu hanya dapat diatur selama pembuatan pengguna Microsoft Entra dan diubah melalui PowerShell.

Sebelum mengaktifkan sinkronisasi atribut UserType, Anda harus terlebih dahulu memutuskan cara mendapatkan atribut UserType dari Layanan Domain Active Directory lokal. Berikut adalah pendekatan yang paling umum:

Tentukan atribut Active Directory lokal yang tidak digunakan (seperti extensionAttribute1) untuk digunakan sebagai atribut sumber. Atribut Active Directory lokal yang ditentukan harus dari string tipe, bernilai tunggal, dan berisi nilai Anggota atau Tamu.

Jika Anda memilih pendekatan ini, Anda harus memastikan bahwa atribut yang ditunjuk diisi dengan nilai yang benar untuk semua objek pengguna yang ada di Active Directory lokal yang disinkronkan ke ID Microsoft Entra sebelum mengaktifkan sinkronisasi atribut UserType.

Atau, Anda bisa mendapatkan nilai untuk atribut UserType dari properti lain. Misalnya, Anda ingin menyinkronkan semua pengguna sebagai Tamu jika atribut AD userPrincipalName lokal mereka diakhiri dengan bagian domain @partners.fabrikam123.org.

Seperti disebutkan sebelumnya, versi Lama Microsoft Entra Koneksi tidak mengizinkan atribut UserType pada pengguna Microsoft Entra yang ada untuk diubah oleh Microsoft Entra Koneksi. Oleh karena itu, Anda harus memastikan bahwa logika yang telah Anda putuskan konsisten dengan bagaimana atribut UserType sudah dikonfigurasi untuk semua pengguna Microsoft Entra yang ada di penyewa Anda.

Langkah-langkah untuk mengaktifkan sinkronisasi atribut UserType dapat diringkas sebagai:

- Menonaktifkan penjadwal sinkronisasi dan pastikan tidak ada sinkronisasi yang sedang berlangsung.

- Tambahkan atribut sumber ke skema Konektor Microsoft Azure Active Directory lokal.

- Tambahkan UserType ke skema Microsoft Entra Koneksi or.

- Buat aturan sinkronisasi masuk untuk mengalirkan nilai atribut dari Layanan Domain Active Directory lokal.

- Buat aturan sinkronisasi keluar untuk mengalirkan nilai atribut ke ID Microsoft Entra.

- Jalankan siklus sinkronisasi penuh.

- Mengaktifkan kembali penjadwal sinkronisasi.

Catatan

Bagian lain dari bagian ini mencakup langkah-langkah ini. Mereka dijelaskan dalam konteks penyebaran Microsoft Entra dengan topologi forest tunggal dan tanpa aturan sinkronisasi kustom. Jika Anda memiliki topologi multi-forest, aturan sinkronisasi kustom terkonfigurasi, atau memiliki server penahapan, Anda perlu menyesuaikan langkah-langkah yang sesuai.

Langkah 1: Menonaktifkan penjadwal sinkronisasi dan memverifikasi tidak ada sinkronisasi yang sedang berlangsung

Untuk menghindari ekspor perubahan yang tidak diinginkan ke ID Microsoft Entra, pastikan tidak ada sinkronisasi yang terjadi saat Anda berada di tengah-tengah memperbarui aturan sinkronisasi. Untuk menonaktifkan penjadwal sinkronisasi bawaan:

- Mulai sesi PowerShell di server Microsoft Entra Koneksi.

- Nonaktifkan sinkronisasi terjadwal dengan menjalankan cmdlet

Set-ADSyncScheduler -SyncCycleEnabled $false. - Mulai Synchronization Service Manager dengan masuk ke Mulai>Layanan Sinkronisasi.

- Buka tab Operasi dan konfirmasi tidak ada operasi dengan status sedang berlangsung.

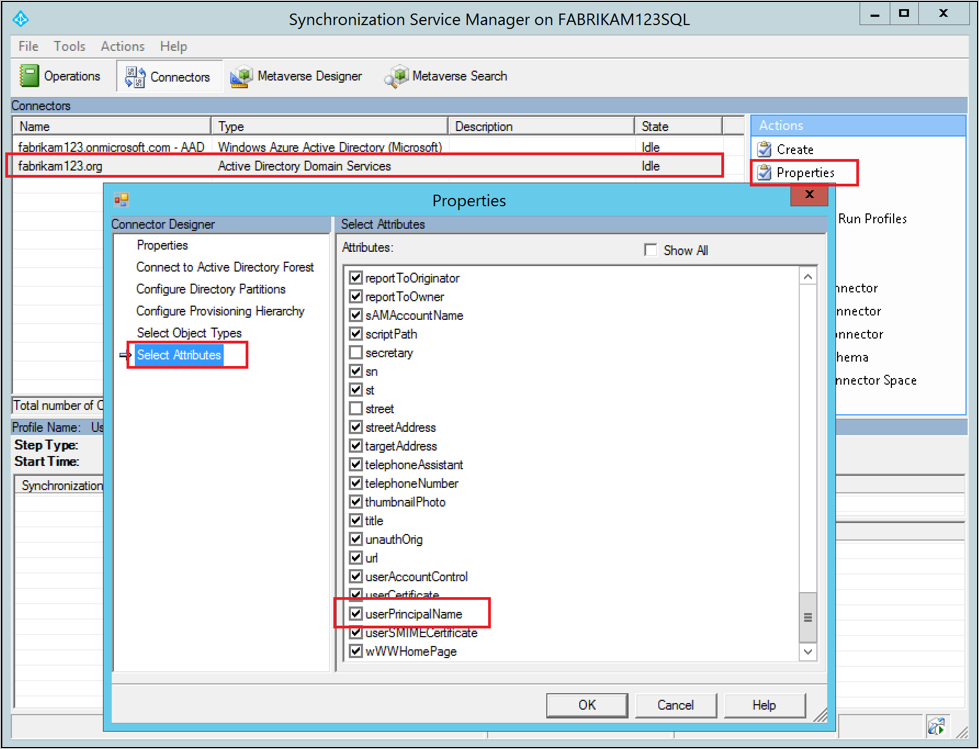

Langkah 2: Tambahkan atribut sumber ke skema Konektor Microsoft Azure Active Directory lokal

Tidak semua atribut Microsoft Entra diimpor ke ruang Koneksi or AD lokal. Untuk menambahkan atribut sumber ke daftar atribut yang diimpor:

- Masuk ke tab Konektor di Synchronization Service Manager.

- Klik kanan Konektor Microsoft Azure Active Directory lokal dan pilih Properti.

- Dalam kotak dialog pop-up, masuk ke tabPilih Atribut.

- Pastikan atribut sumber di periksa di daftar atribut.

- Klik OK untuk menyimpan.

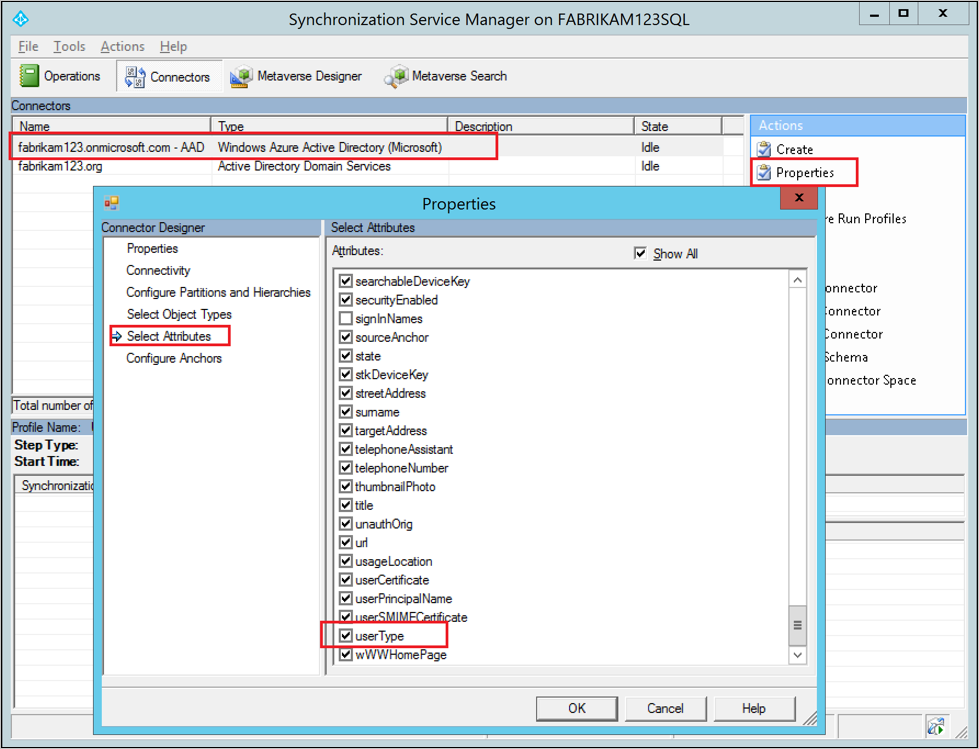

Langkah 3: Tambahkan atribut UserType ke skema Microsoft Entra Koneksi or

Secara default, atribut UserType tidak diimpor ke Microsoft Entra Koneksi Space. Untuk menambahkan atribut UserType ke daftar atribut yang diimpor:

- Masuk ke tab Konektor di Synchronization Service Manager.

- Klik kanan Microsoft Entra Koneksi or dan pilih Properti.

- Dalam kotak dialog pop-up, masuk ke tabPilih Atribut.

- Pastikan atribut UserType di periksa di daftar atribut.

- Klik OK untuk menyimpan.

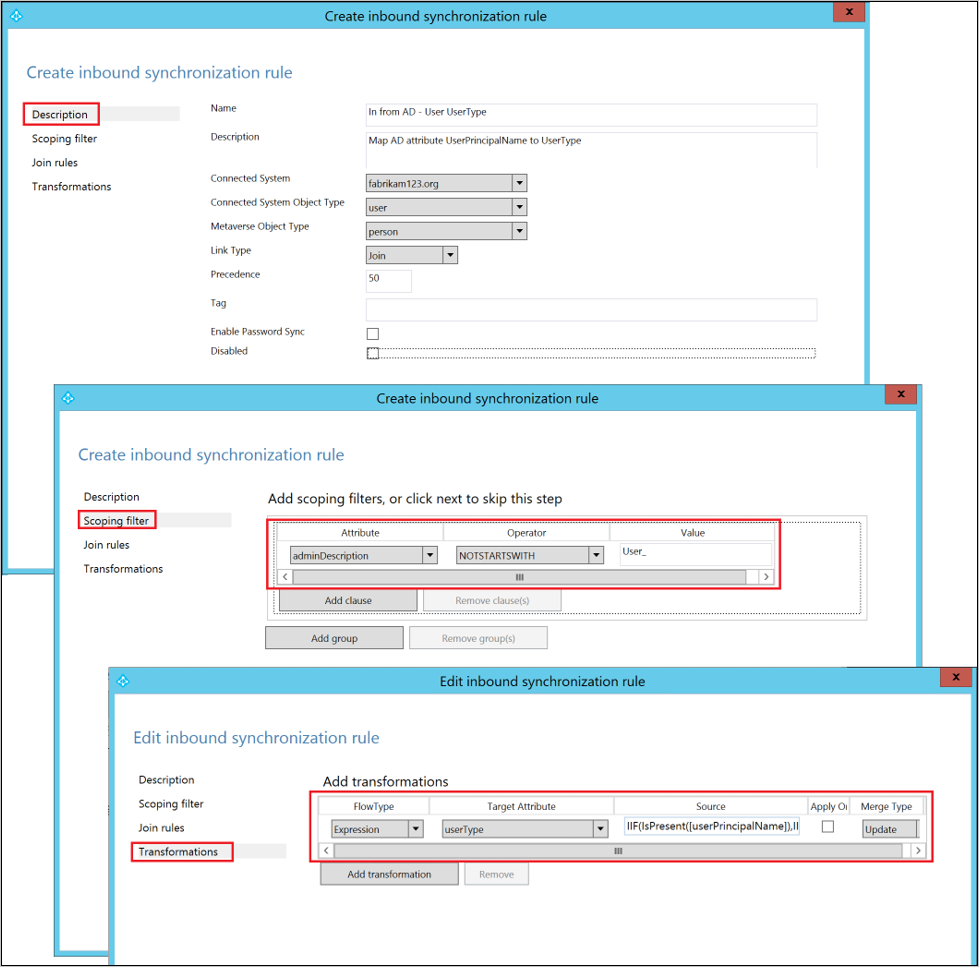

Langkah 4: Membuat aturan sinkronisasi masuk untuk mengalirkan nilai atribut dari Layanan Domain Active Directory lokal

Aturan sinkronisasi masuk memungkinkan nilai atribut mengalir dari atribut sumber, dari Layanan Domain Active Directory lokal ke metaverse:

Buka Sinkronisasi Aturan Editor dengan masuk ke Mulai>Sinkronisasi Aturan Editor.

Atur filter pencarian Arah menjadi Masuk.

Klik tombol Tambahkan aturan baru untuk membuat aturan masuk baru.

Di bawah tab Deskripsi, berikan konfigurasi berikut ini:

Atribut Value Detail Nama Berikan nama Misalnya, In from AD – User UserType Deskripsi Berikan deskripsi Sistem Tersambung Pilih konektor Microsoft Azure Active Directory lokal Jenis Objek Sistem Tersambung Pengguna Jenis Objek Metaverse Orang Tipe Tautan Gabungkan Prioritas Memilih angka antara 1 - 99 1–99 dicadangkan untuk aturan sinkronisasi kustom. Jangan pilih nilai yang digunakan oleh aturan sinkronisasi lain. Buka tab Filter cakupan dan tambahkan satu grup filter cakupan dengan klausul berikut:

Atribut Operator Nilai adminDescription NOTSTARTWITH User_ Filter cakupan menentukan objek Microsoft Azure Active Directory lokal mana, aturan sinkronisasi masuk ini diterapkan. Dalam contoh ini, kami menggunakan filter cakupan yang sama yang digunakan dalam aturan sinkronisasi Out-of-box In from AD – User Common , yang mencegah aturan sinkronisasi diterapkan ke objek Pengguna yang dibuat melalui fitur tulis balik pengguna Microsoft Entra. Anda mungkin perlu mengubah filter cakupan sesuai dengan penyebaran Microsoft Entra Koneksi Anda.

Buka tab Transformasi dan terapkan aturan transformasi yang diinginkan. Misalnya, jika Anda telah menetapkan atribut Microsoft Azure Active Directory lokal yang tidak digunakan (seperti extensionAttribute1) sebagai atribut sumber untuk UserType, Anda dapat menerapkan alur atribut langsung:

Tipe alur Atribut Target Sumber Terapkan sekali Tipe gabungan Langsung UserType extensionAttribute1 Tidak dicentang Update Dalam contoh lain, Anda ingin mendapatkan nilai untuk atribut UserType dari properti lain. Misalnya, Anda ingin menyinkronkan semua pengguna sebagai Tamu jika atribut AD userPrincipalName lokal mereka diakhiri dengan bagian domain @partners.fabrikam123.org. Anda dapat menerapkan ekspresi seperti ini:

Tipe alur Atribut Target Sumber Terapkan sekali Tipe gabungan Expression UserType IIF(IsPresent([userPrincipalName]),IIF(CBool(InStr(LCase([userPrincipalName]),"@partners.fabrikam123.org")=0),"Member","Guest"),Error("UserPrincipalName is not present to determine UserType")) Tidak dicentang Update Klik Tambahkan untuk membuat aturan masuk.

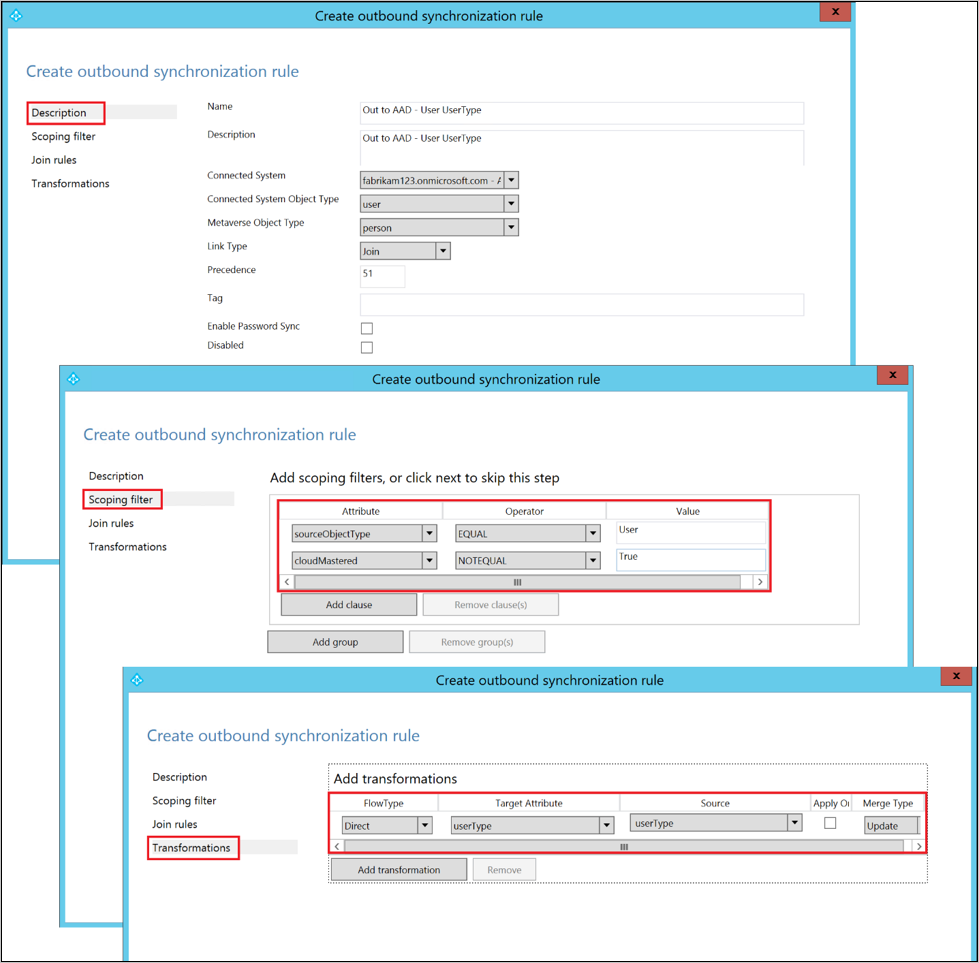

Langkah 5: Buat aturan sinkronisasi keluar untuk mengalirkan nilai atribut ke ID Microsoft Entra

Aturan sinkronisasi keluar memungkinkan nilai atribut mengalir dari metaverse ke atribut UserType di ID Microsoft Entra:

Buka Editor Aturan Sinkronisasi.

Atur filter pencarian Arah menjadi Keluar.

Klik tombol Tambahkan aturan baru.

Di bawah tab Deskripsi, berikan konfigurasi berikut ini:

Atribut Value Detail Nama Berikan nama Misalnya, Out to Microsoft Entra ID – UserType Deskripsi Berikan deskripsi Sistem Tersambung Pilih konektor Microsoft Entra Jenis Objek Sistem Tersambung Pengguna Jenis Objek Metaverse Orang Tipe Tautan Gabungkan Prioritas Memilih angka antara 1 - 99 1–99 dicadangkan untuk aturan sinkronisasi kustom. Jangan pilih nilai yang digunakan oleh aturan sinkronisasi lain. Buka tab Filter cakupan dan tambahkan satu grup filter cakupan dengan dua klausul:

Atribut Operator Nilai sourceObjectType SETARA User cloudMastered TIDAKSETARA Benar Filter cakupan menentukan objek Microsoft Entra mana aturan sinkronisasi keluar ini diterapkan. Dalam contoh ini, kami menggunakan filter cakupan yang sama dari aturan sinkronisasi siap pakai Out to AD – User Identity. Filter cakupan ini mencegah aturan sinkronisasi diterapkan ke objek Pengguna yang tidak disinkronkan dari Layanan Domain Active Directory lokal. Anda mungkin perlu mengubah filter cakupan sesuai dengan penyebaran Microsoft Entra Koneksi Anda.

Buka tab Transformasi dan terapkan aturan transformasi berikut ini:

Tipe alur Atribut Target Sumber Terapkan sekali Tipe gabungan Langsung UserType UserType Tidak dicentang Update Klik Tambahkan untuk membuat aturan keluar.

Langkah 6: Jalankan siklus sinkronisasi penuh

Secara umum, siklus sinkronisasi penuh diperlukan karena kami telah menambahkan atribut baru ke skema Direktori Aktif dan Microsoft Entra Koneksi or, dan memperkenalkan aturan sinkronisasi kustom. Anda ingin memverifikasi perubahan sebelum mengekspornya ke ID Microsoft Entra.

Anda dapat menggunakan langkah-langkah berikut untuk memverifikasi perubahan saat menjalankan langkah-langkah yang membentuk siklus sinkronisasi penuh secara manual.

Jalankan Impor penuh pada Konektor Microsoft Azure Active Directory lokal:

Masuk ke tab Konektor di Synchronization Service Manager.

Klik kanan Konektor Microsoft Azure Active Directory lokal dan pilih Jalankan.

Dalam kotak dialog pop-up, pilih Impor Penuh lalu klik OK.

Tunggu operasi selesai.

Catatan

Anda dapat melewati impor penuh pada Konektor Microsoft Azure Active Directory lokal jika atribut sumber sudah disertakan dalam daftar atribut yang diimpor. Dengan kata lain, Anda tidak perlu membuat perubahan apa pun selama Langkah 2: Tambahkan atribut sumber ke skema Konektor Microsoft Azure Active Directory lokal.

Jalankan Impor penuh pada Microsoft Entra Koneksi or:

- Klik kanan Microsoft Entra Koneksi or dan pilih Jalankan.

- Dalam kotak dialog pop-up, pilih Impor Penuh lalu klik OK.

- Tunggu operasi selesai.

Verifikasi perubahan aturan sinkronisasi pada objek Pengguna yang sudah ada:

Atribut sumber dari Active Directory lokal dan UserType dari ID Microsoft Entra telah diimpor ke ruang Koneksi or masing-masing. Sebelum melanjutkan sinkronisasi penuh, lakukan Pratinjau pada objek Pengguna yang sudah ada di Ruang Konektor Microsoft Azure Active Directory lokal. Objek yang Anda pilih harus memiliki atribut sumber yang diisi.

Pratinjau yang berhasil dengan UserType yang diisi dalam metaverse adalah indikator yang baik bahwa Anda telah mengonfigurasi aturan sinkronisasi dengan benar. Untuk informasi tentang cara melakukan Pratinjau, lihat bagian Verifikasi perubahan.

Jalankan Sinkronisasi Penuh pada Konektor Microsoft Azure Active Directory lokal:

- Klik kanan Konektor Microsoft Azure Active Directory lokal dan pilih Jalankan.

- Dalam kotak dialog pop-up, pilih Sinkronisasi Penuh lalu klik OK.

- Tunggu operasi selesai.

Verifikasi Ekspor Tertunda ke ID Microsoft Entra:

Klik kanan Microsoft Entra Koneksi or dan pilih Cari ruang Koneksi or.

Dalam kotak dialog pop-up Cari Ruang Konektor:

- Atur Cakupan ke Ekspor Tertunda.

- Pilih ketiga kotak centang: Tambahkan, Ubah, dan Hapus.

- Klik tombol Cari untuk mendapatkan daftar objek dengan perubahan yang akan diekspor. Untuk memeriksa perubahan untuk objek tertentu, klik dua kali pada objek.

- Verifikasi bahwa perubahan diharapkan.

Jalankan Ekspor pada Microsoft Entra Koneksi or:

- Klik kanan Microsoft Entra Koneksi or dan pilih Jalankan.

- Dalam kotak dialog pop-up Jalankan Konektor, pilih Ekspor lalu klik OK.

- Tunggu hingga ekspor ke ID Microsoft Entra selesai.

Catatan

Langkah-langkah ini tidak menyertakan langkah-langkah sinkronisasi dan ekspor penuh pada microsoft Entra Koneksi or. Langkah-langkah ini tidak diperlukan karena nilai atribut mengalir dari Active Directory lokal ke Microsoft Entra-only.

Langkah 7: Mengaktifkan kembali penjadwal sinkronisasi

Mengaktifkan kembali penjadwal sinkronisasi bawaan:

- Mulai sesi PowerShell.

- Aktifkan kembali sinkronisasi terjadwal dengan menjalankan cmdlet

Set-ADSyncScheduler -SyncCycleEnabled $true.

Langkah berikutnya

- Baca selengkapnya tentang model konfigurasi dalam Memahami Provisi Deklaratif.

- Baca selengkapnya tentang bahasa ekspresi dalam Memahami Ekspresi Penyediaan Deklaratif.

Topik ringkasan