Opsi penandatanganan sertifikat tingkat lanjut dalam token SAML

Saat ini MICROSOFT Entra ID mendukung ribuan aplikasi yang telah diintegasikan sebelumnya di Galeri Aplikasi Microsoft Entra. Lebih dari 500 aplikasi mendukung SSO dengan menggunakan protokol Security Assertion Markup Language (SAML) 2.0, seperti aplikasi NetSuite. Saat pelanggan mengautentikasi ke aplikasi melalui ID Microsoft Entra dengan menggunakan SAML, MICROSOFT Entra ID mengirimkan token ke aplikasi (melalui HTTP POST). Aplikasi kemudian memvalidasi dan menggunakan token untuk memasukkan pelanggan, bukan meminta nama pengguna dan kata sandi. Token SAML ini ditandatangani dengan sertifikat unik yang dihasilkan dalam ID Microsoft Entra dan oleh algoritma standar tertentu.

MICROSOFT Entra ID menggunakan beberapa pengaturan default untuk aplikasi galeri. Nilai default disiapkan berdasarkan persyaratan aplikasi.

Di MICROSOFT Entra ID, Anda dapat menyiapkan opsi penandatanganan sertifikat dan algoritma penandatanganan sertifikat.

Opsi penandatanganan sertifikat

MICROSOFT Entra ID mendukung tiga opsi penandatanganan sertifikat:

Tanda tangani pernyataan SAML. Opsi default ini diatur untuk sebagian besar aplikasi galeri. Jika Anda memilih opsi ini, ID Microsoft Entra sebagai Penyedia Identitas (IdP) menandatangani pernyataan dan sertifikat SAML dengan sertifikat X.509 aplikasi.

Tanda tangani respons SAML. Jika Anda memilih opsi ini, ID Microsoft Entra sebagai IdP menandatangani respons SAML dengan sertifikat X.509 aplikasi.

Tanda tangani pernyataan dan respons SAML. Jika Anda memilih opsi ini, ID Microsoft Entra sebagai IdP menandatangani seluruh token SAML dengan sertifikat X.509 aplikasi.

Algoritma penandatanganan sertifikat

MICROSOFT Entra ID mendukung dua algoritma penandatanganan, atau algoritma hash aman (SHAs), untuk menandatangani respons SAML:

SHA-256. MICROSOFT Entra ID menggunakan algoritma default ini untuk menandatangani respons SAML. Ini adalah algoritma terbaru dan lebih aman daripada SHA-1. Sebagian besar aplikasi mendukung algoritma SHA-256. Jika aplikasi hanya mendukung SHA-1 sebagai algoritma penandatanganan, Anda dapat mengubahnya. Jika tidak, sebaiknya Anda menggunakan algoritma SHA-256 untuk menandatangani respons SAML.

SHA-1. In adalah algoritma lama, dan dianggap kurang aman daripada SHA-256. Jika aplikasi hanya mendukung algoritma penandatanganan ini, Anda dapat memiliki opsi ini di menu drop-down Algoritma Penandatanganan. Microsoft Entra ID kemudian menandatangani respons SAML dengan algoritma SHA-1.

Prasyarat

Untuk mengubah opsi penandatanganan sertifikat SAML aplikasi dan algoritma penandatanganan sertifikat, Anda memerlukan:

- Akun pengguna Microsoft Entra. Jika Anda belum memilikinya, Anda dapat Membuat akun secara gratis.

- Salah satu peran berikut: Administrator Global, Administrator Aplikasi Cloud, Administrator Aplikasi, atau pemilik perwakilan layanan.

Tip

Langkah-langkah dalam artikel ini mungkin sedikit berbeda berdasarkan portal tempat Anda memulai.

Mengubah opsi penandatanganan sertifikat dan algoritma penandatanganan

Untuk mengubah opsi penandatanganan sertifikat SAML aplikasi dan algoritma penandatanganan sertifikat:

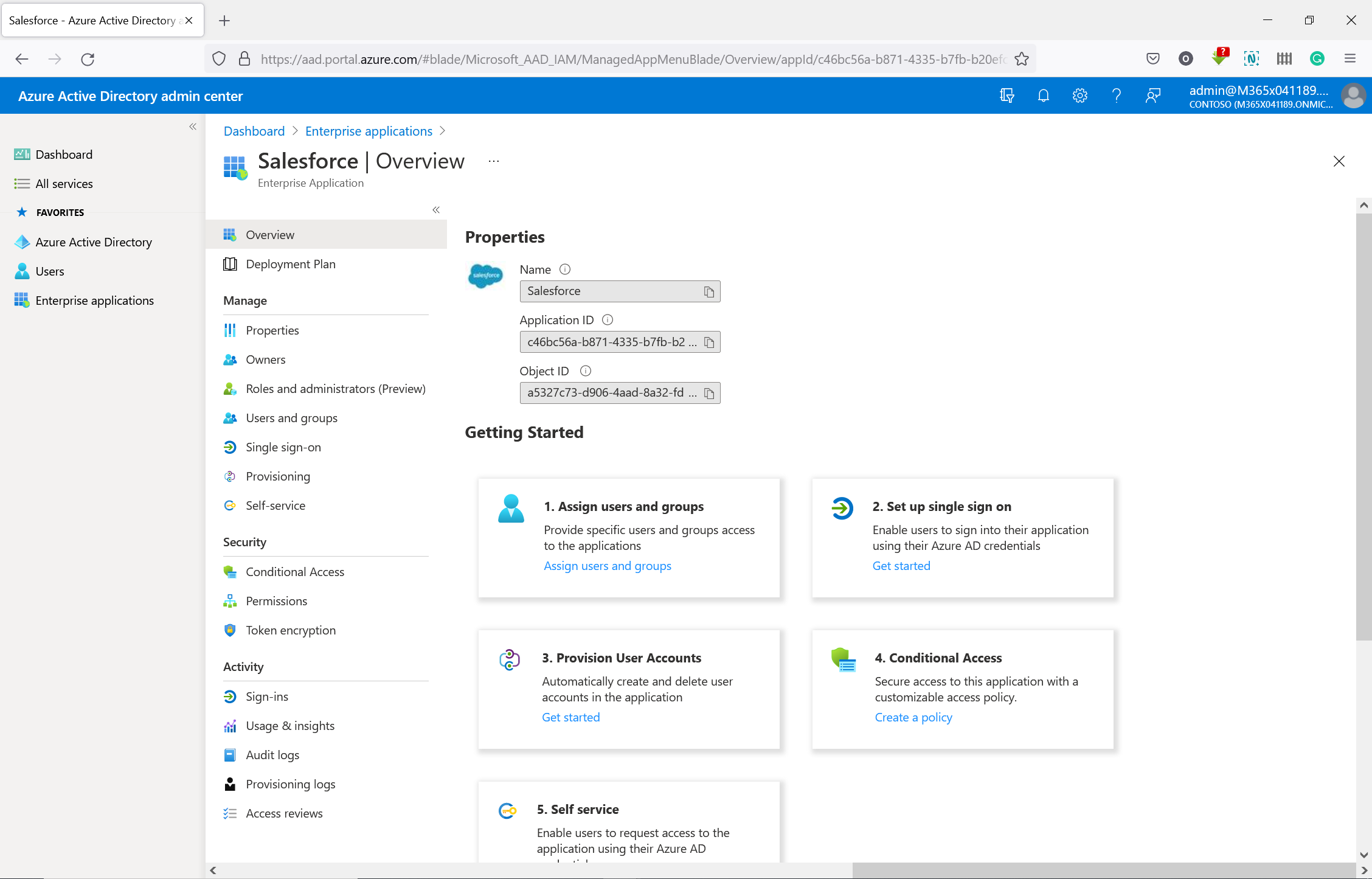

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Aplikasi Cloud.

Telusuri aplikasi Identity>Applications>Enterprise>Semua aplikasi.

Masukkan nama aplikasi yang ada di kotak pencarian, lalu pilih aplikasi dari hasil pencarian. Dalam contoh ini, Anda menggunakan aplikasi Salesforce.

Kemudian, ubah opsi penandatanganan sertifikat di token SAML untuk aplikasi tersebut:

Di panel kiri halaman ringkasan aplikasi, pilih SSO.

Jika halaman Siapkan Akses Menyeluruh dengan SAML muncul, lanjutkan ke langkah 5.

Jika halaman Siapkan Akses Menyeluruh dengan SAML tidak muncul, pilih Ubah mode akses menyeluruh.

Di halaman Pilih metode akses menyeluruh, pilih SAML. Jika SAML tidak tersedia, aplikasi tidak mendukung SAML, dan Anda dapat mengabaikan prosedur dan artikel ini.

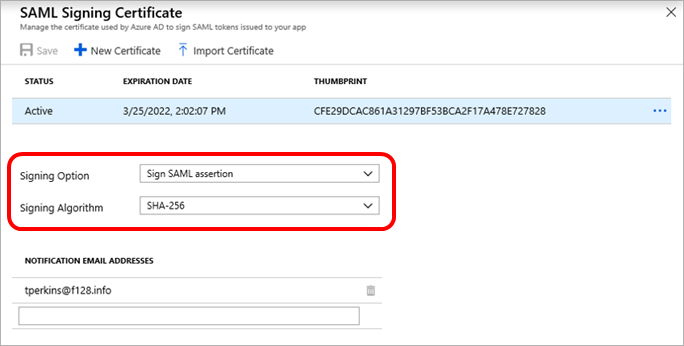

Di halaman Siapkan Akses Menyeluruh dengan SAML , temukan judul Sertifikat Penandatanganan SAML dan pilih ikon Edit (pensil). Halaman Sertifikat Penandatanganan SAML akan muncul.

Di menu drop-down Opsi Penandatanganan, pilih Tanda tangani respons SAML, Tanda tangani pernyataan SAML, atau Tanda tangani respons dan pernyataan SAML. Deskripsi opsi ini muncul sebelumnya dalam artikel ini di bagian Opsi penandatanganan sertifikat.

Di menu drop-down Algoritma Penandatanganan, pilih SHA-1 atauSHA-256. Deskripsi opsi ini muncul sebelumnya dalam artikel ini di bagian Algoritma penandatanganan sertifikat.

Jika Anda puas dengan pilihan Anda, pilih Simpan untuk menerapkan pengaturan sertifikat penandatanganan SAML baru. Jika tidak, pilih X untuk membuang perubahan.