Menyebarkan Mesin Virtual Edisi Virtual F5 BIG-IP di Azure

Dalam tutorial ini, pelajari cara menyebarkan BIG-IP Vitural Edition (VE) di infrastruktur sebagai layanan (IaaS) Azure. Di akhir tutorial, Anda akan memiliki:

- Mesin virtual (VM) BIG-IP yang disiapkan untuk memodelkan bukti konsep akses hibrid aman (SHA)

- Instans penahapan untuk menguji pembaruan dan perbaikan sistem BIG-IP baru

Pelajari selengkapnya: SHA: Mengamankan aplikasi warisan dengan MICROSOFT Entra ID

Prasyarat

Pengalaman atau pengetahuan F5 BIG-IP sebelumnya tidak diperlukan. Namun, kami sarankan Anda meninjau terminologi standar industri di Glosarium F5.

Menerapkan BIG-IP di Azure untuk SHA membutuhkan:

- Langganan Azure berbayar

- Jika Anda tidak memilikinya, Anda bisa mendapatkan uji coba gratis Azure

- Salah satu SKU lisensi F5 BIG-IP berikut:

- F5 BIG-IP® Bundel terbaik

- Lisensi mandiri F5 BIG-IP Access Policy Manager™ (APM)

- Lisensi add-on F5 BIG-IP Access Policy Manager™ (APM) pada BIG-IP F5 BIG-IP® Local Traffic Manager™ (LTM)

- Lisensi uji coba fitur lengkap BIG-IP 90 hari

- Sertifikat kartubebas atau Nama Alternatif Subjek (SAN), untuk menerbitkan aplikasi web melalui Secure Socket Layer (SSL)

- Buka letsencrypt.org untuk melihat penawaran. Pilih Memulai.

- Sertifikat SSL untuk mengamankan antarmuka manajemen BIG-IP. Anda dapat menggunakan sertifikat untuk menerbitkan aplikasi web, jika subjeknya sesuai dengan nama domain BIG-IP yang sepenuhnya memenuhi syarat (FQDN). Misalnya, Anda dapat menggunakan sertifikat kartubebas dengan subjek

*.contoso.comuntukhttps://big-ip-vm.contoso.com:8443.

Penyebaran VM dan konfigurasi sistem dasar membutuhkan waktu sekitar 30 menit, maka BIG-IP adalah menerapkan skenario SHA dalam Mengintegrasikan F5 BIG-IP dengan ID Microsoft Entra.

Skenario pengujian

Ketika Anda menguji skenario, tutorial ini mengasumsikan:

- BIG-IP disebarkan ke dalam grup sumber daya Azure dengan lingkungan Direktori Aktif (AD)

- Lingkungan terdiri dari VM host web Pengendali Domain (DC) dan Layanan Informasi Internet (IIS)

- Server yang tidak berada di lokasi yang sama dengan VM BIG-IP dapat diterima, jika BIG-IP melihat peran yang diperlukan untuk mendukung skenario

- VM BIG-IP yang terhubung ke lingkungan lain, melalui koneksi VPN, didukung

Jika Anda tidak memiliki item sebelumnya untuk pengujian, Anda dapat menyebarkan lingkungan domain AD ke Azure, menggunakan skrip di Cloud Identity Lab. Anda dapat menyebarkan aplikasi pengujian sampel secara terprogram ke host web IIS menggunakan otomatisasi skrip di Demo Suite.

Catatan

Beberapa langkah dalam tutorial ini mungkin berbeda dari tata letak di pusat admin Microsoft Entra.

Penyebaran Azure

Tip

Langkah-langkah dalam artikel ini mungkin sedikit berbeda berdasarkan portal tempat Anda memulai.

Anda dapat menyebarkan BIG-IP dalam topologi yang berbeda. Panduan ini berfokus pada penyebaran kartu antarmuka jaringan (NIC). Namun, jika penyebaran BIG-IP Anda memerlukan beberapa antarmuka jaringan untuk ketersediaan tinggi, pemisahan jaringan, atau throughput lebih dari 1 GB, pertimbangkan untuk menggunakan templat Azure Resource Manager (ARM) yang telah dikompilasi sebelumnya F5.

Untuk menyebarkan BIG-IP VE dari Marketplace Azure.

Masuk ke pusat admin Microsoft Entra dengan akun dengan izin untuk membuat VM, seperti Administrator Global.

Di kotak pencarian pita atas, ketik marketplace

Pilih Masukkan.

Ketik F5 ke dalam filter Marketplace.

Pilih Masukkan.

Dari pita atas, pilih + Tambahkan.

Untuk filter marketplace, masukkan F5.

Pilih Masukkan.

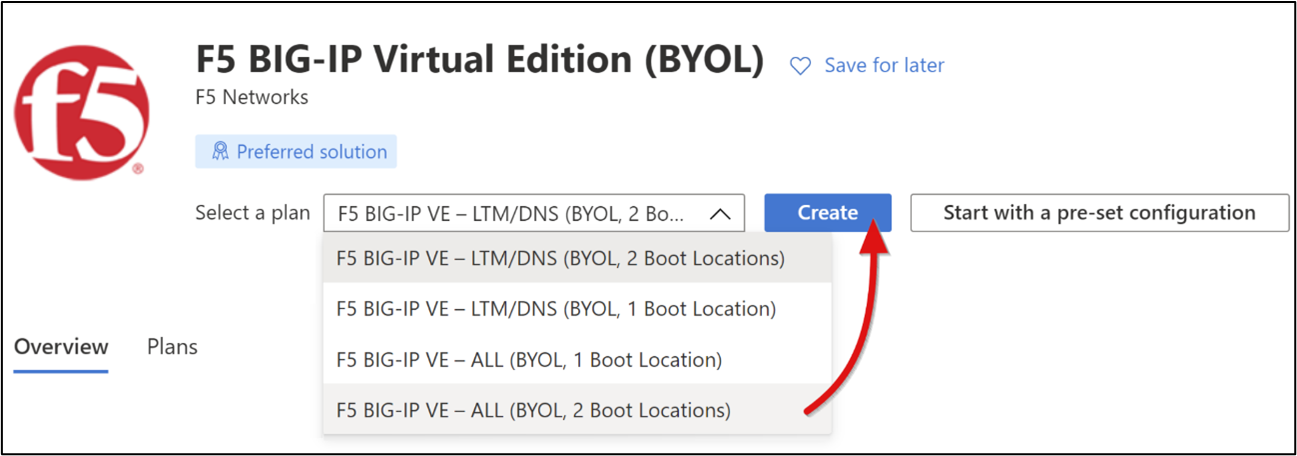

Pilih F5 BIG-IP Virtual Edition (BYOL)>Pilih paket>perangkat lunak F5 BIG-IP VE - ALL (BYOL, 2 Lokasi Boot).

Pilih Buat.

Untuk Dasar-Dasar:

- Langganan: Langganan target untuk penyebaran VM BIG-IP

- Grup sumber daya: Azure RG tempat VM BIG-IP akan disebarkan, atau membuatnya. Ini adalah grup sumber daya VM DC dan IIS Anda

- Untuk detail Instans:

- Contoh Nama VM BIG-IP-VM

- Wilayah: Target geo Azure untuk BIG-IP-VM

- Opsi ketersediaan Aktifkan jika menggunakan VM dalam produksi

- Gambar: F5 BIG-IP VE - SEMUA (BYOL, 2 Lokasi Boot)

- Instans Azure Spot: Tidak, tetapi aktifkan, jika diperlukan

- Ukuran: Spesifikasi minimum adalah 2 vCPU dan memori 8 GB

- Untuk akun Administrator:

- Jenis autentikasi: Pilih kata sandi untuk saat ini, dan beralihlah ke pasangan kunci nanti

- Nama pengguna: Identitas yang akan dibuat sebagai akun lokal BIG-IP untuk mengakses antarmuka manajemennya. Nama pengguna peka terhadap KASUS.

- Kata sandi: Mengamankan akses admin dengan kata sandi yang kuat

- Aturan port masuk: Port masuk publik, Tidak Ada.

- Pilih Selanjutnya:Disk. Biarkan default.

- Pilih Next: Networking.

- Untuk Jaringan:

- Jaringan virtual: Azure VNet yang digunakan oleh VM DC dan IIS Anda, atau membuatnya

- Subnet: Subnet internal Azure yang sama dengan VM DC dan IIS Anda, atau buat subnet

- IP Publik: Tidak Ada

- Grup Keamanan Jaringan NIC: Pilih Tidak Ada, jika subnet Azure yang Anda pilih dikaitkan dengan kelompok keamanan jaringan (NSG); jika tidak, pilih Dasar

- Mempercepat Jaringan: Nonaktif

- Untuk Penyeimbangan beban: Load balance VM, Tidak.

- Pilih Berikutnya: Manajemen dan selesaikan pengaturan:

- Pemantauan terperinci: Nonaktif

- Diagnostik boot Aktifkan dengan akun penyimpanan kustom. Fitur ini memungkinkan koneksi ke antarmuka shell aman BIG-IP (SSH) melalui opsi Konsol Serial di pusat admin Microsoft Entra. Pilih akun penyimpanan Azure yang tersedia.

- Untuk Identitas:

- Identitas terkelola yang ditetapkan sistem: Nonaktif

- ID Microsoft Entra: BIG-IP tidak mendukung opsi ini

- Untuk Matikan Otomatis: Aktifkan, atau jika pengujian, Anda dapat mengatur BIG-IP-VM untuk dimatikan setiap hari

- Pilih Berikutnya: Tingkat Lanjut; biarkan default.

- Pilih Berikutnya: Tag.

- Untuk meninjau konfigurasi BIG-IP-VM Anda, pilih Berikutnya: Tinjau + buat.

- Pilih Buat. Waktu untuk menyebarkan VM BIG-IP biasanya adalah 5 menit.

- Setelah selesai, perluas menu sebelah kiri pusat admin Microsoft Entra.

- Pilih Grup sumber daya dan navigasikan ke BIG-IP-VM.

Catatan

Jika pembuatan VM gagal, pilih Kembali dan Berikutnya.

Konfigurasi jaringan

Ketika VM BIG-IP dimulai, NIC-nya disediakan dengan IP privat Utama yang dikeluarkan oleh layanan Dynamic Host Configuration Protocol (DHCP) subnet Azure yang terhubung dengannya. BIG-IP Traffic Management Operating System (TMOS) menggunakan IP untuk berkomunikasi dengan:

- Host dan layanan

- Akses keluar ke internet publik

- Akses masuk ke konfigurasi web BIG-IP dan antarmuka manajemen SSH

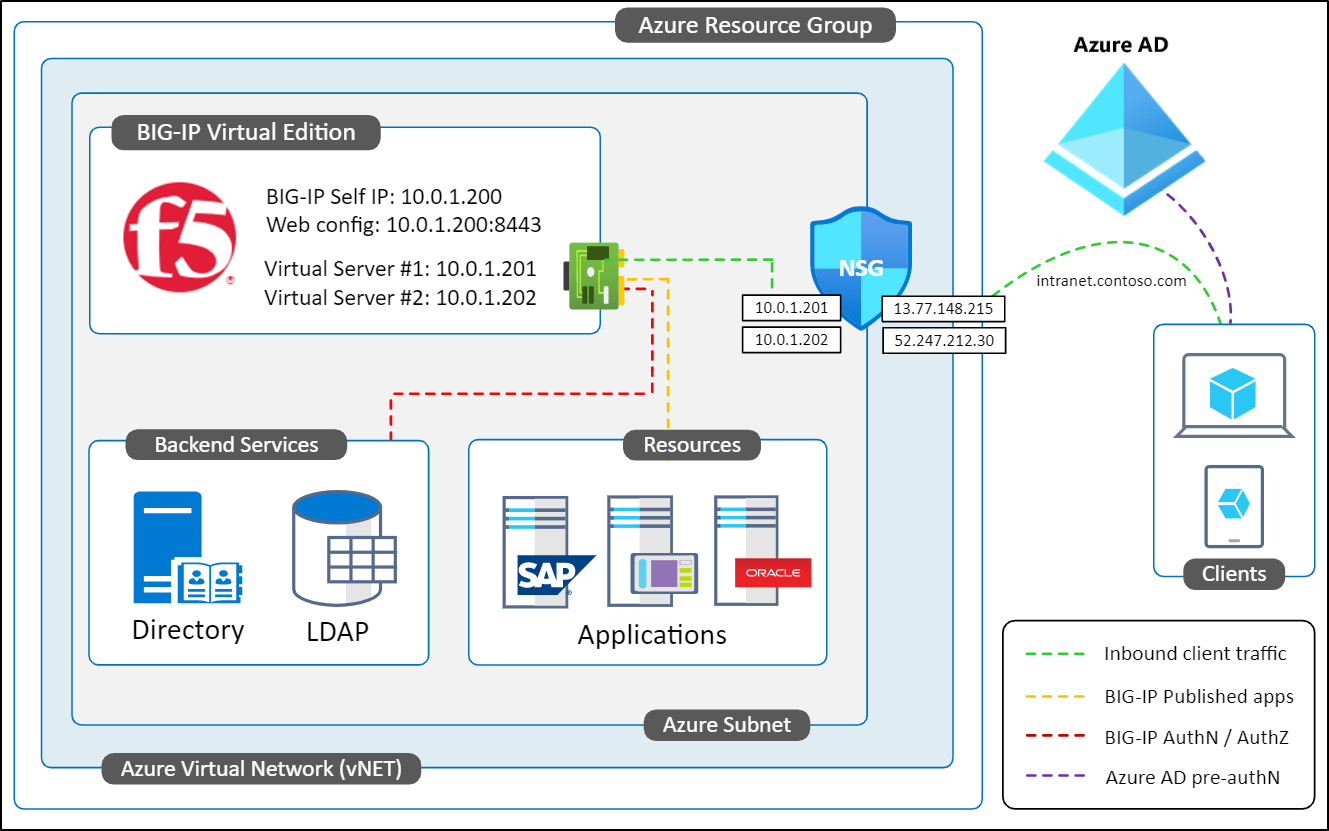

Mengekspos antarmuka manajemen ke internet meningkatkan permukaan serangan BIG-IP. Risiko ini adalah mengapa IP utama BIG-IP tidak disediakan dengan IP publik selama penyebaran. Sebagai gantinya, IP internal sekunder, dan IP publik terkait, disediakan untuk penerbitan. Pemetaan satu-ke-satu antara IP publik VM, dan IP privat ini, memungkinkan lalu lintas eksternal untuk mencapai VM. Namun, aturan Azure NSG diperlukan untuk mengizinkan lalu lintas, mirip dengan firewall.

Diagram berikut menunjukkan penyebaran NIC DARI BIG-IP VE di Azure, dikonfigurasi dengan IP utama untuk operasi dan manajemen umum. Ada IP server virtual terpisah untuk layanan penerbitan. Aturan NSG memungkinkan lalu lintas jarak jauh yang ditujukan untuk intranet.contoso.com merutekan ke IP publik untuk layanan yang diterbitkan, sebelum diteruskan ke server virtual BIG-IP.

Secara default, IP privat dan publik yang dikeluarkan untuk Azure VM bersifat dinamis, sehingga dapat berubah saat VM dimulai ulang. Hindari masalah konektivitas dengan mengubah IP manajemen BIG-IP menjadi statis. Lakukan tindakan yang sama pada IP sekunder untuk layanan penerbitan.

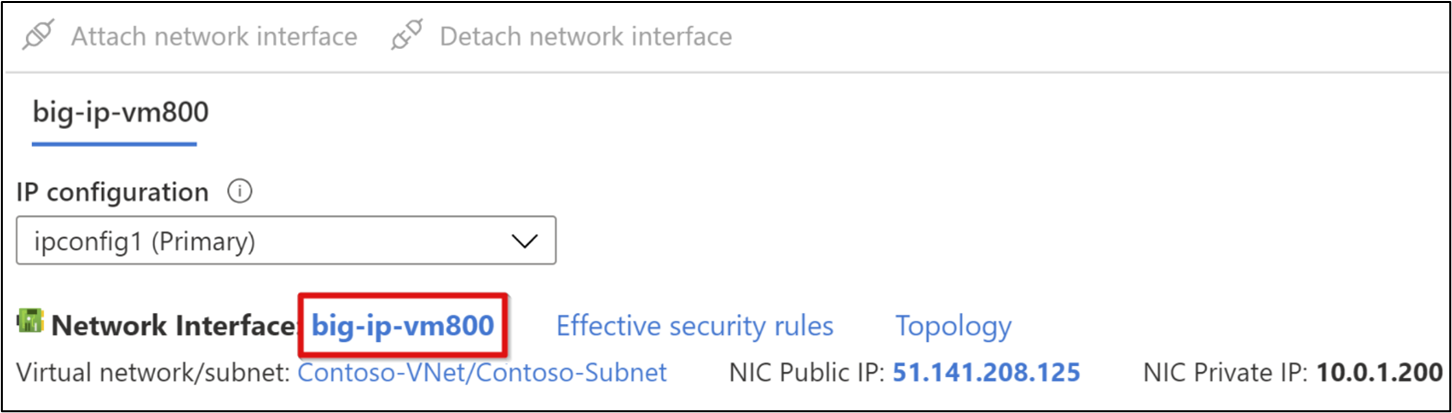

Dari menu VM BIG-IP Anda, buka Pengaturan> Jaringan.

Dalam tampilan jaringan, pilih tautan di sebelah kanan Antarmuka Jaringan.

Catatan

Nama VM dihasilkan secara acak selama penyebaran.

- Di panel sebelah kiri, pilih Konfigurasi IP.

- Pilih baris ipconfig1.

- Atur opsi Penetapan IP ke Statis. Jika perlu, ubah alamat IP utama BIG-IP VM.

- Pilih Simpan.

- Tutup menu ipconfig1.

Catatan

Gunakan IP utama untuk menyambungkan dan mengelola BIG-IP-VM.

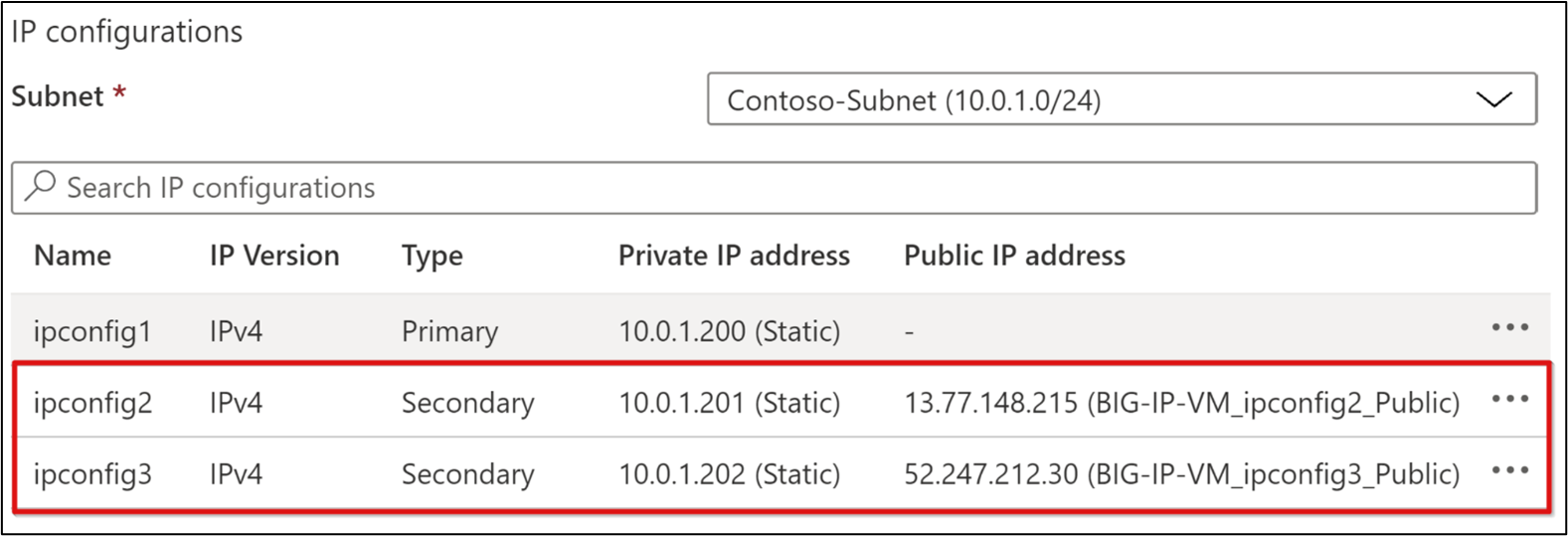

- Pada pita atas, pilih + Tambahkan.

- Berikan nama IP privat sekunder, misalnya, ipconfig2.

- Untuk pengaturan alamat IP privat, atur opsi Alokasi ke Statis. Menyediakan IP yang lebih tinggi atau lebih rendah berikutnya membantu mempertahankan ketertiban.

- Atur alamat IP Publik ke Kaitkan.

- Pilih Buat.

- Untuk alamat IP publik baru, berikan nama, misalnya, BIG-IP-VM_ipconfig2_Public.

- Jika diminta, atur SKU ke Standar.

- Jika diminta, atur Tingkat ke Global.

- Atur opsi Penugasan ke Statis.

- Pilih OK dua kali.

BIG-IP-VM Anda siap untuk:

- IP pribadi primer: Didedikasikan untuk mengelola BIG-IP-VM melalui utilitas konfigurasi Web dan SSH. Ini digunakan oleh sistem BIG-IP, sebagai SELF-IP-nya, untuk terhubung ke layanan back-end yang diterbitkan. Ini terhubung ke layanan eksternal:

- Network Time Protocol (NTP)

- Direktori Aktif (AD)

- Protokol Akses Direktori Ringan (LDAP)

- IP privat sekunder: Gunakan untuk membuat server virtual BIG-IP APM untuk mendengarkan permintaan masuk ke layanan yang diterbitkan

- IP Publik: Ini dikaitkan dengan IP privat sekunder; ini memungkinkan lalu lintas klien dari internet publik untuk menjangkau server virtual BIG-IP untuk layanan yang diterbitkan

Contoh ini mengilustrasikan hubungan satu-ke-satu antara IP publik dan privat VM. Azure VM NIC memiliki satu IP utama, dan IP lainnya bersifat sekunder.

Catatan

Anda memerlukan pemetaan IP sekunder untuk menerbitkan layanan BIG-IP.

Untuk menerapkan SHA menggunakan Konfigurasi Terpandu Akses BIG-IP, ulangi langkah-langkah untuk membuat pasangan IP yang lebih privat dan publik untuk layanan yang Anda terbitkan melalui BIG-IP APM. Gunakan pendekatan yang sama untuk menerbitkan layanan menggunakan Konfigurasi Lanjutan BIG-IP. Namun, hindari overhead IP publik dengan menggunakan konfigurasi Indikator Nama Server (SNI): server virtual BIG-IP menerima lalu lintas klien yang diterimanya, dan mengirimkannya ke tujuannya.

Konfigurasi DNS

Untuk mengatasi layanan SHA yang diterbitkan ke IP publik BIG-IP-VM Anda, konfigurasikan DNS untuk klien. Langkah-langkah berikut mengasumsikan zona DNS domain publik untuk layanan SHA Anda dikelola di Azure. Terapkan prinsip DNS untuk membuat pencari lokasi, di mana pun zona DNS Anda dikelola.

Perluas menu sebelah kiri portal.

Dengan opsi Grup Sumber Daya, navigasikan ke BIG-IP-VM Anda.

Dari menu VM BIG-IP, buka Pengaturan> Jaringan.

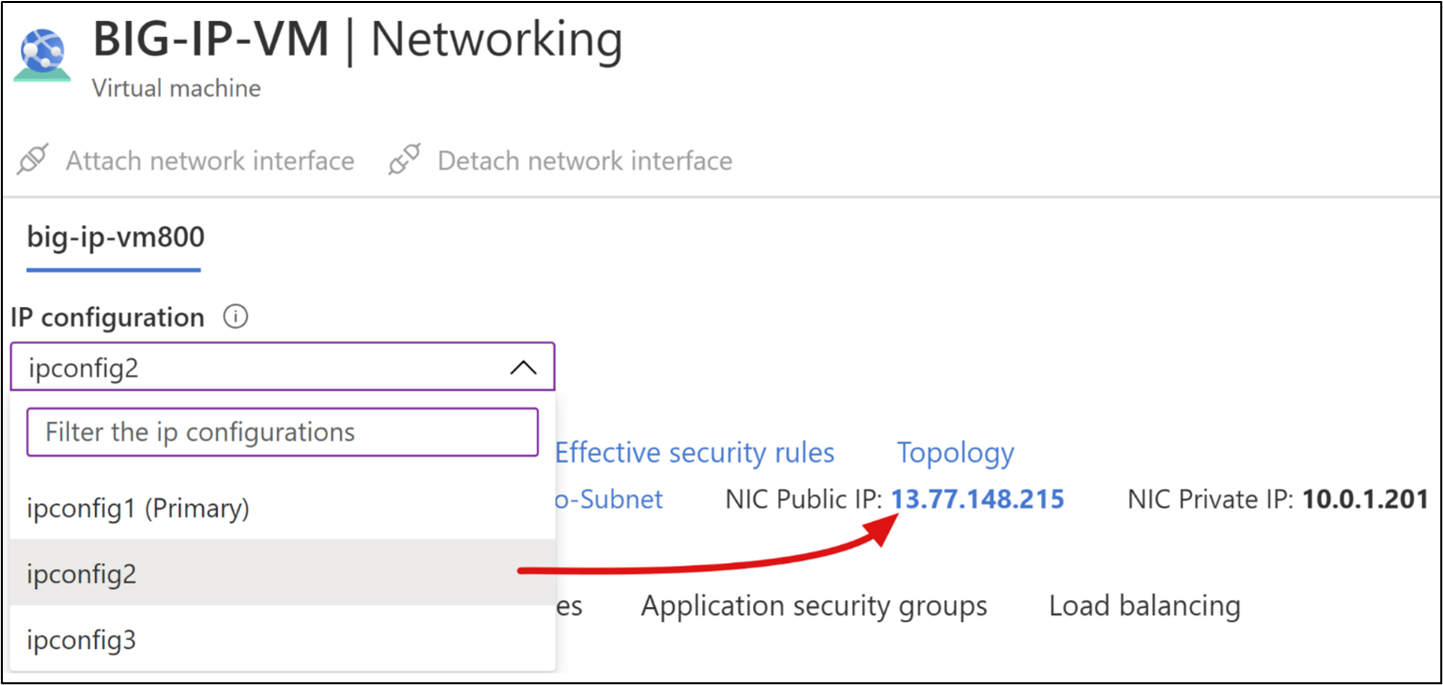

Dalam tampilan jaringan BIG-IP-VM, dari daftar konfigurasi IP drop-down, pilih IP sekunder pertama.

Pilih tautan IP Publik NIC.

Di panel sebelah kiri, di bawah bagian Pengaturan, pilih Konfigurasi.

Menu properti IP publik dan DNS muncul.

Pilih dan Buat catatan alias.

Dari menu drop-down, pilih zona DNS Anda. Jika tidak ada zona DNS, zona TERSEBUT dapat dikelola di luar Azure, atau buat zona akhiran domain untuk memverifikasi di ID Microsoft Entra.

Untuk membuat catatan alias DNS pertama:

- Langganan: Langganan yang sama dengan BIG-IP-VM

- Zona DNS: Otoritatif zona DNS untuk akhiran domain terverifikasi yang digunakan situs web yang Anda terbitkan, misalnya, www.contoso.com

- Nama: Nama host yang Anda tentukan diselesaikan ke IP publik yang terkait dengan IP sekunder yang dipilih. Tentukan pemetaan DNS-ke IP. Misalnya, intranet.contoso.com ke 13.77.148.215

- TTL: 1

- Unit TTL: Jam

Pilih Buat.

Biarkan label nama DNS (opsional).

Pilih Simpan.

Tutup menu IP Publik.

Catatan

Untuk membuat catatan DNS tambahan untuk layanan yang akan Anda terbitkan menggunakan Konfigurasi Terpandu BIG-IP, ulangi langkah 1 hingga 6.

Dengan catatan DNS di tempat, Anda bisa menggunakan alat seperti pemeriksa DNS untuk memverifikasi rekaman yang dibuat yang disebarluaskan di seluruh server DNS publik global. Jika Anda mengelola namespace domain DNS menggunakan penyedia eksternal seperti GoDaddy, buat catatan menggunakan fasilitas manajemen DNS mereka.

Catatan

Jika pengujian dan sering mengalihkan catatan DNS, Anda dapat menggunakan file host lokal PC: Pilih Win + R. Dalam kotak Jalankan, masukkan driver. Catatan host lokal menyediakan resolusi DNS untuk PC lokal, bukan klien lain.

Lalu lintas klien

Secara default, jaringan virtual Azure (VNet) dan subnet terkait adalah jaringan privat yang tidak dapat menerima lalu lintas Internet. Lampirkan BIG-IP-VM NIC Anda ke NSG yang ditentukan selama penyebaran. Agar lalu lintas web eksternal mencapai BIG-IP-VM, tentukan aturan NSG masuk untuk mengizinkan port 443 (HTTPS) dan 80 (HTTP) dari internet publik.

- Dari menu Gambaran Umum utama BIG-IP VM, pilih Jaringan.

- Pilih Tambahkan aturan masuk.

- Masukkan properti aturan NSG:

- Sumber: Apa pun

- Rentang port sumber: *|

- Alamat IP tujuan: Daftar IP privat sekunder BIG-IP-VM yang dipisahkan koma

- Port tujuan: 80, 443

- Protocol: TCP

- Tindakan: Izinkan

- Prioritas: Nilai terendah yang tersedia antara 100 dan 4096

- Nama: Nama deskriptif, misalnya:

BIG-IP-VM_Web_Services_80_443

- Pilih Tambahkan.

- Tutup menu Jaringan.

Lalu lintas HTTP dan HTTPS dapat mencapai antarmuka sekunder BIG-IP-VM Anda. Mengizinkan port 80 memungkinkan BIG-IP APM untuk mengalihkan pengguna secara otomatis dari HTTP ke HTTPS. Edit aturan ini untuk menambahkan atau menghapus IP tujuan.

Kelola BIG-IP

Sistem BIG-IP dikelola dengan UI konfigurasi webnya. Akses UI dari:

- Komputer di jaringan internal BIG-IP

- Klien VPN yang terhubung ke jaringan internal BIG-IP-VM

- Diterbitkan melalui proksi aplikasi Microsoft Entra

Catatan

Pilih salah satu dari tiga metode sebelumnya sebelum Anda melanjutkan konfigurasi yang tersisa. Jika perlu, sambungkan langsung ke konfigurasi web dari internet dengan mengonfigurasi IP utama BIG-IP dengan IP publik. Kemudian tambahkan aturan NSG untuk memungkinkan lalu lintas 8443 ke IP utama tersebut. Batasi sumber ke IP tepercaya Anda sendiri, jika tidak, siapa pun dapat terhubung.

Konfirmasi koneksi

Konfirmasikan bahwa Anda dapat terhubung ke konfigurasi web BIG-IP VM dan masuk dengan kredensial yang ditentukan selama penyebaran VM:

- Jika menyambungkan dari VM di jaringan internalnya atau melalui VPN, sambungkan ke IP utama BIG-IP dan port konfigurasi web. Contohnya,

https://<BIG-IP-VM_Primary_IP:8443. Permintaan browser Anda mungkin menyatakan koneksi tidak aman. Abaikan perintah hingga BIG-IP dikonfigurasi. Jika browser memblokir akses, hapus cache-nya, dan coba lagi. - Jika Anda menerbitkan konfigurasi web melalui Proksi Aplikasi, gunakan URL yang ditentukan untuk mengakses konfigurasi web secara eksternal. Jangan tambahkan port, misalnya,

https://big-ip-vm.contoso.com. Tentukan URL internal dengan menggunakan port konfigurasi web, misalnya,https://big-ip-vm.contoso.com:8443.

Catatan

Anda dapat mengelola sistem BIG-IP dengan lingkungan SSH-nya, biasanya digunakan untuk tugas baris perintah (CLI) dan akses tingkat akar.

Untuk menyambungkan ke CLI:

- Layanan Azure Bastion: Koneksi ke VM di VNet, dari lokasi mana pun

- Klien SSH, seperti PowerShell dengan pendekatan just-in-time (JIT)

- Konsol Serial: Di portal, di menu VM, bagian Dukungan dan pemecahan masalah. Itu tidak mendukung transfer file.

- Dari internet: Konfigurasikan IP utama BIG-IP dengan IP publik. Tambahkan aturan NSG untuk mengizinkan lalu lintas SSH. Batasi sumber IP tepercaya Anda.

Lisensi BIG-IP

Sebelum dapat dikonfigurasi untuk layanan penerbitan dan SHA, aktifkan dan provisikan sistem BIG-IP dengan modul APM.

- Masuk ke konfigurasi web.

- Pada halaman Properti umum, pilih Aktifkan.

- Di bidang Kunci Pendaftaran Dasar, masukkan kunci peka huruf besar/kecil yang disediakan oleh F5.

- Biarkan Metode Aktivasi diatur ke Otomatis.

- Pilih Selanjutnya.

- BIG-IP memvalidasi lisensi dan menunjukkan perjanjian lisensi pengguna akhir (EULA).

- Pilih Terima dan tunggu hingga aktivasi selesai.

- Pilih Lanjutkan.

- Di bagian bawah halaman Ringkasan lisensi, masuk.

- Pilih Selanjutnya.

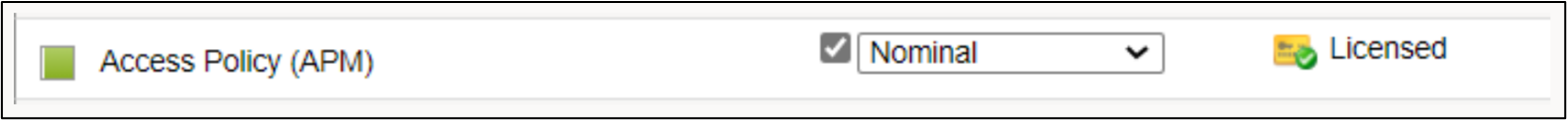

- Daftar modul, yang diperlukan untuk SHA, muncul.

Catatan

Jika daftar tidak muncul, di tab utama, buka Provisi Sumber Daya Sistem>. Periksa kolom penyediaan untuk Azure Policy Akses (APM)

- Pilih kirim.

- Terima peringatan.

- Tunggu hingga inisialisasi selesai.

- Pilih Lanjutkan.

- Pada tab Tentang , pilih Jalankan utilitas penyiapan.

Penting

Lisensi F5 adalah untuk satu instans BIG-IP VE. Untuk memigrasikan lisensi dari satu instans ke instans lainnya, lihat artikel AskF5, K41458656: Menggunakan kembali lisensi BIG-IP VE pada sistem BIG-IP VE yang berbeda. Cabut lisensi uji coba Anda pada instans aktif sebelum Anda menonaktifkannya, jika tidak, lisensi akan hilang secara permanen.

Penyediaan BIG-IP

Penting untuk mengamankan lalu lintas manajemen ke dan dari konfigurasi web BIG-IP. Untuk membantu melindungi saluran konfigurasi web dari penyusupan, konfigurasikan sertifikat manajemen perangkat.

Dari bilah navigasi kiri, buka Manajemen>Sertifikat Sistem>Manajemen Sertifikat Lalu Lintas Impor> Daftar>Sertifikat SSL.

Dari daftar drop-down Jenis Impor, pilih PKCS 12(IIS) dan Pilih File.

Temukan sertifikat web SSL dengan Nama subjek atau SAN yang mencakup FQDN, yang Anda tetapkan BIG-IP-VM nanti.

Berikan kata sandi sertifikat.

Pilih impor.

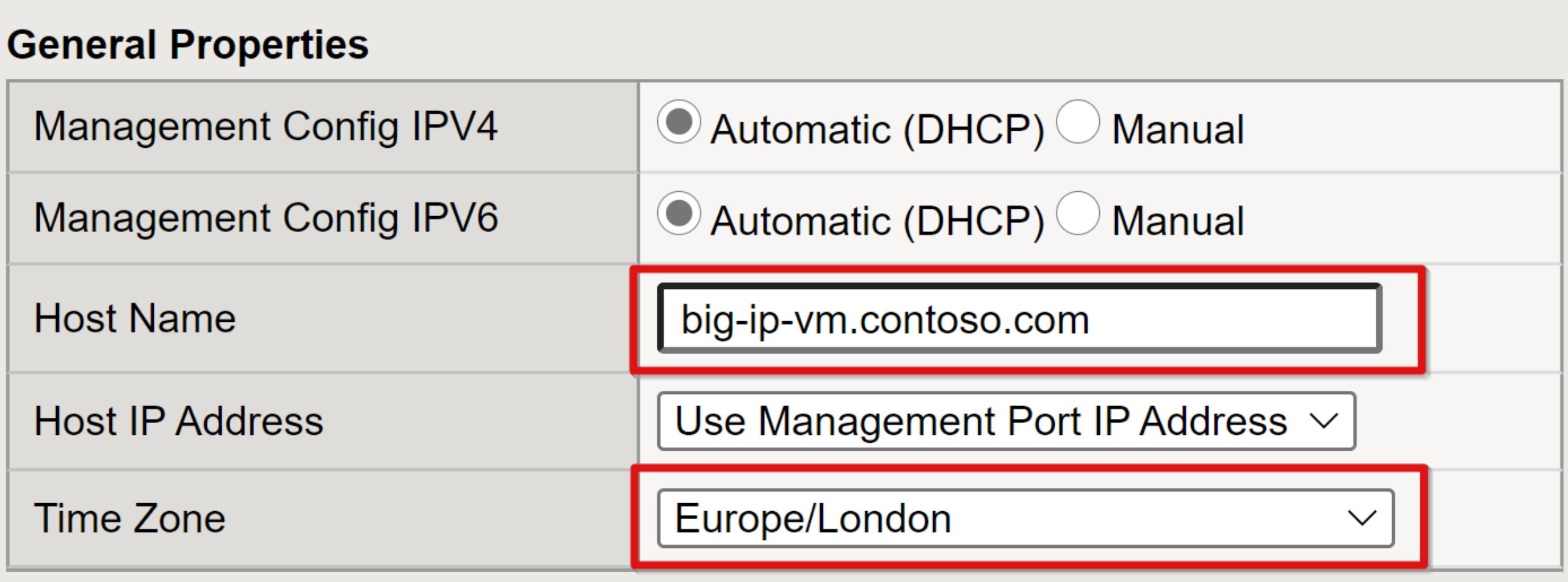

Dari bilah navigasi kiri, buka Platform Sistem>.

Di bawah Properti Umum, masukkan Nama Host dan Zona Waktu lingkungan yang memenuhi syarat.

Pilih Perbarui.

Dari bilah navigasi kiri, buka NTP Perangkat>Konfigurasi>Sistem.>

Tentukan sumber NTP.

Pilih Tambahkan.

Pilih Perbarui. Misalnya:

time.windows.com

Anda memerlukan catatan DNS untuk menyelesaikan FQDN BIG-IP ke IP privat utamanya, yang Anda tentukan di langkah-langkah sebelumnya. Tambahkan catatan ke DNS internal lingkungan Anda, atau ke file localhost PC untuk menyambungkan ke konfigurasi web BIG-IP. Saat Anda tersambung ke konfigurasi web, peringatan browser tidak lagi muncul, bukan dengan Proksi Aplikasi atau proksi terbalik lainnya.

Profil SSL

Sebagai proksi terbalik, sistem BIG-IP adalah layanan penerusan, atau dikenal sebagai proksi Transparan, atau proksi Penuh yang berpartisipasi dalam pertukaran antara klien dan server. Proksi lengkap membuat dua koneksi: koneksi klien TCP front-end dan koneksi server TCP back-end, dengan celah lunak di tengah. Klien terhubung ke pendengar proksi di satu ujung, server virtual, dan proksi membuat koneksi terpisah dan independen ke server back-end. Konfigurasi ini dua arah di kedua sisi. Dalam mode proksi penuh ini, sistem F5 BIG-IP dapat memeriksa lalu lintas, dan berinteraksi dengan permintaan dan respons. Fungsi seperti penyeimbangan beban dan pengoptimalan performa web, dan layanan manajemen lalu lintas tingkat lanjut (keamanan lapisan aplikasi, akselerasi web, perutean halaman, dan akses jarak jauh yang aman) bergantung pada fungsionalitas ini. Saat Anda menerbitkan layanan berbasis SSL, profil BIG-IP SSL menyerahkan dekripsi dan mengenkripsi lalu lintas antara klien dan layanan back-end.

Ada dua jenis profil:

- SSL Klien: Membuat profil ini adalah cara paling umum untuk menyiapkan sistem BIG-IP untuk menerbitkan layanan internal dengan SSL. Dengan profil SSL Klien, sistem BIG-IP mendekripsi permintaan klien masuk, sebelum mengirimkannya ke layanan down-stream. Ini mengenkripsi respons back-end keluar, lalu mengirimkannya ke klien.

- SSL Server: Untuk layanan back-end yang dikonfigurasi untuk HTTPS, Anda dapat mengonfigurasi BIG-IP untuk menggunakan profil SSL Server. Dengan profil ini, BIG-IP mengenkripsi ulang permintaan klien, lalu mengirimkannya ke layanan back-end tujuan. Ketika server mengembalikan respons terenkripsi, sistem BIG-IP mendekripsi dan mengenkripsi ulang respons, lalu mengirimkannya ke klien, melalui profil SSL Klien yang dikonfigurasi.

Agar BIG-IP dikonfigurasi sebelumnya dan siap untuk skenario SHA, provisikan profil SSL Klien dan Server.

Dari navigasi kiri, buka Manajemen Sertifikat Sistem>Manajemen>Sertifikat Lalu Lintas Impor> Daftar>Sertifikat SSL.

Dari daftar drop-down Jenis Impor, pilih PKCS 12 (IIS).

Untuk sertifikat yang diimpor, masukkan nama seperti

ContosoWildcardCert.Pilih Pilih File.

Telusuri ke sertifikat web SSL dengan Nama subjek yang sesuai dengan akhiran domain untuk layanan yang diterbitkan.

Untuk sertifikat yang diimpor, berikan kata sandi.

Pilih impor.

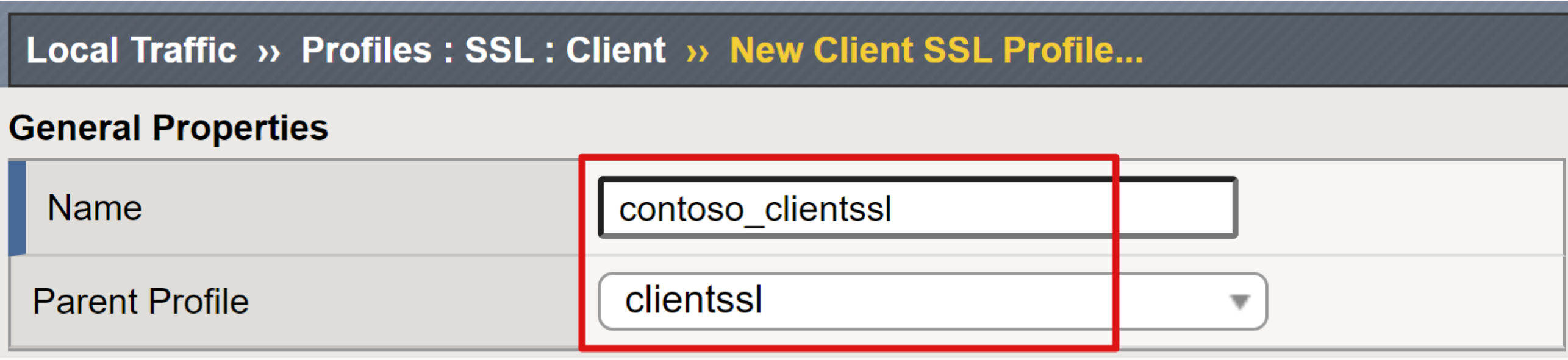

Dari navigasi kiri, buka Klien SSL>Profil>Lalu Lintas>Lokal.

Pilih Buat.

Di halaman Profil SSL Klien Baru, masukkan Nama unik yang mudah diingat.

Pastikan profil Induk diatur ke clientssl.

Di baris Rantai Kunci Sertifikat, pilih kotak centang paling kanan.

Pilih Tambahkan.

Dari daftar drop-down Sertifikat, Kunci, dan Rantai , pilih sertifikat wildcard yang Anda impor tanpa frasa sandi.

Pilih Tambahkan.

Pilih Selesai.

Ulangi langkah-langkah untuk membuat profil sertifikat server SSL.

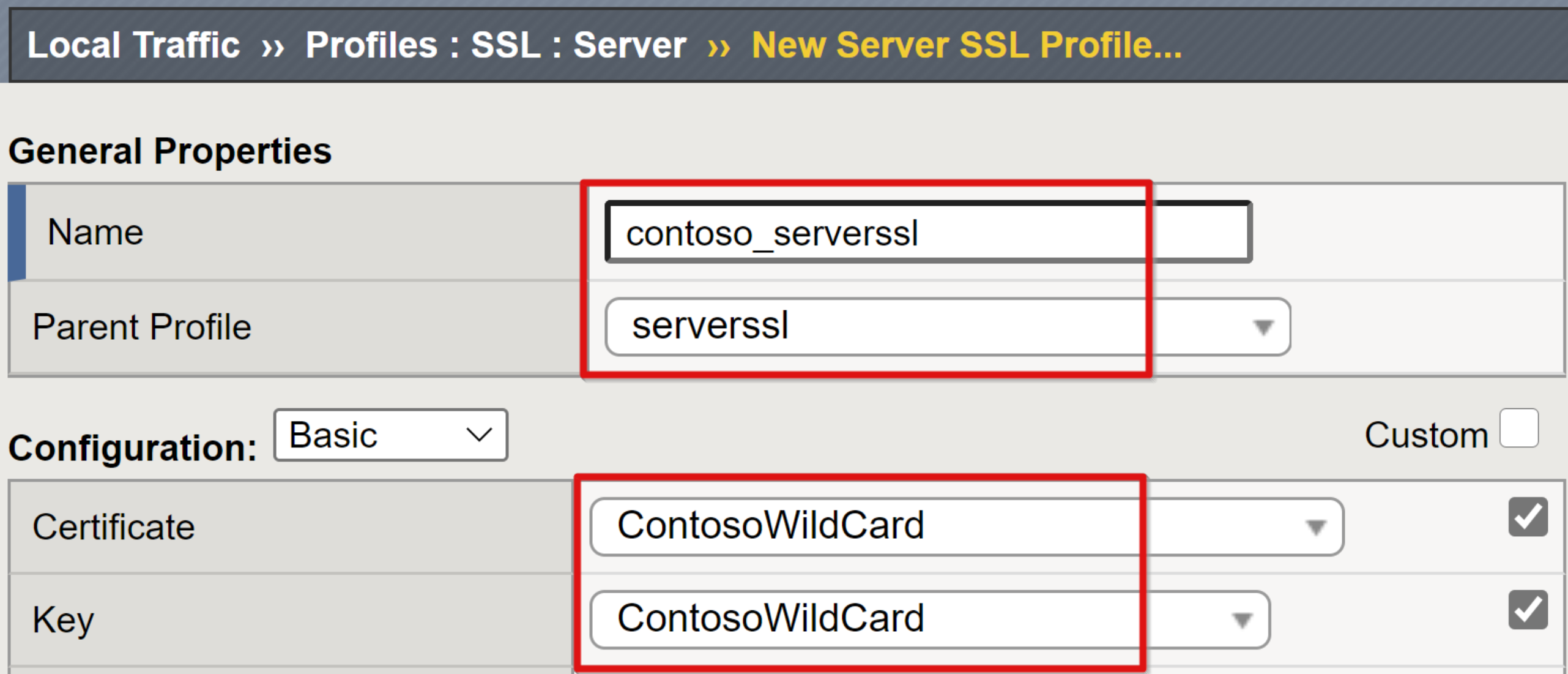

Dari pita atas, pilih SSL>Server>Buat.

Di halaman Profil SSL Server Baru, masukkan Nama unik yang mudah diingat.

Pastikan profil Induk diatur ke serverssl.

Pilih kotak centang paling kanan untuk baris Sertifikat dan Kunci

Dari daftar drop-down Sertifikat dan Kunci , pilih sertifikat yang Anda impor.

Pilih Selesai.

Catatan

Jika Anda tidak dapat mendapatkan sertifikat SSL, gunakan server BIG-IP terintegrasi yang ditandatangani sendiri dan sertifikat SSL klien. Kesalahan sertifikat muncul di browser.

Temukan sumber daya

Untuk menyiapkan BIG-IP untuk SHA, temukan sumber daya penerbitannya, dan layanan direktori yang diandalkannya untuk SSO. BIG-IP memiliki dua sumber resolusi nama, dimulai dengan file lokal/.../host. Jika catatan tidak ditemukan, sistem BIG-IP menggunakan layanan DNS yang dikonfigurasi dengannya. Metode file host tidak berlaku untuk simpul dan kumpulan APM yang menggunakan FQDN.

- Di konfigurasi web, buka DNS Perangkat>Konfigurasi>Sistem.>

- Di Daftar Server Pencarian DNS, masukkan alamat IP server DNS lingkungan Anda.

- Pilih Tambahkan.

- Pilih Perbarui.

Langkah opsional adalah konfigurasi LDAP untuk mengautentikasi sysadmin BIG-IP terhadap Direktori Aktif, alih-alih mengelola akun BIG-IP lokal.

Perbarui BIG-IP

Lihat daftar berikut untuk panduan terkait pembaruan. Instruksi pembaruan mengikuti.

- Untuk memeriksa versi sistem operasi manajemen lalu lintas (TMOS):

- Di kiri atas halaman utama, arahkan kursor Anda ke atas nama host BIG-IP

- Jalankan v15.x ke atas. Lihat, unduhan F5. Rincian masuk diperlukan.

- Untuk memperbarui TMOS utama, lihat artikel F5, K34745165: Mengelola gambar perangkat lunak pada sistem BIG-IP

- Jika Anda tidak dapat memperbarui TMOS utama, Anda dapat meningkatkan Konfigurasi Terpandu. Gunakan langkah-langkah berikut.

- Lihat juga, panduan berbasis skenario

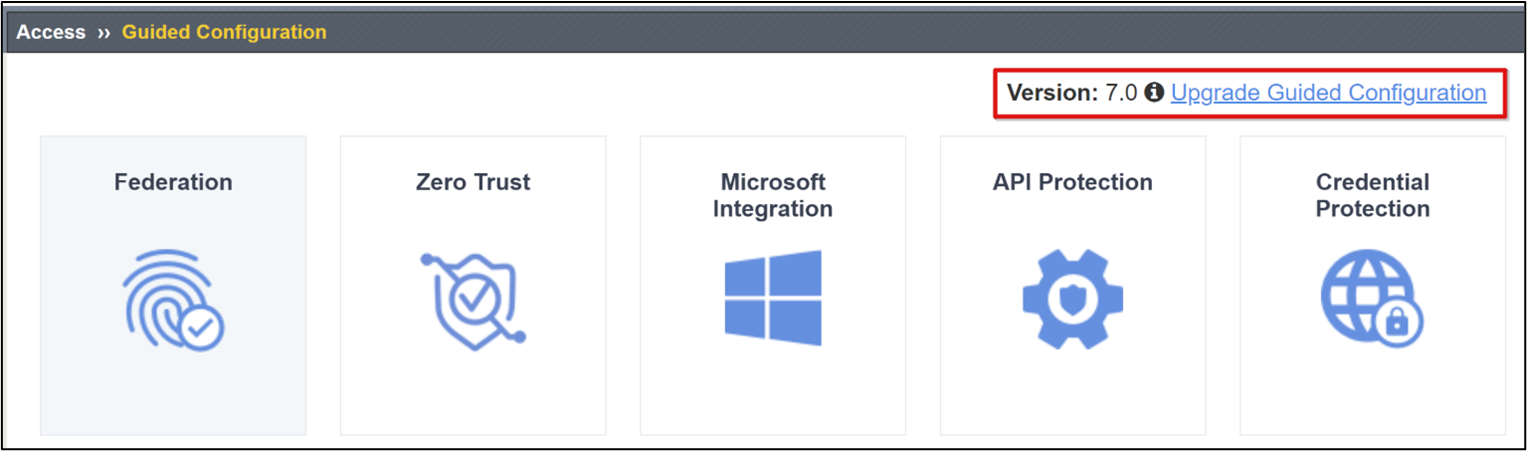

Di konfigurasi web BIG-IP, pada tab utama, buka Konfigurasi Terpandu Akses>.

Pada halaman Konfigurasi Terpandu, pilih Tingkatkan Konfigurasi Terpandu.

Pada dialog Tingkatkan Konfigurasi Terpandu, pilih Pilih File.

Pilih Unggah dan Instal.

Tunggu hingga peningkatan selesai.

Pilih Lanjutkan.

Mencadangkan BIG-IP

Ketika sistem BIG-IP disediakan, kami merekomendasikan pencadangan konfigurasi penuh.

- Buka Buat Arsip>Sistem.>

- Berikan Nama File yang unik.

- Aktifkan Enkripsi dengan frasa sandi.

- Atur opsi Kunci Privat ke Sertakan untuk mencadangkan perangkat dan sertifikat SSL.

- Pilih Selesai.

- Tunggu hingga proses selesai.

- Pesan muncul dengan hasil.

- Pilih OK.

- Pilih tautan pencadangan.

- Simpan arsip set konfigurasi pengguna (UCS) secara lokal.

- Pilih Unduh.

Anda dapat membuat cadangan seluruh disk sistem menggunakan rekam jepret Azure. Alat ini memberikan kontingensi untuk pengujian antara versi TMOS, atau menggulir kembali ke sistem baru.

# Install modules

Install-module Az

Install-module AzureVMSnapshots

# Authenticate to Azure

Connect-azAccount

# Set subscription by Id

Set-AzContext -SubscriptionId ‘<Azure_Subscription_ID>’

#Create Snapshot

New-AzVmSnapshot -ResourceGroupName '<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>'

#List Snapshots

#Get-AzVmSnapshot -ResourceGroupName ‘<E.g.contoso-RG>'

#Get-AzVmSnapshot -ResourceGroupName ‘<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>' | Restore-AzVmSnapshot -RemoveOriginalDisk

Pulihkan BIG-IP

Memulihkan BIG-IP mirip dengan proses pencadangan dan dapat digunakan untuk memigrasikan konfigurasi antara VM BIG-IP. Sebelum Anda mengimpor cadangan, konfirmasikan jalur peningkatan yang didukung.

- Buka Arsip Sistem>.

- Pilih tautan cadangan, atau

- Pilih Unggah dan telusuri ke arsip UCS yang disimpan yang tidak ada dalam daftar

- Berikan frase sandi cadangan.

- pilih Pulihkan

# Authenticate to Azure

Connect-azAccount

# Set subscription by Id

Set-AzContext -SubscriptionId ‘<Azure_Subscription_ID>’

#Restore Snapshot

Get-AzVmSnapshot -ResourceGroupName '<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>' | Restore-AzVmSnapshot

Catatan

Saat ini, cmdlet AzVmSnapshot dapat memulihkan rekam jepret terbaru, berdasarkan tanggal. Rekam jepret disimpan di akar grup sumber daya VM. Memulihkan rekam jepret memulai ulang Azure VM, oleh karena itu pastikan waktu yang optimal untuk tugas tersebut.

Sumber

- Setel ulang sandi BIG-IP VE di Azure

- Setel ulang sandi tanpa menggunakan portal

- Ubah NIC yang digunakan untuk pengelolaan BIG-IP VE

- Tentang rute dalam satu konfigurasi NIC

- Microsoft Azure: Waagent

Langkah berikutnya

Pilih skenario penyebaran dan mulai penerapan Anda.