Memberikan persetujuan admin di seluruh penyewa ke aplikasi

Dalam artikel ini, Anda mempelajari cara memberikan persetujuan admin di seluruh penyewa ke aplikasi di ID Microsoft Entra. Untuk memahami cara mengonfigurasi pengaturan persetujuan pengguna individual, lihat Mengonfigurasi bagaimana pengguna akhir menyetujui aplikasi.

Saat Anda memberikan persetujuan admin seluruh penyewa ke aplikasi, Anda memberikan akses aplikasi ke izin yang diminta atas nama seluruh organisasi. Memberikan persetujuan admin atas nama organisasi adalah operasi sensitif, yang berpotensi memungkinkan penerbit aplikasi mengakses sebagian besar data organisasi, atau izin untuk melakukan operasi dengan hak istimewa tinggi. Misalnya, manajemen peran, akses penuh ke semua kotak surat atau semua situs web, dan peniruan identitas pengguna penuh. Oleh karena itu Anda perlu meninjau dengan cermat izin yang diminta aplikasi sebelum Anda memberikan persetujuan.

Secara default, memberikan persetujuan admin di seluruh penyewa ke aplikasi memungkinkan semua pengguna untuk mengakses aplikasi kecuali dibatasi. Untuk membatasi pengguna mana yang dapat masuk ke aplikasi, konfigurasikan aplikasi tersebut untuk mewajibkan penugasan pengguna lalu tetapkan pengguna atau grup ke aplikasi.

Penting

Memberikan persetujuan admin di seluruh penyewa dapat mencabut izin yang telah diberikan di seluruh penyewa untuk aplikasi tersebut. Izin yang telah diberikan pengguna atas nama mereka sendiri tidak terpengaruh.

Prasyarat

Memberikan persetujuan admin seluruh penyewa mengharuskan Anda untuk masuk sebagai pengguna yang diberi otorisasi untuk memberikan persetujuan atas nama organisasi.

Untuk memberikan persetujuan admin seluruh penyewa, Anda memerlukan:

Akun pengguna Microsoft Entra dengan salah satu peran berikut:

- Administrator Peran Istimewa, untuk memberikan persetujuan untuk aplikasi yang meminta izin apa pun, untuk API apa pun.

- Administrator Aplikasi Cloud atau Administrator Aplikasi, untuk memberikan persetujuan untuk aplikasi yang meminta izin apa pun untuk API apa pun, kecuali peran aplikasi Microsoft Graph (izin aplikasi).

- Peran direktori kustom yang menyertakan izin untuk memberikan izin ke aplikasi, untuk izin yang diperlukan oleh aplikasi.

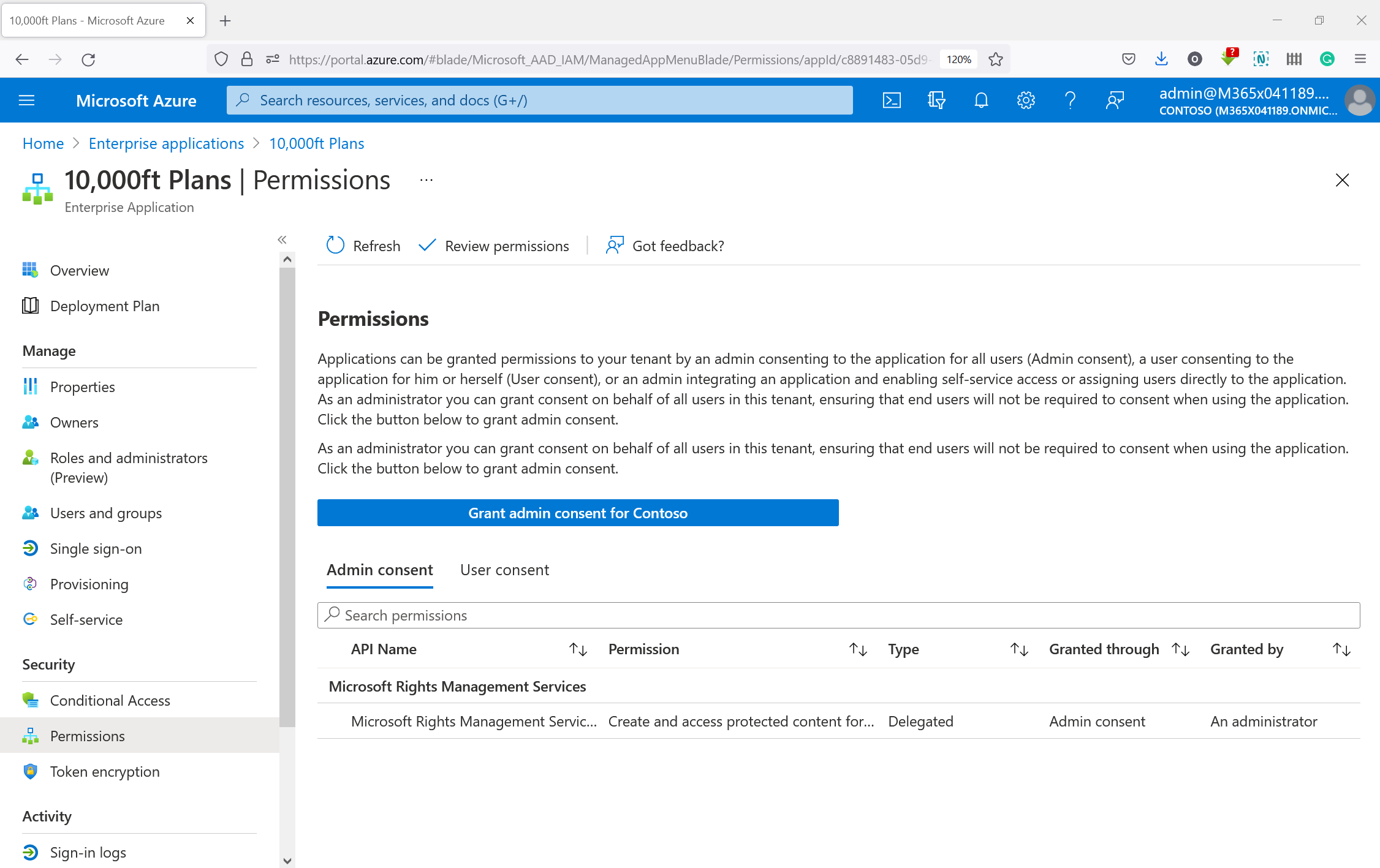

Memberikan persetujuan admin di seluruh penyewa di panel aplikasi Enterprise

Anda dapat memberikan persetujuan admin di seluruh penyewa melalui panel Aplikasi perusahaan jika aplikasi telah disediakan di penyewa Anda. Misalnya, aplikasi dapat disediakan di penyewa Anda jika setidaknya satu pengguna telah menyetujui aplikasi tersebut. Untuk informasi selengkapnya, lihat Bagaimana dan mengapa aplikasi ditambahkan ke ID Microsoft Entra.

Tip

Langkah-langkah dalam artikel ini mungkin sedikit berbeda berdasarkan portal tempat Anda memulai.

Untuk memberikan persetujuan admin seluruh penyewa ke aplikasi yang tercantum di panel Aplikasi perusahaan:

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Aplikasi Cloud.

- Telusuri aplikasi Identity>Applications>Enterprise>Semua aplikasi.

- Masukkan nama aplikasi yang ada di kotak pencarian, lalu pilih aplikasi dari hasil pencarian.

- Pilih Izin di bawah Keamanan.

- Tinjau dengan cermat izin yang diperlukan aplikasi. Jika Anda setuju dengan izin yang diperlukan aplikasi, pilih Berikan persetujuan admin.

Memberikan persetujuan admin di panel Pendaftaran aplikasi

Anda dapat memberikan persetujuan admin di seluruh penyewa dari Pendaftaran aplikasi di pusat admin Microsoft Entra untuk aplikasi yang telah dikembangkan dan didaftarkan langsung di penyewa Microsoft Entra Anda.

Untuk memberikan persetujuan admin seluruh penyewa dari Pendaftaran aplikasi:

- Di pusat admin Microsoft Entra, telusuri aplikasi Identity>Applications> Pendaftaran aplikasi> Semua aplikasi.

- Masukkan nama aplikasi yang ada di kotak pencarian, lalu pilih aplikasi dari hasil pencarian.

- Pilih Izin API di bawah Kelola.

- Tinjau dengan cermat izin yang diperlukan aplikasi. Jika Anda setuju, pilih Berikan persetujuan admin.

Membuat URL untuk memberikan persetujuan admin seluruh penyewa

Saat Anda memberikan persetujuan admin di seluruh penyewa menggunakan salah satu metode yang dijelaskan di bagian sebelumnya, jendela terbuka dari pusat admin Microsoft Entra untuk meminta persetujuan admin di seluruh penyewa. Jika Anda mengetahui ID klien (juga dikenal sebagai ID aplikasi) dari aplikasi tersebut, Anda dapat membuat URL yang sama untuk memberikan persetujuan admin seluruh penyewa.

URL persetujuan admin seluruh penyewa mengikuti format berikut:

https://login.microsoftonline.com/{organization}/adminconsent?client_id={client-id}

di mana:

{client-id}adalah ID klien aplikasi (juga dikenal sebagai ID aplikasi).{organization}adalah ID penyewa atau nama domain terverifikasi dari penyewa tempat Anda ingin menyetujui aplikasi. Anda dapat menggunakan nilaiorganizationsyang menyebabkan persetujuan terjadi di penyewa rumah pengguna yang Anda gunakan untuk masuk.

Seperti biasa, tinjau izin yang diminta aplikasi dengan cermat sebelum memberikan persetujuan.

Untuk informasi selengkapnya tentang membuat URL persetujuan admin di seluruh penyewa, lihat Persetujuan admin pada platform identitas Microsoft.

Memberikan persetujuan admin untuk izin yang didelegasikan menggunakan Microsoft Graph PowerShell

Di bagian ini, Anda memberikan izin yang didelegasikan ke aplikasi Anda. Izin yang didelegasikan adalah izin yang diperlukan aplikasi Anda untuk mengakses API atas nama pengguna yang masuk. Izin ditentukan oleh API sumber daya dan diberikan ke aplikasi perusahaan Anda, yang merupakan aplikasi klien. Persetujuan ini diberikan atas nama semua pengguna.

Dalam contoh berikut, API sumber daya adalah Microsoft Graph id 11112222-bbbb-3333-cccc-4444dddd5555objek . Microsoft Graph API menentukan izin yang didelegasikan, User.Read.All dan Group.Read.All. ConsentType adalah AllPrincipals, menunjukkan bahwa Anda menyetujui atas nama semua pengguna di penyewa. ID objek aplikasi perusahaan klien adalah 00001111-aaaa-2222-bbbb-3333cccc4444.

Perhatian

Hati-hati! Izin yang diberikan secara terprogram tidak tunduk pada peninjauan atau konfirmasi. Mereka segera berlaku.

Koneksi ke Microsoft Graph PowerShell dan masuk setidaknya Administrator Aplikasi Cloud.

Connect-MgGraph -Scopes "Application.ReadWrite.All", "DelegatedPermissionGrant.ReadWrite.All"Ambil semua izin yang didelegasikan yang ditentukan oleh Microsoft graph (aplikasi sumber daya) di aplikasi penyewa Anda. Identifikasi izin yang didelegasikan yang perlu Anda berikan ke aplikasi klien. Dalam contoh ini, izin delegasi adalah

User.Read.AlldanGroup.Read.AllGet-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'" -Property Oauth2PermissionScopes | Select -ExpandProperty Oauth2PermissionScopes | flBerikan izin yang didelegasikan ke aplikasi perusahaan klien dengan menjalankan permintaan berikut.

$params = @{ "ClientId" = "00001111-aaaa-2222-bbbb-3333cccc4444" "ConsentType" = "AllPrincipals" "ResourceId" = "11112222-bbbb-3333-cccc-4444dddd5555" "Scope" = "User.Read.All Group.Read.All" } New-MgOauth2PermissionGrant -BodyParameter $params | Format-List Id, ClientId, ConsentType, ResourceId, ScopeKonfirmasikan bahwa Anda telah memberikan persetujuan admin luas penyewa dengan menjalankan permintaan berikut.

Get-MgOauth2PermissionGrant -Filter "clientId eq '00001111-aaaa-2222-bbbb-3333cccc4444' and consentType eq 'AllPrincipals'"

Memberikan persetujuan admin untuk izin aplikasi menggunakan Microsoft Graph PowerShell

Di bagian ini, Anda memberikan izin aplikasi ke aplikasi perusahaan Anda. Izin aplikasi adalah izin yang diperlukan aplikasi Anda untuk mengakses API sumber daya. Izin ditentukan oleh API sumber daya dan diberikan ke aplikasi perusahaan Anda, yang merupakan aplikasi utama. Setelah Anda memberikan akses aplikasi ke API sumber daya, aplikasi berjalan sebagai layanan latar belakang atau daemon tanpa pengguna yang masuk. Izin aplikasi juga dikenal sebagai peran aplikasi.

Dalam contoh berikut, Anda memberikan aplikasi Microsoft Graph (prinsipal ID aaaaaaaa-bbbb-cccc-1111-222222222222) peran aplikasi (izin aplikasi) ID df021288-bdef-4463-88db-98f22de89214 yang diekspos oleh API sumber daya ID 11112222-bbbb-3333-cccc-4444dddd5555.

Koneksi ke Microsoft Graph PowerShell dan masuk setidaknya Administrator Peran Istimewa.

Connect-MgGraph -Scopes "Application.ReadWrite.All", "AppRoleAssignment.ReadWrite.All"Ambil peran aplikasi yang ditentukan oleh Microsoft graph di penyewa Anda. Identifikasi peran aplikasi yang anda butuhkan untuk memberikan aplikasi perusahaan klien. Dalam contoh ini, ID peran aplikasi adalah

df021288-bdef-4463-88db-98f22de89214.Get-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'" -Property AppRoles | Select -ExpandProperty appRoles |flBerikan izin aplikasi (peran aplikasi) ke aplikasi utama dengan menjalankan permintaan berikut.

$params = @{

"PrincipalId" ="aaaaaaaa-bbbb-cccc-1111-222222222222"

"ResourceId" = "11112222-bbbb-3333-cccc-4444dddd5555"

"AppRoleId" = "df021288-bdef-4463-88db-98f22de89214"

}

New-MgServicePrincipalAppRoleAssignment -ServicePrincipalId 'aaaaaaaa-bbbb-cccc-1111-222222222222' -BodyParameter $params |

Format-List Id, AppRoleId, CreatedDateTime, PrincipalDisplayName, PrincipalId, PrincipalType, ResourceDisplayName

Gunakan Graph Explorer untuk memberikan izin yang didelegasikan dan aplikasi.

Memberikan persetujuan admin untuk izin yang didelegasikan menggunakan Microsoft Graph API

Di bagian ini, Anda memberikan izin yang didelegasikan ke aplikasi Anda. Izin yang didelegasikan adalah izin yang diperlukan aplikasi Anda untuk mengakses API atas nama pengguna yang masuk. Izin ditentukan oleh API sumber daya dan diberikan ke aplikasi perusahaan Anda, yang merupakan aplikasi klien. Persetujuan ini diberikan atas nama semua pengguna.

Anda perlu masuk setidaknya sebagai Administrator Aplikasi Cloud.

Dalam contoh berikut, API sumber daya adalah Microsoft Graph id 11112222-bbbb-3333-cccc-4444dddd5555objek . Microsoft Graph API menentukan izin yang didelegasikan, User.Read.All dan Group.Read.All. ConsentType adalah AllPrincipals, menunjukkan bahwa Anda menyetujui atas nama semua pengguna di penyewa. ID objek aplikasi perusahaan klien adalah 00001111-aaaa-2222-bbbb-3333cccc4444.

Perhatian

Hati-hati! Izin yang diberikan secara terprogram tidak tunduk pada peninjauan atau konfirmasi. Mereka segera berlaku.

Ambil semua izin yang didelegasikan yang ditentukan oleh Microsoft graph (aplikasi sumber daya) di aplikasi penyewa Anda. Identifikasi izin yang didelegasikan yang perlu Anda berikan ke aplikasi klien. Dalam contoh ini, izin delegasi adalah

User.Read.AlldanGroup.Read.AllGET https://graph.microsoft.com/v1.0/servicePrincipals?$filter=displayName eq 'Microsoft Graph'&$select=id,displayName,appId,oauth2PermissionScopesBerikan izin yang didelegasikan ke aplikasi perusahaan klien dengan menjalankan permintaan berikut.

POST https://graph.microsoft.com/v1.0/oauth2PermissionGrants Request body { "clientId": "00001111-aaaa-2222-bbbb-3333cccc4444", "consentType": "AllPrincipals", "resourceId": "11112222-bbbb-3333-cccc-4444dddd5555", "scope": "User.Read.All Group.Read.All" }Konfirmasikan bahwa Anda telah memberikan persetujuan admin luas penyewa dengan menjalankan permintaan berikut.

GET https://graph.microsoft.com/v1.0/oauth2PermissionGrants?$filter=clientId eq '00001111-aaaa-2222-bbbb-3333cccc4444' and consentType eq 'AllPrincipals'

Memberikan persetujuan admin untuk izin aplikasi menggunakan Microsoft Graph API

Di bagian ini, Anda memberikan izin aplikasi ke aplikasi perusahaan Anda. Izin aplikasi adalah izin yang diperlukan aplikasi Anda untuk mengakses API sumber daya. Izin ditentukan oleh API sumber daya dan diberikan ke aplikasi perusahaan Anda, yang merupakan aplikasi utama. Setelah Anda memberikan akses aplikasi ke API sumber daya, aplikasi berjalan sebagai layanan latar belakang atau daemon tanpa pengguna yang masuk. Izin aplikasi juga dikenal sebagai peran aplikasi.

Dalam contoh berikut, Anda memberikan aplikasi, Microsoft Graph (prinsipal ID 00001111-aaaa-2222-bbbb-3333cccc4444) peran aplikasi (izin aplikasi) ID df021288-bdef-4463-88db-98f22de89214 yang diekspos oleh aplikasi ID 11112222-bbbb-3333-cccc-4444dddd5555perusahaan sumber daya .

Anda perlu menandatangani sebagai setidaknya Administrator Peran Istimewa.

Ambil peran aplikasi yang ditentukan oleh Microsoft graph di penyewa Anda. Identifikasi peran aplikasi yang anda butuhkan untuk memberikan aplikasi perusahaan klien. Dalam contoh ini, ID peran aplikasi adalah

df021288-bdef-4463-88db-98f22de89214GET https://graph.microsoft.com/v1.0/servicePrincipals?$filter=displayName eq 'Microsoft Graph'&$select=id,displayName,appId,appRolesBerikan izin aplikasi (peran aplikasi) ke aplikasi utama dengan menjalankan permintaan berikut.

POST https://graph.microsoft.com/v1.0/servicePrincipals/11112222-bbbb-3333-cccc-4444dddd5555/appRoleAssignedTo Request body { "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "resourceId": "11112222-bbbb-3333-cccc-4444dddd5555", "appRoleId": "df021288-bdef-4463-88db-98f22de89214" }

Langkah berikutnya

- Konfigurasikan bagaimana pengguna akhir menyetujui aplikasi.

- Konfigurasikan alur kerja persetujuan admin.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk