Meninjau laporan aktivitas aplikasi

Banyak organisasi menggunakan Active Directory Federation Services (AD FS) untuk menyediakan masuk tunggal ke aplikasi cloud. Ada manfaat signifikan untuk memindahkan aplikasi LAYANAN Federasi Direktori Aktif Anda ke ID Microsoft Entra untuk autentikasi, terutama dalam hal manajemen biaya, manajemen risiko, produktivitas, kepatuhan, dan tata kelola. Tetapi memahami aplikasi mana yang kompatibel dengan MICROSOFT Entra ID dan mengidentifikasi langkah-langkah migrasi tertentu dapat memakan waktu.

Laporan aktivitas aplikasi Layanan Federasi Direktori Aktif di pusat admin Microsoft Entra memungkinkan Anda dengan cepat mengidentifikasi aplikasi mana yang mampu dimigrasikan ke ID Microsoft Entra. Ini menilai semua aplikasi Layanan Federasi Direktori Aktif untuk kompatibilitas dengan ID Microsoft Entra, memeriksa masalah apa pun, dan memberikan panduan tentang menyiapkan aplikasi individual untuk migrasi. Dengan laporan aktivitas aplikasi AD FS, Anda dapat:

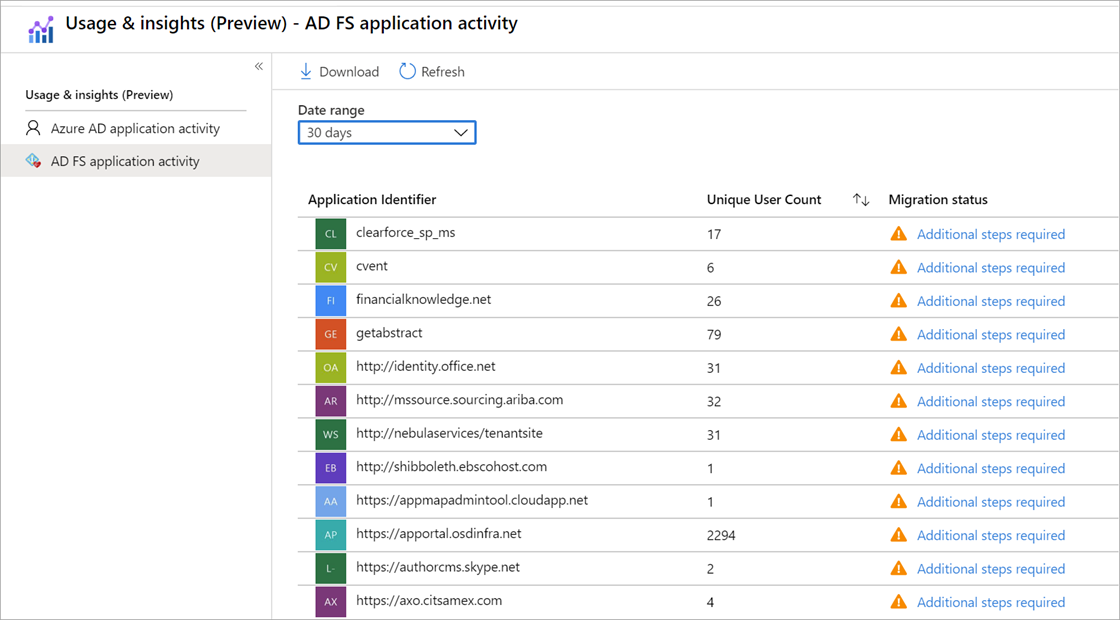

Menemukan aplikasi AD FS dan lingkup migrasi Anda. Laporan aktivitas aplikasi AD FS mencantumkan semua aplikasi AD FS di organisasi Anda yang telah memiliki login pengguna aktif dalam 30 hari terakhir. Laporan menunjukkan kesiapan aplikasi untuk migrasi ke ID Microsoft Entra. Laporan tidak menampilkan pihak yang membutuhkan Microsoft di AD FS seperti Office 365. Misalnya, pihak yang membutuhkan dengan nama 'urn:federation:MicrosoftOnline'.

Memprioritaskan aplikasi untuk migrasi. Dapatkan jumlah pengguna unik yang telah masuk ke aplikasi dalam 1, 7, atau 30 hari terakhir untuk membantu menentukan kepentingan atau risiko migrasi aplikasi.

Menjalankan tes migrasi dan mengatasi masalah. Layanan pelaporan secara otomatis menjalankan pengujian untuk menentukan apakah aplikasi siap dimigrasikan. Hasilnya ditampilkan dalam laporan aktivitas aplikasi AD FS sebagai status migrasi. Jika konfigurasi Layanan Federasi Direktori Aktif tidak kompatibel dengan konfigurasi Microsoft Entra, Anda mendapatkan panduan khusus tentang cara mengatasi konfigurasi di ID Microsoft Entra.

Data aktivitas aplikasi Layanan Federasi Direktori Aktif tersedia untuk pengguna yang diberi salah satu peran admin ini: administrator global, pembaca laporan, pembaca keamanan, administrator aplikasi, atau administrator aplikasi cloud.

Prasyarat

- Organisasi Anda saat ini harus menggunakan AD FS untuk mengakses aplikasi.

- Salah satu peran berikut: Administrator Global, Administrator Aplikasi Cloud, Administrator Aplikasi, Pembaca Global, atau pemilik perwakilan layanan.

- Microsoft Entra Koneksi Health harus diaktifkan di penyewa Microsoft Entra Anda.

- Agen Microsoft Entra Koneksi Health untuk LAYANAN Federasi Direktori Aktif harus diinstal.

- Pelajari selengkapnya tentang Microsoft Entra Koneksi Health.

- Mulai menyiapkan Microsoft Entra Koneksi Health dan instal agen Layanan Federasi Direktori Aktif.

Penting

Ada beberapa alasan Anda tidak akan melihat semua aplikasi yang Anda harapkan setelah menginstal Microsoft Entra Koneksi Health. Laporan aktivitas aplikasi AD FS hanya menampilkan pihak yang mengandalkan AD FS dengan login pengguna dalam 30 hari terakhir. Selain itu, laporan tidak akan menampilkan pihak yang mengandalkan Microsoft seperti Office 365.

Menemukan aplikasi AD FS yang dapat dimigrasikan

Laporan aktivitas aplikasi Layanan Federasi Direktori Aktif tersedia di pusat admin Microsoft Entra di bawah Pelaporan Penggunaan &wawasan ID Microsoft Entra. Laporan aktivitas aplikasi AD FS menganalisis setiap aplikasi AD FS untuk menentukan apakah aplikasi tersebut dapat dimigrasikan sebagaimana adanya, atau jika tinjauan tambahan diperlukan.

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Aplikasi Cloud.

Telusuri aplikasi Identity>Applications>Enterprise.

Di Aktivitas, pilih Penggunaan & Wawasan, lalu pilih Aktivitas aplikasi AD FS untuk membuka daftar semua aplikasi AD FS di organisasi Anda.

Untuk setiap aplikasi dalam daftar aktivitas aplikasi AD FS, lihat status Migrasi:

Siap untuk bermigrasi berarti konfigurasi aplikasi LAYANAN Federasi Direktori Aktif didukung penuh di ID Microsoft Entra dan dapat dimigrasikan apa adanya.

Perlu ditinjau berarti beberapa pengaturan aplikasi dapat dimigrasikan ke ID Microsoft Entra, tetapi Anda harus meninjau pengaturan yang tidak dapat dimigrasikan apa adanya.

Langkah tambahan yang diperlukan berarti ID Microsoft Entra tidak mendukung beberapa pengaturan aplikasi, sehingga aplikasi tidak dapat dimigrasikan dalam statusnya saat ini.

Mengevaluasi kesiapan aplikasi untuk migrasi

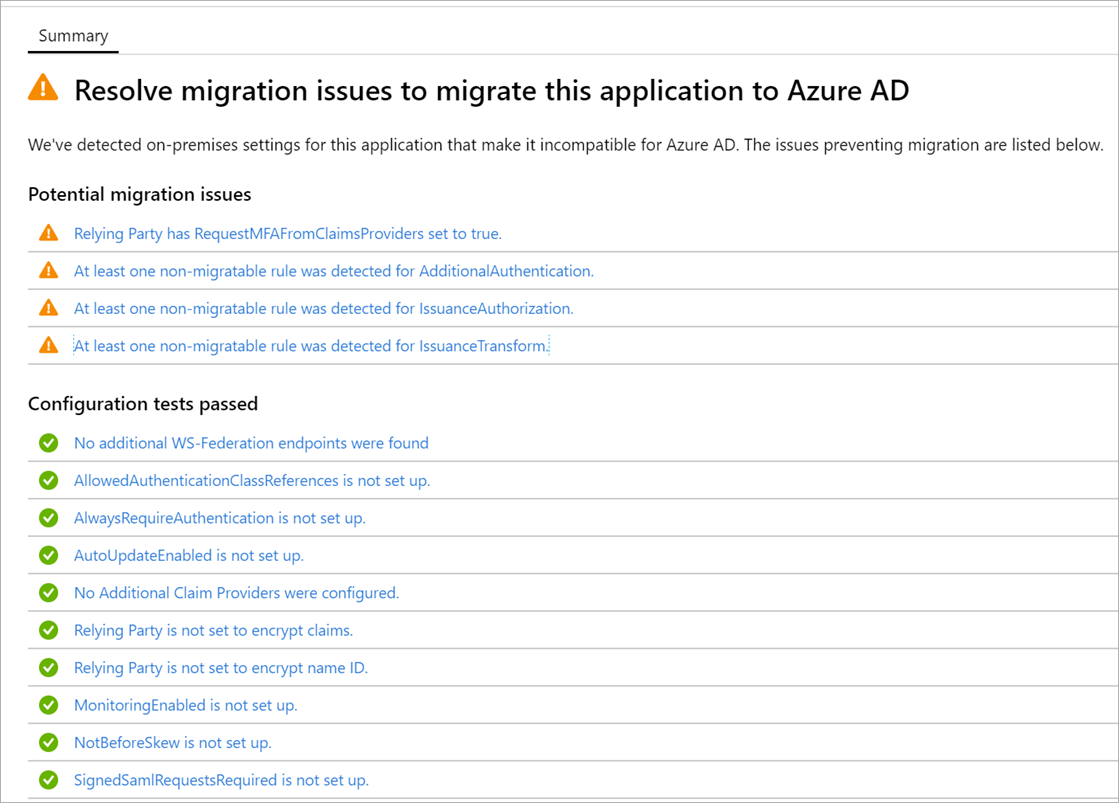

Dalam daftar aktivitas aplikasi Layanan Federasi Direktori Aktif, pilih status di kolom Status migrasi untuk membuka detail migrasi. Anda akan melihat ringkasan pengujian konfigurasi yang lolos bersama potensi masalah migrasi.

Pilih pesan untuk membuka detail aturan migrasi tambahan. Untuk daftar lengkap properti yang diuji, lihat tabel uji konfigurasi aplikasi AD FS di bawah ini.

Uji konfigurasi aplikasi AD FS

Tabel berikut ini mencantumkan semua uji konfigurasi yang dilakukan pada aplikasi AD FS.

| Hasil | Lolos/Peringatan/Gagal | Deskripsi |

|---|---|---|

| Test-ADFSRPAdditionalAuthenticationRules Setidaknya satu aturan yang tidak dapat dimigrasikan terdeteksi untuk Autentikasi Tambahan. |

Pass/Warning | Pihak yang mengandalkan memiliki aturan untuk meminta autentikasi multifaktor. Untuk berpindah ke ID Microsoft Entra, terjemahkan aturan tersebut ke dalam kebijakan Akses Bersyar. Jika Anda menggunakan MFA lokal, kami sarankan Anda pindah ke autentikasi multifaktor Microsoft Entra. Pelajari selengkapnya Akses Bersyarat. |

| Test-ADFSRPAdditionalWSFedEndpoint Pihak yang diandalkan memiliki AdditionalWSFedEndpoint diatur ke true. |

Lulus/Gagal | Pihak yang diandalkan di AD FS memungkinkan beberapa titik akhir pernyataan WS-Fed. Saat ini, Microsoft Entra-only mendukung satu. Jika Anda memiliki skenario di mana hasil ini memblokir migrasi, beri tahu kami. |

| Test-ADFSRPAllowedAuthenticationClassReferences Pihak yang diandalkan telah menetapkan AllowedAuthenticationClassReferences. |

Lulus/Gagal | Pengaturan AD FS ini memungkinkan Anda menentukan apakah aplikasi dikonfigurasi hanya untuk mengizinkan jenis autentikasi tertentu. Anda sebaiknya menggunakan Akses Bersyarat untuk mencapai kapabilitas ini. Jika Anda memiliki skenario di mana hasil ini memblokir migrasi, beri tahu kami. Pelajari selengkapnya Akses Bersyarat. |

| Test-ADFSRPAlwaysRequireAuthentication AlwaysRequireAuthenticationCheckResult |

Lulus/Gagal | Pengaturan AD FS ini memungkinkan Anda menentukan apakah aplikasi dikonfigurasi untuk mengabaikan cookie SSO dan Selalu Meminta Autentikasi. Di ID Microsoft Entra, Anda dapat mengelola sesi autentikasi menggunakan kebijakan Akses Bersyar untuk mencapai perilaku serupa. Pelajari selengkapnya tentang mengonfigurasi manajemen sesi autentikasi dengan Akses Bersyar. |

| Test-ADFSRPAutoUpdateEnabled Pihak yang Mengandalkan memiliki AutoUpdateEnabled yang diatur ke true |

Pass/Warning | Pengaturan AD FS ini memungkinkan Anda menentukan apakah AD FS dikonfigurasi untuk memperbarui aplikasi secara otomatis berdasarkan perubahan dalam metadata federasi. ID Microsoft Entra tidak mendukung ini hari ini tetapi tidak boleh memblokir migrasi aplikasi ke ID Microsoft Entra. |

| Test-ADFSRPClaimsProviderName Pihak yang Mengandalkan mengaktifkan beberapa ClaimsProviders |

Lulus/Gagal | Pengaturan di AD FS ini memanggil penyedia identitas tempat pihak yang mengandalkan menerima klaim. Di MICROSOFT Entra ID, Anda dapat mengaktifkan kolaborasi eksternal menggunakan Microsoft Entra B2B. Pelajari selengkapnya tentang Microsoft Entra B2B. |

| Test-ADFSRPDelegationAuthorizationRules | Lulus/Gagal | Aplikasi ini memiliki aturan otorisasi delegasi kustom yang ditentukan. Ini adalah konsep WS-Trust yang didukung MICROSOFT Entra ID dengan menggunakan protokol autentikasi modern, seperti OpenID Koneksi dan OAuth 2.0. Pelajari selengkapnya tentang platform identitas Microsoft. |

| Test-ADFSRPImpersonationAuthorizationRules | Pass/Warning | Aplikasi ini memiliki aturan otorisasi peniruan khusus yang ditentukan. Ini adalah konsep WS-Trust yang didukung MICROSOFT Entra ID dengan menggunakan protokol autentikasi modern, seperti OpenID Koneksi dan OAuth 2.0. Pelajari selengkapnya tentang platform identitas Microsoft. |

| Test-ADFSRPIssuanceAuthorizationRules Setidaknya satu aturan yang tidak dapat dimigrasikan terdeteksi untuk IssuanceAuthorization. |

Pass/Warning | Aplikasi memiliki aturan otorisasi penerbitan kustom yang ditentukan dalam AD FS. MICROSOFT Entra ID mendukung fungsionalitas ini dengan Microsoft Entra Conditional Access. Pelajari selengkapnya Akses Bersyarat. Anda juga dapat membatasi akses ke aplikasi berdasarkan pengguna atau grup yang ditetapkan ke aplikasi. Pelajari selengkapnya tentang menetapkan pengguna dan grup untuk mengakses aplikasi. |

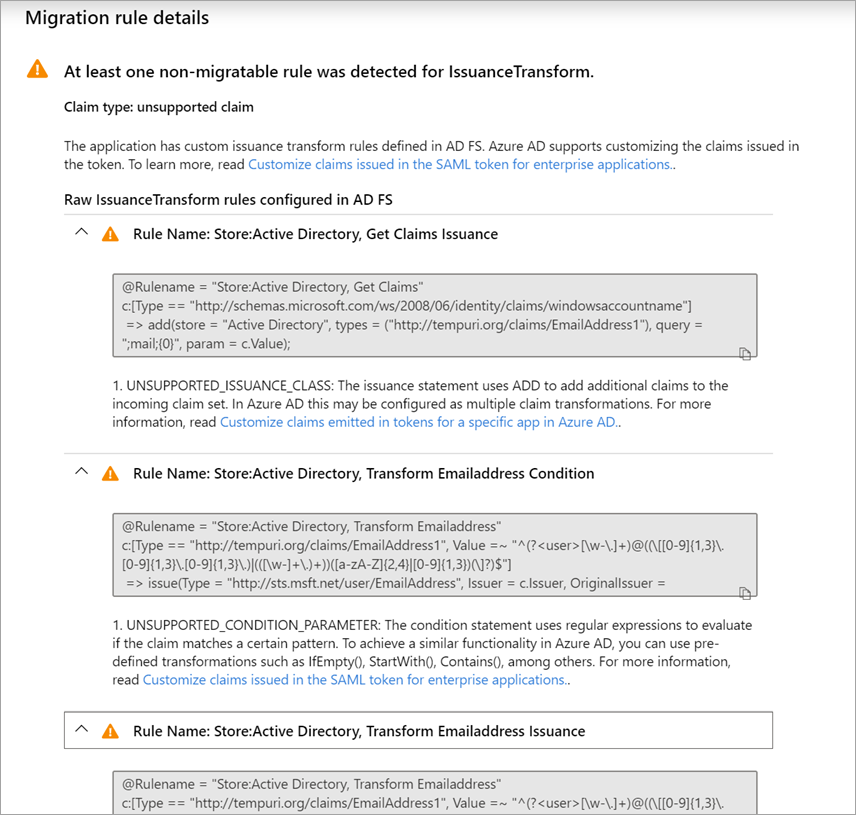

| Test-ADFSRPIssuanceTransformRules Setidaknya satu aturan yang tidak dapat dimigrasikan terdeteksi untuk IssuanceTransform. |

Pass/Warning | Aplikasi memiliki aturan transformasi penerbitan kustom yang ditentukan dalam AD FS. MICROSOFT Entra ID mendukung penyesuaian klaim yang dikeluarkan dalam token. Untuk mempelajari selengkapnya, lihat Menyesuaikan klaim yang dikeluarkan dalam token SAML untuk aplikasi perusahaan. |

| Test-ADFSRPMonitoringEnabled Pihak yang diandalkan memiliki MonitoringEnabled diatur ke true. |

Pass/Warning | Pengaturan AD FS ini memungkinkan Anda menentukan apakah AD FS dikonfigurasi untuk memperbarui aplikasi secara otomatis berdasarkan perubahan dalam metadata federasi. Microsoft Entra tidak mendukung ini hari ini tetapi tidak boleh memblokir migrasi aplikasi ke ID Microsoft Entra. |

| Test-ADFSRPNotBeforeSkew NotBeforeSkewCheckResult |

Pass/Warning | AD FS mengizinkan penyimpangan waktu berdasarkan waktu NotBefore dan NotOnOrAfter dalam token SAML. MICROSOFT Entra ID secara otomatis menangani ini secara default. |

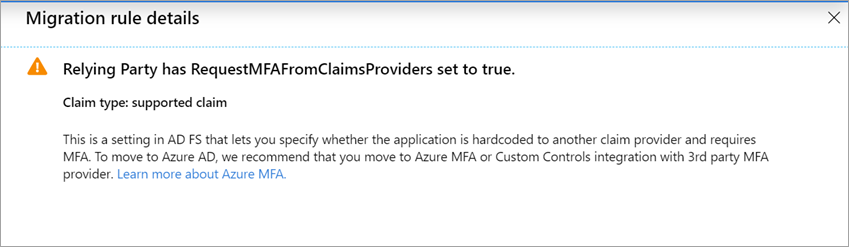

| Test-ADFSRPRequestMFAFromClaimsProviders Pihak yang diandalkan memiliki RequestMFAFromClaimsProviders diatur ke true. |

Pass/Warning | Pengaturan di AD FS ini menentukan perilaku untuk MFA ketika pengguna berasal dari penyedia klaim yang berbeda. Di MICROSOFT Entra ID, Anda dapat mengaktifkan kolaborasi eksternal menggunakan Microsoft Entra B2B. Kemudian, Anda dapat menerapkan kebijakan Akses Bersyarat untuk melindungi akses guest. Pelajari selengkapnya tentang Microsoft Entra B2B dan Akses Bersyar. |

| Test-ADFSRPSignedSamlRequestsRequired Pihak yang Mengandalkan telah MenandatanganiSamlRequestsRequired diatur ke true |

Lulus/Gagal | Aplikasi dikonfigurasi dalam AD FS untuk memverifikasi tanda tangan dalam permintaan SAML. MICROSOFT Entra ID menerima permintaan SAML yang ditandatangani; namun, itu tidak akan memverifikasi tanda tangan. MICROSOFT Entra ID memiliki metode yang berbeda untuk melindungi dari panggilan berbahaya. Misalnya, MICROSOFT Entra ID menggunakan URL balasan yang dikonfigurasi dalam aplikasi untuk memvalidasi permintaan SAML. MICROSOFT Entra ID hanya akan mengirim token untuk membalas URL yang dikonfigurasi untuk aplikasi. Jika Anda memiliki skenario di mana hasil ini memblokir migrasi, beri tahu kami. |

| Test-ADFSRPTokenLifetime TokenLifetimeCheckResult |

Lolos/Peringatan | Aplikasi dikonfigurasi untuk masa pakai token kustom. Default AD FS adalah satu jam. MICROSOFT Entra ID mendukung fungsionalitas ini menggunakan Akses Bersyar. Untuk mempelajari selengkapnya, lihat Mengonfigurasi manajemen sesi autentikasi dengan Akses Bersyar. |

| Pihak yang diandalkan diatur untuk mengenkripsi klaim. Ini didukung oleh MICROSOFT Entra ID | Lulus | Dengan ID Microsoft Entra, Anda dapat mengenkripsi token yang dikirim ke aplikasi. Untuk mempelajari selengkapnya, lihat Mengonfigurasi enkripsi token Microsoft Entra SAML. |

| EncryptedNameIdRequiredCheckResult | Lulus/Gagal | Aplikasi dikonfigurasi untuk mengenkripsi klaim nameID di token SAML. Dengan ID Microsoft Entra, Anda dapat mengenkripsi seluruh token yang dikirim ke aplikasi. Enkripsi klaim tertentu belum didukung. Untuk mempelajari selengkapnya, lihat Mengonfigurasi enkripsi token Microsoft Entra SAML. |

Memeriksa hasil tes aturan klaim

Jika Anda telah mengonfigurasi aturan klaim untuk aplikasi di AD FS, pengalaman akan memberikan analisis granular untuk semua aturan klaim. Anda akan melihat aturan klaim mana yang dapat dipindahkan ke ID Microsoft Entra dan mana yang perlu ditinjau lebih lanjut.

Dalam daftar aktivitas aplikasi Layanan Federasi Direktori Aktif, pilih status di kolom Status migrasi untuk membuka detail migrasi. Anda akan melihat ringkasan pengujian konfigurasi yang lolos bersama potensi masalah migrasi.

Pada halaman Detail aturan migrasi, perluas hasil untuk menampilkan detail tentang potensi masalah migrasi dan untuk mendapatkan panduan tambahan. Untuk daftar detail semua aturan klaim yang diuji, lihat tabel Periksa hasil pengujian aturan klaim di bawah ini.

Contoh di bawah ini menunjukkan detail aturan migrasi untuk aturan IssuanceTransform. Ini mencantumkan bagian tertentu dari klaim yang perlu ditinjau dan ditangani sebelum Anda dapat memigrasikan aplikasi ke ID Microsoft Entra.

Uji aturan klaim

Tabel berikut ini mencantumkan semua uji aturan klaim yang dilakukan pada aplikasi AD FS.

| Properti | Deskripsi |

|---|---|

| UNSUPPORTED_CONDITION_PARAMETER | Pernyataan kondisi menggunakan Ekspresi Reguler untuk mengevaluasi apakah klaim cocok dengan pola tertentu. Untuk mencapai fungsionalitas serupa di MICROSOFT Entra ID, Anda dapat menggunakan transformasi yang telah ditentukan sebelumnya seperti IfEmpty(), StartWith(), Contains(), antara lain. Untuk informasi selengkapnya, lihat Menyesuaikan klaim yang dikeluarkan dalam token SAML untuk aplikasi perusahaan. |

| UNSUPPORTED_CONDITION_CLASS | Pernyataan kondisi tersebut memiliki beberapa syarat yang perlu dievaluasi sebelum menjalankan pernyataan penerbitan. ID Microsoft Entra dapat mendukung fungsionalitas ini dengan fungsi transformasi klaim tempat Anda dapat mengevaluasi beberapa nilai klaim. Untuk informasi selengkapnya, lihat Menyesuaikan klaim yang dikeluarkan dalam token SAML untuk aplikasi perusahaan. |

| UNSUPPORTED_RULE_TYPE | Aturan klaim tidak dapat dikenali. Untuk informasi selengkapnya tentang cara mengonfigurasi klaim di ID Microsoft Entra, lihat Menyesuaikan klaim yang dikeluarkan dalam token SAML untuk aplikasi perusahaan. |

| CONDITION_MATCHES_UNSUPPORTED_ISSUER | Pernyataan kondisi menggunakan Pengeluar Sertifikat yang tidak didukung di ID Microsoft Entra. Saat ini, Microsoft Entra tidak sumber klaim dari penyimpanan yang berbeda dengan Active Directory atau MICROSOFT Entra ID. Jika ini memblokir Anda dari migrasi aplikasi ke ID Microsoft Entra, beri tahu kami. |

| UNSUPPORTED_CONDITION_FUNCTION | Pernyataan kondisi menggunakan fungsi agregat untuk menerbitkan atau menambahkan satu klaim terlepas dari jumlah kecocokan. Di MICROSOFT Entra ID, Anda dapat mengevaluasi atribut pengguna untuk memutuskan nilai apa yang akan digunakan untuk klaim dengan fungsi seperti IfEmpty(), StartWith(), Contains(), antara lain. Untuk informasi selengkapnya, lihat Menyesuaikan klaim yang dikeluarkan dalam token SAML untuk aplikasi perusahaan. |

| RESTRICTED_CLAIM_ISSUED | Pernyataan kondisi menggunakan klaim yang dibatasi dalam ID Microsoft Entra. Anda mungkin dapat mengeluarkan klaim terbatas, tetapi Anda tidak dapat mengubah sumbernya atau menerapkan transformasi apa pun. Untuk informasi selengkapnya, lihat Menyesuaikan klaim yang dikeluarkan dalam token untuk aplikasi tertentu di ID Microsoft Entra. |

| EXTERNAL_ATTRIBUTE_STORE | Pernyataan penerbitan menggunakan penyimpanan atribut yang berbeda dengan Active Directory. Saat ini, Microsoft Entra tidak sumber klaim dari penyimpanan yang berbeda dengan Active Directory atau MICROSOFT Entra ID. Jika hasil ini memblokir Anda dari migrasi aplikasi ke ID Microsoft Entra, beri tahu kami. |

| UNSUPPORTED_ISSUANCE_CLASS | Pernyataan penerbitan menggunakan ADD untuk menambahkan klaim ke set klaim yang masuk. Di ID Microsoft Entra, ini dapat dikonfigurasi sebagai beberapa transformasi klaim. Untuk informasi selengkapnya, lihat Menyesuaikan klaim yang dikeluarkan dalam token SAML untuk aplikasi perusahaan. |

| UNSUPPORTED_ISSUANCE_TRANSFORMATION | Pernyataan penerbitan menggunakan Ekspresi Reguler untuk mengubah nilai klaim yang akan dikeluarkan. Untuk mencapai fungsionalitas serupa di MICROSOFT Entra ID, Anda dapat menggunakan transformasi yang telah ditentukan sebelumnya seperti Extract(), , Trim()dan ToLower(). Untuk informasi selengkapnya, lihat Menyesuaikan klaim yang dikeluarkan dalam token SAML untuk aplikasi perusahaan. |

Pemecahan Masalah

Tidak dapat melihat semua aplikasi AD FS saya dalam laporan

Jika Anda telah menginstal Microsoft Entra Koneksi Health tetapi Anda masih melihat perintah untuk menginstalnya atau Anda tidak melihat semua aplikasi LAYANAN Federasi Direktori Aktif dalam laporan, mungkin Anda tidak memiliki aplikasi LAYANAN Federasi Direktori Aktif atau aplikasi LAYANAN Federasi Direktori Aktif Anda adalah aplikasi Microsoft.

Laporan aktivitas aplikasi AD FS mencantumkan semua aplikasi AD FS di organisasi Anda dengan pengguna aktif masuk dalam 30 hari terakhir. Selain itu, laporan tidak menampilkan pihak yang mengandalkan terkait Microsoft di AD FS seperti Office 365. Misalnya, pihak yang mengandalkan dengan nama 'urn:federation:MicrosoftOnline', 'microsoftonline', 'microsoft:winhello:cert:prov:server' tidak akan muncul dalam daftar.