Menggunakan grup Microsoft Entra untuk mengelola penetapan peran

Dengan Microsoft Entra ID P1 atau P2, Anda dapat membuat grup yang dapat ditetapkan peran dan menetapkan peran Microsoft Entra ke grup ini. Fitur ini menyederhanakan manajemen peran, memastikan akses yang konsisten, dan membuat izin audit lebih mudah. Menetapkan peran ke grup alih-alih individu memungkinkan penambahan atau penghapusan pengguna yang mudah dari peran dan membuat izin yang konsisten untuk semua anggota grup. Anda juga dapat membuat peran kustom dengan izin tertentu dan menetapkannya ke grup.

Mengapa peran ditetapkan ke grup?

Pertimbangkan contoh di mana perusahaan Contoso telah mempekerjakan orang di seluruh geografi untuk mengelola dan mengatur ulang kata sandi untuk karyawan di organisasi Microsoft Entra-nya. Alih-alih meminta Administrator Peran Istimewa untuk menetapkan peran Administrator Helpdesk kepada setiap orang satu per satu, mereka dapat membuat grup Contoso_Helpdesk_Administrators dan menetapkan peran ke grup. Saat orang bergabung dengan grup, mereka diberi peran secara tidak langsung. Alur kerja tata kelola Anda yang ada kemudian dapat menangani proses persetujuan dan audit keanggotaan grup untuk memastikan bahwa hanya pengguna yang sah yang menjadi anggota grup dan dengan demikian diberi peran Administrator Layanan Bantuan.

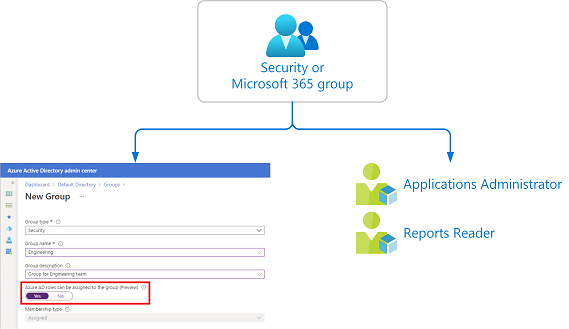

Cara kerja penetapan peran untuk grup

Untuk menetapkan peran ke grup, Anda harus membuat grup keamanan atau Microsoft 365 baru dengan properti isAssignableToRole yang diatur ke true. Di pusat admin Microsoft Entra, Anda mengatur peran Microsoft Entra dapat ditetapkan ke opsi grup ke Ya. Bagaimanapun, Anda kemudian dapat menetapkan satu atau beberapa peran Microsoft Entra ke grup dengan cara yang sama seperti Anda menetapkan peran kepada pengguna.

Pembatasan untuk grup yang dapat ditetapkan dalam peran

Grup yang dapat ditetapkan peran memiliki batasan berikut:

- Anda hanya dapat mengatur

isAssignableToRoleproperti atau peran Microsoft Entra dapat ditetapkan ke opsi grup untuk grup baru. - Properti

isAssignableToRoletidak dapat diubah. Setelah grup dibuat dengan kumpulan properti ini, grup tidak dapat diubah. - Anda tidak dapat menjadikan grup yang sudah ada sebagai grup yang dapat ditetapkan peran.

- Maksimal 500 grup yang dapat ditetapkan peran dapat dibuat dalam satu organisasi Microsoft Entra (penyewa).

Bagaimana grup yang dapat ditetapkan peran dilindungi?

Jika grup diberi peran, administrator TI apa pun yang dapat mengelola grup keanggotaan dinamis juga dapat secara tidak langsung mengelola keanggotaan peran tersebut. Misalnya, anggaplah bahwa grup bernama Contoso_User_Administrator diberi peran Administrator Pengguna. Administrator Exchange yang dapat memodifikasi grup keanggotaan dinamis dapat menambahkan diri mereka ke grup Contoso_User_Administrators dan dengan cara itu menjadi Administrator Pengguna. Seperti yang Anda lihat, administrator dapat meningkatkan hak istimewa mereka dengan cara yang tidak Anda inginkan.

Hanya grup yang memiliki properti isAssignableToRole yang disetel ke true pada waktu pembuatan yang dapat diberi peran. Properti ini tidak dapat diubah. Setelah grup dibuat dengan kumpulan properti ini, grup tidak dapat diubah. Anda tidak bisa menyetel properti pada grup yang sudah ada.

Kelompok yang dapat ditetapkan peran dirancang untuk membantu mencegah potensi pelanggaran dengan batasan berikut:

- Anda harus diberi setidaknya peran Administrator Peran Istimewa untuk membuat grup yang dapat ditetapkan peran.

- Jenis keanggotaan untuk grup yang dapat ditetapkan peran harus Ditetapkan dan tidak dapat menjadi grup dinamis Microsoft Entra. Populasi otomatis grup keanggotaan dinamis dapat menyebabkan akun yang tidak diinginkan ditambahkan ke grup dan dengan demikian ditetapkan ke peran tersebut.

- Secara default, Administrator Peran Istimewa dapat mengelola keanggotaan grup yang dapat ditetapkan peran, tetapi Anda dapat mendelegasikan manajemen grup yang dapat ditetapkan peran dengan menambahkan pemilik grup.

- Untuk Microsoft Graph, izin RoleManagement.ReadWrite.Directory diperlukan untuk dapat mengelola keanggotaan grup yang dapat ditetapkan peran. Izin Group.ReadWrite.All tidak akan berfungsi.

- Untuk mencegah peningkatan hak istimewa, Anda harus diberi setidaknya peran Administrator Autentikasi Istimewa untuk mengubah kredensial atau mengatur ulang MFA atau memodifikasi atribut sensitif bagi anggota dan pemilik grup yang dapat diberikan peran.

- Berlapis grup tidak didukung. Grup tidak dapat ditambahkan sebagai anggota dari grup yang dapat ditetapkan peran.

Menggunakan PIM untuk membuat grup memenuhi syarat untuk penetapan peran

Jika Anda tidak ingin anggota grup memiliki akses berdiri ke peran, Anda dapat menggunakan Microsoft Entra Privileged Identity Management (PIM) untuk membuat grup memenuhi syarat untuk penetapan peran. Setiap anggota grup kemudian memenuhi syarat untuk mengaktifkan tugas peran untuk durasi waktu tetap.

Catatan

Untuk grup yang digunakan untuk meningkatkan ke peran Microsoft Entra, kami sarankan Anda memerlukan proses persetujuan untuk penetapan anggota yang memenuhi syarat. Penugasan yang dapat diaktifkan tanpa persetujuan dapat membuat Anda rentan terhadap risiko keamanan dari admin lain dengan hak istimewa paling sedikit. Misalnya, Administrator Helpdesk memiliki izin untuk mengatur ulang kata sandi pengguna yang memenuhi syarat.

Skenario tidak didukung

Skenario berikut tidak didukung:

- Tetapkan peran Microsoft Entra (bawaan atau kustom) ke grup lokal.

Masalah umum

Berikut ini adalah masalah yang diketahui dengan kelompok yang dapat ditugaskan peran:

- Pelanggan berlisensi Microsoft Entra ID P2 hanya: Bahkan setelah menghapus grup, itu masih ditunjukkan anggota peran yang memenuhi syarat di PIM UI. Secara fungsional tidak ada masalah; ini hanya masalah cache di pusat admin Microsoft Entra.

- Gunakan pusat admin Exchange baru untuk penetapan peran melalui grup keanggotaan dinamis. Pusat admin Exchange yang lama tidak mendukung fitur ini. Jika mengakses pusat admin Exchange lama diperlukan, tetapkan peran yang memenuhi syarat secara langsung kepada pengguna (bukan melalui grup yang dapat ditetapkan peran). Cmdlet Exchange PowerShell berfungsi seperti yang diharapkan.

- Jika peran administrator ditetapkan ke grup yang dapat ditetapkan peran, bukan pengguna individual, anggota grup tidak akan dapat mengakses Aturan, Organisasi, atau Folder Publik di pusat admin Exchange yang baru. Solusinya adalah menetapkan peran langsung ke pengguna, bukan grup.

- Portal Perlindungan Informasi Azure (portal klasik) belum mengenali keanggotaan peran melalui grup. Anda dapat bermigrasi ke platform pelabelan sensitivitas terpadu lalu menggunakan portal kepatuhan Microsoft Purview untuk menggunakan penetapan grup untuk mengelola peran.

Persyaratan lisensi

Fitur ini memerlukan lisensi Microsoft Entra ID P1 agar dapat digunakan. Privileged Identity Management untuk aktivasi peran just-in-time memerlukan lisensi Microsoft Entra ID P2. Untuk menemukan lisensi yang tepat untuk kebutuhan Anda, lihat Membandingkan fitur paket Gratis dan Premium yang tersedia secara umum.