Untuk memberikan akses ke pengguna di ID Microsoft Entra, Anda menetapkan peran Microsoft Entra. Peran merupakan perkumpulan izin. Artikel ini menjelaskan cara menetapkan peran Microsoft Entra menggunakan pusat admin Microsoft Entra dan PowerShell.

Menetapkan peran Microsoft Entra kepada pengguna

Prasyarat

- Administrator Peran Istimewa. Untuk mengetahui siapa Administrator Peran Istimewa Anda, lihat Mencantumkan penetapan peran Microsoft Entra

- Lisensi Microsoft Entra ID P2 saat menggunakan Privileged Identity Management (PIM)

- Modul Microsoft Graph PowerShell saat menggunakan PowerShell

- Persetujuan admin saat menggunakan Penjelajah Graph untuk Microsoft Graph API

Untuk informasi selengkapnya, lihat Prasyarat untuk menggunakan PowerShell atau Graph Explorer.

Pusat admin Microsoft Entra

Ikuti langkah-langkah ini untuk menetapkan peran Microsoft Entra menggunakan pusat admin Microsoft Entra. Pengalaman Anda akan berbeda tergantung pada apakah Anda mengaktifkan Microsoft Entra Privileged Identity Management (PIM).

Menetapkan peran

Tip

Langkah-langkah dalam artikel ini mungkin sedikit berbeda berdasarkan portal tempat Anda memulai.

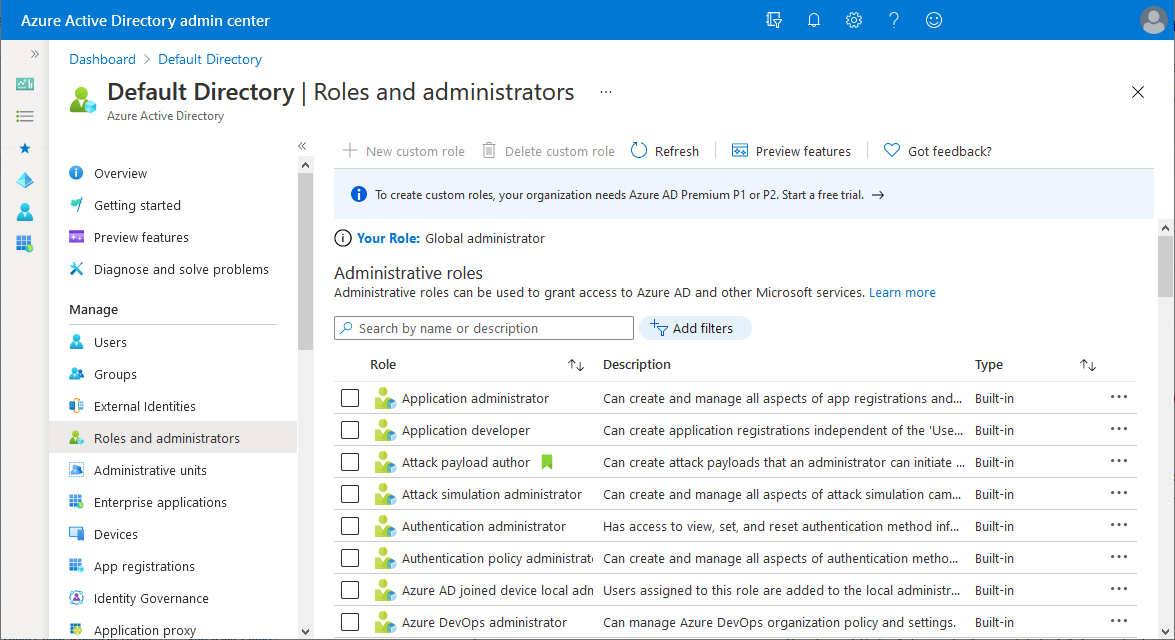

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Peran Istimewa.

Telusuri Peran Identitas>& Peran admin>& admin.

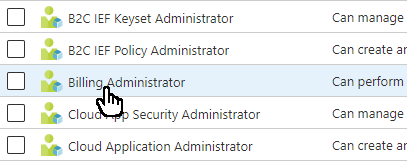

Temukan peran yang Anda butuhkan. Anda dapat menggunakan kotak pencarian atau Menambahkan filter untuk memfilter peran.

Pilih nama peran untuk membuka peran. Jangan tambahkan tanda centang di samping peran.

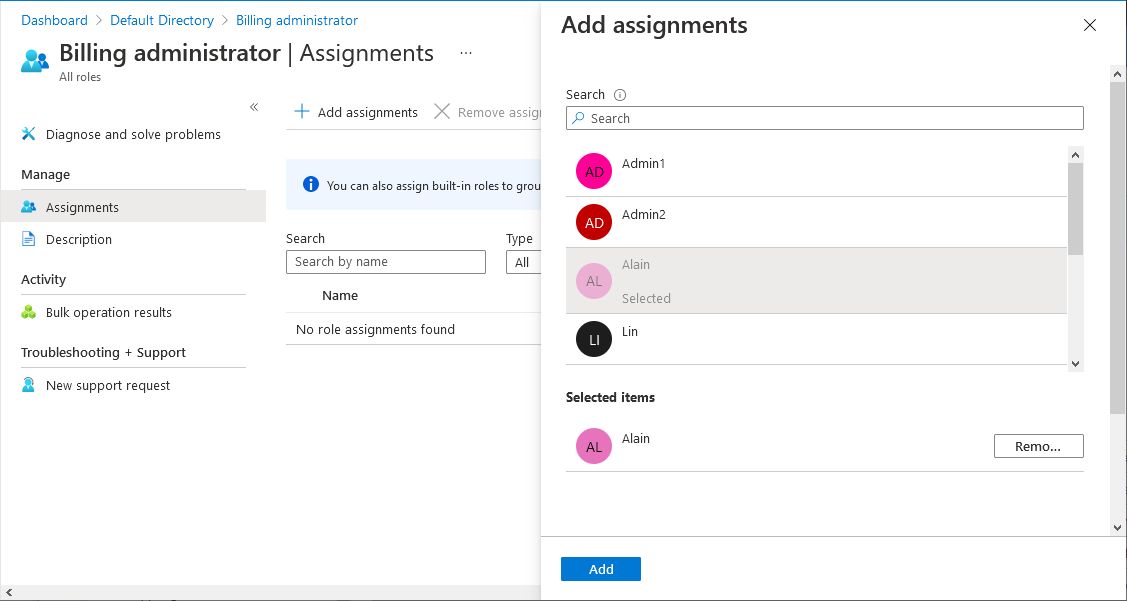

Pilih Tambahkan penugasan lalu pilih pengguna yang ingin Anda tetapkan ke peran tersebut.

Jika Anda melihat sesuatu yang berbeda dari gambar berikut, Anda mungkin telah mengaktifkan PIM. Lihat bagian selanjutnya.

Catatan

Jika Anda menetapkan peran bawaan Microsoft Entra kepada pengguna tamu, pengguna tamu akan ditingkatkan untuk memiliki izin yang sama dengan pengguna anggota. Untuk informasi tentang izin default anggota dan pengguna tamu, lihat Apa saja izin pengguna default di ID Microsoft Entra?

Pilih Tambahkan untuk menetapkan peran.

Menetapkan peran menggunakan PIM

Jika Anda mengaktifkan Microsoft Entra Privileged Identity Management (PIM), Anda memiliki kemampuan penetapan peran tambahan. Misalnya, Anda dapat membuat pengguna memenuhi syarat untuk peran atau mengatur durasi. Saat PIM diaktifkan, ada dua cara untuk menetapkan peran menggunakan pusat admin Microsoft Entra. Anda dapat menggunakan halaman Peran dan administrator atau pengalaman PIM. Cara lainnya menggunakan layanan PIM yang sama.

Ikuti langkah-langkah ini untuk menetapkan peran menggunakan halaman Peran dan administrator. Jika Anda ingin menetapkan peran menggunakan Privileged Identity Management, lihat Menetapkan peran Microsoft Entra di Privileged Identity Management.

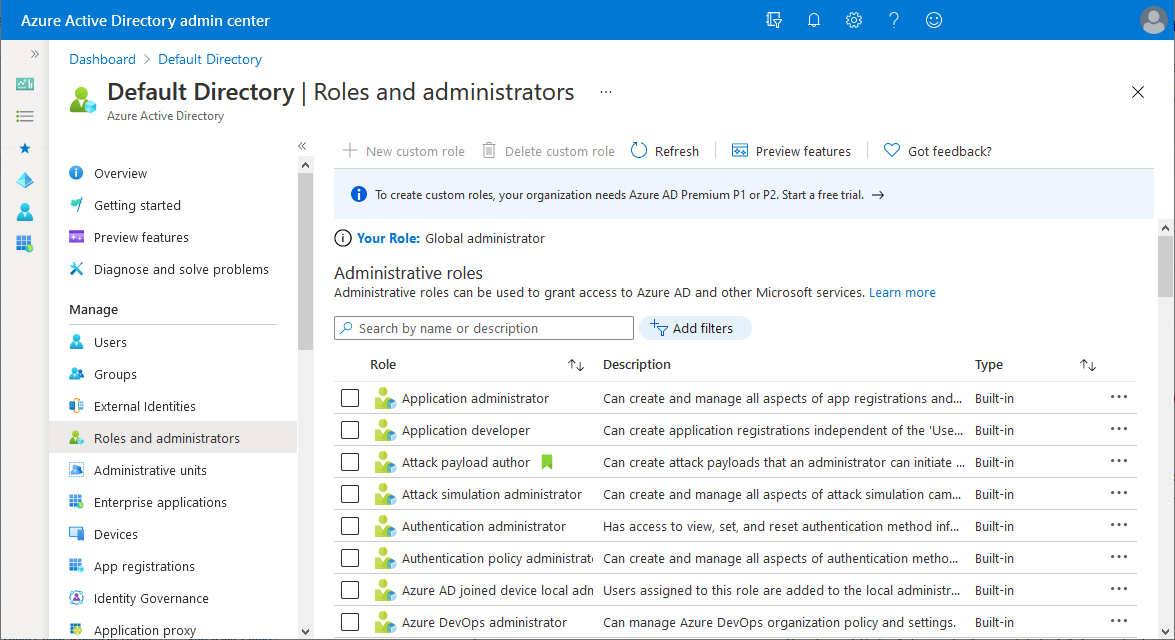

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Peran Istimewa.

Telusuri Peran Identitas>& Peran admin>& admin.

Temukan peran yang Anda butuhkan. Anda dapat menggunakan kotak pencarian atau Menambahkan filter untuk memfilter peran.

Pilih nama peran untuk membuka peran dan melihat penetapan peran yang memenuhi syarat, aktif, dan kedaluwarsa. Jangan tambahkan tanda centang di samping peran.

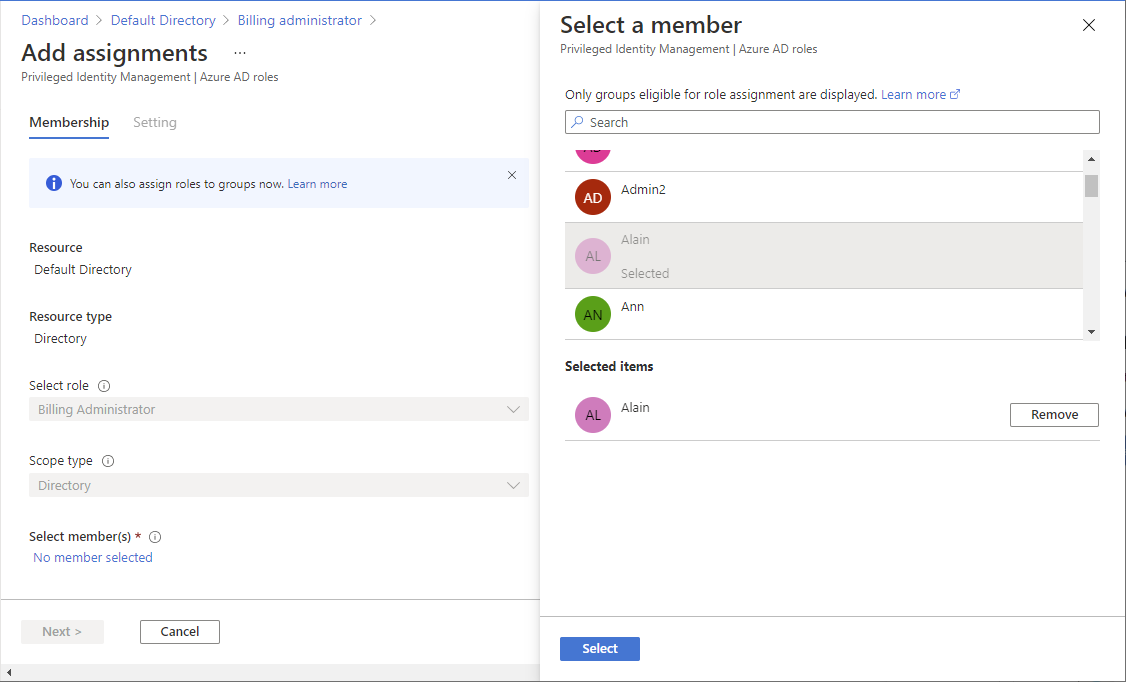

Pilih Tambahkan penugasan.

Pilih Tidak ada anggota yang ditambahkan lalu pilih pengguna yang ingin Anda tetapkan ke peran tersebut.

Pilih Selanjutnya.

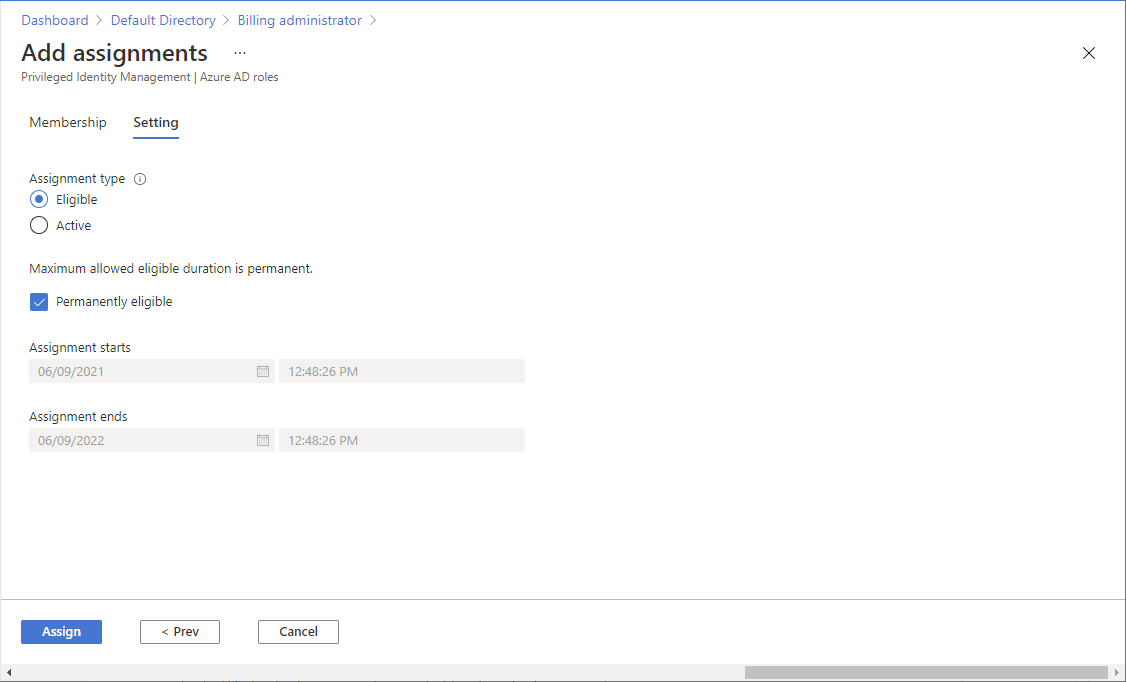

Di tab Pengaturan. pilih apakah Anda ingin membuat penetapan peran Memenuhi Syarat atau Aktif.

Penugasan peran yang memenuhi syarat berarti bahwa pengguna harus melakukan satu atau lebih tindakan untuk menggunakan peran tersebut. Tugas peran aktif berarti bahwa pengguna tidak harus melakukan tindakan apa pun untuk menggunakan peran tersebut. Untuk informasi selengkapnya tentang apa arti pengaturan ini, lihat terminologi PIM.

Gunakan opsi yang tersisa untuk mengatur durasi untuk tugas.

Pilih Simpan, untuk menetapkan peran.

PowerShell

Ikuti langkah-langkah ini untuk menetapkan peran Microsoft Entra menggunakan PowerShell.

Siapkan

Buka jendela PowerShell dan gunakan Import-Module untuk mengimpor modul Microsoft Graph PowerShell. Untuk informasi selengkapnya, lihat Prasyarat untuk menggunakan PowerShell atau Graph Explorer.

Import-Module -Name Microsoft.Graph.Identity.Governance -ForceDi jendela PowerShell, gunakan Connect-MgGraph untuk masuk ke penyewa Anda.

Connect-MgGraph -Scopes "RoleManagement.ReadWrite.Directory"Gunakan Get-MgUser untuk mendapatkan pengguna yang ingin Anda tetapkan perannya.

$user = Get-MgUser -Filter "userPrincipalName eq 'johndoe@contoso.com'"

Menetapkan peran

Gunakan Get-MgRoleManagementDirectoryRoleDefinition untuk mendapatkan peran yang ingin Anda tetapkan.

$roledefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "DisplayName eq 'Billing Administrator'"Gunakan New-MgRoleManagementDirectoryRoleAssignment untuk menetapkan peran.

$roleassignment = New-MgRoleManagementDirectoryRoleAssignment -DirectoryScopeId '/' -RoleDefinitionId $roledefinition.Id -PrincipalId $user.Id

Tetapkan peran sebagai memenuhi syarat menggunakan PIM

Jika PIM diaktifkan, Anda memiliki kemampuan tambahan, seperti membuat pengguna memenuhi syarat untuk tugas peran atau menentukan waktu mulai dan akhir untuk tugas peran. Kemampuan ini menggunakan seperangkat perintah PowerShell yang berbeda. Untuk informasi selengkapnya tentang menggunakan PowerShell dan PIM, lihat PowerShell untuk peran Microsoft Entra di Privileged Identity Management.

Gunakan Get-MgRoleManagementDirectoryRoleDefinition untuk mendapatkan peran yang ingin Anda tetapkan.

$roledefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "DisplayName eq 'Billing Administrator'"Gunakan perintah berikut untuk membuat tabel hash untuk menyimpan semua atribut yang diperlukan untuk menetapkan peran kepada pengguna. ID Utama akan menjadi ID pengguna yang ingin Anda tetapkan perannya. Dalam contoh ini, penugasan hanya akan berlaku selama 10 jam.

$params = @{ "PrincipalId" = "aaaaaaaa-bbbb-cccc-1111-222222222222" "RoleDefinitionId" = "b0f54661-2d74-4c50-afa3-1ec803f12efe" "Justification" = "Add eligible assignment" "DirectoryScopeId" = "/" "Action" = "AdminAssign" "ScheduleInfo" = @{ "StartDateTime" = Get-Date "Expiration" = @{ "Type" = "AfterDuration" "Duration" = "PT10H" } } }Gunakan New-MgRoleManagementDirectoryRoleEligibilityScheduleRequest untuk menetapkan peran sebagai memenuhi syarat. Setelah peran ditetapkan, peran tersebut akan tercermin di pusat admin Microsoft Entra di bawah Bagian Penetapan Penetapan> Peran>Microsoft Entra Dengan Tata Kelola>Identitas>Istimewa.

New-MgRoleManagementDirectoryRoleEligibilityScheduleRequest -BodyParameter $params | Format-List Id, Status, Action, AppScopeId, DirectoryScopeId, RoleDefinitionId, IsValidationOnly, Justification, PrincipalId, CompletedDateTime, CreatedDateTimeAPI Microsoft Graph

Ikuti instruksi ini untuk menetapkan peran menggunakan API Microsoft Graph.

Menetapkan peran

Dalam contoh ini, kepala keamanan dengan objectID

aaaaaaaa-0000-1111-2222-bbbbbbbbbbbbdiberi peran Administrator Penagihan (ID definisi peranb0f54661-2d74-4c50-afa3-1ec803f12efe) di lingkup penyewa. Untuk melihat daftar ID templat peran yang tidak dapat diubah dari semua peran bawaan, lihat Peran bawaan Microsoft Entra.POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments Content-type: application/json { "@odata.type": "#microsoft.graph.unifiedRoleAssignment", "roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "directoryScopeId": "/" }Menetapkan peran menggunakan PIM

Menetapkan penetapan peran yang memenuhi syarat terikat waktu

Dalam contoh ini, kepala keamanan dengan objectID

aaaaaaaa-0000-1111-2222-bbbbbbbbbbbbditetapkan tugas peran yang memenuhi syarat terikat waktu ke Administrator Penagihan (ID definisi peranb0f54661-2d74-4c50-afa3-1ec803f12efe) selama 180 hari.POST https://graph.microsoft.com/v1.0/rolemanagement/directory/roleEligibilityScheduleRequests Content-type: application/json { "action": "adminAssign", "justification": "for managing admin tasks", "directoryScopeId": "/", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe", "scheduleInfo": { "startDateTime": "2021-07-15T19:15:08.941Z", "expiration": { "type": "afterDuration", "duration": "PT180D" } } }Menetapkan penetapan peran permanen yang memenuhi syarat

Dalam contoh berikut, kepala keamanan diberi tugas peran permanen yang memenuhi syarat kepada Administrator Penagihan.

POST https://graph.microsoft.com/v1.0/rolemanagement/directory/roleEligibilityScheduleRequests Content-type: application/json { "action": "adminAssign", "justification": "for managing admin tasks", "directoryScopeId": "/", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe", "scheduleInfo": { "startDateTime": "2021-07-15T19:15:08.941Z", "expiration": { "type": "noExpiration" } } }Mengaktifkan penetapan peran

Untuk mengaktifkan penetapan peran, gunakan API Create roleAssignmentScheduleRequests.

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignmentScheduleRequests Content-type: application/json { "action": "selfActivate", "justification": "activating role assignment for admin privileges", "roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe", "directoryScopeId": "/", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222" }Untuk informasi selengkapnya tentang mengelola peran Microsoft Entra melalui API PIM di Microsoft Graph, lihat Gambaran umum manajemen peran melalui API privileged identity management (PIM).