Tutorial: Integrasi Microsoft Entra dengan Palo Alto Networks Captive Portal

Dalam tutorial ini, Anda mempelajari cara mengintegrasikan Palo Alto Networks Captive Portal dengan MICROSOFT Entra ID. Mengintegrasikan Palo Alto Networks Captive Portal dengan MICROSOFT Entra ID memberi Anda manfaat berikut:

- Anda dapat mengontrol di MICROSOFT Entra ID siapa yang memiliki akses ke Palo Alto Networks Captive Portal.

- Anda dapat memungkinkan pengguna Anda untuk secara otomatis masuk ke Palo Alto Networks Captive Portal (Akses Menyeluruh) dengan akun Microsoft Entra mereka.

- Anda dapat mengelola akun Anda di satu lokasi pusat.

Prasyarat

Untuk mengintegrasikan MICROSOFT Entra ID dengan Palo Alto Networks Captive Portal, Anda memerlukan item berikut:

- Langganan Microsoft Entra. Jika Anda tidak memiliki ID Microsoft Entra, Anda bisa mendapatkan uji coba satu bulan.

- Langganan akses menyeluruh Palo Alto Networks Captive Portal yang diaktifkan.

Deskripsi Skenario

Dalam tutorial ini, Anda mengonfigurasi dan menguji akses menyeluruh Microsoft Entra di lingkungan pengujian.

- Palo Alto Networks Captive Portal mendukung IDP yang diinisiasi akses menyeluruh

- Palo Alto Networks Captive Portal mendukung provisi pengguna Just In Time

Menambahkan Palo Alto Networks Captive Portal dari galeri

Untuk mengonfigurasi integrasi Palo Alto Networks Captive Portal ke Microsoft Entra ID, Anda perlu menambahkan Palo Alto Networks Captive Portal dari galeri ke daftar aplikasi SaaS terkelola Anda.

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Aplikasi Cloud.

- Telusuri aplikasi Identity>Applications>Enterprise Aplikasi> baru.

- Di bagian Tambahkan dari galeri, ketik Palo Alto Networks Captive Portal di kotak pencarian.

- Pilih Palo Alto Networks Captive Portal dari panel hasil lalu tambahkan aplikasi. Tunggu beberapa saat selagi aplikasi ditambahkan ke penyewa Anda.

Atau, Anda juga dapat menggunakan Wizard App Configuration Enterprise. Dalam wizard ini, Anda dapat menambahkan aplikasi ke penyewa Anda, menambahkan pengguna/grup ke aplikasi, menetapkan peran, serta menelusuri konfigurasi SSO juga. Pelajari selengkapnya tentang wizard Microsoft 365.

Mengonfigurasi dan menguji SSO Microsoft Entra

Di bagian ini, Anda mengonfigurasi dan menguji akses menyeluruh Microsoft Entra dengan Palo Alto Networks Captive Portal berdasarkan pengguna uji bernama B.Simon. Agar akses menyeluruh berfungsi, hubungan tautan antara pengguna Microsoft Entra dan pengguna terkait di Palo Alto Networks Captive Portal perlu dibuat.

Untuk mengonfigurasi dan menguji akses menyeluruh Microsoft Entra dengan Palo Alto Networks Captive Portal, lakukan langkah-langkah berikut:

- Konfigurasikan SSO Microsoft Entra - Aktifkan pengguna untuk menggunakan fitur ini.

- Buat pengguna uji Microsoft Entra - Uji akses menyeluruh Microsoft Entra dengan pengguna B.Simon.

- Tetapkan pengguna uji Microsoft Entra - Siapkan B.Simon untuk menggunakan akses menyeluruh Microsoft Entra.

- Konfigurasikan Akses Menyeluruh Palo Alto Networks Captive Portal - Konfigurasikan pengaturan akses menyeluruh dalam aplikasi.

- Buat pengguna uji Palo Alto Networks Captive Portal - untuk memiliki mitra B.Simon di Palo Alto Networks Captive Portal yang ditautkan ke representasi Microsoft Entra pengguna.

- Uji akses menyeluruh - untuk memverifikasi apakah konfigurasi berfungsi.

Mengonfigurasi SSO Microsoft Entra

Ikuti langkah-langkah ini untuk mengaktifkan SSO Microsoft Entra.

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Aplikasi Cloud.

Telusuri aplikasi >Identity>Applications>Enterprise Akses menyeluruh Palo Alto Networks Captive Portal.>

Di halaman Pilih metode akses menyeluruh, pilih SAML.

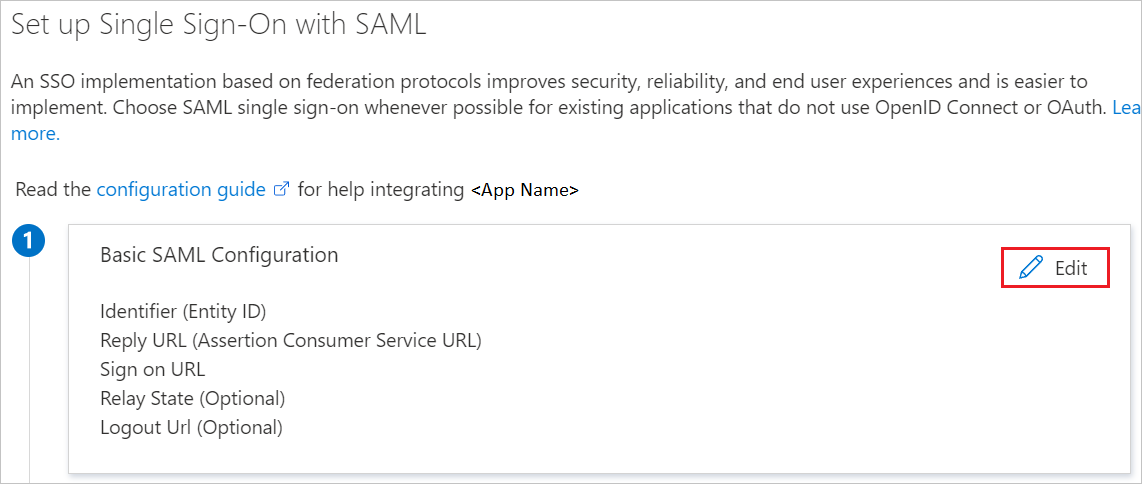

Di halaman Menyiapkan akses menyeluruh dengan SAML, klik ikon pensil untuk Konfigurasi SAML Dasar untuk mengedit pengaturan.

Pada bagian Konfigurasi SAML Dasar, lakukan langkah-langkah berikut:

Untuk Pengidentifikasi, masukkan URL yang memiliki pola

https://<customer_firewall_host_name>/SAML20/SP.Untuk URL Balasan, masukkan URL yang memiliki pola

https://<customer_firewall_host_name>/SAML20/SP/ACS.Catatan

Perbarui nilai tempat penampung dalam langkah ini dengan pengidentifikasi aktual dan URL balasan. Untuk mendapatkan nilai sebenarnya, hubungi tim dukungan Klien Palo Alto Networks Captive Portal.

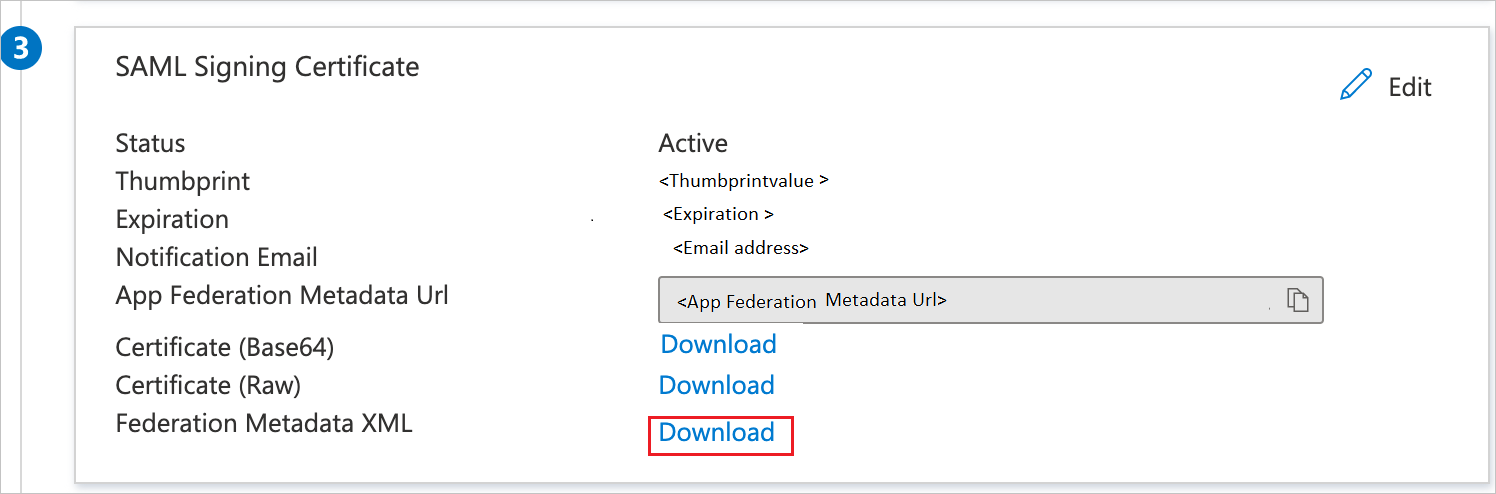

Di bagian Sertifikat Penandatanganan SAML, di samping XML Metadata Federasi, pilih Unduh. Simpan file unduhan di komputer Anda.

Membuat pengguna uji Microsoft Entra

Di bagian ini, Anda akan membuat pengguna uji bernama B.Simon.

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Pengguna.

- Telusuri ke Pengguna>Identitas>Semua pengguna.

- Pilih Pengguna>baru Buat pengguna baru, di bagian atas layar.

- Di properti Pengguna, ikuti langkah-langkah berikut:

- Di bidang Nama tampilan, masukkan

B.Simon. - Di bidang Nama prinsipal pengguna, masukkan username@companydomain.extension. Contohnya:

B.Simon@contoso.com - Pilih kotak centang Tampilkan kata sandi, lalu tulis nilai yang ditampilkan di kotak Kata sandi.

- Pilih Tinjau + buat.

- Di bidang Nama tampilan, masukkan

- Pilih Buat.

Menetapkan pengguna uji Microsoft Entra

Di bagian ini, Anda akan mengaktifkan B.Simon untuk menggunakan akses menyeluruh dengan memberikan akses ke Palo Alto Networks Captive Portal.

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Aplikasi Cloud.

- Telusuri aplikasi>Identity>Applications>Enterprise Palo Alto Networks Captive Portal.

- Di halaman gambaran umum aplikasi, pilih Pengguna dan grup.

- Pilih Tambahkan pengguna/grup, kemudian pilih Pengguna dan grup dalam dialog Tambahkan Penugasan.

- Dalam dialog Pengguna dan grup, pilih B.Simon dari daftar Pengguna, lalu klik tombol Pilih di bagian bawah layar.

- Jika Anda ingin suatu peran ditetapkan ke pengguna, Anda dapat memilihnya dari menu tarik-turun Pilih peran. Jika tidak ada peran yang disiapkan untuk aplikasi ini, Anda akan melihat peran "Akses Default" yang dipilih.

- Dalam dialog Tambah Penugasan, klik tombol Tetapkan.

Konfigurasikan Akses Menyeluruh Palo Alto Networks Captive Portal

Selanjutnya, siapkan akses menyeluruh di Palo Alto Networks Captive Portal:

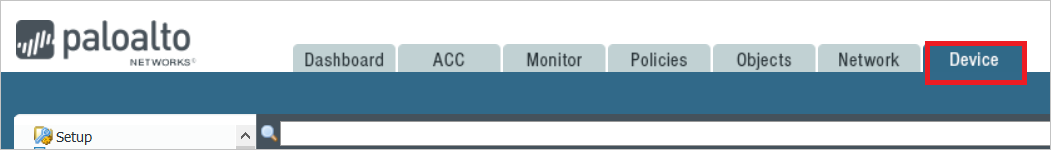

Di jendela browser yang berbeda, masuk ke situs web Palo Alto Networks sebagai administrator.

Pilih tab Perangkat.

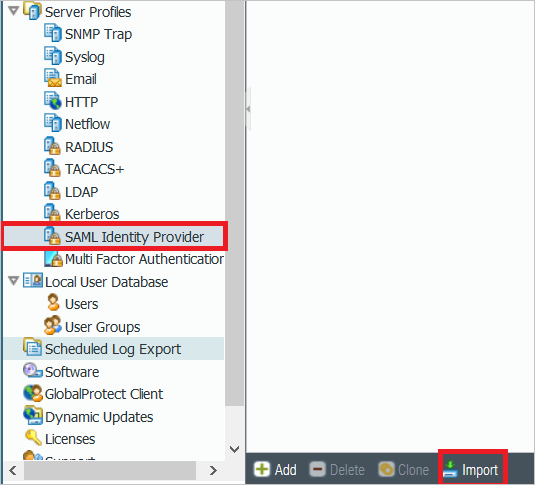

Di menu, pilih IdP SAML, lalu pilih Impor.

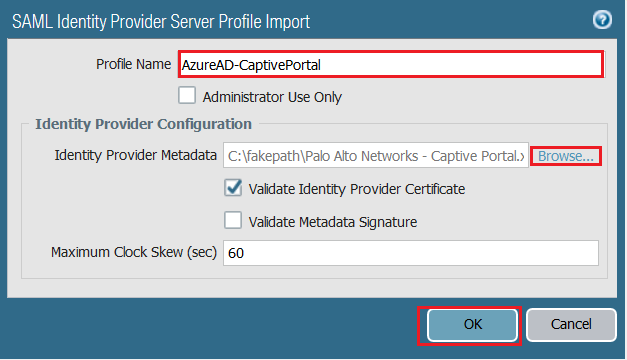

Dalam kotak dialog Impor Layanan IdP Identitas SAML, selesaikan langkah-langkah berikut ini:

Untuk Nama Profil, masukkan nama, seperti

AzureAD-CaptivePortal.Di samping Metadata IdP, pilih Telusuri. Pilih file metadata.xml yang Anda unduh.

Pilih OK.

Buat uji pengguna Palo Alto Networks Captive Portal

Selanjutnya, buat pengguna bernama Britta Simon di Palo Alto Networks Captive Portal. Palo Alto Networks Captive Portal mendukung provisi pengguna just-in-time, yang diaktifkan secara default. Anda tidak perlu menyelesaikan tugas apa pun di bagian ini. Jika pengguna belum ada di Palo Alto Networks Captive Portal, pengguna baru dibuat setelah autentikasi.

Catatan

Jika Anda ingin membuat pengguna secara manual, hubungi tim dukungan Klien Palo Alto Networks Captive Portal.

Menguji akses menyeluruh

Di bagian ini, Anda menguji konfigurasi akses menyeluruh Microsoft Entra dengan opsi berikut.

Klik Uji aplikasi ini, dan Anda akan secara otomatis masuk ke Palo Alto Networks Captive Portal tempat Anda menyiapkan SSO

Anda dapat menggunakan Aplikasi Saya Microsoft. Saat Anda mengklik petak peta Palo Alto Networks Captive Portal di Aplikasi Saya, Anda akan masuk ke Palo Alto Networks Captive Portal secara otomatis yang telah Anda siapkan akses menyeluruhnya. Untuk informasi selengkapnya tentang Aplikasi Saya, lihat Pengantar Aplikasi Saya.

Langkah berikutnya

Setelah Anda melakukan konfigurasi Palo Alto Networks Captive Portal Anda dapat menerapkan kontrol sesi, yang melindungi eksfiltrasi dan infiltrasi data sensitif organisasi Anda secara real time. Kontrol sesi diperluas dari Akses Bersyarat. Pelajari cara menegakkan kontrol sesi dengan Microsoft Defender untuk Cloud Apps.