Enkripsi data Azure AI Content Safety saat tidak aktif

Azure AI Content Safety secara otomatis mengenkripsi data Anda saat disimpan ke cloud. Enkripsi melindungi data Anda dan membantu Anda memenuhi komitmen keamanan dan kepatuhan organisasi Anda. Artikel ini membahas bagaimana Azure AI Content Safety menangani enkripsi data tidak aktif.

Tentang enkripsi layanan Azure AI

Azure AI Content Safety adalah bagian dari layanan Azure AI. Data layanan Azure AI dienkripsi dan didekripsi menggunakan enkripsi AES 256-bit yang mematuhi FIPS 140-2. Enkripsi dan dekripsi bersifat transparan, yang berarti enkripsi dan akses dikelola untuk Anda. Data Anda aman secara default, dan Anda tidak perlu mengubah kode atau aplikasi untuk memanfaatkan enkripsi.

Tentang manajemen kunci enkripsi

Secara default, langganan Anda menggunakan kunci enkripsi yang dikelola Microsoft. Ada juga opsi untuk mengelola langganan Anda dengan kunci Anda sendiri yang disebut kunci yang dikelola pelanggan (CMK). CMK menawarkan fleksibilitas yang lebih besar untuk membuat, memutar, menonaktifkan, dan mencabut kontrol akses. Anda juga dapat mengaudit kunci enkripsi yang digunakan untuk melindungi data Anda.

Kunci yang dikelola pelanggan dengan Azure Key Vault

Kunci yang dikelola pelanggan (CMK),juga dikenal sebagai Bring Your Own Key (BYOK), menawarkan fleksibilitas yang lebih luas untuk membuat, memutar, menonaktifkan, dan mencabut kontrol akses. Anda juga dapat mengaudit kunci enkripsi yang digunakan untuk melindungi data Anda.

Anda harus menggunakan Azure Key Vault untuk menyimpan kunci yang dikelola-pelanggan Anda. Anda dapat membuat kunci Anda sendiri dan menyimpannya di brankas kunci, atau Anda dapat menggunakan Azure Key Vault API untuk membuat kunci. Sumber daya layanan Azure AI dan brankas kunci harus berada di wilayah yang sama dan di penyewa Microsoft Entra yang sama, tetapi dapat berada di langganan yang berbeda. Untuk mengetahui informasi selengkapnya tentang Azure Key Vault, lihat Apa itu Azure Key Vault?.

Untuk mengaktifkan kunci yang dikelola pelanggan, Anda juga harus mengaktifkan properti Penghapusan Sementara dan Jangan Hapus Menyeluruh pada brankas kunci.

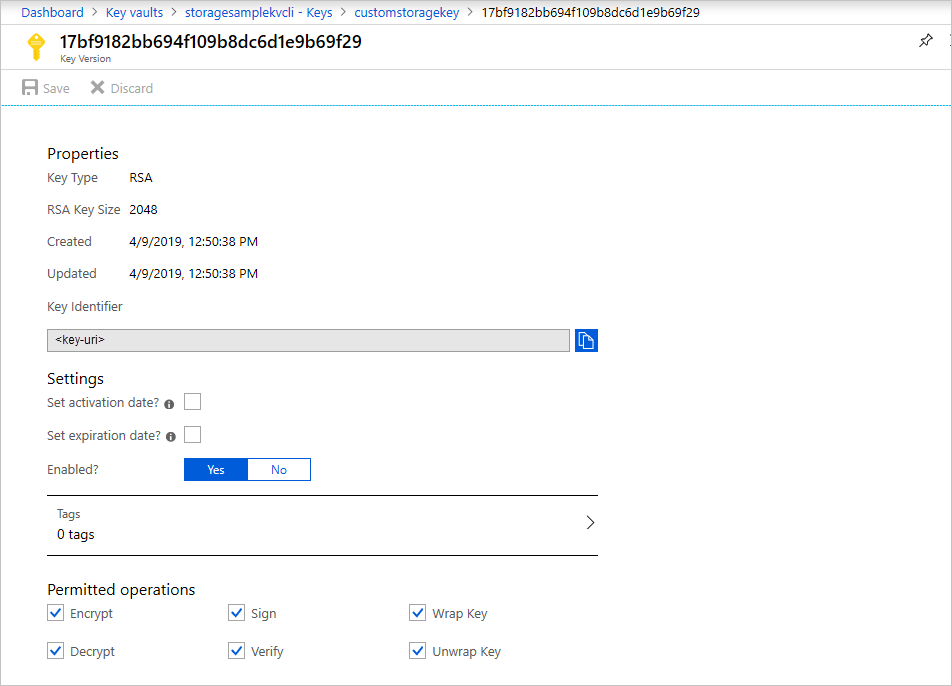

Hanya kunci RSA berukuran 2048 yang didukung dengan enkripsi layanan Azure AI. Untuk mengetahui informasi selengkapnya tentang kunci, lihat kunci Azure Key Vault di Tentang kunci, rahasia, dan sertifikat Azure Key Vault.

Mengaktifkan kunci yang dikelola pelanggan untuk sumber daya

Untuk mengaktifkan kunci yang dikelola pelanggan di portal Azure, ikuti langkah-langkah berikut:

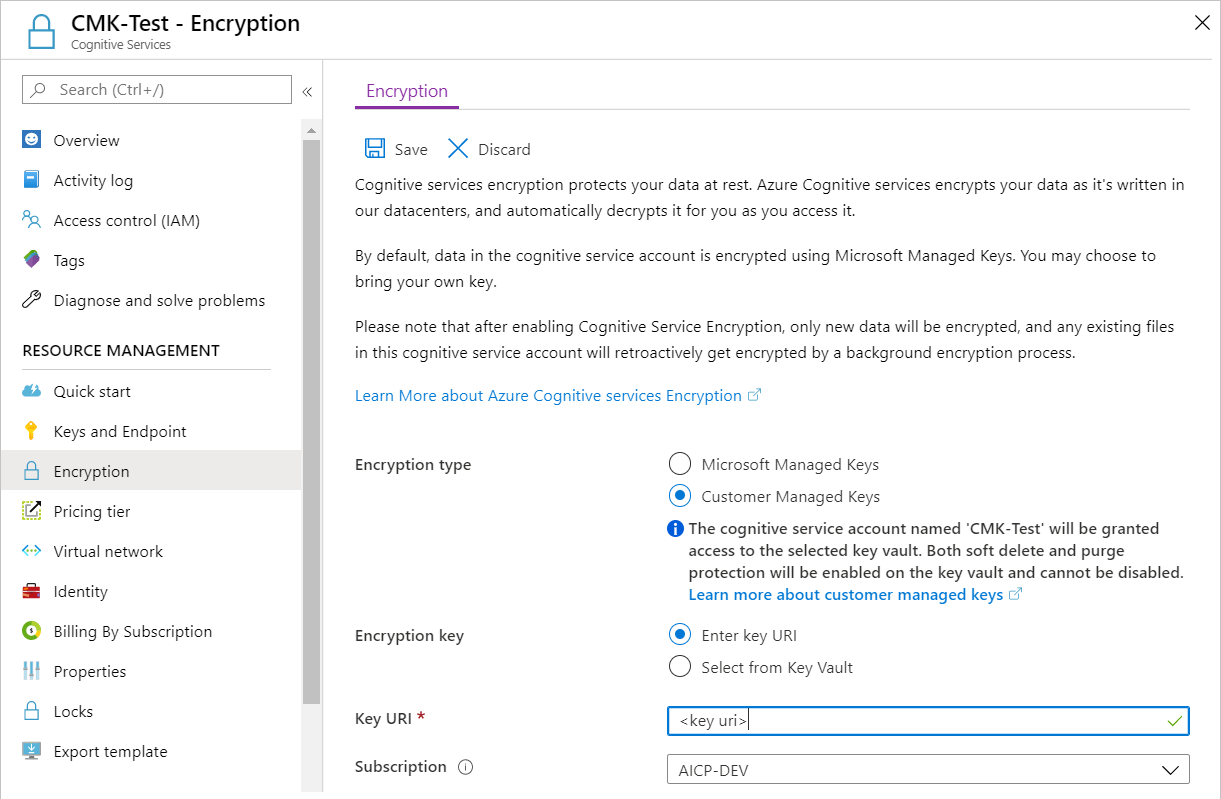

- Buka sumber daya layanan Azure AI Anda.

- Di sebelah kiri, pilih Enkripsi.

- Di bagian Jenis enkripsi, pilih Kunci yang Dikelola Pelanggan, seperti yang diperlihatkan dalam cuplikan layar berikut.

Menentukan kunci

Setelah mengaktifkan kunci yang dikelola pelanggan, Anda dapat menentukan kunci untuk dikaitkan dengan sumber daya layanan Azure AI.

Untuk menentukan kunci sebagai URI, ikuti langkah-langkah berikut:

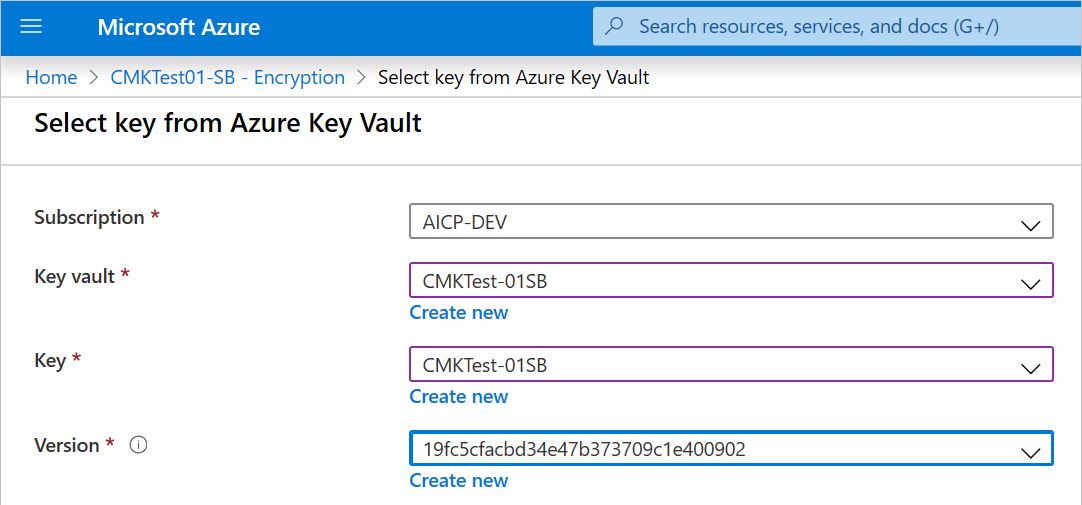

Di portal Azure, buka brankas kunci Anda.

Di bagian Pengaturan, pilih Kunci.

Pilih kunci yang diinginkan, lalu klik kunci untuk melihat versinya. Pilih versi kunci untuk melihat pengaturan untuk versi tersebut.

Salin nilai Pengidentifikasi Kunci yang memberikan URI.

Kembali ke sumber daya layanan Azure AI Anda, lalu pilih Enkripsi.

Di bagian Kunci enkripsi, pilih Masukkan URI kunci.

Tempel URI yang Anda salin ke kotak URI Kunci.

Di bagian Langganan , pilih langganan yang berisi brankas kunci.

Simpan perubahan Anda.

Perbarui versi kunci

Saat Anda membuat versi baru kunci, perbarui sumber daya layanan Azure AI untuk menggunakan versi baru. Ikuti langkah-langkah ini:

- Buka sumber daya layanan Azure AI Anda, lalu pilih Enkripsi.

- Masukkan URI untuk versi kunci baru. Atau, Anda dapat memilih brankas kunci dan pilih kunci tersebut lagi untuk memperbarui versi.

- Simpan perubahan Anda.

Menggunakan kunci yang berbeda

Untuk mengubah kunci yang digunakan untuk enkripsi, ikuti langkah-langkah berikut:

- Buka sumber daya layanan Azure AI Anda, lalu pilih Enkripsi.

- Masukkan URI untuk kunci baru. Atau, Anda dapat memilih brankas kunci tersebut dan lalu memilih kunci baru.

- Simpan perubahan Anda.

Memutar kunci yang dikelola pelanggan

Anda dapat memutar kunci yang dikelola pelanggan di Key Vault sesuai dengan kebijakan kepatuhan Anda. Saat kunci diputar, Anda harus memperbarui sumber daya layanan Azure AI untuk menggunakan URI kunci baru. Untuk mempelajari cara memperbarui sumber daya untuk menggunakan versi baru kunci di portal Azure, lihat Memperbarui versi kunci.

Memutar kunci tidak memicu enkripsi ulang data dalam sumber daya. Pelanggan tidak perlu melakukan tindakan lebih lanjut.

Mencabut kunci yang dikelola pelanggan

Untuk mencabut akses ke kunci yang dikelola pelanggan, gunakan PowerShell atau Azure CLI. Untuk mengetahui informasi selengkapnya, lihat Azure Key Vault PowerShell atau Azure Key Vault CLI. Mencabut akses secara efektif memblokir akses ke semua data di sumber daya layanan Azure AI, karena kunci enkripsi tidak dapat diakses oleh layanan Azure AI.

Menonaktifkan kunci yang dikelola pelanggan

Saat Anda menonaktifkan kunci yang dikelola pelanggan, sumber daya layanan Azure AI Anda kemudian dienkripsi dengan kunci yang dikelola Microsoft. Untuk menonaktifkan kunci yang dikelola pelanggan, ikuti langkah-langkah berikut:

- Buka sumber daya layanan Azure AI Anda, lalu pilih Enkripsi.

- Pilih Simpan Kunci Terkelola>Microsoft.

Ketika Anda sebelumnya mengaktifkan kunci yang dikelola pelanggan, ini juga mengaktifkan identitas terkelola yang ditetapkan sistem, fitur ID Microsoft Entra. Setelah identitas terkelola yang ditetapkan sistem diaktifkan, sumber daya ini akan didaftarkan dengan ID Microsoft Entra. Setelah terdaftar, identitas terkelola akan diberikan akses ke Azure Key Vault yang dipilih selama penyiapan kunci yang dikelola pelanggan. Pelajari selengkapnya tentang Identitas Terkelola.

Penting

Jika Anda menonaktifkan identitas terkelola yang ditetapkan sistem, akses ke brankas kunci akan dihapus dan data apa pun yang dienkripsi dengan kunci pelanggan tidak akan dapat diakses lagi. Fitur apa pun yang bergantung pada data ini akan berhenti berfungsi.

Penting

Identitas terkelola saat ini tidak mendukung skenario lintas direktori. Saat Anda mengonfigurasi kunci yang dikelola pelanggan di portal Microsoft Azure, identitas terkelola secara otomatis ditetapkan di bawah penutup. Jika Anda kemudian memindahkan langganan, grup sumber daya, atau sumber daya dari satu direktori Microsoft Entra ke direktori lain, identitas terkelola yang terkait dengan sumber daya tidak ditransfer ke penyewa baru, sehingga kunci yang dikelola pelanggan mungkin tidak lagi berfungsi. Untuk informasi selengkapnya, lihat Mentransfer langganan antara direktori Microsoft Entra di FAQ dan masalah umum terkait identitas terkelola untuk sumber daya Azure.