Identitas terkelola untuk Kecerdasan Dokumen

Konten ini berlaku untuk:![]() v4.0 (pratinjau)

v4.0 (pratinjau)![]() v3.1 (GA)

v3.1 (GA)![]() v3.0 (GA)

v3.0 (GA)![]() v2.1 (GA)

v2.1 (GA)

Identitas terkelola untuk sumber daya Azure adalah perwakilan layanan yang membuat identitas Microsoft Entra dan izin khusus untuk sumber daya terkelola Azure:

Identitas terkelola memberikan akses ke sumber daya apa pun yang mendukung autentikasi Microsoft Entra, termasuk aplikasi Anda sendiri. Tidak seperti kunci keamanan dan token autentikasi, identitas terkelola menghilangkan kebutuhan pengembang untuk mengelola kredensial.

Anda dapat memberikan akses ke sumber daya Azure dan menetapkan peran Azure ke identitas terkelola menggunakan kontrol akses berbasis peran Azure (Azure RBAC). Tidak ada biaya tambahan untuk menggunakan identitas terkelola di Azure.

Penting

Identitas terkelola menghilangkan kebutuhan Anda untuk mengelola kredensial, termasuk token Tanda Tangan Akses Bersama (SAS).

Identitas terkelola adalah cara yang lebih aman untuk memberikan akses ke data tanpa kredensial dalam kode Anda.

Akses akun penyimpanan privat

Akses dan autentikasi akun penyimpanan Azure privat mendukung identitas terkelola untuk sumber daya Azure. Jika Anda memiliki akun penyimpanan Azure, dilindungi oleh Virtual Network (VNet) atau firewall, Kecerdasan Dokumen tidak dapat langsung mengakses data akun penyimpanan Anda. Namun, setelah identitas terkelola diaktifkan, Kecerdasan Dokumen dapat mengakses akun penyimpanan Anda menggunakan kredensial identitas terkelola yang ditetapkan.

Catatan

Jika Anda berniat menganalisis data penyimpanan Anda dengan alat Pelabelan Sampel Inteligensi Dokumen (FOTT), Anda harus menyebarkan alat di belakang VNet atau firewall Anda.

API Tanda Terima, Kartu Nama, Faktur, dokumen ID, dan Formulir Kustom dapat mengekstrak data dari satu dokumen dengan memposting permintaan sebagai konten biner mentah.

AnalyzeDalam skenario ini, tidak ada persyaratan untuk info masuk identitas terkelola.

Prasyarat

Untuk memulai, Anda memerlukan:

Akun Azure yang aktif—jika belum memilikinya, Anda dapat membuat akun gratis.

Sumber daya layanan Kecerdasan Dokumen atau Azure AI di portal Azure. Untuk langkah-langkah mendetail, lihatMembuat sumber daya multi-layanan.

Akun penyimpanan blob Azure di wilayah yang sama dengan sumber daya Kecerdasan Dokumen Anda. Anda juga perlu membuat kontainer untuk menyimpan dan mengatur data blob dalam akun penyimpanan Anda.

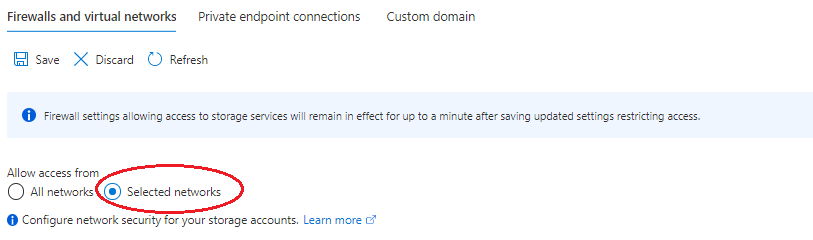

Jika akun penyimpanan Anda berada di belakang firewall, Anda harus mengaktifkan konfigurasi berikut:

Pada halaman akun penyimpanan Anda, pilih Keamanan + jaringan → Jaringan dari menu sebelah kiri.

Di jendela utama, pilih Izinkan akses dari jaringan yang dipilih.

Pada halaman jaringan yang dipilih, navigasikan ke kategori Pengecualian dan pastikan bahwa

Allow Azure services on the trusted services list to access this storage accountkotak centang diaktifkan.

Pemahaman singkat Kontrol akses berbasis peran Azure (Azure RBAC) menggunakan portal Azure.

Penugasan identitas terkelola

Ada dua jenis identitas terkelola: ditetapkan sistem dan ditetapkan pengguna. Saat ini, Kecerdasan Dokumen hanya mendukung identitas terkelola yang ditetapkan sistem:

Identitas terkelola yang ditetapkan sistem diaktifkan langsung di instans layanan Azure. Ini tidak diaktifkan secara default; Anda harus mengakses sumber daya Anda dan memperbarui pengaturan identitasnya.

Identitas terkelola yang ditetapkan sistem dikaitkan dengan sumber daya Anda sepanjang siklus hidupnya. Jika Anda menghapus sumber daya, identitas terkelola juga akan dihapus.

Dalam langkah-langkah berikut, kami mengaktifkan identitas terkelola yang ditetapkan sistem dan memberikan akses terbatas Kecerdasan Dokumen ke akun penyimpanan blob Azure Anda.

Mengaktifkan identitas terkelola yang ditetapkan sistem

Penting

Untuk mengaktifkan identitas terkelola yang ditetapkan sistem, Anda memerlukan izin Microsoft.Authorization/roleAssignments/write, seperti Pemilik atau Administrator Akses Pengguna. Anda dapat menentukan cakupan di empat tingkat: grup manajemen, langganan, grup sumber daya, atau sumber daya.

Masuk ke portal Azure menggunakan akun yang terkait dengan langganan Azure Anda.

Navigasi ke halaman sumber daya Kecerdasan Dokumen Anda di portal Azure.

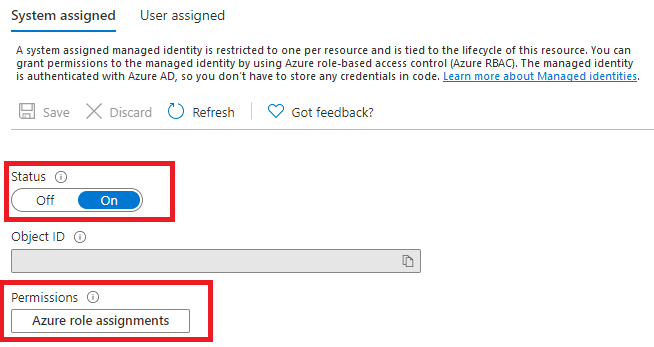

Di jalur kiri, Pilih Identitas dari daftar Resource Management:

Di jendela utama, alihkan tab Status yang ditetapkan sistem ke Aktif.

Memberikan akses ke akun penyimpanan Anda

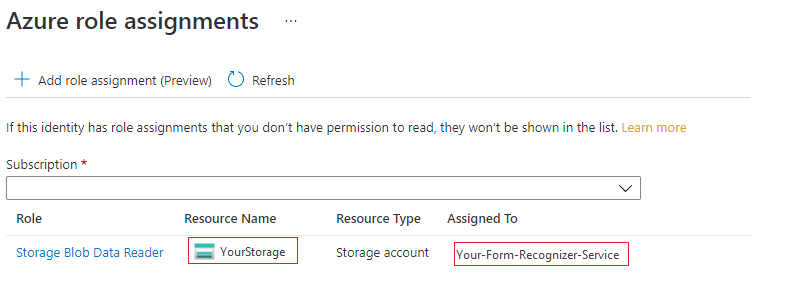

Anda perlu memberikan akses Kecerdasan Dokumen ke akun penyimpanan Anda sebelum dapat membaca blob. Sekarang setelah akses Kecerdasan Dokumen diaktifkan dengan identitas terkelola yang ditetapkan sistem, Anda dapat menggunakan kontrol akses berbasis peran Azure (Azure RBAC), untuk memberikan akses Kecerdasan Dokumen ke penyimpanan Azure. Peran Pembaca Data Blob Penyimpanan memberi Inteligensi Dokumen (diwakili oleh identitas terkelola yang ditetapkan sistem) membaca dan mencantumkan akses ke kontainer dan data blob.

Di bawah Izin pilih Penetapan peran Azure:

Pada halaman penetapan peran Azure yang terbuka, pilih langganan Anda dari menu drop-down lalu pilih + Tambahkan penetapan peran.

Catatan

Jika Anda tidak dapat menetapkan peran di portal Microsoft Azure karena opsi Tambahkan > Tambahkan penetapan peran dinonaktifkan atau Anda mendapatkan kesalahan izin, "Anda tidak memiliki izin untuk menambahkan penetapan peran pada cakupan ini", periksa apakah Anda saat ini masuk sebagai pengguna dengan peran yang ditetapkan yang memiliki izin Microsoft.Authorization/roleAssignments/write seperti Pemilik atau Administrator Akses Pengguna pada cakupan Penyimpanan untuk sumber daya penyimpanan.

Selanjutnya, Anda akan menetapkan peran Pembaca Data Blob Penyimpanan ke sumber daya layanan Kecerdasan Dokumen Anda. Di jendela

Add role assignmentpop-up, selesaikan bidang sebagai berikut dan pilih Simpan:Bidang Nilai Cakupan Penyimpanan Langganan Langganan yang terkait dengan sumber daya penyimpanan Anda. Sumber daya Nama sumber daya penyimpanan Anda Peran Storage Blob Data Reader—memungkinkan akses baca ke data dan kontainer blob Azure Storage.

Setelah Anda menerima pesan konfirmasi Penetapan Peran yang Ditambahkan, refresh halaman untuk melihat penetapan peran yang ditambahkan.

Jika Anda tidak langsung melihat perubahannya, tunggu dan coba refresh halaman sekali lagi. Saat Anda menetapkan atau menghapus penetapan peran, diperlukan waktu hingga 30 menit agar perubahan diterapkan.

Itu saja! Anda menyelesaikan langkah-langkah untuk mengaktifkan identitas terkelola yang ditetapkan sistem. Dengan identitas terkelola dan Azure RBAC, Anda memberikan hak akses khusus Kecerdasan Dokumen ke sumber daya penyimpanan Anda tanpa harus mengelola kredensial seperti token SAS.

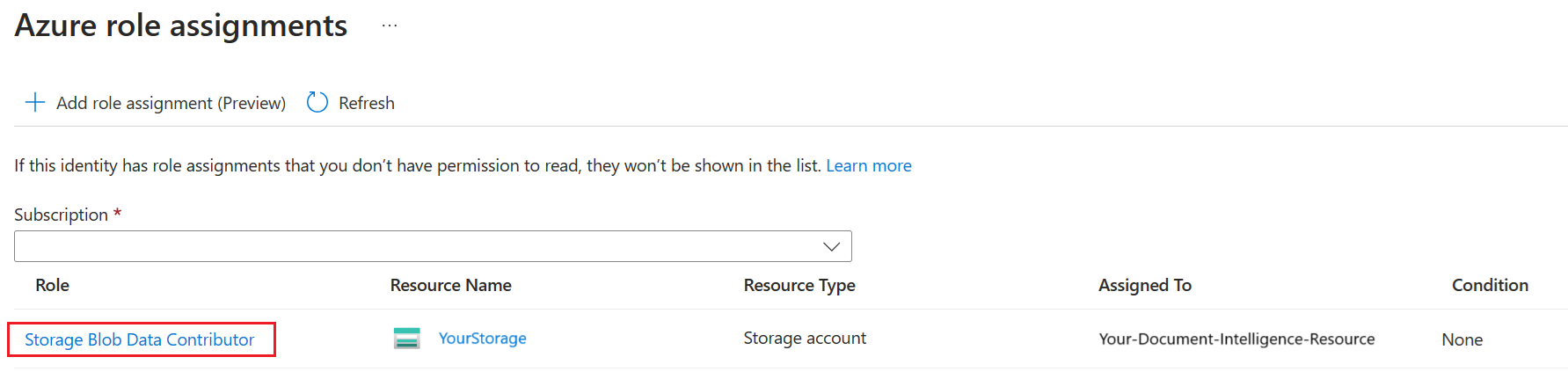

Penetapan peran lain untuk Document Intelligence Studio

Jika Anda akan menggunakan Document Intelligence Studio dan akun penyimpanan Anda dikonfigurasi dengan pembatasan jaringan seperti firewall atau jaringan virtual, peran lain, Kontributor Data Blob Penyimpanan, perlu ditetapkan ke layanan Kecerdasan Dokumen Anda. Document Intelligence Studio mengharuskan peran ini menulis blob ke akun penyimpanan Anda saat Anda melakukan label Otomatis, Manusia dalam operasi perulangan, atau Berbagi/peningkatan Proyek.

Langkah berikutnya

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk